Konfigurieren eines Identitätsanbieters für die Verwendung mit Jitterbit Harmony Single Sign-On (SSO)

Einführung

Bevor Sie [SSO konfigurieren] können, müssen Sie Ihren Identitätsanbieter einrichten. Diese Seite zeigt, wie dies für die folgenden Protokolle und Identitätsanbieter durchgeführt wird:

-

OAuth 2.0

- Autodesk

- BMC (nur für BMC-Kunden)

- Salesforce

-

SAML 2.0

In diesen Abschnitten sind die Umleitungs- und Callback-URLs für Harmony-Clients wie folgt:

-

OAuth 2.0

WMChttps://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/oauthStudiohttps://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/oauth/login/studio/callback -

SAML 2.0

WMChttps://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/samlStudiohttps://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml/login/studio/callback

REGION ist Ihre [Harmony-Region], eine von na-east, emea-west oder apac-southeast.

Änderungen an Umleitungs-URLs

Zuvor veröffentlichte Umleitungs-URLs (die jitterbit-cloud-mgmt-console enthalten) werden auf die oben gezeigten neuen URLs aktualisiert.

Während die alten URLs weiterhin durch Umleitung auf die neuen funktionieren, werden sie irgendwann in der Zukunft eingestellt.

Jitterbit empfiehlt, dass Organisationen, die derzeit für SSO aktiviert sind und konfigurierte Identitätsanbieter mit den alten URLs verwenden, SSO so schnell wie möglich mit den neuen URLs neu konfigurieren, um zukünftige Unterbrechungen zu vermeiden.

OAuth 2.0

Autodesk

Um eine Autodesk OAuth 2.0-Client-ID und ein Client-Geheimnis zu erhalten, melden Sie sich beim [Autodesk Forge-Portal] an und folgen Sie dann diesen Schritten für zwei Jitterbit-Clientanwendungen, WMC, für den Zugriff auf die Harmony-Webanwendungen über das Harmony-Portal, und Studio, für den Zugriff auf Design Studio:

Wichtig

Sie müssen beide Apps erstellen, auch wenn Sie Design Studio nicht verwenden möchten.

-

Gehen Sie zu Meine Apps und klicken Sie auf die Schaltfläche App erstellen.

-

Setzen Sie die folgenden Werte:

-

App-Name: Geben Sie den App-Namen ein, den die Benutzer sehen, wenn sie sich über diesen Anbieter bei Harmony anmelden.

-

Callback-URL: Geben Sie die OAuth-Umleitungs- oder Callback-URL Ihrer Harmony-Region für die Jitterbit-Clientanwendung ein.

-

-

Klicken Sie auf App erstellen.

-

Verwenden Sie die Client-ID und das Client-Geheimnis im Abschnitt der App im SSO OAuth 2.0 konfigurieren Bereich der Management Console auf der Seite Organisationen.

BMC

Für Anweisungen zur Konfiguration des BMC-Identitätsanbieters wenden Sie sich an den [BMC-Kundensupport].

Um eine Google OAuth 2.0-Client-ID und ein Client-Geheimnis zu erhalten, melden Sie sich bei der [Google API-Konsole] an und folgen Sie dann diesen Schritten für zwei Jitterbit-Clientanwendungen, WMC, für den Zugriff auf die Harmony-Webanwendungen über das Harmony-Portal, und Studio, für den Zugriff auf Design Studio:

Wichtig

Sie müssen beide Apps erstellen, auch wenn Sie Design Studio nicht verwenden möchten.

-

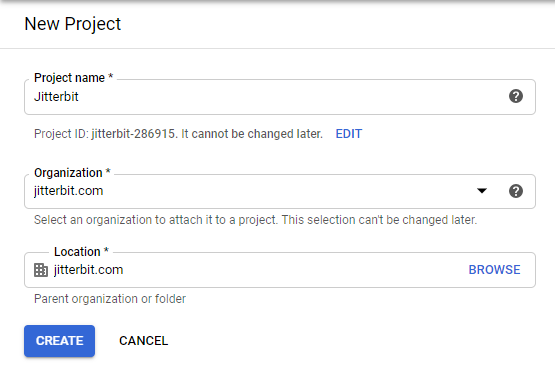

Klicken Sie im Dashboard auf Projekt erstellen.

-

Geben Sie auf dem Bildschirm Neues Projekt einen Projektnamen ein.

Tipp

Sie können beide Jitterbit-Clientanwendungen innerhalb desselben Projekts erstellen.

Falls erforderlich, wählen Sie eine Organisation und Standort aus und klicken Sie dann auf Erstellen:

-

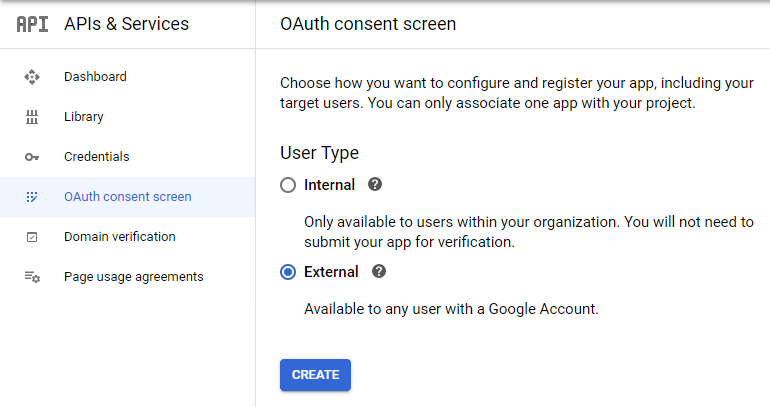

Gehen Sie zum Tab OAuth-Zustimmungsbildschirm des Projekts, wählen Sie Extern aus und klicken Sie dann auf Erstellen:

-

Geben Sie im OAuth-Zustimmungsbildschirm einen App-Namen ein, vervollständigen Sie die erforderlichen Kontaktdaten und nehmen Sie alle zusätzlichen Änderungen an den Standardwerten vor.

-

Klicken Sie auf Speichern und Fortfahren.

-

Gehen Sie zum Tab Anmeldeinformationen des Projekts.

-

Klicken Sie auf Anmeldeinformationen erstellen.

-

Wählen Sie im Dropdown-Menü OAuth-Client-ID aus und setzen Sie die folgenden Werte:

-

Anwendungstyp: Wählen Sie Webanwendung.

-

Name: Geben Sie einen Namen für den Client ein.

-

-

Unter Autorisierte Umleitungs-URIs klicken Sie auf URI hinzufügen, und setzen Sie Folgendes:

- URIs: Geben Sie die Umleitungs-URL Ihrer Harmony-Region für die Jitterbit-Clientanwendung ein.

-

Klicken Sie auf Erstellen.

-

Verwenden Sie die Client-ID und das Client-Geheimnis im Abschnitt der App im SSO OAuth 2.0 konfigurieren Bereich der Management Console auf der Seite Organisationen.

Salesforce

Um Salesforce als Identitätsanbieter zu aktivieren und eine OAuth 2.0-Client-ID sowie ein Client-Geheimnis zu erhalten, melden Sie sich als Salesforce-Admin in der Salesforce Classic-Benutzeroberfläche an und folgen Sie diesen Schritten:

-

Navigieren Sie zu Setup > Verwalten > Sicherheitskontrollen > Identitätsanbieter.

-

Überprüfen Sie im Abschnitt Einrichtung des Identitätsanbieters, ob Sie einen Domänennamen konfiguriert haben und ob Salesforce als Identitätsanbieter aktiviert ist:

-

Wenn Sie keine Domäne konfiguriert haben, klicken Sie auf den Link Domänennamen konfigurieren und folgen Sie den Schritten, um eine Domäne einzurichten und sie für Benutzer bereitzustellen. Dadurch wird Salesforce automatisch als Identitätsanbieter aktiviert.

-

Wenn Sie eine Domäne konfiguriert, aber als Identitätsanbieter deaktiviert haben, klicken Sie auf die Schaltfläche Identitätsanbieter aktivieren.

Hinweis

Nach Änderungen in der Einrichtung des Identitätsanbieters müssen Sie möglicherweise die Seite aktualisieren.

-

Führen Sie die folgenden Schritte für zwei Jitterbit-Clientanwendungen aus, WMC, um auf die Harmony-Webanwendungen über das Harmony-Portal zuzugreifen, und Studio, um auf das Design Studio zuzugreifen:

Wichtig

Sie müssen beide Apps erstellen, auch wenn Sie nicht beabsichtigen, das Design Studio zu verwenden.

-

Klicken Sie im Abschnitt Dienstanbieter auf den Link, um über verbundene Apps zu erstellen, oder navigieren Sie zu Setup > Build > Erstellen > Apps und klicken Sie auf Neu im Abschnitt Verbundene Apps.

-

Setzen Sie die folgenden Werte:

-

Grundinformationen:

-

Name der verbundenen App: Geben Sie einen Namen für die Jitterbit-Clientanwendung ein.

-

Setzen Sie alle anderen erforderlichen Felder.

-

-

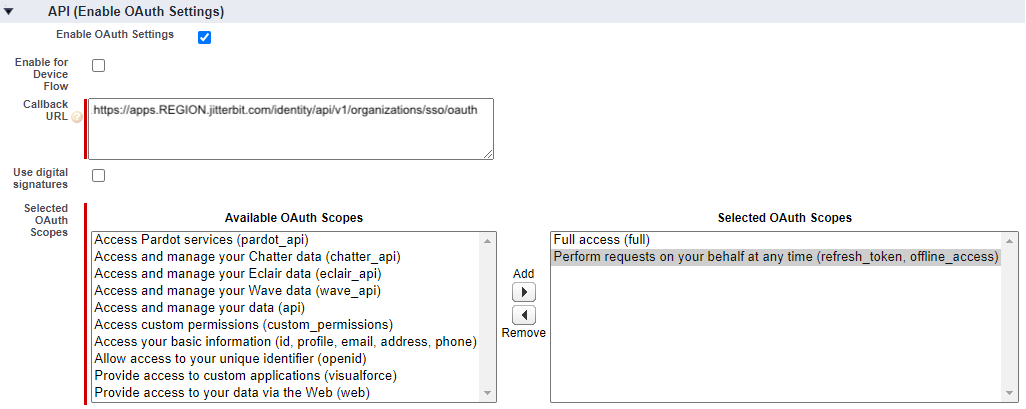

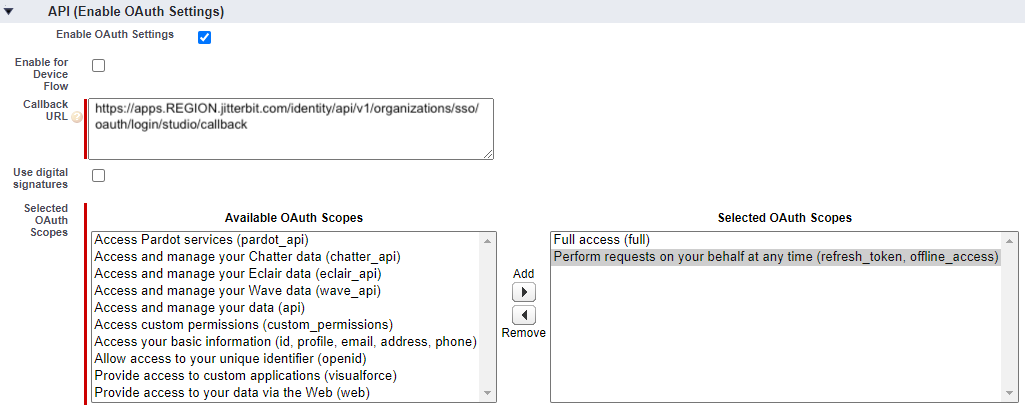

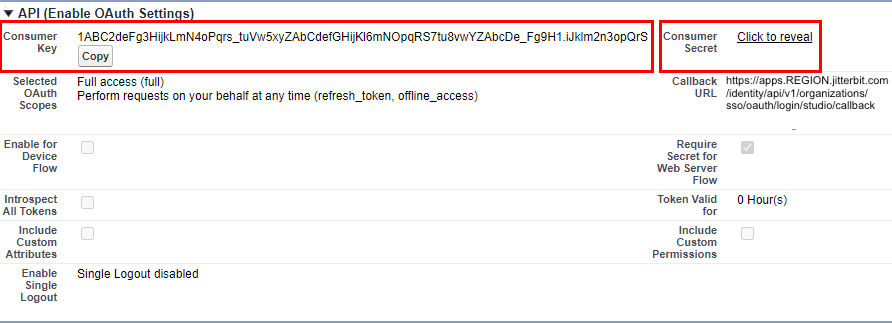

API (OAuth-Einstellungen aktivieren):

-

OAuth-Einstellungen aktivieren: Aktivieren Sie diese Einstellung, um die Felder Callback-URL und Ausgewählte OAuth-Bereiche anzuzeigen:

Für WMC:

Für Studio:

Setzen Sie diese Felder wie folgt:

-

Callback-URL: Geben Sie die Umleitungs- oder Callback-URL Ihrer Harmony-Region für die Jitterbit-Clientanwendung ein.

-

Ausgewählte OAuth-Bereiche: Wählen Sie diese OAuth-Bereiche aus, indem Sie sie zu Ausgewählte OAuth-Bereiche verschieben:

-

Vollzugriff (full)

-

Führen Sie jederzeit Anfragen in Ihrem Namen aus (refresh_token, offline_access)

-

-

-

-

-

Klicken Sie auf Speichern.

-

Unter API (OAuth-Einstellungen aktivieren) verwenden Sie den Consumer Key als Client-ID und den Consumer Secret als Client-Geheimnis im Abschnitt der App im SSO OAuth 2.0 konfigurieren Bereich der Management Console auf der Seite Organisationen.

SAML 2.0

Microsoft Entra ID

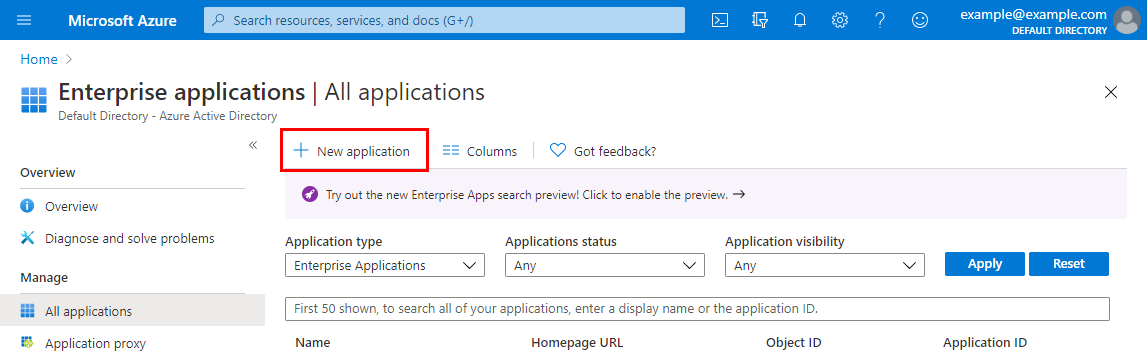

Um die SAML 2.0-Identitäts- und Dienstanbieter-Metadaten für Microsoft Entra ID (jetzt bekannt als Microsoft Entra ID) zu erhalten, melden Sie sich mit einem Konto an, das die Microsoft Entra ID P2-Edition umfasst, und folgen Sie diesen Schritten:

-

Gehen Sie zum Bereich Unternehmensanwendungen und klicken Sie auf Neue Anwendung:

-

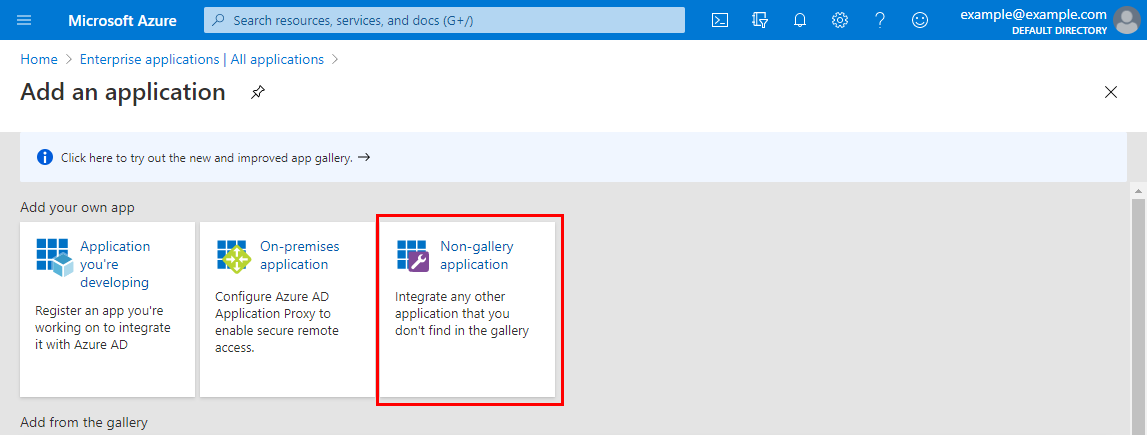

Wählen Sie auf dem Bildschirm Eine Anwendung hinzufügen unter Ihre eigene App hinzufügen die Option Nicht-Galerie-Anwendung:

-

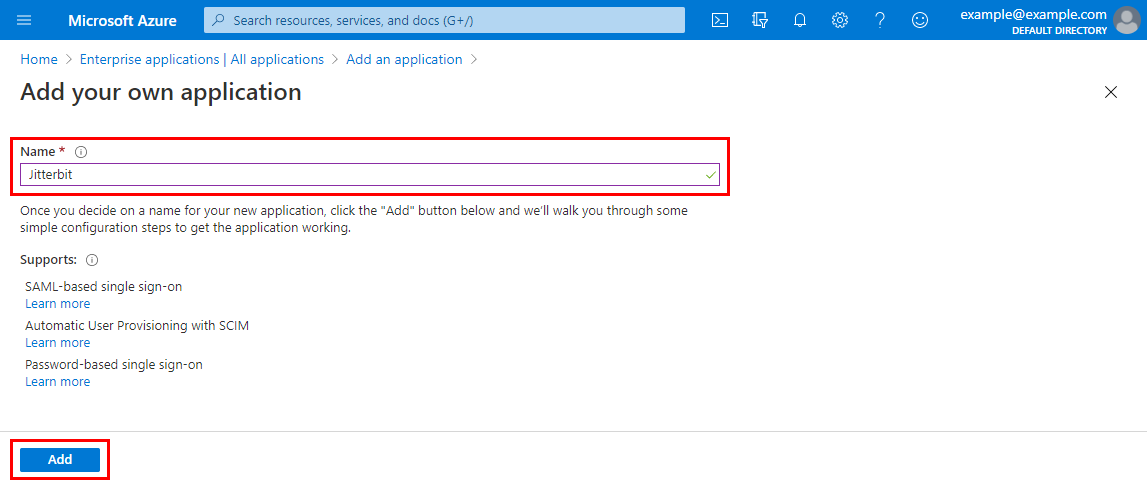

Geben Sie auf dem Bildschirm Ihre eigene Anwendung hinzufügen einen Namen für die neue Anwendung ein und klicken Sie dann auf Hinzufügen:

-

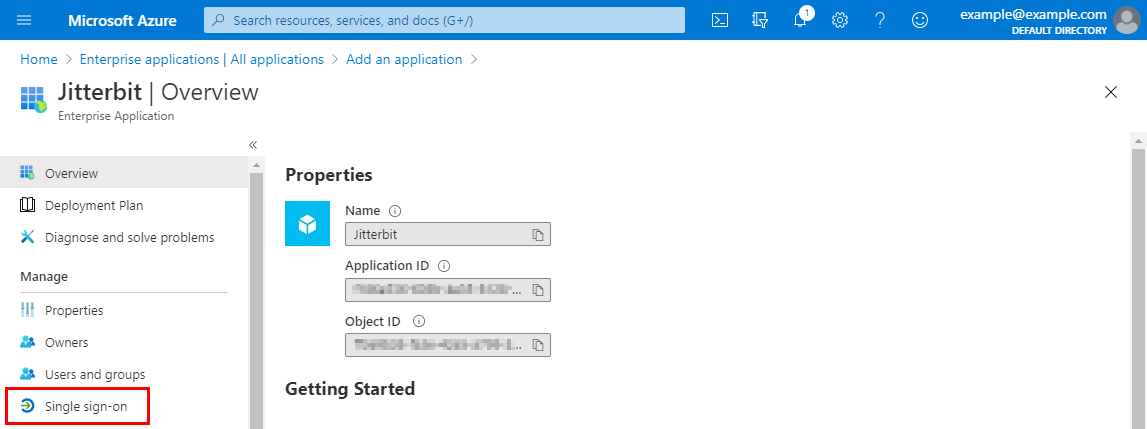

Auf dem Übersicht-Bildschirm der neuen Anwendung, wählen Sie unter der Kategorie Verwalten auf der linken Seite Single Sign-On:

-

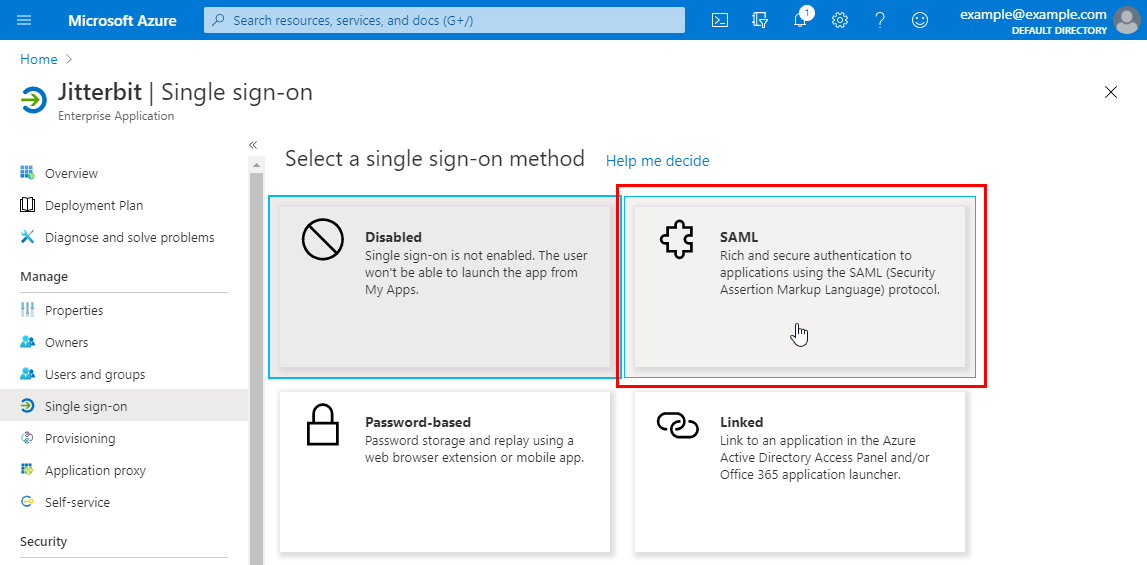

Auf dem Single Sign-On-Bildschirm der neuen Anwendung, wählen Sie unter Wählen Sie eine Single Sign-On-Methode SAML:

-

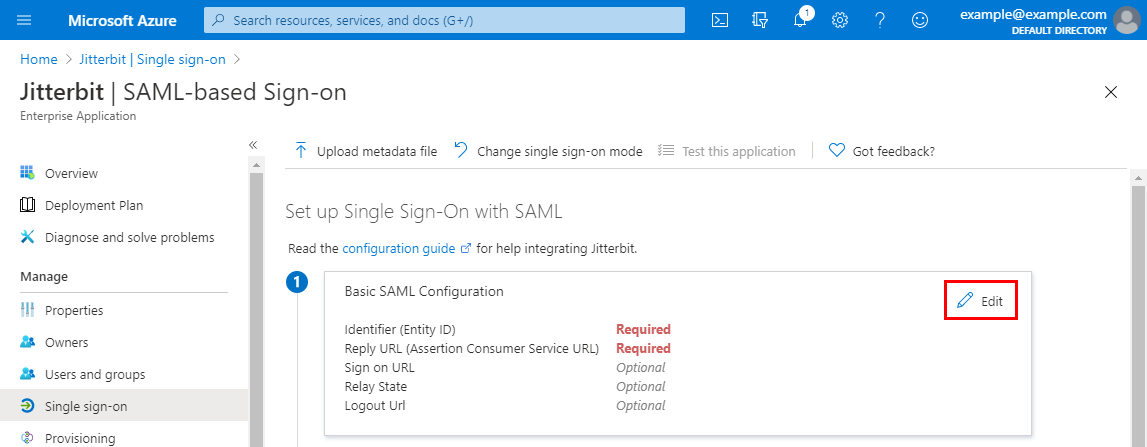

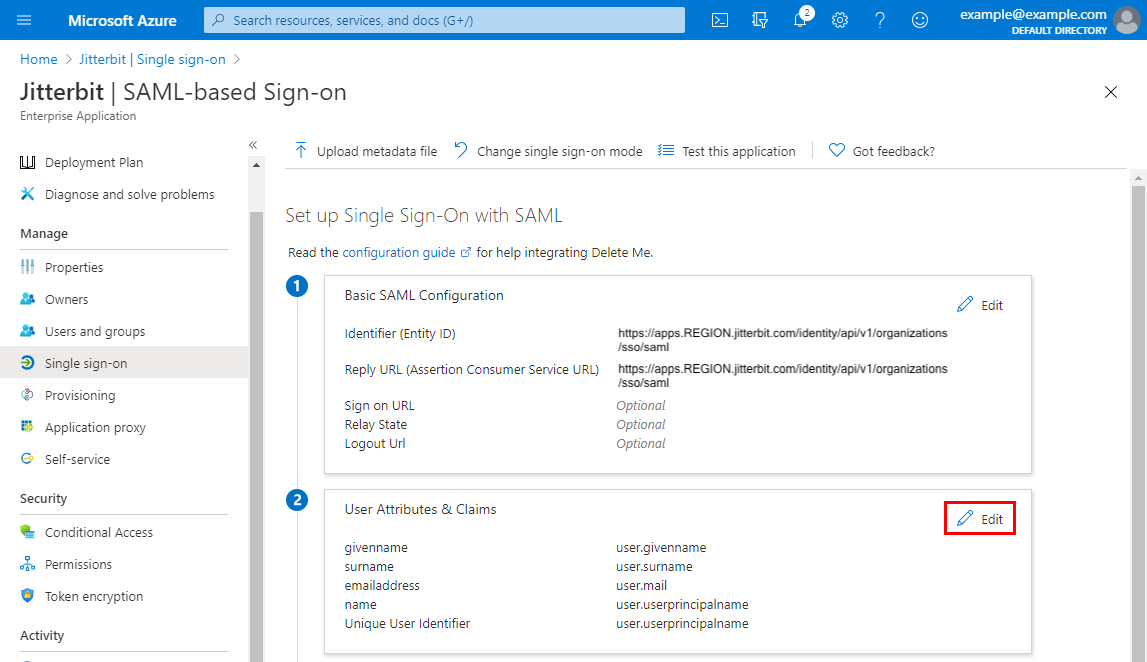

Auf dem SAML-basierten Sign-On-Bildschirm, bearbeiten Sie den ersten Schritt, Basis-SAML-Konfiguration:

-

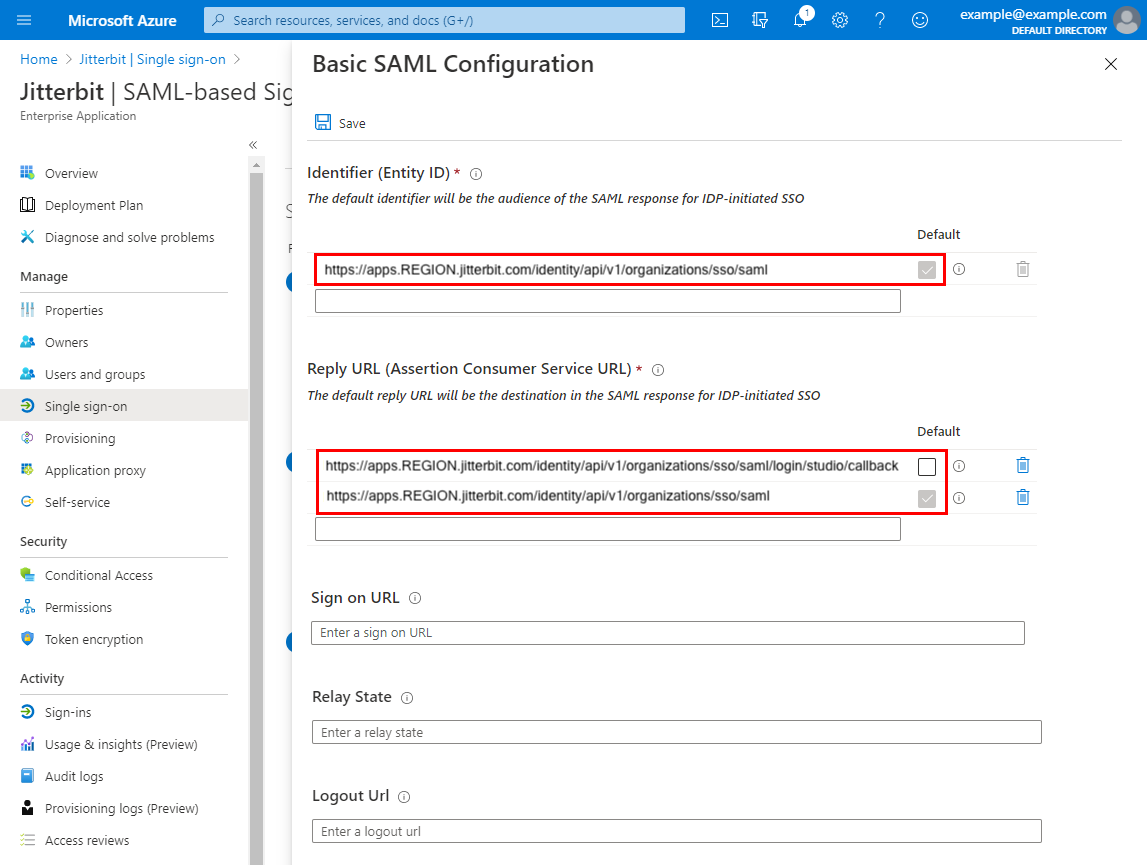

Auf dem Basis-SAML-Konfiguration-Bildschirm, setzen Sie Werte für die folgenden Felder:

-

Identifier (Entity ID): Geben Sie die SAML-Weiterleitungs-URL Ihrer Harmony-Region für die WMC Jitterbit-Clientanwendung ein und wählen Sie das Kontrollkästchen Standard.

-

Reply URL (Assertion Consumer Service URL): Geben Sie in separaten Zeilen die SAML-Weiterleitungs- und Callback-URLs Ihrer Harmony-Region für beide Jitterbit-Clientanwendungen, WMC, für den Zugriff auf die Harmony-Webanwendungen über das Harmony-Portal und Studio, für den Zugriff auf Design Studio ein. Wählen Sie das Kontrollkästchen Standard für die WMC-Weiterleitungs-URL.

Wichtig

Sie müssen beide Apps erstellen, auch wenn Sie nicht beabsichtigen, Design Studio zu verwenden.

-

-

Klicken Sie auf Speichern und schließen.

-

Auf dem SAML-basierten Sign-On-Bildschirm, bearbeiten Sie den zweiten Schritt, Benutzerattribute & Ansprüche:

-

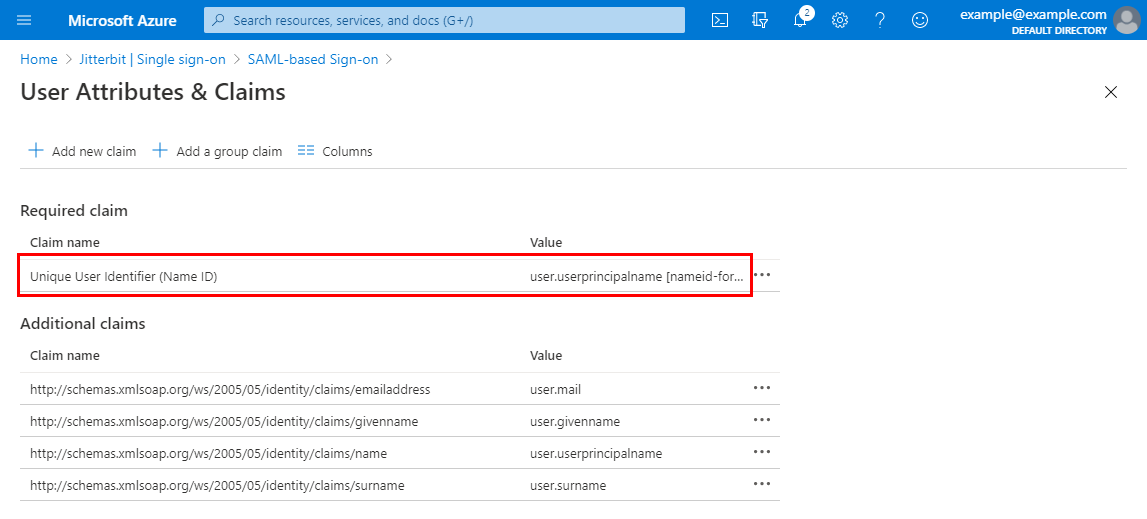

Standardmäßig verwendet Microsoft Azure

user.userprincipalnameals Identifikator, deronemicrosoft.comist. Dies muss inuser.mailgeändert werden.Um den Anspruch zur Bearbeitung zu öffnen, klicken Sie auf die Zeile mit einem Anspruchsnamen von Eindeutiger Benutzeridentifikator (Name ID):

-

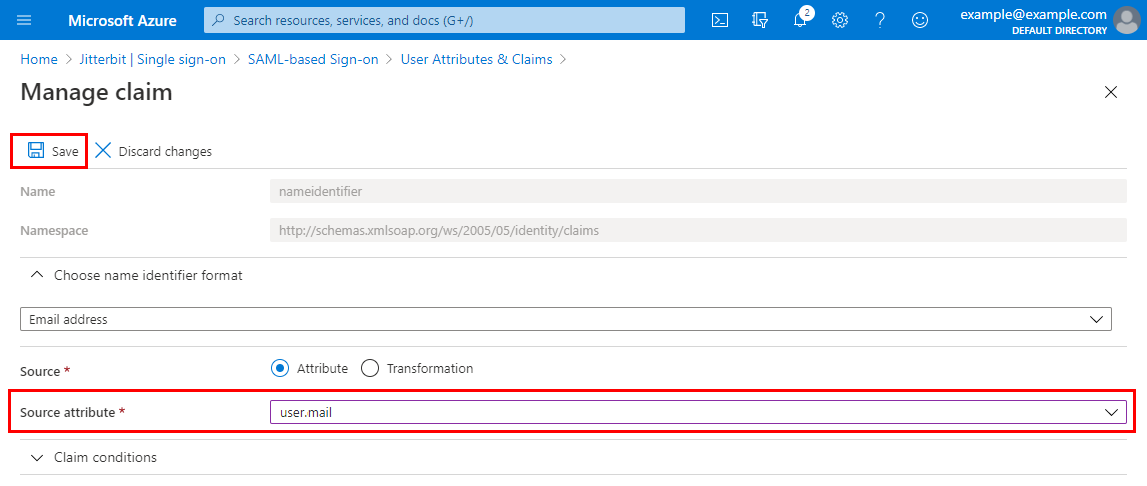

Auf dem Bildschirm Anspruch verwalten ändern Sie das Feld Quellattribut von

user.userprincipalnamezuuser.mail.

-

Klicken Sie auf Speichern und schließen Sie.

-

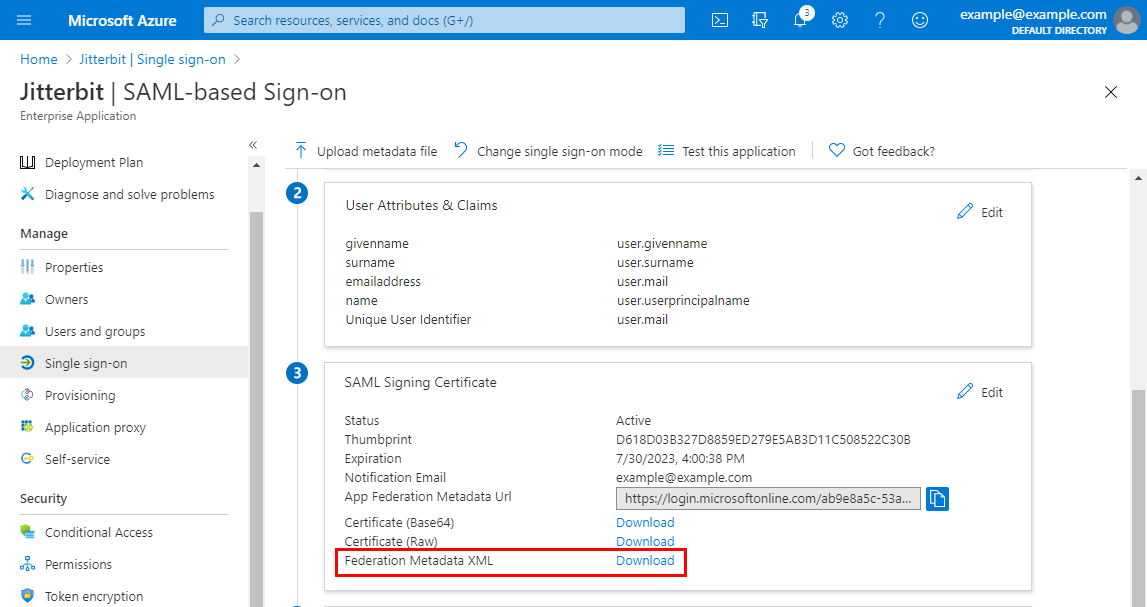

Auf dem Bildschirm SAML-basierte Anmeldung, im dritten Schritt, SAML-Signaturzertifikat, laden Sie die Federation Metadata XML herunter. Verwenden Sie dies als das Feld Identitätsanbieter-Metadaten im Abschnitt der App im Konfigurieren von SSO SAML 2.0 Bereich auf der Organisationsseite der Management-Konsole.

Hinweis

Mehrere Zertifikatsdefinitionen (

<X509Data>-Elemente) in den Metadaten werden mit Agenten der Version 10.84 / 11.22 und höher unterstützt.

-

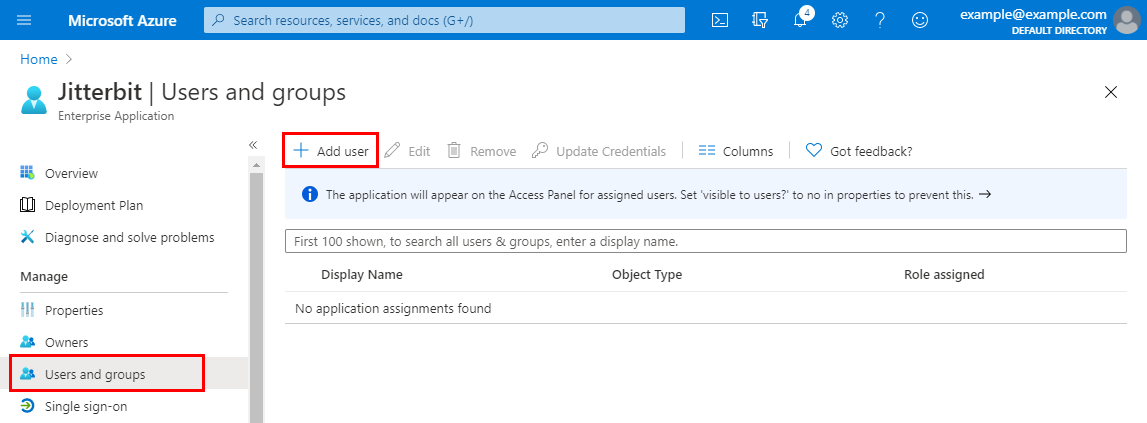

Wählen Sie unter der Kategorie Verwalten auf der linken Seite Benutzer und Gruppen aus.

-

Für jeden Benutzer klicken Sie auf Benutzer hinzufügen und fügen Sie deren Email-Adresse hinzu.

-

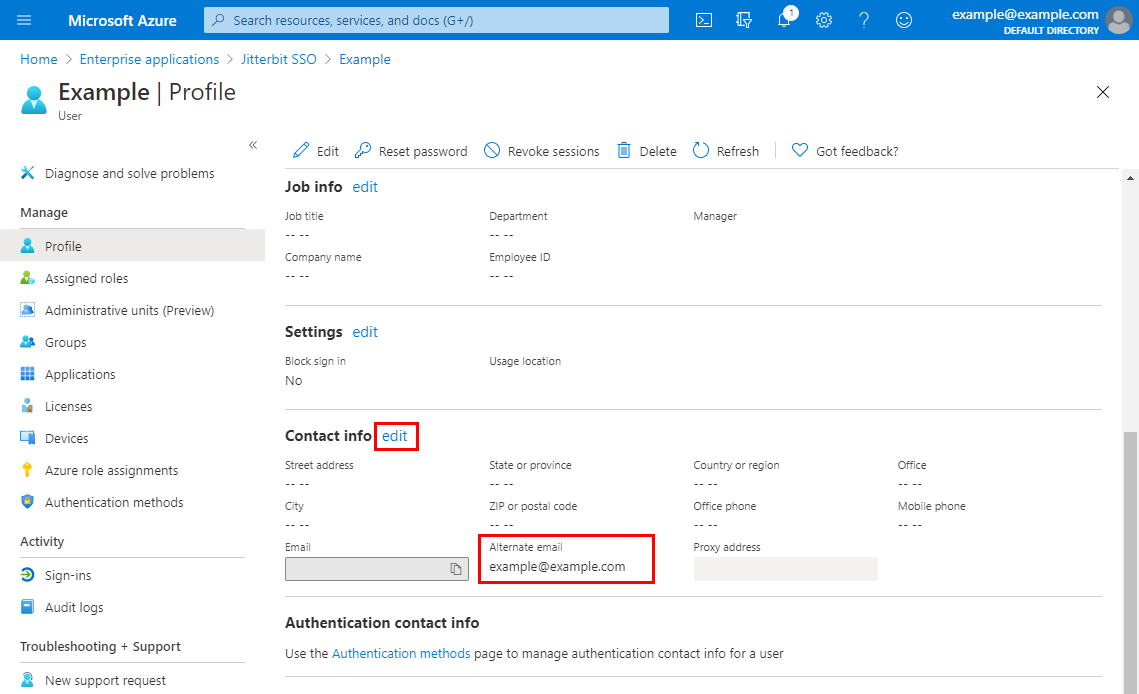

Nach dem Hinzufügen jedes Benutzers geben Sie eine Alternative Email an, die mit dem Harmony-Benutzernamen übereinstimmt. Diese Benutzer müssen Mitglieder der Harmony-Organisation sein.

-

Um die Dienstanbieter-Metadaten für die WMC- und Studio-Clients zu erstellen, verwenden Sie die untenstehenden Beispiele und ersetzen Sie

REGIONin den hervorgehobenen Zeilen durch die SAML-Umleitungs- und Callback-URLs Ihrer Harmony-Region für die Jitterbit-Clientanwendung:WMC<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"/> </md:SPSSODescriptor> </md:EntityDescriptor>Studio<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml/login/studio/callback"/> </md:SPSSODescriptor> </md:EntityDescriptor> -

Verwenden Sie diese Metadaten im Feld Dienstanbieter-Metadaten im Abschnitt der App im Konfigurieren von SSO SAML 2.0 Bereich auf der Organisationsseite der Management-Konsole. um SSO für SAML 2.0 zu konfigurieren.

Salesforce

Um die SAML 2.0-Identität und die Dienstanbieter-Metadaten für Salesforce zu erhalten, melden Sie sich als Salesforce-Admin in der Salesforce Classic UI an und folgen Sie dann diesen Schritten:

-

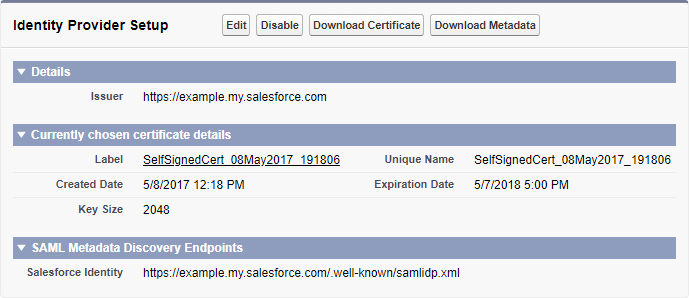

Navigieren Sie zu Setup > Administer > Security Controls > Identity Provider.

-

Überprüfen Sie im Abschnitt Identity Provider Setup, ob Sie einen Domainnamen konfiguriert haben und ob Salesforce als Identitätsanbieter aktiviert ist:

-

Wenn Sie keinen Domainnamen konfiguriert haben, klicken Sie auf den Link Configure a Domain Name und folgen Sie den Schritten, um eine Domain einzurichten und diese für Benutzer bereitzustellen. Dadurch wird Salesforce automatisch als Identitätsanbieter aktiviert.

-

Wenn Sie eine Domain konfiguriert, aber als Identitätsanbieter deaktiviert haben, klicken Sie auf die Schaltfläche Enable Identity Provider.

Hinweis

Nach Änderungen im Identity Provider Setup müssen Sie möglicherweise die Seite aktualisieren.

-

Führen Sie die folgenden Schritte für zwei Jitterbit-Clientanwendungen durch, WMC, um auf die Harmony-Webanwendungen über das Harmony-Portal zuzugreifen, und Studio, um auf Design Studio zuzugreifen:

Wichtig

Sie müssen beide Apps erstellen, auch wenn Sie nicht beabsichtigen, Design Studio zu verwenden.

-

Klicken Sie im Abschnitt Service Providers auf den Link, um über Connected Apps zu erstellen, oder navigieren Sie zu Setup > Build > Create > Apps und klicken Sie auf New im Abschnitt Connected Apps.

-

Setzen Sie die folgenden Werte:

-

Basic Information:

-

Connected App Name: Geben Sie einen Namen für die Jitterbit-Clientanwendung ein.

-

Setzen Sie alle anderen erforderlichen Felder.

-

-

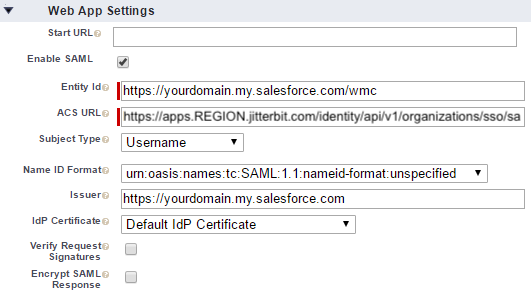

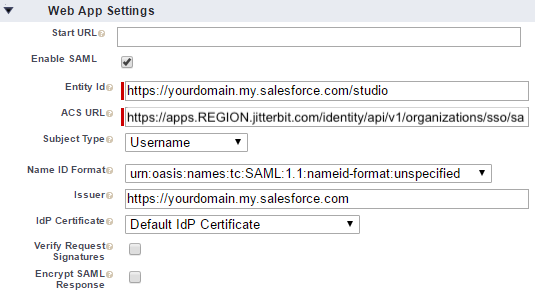

Web App Settings:

-

Enable SAML: Aktivieren Sie diese Einstellung, um die Felder Entity Id und ACS URL anzuzeigen:

Für WMC:

Für Studio:

Setzen Sie diese Felder wie folgt:

-

Entity Id: Dies muss für jeden Harmony-Client eindeutig sein.

Hinweis

Überprüfen Sie die heruntergeladene XML-Metadatendatei und suchen Sie das Element

entityID. Dies sollte mit Ihrer Salesforce-Domain übereinstimmen (https://yourdomain.my.salesforce.com/). Um eine eindeutige Entity Id pro Client zu erstellen, können Sie/wmcoder/studioan die Standard-ID anhängen.

-

-

-

-

ACS-URL: Geben Sie die Umleitungs- oder Callback-URL Ihrer Harmony-Region für die Jitterbit-Clientanwendung ein.

-

Füllen Sie alle anderen optionalen Felder nach Wunsch aus und klicken Sie auf Speichern.

Um Profile den verbundenen Apps zuzuweisen, damit Benutzer die entsprechenden Berechtigungen haben, befolgen Sie diese Schritte:

-

Klicken Sie für jede verbundene App auf die Schaltfläche Verwalten oder navigieren Sie zu Setup > Administer > Manage Apps > Connected Apps.

-

Sie müssen Profile für jede verbundene App zuweisen. Gehen Sie wie folgt für jede vor:

-

Klicken Sie im Abschnitt Profile auf Profile verwalten.

-

Wählen Sie auf dem Bildschirm Zuweisung des Anwendungsprofils Systemadministrator aus. Dies gewährt Zugriff auf den Dienstanbieter.

Wählen Sie alle zusätzlichen Profile aus, die mit Benutzern verbunden sind, die Harmony SSO verwenden.

-

Wenn alle gewünschten Profile zugewiesen wurden, klicken Sie auf Speichern.

-

-

Die Harmony-Clients sollten jetzt unter Verbundene Apps verwalten aufgeführt sein. (Möglicherweise sehen Sie die Apps von der Identitätsanbieter-Seite nicht unter den Dienstanbietern aufgeführt.)

-

Um die Dienstanbieter-Metadaten für die WMC- und Studio-Clients zu erstellen, verwenden Sie die untenstehenden Beispiele und ersetzen Sie (in den hervorgehobenen Zeilen)

ENTITY_IDdurch die Salesforce Entity ID undREGIONdurch die SAML-Umleitungs- und Callback-URL Ihrer Harmony-Region für die Jitterbit-Clientanwendung:WMC<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="ENTITY_ID"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"/> </md:SPSSODescriptor> </md:EntityDescriptor>Studio<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="ENTITY_ID"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml/login/studio/callback"/> </md:SPSSODescriptor> </md:EntityDescriptor>Tipp

Wenn Sie den Fehler Kein gültiges Signaturzertifikat gefunden sehen, überprüfen Sie, ob die Metadaten des Identitätsanbieters ein

KeyDescriptor-Tag mit dem Attributuse="signing"enthalten.

Okta

Um die SAML 2.0-Identitäts- und Dienstanbieter-Metadaten für Okta zu erhalten, melden Sie sich als Benutzer mit administrativen Rechten bei Ihrer Okta-Organisation an und befolgen Sie diese Schritte:

-

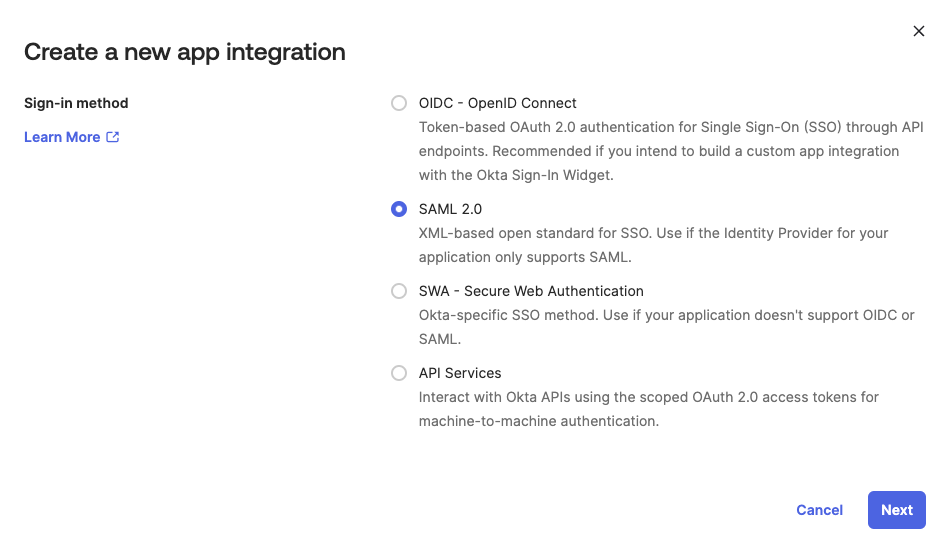

Gehen Sie im Hauptmenü zu Anwendungen > Anwendungen und klicken Sie dann auf App-Integration erstellen.

-

Wählen Sie im Fenster Eine neue App-Integration erstellen SAML 2.0 aus und klicken Sie auf Weiter.

-

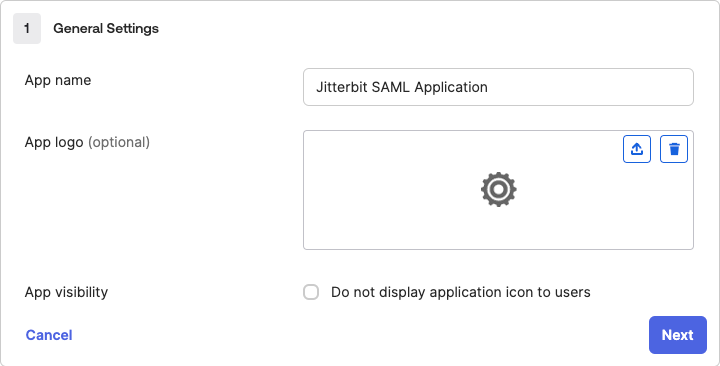

Auf der Seite SAML-Integration erstellen führen mehrere Schritte Sie durch die Konfiguration der neuen App.

-

Geben Sie im Schritt 1, Allgemeine Einstellungen, einen App-Namen ein und klicken Sie dann auf Weiter:

-

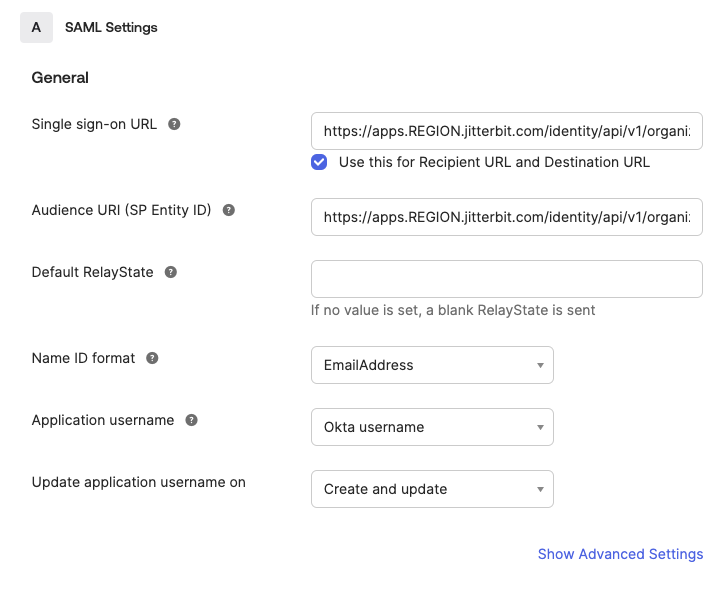

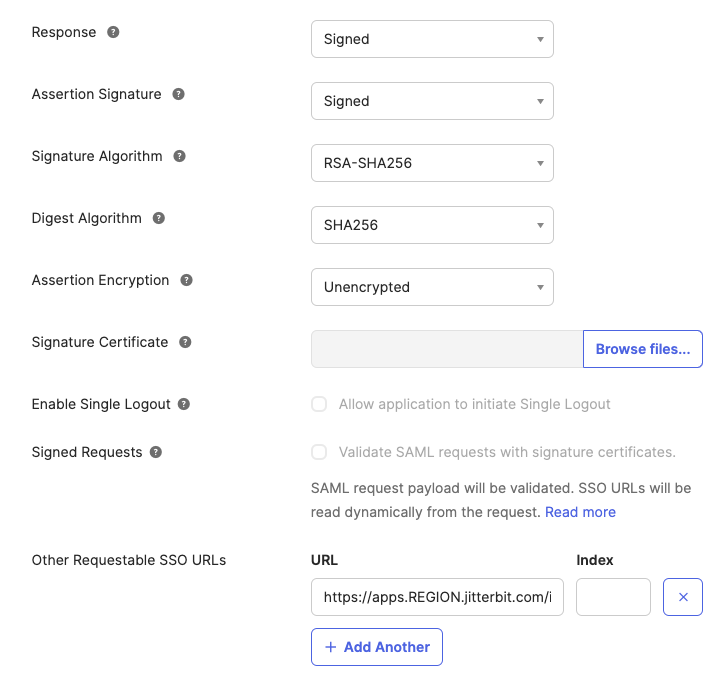

Geben Sie im Schritt 2, SAML konfigurieren, die folgenden Informationen unter Teil A, SAML-Einstellungen, ein:

-

Single Sign-On-URL: Geben Sie die SAML 2.0-Weiterleitungs-URL Ihrer Harmony-Region für die WMC Jitterbit-Clientanwendung ein.

-

Audience URI (SP Entity ID): Geben Sie erneut die SAML 2.0-Weiterleitungs-URL Ihrer Harmony-Region für die WMC Jitterbit-Clientanwendung ein.

-

Name ID-Format: Klicken Sie auf das Dropdown-Menü und wählen Sie die Option EmailAddress. Lassen Sie die verbleibenden Felder mit ihren Standardwerten.

-

-

Klicken Sie auf Erweiterte Einstellungen anzeigen.

-

Klicken Sie unter Weitere anforderbare SSO-URLs auf + Weitere hinzufügen. Geben Sie die SAML 2.0-Callback-URL Ihrer Harmony-Region für die Studio Jitterbit-Clientanwendung ein. Lassen Sie die verbleibenden Felder mit ihren Standardwerten.

-

-

Wenn Sie fertig sind, können Sie Teil B überspringen und auf Weiter klicken, um fortzufahren.

-

Schließen Sie den letzten Schritt, Feedback, ab und klicken Sie auf Fertigstellen, um die App zu erstellen.

Um die Metadaten für das Feld Service Provider Metadata im Abschnitt der App im Configure SSO SAML 2.0 Bereich der Management Console auf der Seite Organisationen zu erstellen, befolgen Sie diese Schritte:

-

Gehen Sie zum Tab Anmeldung Ihrer neu erstellten Anwendung.

-

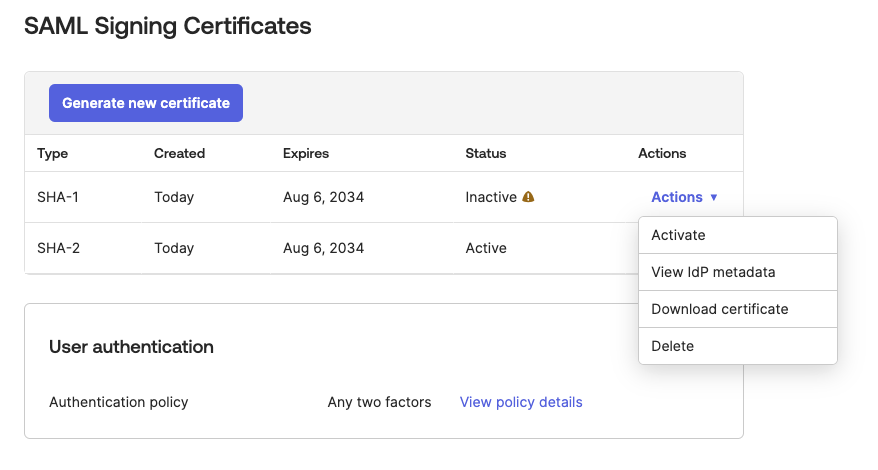

Wählen Sie in der Spalte Aktionen Aktionen > IdP-Metadaten anzeigen aus, um die Metadatendatei herunterzuladen:

Dieses Beispiel zeigt, wie die Metadatendatei aussehen sollte:

Beispiel Identitätsanbieter-Metadaten<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" entityID="http://www.okta.com/exknvfdjbL8smSRvK2p6"><md:IDPSSODescriptor WantAuthnRequestsSigned="false" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"><md:KeyDescriptor use="signing"><ds:KeyInfo xmlns:ds="http://www.w3.org/2000/09/xmldsig#"><ds:X509Data><ds:X509Certificate>MIIDqjCCApKgAwIBAgIGAWFj+QgOMA0GCSqGSIb3DQEBCwUAMIGVMQswCQYDVQQGEwJVUzETMBEG A1UECAwKQ2FsaWZvcm5pYTEWMBQGA1UEBwwNU2FuIEZyYW5jaXNjbzENMAsGA1UECgwET2t0YTEU MBIGA1UECwwLU1NPUHJvdmlkZXIxFjAUBgNVBAMMDWppdHRlcmJpdGJsdWUxHDAaBgkqhkiG9w0B CQEWDWluZm9Ab2t0YS5jb20wHhcNMTgwMjA1MDMxNzQwWhcNMjgwMjA1MDMxODQwWjCBlTELMAkG A1UEBhMCVVMxEzARBgNVBAgMCkNhbGlmb3JuaWExFjAUBgNVBAcMDVNhbiBGcmFuY2lzY28xDTAL BgNVBAoMBE9rdGExFDASBgNVBAsMC1NTT1Byb3ZpZGVyMRYwFAYDVQQDDA1qaXR0ZXJiaXRibHVl MRwwGgYJKoZIhvcNAQkBFg1pbmZvQG9rdGEuY29tMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIB CgKCAQEAwRuDKQWs/uWFEulxYk1/V436/zhy/XxAL3swKUdfFlevC4XZcQtTdpspgwdt0TIgTpz1 dZGx5ystxz1slZ5e9jk20iHAsRuzKKeL657DDFHlG8Qg7HCg8B55TKKhTUsYQLikqeWx8R7F+rHh dG6eEJut4/CHOMlb/G4Ynrq8tpwlqVtaqLZrL2GPfEKUJVOvqxHeqVqmB7Pduh3E9/7rgEN6yXiL 6hISTRLIb13TGGyqpLPMRsgJnkMifQMI12OK0PQnFqRc2ES0JUnWhpv/WN4VYuvN3SgaIgE5VY86 C0J8IB6ljXx6uJj6EeC60KTmDUPtC1Au345jzBwY9yKLoQIDAQABMA0GCSqGSIb3DQEBCwUAA4IB AQAD7Ba6pwUUmxCtiqKE4E4JwMMCUrlHghL80Vru3SHWU3GdMEM9kVizVUcM57QzyIlwx8KdCXbB yfxo8Eh88mAYDRifLmeospLQvC5OhfF/5XKmsTa5JnF+bSB41iCZUsB88byLI1nARFZGznboQXK9 pT3egaEHsWffiIYR+Y2lcAW66OH6FEZ0lTy628q1LsuS/UruA3so+qFgPqTc0yiZEv65MZQWd1cg qRlLK1bcoR4d5Qfo0nWFDBXWqX4LX4c5xe7zh4wtbiG1i9Oh8qWJp8KUmgfSkQf79mUhib9YvzBE RdXU7eUS0/E3G21yLa9wQtHkEY3cIDs58AEIpuR0</ds:X509Certificate></ds:X509Data></ds:KeyInfo></md:KeyDescriptor><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat><md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://jitterbitblue.okta.com/app/jitterbitorg316974_jitterbitsamlapplication_1/exknvfdjbL8smSRvK2p6/sso/saml"/><md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect" Location="https://jitterbitblue.okta.com/app/jitterbitorg316974_jitterbitsamlapplication_1/exknvfdjbL8smSRvK2p6/sso/saml"/></md:IDPSSODescriptor></md:EntityDescriptor>

Um Benutzer der Jitterbit SAML-Anwendung innerhalb von Okta zuzuweisen, befolgen Sie diese Schritte:

-

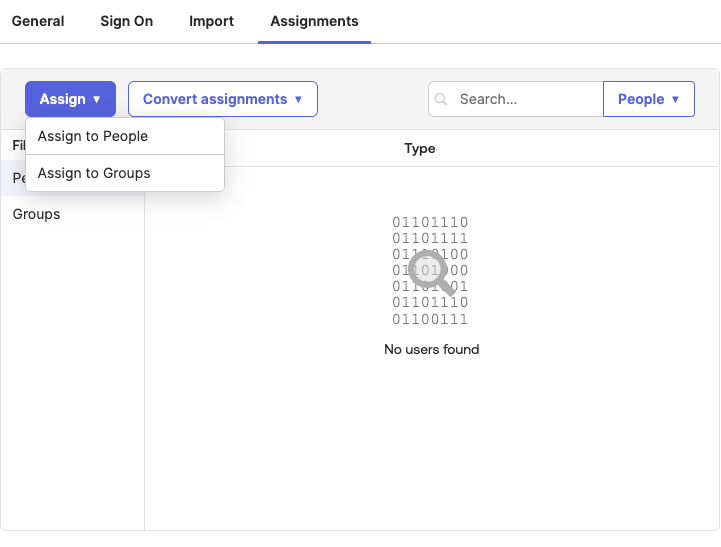

Gehen Sie zum Tab Zuweisungen Ihrer neu erstellten Jitterbit-Anwendung.

-

Für jeden Benutzer, der sich über Okta bei Harmony anmelden muss, klicken Sie auf das Dropdown Zuweisen, wählen Sie Personen zuweisen und weisen Sie sie zu.

-

Wenn Sie fertig sind, klicken Sie auf Fertig.

-

Um die Metadaten des Dienstanbieters für die WMC- und Studio-Clients zu erstellen, verwenden Sie die untenstehenden Beispiele und ersetzen Sie

REGIONin den hervorgehobenen Zeilen durch die SAML-URL für die Harmony-Region:WMC<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"/> </md:SPSSODescriptor> </md:EntityDescriptor>Studio<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml/login/studio/callback"/> </md:SPSSODescriptor> </md:EntityDescriptor>Tipp

Wenn Sie den Fehler Kein gültiges Signierungszertifikat gefunden sehen, überprüfen Sie, ob die Metadaten des Identitätsanbieters einen

KeyDescriptor-Tag mit dem Attributuse="signing"enthalten.