Okta 2-beinige OAuth 2.0 API-Sicherheitsprofil im Jitterbit API Manager

Einführung

Innerhalb eines Sicherheitsprofils können Sie Okta als OAuth 2.0-Identitätsanbieter konfigurieren, um API-Nutzern den Zugriff auf eine API mit Okta-Authentifizierung zu ermöglichen.

Diese Seite zeigt, wie Sie die Okta 2-beinige Authentifizierung mit einer Jitterbit benutzerdefinierten, OData- oder Proxy-API konfigurieren und verwenden, indem Sie die folgenden Schritte ausführen:

- Okta als Identitätsanbieter konfigurieren

Konfigurieren Sie die Okta-Instanz als Identitätsanbieter und erhalten Sie die Okta Audience und den Scope, die als Eingabe für die Konfiguration eines Sicherheitsprofils im API Manager verwendet werden. - Ein Sicherheitsprofil im API Manager konfigurieren

Konfigurieren Sie Okta als Identitätsanbieter im API Manager. - Ein Sicherheitsprofil im API Manager zuweisen

Weisen Sie das Sicherheitsprofil einer oder mehreren Jitterbit benutzerdefinierten, OData- oder Proxy-APIs zu. - Auf eine API mit Okta-Authentifizierung zugreifen

API-Nutzer können dann die Okta-Authentifizierung verwenden, um Jitterbit benutzerdefinierte, OData- oder Proxy-APIs zu konsumieren, denen das Sicherheitsprofil zugewiesen ist.

Für weitere Informationen siehe die Okta-Dokumentation OAuth 2.0 und OpenID Connect Übersicht.

Für die Konfiguration des Okta 3-beinigen OAuth-Sicherheitsprofils siehe Okta 3-beiniges OAuth 2.0 API-Sicherheitsprofil.

1. Okta als Identitätsanbieter konfigurieren

-

Melden Sie sich im Okta Developer Console als Benutzer mit administrativen Rechten an.

-

Navigieren Sie im Seitenbereich der Okta Developer Console zu Anwendungen > Anwendungen, und klicken Sie dann auf die Schaltfläche App-Integration erstellen.

-

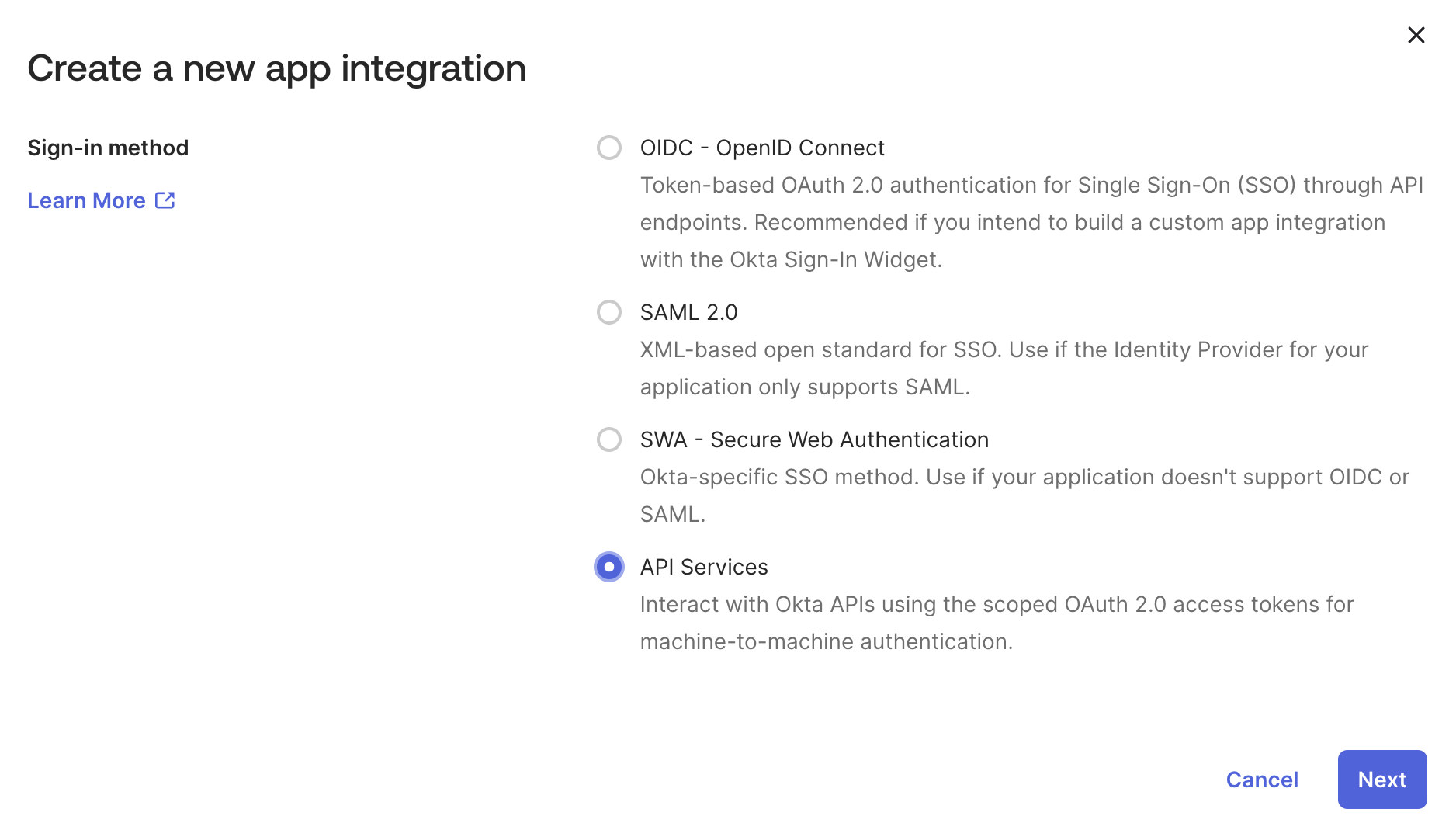

Im Abschnitt Anmeldemethode auf der Seite Neue App-Integration erstellen wählen Sie API-Dienste aus und klicken Sie dann auf Weiter.

-

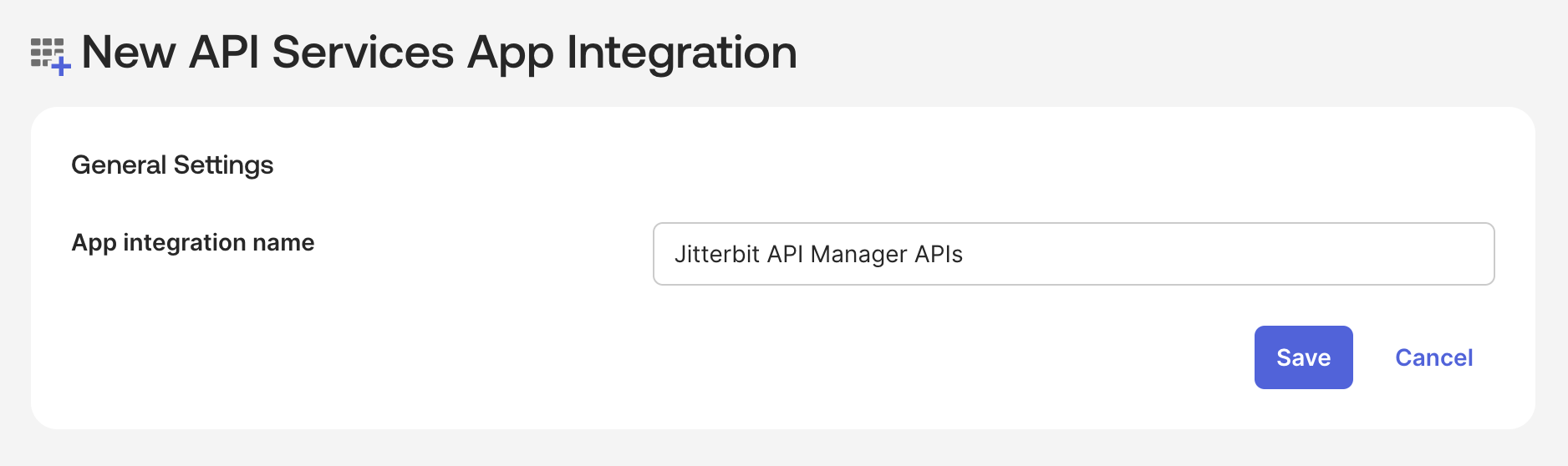

Im Abschnitt Allgemeine Einstellungen auf der Seite Neue API-Dienste-App-Integration geben Sie einen App-Integrationsnamen ein und klicken auf Speichern:

-

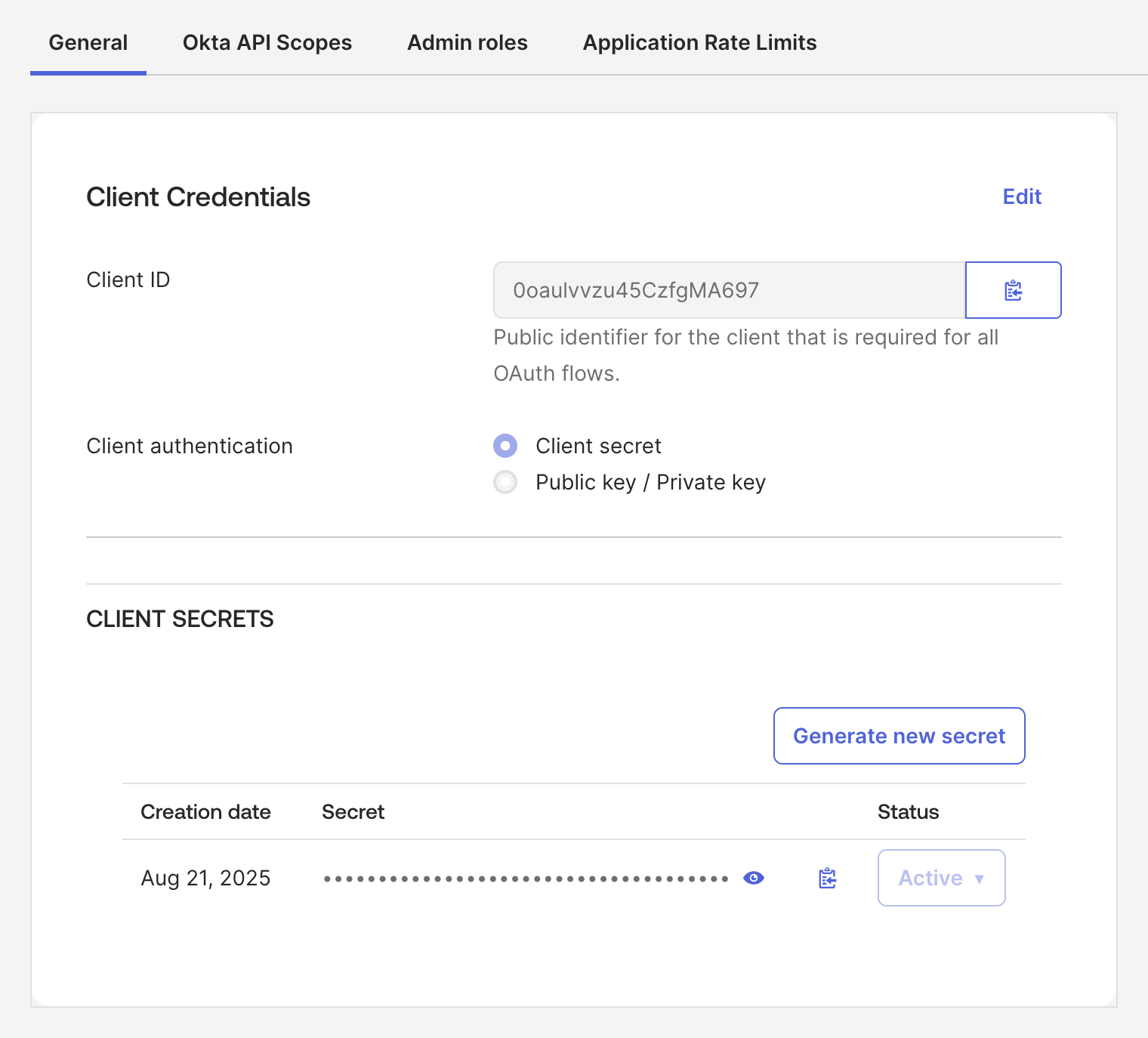

Nach dem Klicken auf Speichern werden die Client-ID und ein generiertes Client-Geheimnis im Tab Allgemein unter Client-Anmeldeinformationen angezeigt. Bewahren Sie diese für die spätere Verwendung auf, da sie bei der Generierung eines OAuth-Tokens in Schritt 4 benötigt werden.

-

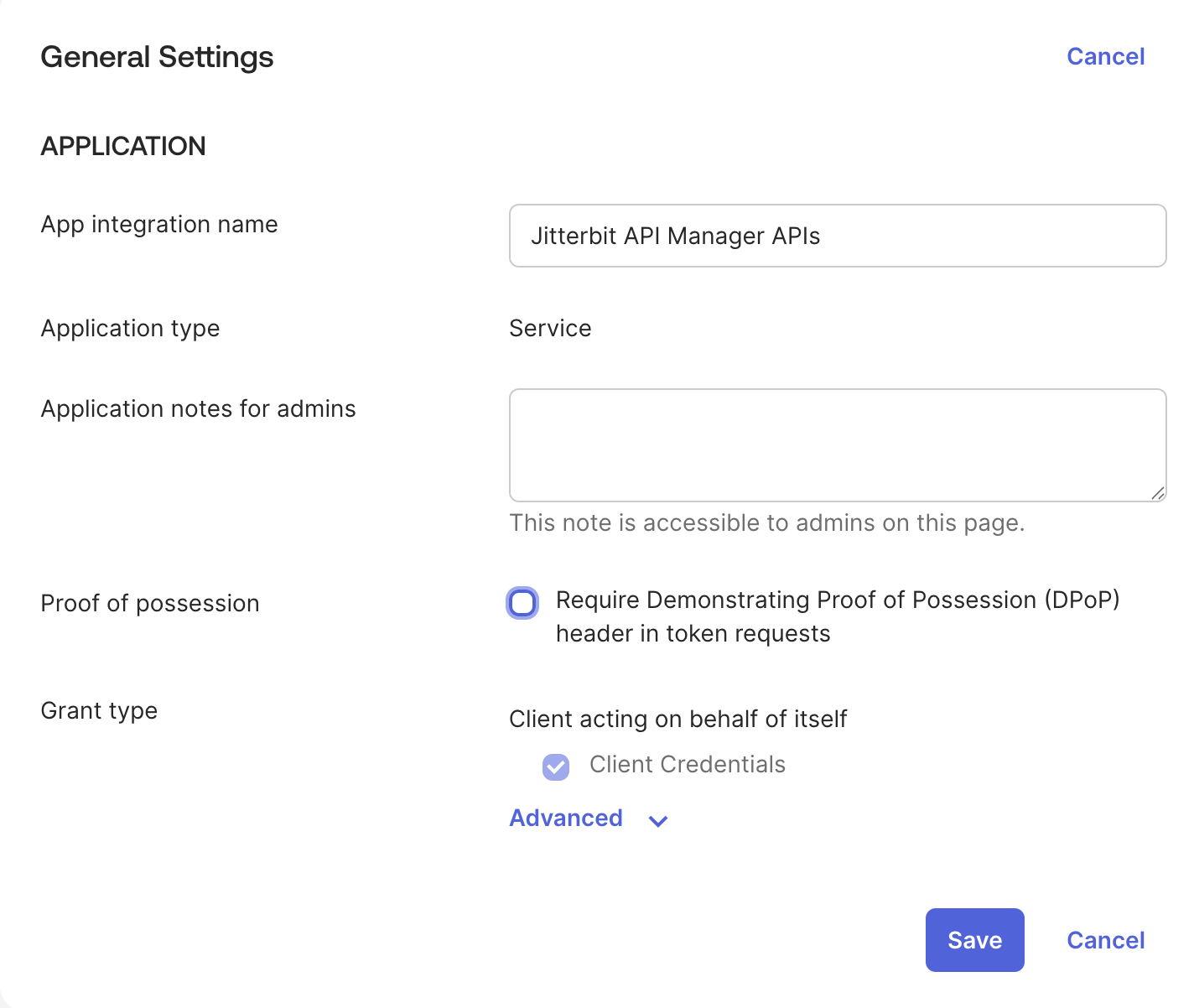

Klicken Sie im Tab Allgemein unter Allgemeine Einstellungen auf Bearbeiten, deaktivieren Sie Erforderlich, um den Nachweis des Besitzes (DPoP)-Header in Token-Anfragen zu demonstrieren, und klicken Sie auf Speichern:

-

Befolgen Sie diese Schritte, um einen Scope zu erstellen:

-

Navigieren Sie in der Seitenleiste der Entwicklerkonsole von Okta zu Sicherheit > API > Autorisierungsserver und wählen Sie den entsprechenden Server aus. Bewahren Sie die Issuer-URI des Servers für die spätere Verwendung auf.

-

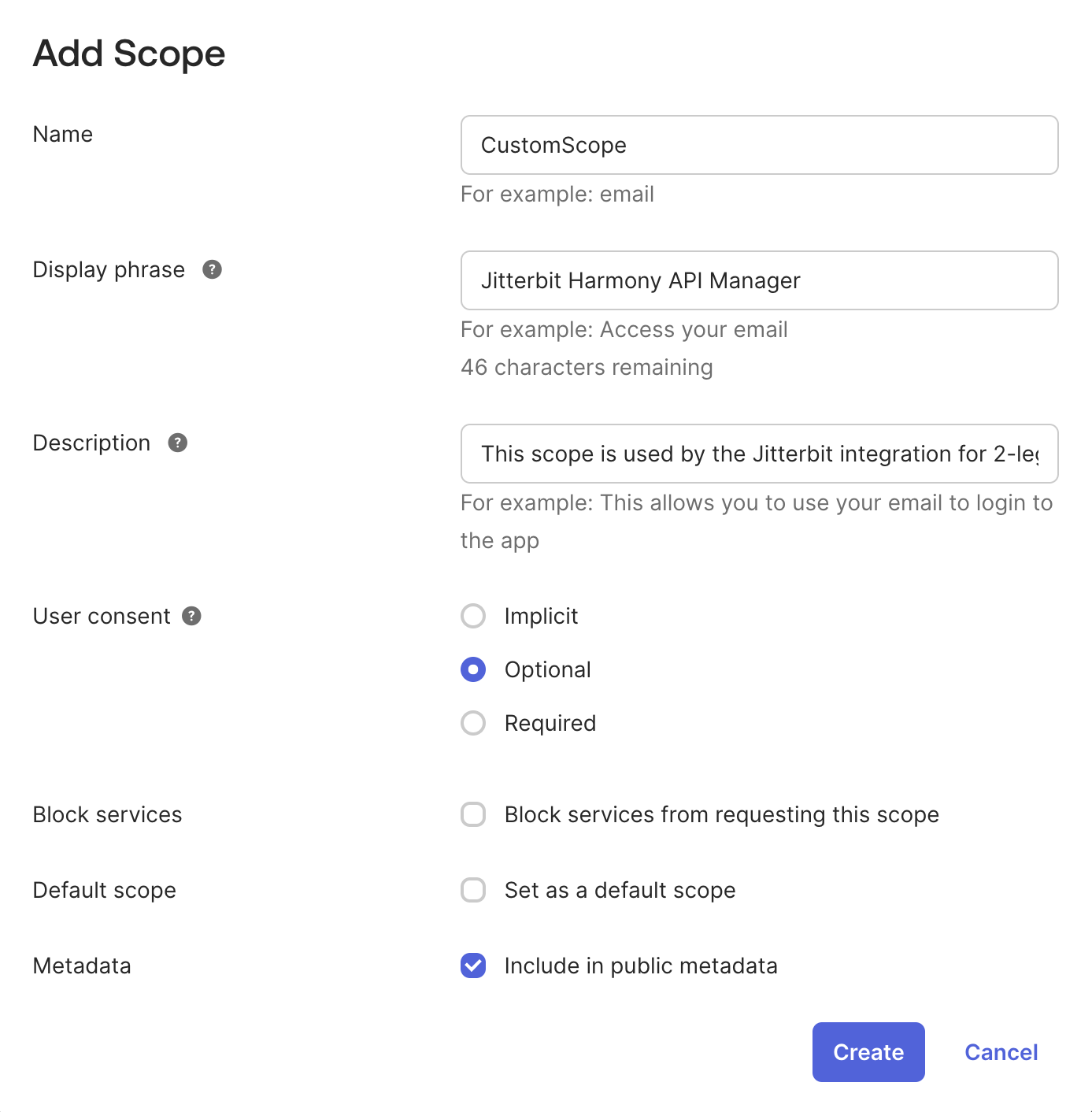

Klicken Sie im Tab Scopes des Servers auf Scope hinzufügen.

-

Geben Sie im Dialogfeld Scope hinzufügen einen Namen (zum Beispiel CustomScope) ein und füllen Sie die optionalen Felder nach Wunsch aus. Bewahren Sie den eingegebenen Namen für die spätere Verwendung auf, da er bei der Konfiguration des Sicherheitsprofils benötigt wird. Wählen Sie unter Metadaten die Option In öffentlichen Metadaten einbeziehen. Klicken Sie auf Erstellen:

-

-

Befolgen Sie diese Schritte, um eine Zugriffsrichtlinie und Regel zu erstellen:

-

Navigieren Sie zurück zu demselben Autorisierungsserver, der beim Erstellen eines Scopes verwendet wurde.

-

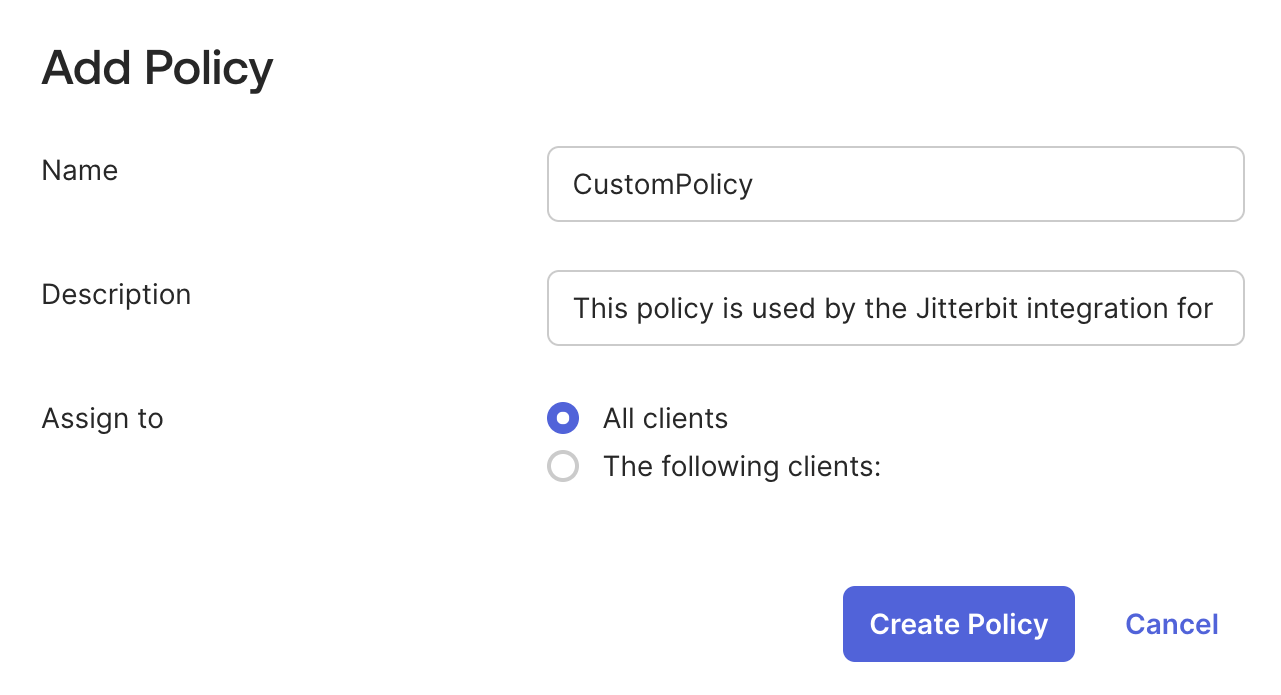

Klicken Sie im Tab Zugriffsrichtlinien des Servers auf Richtlinie hinzufügen, wenn noch keine vorhanden ist.

-

Geben Sie im Dialogfeld Richtlinie hinzufügen einen Namen (wie CustomPolicy) ein und füllen Sie die optionalen Felder nach Wunsch aus. Klicken Sie auf Richtlinie erstellen:

-

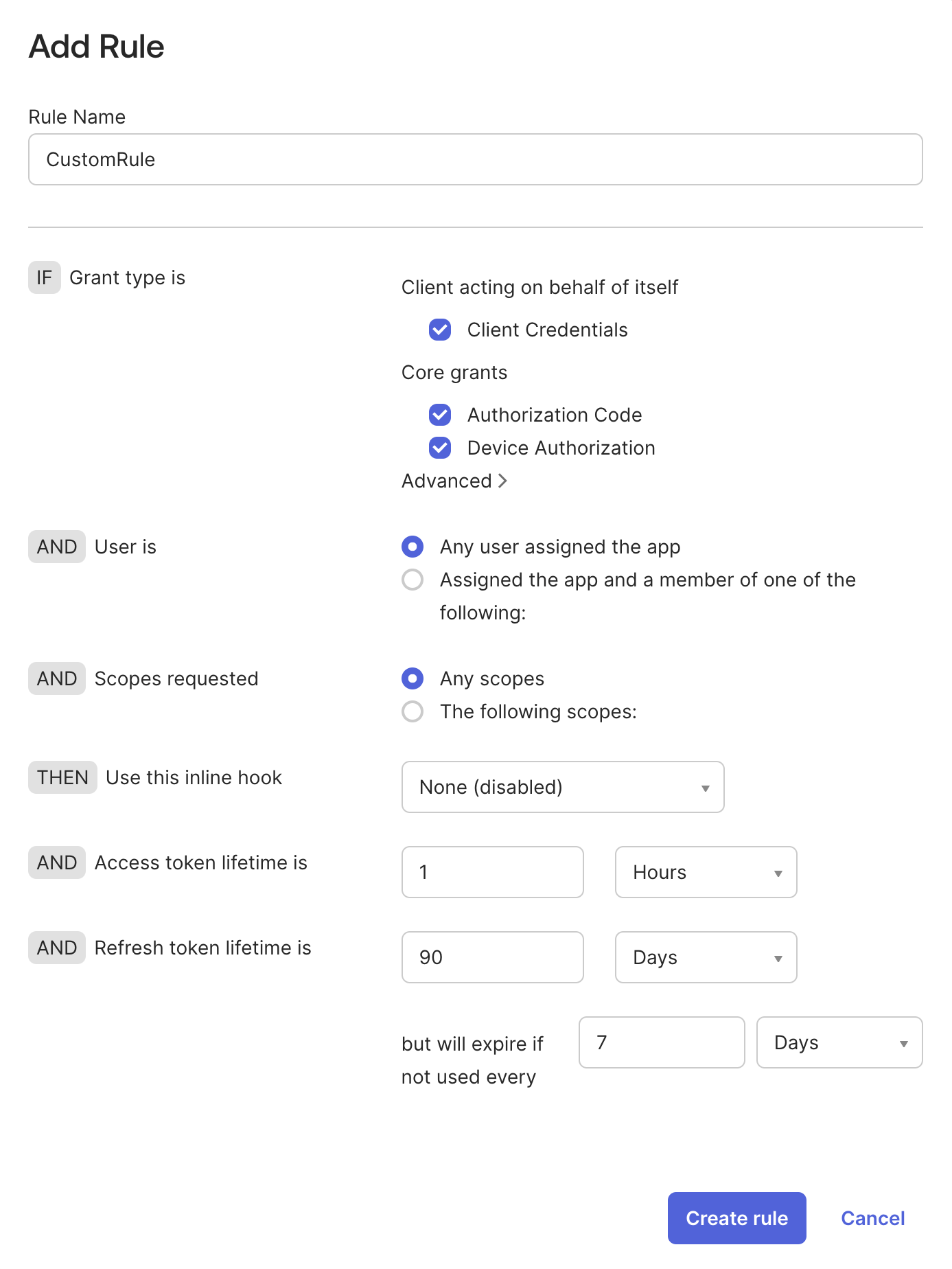

Klicken Sie auf Regel hinzufügen.

-

Geben Sie im Dialogfeld Regel hinzufügen einen Regelnamen (wie CustomRule) ein und füllen Sie die optionalen Felder nach Wunsch aus. Die Standardwerte funktionieren mit Jitterbit. Klicken Sie auf Regel erstellen:

2. Konfigurieren Sie ein 2-beiniges OAuth-Flow 2.0 API-Sicherheitsprofil

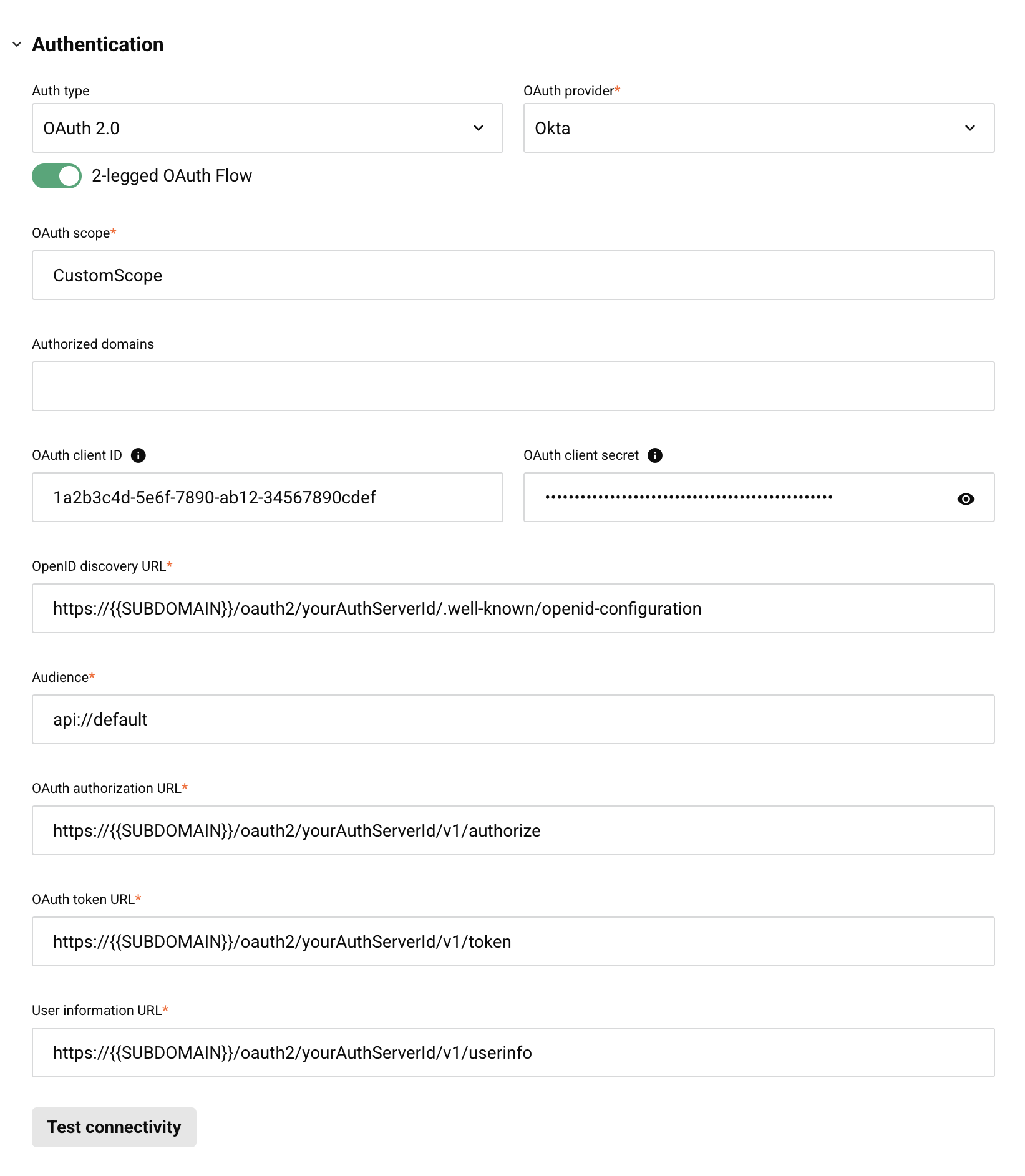

Konfigurieren Sie diese Felder für ein Sicherheitsprofil:

-

Auth-Typ: Wählen Sie OAuth 2.0.

-

OAuth-Anbieter: Wählen Sie Okta.

-

2-beiniges OAuth-Flow: Verwenden Sie den Schalter, um dieses Feld zu aktivieren.

-

OAuth-Scopes: Geben Sie den Namen des Scopes ein, den Sie beim Konfigurieren des Scopes in Okta angegeben haben. Siehe Okta als Identitätsanbieter konfigurieren für weitere Informationen.

-

Autorisierte Domains: Lassen Sie dieses Feld leer.

-

OAuth-Client-ID: Geben Sie optional die Client-ID aus Schritt 1 zum Testen ein.

-

OAuth-Client-Geheimnis: Geben Sie optional das Client-Geheimnis aus Schritt 1 zum Testen ein.

-

OpenID Discovery-URL: Ersetzen Sie

{{SUBDOMAIN}}undyourAuthServerIddurch die Okta-Subdomain und die Server-ID aus der Issuer-URI des gewählten Okta-Authentifizierungsservers aus Schritt 1. Zum Beispiel wirdhttps://example-1234.okta.com/oauth2/defaultzuhttps://example-1234.okta.com/oauth2/default/.well-known/openid-configuration. -

Zielgruppe: Geben Sie die Okta-Zielgruppe ein. Sie finden sie unter Sicherheit > API im Tab Einstellungen des Autorisierungsservers.

-

OAuth-Autorisierungs-URL: Ersetzen Sie

{{SUBDOMAIN}}undyourAuthServerIddurch die Okta-Subdomain und die Server-ID aus der Issuer URI des gewählten Okta-Authentifizierungsservers aus Schritt 1. Zum Beispiel wirdhttps://example-1234.okta.com/oauth2/defaultzuhttps://example-1234.okta.com/oauth2/default/v1/authorize. -

OAuth-Token-URL: Ersetzen Sie

{{SUBDOMAIN}}undyourAuthServerIddurch die Okta-Domain und die Server-ID aus der Issuer URI des gewählten Okta-Authentifizierungsservers aus Schritt 1. Zum Beispiel wirdhttps://example-1234.okta.com/oauth2/defaultzuhttps://example-1234.okta.com/oauth2/default/v1/token. -

Benutzerinformations-URL: Ersetzen Sie

{{SUBDOMAIN}}undyourAuthServerIddurch die Okta-Subdomain und die Server-ID aus der Issuer URI des gewählten Okta-Authentifizierungsservers aus Schritt 1. Zum Beispiel wirdhttps://example-1234.okta.com/oauth2/defaultzuhttps://example-1234.okta.com/oauth2/default/v1/userinfo. -

Testverbindung: Klicken Sie, um das Authentifizierungstoken zu validieren.

3. Weisen Sie ein Sicherheitsprofil im API-Manager zu

Um das Sicherheitsprofil mit einer API zu verwenden, folgen Sie den Anweisungen zur Konfiguration einer benutzerdefinierten API, OData-API oder Proxy-API und wählen Sie das mit Okta OAuth 2.0-Authentifizierung konfigurierte Sicherheitsprofil aus.

4. Greifen Sie mit Okta-Authentifizierung auf eine API zu

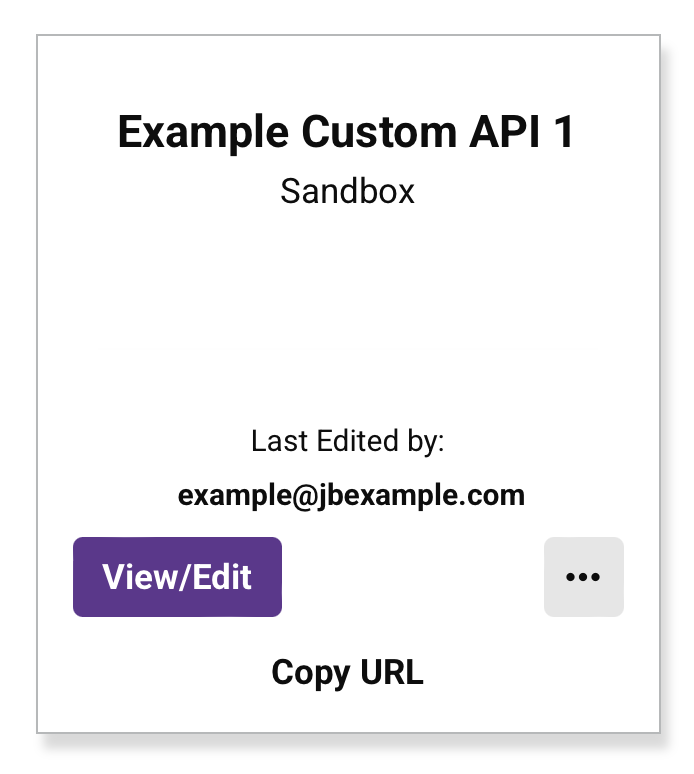

Sobald Sie eine benutzerdefinierte API, OData-API oder Proxy-API gespeichert und veröffentlicht haben, ist ihre API über die URL in der Anwendung zugänglich, die die API mit der konfigurierten Authentifizierungsmethode aufruft.

Die Verwendung von 2-beiniger OAuth 2.0 ist ein zweistufiger Prozess:

-

Generieren Sie ein OAuth-Token, indem Sie entweder die oben in Schritt 1 erhaltene Okta-Client-ID und das Client-Geheimnis in eine RFC6749 Client Credentials Access Token-Anfrage an die neue 2-beinige OAuth-Token-URL senden, die auf der Seite Sicherheitsprofile angezeigt wird, oder indem Sie das OAuth-Token direkt von Okta abrufen.

-

Senden Sie das OAuth-Token im API-Header unter Verwendung des "bearer"-Token-Typs, der in RFC6750 definiert ist.

Um die API zu konsumieren, verwenden Sie den Link zu URL kopieren und verwenden Sie ihn innerhalb der aufrufenden Anwendung:

Wenn die API GET unterstützt, können Sie die URL auch in einen Webbrowser einfügen, um die API manuell zu konsumieren.

Wenn der 2-beinige OAuth-Fluss verwendet wird, ruft das API-Gateway das Zugriffstoken ab und die Authentifizierung erfolgt automatisch.

Wenn die Authentifizierung erfolgreich ist, wird die erwartete Nutzlast im Webbrowser angezeigt.