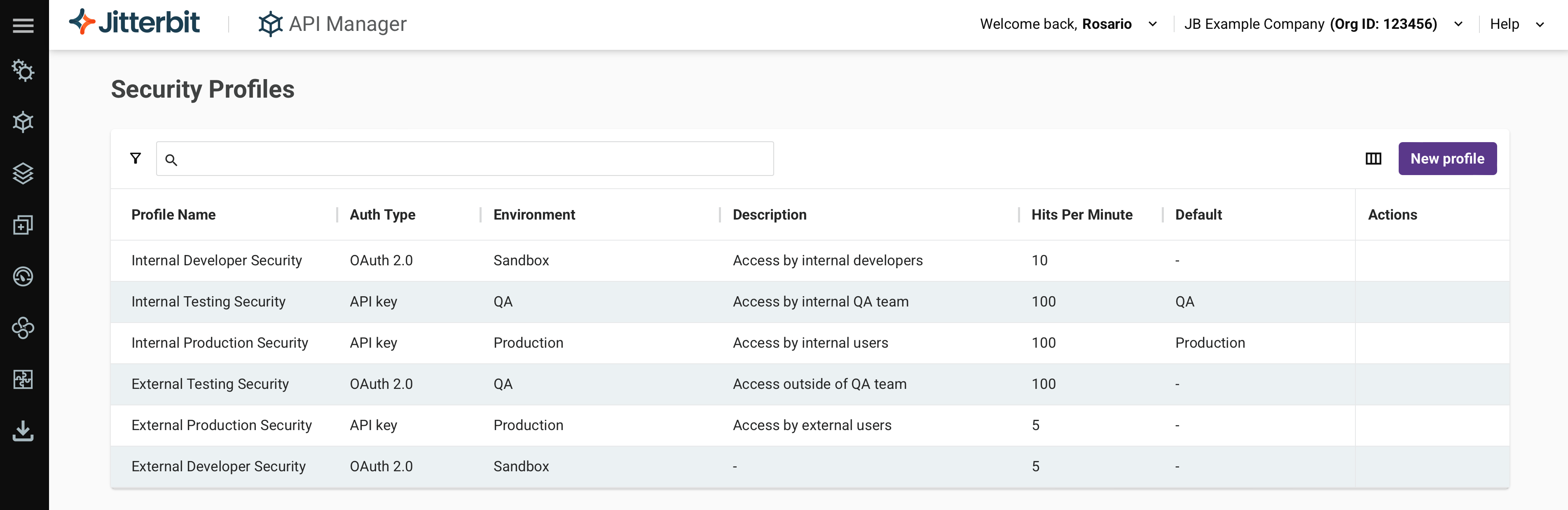

Sicherheitsprofile-Seite im Jitterbit API Manager

Einführung

Die Sicherheitsprofile-Seite im API Manager bietet eine Benutzeroberfläche, um Sicherheitsprofile zu konfigurieren und zu verwalten. Diese Profile steuern und sichern, wie Benutzer auf die APIs des API Managers zugreifen.

Um Aktionen durchzuführen oder Änderungen auf der Sicherheitsprofile-Seite vorzunehmen, ist eine Rolle mit Admin-Berechtigung erforderlich. Benutzer in Nicht-Admin-Rollen mit Lesen oder höherem Zugriffsrecht auf die Umgebung haben nur Lesezugriff.

Für Informationen über Sicherheitsprofile siehe Sicherheitsprofile in Schlüsselkonzepte.

Zugriff auf die Sicherheitsprofile-Seite

Um auf die Sicherheitsprofile-Seite zuzugreifen, verwenden Sie das Harmony-Portal-Menü, um API Manager > Sicherheitsprofile auszuwählen.

Kopfzeile der Sicherheitsprofile-Seite

Die Kopfzeile oben auf der Sicherheitsprofile-Seite enthält ein Suchfeld, Filter und einen Button zum Erstellen eines neuen Sicherheitsprofils:

-

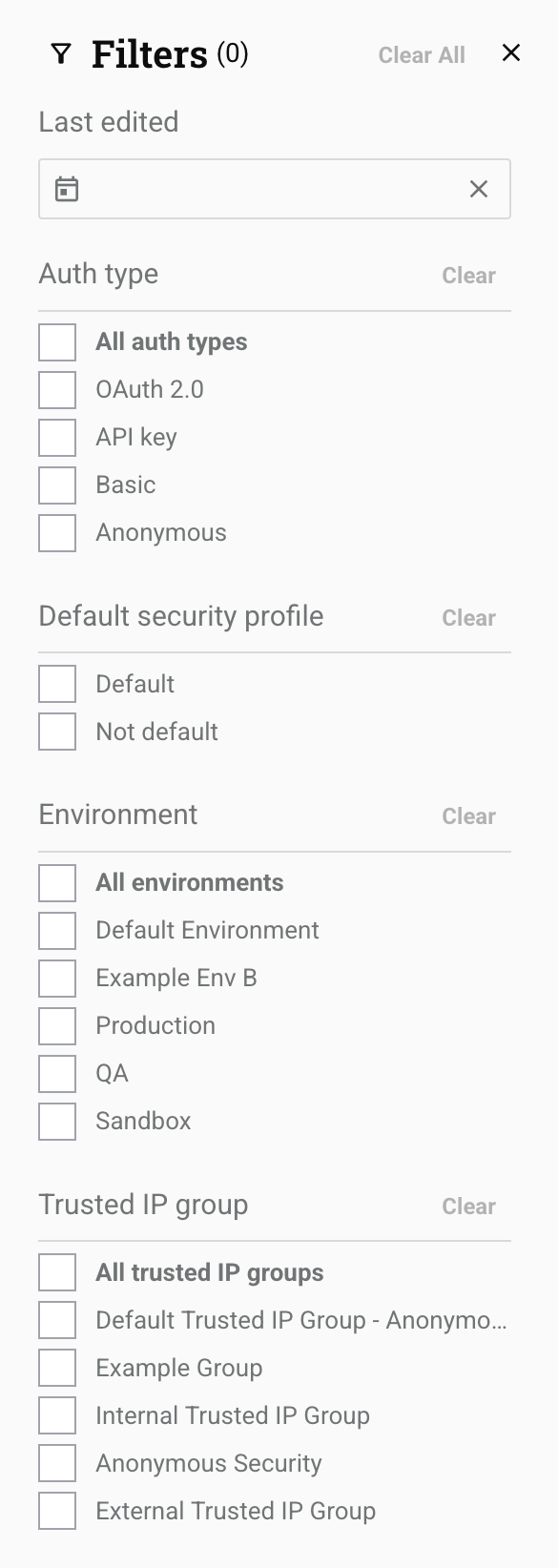

Filter: Sie können Sicherheitsprofile nach einer der folgenden Optionen filtern:

-

Auth-Typ: Wählen Sie die Authentifizierungstypen für die Sicherheitsprofile aus. Optionen sind OAuth 2.0, API-Schlüssel, Basis oder Anonym. Wenn alle Filter nicht ausgewählt sind, werden Sicherheitsprofile mit jedem Authentifizierungstyp angezeigt.

-

Standard-Sicherheitsprofil: Wählen Sie aus, ob Standard- oder Nicht-Standardprofile angezeigt werden sollen.

-

Umgebung: Wählen Sie Umgebungen aus, in denen sich die Sicherheitsprofile befinden. Wenn alle Filter nicht ausgewählt sind, werden Sicherheitsprofile für alle Umgebungen in Ihrer Organisation angezeigt (beschränkt auf Umgebungen, auf die Sie zugreifen können).

-

-

Vertrauenswürdige IP-Gruppe: Wählen Sie die vertrauenswürdigen IP-Gruppen aus, die in den Sicherheitsprofilen enthalten sind.

-

Suche: Geben Sie einen Teil des Namens eines Sicherheitsprofils ein, um Sicherheitsprofile nach Namen zu filtern. Die Suche ist nicht groß-/kleinschreibungsempfindlich.

-

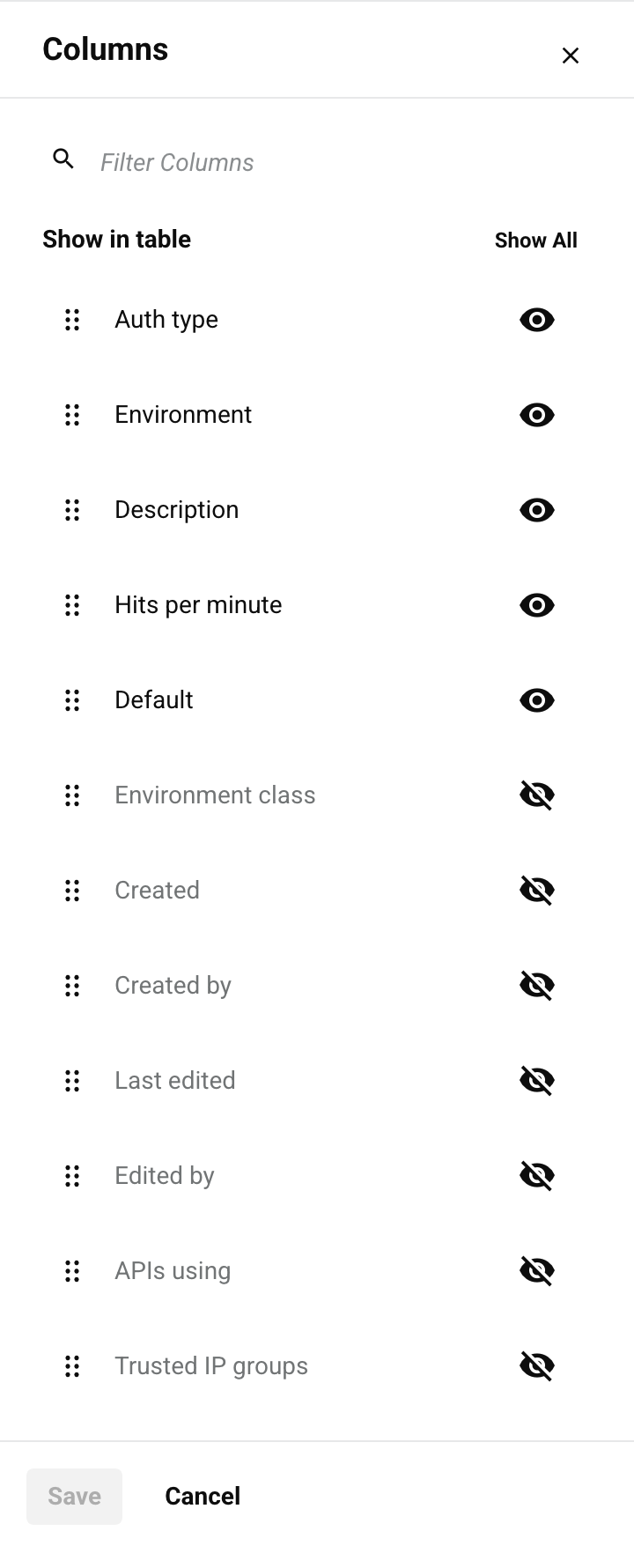

Spalten filtern: Klicken Sie, um die Anordnung und Sichtbarkeit der Spalten zu ändern. Die Spalten-Schublade öffnet sich:

Die Schublade enthält diese Steuerungen:

- Alle anzeigen: Alle Spalten sichtbar machen.

- Verschieben: Ziehen und Ablegen, um die Spaltenposition im Verhältnis zu anderen zu ändern.

- Ausblenden: Die Spalte ist sichtbar. Klicken Sie, um sie auszublenden.

- Anzeigen: Die Spalte ist ausgeblendet. Klicken Sie, um sie anzuzeigen.

- Speichern: Änderungen an den Spalten speichern.

- Abbrechen: Schließen Sie die Spalten-Schublade, ohne Änderungen zu speichern.

-

Neues Profil: Klicken Sie, um die Schublade zur Konfiguration des Sicherheitsprofils zu öffnen. Hier können Sie ein neues Sicherheitsprofil erstellen.

Konfigurieren eines Sicherheitsprofils

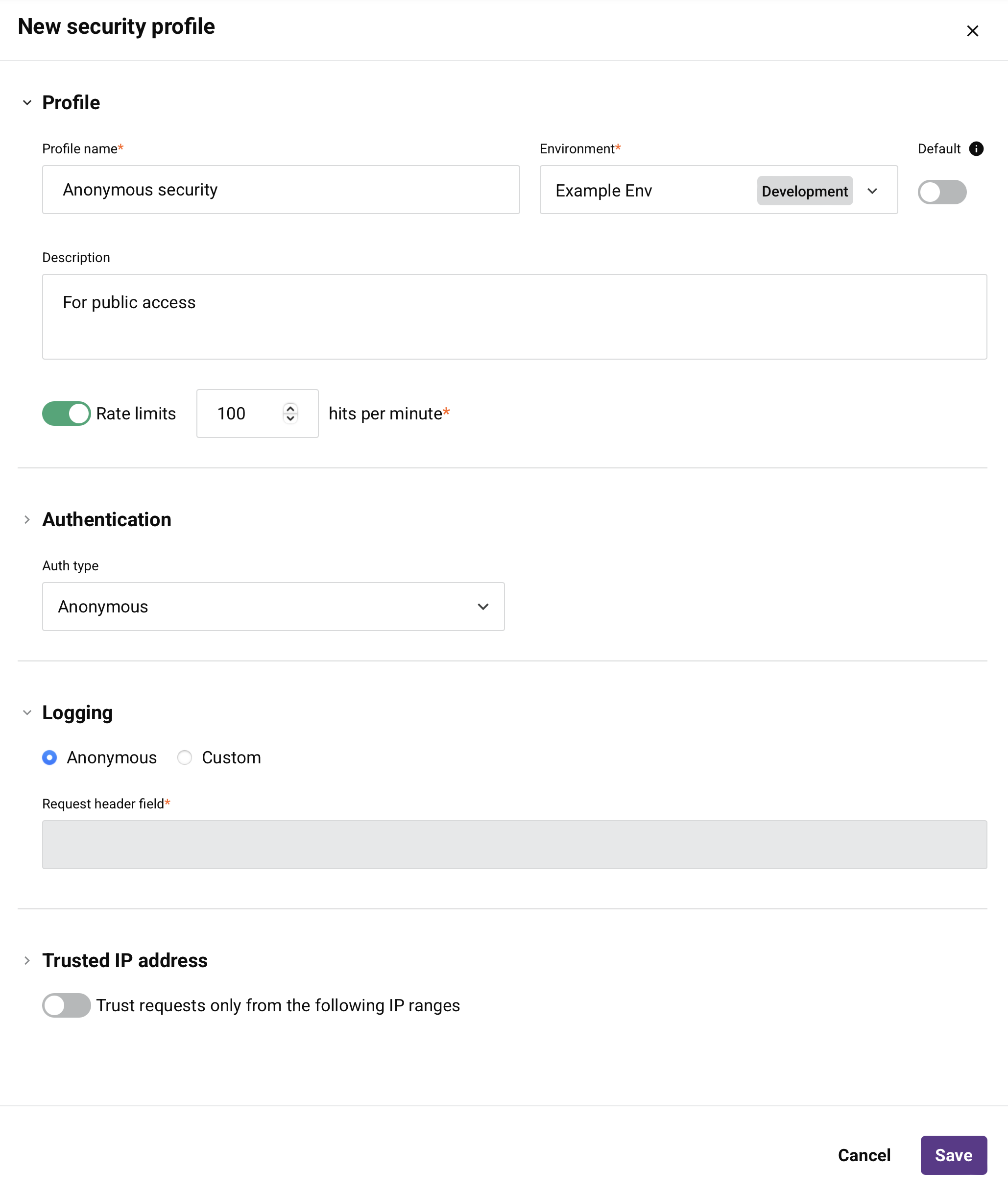

Die Schublade zur Konfiguration des Sicherheitsprofils enthält diese Felder und Aktionen:

-

Profilname: Geben Sie einen Namen ein, um das Sicherheitsprofil zu identifizieren. Der Name darf nicht mit einem Leerzeichen beginnen oder enden.

Vorsicht

Wenn Sie das Sicherheitsprofil mit OAuth 2.0 konfigurieren und Microsoft Entra ID oder Google als den OAuth 2.0-Identitätsanbieter verwenden (unten konfiguriert), darf der Profilname keine Leerzeichen enthalten. Wenn der Profilname Leerzeichen enthält, erhalten Sie einen Fehler, wenn Sie versuchen, auf eine API zuzugreifen, der das Sicherheitsprofil zugewiesen ist.

-

Umgebung: Verwenden Sie das Dropdown-Menü, um eine vorhandene Umgebung auszuwählen, in der das Sicherheitsprofil zugewiesen werden kann. Sie können einen Teil des Umgebungsnamens in das Menü eingeben, um die Liste der Umgebungen zu filtern. Die Menüergebnisse werden in Echtzeit mit jedem Tastendruck gefiltert. Um mehr über die Beziehung von Umgebungen zu Sicherheitsprofilen zu erfahren, siehe Mehrere Sicherheitsprofile in Schlüsselkonzepte.

-

Standard: Wählen Sie diese Option, um dieses Sicherheitsprofil zum Standard für die ausgewählte Umgebung zu machen. Das Standard-Sicherheitsprofil wird vorab ausgewählt, wenn eine neue API erstellt wird. In jeder Umgebung kann nur ein Standard-Sicherheitsprofil ausgewählt werden. Nachdem ein Standard-Sicherheitsprofil für eine Umgebung festgelegt wurde, ersetzt die Auswahl eines anderen Sicherheitsprofils als Standard die bestehende Auswahl des Standard-Sicherheitsprofils. Die Auswahl oder Änderung des Standard-Sicherheitsprofils hat keinen Einfluss auf das Sicherheitsprofil, das bestehenden APIs zugewiesen ist.

-

Beschreibung: Geben Sie eine optionale Beschreibung des Sicherheitsprofils ein.

-

Ratenlimits und Treffer pro Minute: Aktivieren Sie Ratenlimits, um eine gemeinsame maximale Anzahl von API-Treffern pro Minute durchzusetzen, die über alle APIs, denen dieses Sicherheitsprofil zugewiesen ist, gemacht werden können. Wenn diese Option ausgewählt ist, müssen Sie eine maximale Anzahl von Treffern pro Minute eingeben.

Wenn aktiviert, werden Anrufe über dem festgelegten Maximum abgelehnt. Daher können Anrufe an APIs, die dieses Sicherheitsprofil zugewiesen haben, eine erhöhte Anzahl von Ablehnungen erfahren. Weitere Informationen finden Sie unter Ratenlimits in Schlüsselkonzepten.

-

Auth-Typ: Wählen Sie einen Authentifizierungstyp für das Sicherheitsprofil aus. Siehe Authentifizierungstypen unten für Details.

-

Protokollierung: Wählen Sie die Kennung aus, die in den API-Anforderungsheadern enthalten ist, um nachzuvollziehen, welche Autorisierungsmethode verwendet wurde, um auf dieses Sicherheitsprofil zuzugreifen. Dieser Wert erscheint im Feld Benutzer gesetzt auf in den API-Protokollen für jede API-Anforderung, sodass Sie verschiedene Zugriffsarten überwachen und prüfen können.

Das Label der ersten Optionsschaltfläche entspricht dem Authentifizierungstyp Typ, der für das Sicherheitsprofil konfiguriert ist:

-

Anonym: Sendet den Wert Anonym.

-

Basic: Sendet den Wert des Feldes Benutzername (wie in Basic-Authentifizierung definiert).

-

OAuth: Sendet den Wert OAuth2.0.

-

API-Schlüssel: Sendet den Wert APIKEY.

Wenn Benutzerdefiniert für Protokollierung ausgewählt ist, wird dieses Feld verfügbar:

-

-

Anforderungsheaderfeld: Sendet den im Textfeld eingegebenen Wert, zum Beispiel

X-API-Key. -

Vertrauenswürdige IP-Adresse: Wählen Sie aus, ob der Zugriff auf die APIs innerhalb des Sicherheitsprofils auf Verbraucher von einer einzelnen IP-Adresse oder einem Bereich von IP-Adressen beschränkt werden soll. Siehe Vertrauenswürdige IP-Adressen unten für Details.

-

Speichern: Klicken Sie, um die Konfiguration des Sicherheitsprofils zu speichern und zu schließen.

-

Abbrechen: Klicken Sie, um die Konfiguration ohne Speichern zu schließen.

Authentifizierungstypen

Nachdem Sie im Menü Auth-Typ den Authentifizierungstyp ausgewählt haben, werden zusätzliche Felder verfügbar, die konfiguriert werden können. Dieser Abschnitt beschreibt die Felder für jeden Typ:

Anonym

Wählen Sie den Authentifizierungstyp Anonym, wenn keine Authentifizierung erforderlich ist.

Hinweis

Wenn Sie einem API kein Sicherheitsprofil zuweisen, wird ebenfalls die anonyme Authentifizierung verwendet. Sie möchten jedoch möglicherweise ein anonymes Sicherheitsprofil verwenden (anstatt kein Sicherheitsprofil), um zusätzliche Sicherheitsoptionen für Protokollierung, Vertrauenswürdige IP-Bereiche oder Ratenlimits festlegen zu können, wie in Konfigurieren eines Sicherheitsprofils beschrieben.

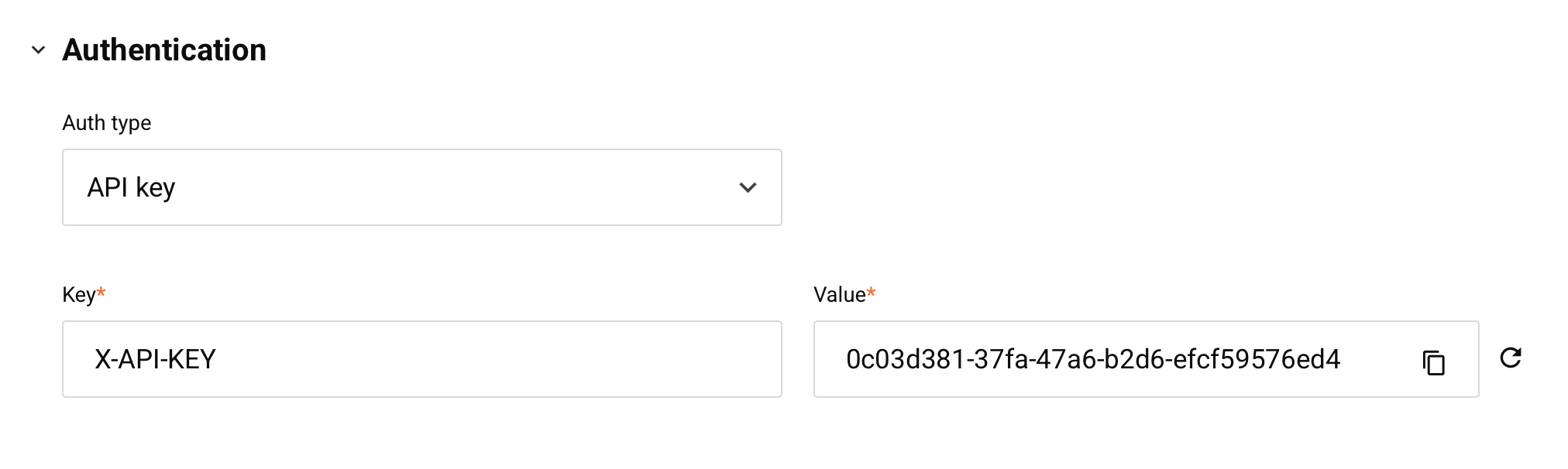

API-Schlüssel

Wählen Sie den Authentifizierungstyp API-Schlüssel, um ein API-Schlüssel- und Wertpaar zu verwenden, um auf eine API zuzugreifen, die dieses Sicherheitsprofil zugewiesen hat. Wenn dieser Typ ausgewählt ist, werden diese Felder verwendet, um die erforderlichen Anmeldeinformationen zu erstellen:

- Schlüssel: Geben Sie den Headernamen ein, den Sie verwenden möchten, wie Authorization oder X-API-KEY. Es sind maximal 256 Zeichen erlaubt.

- Wert: Ein Wert wird automatisch für die Verwendung mit dem Schlüssel-Headernamen generiert. Sie können den Wert bearbeiten oder das -Aktualisierungssymbol verwenden, um einen neuen Wert zu generieren. Es sind maximal 256 Zeichen erlaubt.

- Kopieren: Kopiert den Wert in Ihre Zwischenablage.

Hinweis

Das eingegebene Schlüssel-Wert-Paar wird sowohl als Header als auch als Abfrageparameter akzeptiert. Zum Beispiel wird ein Key von X-API-KEY mit einem Value von abc123 in einem Header als X-API-KEY:abc123 und in einem Abfrageparameter als ?X-API-KEY=abc123 übergeben.

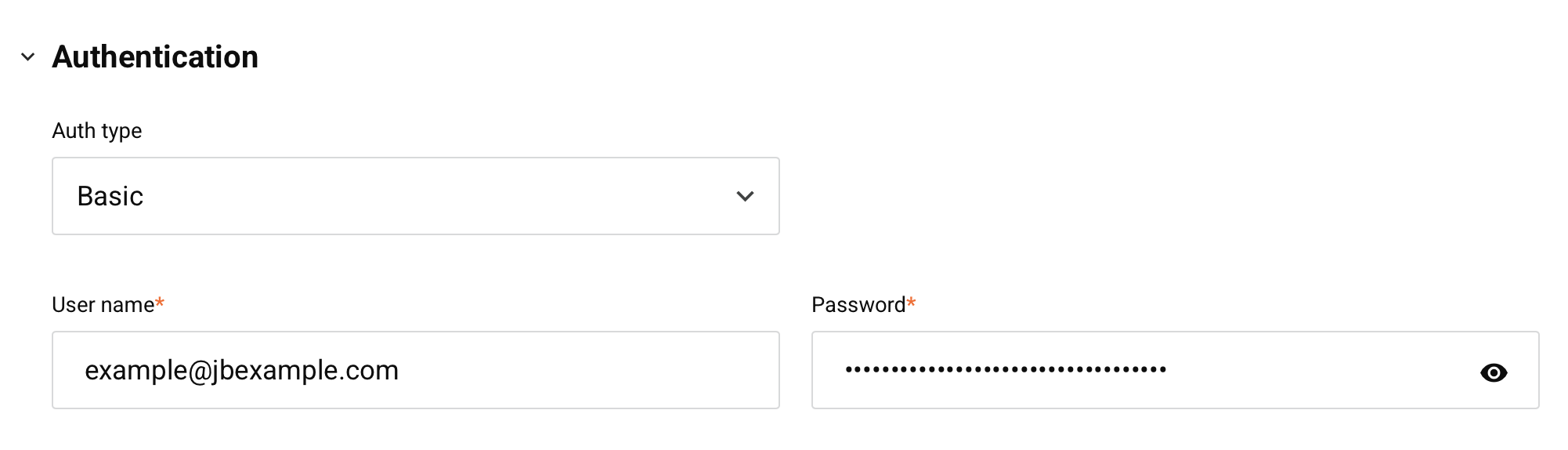

Basic

Wählen Sie den Authentifizierungstyp Basic, um die grundlegende HTTP-Authentifizierung zu verwenden, um auf eine API zuzugreifen, die dieses Sicherheitsprofil zugewiesen hat. Wenn dieser Typ ausgewählt ist, werden diese Felder verwendet, um die erforderlichen Anmeldeinformationen zu erstellen:

-

Benutzername: Geben Sie einen Benutzernamen ein, der für den Zugriff auf die API erstellt werden soll. Der Benutzername ist groß- und kleinschreibungsempfindlich und sollte keinen Doppelpunkt (

:) enthalten, wenn Sie die Anmeldeinformationen in einem HTTP-Header beim Aufrufen der API verwenden möchten. -

Passwort: Geben Sie ein Passwort ein, das für den Zugriff auf die API erstellt werden soll.

Tipp

Um die Anmeldeinformationen in einem HTTP-Header beim Aufrufen einer API zu verwenden, die dieses Sicherheitsprofil zugewiesen hat, geben Sie einen Base64-kodierten String des Benutzernamens und Passworts ein, der mit einem einzelnen Doppelpunkt kombiniert ist. Zum Beispiel, unter Verwendung der Jitterbit-Funktion Base64Encode:

Base64Encode("exampleuser"+":"+"examplepassword")

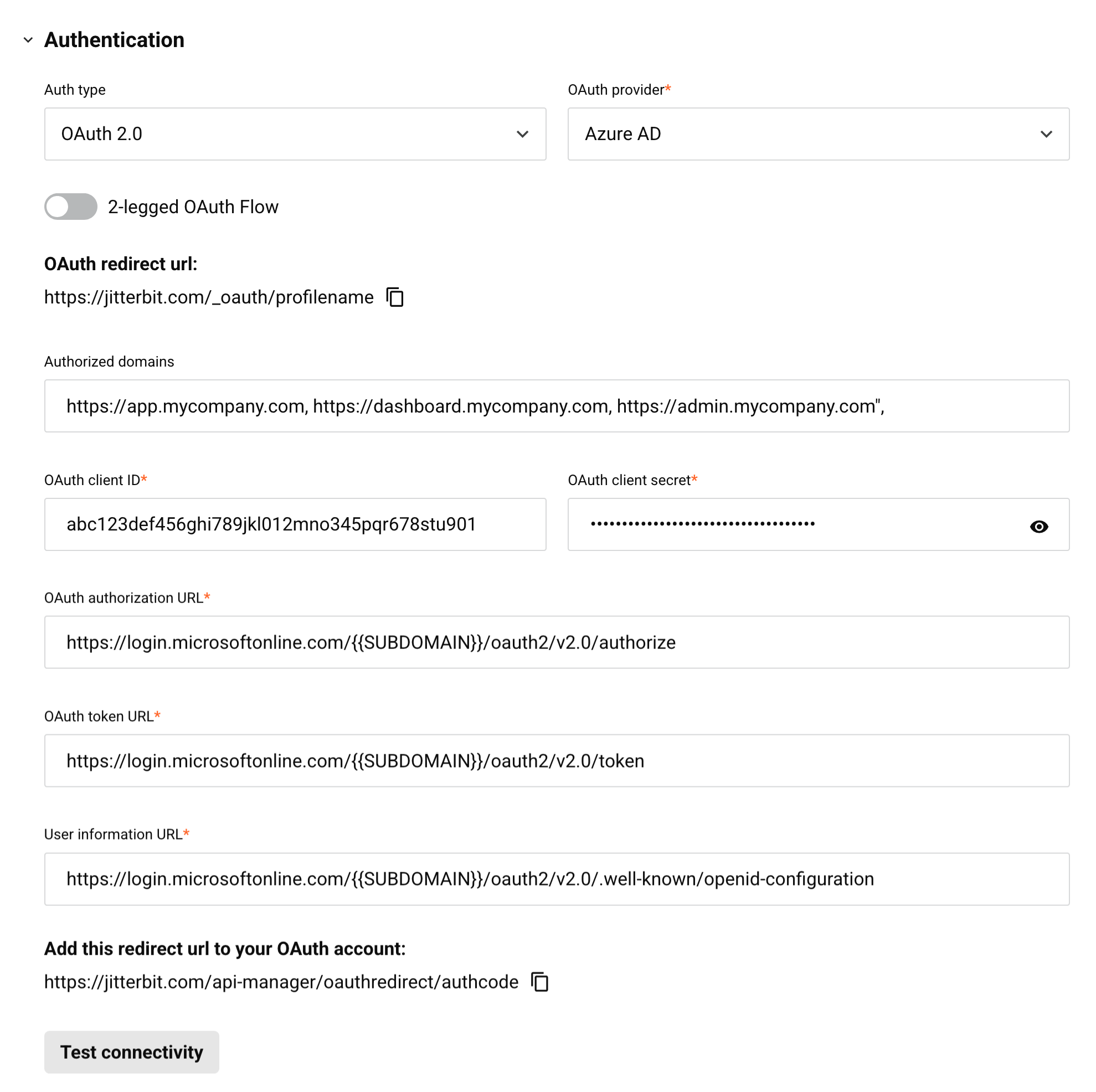

OAuth 2.0

Wählen Sie den Authentifizierungstyp OAuth 2.0, um ein OAuth 2.0-Autorisierungstoken zu verwenden, um auf eine API zuzugreifen, die dieses Sicherheitsprofil zugewiesen hat. OAuth 2.0 ist ein offener Standard für Zugriffsdelegation. Wenn dieser Typ ausgewählt ist, werden diese Felder verwendet, um die erforderlichen Anmeldeinformationen zu erstellen:

-

OAuth-Anbieter: Verwenden Sie das Dropdown-Menü, um einen unterstützten Identitätsanbieter auszuwählen. Wählen Sie einen von Azure AD (Microsoft Entra ID), Google, Okta oder Salesforce.

-

OAuth-Umleitungs-URL: Dieses Feld ist vorausgefüllt und kann nicht bearbeitet werden. Dieser Wert ist erforderlich, wenn Sie die Client-ID und das Client-Geheimnis für Microsoft Entra ID, Google, Okta oder Salesforce erhalten.

-

2-beiniger OAuth-Flow: Standardmäßig wird für alle Identitätsanbieter der 3-beinige OAuth verwendet. Dieser Prozess erfordert eine manuelle Interaktion zur Authentifizierung beim Zugriff auf eine API, die dieses Sicherheitsprofil zugewiesen hat. Die Option 2-beiniger OAuth-Flow ist nur für Microsoft Entra ID (Microsoft Entra ID) und Okta verfügbar. Diese Option ermöglicht es Ihnen, einen Scope und ein Publikum zu konfigurieren, um den manuellen Schritt zu entfernen.

Hinweis

Wenn Sie ein privates API-Gateway verwenden, müssen Sie die Gateway-Version 10.48 oder höher verwenden, damit diese Option funktioniert. Wenn das Gateway nicht Version 10.48 oder höher ist, wird der 3-beinige OAuth verwendet, selbst wenn der 2-beinige OAuth konfiguriert ist. Wenn Sie kein privates API-Gateway verwenden, hat diese Option keine Versionsanforderungen.

-

OAuth-Scope: (Sichtbar nur wenn 2-beiniger OAuth-Flow aktiviert ist.) Geben Sie den Scope ein, der für den 2-beinigen OAuth verwendet werden soll. Siehe die Anweisungen für Microsoft Entra ID (Microsoft Entra ID) oder Okta.

-

Autorisierte Domains: Geben Sie Domainnamen ein, die durch Kommas getrennt sind, um den Zugriff auf erlaubte Domains zu beschränken. Lassen Sie das Feld leer für uneingeschränkten Zugriff.

-

OAuth-Client-ID und OAuth-Client-Geheimnis: Geben Sie die Client-ID und das Client-Geheimnis ein, die Sie vom Identitätsanbieter erhalten haben. Siehe Anweisungen zum Abrufen der Client-ID und des Client-Geheimnisses für Microsoft Entra ID, Google, Okta oder Salesforce.

-

OpenID-Discovery-URL: (Sichtbar nur, wenn 2-beiniger OAuth-Flow aktiviert ist.) Dieses Feld ist mit standardmäßigen Standardwerten des Identitätsanbieters vorausgefüllt. Diese Werte müssen mit spezifischen Werten für die Microsoft Entra ID oder die Okta-Instanz bearbeitet werden. Siehe Anweisungen für Microsoft Entra ID (Microsoft Entra ID) oder Okta.

-

Zielgruppe: (Sichtbar nur, wenn 2-beiniger OAuth-Flow aktiviert ist.) Geben Sie die Zielgruppe ein, die für 2-beinigen OAuth verwendet werden soll. Siehe die Anweisungen für Microsoft Entra ID oder Okta.

-

OAuth-Autorisierungs-URL, OAuth-Token-URL und Benutzerinfo-URL: Diese Felder sind mit standardmäßigen Standardwerten des Identitätsanbieters vorausgefüllt. Sie müssen möglicherweise bearbeitet werden, abhängig vom Identitätsanbieter:

-

Google oder Salesforce: Normalerweise sollten diese Werte nicht bearbeitet werden müssen. Wenn Sie eine benutzerdefinierte Implementierung verwenden und die Standardwerte überschreiben müssen, können Sie sie hier bearbeiten. Für weitere Hilfe kontaktieren Sie Jitterbit-Support.

-

Azure AD oder Okta: Diese Werte müssen mit spezifischen Werten für die Microsoft Entra ID oder die Okta-Instanz bearbeitet werden. Siehe Anweisungen für Microsoft Entra ID oder Okta.

-

-

Fügen Sie diese Umleitungs-URL zu Ihrem OAuth-Konto hinzu: Dieses Feld ist vorausgefüllt und kann nicht bearbeitet werden. Dieser Wert ist erforderlich, wenn Sie die Client-ID und das Client-Geheimnis für Microsoft Entra ID, Google, Okta oder Salesforce erhalten.

-

Testverbindung: Klicken Sie, um die Verbindung mit dem Identitätsanbieter anhand der bereitgestellten Konfiguration zu überprüfen. Das resultierende Verhalten hängt davon ab, ob die Option 2-beiniger OAuth-Flow verwendet wird:

-

2-beiniger OAuth: Bei Microsoft Entra ID und Okta, wenn der 2-beinige OAuth-Flow verwendet wird, erhält das API-Gateway das Zugriffstoken und die Authentifizierung erfolgt automatisch. Sie werden dann mit einer Nachricht, die die Ergebnisse des Tests anzeigt, zum API-Manager weitergeleitet.

-

3-beiniger OAuth: Bei Google und Salesforce sowie bei Microsoft Entra ID und Okta, wenn der 2-beinige OAuth-Flow nicht verwendet wird, wird in einem neuen Browser-Tab die native Anmeldeschnittstelle des Identitätsanbieters angezeigt. Nachdem Sie Ihre Anmeldeinformationen für den Identitätsanbieter eingegeben haben, werden Sie mit einer Nachricht, die die Ergebnisse des Tests anzeigt, zum API-Manager weitergeleitet.

-

Vertrauenswürdige IP-Adressen

Sie können auswählen, ob der Zugriff auf die APIs innerhalb des Sicherheitsprofils auf Verbraucher von einer einzelnen IP-Adresse oder einem Bereich von IP-Adressen beschränkt werden soll:

-

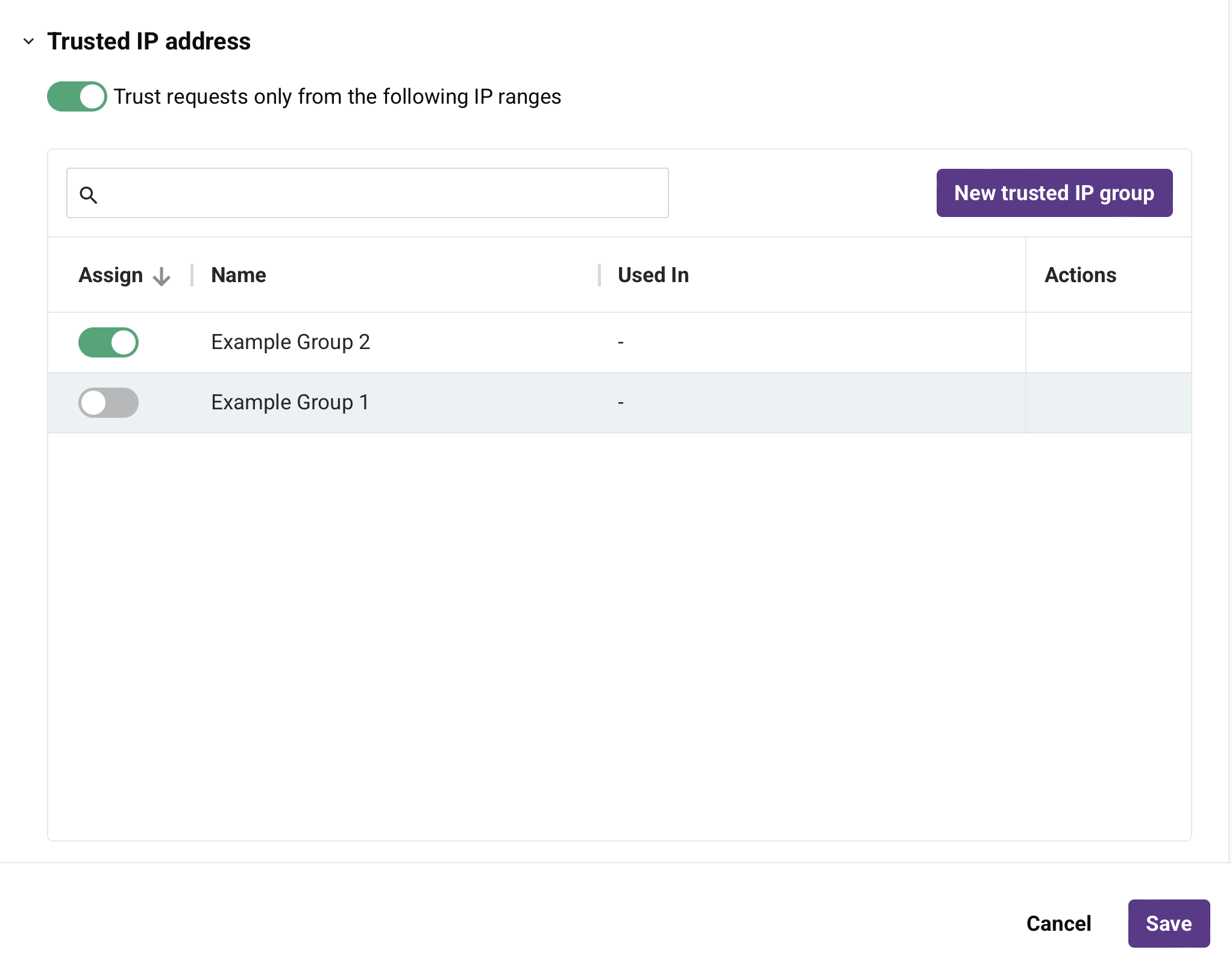

Nur Anfragen von den folgenden IP-Bereichen vertrauen: Aktivieren, um den Zugriff auf die APIs innerhalb eines Sicherheitsprofils auf Verbraucher von bestimmten IP-Adressen zu beschränken. Nur IP-Adressen, die in den angegebenen Bereichen enthalten sind, können auf die APIs mit diesem Sicherheitsprofil zugreifen. Wenn aktiviert, wird eine Tabelle der vorhandenen vertrauenswürdigen IP-Gruppen angezeigt:

-

Suchen: Geben Sie den Namen einer vorhandenen vertrauenswürdigen IP-Gruppe ein. Wenn Sie das Suchfeld anklicken, wird eine Liste der vorhandenen vertrauenswürdigen IP-Gruppen angezeigt. Die Liste wird in Echtzeit mit jedem Tastendruck im Suchfeld gefiltert. Klicken Sie auf den Namen der vertrauenswürdigen IP-Gruppe, um sie dem Sicherheitsprofil hinzuzufügen.

-

Zuweisen: Aktivieren, um die vertrauenswürdige IP-Gruppe dem Sicherheitsprofil zuzuweisen.

-

Name: Der Name der vertrauenswürdigen IP-Gruppe.

-

Verwendet in: Die Namen der Sicherheitsprofile, in denen die vertrauenswürdige IP-Gruppe derzeit verwendet wird.

-

Aktionen: Fahren Sie mit der Maus über eine Zeile der vertrauenswürdigen IP-Gruppe, um eine zusätzliche Aktion anzuzeigen:

- Bearbeiten: Klicken Sie, um die IP-Bereiche für die Zeile der vertrauenswürdigen IP-Gruppe zu bearbeiten.

-

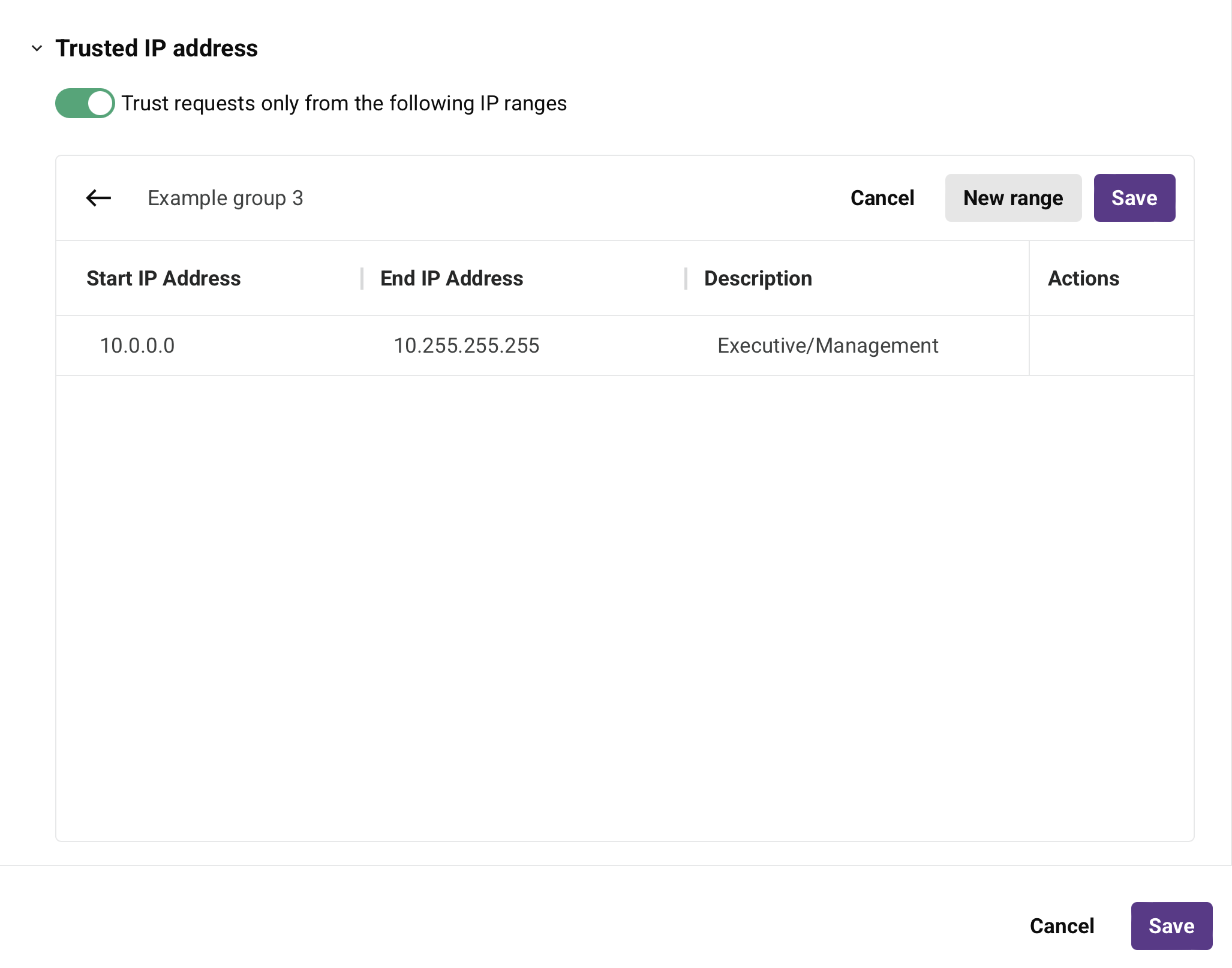

Neue vertrauenswürdige IP-Gruppe: Klicken Sie, um eine neue vertrauenswürdige IP-Gruppe hinzuzufügen. Wenn Sie darauf klicken, wird dieser Konfigurationsbildschirm angezeigt:

-

Name: Geben Sie einen Namen ein, um die vertrauenswürdige IP-Gruppe zu identifizieren. Für vorhandene vertrauenswürdige IP-Gruppen klicken Sie auf den Namen einer vertrauenswürdigen IP-Gruppe, um ihn umzubenennen.

-

Neuer Bereich: Klicken Sie, um einen Bereich von IP-Adressen hinzuzufügen.

-

Start-IP-Adresse: Geben Sie die erste IP-Adresse ein, die im Bereich enthalten sein soll. Nur IP-Adressen im IPv4-Format werden unterstützt.

-

End-IP-Adresse: Geben Sie die letzte IP-Adresse ein, die im Bereich enthalten sein soll. Nur IP-Adressen im IPv4-Format werden unterstützt.

-

Beschreibung: Geben Sie eine Beschreibung des IP-Adressbereichs ein (optional).

-

Aktionen: Fahren Sie mit der Maus über einen IP-Adressbereich, um eine zusätzliche Aktion anzuzeigen:

- Löschen: Löscht die Zeile des IP-Adressbereichs aus dem Sicherheitsprofil.

-

Abbrechen: Klicken Sie, um die vertrauenswürdige IP-Gruppe zu verwerfen und zum Sicherheitsprofil-Konfiguration zurückzukehren.

-

Speichern: Klicken Sie, um die vertrauenswürdige IP-Gruppe zu speichern. Nachdem das Sicherheitsprofil gespeichert wurde, steht diese vertrauenswürdige IP-Gruppe bei Bedarf für die Verwendung in anderen Sicherheitsprofilen zur Verfügung.

-

-

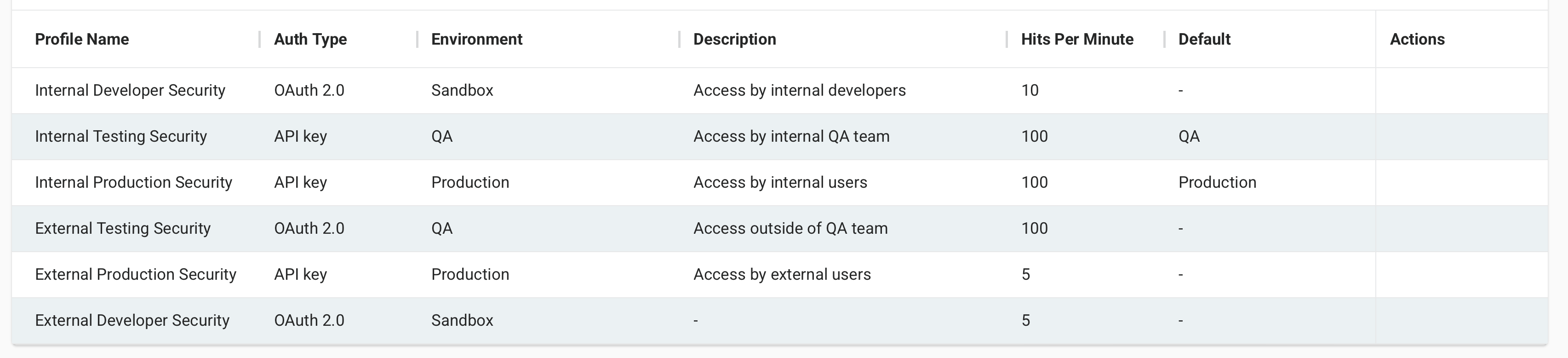

Vorhandene Sicherheitsprofile anzeigen

Die Sicherheitsprofile-Seite zeigt alle vorhandenen Sicherheitsprofile in der ausgewählten Harmony-Organisation, gruppiert nach Umgebung. Jede Tabellenüberschrift wird unten beschrieben:

-

Profilname: Der Name des Sicherheitsprofils. Um die Sortierreihenfolge jeder Tabelle zwischen absteigender und aufsteigender alphabetischer Reihenfolge umzuschalten, klicken Sie auf den nach oben oder nach unten Pfeil.

-

Auth Type: Der Authentifizierungstyp, der verwendet wird, um sich zu authentifizieren und auf die APIs zuzugreifen, die diesem Sicherheitsprofil zugewiesen sind.

-

Description: Eine Beschreibung des Sicherheitsprofils, falls vorhanden.

-

APIs using: Die APIs, denen das Sicherheitsprofil zugewiesen ist.

-

Hits per minute: Die maximale Anzahl von API-Anfragen, die pro Minute mit diesem Profil erlaubt sind, falls konfiguriert.

-

Environment: Die Umgebung, in der das Sicherheitsprofil gilt.

-

Environment class: Die Klasse der Umgebung. Diese Information wird nur für Berichtszwecke verwendet.

-

Default: Der Name der Standardumgebung des Sicherheitsprofils, falls konfiguriert.

-

Created: Das Datum und die lokale Browserzeit, als das Sicherheitsprofil erstellt wurde.

-

Created by: Die Email-Adresse des Benutzers, der das Sicherheitsprofil erstellt hat.

-

Last edited: Das Datum und die lokale Browserzeit, als das Sicherheitsprofil zuletzt bearbeitet wurde.

-

Edited by: Die Email-Adresse des Benutzers, der das Sicherheitsprofil zuletzt bearbeitet hat.

-

Trusted IP groups: Alle vertrauenswürdigen IP-Gruppen, die dem Sicherheitsprofil zugewiesen sind. Weitere Informationen finden Sie unter Vertrauenswürdige IP-Adressen.

-

Actions: Fahren Sie mit der Maus über ein Sicherheitsprofil, um diese Aktionssymbole anzuzeigen:

-

Edit: Klicken Sie, um den Konfigurationsbildschirm des Sicherheitsprofils zu öffnen.

-

Delete: Klicken Sie, um das Sicherheitsprofil dauerhaft zu löschen. Eine Nachricht fordert Sie auf, die Löschung zu bestätigen. Wenn das Sicherheitsprofil einer API zugewiesen ist, müssen Sie es zuerst abmelden oder ersetzen, bevor Sie es löschen.

Wichtig

Nachdem Sie ein Sicherheitsprofil von einer API abgemeldet haben, müssen Sie die API speichern und veröffentlichen, damit die Änderung wirksam wird. Bis die API veröffentlicht ist, wird das Sicherheitsprofil weiterhin als "in Verwendung" betrachtet und kann nicht gelöscht werden, bis alle APIs, die es zuvor verwendet haben, mit der aktualisierten Konfiguration veröffentlicht wurden. Dies gilt auch, wenn sich die API im Entwurfsstatus mit dem abgemeldeten Profil befindet.

-

OAuth-Anzeiged URL: Wenn ein 2-beiniges OAuth-Sicherheitsprofil konfiguriert ist, klicken Sie, um die URL zu kopieren, die benötigt wird, um ein OAuth-Token zu generieren. Für Anweisungen siehe 2-beiniges Microsoft Entra ID oder 2-beiniges Okta.

-

Nächste Schritte

Für weitere Informationen zur Zuordnung von Sicherheitsprofilen zu einer API siehe diese Ressourcen: