Sicherheitsprofilkonfiguration im Jitterbit API-Manager

Übersicht

Auf dieser Seite wird beschrieben, wie Sie ein Sicherheitsprofil erstellen und konfigurieren aus den Sicherheitsprofilen Seite von Jitterbit API-Manager.

Nachdem Sie ein Sicherheitsprofil erstellt haben, können Sie es einer oder mehreren APIs in der Umfeld zuweisen, zu der das Sicherheitsprofil gehört. Weitere Informationen zum Zuweisen von Sicherheitsprofilen zu einer API finden Sie in diesen Ressourcen:

Notiz

Sicherheitsprofile werden auf dem API Gateway zwischengespeichert, daher kann es mehrere Minuten dauern, bis Änderungen an den Sicherheitsprofilen einer bereits aktiven API wirksam werden.

Konfigurieren eines Sicherheitsprofils

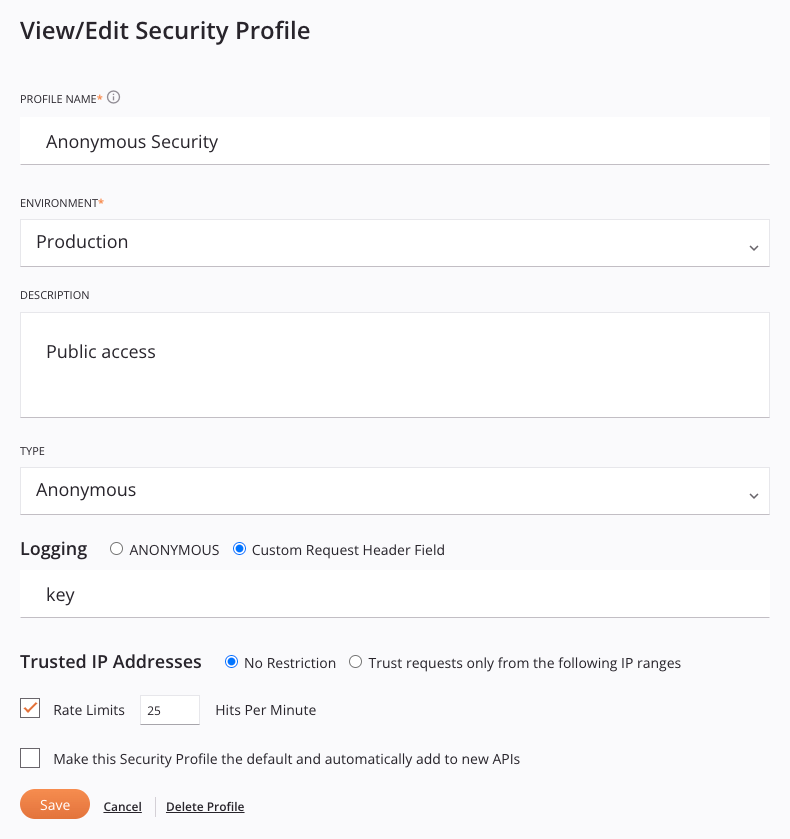

Der Konfigurationsbildschirm des Sicherheitsprofils enthält diese Felder und Aktionen:

-

Profilname: Geben Sie einen Namen ein, der zur Identifizierung des Sicherheitsprofils verwendet werden soll. Der Name darf nicht mit einem Leerzeichen beginnen oder enden.

Vorsicht

Wenn Sie das Sicherheitsprofil mit einem Typ von OAuth 2.0 konfigurieren und Microsoft Entra ID oder Google als OAuth 2.0-Identitätsanbieter verwenden (unten konfiguriert), darf der Profilname keine Leerzeichen enthalten. Wenn der Profilname Leerzeichen enthält, erhalten Sie eine Fehlermeldung, wenn Sie versuchen, auf eine API zuzugreifen, der das Sicherheitsprofil zugewiesen ist.

-

Umgebung: Verwenden Sie das Dropdown-Menü, um eine vorhandene Umfeld auszuwählen, wo das Sicherheitsprofil zugewiesen werden kann. Sie können einen beliebigen Teil des Umfeld in das Menü eingeben, um die Liste der Umgebungen zu filtern. Die Menüergebnisse werden mit jedem Tastendruck in Echtzeit gefiltert. Weitere Informationen zur Beziehung zwischen Umgebungen und Sicherheitsprofilen finden Sie unter Verwenden mehrerer Sicherheitsprofile in einer Umfeld in API-Manager Sicherheit.

-

Beschreibung: Geben Sie eine optionale Beschreibung des Sicherheitsprofils ein.

-

Typ: Verwenden Sie das Dropdown-Menü, um einen Authentifizierungstyp für das Sicherheitsprofil auszuwählen. Siehe Authentifizierungstypen weiter unten für weitere Einzelheiten.

-

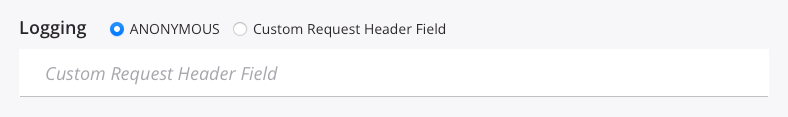

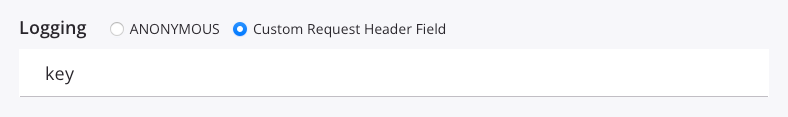

Protokollierung: Wählen Sie im Feld Protokollierung den Wert aus, der im API Header gesendet wird, um den Autorisierungstyp anzugeben, über den auf eine API zugegriffen wird, der dieses Sicherheitsprofil zugewiesen ist. Für jeden Treffer auf die API wird dieser Wert im API Protokoll identifiziert im Feld Benutzer festgelegt auf.

-

Eines von Anonym, Gleich wie Benutzername, OAuth oder API Schlüssel: Die Beschriftung des ersten Optionsfelds entspricht dem Autorisierungs-Typ, der für das Sicherheitsprofil konfiguriert ist:

- Anonym: Sendet den Wert Anonym. Nur mit dem Authentifizierungstyp Anonym verfügbar.

- Gleich wie Benutzername: Sendet den Wert des Felds Benutzername (wie oben definiert). Nur mit dem Authentifizierungstyp Basis verfügbar.

- OAuth: Sendet den Wert OAuth2.0. Nur mit dem Authentifizierungstyp OAuth 2.0 verfügbar.

- API Schlüssel: Sendet den Wert APIKEY. Nur mit dem Authentifizierungstyp API Schlüssel verfügbar.

-

Benutzerdefiniertes Anforderungsheaderfeld: Sendet den im Textfeld eingegebenen Wert:

-

-

Vertrauenswürdige IP-Adressen: Wählen Sie aus, ob der Zugriff auf die APIs innerhalb des Sicherheitsprofils auf Verbraucher von einer einzelnen IP-Adresse oder einem IP-Adressbereich beschränkt werden soll. Siehe Vertrauenswürdige IP-Adressen weiter unten für weitere Einzelheiten.

-

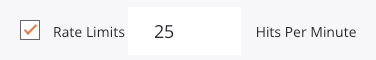

Ratenbegrenzungen und Treffer pro Minute: Wählen Sie Ratenbegrenzungen aus, um eine gemeinsame maximale Anzahl von API Treffern pro Minute durchzusetzen, die über alle APIs erfolgen können, denen dieses Sicherheitsprofil zugewiesen ist. Wenn diese Option ausgewählt ist, müssen Sie eine maximale Anzahl von Treffern pro Minute eingeben.

Wenn aktiviert, werden Aufrufe über dem festgelegten Maximum abgelehnt. Daher kann es bei Aufrufen von APIs, denen dieses Sicherheitsprofil zugewiesen wurde, zu einer erhöhten Anzahl von Ablehnungen kommen. Weitere Informationen finden Sie unter Ratenbegrenzungen verwenden in API-Manager Sicherheit.

-

Dieses Sicherheitsprofil als Standard festlegen und automatisch zu neuen APIs hinzufügen: Wählen Sie diese Option aus, um dieses Sicherheitsprofil zum Standard für die ausgewählte Umfeld zu machen. Das Standardsicherheitsprofil wird vorab ausgewählt, wenn eine neue API erstellt wird. In jeder Umfeld kann nur ein Standardsicherheitsprofil ausgewählt werden. Sobald ein Standardsicherheitsprofil für eine Umfeld angegeben wurde, ersetzt die Auswahl eines anderen Sicherheitsprofils als Standard die vorhandene Auswahl des Standardsicherheitsprofils. Durch die Auswahl oder Änderung des Standardsicherheitsprofils wird das Sicherheitsprofil, das vorhandenen APIs zugewiesen ist, nicht geändert.

-

Speichern: Klicken Sie hier, um die Sicherheitsprofilkonfiguration zu speichern und zu schließen.

-

Abbrechen: Klicken Sie hier, um die Konfiguration ohne Speichern zu schließen.

-

Profil löschen: Löscht das Sicherheitsprofil dauerhaft. Sie werden in einer Meldung aufgefordert, zu bestätigen, dass Sie das Sicherheitsprofil löschen möchten. Wenn das Sicherheitsprofil APIs zugewiesen ist, muss die Zuweisung aufgehoben oder das Profil ersetzt werden, bevor es gelöscht werden kann.

Authentifizierungstypen

Wenn Sie über das Menü Typ den Authentifizierungstyp auswählen, stehen zusätzliche Felder zur Konfiguration zur Verfügung, die in diesem Abschnitt für jeden Typ beschrieben werden:

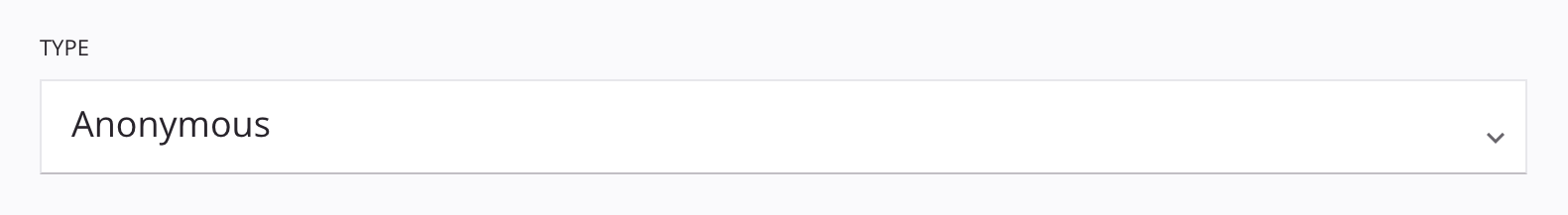

Anonym

Wählen Sie den Authentifizierungstyp Anonym, wenn keine HTTP-Authentifizierung erforderlich ist.

Notiz

Wenn Sie einer API kein Sicherheitsprofil zuweisen, wird auch die anonyme Authentifizierung verwendet. Möglicherweise möchten Sie jedoch ein anonymes Sicherheitsprofil (anstatt gar kein Sicherheitsprofil) verwenden, um zusätzliche Sicherheitsoptionen für Protokollierung, Vertrauenswürdige IP-Bereiche oder Ratenbegrenzungen festlegen zu können, wie in den folgenden Aufzählungspunkten beschrieben.

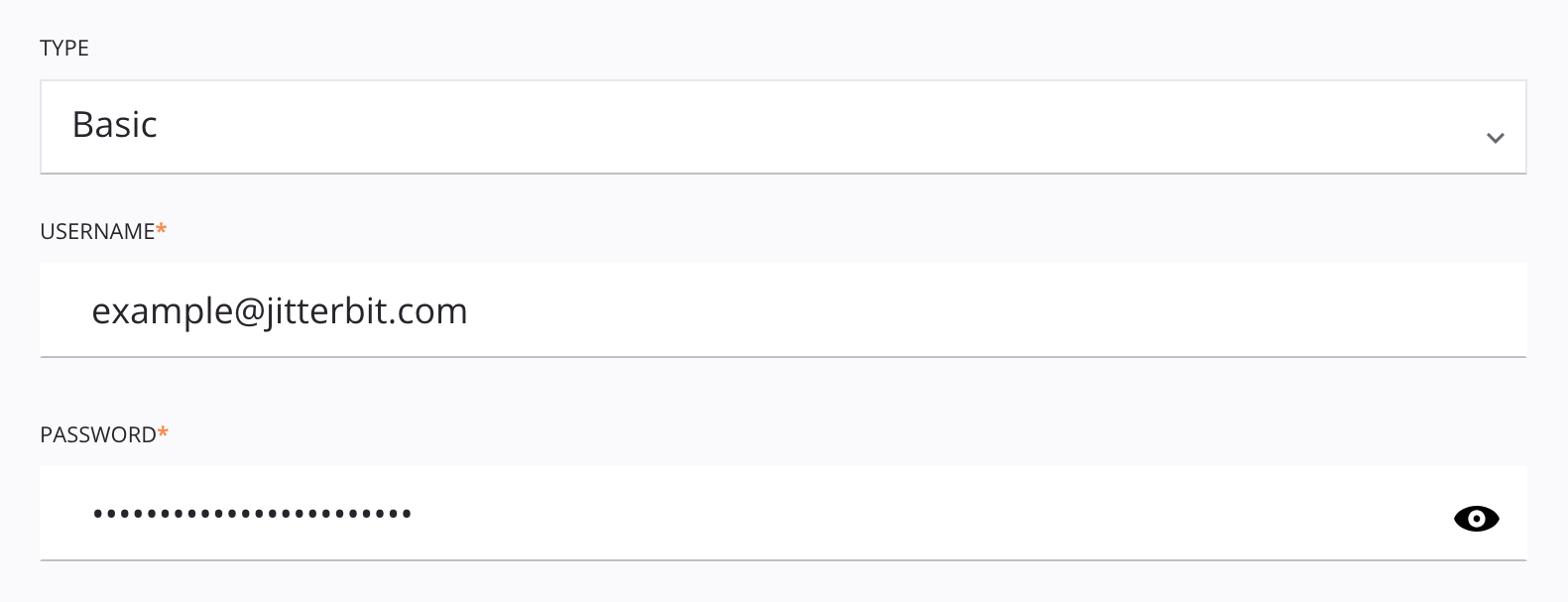

Cookies-basis

Wählen Sie den Authentifizierungstyp Basic aus, um die grundlegende HTTP-Authentifizierung für den Zugriff auf eine API zu verwenden, der dieses Sicherheitsprofil zugewiesen ist. Wenn dieser Typ ausgewählt ist, werden diese Felder verwendet, um die erforderlichen Anmeldeinformationen zu erstellen:

-

Benutzername: Geben Sie einen Benutzernamen ein, der für den Zugriff auf die API erstellt werden soll. Der Benutzername ist groß- und kleinschreibungsabhängig und darf keinen Doppelpunkt enthalten. (

:) wenn Sie die Anmeldeinformationen beim Aufrufen der API in einem HTTP- Header verwenden möchten. -

Passwort: Geben Sie ein Passwort für den Zugriff auf die API ein.

Tipp

Um die Anmeldeinformationen in einem HTTP- Header beim Aufrufen einer API zu verwenden, der dieses Sicherheitsprofil zugewiesen ist, geben Sie eine Base64-codierte Zeichenfolge aus Benutzername und Passwort zusammen mit einem einzelnen Doppelpunkt an. Beispielsweise mithilfe der Jitterbit-Funktion Base64Encode:

Base64Encode("exampleuser"+":"+"examplepassword")

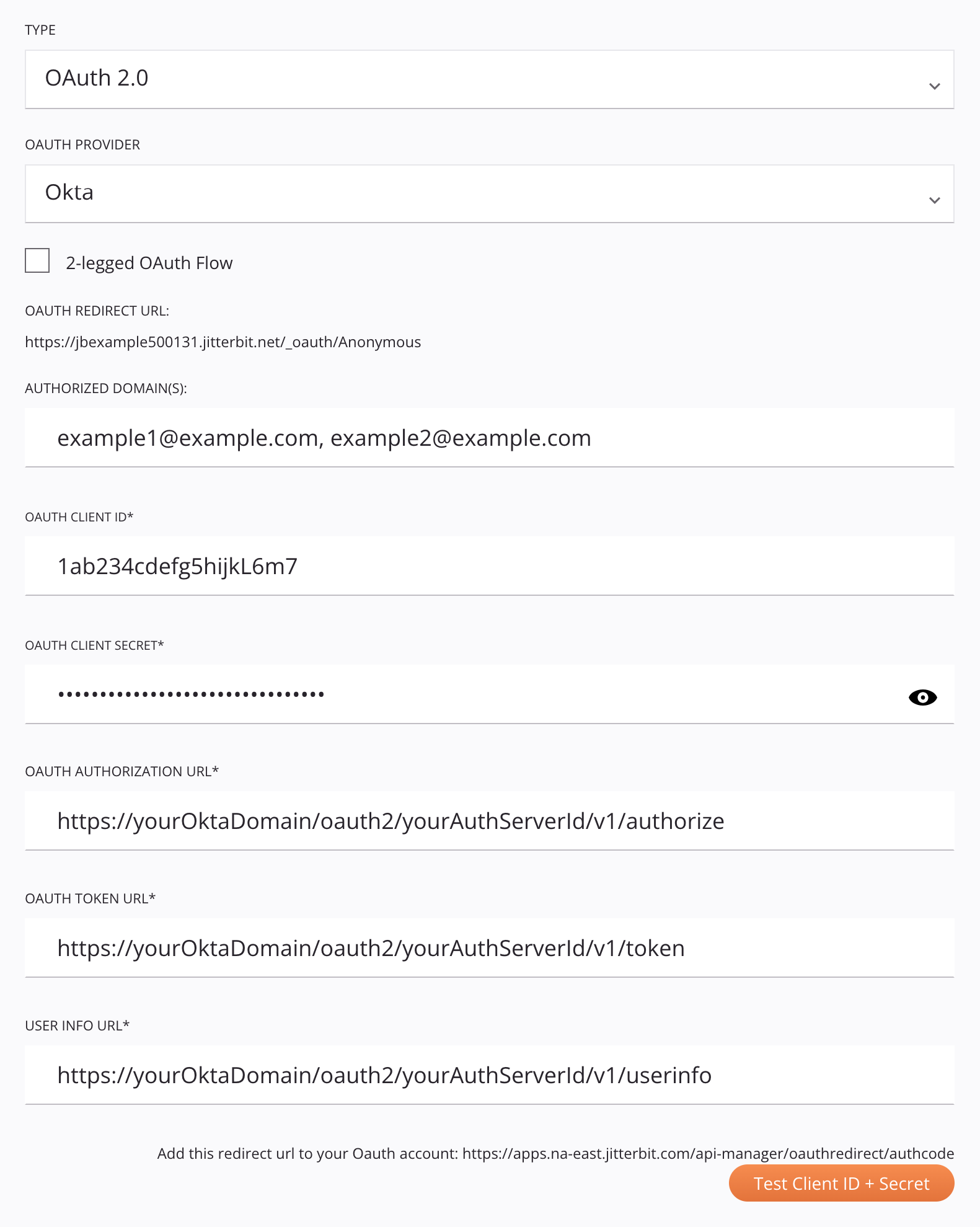

OAuth 2.0

Wählen Sie den Authentifizierungstyp OAuth 2.0 aus, um ein OAuth 2.0-Autorisierungstoken für den Zugriff auf eine API zu verwenden, der dieses Sicherheitsprofil zugewiesen ist. Wenn dieser Typ ausgewählt ist, werden diese Felder verwendet, um die erforderlichen Anmeldeinformationen zu erstellen:

-

OAuth-Anbieter: Verwenden Sie die Dropdown-Liste, um einen unterstützten Identitätsanbieter auszuwählen, einen von Azure AD (Microsoft Entra ID), Google, Okta oder Salesforce.

-

OAuth-Umleitungs URL: Dieses Feld ist vorab ausgefüllt und kann nicht bearbeitet werden. Dieser Wert ist als Eingabe erforderlich, wenn die Client-ID und das Client-Geheimnis für Microsoft Entra ID abgerufen werden sollen, Google, Okta oder Salesforce.

-

2-beiniger OAuth-Flow: Standardmäßig wird 3-beiniges OAuth für alle Identitätsanbieter verwendet, was eine manuelle Interaktion zur Authentifizierung beim Zugriff auf eine API erfordert, der dieses Sicherheitsprofil zugewiesen ist. Die Option 2-beiniger OAuth-Flow ist nur für Microsoft Entra ID verfügbar (Microsoft Entra ID) und Okta, ermöglicht Ihnen die Konfiguration eines Umfangs und einer Zielgruppe, um diesen manuellen Schritt zu vermeiden.

Notiz

Diejenigen, die ein privates API Gateway verwenden muss ein Gateway der Version 10.48 oder höher verwenden, damit diese Option wirksam wird. Wenn das Gateway nicht 10.48 oder höher ist, wird 3-legged OAuth verwendet, auch wenn 2-legged OAuth konfiguriert ist. Wenn Sie kein privates API Gateway verwenden, hat diese Option keine Versionsanforderungen.

Wenn diese Option ausgewählt ist, können folgende Felder konfiguriert werden:

- OAuth-Bereich: Geben Sie den Bereich ein, der für 2-beiniges OAuth verwendet werden soll. Lesen Sie die Anweisungen für Microsoft Entra ID (Microsoft Entra ID) oder Okta.

- OpenID-Erkennungs URL: Dieses Feld ist mit Standardwerten des Identitätsanbieters vorbelegt. Diese Werte müssen mit Werten bearbeitet werden, die für die Microsoft Entra ID oder Okta-Instanz spezifisch sind. Siehe Anweisungen für Microsoft Entra ID (Microsoft Entra ID) oder Okta.

- Zielgruppe: Geben Sie die Zielgruppe ein, die für 2-legged OAuth verwendet werden soll. Lesen Sie die Anweisungen für Microsoft Entra ID oder Okta.

-

Autorisierte Domänen: Geben Sie durch Kommas getrennte Domänennamen ein, um den Zugriff auf Domänen auf der Zulassungsliste einzuschränken. Lassen Sie das Feld leer, um uneingeschränkten Zugriff zu erhalten.

-

OAuth-Client-ID und OAuth-Client-Geheimnis: Geben Sie die Client-ID und das Client-Geheimnis ein, die Sie vom Identitätsanbieter erhalten haben. Anweisungen zum Abrufen der Client-ID und des Client-Geheimnisses für Microsoft Entra ID, Google, Okta oder Salesforce.

-

OAuth-Autorisierungs URL, OAuth-Token URL und Benutzerinfo-URL: Diese Felder sind mit Standardwerten des Identitätsanbieters vorbelegt. Je nach Identitätsanbieter müssen sie möglicherweise bearbeitet werden:

-

Google oder Salesforce: Normalerweise müssen diese Werte nicht bearbeitet werden. Wenn Sie eine benutzerdefinierte Implementierung verwenden und die Standardwerte überschreiben müssen, können Sie sie hier bearbeiten. Weitere Unterstützung erhalten Sie beim Jitterbit-Support.

-

Azure AD oder Okta: Diese Werte müssen mit Werten bearbeitet werden, die spezifisch für die Microsoft Entra ID oder Okta-Instanz sind. Siehe Anweisungen für Microsoft Entra ID oder Okta.

-

-

Fügen Sie diese Umleitungs URL zu Ihrem OAuth-Konto hinzu: Dieses Feld ist vorab ausgefüllt und kann nicht bearbeitet werden. Dieser Wert ist als Eingabe erforderlich, wenn die Client-ID und das Client-Geheimnis für Microsoft Entra ID abgerufen werden, Google, Okta oder Salesforce.

-

Client-ID + Geheimnis testen: Klicken Sie hier, um die Konnektivität mit dem Identitätsanbieter mithilfe der bereitgestellten Konfiguration zu überprüfen. Das resultierende Verhalten hängt davon ab, ob die Option 2-beiniger OAuth-Flow verwendet wird:

- 2-legged OAuth: Für Microsoft Entra ID und Okta holt das API Gateway bei Verwendung von 2-legged OAuth Flow den Zugriffstoken ab und die Authentifizierung erfolgt automatisch. Sie werden dann mit einer Meldung über die Testergebnisse zum API-Manager weitergeleitet.

- 3-beiniges OAuth: Für Google und Salesforce sowie für Microsoft Entra ID und Okta, wenn 2-beiniger OAuth-Flow nicht verwendet wird, wird in einer neuen Browser-Tab die native Anmeldeoberfläche für den Identitätsanbieter angezeigt. Nachdem Sie Ihre Anmeldeinformationen für den Identitätsanbieter eingegeben haben, werden Sie mit einer Meldung mit den Testergebnissen zum API-Manager weitergeleitet.

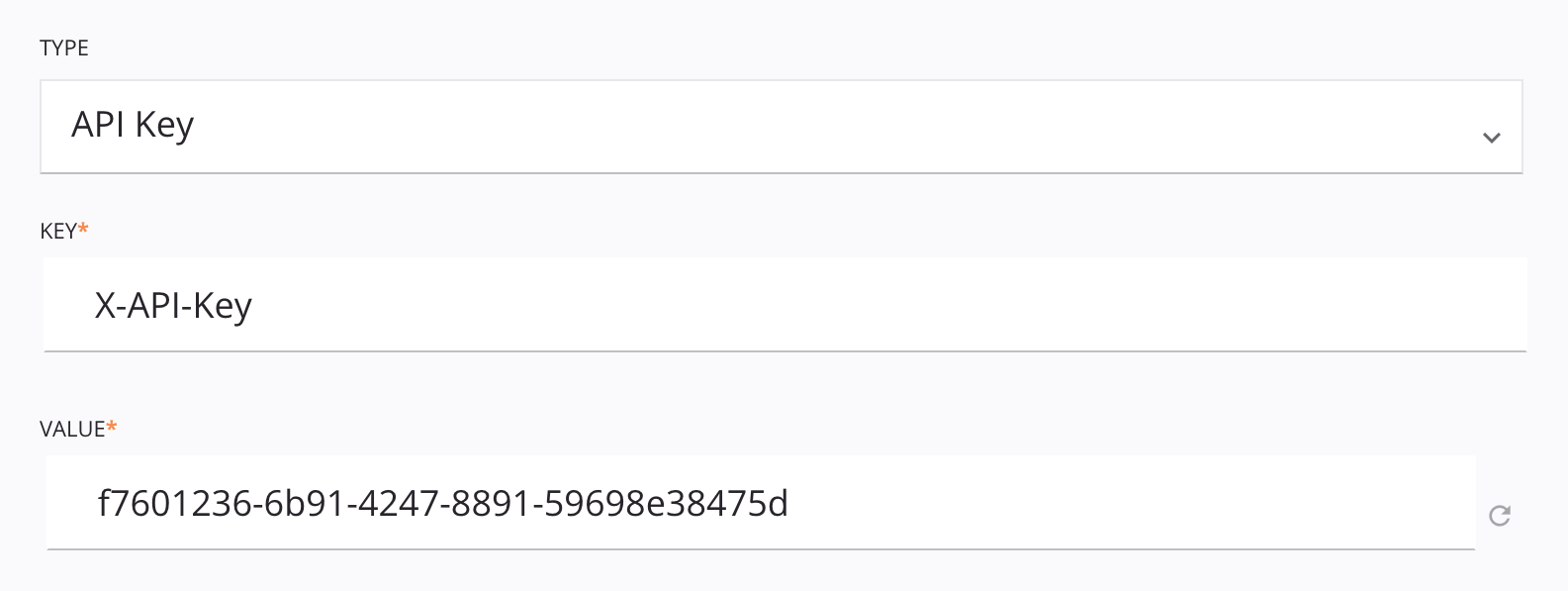

API Schlüssel

Wählen Sie den Authentifizierungstyp API -Schlüssel aus, um ein API Key-Value Paar für den Zugriff auf eine API zu verwenden, der dieses Sicherheitsprofil zugewiesen ist. Wenn dieser Typ ausgewählt ist, werden diese Felder verwendet, um die erforderlichen Anmeldeinformationen zu erstellen:

- Schlüssel: Geben Sie den Header Namen ein, den Sie verwenden möchten, z. B. Authorization oder X- API-KEY. Es sind maximal 256 Zeichen zulässig.

- Wert: Ein Wert wird automatisch für die Verwendung mit dem Header-Namen Key generiert. Sie können den Wert bearbeiten oder den Aktualisieren-Symbol, um einen neuen Wert zu generieren. Maximal 256 Zeichen sind zulässig.

Notiz

Das eingegebene Key-Value Paar wird sowohl als Header als auch als Abfrage akzeptiert. Beispielsweise wird ein Schlüssel von X- API-KEY mit einem Wert von abc123 in einem Header übergeben als X-API-KEY:abc123 und in einem Abfrage als ?X-API-KEY=abc123.

Vertrauenswürdige IP-Adressen

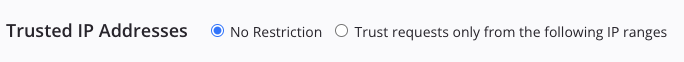

Sie können auswählen, ob der Zugriff auf die APIs im Sicherheitsprofil auf Verbraucher von einer einzelnen IP-Adresse oder einem IP-Adressbereich beschränkt werden soll:

- Keine Einschränkung: Der Zugriff auf die APIs wird nicht durch die IP-Adresse beschränkt.

-

Anfragen nur aus den folgenden IP-Bereichen vertrauen: Beschränkt den Zugriff auf die APIs innerhalb eines Sicherheitsprofils auf Verbraucher mit bestimmten IP-Adressen. Nur IP-Adressen, die in den angegebenen Bereichen liegen, können mit diesem Sicherheitsprofil auf die APIs zugreifen.

-

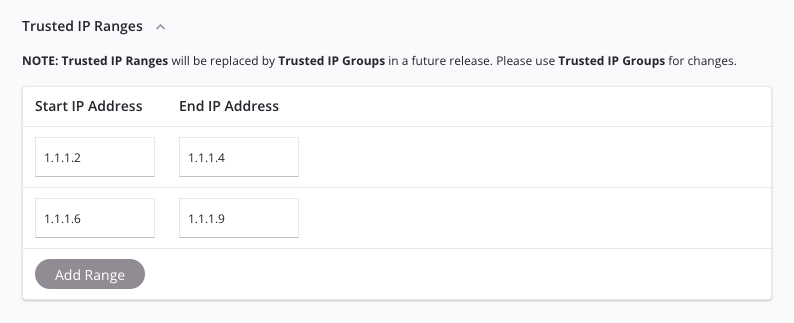

Vertrauenswürdige IP-Bereiche: Wenn Sie über einen vertrauenswürdigen IP-Bereich verfügen, der vor der Harmony Version 10.58 konfiguriert wurde, wird diese Benutzeroberfläche angezeigt:

Vorsicht

Es wird allen Benutzern empfohlen, auf die Verwendung von Vertrauenswürdige IP-Gruppen umzusteigen, da Vertrauenswürdige IP-Bereiche veraltet sind und in einer zukünftigen Version entfernt werden.

- Start-IP-Adresse: Geben Sie die erste IP-Adresse ein, die in den Bereich aufgenommen werden soll. Es werden nur IP-Adressen im IPv4-Format unterstützt.

- End-IP-Adresse: Geben Sie die letzte IP-Adresse ein, die in den Bereich aufgenommen werden soll. Es werden nur IP-Adressen im IPv4-Format unterstützt.

- Bereich hinzufügen: Klicken Sie hier, um einen zusätzlichen IP-Bereich hinzuzufügen.

- Löschen: Bewegen Sie den Mauszeiger über einen beliebigen IP-Adressbereich und klicken Sie auf das Klicken Sie auf das Löschsymbol, um die Zeile dieses IP-Adressbereichs zu löschen.

-

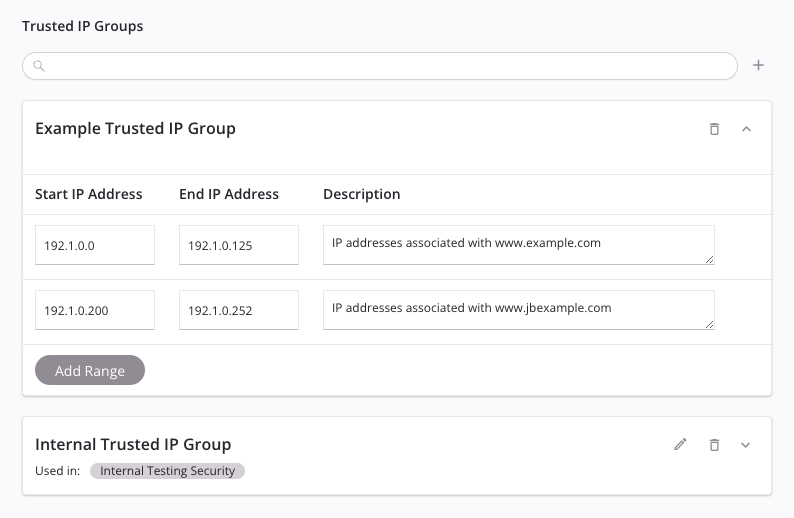

** Vertrauenswürdige IP-Gruppen:** Wählen Sie eine vorhandene vertrauenswürdige IP-Gruppe aus oder fügen Sie dem Sicherheitsprofil eine neue vertrauenswürdige IP-Gruppe hinzu:

-

Suchen: Geben Sie den Namen einer vorhandenen vertrauenswürdigen IP-Gruppe ein. Wenn Sie auf das Suchfeld klicken, wird eine Liste vorhandener vertrauenswürdiger IP-Gruppen angezeigt. Die Liste wird mit jedem Tastendruck im Suchfeld in Echtzeit gefiltert. Klicken Sie auf den Namen der vertrauenswürdigen IP-Gruppe, um sie dem Sicherheitsprofil hinzuzufügen.

-

Hinzufügen: Klicken Sie hier, um eine neue vertrauenswürdige IP-Gruppe hinzuzufügen. Sobald das Sicherheitsprofil gespeichert wurde, wird diese vertrauenswürdige IP-Gruppe zu Vertrauenswürdige IP-Gruppen hinzugefügt-Seite als vorhandene vertrauenswürdige IP-Gruppe, die bei Bedarf in anderen Sicherheitsprofilen verwendet werden kann.

-

Name: Geben Sie einen Namen zur Identifizierung der vertrauenswürdigen IP-Gruppe ein. Klicken Sie bei vorhandenen vertrauenswürdigen IP-Gruppen auf den Namen einer vertrauenswürdigen IP-Gruppe, um sie umzubenennen.

-

Start-IP-Adresse: Geben Sie die erste IP-Adresse ein, die in den Bereich aufgenommen werden soll. Es werden nur IP-Adressen unterstützt, die im IPv4-Format eingegeben wurden.

-

End-IP-Adresse: Geben Sie die letzte IP-Adresse ein, die in den Bereich aufgenommen werden soll. Es werden nur IP-Adressen unterstützt, die im IPv4-Format eingegeben wurden.

-

Beschreibung: Geben Sie eine Beschreibung des IP-Adressbereichs ein (optional).

-

Bereich hinzufügen: Klicken Sie hier, um der vertrauenswürdigen IP-Gruppe einen zusätzlichen Bereich hinzuzufügen.

-

Bearbeiten: Klicken Sie auf das Bearbeitungssymbol, um vorhandene vertrauenswürdige IP-Gruppen zu bearbeiten, die für die Verwendung mit dem Sicherheitsprofil ausgewählt wurden.

Hinweis

Alle Änderungen an einer bestehenden vertrauenswürdigen IP-Gruppe wirken sich auf alle Sicherheitsprofile aus, die die vertrauenswürdige IP-Gruppe verwenden.

-

Löschen: Klicken Sie auf das Löschen-Symbol neben dem Namen der vertrauenswürdigen IP-Gruppe, um die gesamte vertrauenswürdige IP-Gruppe aus dem Sicherheitsprofil zu löschen. Bewegen Sie den Mauszeiger über einen beliebigen IP-Adressbereich und klicken Sie auf das Löschen-Symbol, um die Zeile dieses IP-Adressbereichs zu löschen.

-

-

Nächste Schritte

Nachdem Sie ein Sicherheitsprofil erstellt haben, können Sie es einer oder mehreren APIs in der Umfeld zuweisen, zu der das Sicherheitsprofil gehört. Weitere Informationen zum Zuweisen von Sicherheitsprofilen zu einer API finden Sie in diesen Ressourcen: