Okta 3-beinige OAuth 2.0 API-Sicherheitsprofil im Jitterbit API Manager

Einführung

Innerhalb eines Sicherheitsprofils können Sie Okta als OAuth 2.0-Identitätsanbieter konfigurieren, um API-Nutzern den Zugriff auf eine API mit Okta-Authentifizierung zu ermöglichen.

Diese Seite zeigt, wie Sie die Okta-Authentifizierung mit einer Jitterbit benutzerdefinierten, OData- oder Proxy-API konfigurieren und verwenden, indem Sie die folgenden Schritte ausführen:

- Okta als Identitätsanbieter konfigurieren

Konfigurieren Sie die Okta-Instanz als Identitätsanbieter und erhalten Sie die Okta-Client-ID und das Client-Geheimnis, die Sie als Eingabe für die Konfiguration eines Sicherheitsprofils im API Manager benötigen. - Ein Sicherheitsprofil im API Manager konfigurieren

Konfigurieren und testen Sie Okta als Identitätsanbieter im API Manager. Sie müssen die in Schritt 1 erhaltene Client-ID und das Client-Geheimnis verwenden. - Ein Sicherheitsprofil im API Manager zuweisen

Weisen Sie das Sicherheitsprofil einer oder mehreren Jitterbit benutzerdefinierten, OData- oder Proxy-APIs zu. - Zugriff auf eine API mit Okta-Authentifizierung

API-Nutzer können dann die Okta-Authentifizierung verwenden, um Jitterbit benutzerdefinierte, OData- oder Proxy-APIs zu konsumieren, denen das Sicherheitsprofil zugewiesen ist.

Für weitere Informationen siehe die Okta-Dokumentation OAuth 2.0 und OpenID Connect Übersicht.

Für die Konfiguration des Okta 2-beinigen OAuth-Sicherheitsprofils siehe Okta 2-beiniges OAuth 2.0 API-Sicherheitsprofil.

1. Okta als Identitätsanbieter konfigurieren

-

Melden Sie sich beim Okta Developer Console als Benutzer mit administrativen Rechten an.

-

Navigieren Sie in Okta's Developer Console zu Applications > Applications und klicken Sie dann auf die Schaltfläche Create App Integration.

-

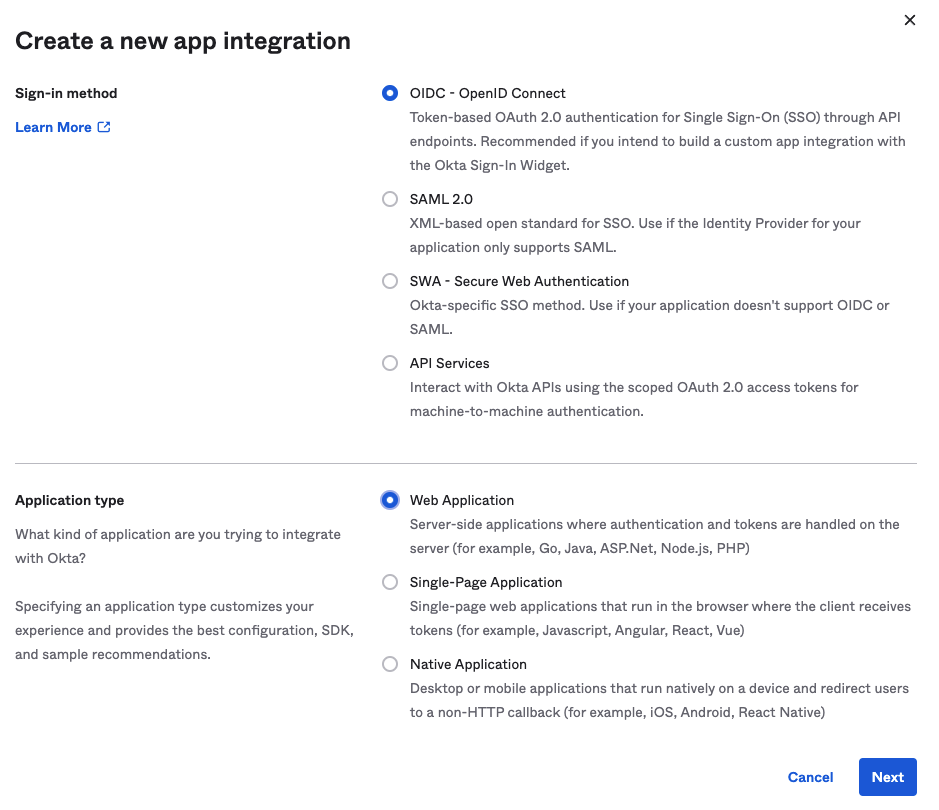

Wählen Sie im Schritt Sign-in Method der Seite Create a New App Integration OIDC - OpenID Connect aus. Wählen Sie für den Application type Web Application und klicken Sie dann auf Next.

-

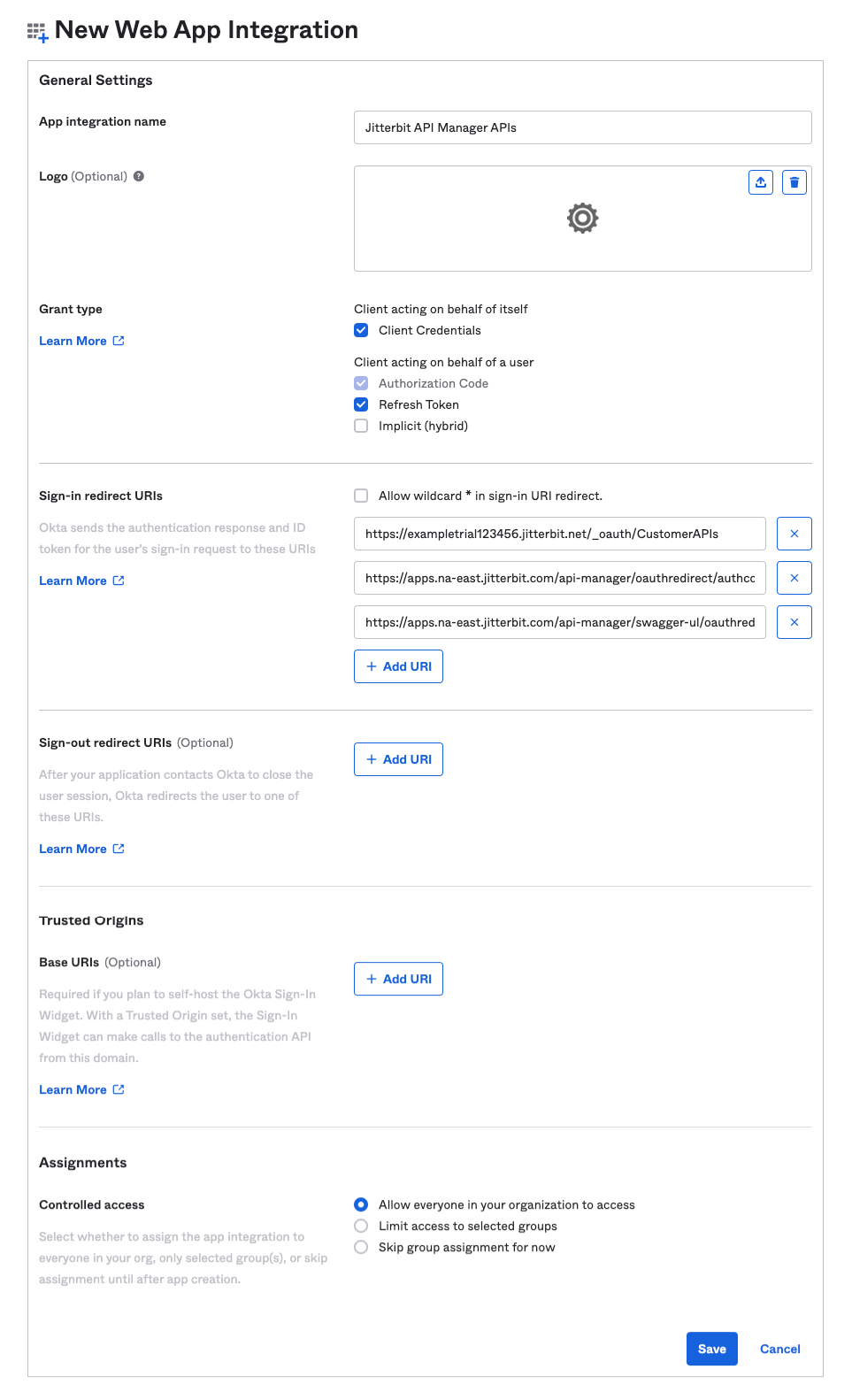

Konfigurieren Sie im Schritt General Settings der Seite New Web App Integration die Anmeldeinformationen für das Sicherheitsprofil:

-

Geben Sie einen App Integration Name ein (zum Beispiel Jitterbit API Manager APIs).

-

Unter Grant type:

- Wenn Sie 2-beinigen OAuth im Sicherheitsprofil konfigurieren (indem Sie die Einstellung 2-legged OAuth Flow verwenden), wählen Sie Client Credentials unter Client acting on behalf of itself.

- Wählen Sie Refresh Token unter Client acting on behalf of a user.

-

Geben Sie die drei Sign-in redirect URIs ein, die für Ihre Harmony-Organisation und Region geeignet sind:

-

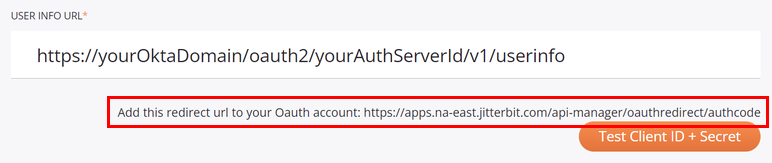

Geben Sie die beiden URI-Werte ein, die Sie von der Sicherheitsprofil-Konfigurationsseite kopiert haben (das Bild unten wurde zugeschnitten, um die relevanten Bereiche anzuzeigen):

-

Geben Sie den

swagger-uiURI-Wert ein, der für Ihre Region geeignet ist (siehe Finding my region):- NA:

https://apps.na-east.jitterbit.com/api-manager/swagger-ui/oauthredirect - EMEA:

https://apps.emea-west.jitterbit.com/api-manager/swagger-ui/oauthredirect - APAC:

https://apps.apac-southeast.jitterbit.com/api-manager/swagger-ui/oauthredirect

- NA:

-

-

Löschen Sie die Sign-out redirect URIs.

-

Unter Vertrauenswürdige Ursprünge die Basis-URIs löschen.

-

Unter Zuweisungen die Gruppe zuweisen, die Sie möchten (wenn Sie Gruppen-Zuweisungen für Ihre App festgelegt haben) oder die Standardoption Jeder belassen. Für Anweisungen zur Zuweisung der App-Integration an einzelne Benutzer und Gruppen siehe App-Integrationen zuweisen in der Okta-Produktdokumentation.

-

-

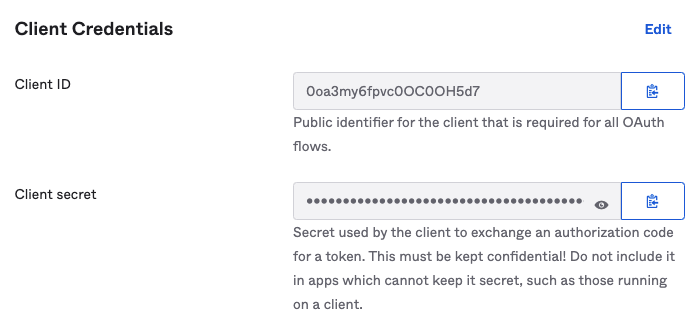

Nach dem Klicken auf Speichern werden die Client-ID und das Client-Geheimnis im Tab Allgemein unter Client-Anmeldeinformationen angezeigt. Bewahren Sie diese für die spätere Verwendung auf, da sie bei der Konfiguration des Sicherheitsprofils benötigt werden:

2. Konfigurieren Sie ein Sicherheitsprofil im API-Manager

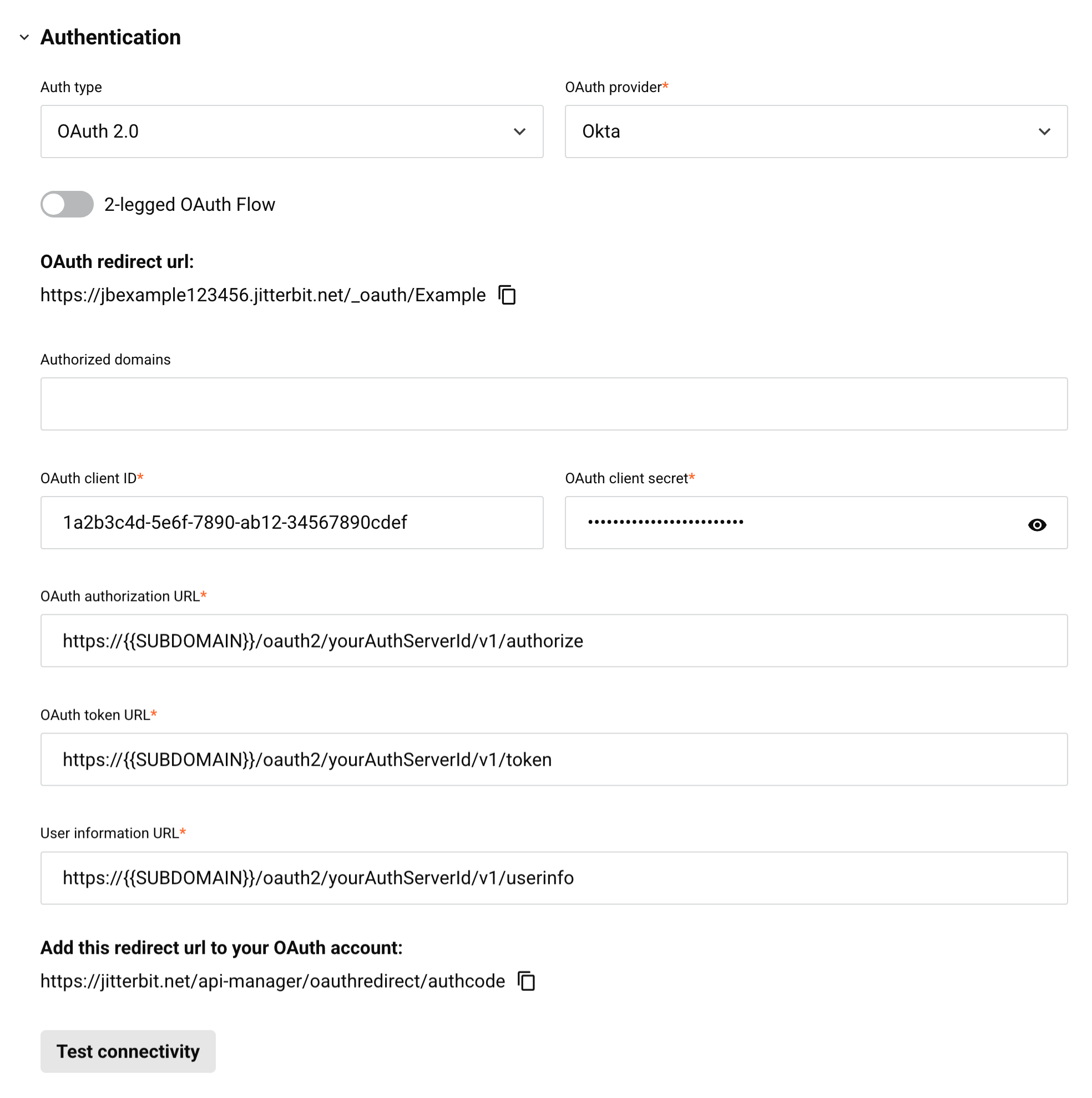

Konfigurieren Sie diese Felder für ein Sicherheitsprofil:

-

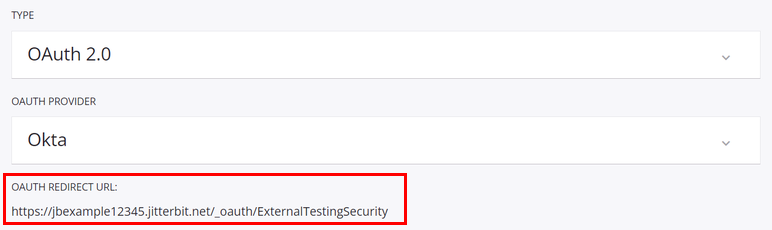

Auth-Typ: Wählen Sie OAuth 2.0.

-

OAuth-Anbieter: Wählen Sie Okta.

-

2-beiniger OAuth-Flow: Lassen Sie dieses Feld deaktiviert.

-

Autorisierte Domains: Lassen Sie dieses Feld leer.

-

OAuth-Client-ID: Geben Sie optional die Client-ID aus Schritt 1 zum Testen ein.

-

OAuth-Client-Geheimnis: Geben Sie optional das Client-Geheimnis aus Schritt 1 zum Testen ein.

-

OAuth-Autorisierungs-URL: Ersetzen Sie

{{ SUBDOMAIN }}durch die Okta-Domain, auch als Okta-URL bezeichnet (siehe Finden Sie Ihre Okta-Domain). Ersetzen SieyourAuthServerIddurch die ID des Okta-Autorisierungsservers (siehe Erstellen eines Autorisierungsservers). -

OAuth-Token-URL: Ersetzen Sie

{{ SUBDOMAIN }}durch die Okta-Domain, auch als Okta-URL bezeichnet (siehe Finden Sie Ihre Okta-Domain). Ersetzen SieyourAuthServerIddurch die ID des Okta-Authentifizierungsservers (siehe Erstellen eines Authentifizierungsservers). -

Benutzerinformations-URL: Ersetzen Sie

{{ SUBDOMAIN }}durch die Okta-Domain, auch als Okta-URL bezeichnet (siehe Finden Sie Ihre Okta-Domain). Ersetzen SieyourAuthServerIddurch die ID des Okta-Authentifizierungsservers (siehe Erstellen eines Authentifizierungsservers). -

Test der Konnektivität: Klicken Sie, um das Authentifizierungstoken zu validieren.

3. Weisen Sie ein Sicherheitsprofil im API-Manager zu

Um das Sicherheitsprofil mit einer API zu verwenden, befolgen Sie die Anweisungen zur Konfiguration einer benutzerdefinierten API, OData-API oder Proxy-API und wählen Sie das mit Okta OAuth 2.0-Authentifizierung konfigurierte Sicherheitsprofil aus.

4. Greifen Sie mit Okta-Authentifizierung auf eine API zu

Sobald Sie eine benutzerdefinierte API, OData-API oder Proxy-API gespeichert und veröffentlicht haben, ist deren API über die URL in der Anwendung, die die API mit der konfigurierten Authentifizierungsmethode aufruft, zugänglich.

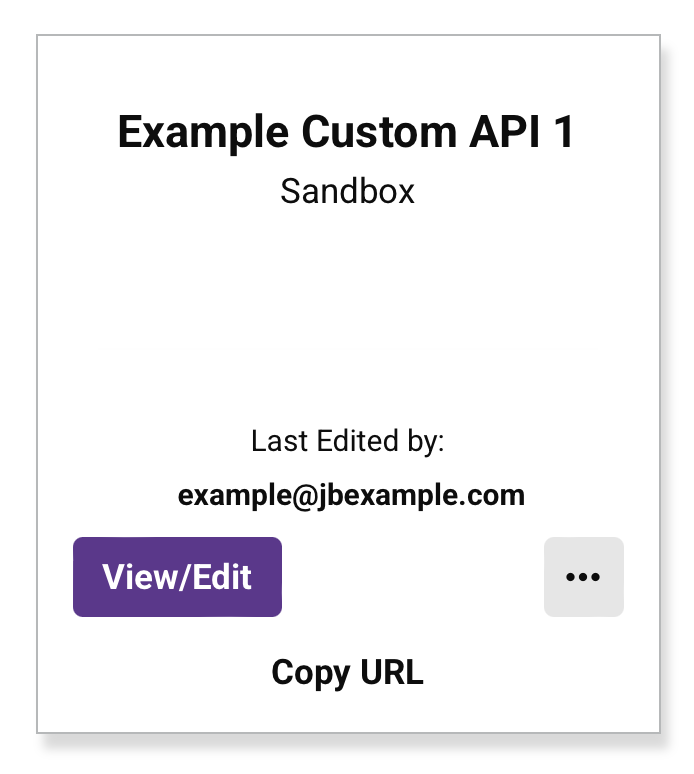

Um die API zu konsumieren, verwenden Sie den Link zu URL kopieren und verwenden Sie ihn innerhalb der aufrufenden Anwendung:

Wenn die API GET unterstützt, können Sie die URL auch in einen Webbrowser einfügen, um die API manuell zu konsumieren.

Wenn OAuth 2.0 mit 3 Beinen verwendet wird, leitet der Browser zur nativen Anmeldeschnittstelle von Okta weiter. Geben Sie Ihre Anmeldeinformationen ein, um sich bei Okta zu authentifizieren.

Wenn die Authentifizierung erfolgreich ist, wird die erwartete Nutzlast im Webbrowser angezeigt.