Voraussetzungen für den Microsoft SharePoint 365 Connector in Jitterbit Studio

Einführung

Um den Microsoft SharePoint 365 Connector zu verwenden, benötigen Sie eine Microsoft SharePoint 365 App, deren Anmeldeinformationen und bestimmte festgelegte Berechtigungen. Dieses Dokument beschreibt, wie Sie eine App erstellen und deren Anmeldeinformationen für beide verfügbaren Authentifizierungstypen im Verbindung (Azure Access Control Service oder Microsoft Entra ID) erhalten.

Siehe die Dokumentation von Microsoft für Informationen zur Aktualisierung Ihrer bestehenden SharePoint-App von Azure Access Control Service auf Microsoft Entra ID.

Microsoft Entra ID

In diesem Abschnitt wird beschrieben, wie Sie eine App mit Microsoft Entra ID registrieren, deren Berechtigungen festlegen und eine Client-Bestätigung generieren.

Schritte zur Registrierung einer Microsoft Entra ID App

Befolgen Sie diese Schritte, um eine App-Registrierung mit der Microsoft-Identitätsplattform zu erstellen:

-

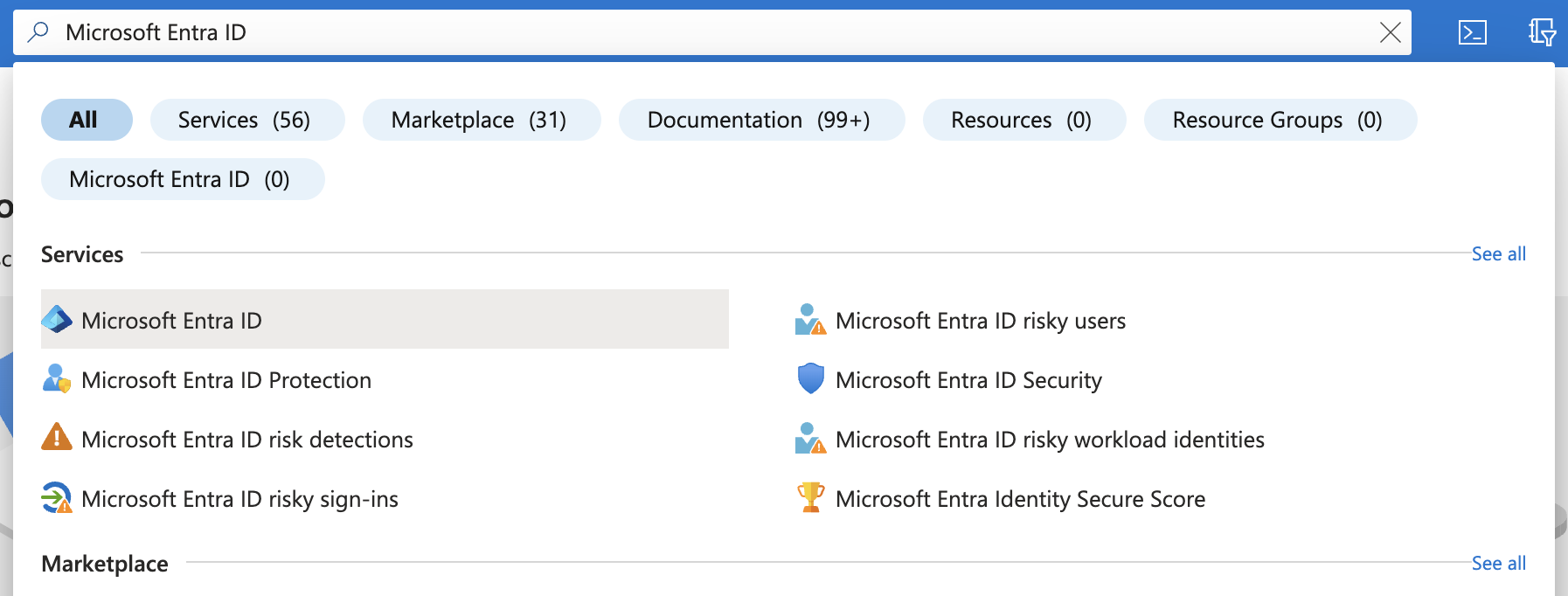

Suchen Sie im Azure-Portal nach Microsoft Entra ID (früher bekannt als Azure Active Directory oder Azure AD) und klicken Sie darauf:

-

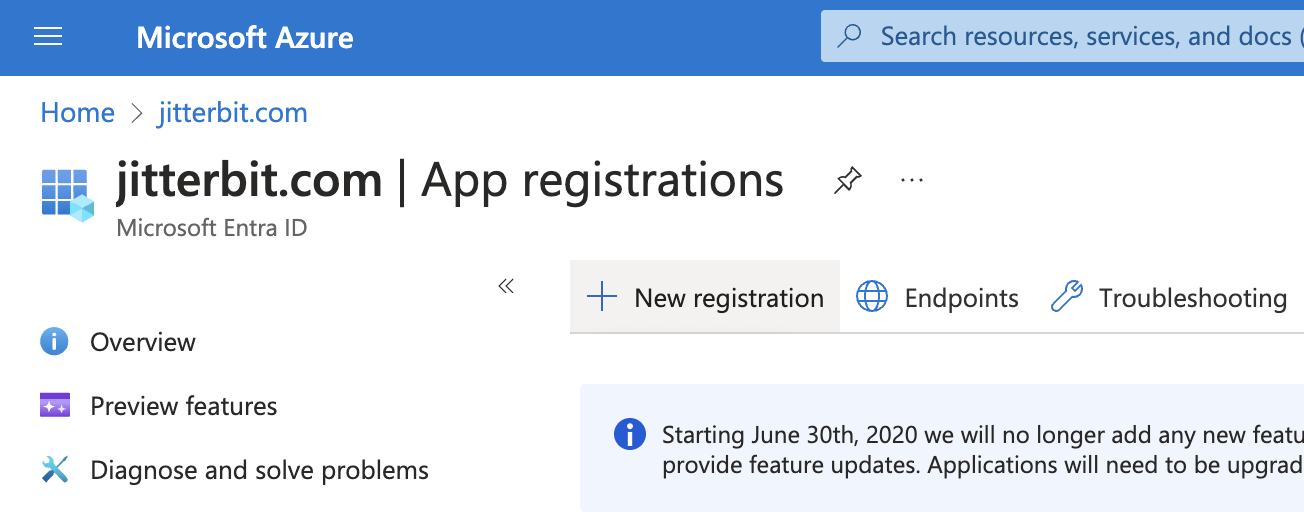

Klicken Sie im linken Seitenbereich unter Verwalten auf App-Registrierungen.

-

Klicken Sie auf Neue Registrierung:

-

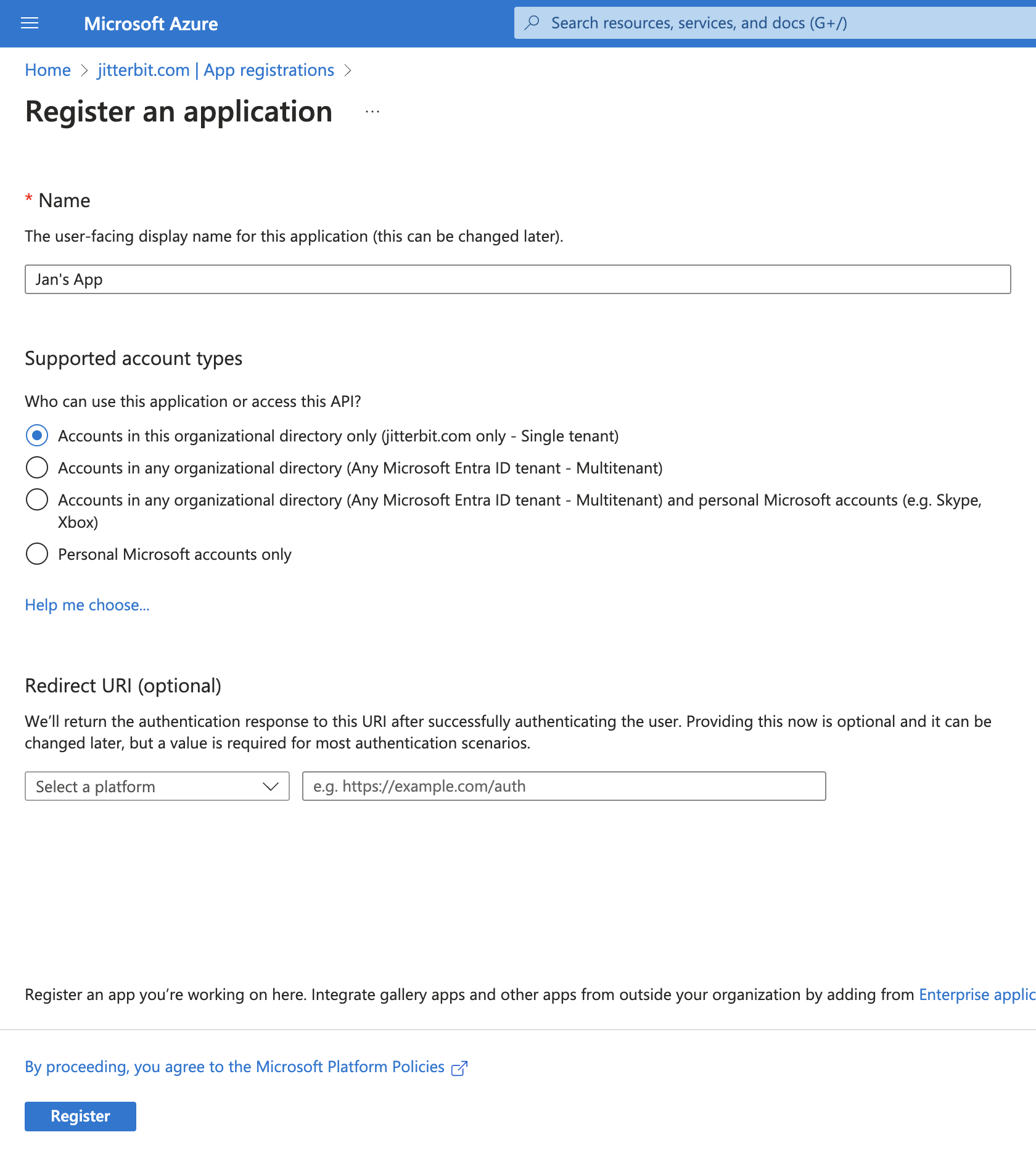

Geben Sie einen Namen für Ihre App ein. Dieser Anzeigename wird für Benutzer sichtbar sein:

-

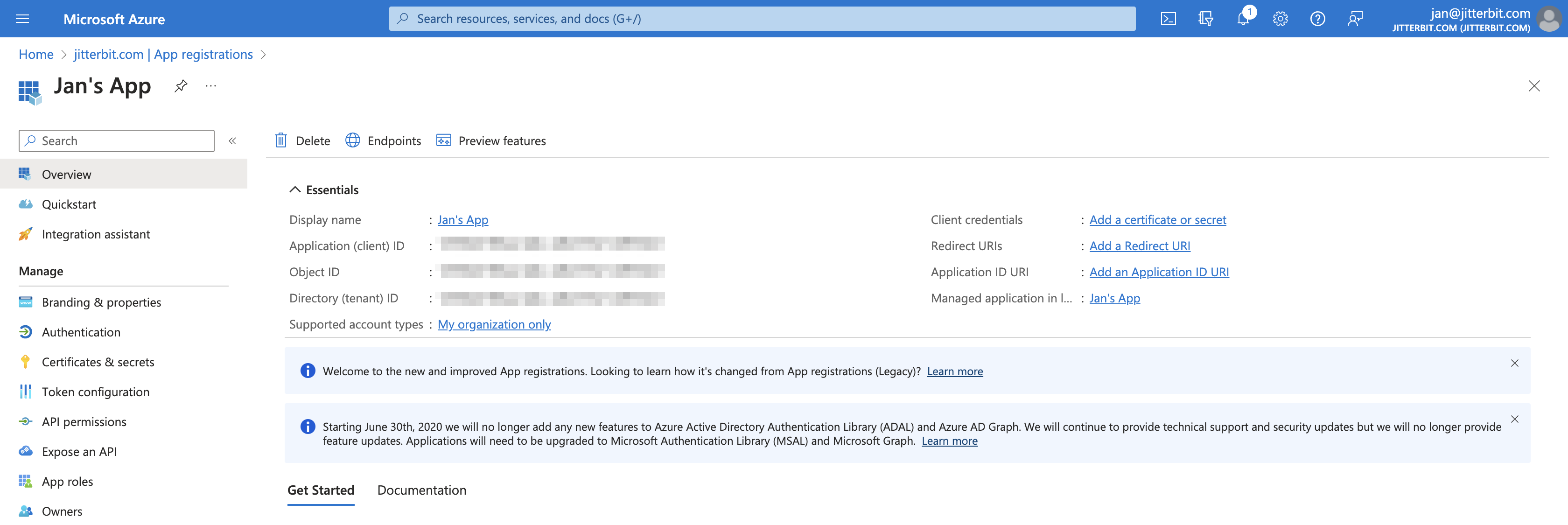

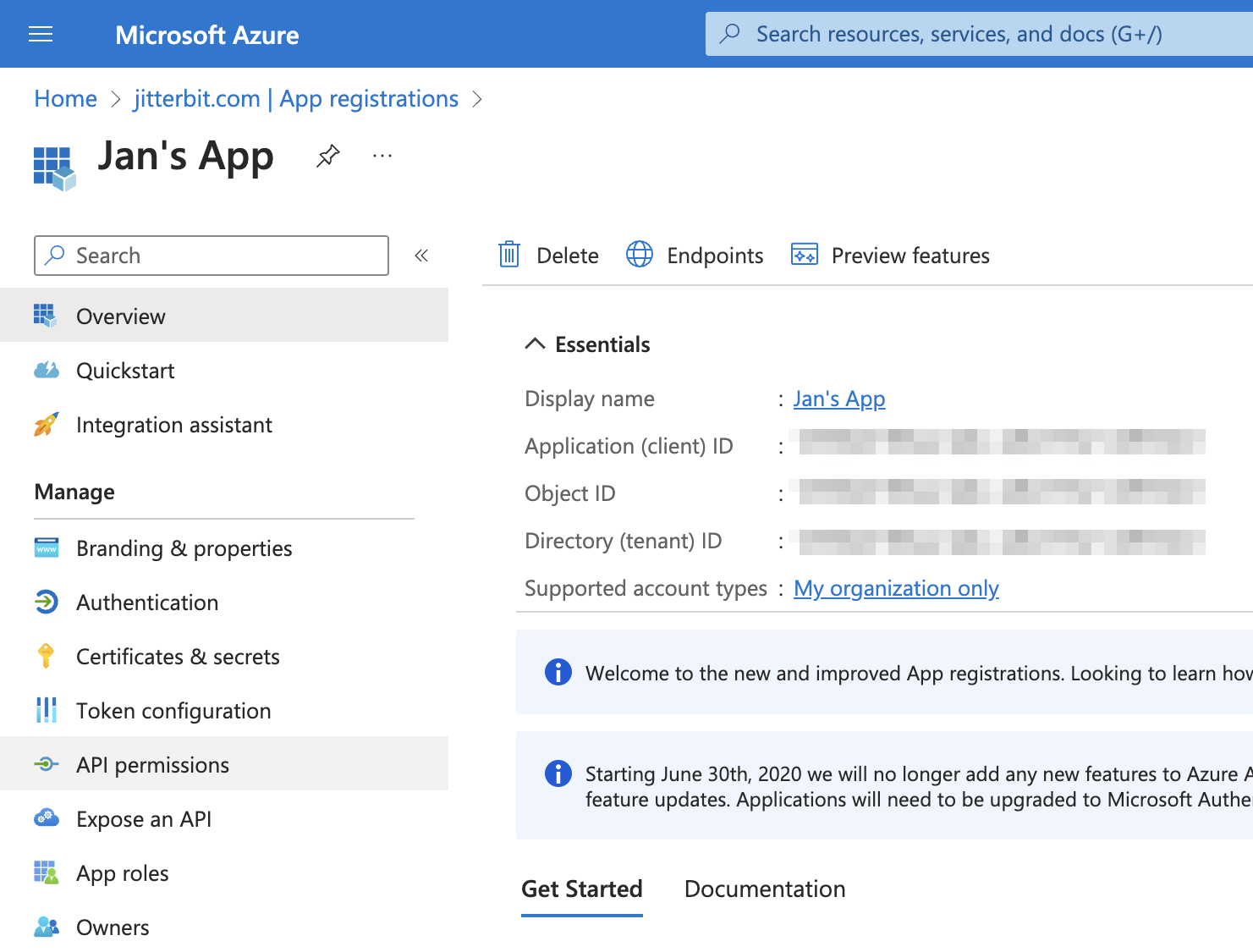

Klicken Sie auf Registrieren, um die App-Registrierung abzuschließen. Sie werden dann zur Übersichts-Seite der App weitergeleitet:

Wichtig

Bewahren Sie die Anwendungs- (Client-) ID und die Verzeichnis- (Mandanten-) ID der App-Registrierung auf, um sie als Client-ID und Mandanten-ID bei der Konfiguration einer Verbindung zu verwenden.

Fügen Sie der App-Registrierung die erforderlichen Berechtigungen hinzu

Ihre App-Registrierung muss über einen bestimmten Satz von Berechtigungen verfügen.

Navigieren Sie im Azure-Portal zu Ihrer App-Registrierung und klicken Sie im linken Seitenbereich auf API-Berechtigungen:

Wichtig

Abhängig von den Sicherheitseinstellungen Ihrer Azure-Organisation erfordern einige Berechtigungen die Zustimmung des Administrators.

Um die Anwendungsberechtigungen für Microsoft SharePoint hinzuzufügen, befolgen Sie diese Schritte:

-

Klicken Sie auf der Seite API-Berechtigungen auf Berechtigung hinzufügen.

-

Klicken Sie im Bereich API-Berechtigungen anfordern auf die Registerkarte APIs, die meine Organisation verwendet, suchen Sie nach SharePoint und klicken Sie darauf.

-

Klicken Sie auf Anwendungsberechtigungen.

-

Aktivieren Sie die Berechtigung Sites.FullControl.All.

-

Klicken Sie auf Berechtigungen hinzufügen. Die aktualisierte Seite Konfigurierte Berechtigungen der App-Registrierung wird angezeigt.

Generieren Sie die Client-Assertion

Befolgen Sie diese Schritte, um eine Client-Assertion zu generieren (erforderlich für die Verbindungskonfiguration):

-

Erstellen Sie ein selbstsigniertes Zertifikat, indem Sie die folgenden Anweisungen ausführen:

Speichern Sie das von Microsoft bereitgestellte PowerShell-Skript mit dem Namen

Create-SelfSignedCertificate.ps1auf Ihrem Computer.Innerhalb von PowerShell navigieren Sie zu dem Verzeichnis, in dem das Skript gespeichert wurde, und führen Sie dieses Skript (als Administrator) aus:

.\Create-SelfSignedCertificate.ps1 -CommonName "<Geben Sie einen Namen für das Zertifikat ein, Beispiel: MyCert>" -StartDate <Geben Sie ein Startdatum für das Zertifikat im ISO-Datumsformat ein: 2024-10-01> -EndDate <Geben Sie ein Ablaufdatum für das Zertifikat im ISO-Format ein: 2029-10-01>Ersetzen Sie den Platzhaltertext (einschließlich der spitzen Klammern

<>) durch die entsprechenden Werte für Ihren Anwendungsfall.Nach dem Ausführen des Skripts werden Sie aufgefordert, ein Passwort zur Verschlüsselung Ihres privaten Schlüssels anzugeben, und sowohl die .PFX-Datei als auch die .CER-Datei werden im aktuellen Verzeichnis exportiert.

-

Laden Sie das selbstsignierte Zertifikat in die App-Registrierung hoch:

Auf der Übersichtsseite Ihrer App-Registrierung klicken Sie auf Zertifikat oder Geheimnis hinzufügen und dann auf Zertifikat hochladen und wählen die in Schritt 1 generierte .CER-Datei aus.

Nach dem Hochladen des Zertifikats behalten Sie den Wert in der Spalte Daumenabdruck für das Zertifikat. Konvertieren Sie den hexadezimalen Daumenabdruck in eine Base64-codierte Zeichenfolge und entfernen Sie alle

=-Zeichen. -

Generieren Sie eine .PEM-Datei aus der generierten .PFX-Datei (aus Schritt 1) mit diesem Skript in PowerShell (als Administrator):

openssl pkcs12 -in <Geben Sie den Namen der generierten .PFX-Datei ein>.pfx -out private.pem -nodesErsetzen Sie den Platzhaltertext (einschließlich der spitzen Klammern

<>) durch die entsprechenden Werte.Behalten Sie den Wert

private_keyaus der generierten .PEM-Datei (für Schritt 4). -

Generieren Sie die Client-Assertion. Die folgenden Schritte zeigen, wie dies mit jwt.io durchgeführt wird.

Hinweis

Die Client-Assertion kann auch in einem Jitterbit-Skript mit der

CreateJwtToken-Funktion generiert werden.Gehen Sie zu jwt.io, wählen Sie RS256 als Algorithmus und konfigurieren Sie den Header, Payload und Signatur überprüfen.

Geben Sie den Header in folgendem Format ein:

Header{ "alg": "RS256", "typ": "JWT", "x5t":"<Enter the Base64-encoded thumbprint obtained in step 2>" }Ersetzen Sie den Platzhaltertext (einschließlich der spitzen Klammern

<>) durch den entsprechenden Wert.Geben Sie die Payload in folgendem Format ein:

Payload{ "aud": "https://login.microsoftonline.com/<tenantId>/oauth2/v2.0/token", "exp": <an expiration time>, "iss": "<client ID>", "jti": "<a GUID>", "nbf": <a "not before" claim>, "iat": <an "issued at" claim>, "sub": "<client ID>" }Ersetzen Sie den Platzhaltertext (einschließlich der spitzen Klammern

<>) durch den entsprechenden Wert für Ihren Anwendungsfall. Weitere Informationen zu diesen Feldern finden Sie in der Dokumentation von Microsoft.Geben Sie im Abschnitt Signatur überprüfen den

private_key(erhalten in Schritt 3) für die App-Registrierung ein.Sobald die Abschnitte Header, Payload und Signatur überprüfen konfiguriert sind, ist der im Abschnitt Codiert generierte Wert der Wert, der als Client-Assertion in der Verbindungs-Konfiguration verwendet werden soll.

Azure Access Control Service (Veraltet)

Warnung

Der Azure Access Control Service (ACS) ist veraltet und wird am 2. April 2026 vollständig eingestellt.

Wenn Sie den Jitterbit Microsoft SharePoint 365 Connector mit der Authentifizierung über den Azure Access Control Service verwenden, empfehlen wir Ihnen, zur Authentifizierung über Microsoft Entra ID zu wechseln. Am 2. April 2026 werden Vorgänge, die eine Microsoft SharePoint 365-Endpunktaktivität mit der Authentifizierung über den Azure Access Control Service verwenden, mit Authentifizierungsfehlern fehlschlagen, wenn Anfragen gestellt werden.

Dieser Abschnitt beschreibt, wie man eine App mit dem SharePoint-Add-in-Modell und dem Azure Access Control Service (ACS) erstellt und deren Berechtigungen festlegt. Die Schritte zur Authentifizierung mit Microsoft Entra ID werden im nächsten Abschnitt beschrieben.

Erstellen einer App

Dies sind die Anweisungen zum Erstellen einer App:

-

Melden Sie sich bei der Microsoft SharePoint-Instanz an.

-

Nach der Anmeldung navigieren Sie zu dieser URL (ersetzen Sie

<office_365_tenant_URL>durch Ihre Office 365-Mandanten-URL):https://<office_365_tenant_URL>/_layouts/15/appregnew.aspx -

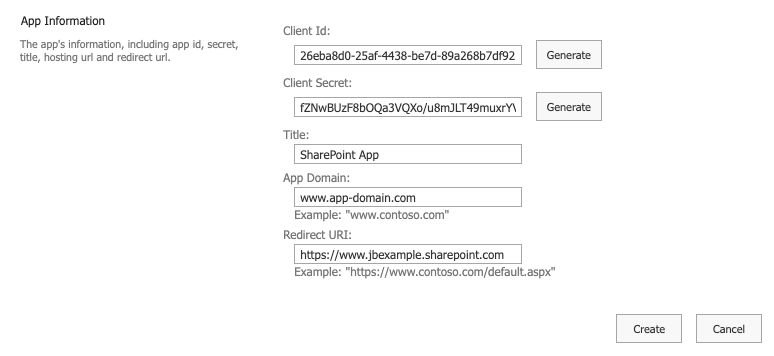

Sobald Sie die oben genannte URL aufrufen, wird Ihnen diese Benutzeroberfläche angezeigt:

-

Client-ID: Klicken Sie auf Generieren, um eine Client-ID für Ihre App zu erstellen.

-

Client-Geheimnis: Klicken Sie auf Generieren, um ein Client-Geheimnis für Ihre App zu erstellen.

-

Titel: Geben Sie einen Titel für Ihre App ein.

-

App-Domain: Geben Sie eine Domain für Ihre App ein oder verwenden Sie einen Platzhalterwert.

-

Umleitungs-URI: Geben Sie eine Umleitungs-URI für Ihre App ein oder verwenden Sie einen Platzhalterwert.

Hinweis

Der Microsoft SharePoint 365-Connector verwendet nicht die konfigurierte App-Domain oder Umleitungs-URI.

-

-

Sobald alle Felder ausgefüllt sind, klicken Sie auf Erstellen. Eine Seite zeigt die Informationen der App an. Bewahren Sie diese Informationen auf, um sie bei der Festlegung von Berechtigungen für die App zu verwenden.

Berechtigungen festlegen

Dies sind die Anweisungen zur Autorisierung der App für die Verwendung mit dem Microsoft SharePoint 365 Connector:

-

Navigieren Sie zu dieser URL (ersetzen Sie

<office_365_tenant_URL>durch Ihre Office 365-Mandanten-URL):https://<office_365_tenant_URL>/_layouts/appinv.aspx -

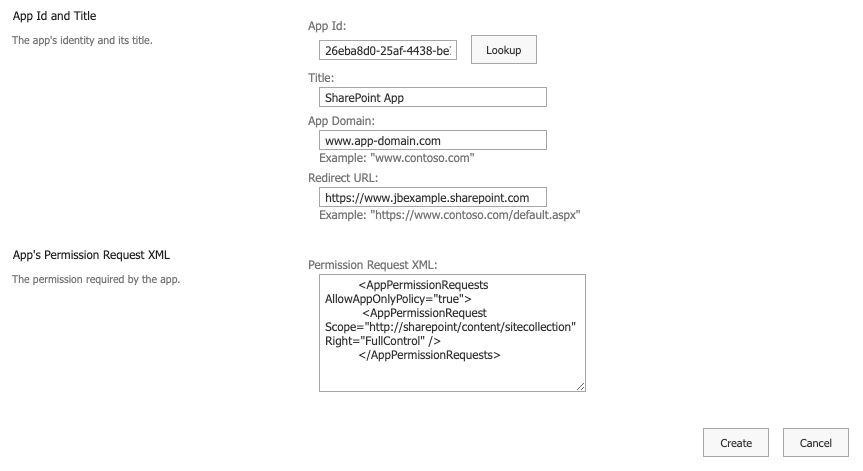

Sobald Sie die oben genannte URL aufrufen, wird Ihnen diese Benutzeroberfläche angezeigt:

-

App-ID: Geben Sie die Client-ID für die App ein (die während der App-Erstellung generiert wurde).

-

Titel: Geben Sie den Titel Ihrer App ein (der während der App-Erstellung festgelegt wurde).

-

App-Domain: Geben Sie die Domain für Ihre App ein (die während der App-Erstellung festgelegt wurde).

-

Umleitungs-URL: Geben Sie die Umleitungs-URL für Ihre App ein (die während der App-Erstellung festgelegt wurde).

-

Berechtigungsanforderungs-XML: Geben Sie diese Berechtigung in das Textfeld ein:

<AppPermissionRequests AllowAppOnlyPolicy="true"> <AppPermissionRequest Scope="http://sharepoint/content/sitecollection" Right="FullControl" /> </AppPermissionRequests>

-

Für weitere Informationen zu den Berechtigungen von Add-Ins siehe die Microsoft-Dokumentation zu Berechtigungen von Add-Ins in SharePoint und Autorisierungscode-OAuth-Flow für SharePoint-Add-Ins.