Google SAML-Konfigurationsanleitung für Jitterbit App Builder

Zweck des Dokuments

Um die Konfigurationsschritte zu beschreiben, die erforderlich sind, um den App Builder so zu konfigurieren, dass Google als SAML-externer Sicherheitsanbieter für die Benutzerauthentifizierung verwendet wird.

Einführung

SAML verwendet die Terminologie von IdP (Identitätsanbieter) und SP (Dienstanbieter), um die beiden beteiligten Systeme in einer SAML-Konfiguration zu beschreiben. In diesem Fall ist Google Workspace der IdP und die App Builder-Instanz der SP.

Die Konfiguration der externen Authentifizierung erfordert eine Einrichtung sowohl im IdP als auch im SP. In beiden Fällen sind administrative Rechte erforderlich.

Wichtig

Die in diesem Leitfaden bereitgestellten Beispielwerte sind repräsentativ, aber fiktiv und sollten nicht in einer realen Konfiguration verwendet werden.

Schritte im App Builder

Erstellen eines Sicherheitsanbieters

- Melden Sie sich als Administrator im App Builder an

- Navigieren Sie zu IDE > Sicherheitsanbieter

- Im Abschnitt Benutzerauthentifizierung + Benutzerauthentifizierung einen neuen Sicherheitsanbieter hinzufügen

-

Füllen Sie die folgenden Werte aus:

- Name: kurzer, beschreibender Name für den Sicherheitsanbieter. Idealerweise Leerzeichen vermeiden. Dieser String wird in seiner genauen Form Teil der ACS-URL.

- Typ: Externe Authentifizierung > SAML

- Priorität: Standardvorschlag akzeptieren oder nach Ihren Wünschen aktualisieren

- Aktiviert: Ankreuzen

- Umleitung bei Herausforderung: Ankreuzen

- Im Anmeldeformular anzeigen: Ankreuzen

- Benutzerbereitstellung: Ankreuzen

- Ansprüche speichern: Ankreuzen. Diese Einstellung ist wichtig, wenn Sie die Einrichtung und Fehlersuche initial durchführen, kann jedoch später entfernt werden, wenn gewünscht.

-

Klicken Sie auf Speichern

Schritte in Google Workspace

Hinweis

Beachten Sie, dass Sie ein Superadministrator Ihres Google Workspace sein müssen, um diese Schritte auszuführen.

Richten Sie Ihre benutzerdefinierte SAML-App ein

- Melden Sie sich in Ihrer Google Admin-Konsole an

- Gehen Sie von der Startseite der Admin-Konsole zu Apps > Web- und mobile Apps

- Klicken Sie auf App hinzufügen > Benutzerdefinierte SAML-App hinzufügen

-

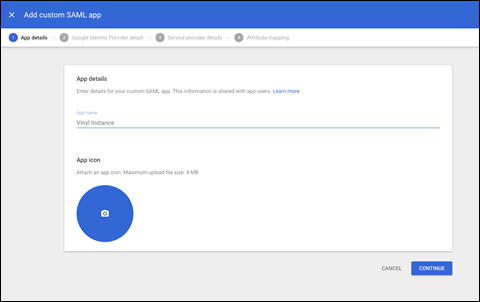

Auf der Seite App-Details:

- Geben Sie den App-Namen der benutzerdefinierten App ein. Zum Beispiel: App Builder Instance. Typischerweise würden Sie Dev, QA oder Prod oder den Zweck der Instanz, falls abweichend, als Teil des App-Namens angeben. Dieser Wert wird ausschließlich als Bezeichnung innerhalb von Google Workspace verwendet und nicht anderswo.

- (Optional) Laden Sie ein App-Symbol hoch. Wenn Sie kein Symbol hochladen, wird ein Symbol erstellt, das aus den ersten beiden Buchstaben des App-Namens besteht.

Beispielkonfiguration der benutzerdefinierten SAML-App

-

Klicken Sie auf Weiter

-

Auf der Seite mit den Details des Google-Identitätsanbieters notieren Sie die Einrichtungsinformationen, die vom Dienstanbieter benötigt werden. Diese Werte sind spezifisch für das Google Workspace-Konto und nicht allgemein:

- SSO-URL: Zum Beispiel:

https://accounts.google.com/o/saml2/idp?idpid=C01D02E032 - Entity ID: Zum Beispiel:

https://accounts.google.com/o/saml2?idpid=C01D02E032 - Zertifikat

- SSO-URL: Zum Beispiel:

-

Klicken Sie auf Weiter. Sie können später auf diese Werte zugreifen, indem Sie auf Metadaten herunterladen klicken.

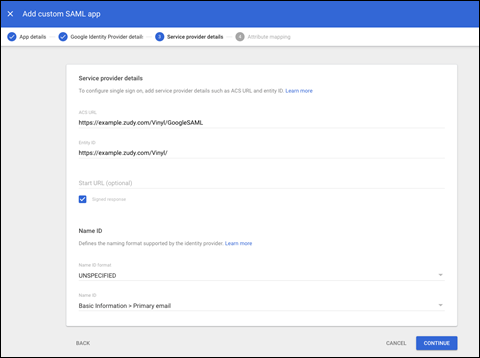

- Geben Sie im Fenster mit den Details des Dienstanbieters eine ACS-URL und eine Entity ID für Ihre benutzerdefinierte App ein. Beachten Sie, dass die Pfadteile der folgenden URLs groß- und kleinschreibungsempfindlich sind (d.h. der Teil nach dem FQDN).

-

ACS-URL: Die URL des Wurzelverzeichnisses der App Builder-Instanz, mit folgendem angehängt:

/signin-<Name des Dienstanbieters>- Zum Beispiel:

https://example.zudy.com/Vinyl/signin-GoogleSAML - Hinweis: Die ACS-URL muss mit

https://beginnen.

- Zum Beispiel:

-

Entity ID: Das Wurzelverzeichnis der App Builder-Instanz. Dies muss mit einem Schrägstrich enden. - Zum Beispiel:

https://example.zudy.com/Vinyl/ - Aktivieren Sie das Kontrollkästchen Signierte Antwort

- Das Standardformat für die Name ID kann gemäß dem Standard (primäre E-Mail) belassen werden.

-

Zusätzliche Informationen zur Zuordnung der Name ID finden Sie hier: SAML-App-Katalog. Falls erforderlich, können Sie auch benutzerdefinierte Attribute erstellen, entweder in der Admin-Konsole oder über die Google Admin SDK APIs, und diese zuordnen. Benutzerdefinierte Attribute müssen vor der Einrichtung Ihrer SAML-App erstellt werden und sind im Allgemeinen nicht für den App Builder erforderlich. Beispielkonfiguration:

Konfiguration der benutzerdefinierten SAML-App in Google Workspace

-

Klicken Sie auf Weiter

- Auf der Seite Attributzuordnung beachten Sie, dass bei Bedarf zusätzliche Zuordnungen erstellt werden können, und klicken Sie auf Fertigstellen. Wenn zusätzliche Zuordnungen erforderlich sind, können diese später konfiguriert werden. Bei der Konfiguration von Zuordnungen müssen die Werte für App-Attribut mit den in App Builder unter Anspruchstypen angegebenen Identifikator-Werten übereinstimmen.

- Klicken Sie auf Fertigstellen

- Auf der Seite Anwendung (unter Web- und mobilen Apps) klicken Sie auf den nach unten zeigenden Pfeil im Abschnitt Benutzerzugriff

-

Der Zugriff kann für Gruppen, organisatorische Einheiten oder für alle Benutzer im Konto konfiguriert werden. Zur Vereinfachung empfehlen wir, den Zugriff für alle zu aktivieren. Wenn nur einer begrenzten Anzahl von Benutzern Zugriff gewährt werden soll, beziehen Sie sich auf die Google Workspace-Dokumentation zur Erstellung und Konfiguration von Gruppen und organisatorischen Einheiten sowie zur Zuweisung des Anwendungszugriffs auf dieser Ebene.

Hinweis

Wenn der Zugriff erstmals konfiguriert wird, berichtet Google Workspace, dass es bis zu 24 Stunden dauern kann, bis diese Änderung bei allen Benutzern wirksam wird. Wenn beim Testen ein Fehler auftritt, der anzeigt, dass der Benutzer keinen Zugriff auf die Anwendung hat oder diese nicht für ihn aktiviert ist, stellen Sie sicher, dass genügend Zeit nach der Konfiguration vergangen ist, bevor Sie erneut testen.

-

Dies schließt die Schritte in Google Workspace ab. Für weitere Informationen siehe: https://support.google.com/a/answer/6087519

Schritte im App Builder

Konfigurieren der Eigenschaften des Sicherheitsanbieters und der Anspruchstypen

- Kehren Sie zur Konfigurationsseite für den Dienstanbieter zurück, der in den Schritten 1 bis 5 der zuvor beschriebenen App Builder-Konfiguration erstellt wurde

- Unter dem Abschnitt Eigenschaften + Eigenschaft und Speichern Sie die folgenden Eigenschaften mit den angegebenen Werten:

- Audience: die Wurzel der App Builder-Instanz. Zum Beispiel:

https://example.zudy.com/Vinyl/- Hinweis: Dies entspricht der in Google Workspace konfigurierten Entity ID

- Recipient: Dies entspricht der in Google Workspace konfigurierten ACS-URL und besteht aus der URL der Wurzel der App Builder-Instanz, mit folgendem Anhang:

/signin-<Name des Dienstanbieters>- Zum Beispiel:

https://example.zudy.com/Vinyl/signin-GoogleSAML

- Zum Beispiel:

- RequestRedirectEndpoint: Dies ist die SSO-URL von Google Workspace, siehe Schritt 6 der Google-Konfigurationsschritte. Zum Beispiel:

https://accounts.google.com/o/saml2/idp?idpid=C01D02E032 - SigningCertificate: Dies ist der lange Textstring aus Schritt 6. Beim Kopieren des Zertifikats stellen Sie sicher, dass Sie

BEGINundENDausschließen und alle Zeilenumbrüche oder führenden/nachfolgenden Leerzeichen entfernen.- Beispiel für den Zertifikatsinhalt, der kopiert werden sollte:

- Audience: die Wurzel der App Builder-Instanz. Zum Beispiel:

MIIDdDCCAlygAwIBAgIGAXy6QtfkMA0GCSqGSIb3DQEBCwUAMHsxFDASBgNVBAoTC0dvb2dsZSBJ bmMuMRYwFAYDVQQHEw1Nb3VudGFpbiBWaWV3MQ8wDQYDVQQDEwZHb29nbGUxGDAWBgNVBAsTD0dv b2dsZSBGb3IgV29yazELMAkGA1UEBhMCVVMxEzARBgNVBAgTCkNhbGlmb3JuaWEwHhcNMjExMDI2 MDE0MTU0WhcNMjYxMDI1MDE0MTU0WjB7MRQwEgYDVQQKEwtHb29nbGUgSW5jLjEWMBQGA1UEBxMN TW91bnRhaW4gVmlIjANBgkqhkiG9w0BAQEFAAOCAQ8A MIIBCgKCAQEAlwzhMrwH3WO1rbv5Ftkkg7USOhE6bBl7xVPyy3o6HCq1Rcnh/T5zsvmNyLQ3n7GL Q7AomWFRTa8sriXQPqz8xT67fVq5tWpl3t0CiJ36XxM8AUd1u9juaxSTdYFDRQf5JCvE/RK1aqR/ qVIqU/keehoozfhMM9jlrxqNfcwKPiKb3583jHGpu6TvSet4Dmg5NzE0y28ZFDaB2NBa0fE9euEq o3Ulf2uqY2RSGw8x92d8YMLX/1qZtp+/xkYmAQaIUNGe0PhHpLoDhjxNN6RVRESiA/Jkcyc6ZCUd Wn+6B5ZNq0X4OZkdfgkjfgdskrTTSRFASSF3333fgfsg/LZNPSDlbwJId2SX48ejzbcNpGBWCPPKNeSwIDAQABMA0GCSqGSIb3DQEBCwUA A4IBAQBzokabj8aD6/DStvpzuUPn0P/EIu4fKEx8MwsDnKzGC0s/3EcWZuiutKmaTdLbWY2BJhZmaj 5mg8Xs+EtGAQqZ2DxFJDeyWruGMKW3S5NMMtZC+w8fj7kdHRByBTVgEqAGfehCoP7zjf7jAQfLe/ wjeehVlc8Q0nNzueNNrPQABgdyAuknS5Syzkjl8Wmd611uUjMXlBsoLY3gBvSuF8WNzqQXYOUQuL OIJXJ2K/o8dBNRQC015ygcRi57nHaBMTh3BL22jMX

Konfigurieren der Sicherheitsanbieter-Anspruchstypen (optional)

- Kehren Sie zur Konfigurationsseite des Dienstanbieters zurück oder minimieren Sie das Eigenschaften-Panel.

- Unter dem Abschnitt Ansprüche + Anspruch und Speichern Sie den folgenden Anspruchstyp. Dies ist optional, stellt jedoch sicher, dass das Attribut E-Mail-Adresse des App Builder-Benutzers ausgefüllt wird, wenn sich der Benutzer mit dem externen Authentifizierungsanbieter in den App Builder anmeldet.

-

Klicken Sie auf + Anspruch und verwenden Sie die folgenden Werte:

- Identifier:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier - Usage: E-Mail-Adresse

- Name: beschreibendes Label. Zum Beispiel: E-Mail-Adresse

- Identifier:

-

Klicken Sie auf Speichern

Testen

An diesem Punkt ist die Konfiguration bereit zum Testen. Es wird empfohlen, alle Tests in neuen Inkognito- oder privaten Browserfenstern oder in einem alternativen Browser durchzuführen.

Testschritte

- Klicken Sie in Google Workspace unter Web- und Mobilanwendungen auf TEST SAML LOGIN und überprüfen Sie das Ergebnis.

-

Navigieren Sie zur Anmeldeseite der App Builder-Instanz und:

- Bestätigen Sie, dass die neue Authentifizierungsmethode angemessen angezeigt wird.

- Versuchen Sie, sich mit der neuen Authentifizierungsmethode anzumelden, und überprüfen Sie das Ergebnis. Dies sollte mit einem separaten Login erfolgen, das nicht für die Verwaltung von App Builder verwendet wird.

-

Wenn Fehler gemeldet werden, überprüfen Sie die gesamte Konfiguration und bestätigen Sie, dass die erforderlichen Elemente korrekt übereinstimmen – Groß- und Kleinschreibung beachten und mit übereinstimmendem abschließendem / usw.

- Wenn von einer Google-Seite ein Fehler angezeigt wird, dass die Anwendung für den Benutzer nicht aktiviert ist, bestätigen Sie, dass die Schritte 17 und 18 abgeschlossen wurden und dass etwas Zeit vergangen ist, um den Zugriff im gesamten Google Workspace zu propagieren.

- Wenn alle Einstellungen vorhanden sind und korrekt erscheinen, die externe Authentifizierung jedoch weiterhin nicht funktioniert, wenden Sie sich bitte an Jitterbit-Support.