Microsoft Entra ID 3-beinige OAuth 2.0 API-Sicherheitsprofil im Jitterbit API Manager

Einführung

Wichtig

Microsoft Entra ID war zuvor als Microsoft Azure AD bekannt.

Diese Seite erklärt, wie man Microsoft Entra ID 3-beinige OAuth 2.0 mit einer Jitterbit benutzerdefinierten API, OData API oder Proxy-API verwendet. Für 2-beinige OAuth siehe Microsoft Entra ID 2-beinige OAuth 2.0 API-Sicherheitsprofil.

Innerhalb eines Sicherheitsprofils können Sie Microsoft Entra ID (Azure AD) als OAuth 2.0 Identitätsanbieter konfigurieren, um API-Nutzern den Zugriff auf eine API mit Microsoft Entra ID-Authentifizierung zu ermöglichen.

Für weitere Informationen siehe die Microsoft-Dokumentation Konfigurieren einer OpenID Connect OAuth-Anwendung aus der Microsoft Entra-App-Galerie.

Azure AD Graph-Abkündigung

Die Azure AD Graph API ist abgekündigt. Microsoft wird sie am 30. Juni 2025 vollständig einstellen.

Wenn Sie Ihre App-Registrierung zuvor mit Azure AD Graph konfiguriert haben, müssen Sie die App-Registrierung vor dem 1. Februar 2025 zu Microsoft Graph migrieren. App-Registrierungen, die bis zum 1. Februar 2025 nicht migriert wurden, erhalten einen Fehler bei Anfragen.

Voraussetzungen

Sie benötigen die Microsoft Entra ID P1-Edition, um Azure AD als Identitätsanbieter einzurichten und zu verwenden.

1. Konfigurieren Sie Microsoft Entra ID als Identitätsanbieter

Befolgen Sie diese Schritte, um eine OAuth 2.0-Anwendung im Microsoft Azure-Portal zu konfigurieren. Sie müssen die Client-ID, das Client-Geheimnis und die Verzeichnis-ID abrufen, um Microsoft Entra ID als Identitätsanbieter in einem Sicherheitsprofil zu konfigurieren.

-

Melden Sie sich im Microsoft Azure-Portal an.

-

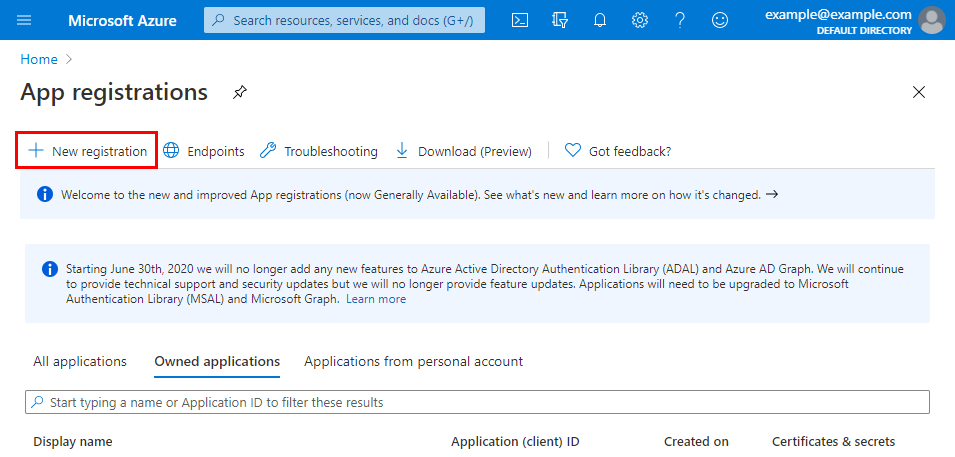

Gehen Sie zu App-Registrierungen und klicken Sie auf Neue Registrierung.

-

Geben Sie auf dem Bildschirm Eine Anwendung registrieren diese Details ein:

- Name: Zum Beispiel Jitterbit API Manager APIs.

- Unterstützte Kontotypen: Wählen Sie die passende Option für Ihre Situation aus.

-

Umleitungs-URI (optional): Verwenden Sie das Dropdown-Menü, um Web auszuwählen, und geben Sie den

swagger-uiURI-Wert ein, der für Ihre Region geeignet ist (siehe Meine Region finden):- NA:

https://apps.na-east.jitterbit.com/api-manager/swagger-ui/oauthredirect - EMEA:

https://apps.emea-west.jitterbit.com/api-manager/swagger-ui/oauthredirect - APAC:

https://apps.apac-southeast.jitterbit.com/api-manager/swagger-ui/oauthredirect

- NA:

-

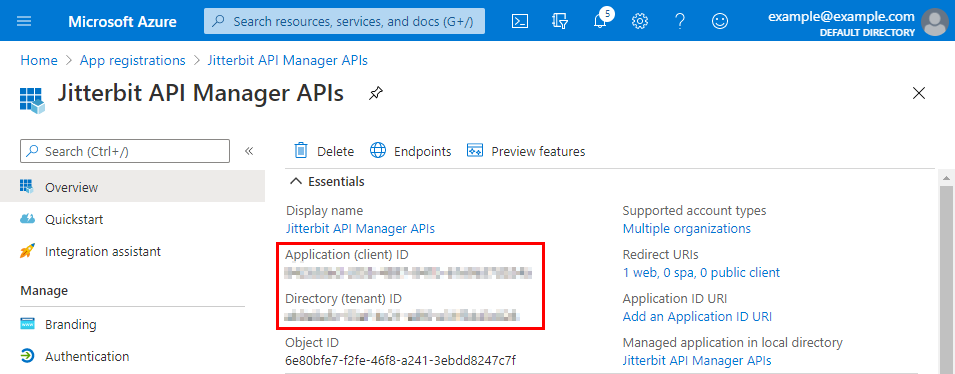

Nachdem Sie auf Registrieren geklickt haben, zeigt der Bildschirm Übersicht die Anwendungs- (Client-) ID und die Verzeichnis- (Mandanten-) ID an. Speichern Sie diese Werte, da Sie sie später benötigen:

-

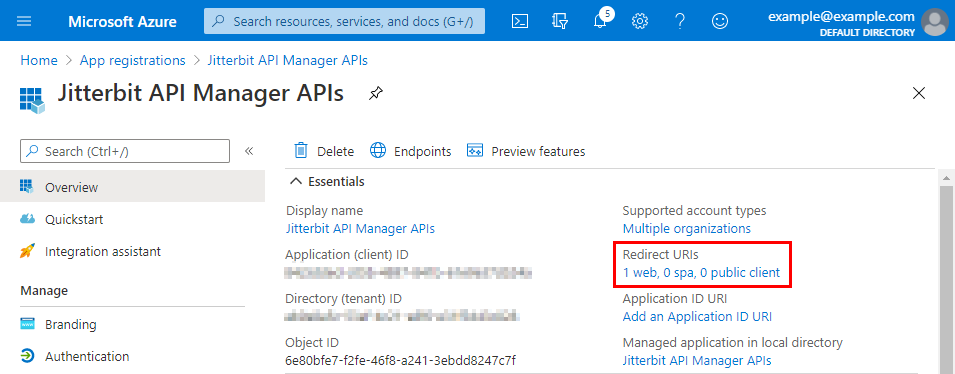

Klicken Sie auf dem Bildschirm Übersicht auf den Link unter Umleitungs-URIs:

-

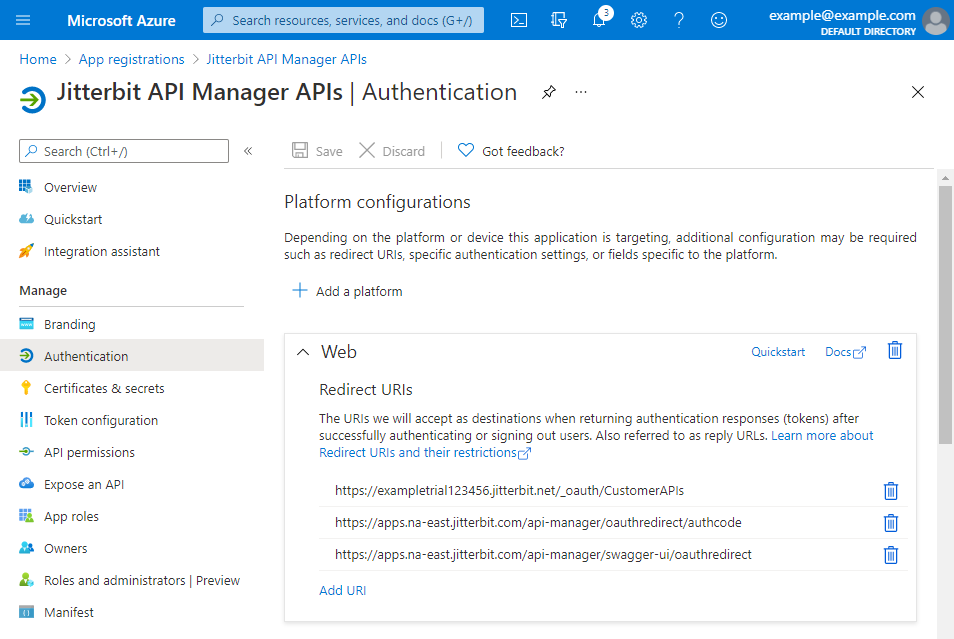

Der Bildschirm Authentifizierung für die Anwendung erscheint. Befolgen Sie diese Schritte, um zwei weitere Umleitungs-URI-Werte für Ihre Harmony-Organisation und Region hinzuzufügen.

-

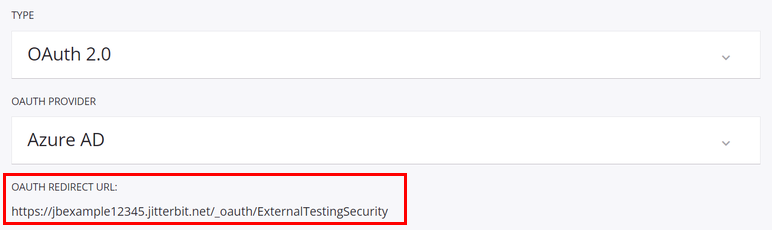

Um die zusätzlichen URI-Werte zu erhalten, öffnen Sie den Bildschirm zur Konfiguration des Sicherheitsprofils im API-Manager. Kopieren Sie diese Werte. Das Bild unten wurde zugeschnitten, um die relevanten Bereiche anzuzeigen.

-

Auf dem Authentifizierung-Bildschirm für die Anwendung im Microsoft Azure-Portal finden Sie den Abschnitt Web. Klicken Sie auf URI hinzufügen und geben Sie jeden zusätzlichen URI-Wert aus dem vorherigen Schritt ein. Klicken Sie dann auf Speichern.

-

-

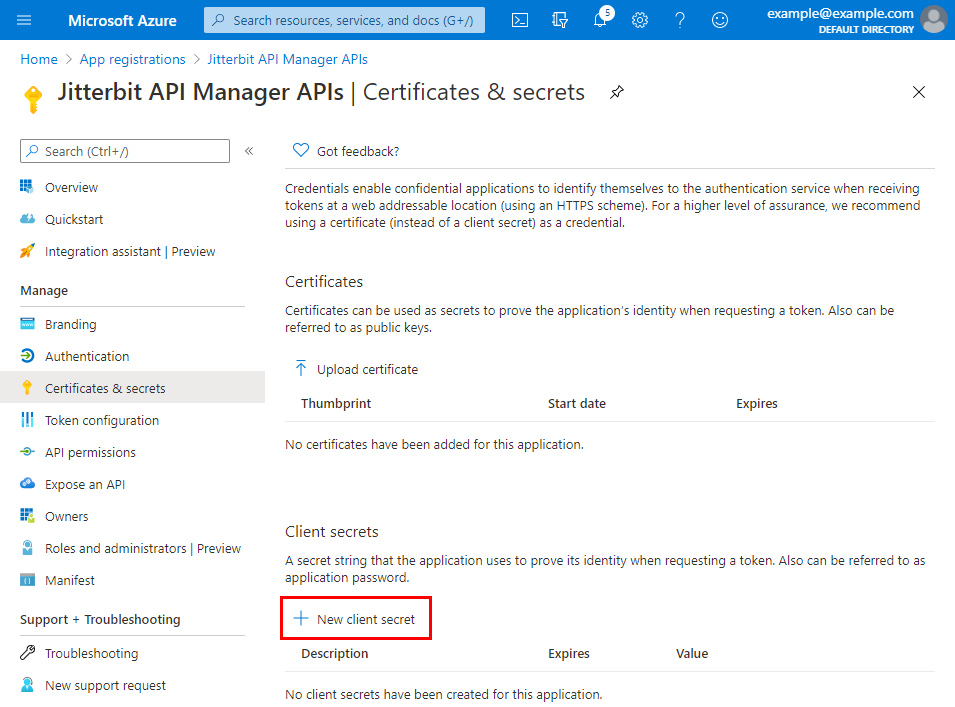

Wählen Sie unter der Kategorie Verwalten auf der linken Seite Zertifikate & Geheimnisse aus. Klicken Sie unter Clientgeheimnisse auf Neues Clientgeheimnis:

-

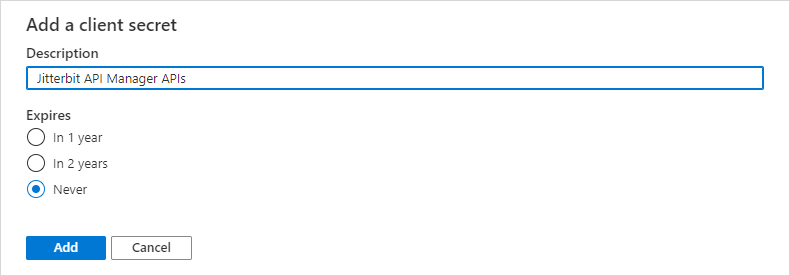

Geben Sie eine Beschreibung ein und setzen Sie das Geheimnis auf Nie ablaufen. Klicken Sie dann auf Hinzufügen:

-

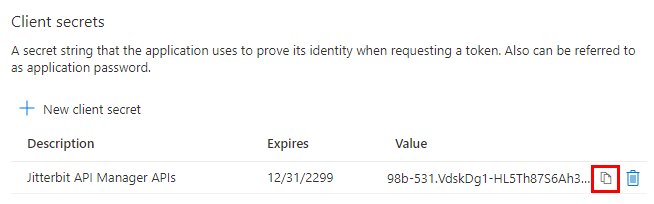

Verwenden Sie das Symbol In die Zwischenablage kopieren, um das neue Clientgeheimnis zu kopieren. Speichern Sie diesen Wert. Sie benötigen ihn, wenn Sie das Sicherheitsprofil im API-Manager konfigurieren:

2. Gewähren Sie API-Berechtigungen für Harmony

Befolgen Sie diese Schritte, um Harmony die Berechtigung zu erteilen, die Microsoft Entra ID APIs mit der OAuth 2.0-Anwendung zu verwenden, die Sie in Microsoft Entra ID als Identitätsanbieter konfigurieren erstellt haben. Wenn Sie aus dem vorherigen Abschnitt fortfahren, beginnen Sie bei Schritt 3.

-

Melden Sie sich im Microsoft Azure-Portal an.

-

Gehen Sie im Microsoft Azure-Portal zu App-Registrierungen. Wählen Sie die OAuth 2.0-Anwendung aus, die Sie in Microsoft Entra ID als Identitätsanbieter konfigurieren erstellt haben.

-

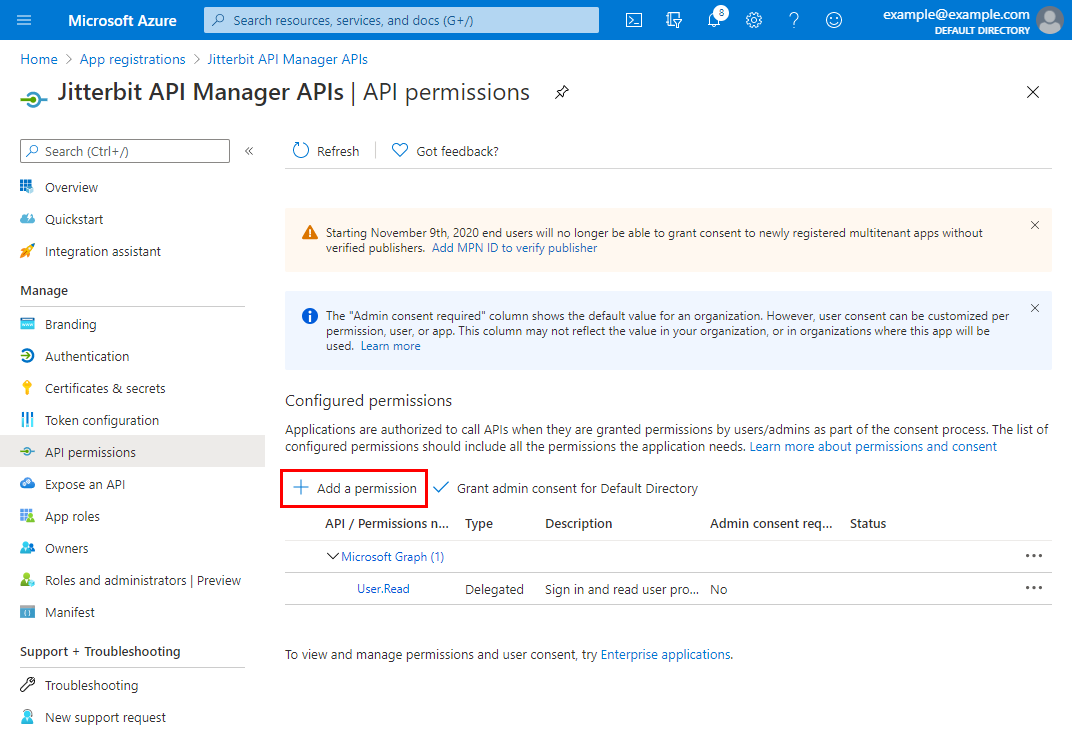

Wählen Sie unter der Kategorie Verwalten auf der linken Seite API-Berechtigungen aus. Klicken Sie unter Konfigurierte Berechtigungen auf Berechtigung hinzufügen:

-

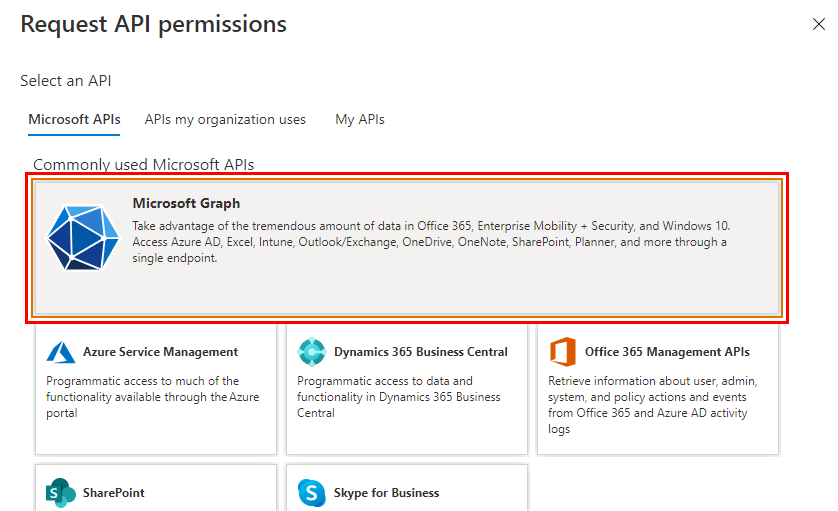

Auf dem Bildschirm API-Berechtigungen anfordern wählen Sie unter dem Tab Microsoft APIs die Microsoft Graph API aus:

-

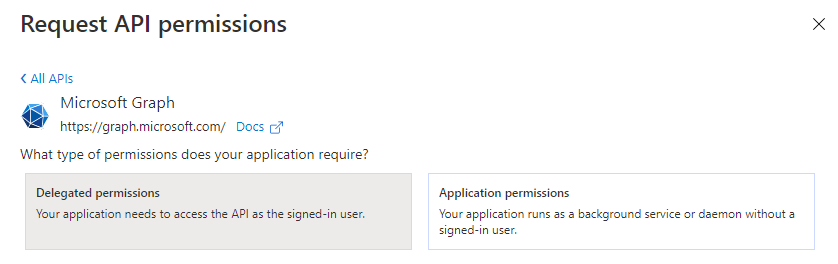

Auf dem Bildschirm API-Berechtigungen anfordern wählen Sie Delegierte Berechtigungen:

-

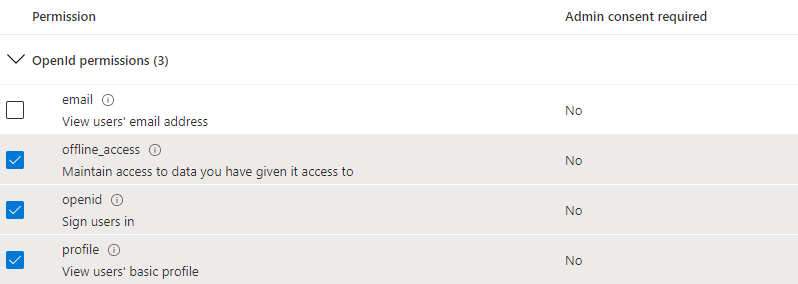

Der Abschnitt Berechtigungen auswählen erscheint. Wählen Sie diese Berechtigungen aus:

-

Unter OpenId-Berechtigungen wählen Sie offline_access, openid und profile:

-

Unter Benutzer wählen Sie User.Read.

-

-

Nachdem Sie diese Berechtigungen ausgewählt haben, klicken Sie auf Berechtigungen hinzufügen am unteren Ende des Bildschirms API-Berechtigungen anfordern.

-

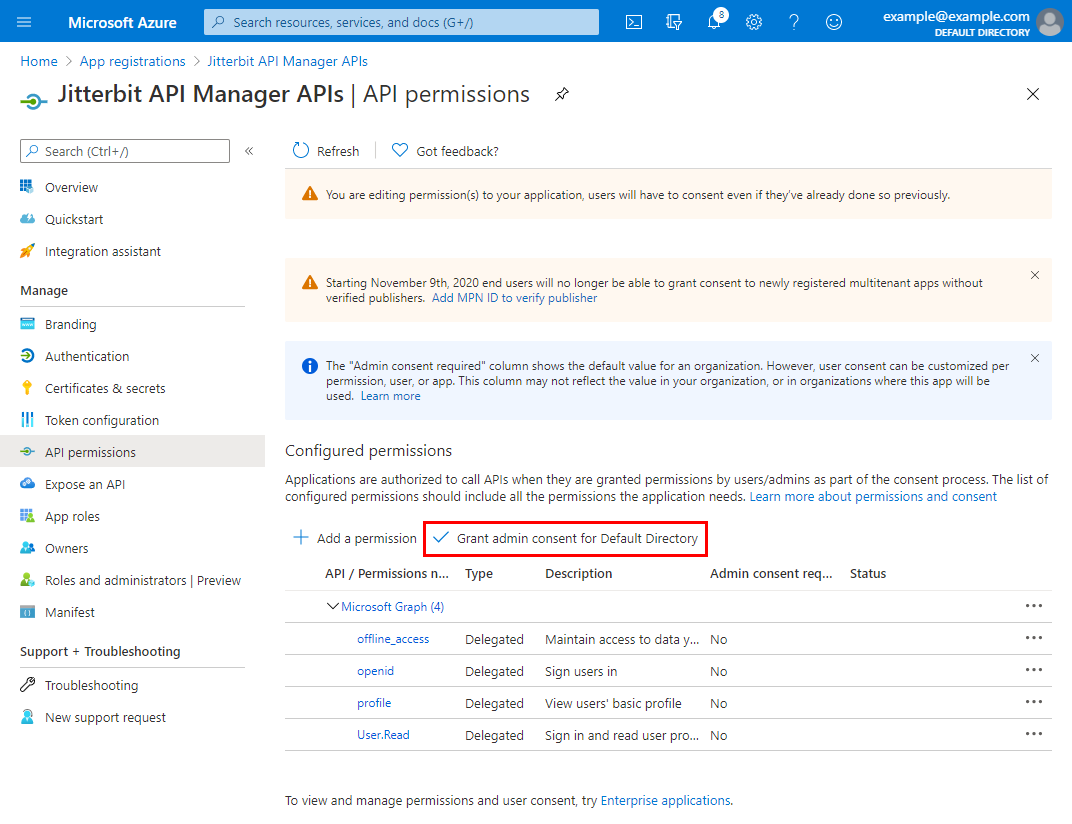

Sie kehren zum Bildschirm API-Berechtigungen für die Anwendung zurück. Unter Konfigurierte Berechtigungen klicken Sie auf Admin-Zustimmung für \<Verzeichnis>:

-

Bestätigen Sie den Dialog zur Erteilung der Zustimmung für das Verzeichnis:

-

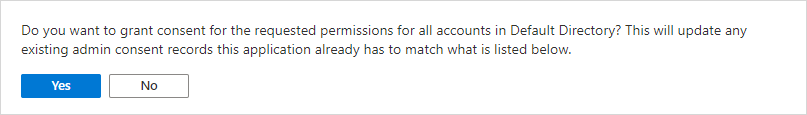

Unter Konfigurierte Berechtigungen zeigt die Spalte Status, dass die Zustimmung für jede hinzugefügte Berechtigung erteilt wurde:

3. Konfigurieren Sie ein Sicherheitsprofil im API-Manager

Befolgen Sie diese Schritte, um ein Sicherheitsprofil zu konfigurieren.

Hinweis

Der Profilname darf keine Leerzeichen enthalten. Wenn der Profilname Leerzeichen enthält, erhalten Sie einen Fehler, wenn Sie versuchen, auf eine API mit diesem Sicherheitsprofil zuzugreifen. Microsoft Entra ID gibt einen Fehler zurück, der ähnlich wie folgt aussieht:

Die angegebene Rückruf-URL stimmt nicht mit den für die Anwendung konfigurierten Rückruf-URLs überein.

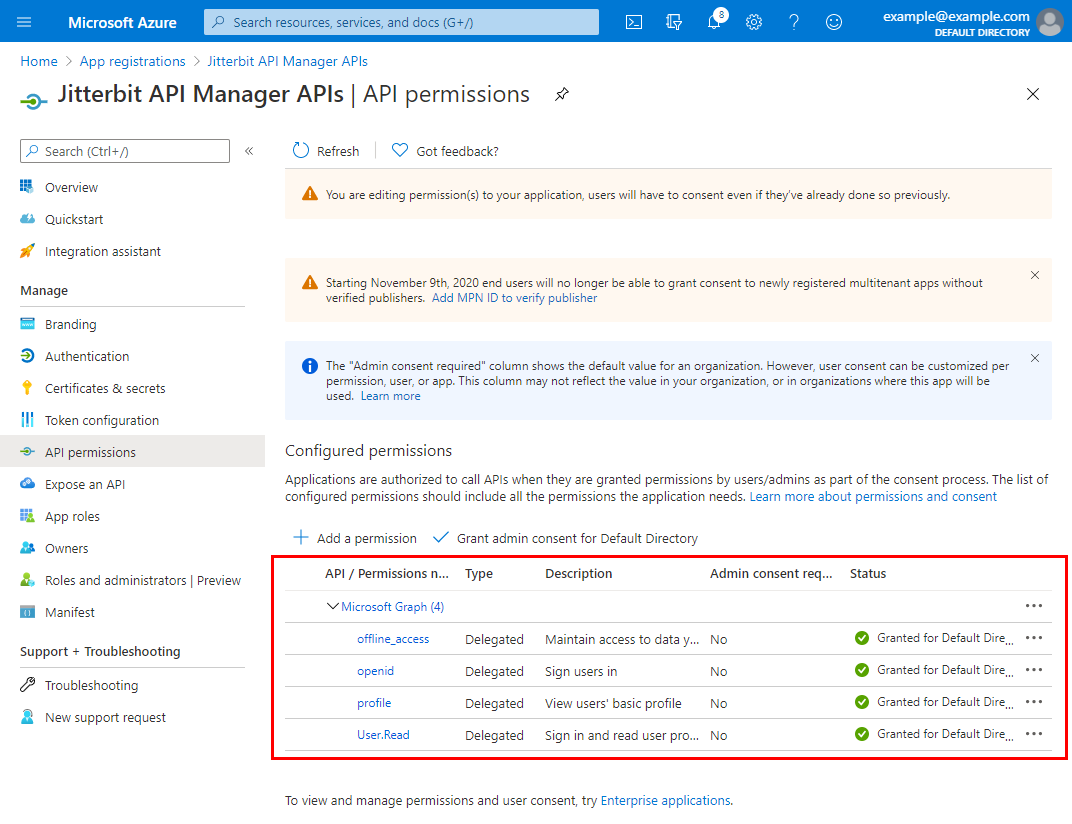

Konfigurieren Sie diese Felder:

-

Auth-Typ: Wählen Sie OAuth 2.0.

-

OAuth-Anbieter: Wählen Sie Azure AD.

-

2-beiniger OAuth-Flow: Lassen Sie dieses Feld deaktiviert.

-

Autorisierte Domains: Lassen Sie dieses Feld leer.

-

OAuth-Client-ID: Geben Sie die Client-ID aus Schritt 1 ein.

-

OAuth-Client-Geheimnis: Geben Sie das Client-Geheimnis aus Schritt 1 ein.

-

OAuth-Autorisierungs-URL: Ersetzen Sie

{{ SUBDOMAIN }}durch die Verzeichnis-ID aus Schritt 1. -

OAuth-Token-URL: Ersetzen Sie

{{ SUBDOMAIN }}durch die Verzeichnis-ID aus Schritt 1. -

Benutzerinformations-URL: Ersetzen Sie

{{ SUBDOMAIN }}durch die Verzeichnis-ID aus Schritt 1. -

Verbindung testen: Klicken Sie, um das Authentifizierungstoken zu validieren.

4. Weisen Sie ein Sicherheitsprofil im API-Manager zu

Um das Sicherheitsprofil mit einer API zu verwenden, folgen Sie den Anweisungen zur Konfiguration einer benutzerdefinierten API, OData-API oder Proxy-API und wählen Sie das Sicherheitsprofil aus, das mit der Microsoft Entra ID OAuth 2.0-Authentifizierung konfiguriert ist.

5. Greifen Sie mit Microsoft Entra ID-Authentifizierung auf eine API zu

Sobald Sie eine benutzerdefinierte API, OData-API oder Proxy-API gespeichert und veröffentlicht haben, ist ihre API über die URL in der Anwendung, die die API mit der konfigurierten Authentifizierungsmethode aufruft, zugänglich.

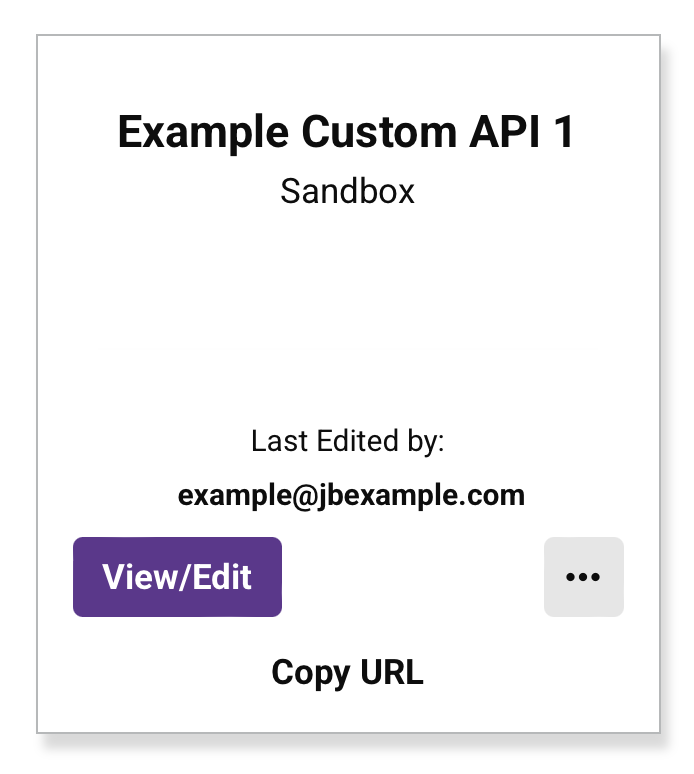

Um die API zu konsumieren, verwenden Sie den Link zu URL kopieren und verwenden Sie ihn innerhalb der aufrufenden Anwendung:

Wenn die API GET unterstützt, können Sie die URL auch in einen Webbrowser einfügen, um die API manuell zu konsumieren.

Wenn OAuth 2.0 mit 3 Beinen verwendet wird, leitet der Browser zur nativen Anmeldeschnittstelle für Microsoft Entra ID weiter. Geben Sie Ihre Anmeldeinformationen ein, um sich bei Microsoft Entra ID zu authentifizieren.

Wenn die Authentifizierung erfolgreich ist, wird die erwartete Nutzlast im Webbrowser angezeigt.