Voraussetzungen für den Microsoft Azure Service Bus-Connector in Jitterbit Studio

Einführung

Um den Microsoft Azure Service Bus-Connector zu verwenden, müssen Sie die Anmeldeinformationen für einen Service Bus-Namespace haben.

Dieses Dokument beschreibt, wie Sie die Anmeldeinformationen für einen Service Bus-Namespace sowohl für die Authentifizierung mit Microsoft Entra ID als auch für die Authentifizierung mit Shared Access Signature erhalten.

Wichtig

Bevor Sie die auf dieser Seite beschriebenen Schritte ausführen, müssen Sie einen Service Bus-Namespace haben. Informationen zur Erstellung eines Namensraums finden Sie in der Dokumentation von Microsoft.

Microsoft Entra ID

In diesem Abschnitt wird beschrieben, wie Sie einen Service Bus-Namespace mit Microsoft Entra ID-Authentifizierung konfigurieren und die erforderlichen Anmeldeinformationen für die Verbindungs-Konfiguration erhalten. Die Schritte zur Authentifizierung mit Shared Access Signatures werden im nächsten Abschnitt beschrieben.

Erstellen einer App

Befolgen Sie diese Schritte, um eine App-Registrierung zu erstellen, die zur Authentifizierung des Service Bus-Namespace verwendet wird:

- Melden Sie sich im Microsoft Azure-Portal an.

- Wählen Sie im linken Navigationsbereich Microsoft Entra ID und dann App-Registrierungen aus.

- Klicken Sie auf Neue Registrierung.

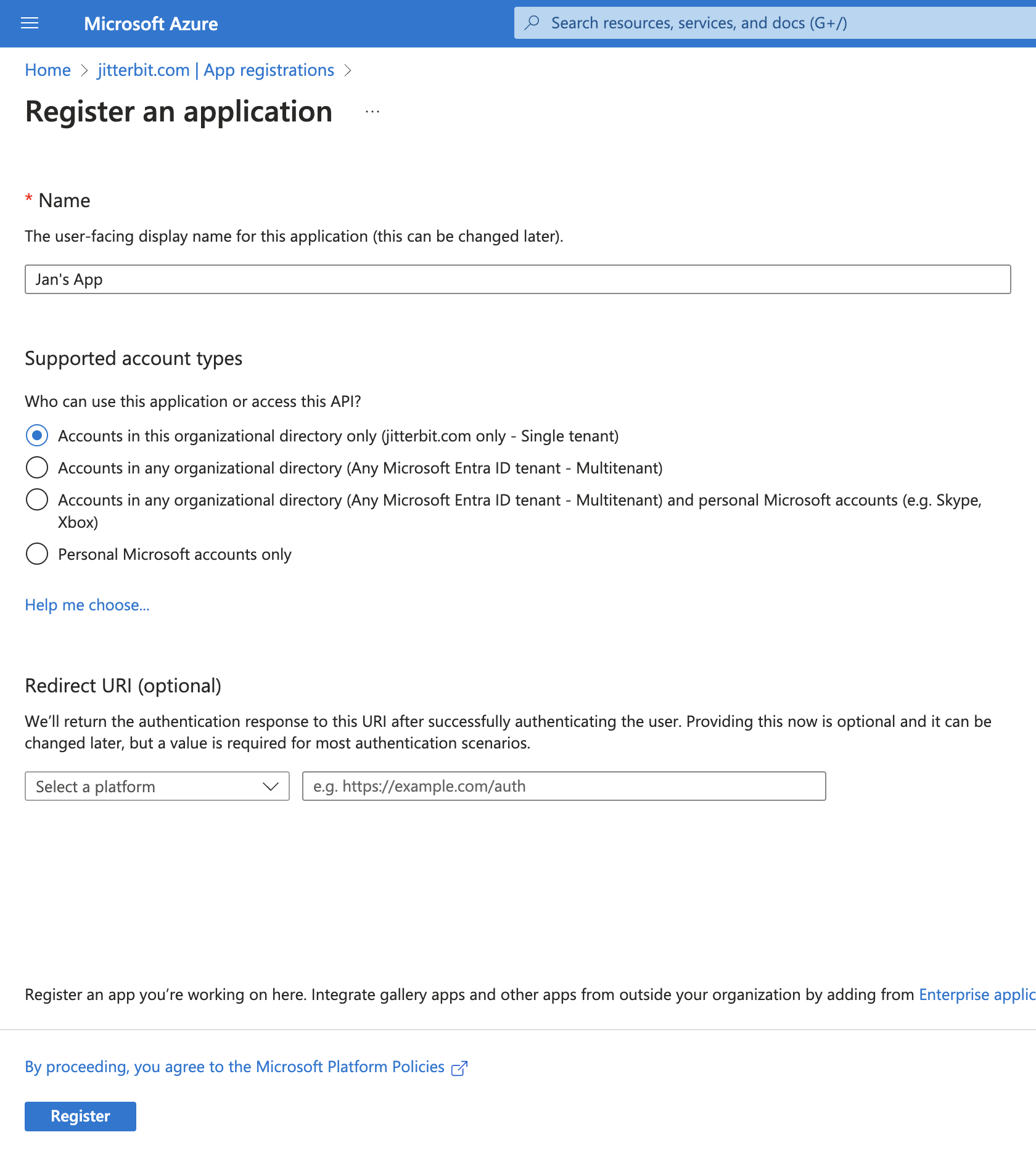

-

Geben Sie einen Namen für die Anwendung ein. Die verbleibenden Felder können auf ihren Standardwerten belassen werden:

-

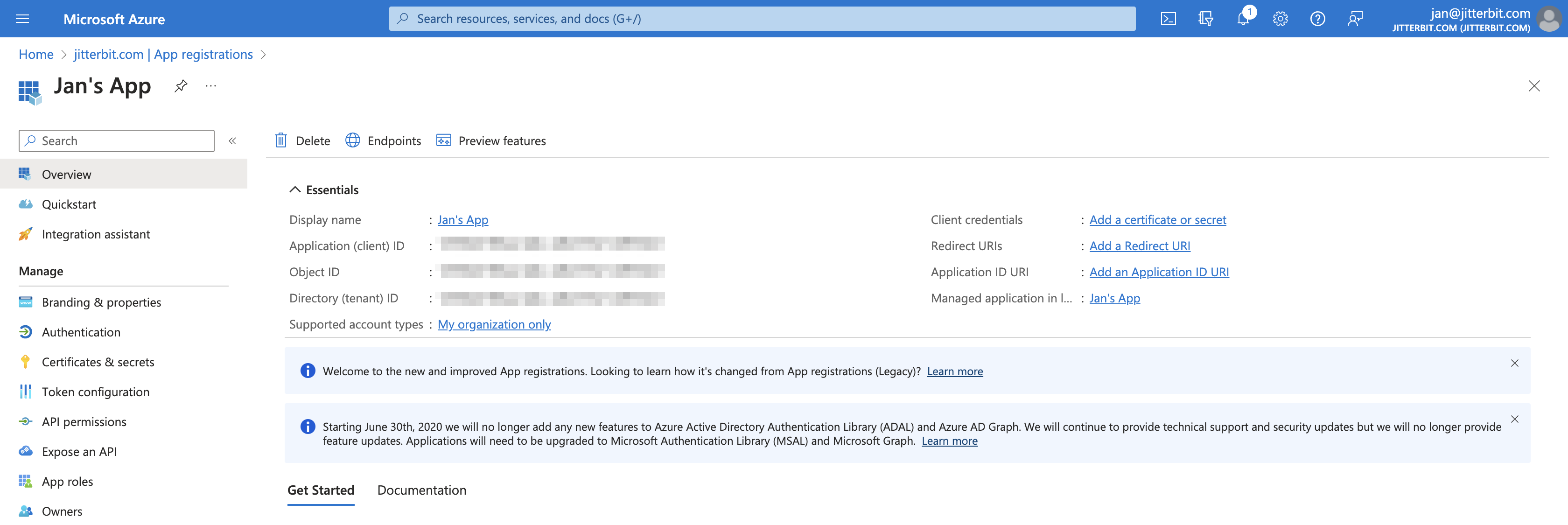

Klicken Sie auf Registrieren, um die App-Registrierung abzuschließen. Sie werden dann zur Übersichts-Seite der App weitergeleitet:

Wichtig

Bewahren Sie die Anwendungs- (Client-) ID und die Verzeichnis- (Mandanten-) ID der App-Registrierung auf, um sie als Client-ID und Mandanten-ID bei der Konfiguration einer Verbindung zu verwenden.

-

Klicken Sie auf der Übersichts-Seite der App-Registrierung auf Zertifikat oder Geheimnis hinzufügen. Wählen Sie auf der Seite Zertifikate & Geheimnisse die Registerkarte Clientgeheimnisse aus und klicken Sie dann auf Neues Clientgeheimnis. Geben Sie einen Namen für das Clientgeheimnis ein und wählen Sie eine Ablaufzeit aus. Nach dem Klicken auf Hinzufügen werden die Details des Clientgeheimnisses angezeigt.

Wichtig

Bewahren Sie den Wert des Clientgeheimnisses auf, um ihn als Clientgeheimnis bei der Konfiguration einer Verbindung zu verwenden.

-

Nachdem die Schritte 1 - 6 abgeschlossen sind, sollten Sie die folgenden Anmeldeinformationen aus Ihrer App-Registrierung haben, die während der Verbindungskonfiguration verwendet werden:

Microsoft Entra ID-Anmeldeinformationen Verbindungsfeld Die Anwendungs- (Client-) ID der App-Registrierung (Schritt 5) Client-ID Die Verzeichnis- (Mandanten-) ID der App-Registrierung (Schritt 5) Mandanten-ID Der Wert des Clientgeheimnisses der App-Registrierung (Schritt 6) Clientgeheimnis

Fügen Sie die App-Registrierung zur Rolle "Datenbesitzer" des Azure Service Bus hinzu

Befolgen Sie diese Schritte, um die App-Registrierung zur Rolle "Datenbesitzer" des Azure Service Bus für Ihren Service Bus-Namespace hinzuzufügen:

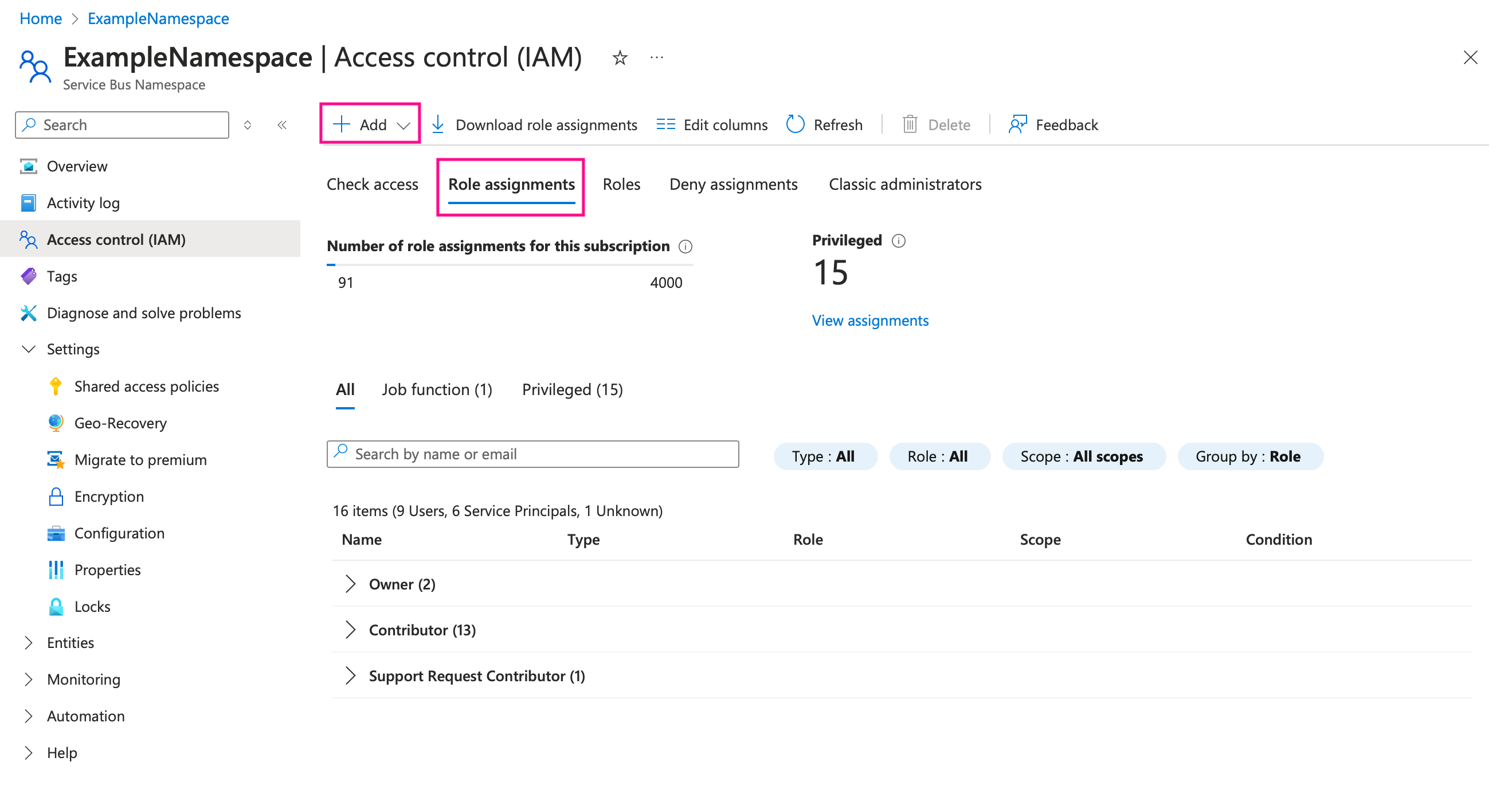

-

Navigieren Sie zum Service Bus-Namespace und gehen Sie zu dessen Zugriffssteuerung (IAM)-Seite, wählen Sie die Registerkarte Rollen-Zuweisungen aus und klicken Sie dann auf Hinzufügen > Rollen-Zuweisungen:

-

Im Panel Rollen zuweisen wählen Sie Azure Service Bus Datenbesitzer als Rolle aus und wählen die im vorherigen Abschnitt erstellte App-Registrierung aus.

-

Klicken Sie auf Speichern.

Shared Access Signature

In diesem Abschnitt wird beschrieben, wie Sie Anmeldeinformationen (die während der Verbindungs-Konfiguration verwendet werden) für einen Service Bus-Namespace mit Shared Access Signature-Authentifizierung erhalten. Die Schritte zur Authentifizierung mit Microsoft Entra ID sind in den vorherigen Abschnitten beschrieben.

-

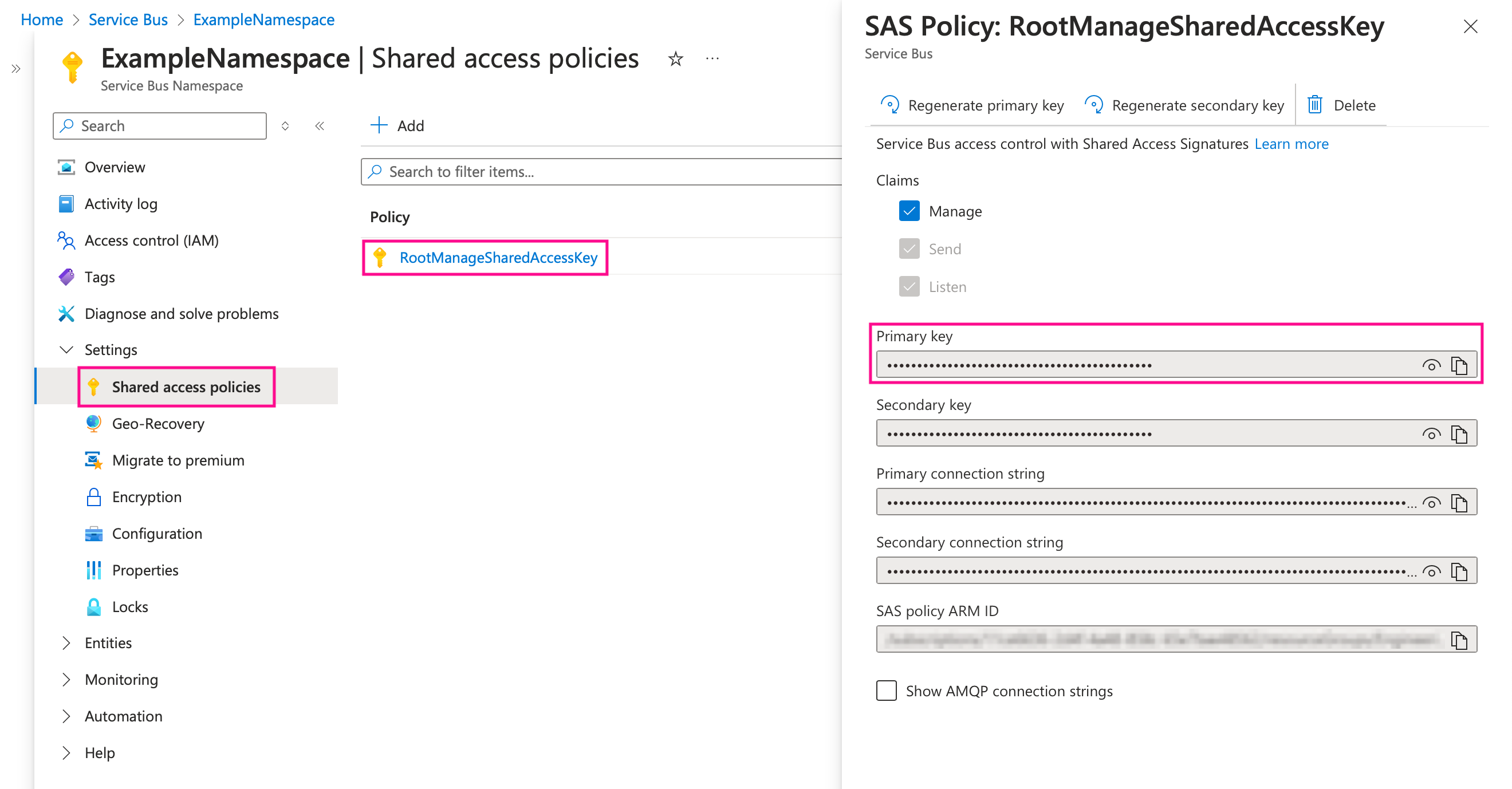

Navigieren Sie im Überblicksbereich des Service Bus-Namespace zu Shared Access-Richtlinien unter Einstellungen im linken Navigationsbereich:

-

Klicken Sie unter Richtlinie auf den Namen der Richtlinie, die für die Authentifizierung verwendet werden soll. Das obige Beispiel verwendet die Standardrichtlinie RootManageSharedAccessKey für Administratoren. Wenn Sie zusätzliche Richtlinien erstellt haben, werden diese ebenfalls hier aufgelistet. Behalten Sie den Namen der ausgewählten Richtlinie, da er während der Verbindungs-Konfiguration als Richtlinienname verwendet wird.

-

Sobald eine Richtlinie angeklickt wird, werden ihre Schlüssel und Verbindungszeichenfolgen angezeigt. Behalten Sie den Primärschlüssel, da er während der Verbindungs-Konfiguration als Primärschlüssel verwendet wird.