Konfigurieren Sie die einmalige Anmeldung (SSO) für Jitterbit Harmony

Einführung

Um SSO zu aktivieren und zu konfigurieren, müssen Sie Folgendes tun:

-

(Optional) Fügen Sie Benutzer zur SSO-Ausnahmeliste hinzu.

Diese Schritte werden in den folgenden Abschnitten erläutert.

1. SSO aktivieren

Um SSO zu aktivieren, folgen Sie diesen Schritten:

-

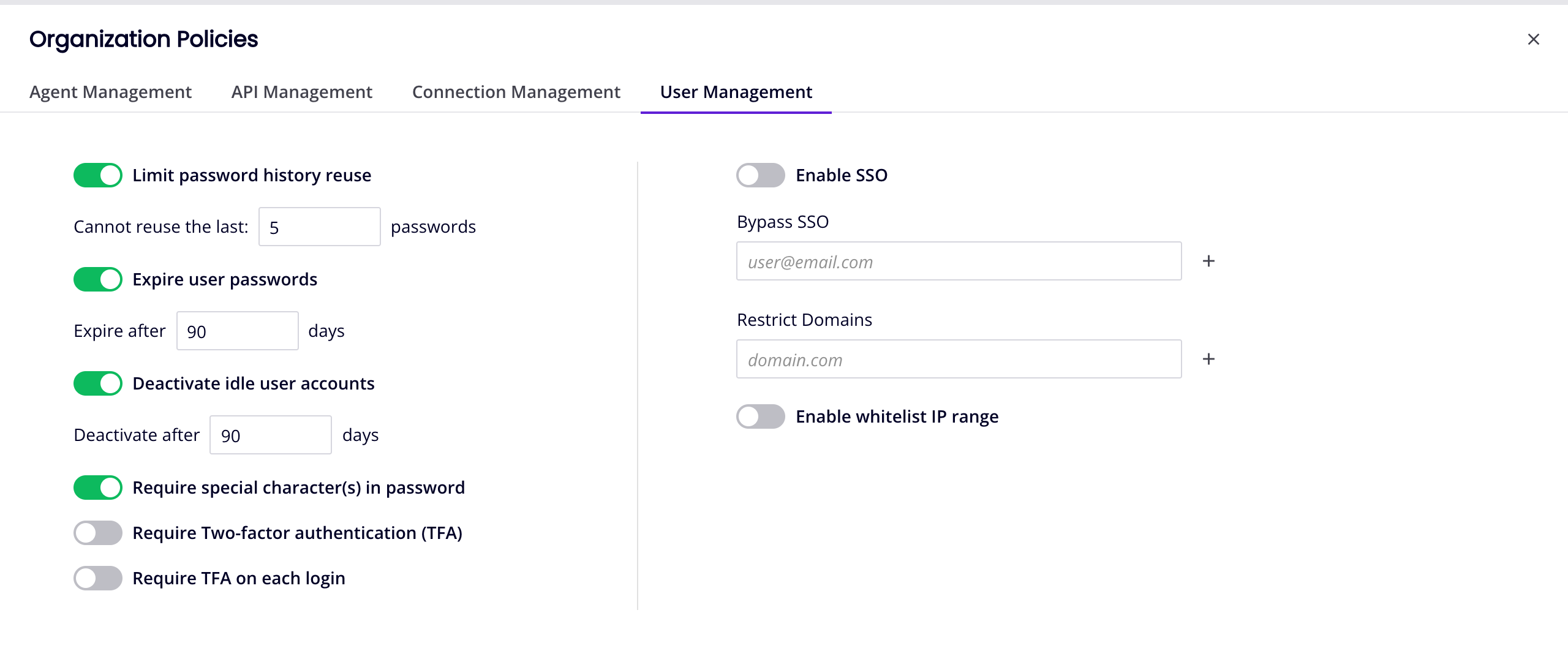

Gehen Sie auf die Seite [Organisationen] der Management Console, wählen Sie eine Organisation aus und dann den Tab Benutzerverwaltung:

-

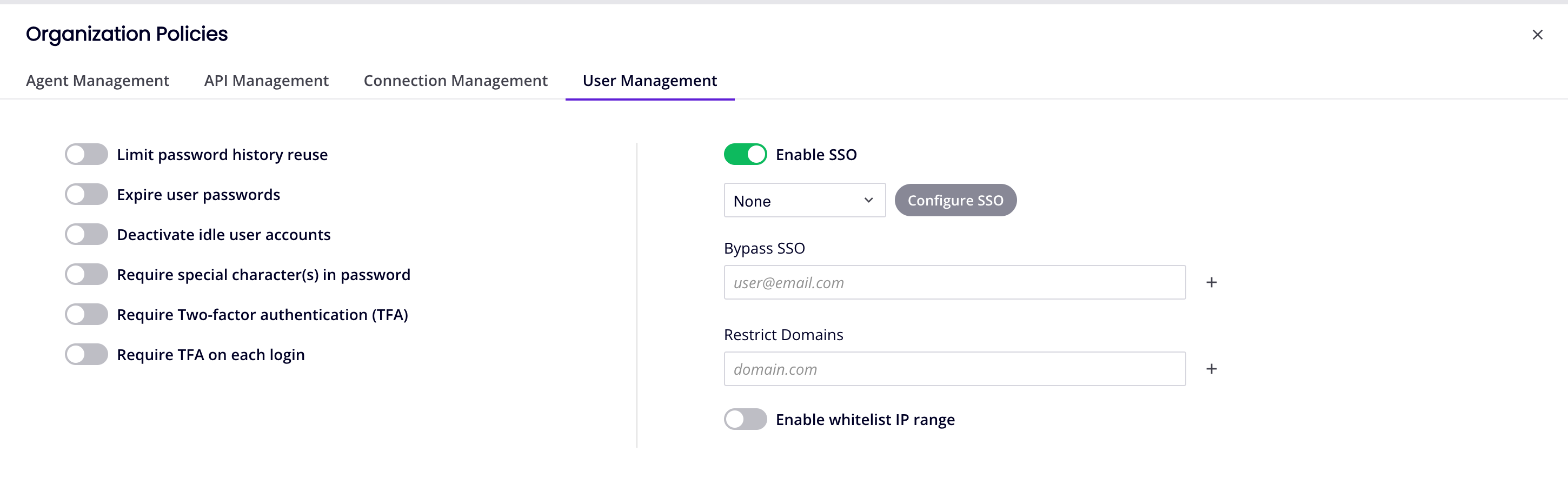

Klicken Sie auf den SSO aktivieren-Schalter, um SSO für alle Mitglieder der Organisation zu aktivieren (außer für die unter SSO-Ausnahme aufgeführten).

Wenn SSO aktivieren aktiv ist, werden das SSO-Protokoll-Menü und die Schaltfläche SSO konfigurieren sichtbar:

2. SSO-Protokoll

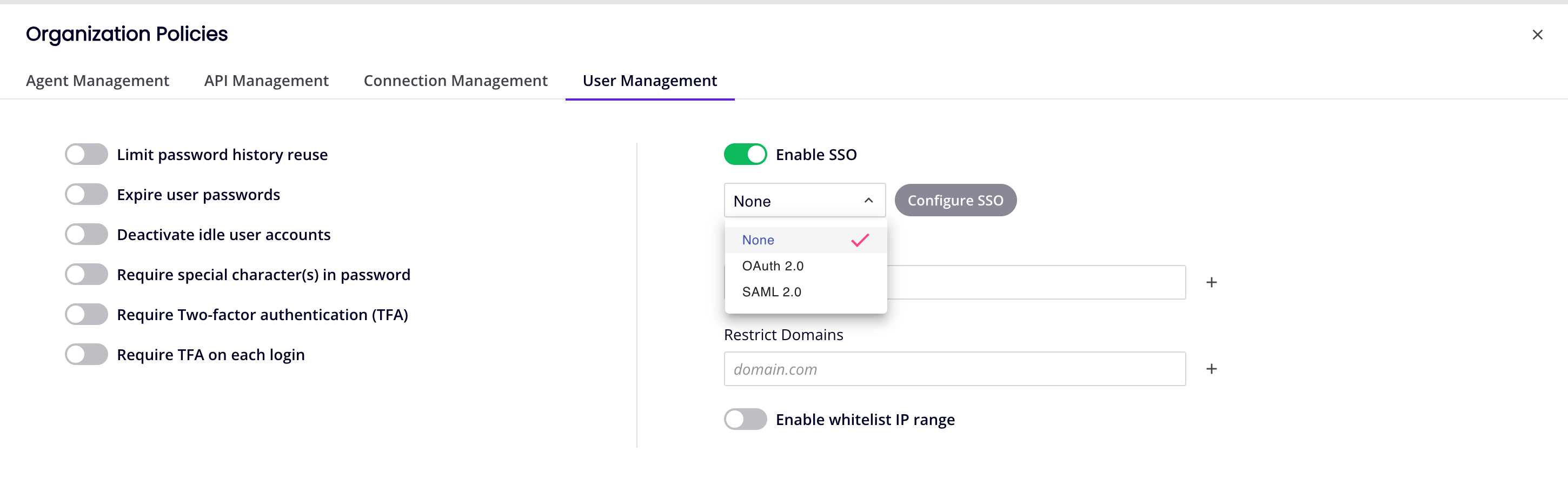

Um das SSO-Protokoll festzulegen, klicken Sie auf das Menü unter dem SSO aktivieren-Schalter und wählen Sie eine dieser Optionen:

-

Keine: (Standard) Benutzer melden sich mit ihren Harmony-Anmeldeinformationen an. Wenn Keine ausgewählt ist, gibt es nichts weiter zu konfigurieren.

-

OAuth 2.0: Benutzer melden sich mit dem OAuth 2.0-Protokoll des Identitätsanbieters an.

-

SAML 2.0: Benutzer melden sich mit dem SAML 2.0-Protokoll des Identitätsanbieters an.

Wenn entweder OAuth 2.0 oder SAML 2.0 ausgewählt ist, klicken Sie auf die Schaltfläche SSO konfigurieren, um eine Konfigurationsleiste für das Protokoll zu öffnen.

3. SSO konfigurieren

Um SSO in Harmony zu aktivieren, müssen Sie zwei Jitterbit-Clientanwendungen konfigurieren:

-

WMC: Dieser Client bietet die SSO-Authentifizierung über das Harmony-Portal für alle Harmony-Webanwendungen. (WMC ist der frühere Name der Management Console.)

-

Studio: Dieser Client bietet SSO-Authentifizierung für das Design Studio. (Nicht erforderlich für BMC-Kunden.)

Wichtig

Sie müssen beide Client-Anwendungen konfigurieren, auch wenn Sie nicht beabsichtigen, sie alle zu verwenden. (Für BMC ist nur WMC erforderlich.)

Für OAuth 2.0 umfasst die Konfiguration Folgendes:

-

Erhalten Sie von Ihrem Identitätsanbieter die Client-ID und das Client-Geheimnis für beide Jitterbit-Client-Anwendungen.

-

Kopieren Sie auf der Seite "Organisationen" der Management-Konsole diese Werte in die entsprechenden Felder, wie unten beschrieben.

Für SAML 2.0 umfasst die Konfiguration Folgendes:

-

Laden Sie von Ihrem Identitätsanbieter die Metadatendateien für beide Jitterbit-Client-Anwendungen herunter.

-

Kopieren Sie auf der Seite "Organisationen" der Management-Konsole den Inhalt dieser Dateien in die entsprechenden Felder, wie unten beschrieben.

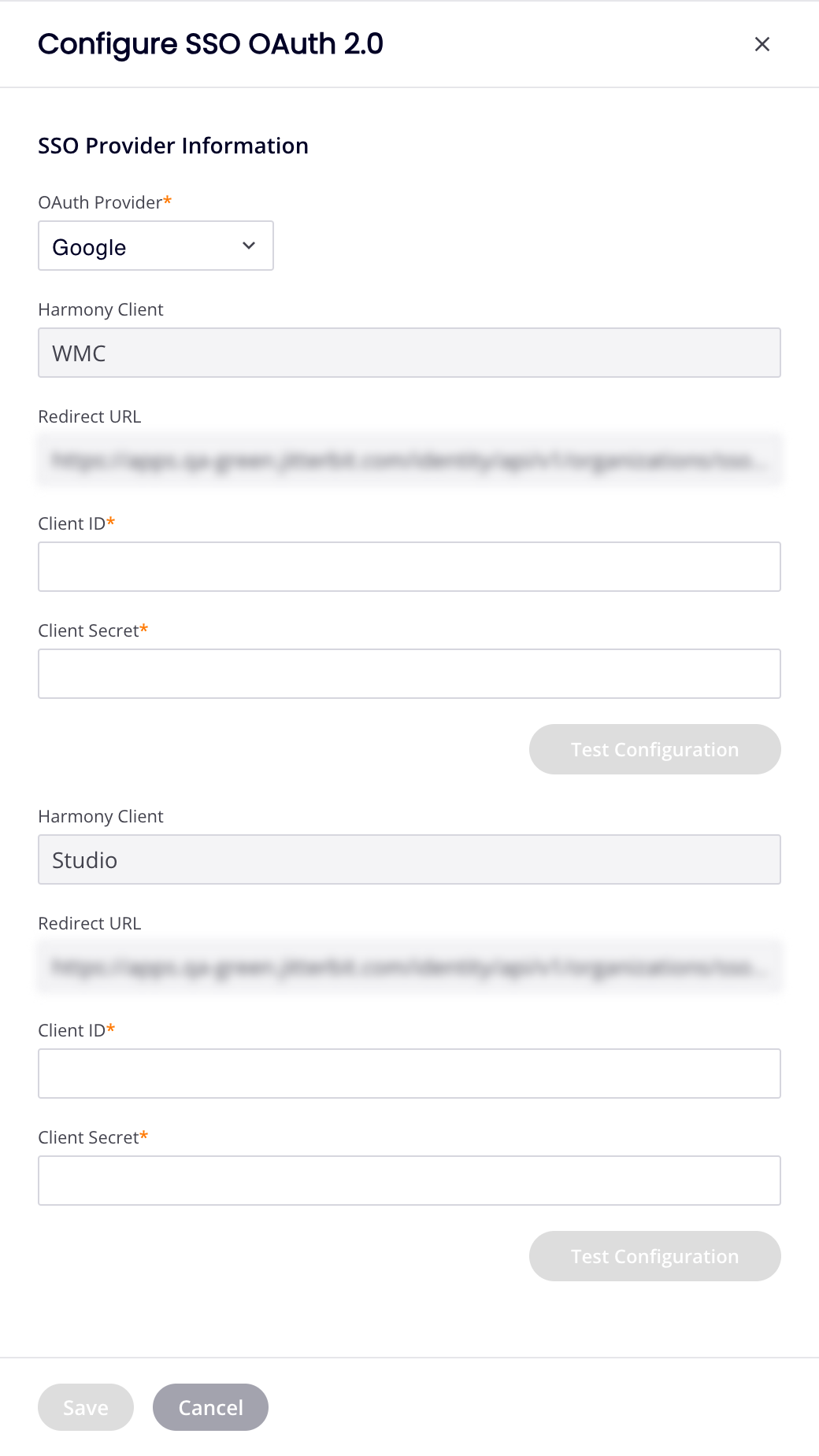

OAuth 2.0

Um einen OAuth 2.0-Identitätsanbieter zu konfigurieren, befolgen Sie diese Schritte:

-

Konfigurieren Sie Ihren [Identitätsanbieter], um die Client-ID und das Client-Geheimnis für sowohl die WMC als auch die Studio Jitterbit-Client-Anwendungen zu erhalten.

-

Öffnen Sie im Configure SSO OAuth 2.0-Bereich das Menü OAuth Provider und wählen Sie einen von Google, Salesforce, Autodesk oder BMC (nur für BMC-Kunden). Der Inhalt des Bereichs hängt von Ihrer Auswahl ab:

Für Google, Salesforce oder Autodesk:

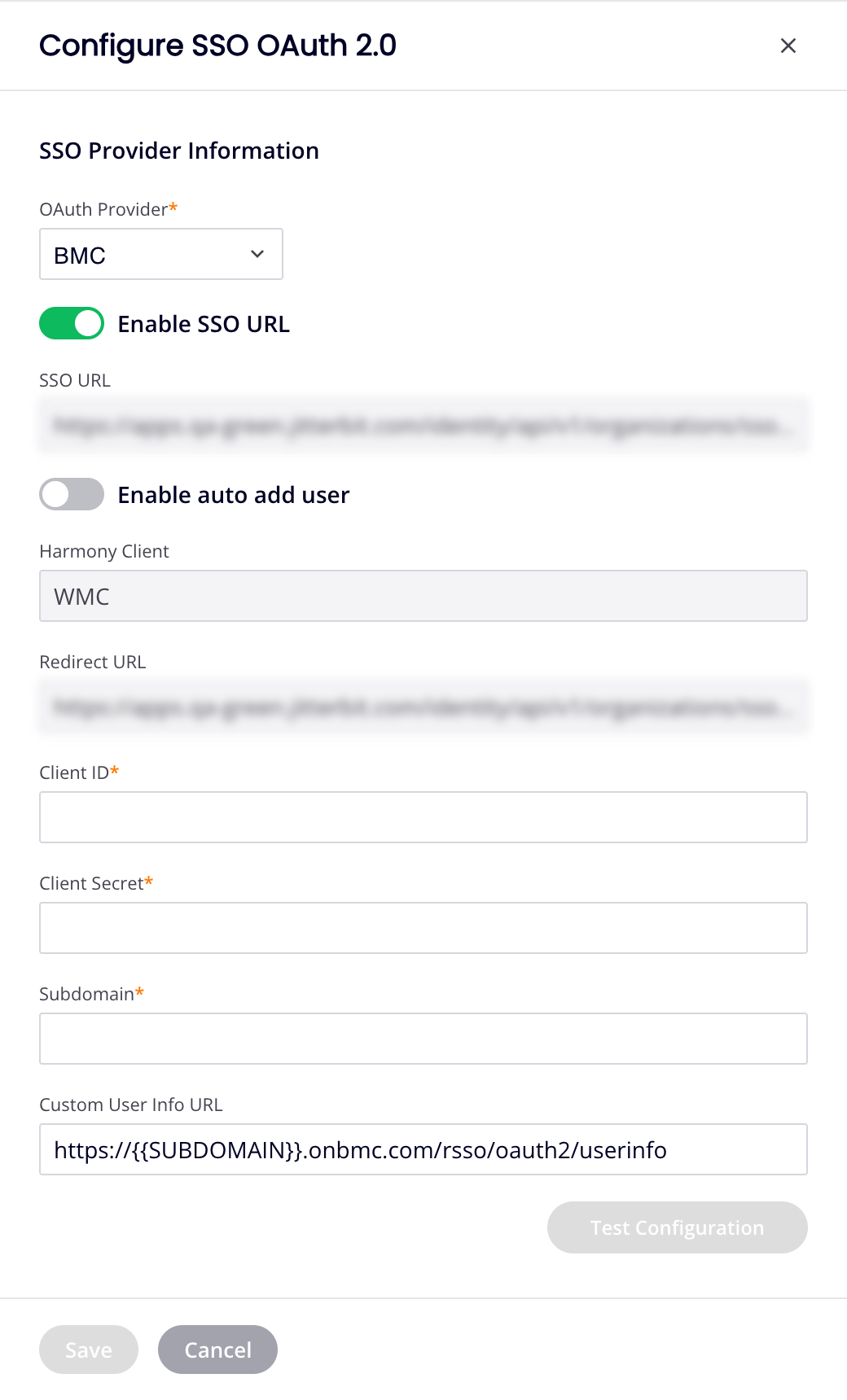

Für BMC:

-

Wenn OAuth Provider Google, Salesforce oder Autodesk ist, gibt es separate Abschnitte für WMC und Studio. Setzen Sie die folgenden Werte für beide Jitterbit-Client-Anwendungen:

-

Client-ID: Geben Sie die Client-ID von Ihrem Identitätsanbieter ein.

-

Client-Geheimnis: Geben Sie das Client-Geheimnis von Ihrem Identitätsanbieter ein.

(Für BMC-Kunden) Wenn OAuth Provider BMC ist, gibt es einen Abschnitt nur für WMC. Setzen Sie die folgenden Werte:

-

-

SSO-URL aktivieren: Wenn ausgewählt, werden die Felder SSO-URL und Benutzer automatisch hinzufügen angezeigt:

-

SSO-URL: Zeigt eine organisationsspezifische URL an, die verwendet wird, um die Organisation in BMC Helix iPaaS zu identifizieren. Dieser Link wird in der BMC Helix-Plattform als Kachel für BMC Helix iPaaS oder als klickbarer Link verwendet.

-

Benutzer automatisch hinzufügen: Wählen Sie diese Option, um Benutzer automatisch zur Organisation hinzuzufügen, wenn sie kein bestehendes Mitglied der Organisation sind. Wenn ausgewählt, wird das Feld Standardrolle angezeigt:

- Standardrolle: Verwenden Sie das Menü, um die Standard-[rolle] für Benutzer auszuwählen, die automatisch zur Organisation hinzugefügt werden (erforderlich, wenn Benutzer automatisch hinzufügen ausgewählt ist).

-

Client-ID: Geben Sie die BMC-Client-ID ein.

-

Client-Geheimnis: Geben Sie das BMC-Client-Geheimnis ein.

-

Subdomain: Geben Sie die Subdomain des BMC-Kunden ein, um den Mandanten zu identifizieren.

-

Benutzerinfo-URL: Geben Sie die URL ein, die verwendet wird, um die Email-Adresse des BMC-Kunden zu überprüfen. Die angegebene URL muss eine GET-Anforderung sein und sollte auch dasselbe Token verwenden, das vom OAuth-Token-Endpunkt empfangen wurde.

-

-

Für alle Anbieter können die folgenden Felder nicht bearbeitet werden und dienen nur zur Information:

-

Harmony-Client: Der Name des Clients.

-

Weiterleitungs-URL: Die mit dem Client verbundene URL wird standardmäßig für jeden bereitgestellt.

-

-

Wenn konfiguriert, klicken Sie auf die Schaltfläche Konfiguration testen in jedem Abschnitt, um das Anmeldeportal des Identitätsanbieters in einem neuen Tab zu öffnen. Melden Sie sich mit Ihren Anmeldeinformationen an und folgen Sie den Anweisungen.

Vorsicht

Wiederholte Konfigurationstests können dazu führen, dass Sie von Ihrem Konto beim Identitätsanbieter ausgeschlossen werden.

Wenn SSO ordnungsgemäß konfiguriert ist, werden Sie mit einer Nachricht, die den Erfolg anzeigt, zur Management-Konsole weitergeleitet. Andernfalls werden Sie mit einer Fehlermeldung, die weitere Informationen über den spezifischen Fehler bereitstellt, zur Management-Konsole weitergeleitet.

-

Wenn die Tests erfolgreich sind, wird die Schaltfläche Speichern aktiviert. Klicken Sie darauf, um die Konfiguration zu speichern und die Seitenleiste zu schließen.

Änderungen an den SSO-Konfigurationen treten in Kraft, wenn sich ein Benutzer das nächste Mal anmeldet.

Tipp

Um SSO zu deaktivieren, nachdem es aktiviert wurde, ändern Sie die Auswahl im Dropdown-Menü Enable SSO auf None. In diesem Fall können Benutzer, die bereits Harmony-Anmeldeinformationen haben, diese wieder für diese Organisation verwenden. Benutzer ohne Harmony-Anmeldeinformationen (also diejenigen, deren einzige Organisation die SSO-Organisation war) können nicht auf die Organisation zugreifen.

SAML 2.0

Um einen SAML 2.0-Identitätsanbieter zu konfigurieren, befolgen Sie diese Schritte:

-

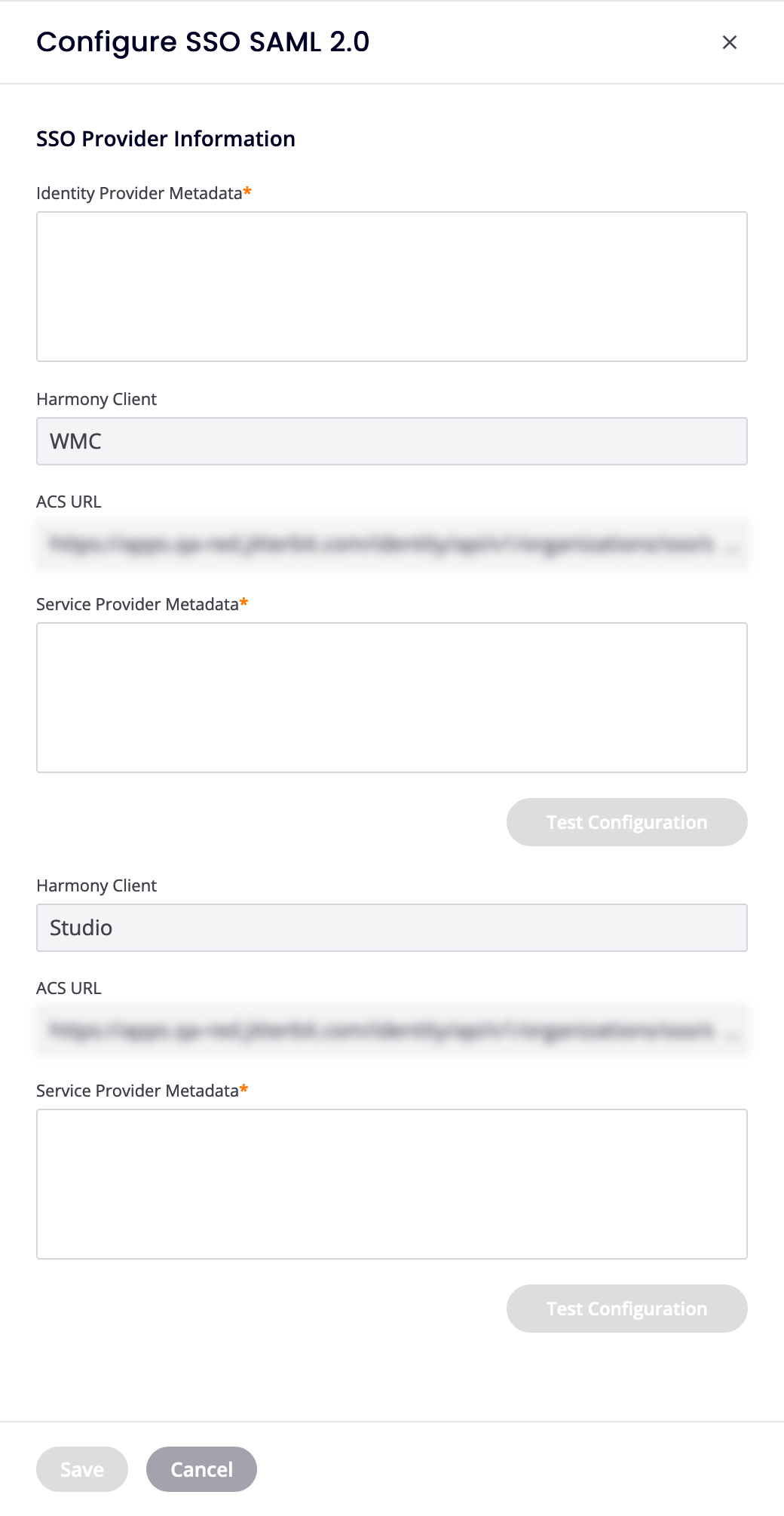

Öffnen Sie die Configure SSO SAML 2.0-Leiste und füllen Sie die folgenden Felder aus:

- Identity Provider Metadata: Geben Sie die XML-Metadaten ein, die vom Azure, Okta oder Salesforce Identitätsanbieter erhalten wurden.

Stellen Sie Folgendes für beide Jitterbit-Clientanwendungen ein:

- Service Provider Metadata: Geben Sie die XML-Metadaten des Dienstanbieters ein.

Die folgenden Felder können nicht bearbeitet werden und dienen nur zur Information:

-

Harmony Client: Der Client.

-

ACS URL: Die URL, die mit dem Harmony-Client verbunden ist.

-

Wenn die Konfiguration abgeschlossen ist, klicken Sie auf die Schaltfläche Test Configuration in jedem Abschnitt, um das Anmeldeportal des Identitätsanbieters in einem neuen Tab zu öffnen. Melden Sie sich mit Ihren Anmeldeinformationen an und folgen Sie den Anweisungen.

Vorsicht

Wiederholte Konfigurationstests können dazu führen, dass Sie von Ihrem Konto beim Identitätsanbieter ausgeschlossen werden.

Wenn SSO korrekt konfiguriert ist, werden Sie mit einer Erfolgsmeldung zur Management-Konsole weitergeleitet. Andernfalls werden Sie mit einer Fehlermeldung zur Management-Konsole weitergeleitet, die weitere Informationen über den spezifischen Fehler bereitstellt.

-

Wenn die Tests erfolgreich sind, wird die Schaltfläche Save aktiviert. Klicken Sie darauf, um die Konfiguration zu speichern und die Leiste zu schließen.

4. Bypass SSO

Um einem Benutzer den Zugriff auf eine SSO-aktivierte Organisation mit seinen Harmony-Anmeldeinformationen zu ermöglichen, fügen Sie ihn der Bypass SSO-Liste hinzu, bevor Sie ihn zur Organisation hinzufügen. Sie sollten mindestens einen Harmony-Organisationsadministrator aus Gründen der Notfallwiederherstellung hinzufügen.

Wichtig

Mitglieder der aktuellen Organisation können nicht zur Bypass SSO-Liste hinzugefügt werden. Wenn bestehende Mitglieder hinzugefügt werden müssen, entfernen Sie deren Zugriff auf die aktuelle Organisation und fügen Sie sie erneut hinzu, nachdem Sie sie auf die Bypass SSO-Liste gesetzt haben.

Um einem Benutzer zu ermöglichen, SSO zu umgehen, geben Sie seine Email-Adresse in das Feld ein und klicken Sie dann auf Hinzufügen. Um einen Benutzer zu entfernen, klicken Sie auf Löschen.

Vorsicht

Fügen Sie keine Benutzer hinzu, die zu einer anderen SSO-fähigen Harmony-Organisation gehören, da sie dann der ausgewählten Organisation nicht beitreten können.