Auth0 im Jitterbit App Builder konfigurieren

Auth0 ist ein Identitätsanbieter (IdP), der mehrere Authentifizierungsprotokolle unterstützt, einschließlich SAML Single Sign-On (SSO) Authentifizierung. Der App Builder integriert sich mit Auth0 als Dienstanbieter (SP). Jede Instanz des App Builders muss individuell mit Auth0 integriert werden und umgekehrt. Es gibt drei Hauptaufgaben:

- Registrieren Sie den App Builder als Auth0-Client.

- Konfigurieren Sie Auth0 als Sicherheitsanbieter des App Builders.

- Ordnen Sie App Builder-Benutzer Auth0-Identitäten zu.

Es wird davon ausgegangen, dass Ihre Organisation bereits über ein bestehendes Auth0-Konto verfügt.

Die folgenden Anweisungen beziehen sich auf die folgenden Eigenschaften:

| Beispiel | Hinweise | |

|---|---|---|

| App Builder App-URL | https://example.com/Vinyl/ | Die URL, von der aus der App Builder gehostet wird. Enthält den abschließenden Schrägstrich. |

| Name des Sicherheitsanbieters | Auth0 | Jeder Sicherheitsanbieter des App Builders erhält einen logischen Namen. Dieser Name wird in der Assertion Consumer Service (ACS) URL verwendet. |

| Assertion Consumer Service-URL | https://example.com/Vinyl/signin-Auth0 | Der App Builder stellt automatisch eine Assertion Consumer Service (ACS) URL für SAML Single Sign-On (SSO) Sicherheitsanbieter bereit. Auth0 bezeichnet die ACS-URL als "Callback-URL". Beachten Sie, dass der Name des Auth0-Sicherheitsanbieters in der ACS-URL erscheint. |

Registrieren Sie den App Builder als Auth0-Client

Um den App Builder als Auth0-Client zu registrieren, melden Sie sich zunächst im Auth0-Dashboard als Dashboard-Administrator an.

-

Wählen Sie den Menülink Clients.

-

Klicken Sie auf die Schaltfläche Create Client.

-

Geben Sie den Namen des Clients ein.

- Wählen Sie für den Client-Typ die Regulären Webanwendungen aus.

- Klicken Sie auf die Schaltfläche Create.

- Klicken Sie auf die Registerkarte Addons.

-

Wählen Sie die Option SAML2 Web App aus.

-

Geben Sie für die Anwendungs-Callback-URL die Assertion Consumer Service URL an.

Beispiel: https://example.com/Vinyl/signin-Auth0 -

Klicken Sie auf die Registerkarte Usage.

-

Notieren Sie sich die URL der Identitätsanbieter-Metadaten – d.h. klicken Sie mit der rechten Maustaste auf den Download-Link und wählen Sie Linkadresse kopieren.

https://example.auth0.com/samlp/metadata/aBcDeFgHiJkLmNoPqRsTuVwXyZ -

Klicken Sie auf die Schaltfläche Save.

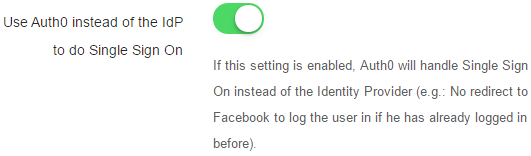

Beachten Sie, dass die Single Sign-On (SSO)-Funktion standardmäßig nicht aktiviert ist. Wenn Sie Single Sign-On benötigen:

-

Klicken Sie auf die Registerkarte Settings.

-

Aktivieren Sie die Option Use Auth0 anstelle des IdP für Single Sign-On.

-

Klicken Sie auf die Schaltfläche Save.

Konfigurieren Sie Auth0 als Sicherheitsanbieter für den App Builder

Um Auth0 als Sicherheitsanbieter für den App Builder zu konfigurieren, melden Sie sich zunächst als Administrator im App Builder an.

- Navigieren Sie zur IDE

- Wählen Sie die Schaltfläche Security Providers

- Klicken Sie im Panel Data Source Authentication auf die Schaltfläche + Data Source Authentication

-

Geben Sie Folgendes an:

-

Name: {Sicherheitsanbieter-Name}

Beispiel: Auth0

-

Typ: SAML

-

Priorität: Eine eindeutige Ganzzahl zwischen 10 und 100. Beachten Sie, dass dieser Wert eindeutig sein muss.

Beispiel: 50

-

Aktiviert: Überprüfen

- Benutzerbereitstellung: Überprüfen, um die Benutzerbereitstellung nach Bedarf zu aktivieren

- Gruppenmitgliedschaft bereitstellen: Überprüfen, ob Auth0 so konfiguriert ist, dass die Gruppenmitgliedschaft des Benutzers übergeben wird.

- Umleitung bei Herausforderung: Wenn dies aktiviert ist, umgeht der Web-Client das Anmeldeformular und leitet den Benutzer zum OAuth-Anbieter weiter

- Im Anmeldeformular anzeigen: Überprüfen

-

-

Klicken Sie auf die Speichern-Schaltfläche

- Klicken Sie im Eigenschaften-Panel auf die + Eigenschaft-Schaltfläche

- Wählen Sie aus der Parameter-Auswahlliste MetadataEndpoint

-

Geben Sie für den Wert den Link {Identity Provider Metadata} an (siehe oben).

Beispiel: https://example.auth0.com/samlp/metadata/aBcDeFgHiJkLmNoPqRsTuVwXyZ -

Klicken Sie auf das Speichern-Symbol (Überprüfen)

App Builder-Benutzer den Auth0-Identitäten zuordnen

Mit Benutzerbereitstellung

Wenn Sie die Benutzerbereitstellung wie oben beschrieben aktiviert haben und versuchen, sich anzumelden, werden Sie möglicherweise mit der folgenden Nachricht zurück zum Anmeldeformular von App Builder umgeleitet:

Das Benutzerkonto (

arthur.dent@example.com) hat keinen Zugriff auf eine Anwendung erhalten.

Obwohl App Builder den Benutzer erfolgreich bereitstellen konnte, hat der Benutzer standardmäßig keinen Zugriff auf irgendwelche Anwendungen von App Builder. Vorausgesetzt, der Auth0-Benutzer wurde einer oder mehreren Gruppen hinzugefügt und die Gruppenmitgliedschaft bereitstellen ist aktiviert (wie oben beschrieben), müssen Sie die Auth0-Sicherheitsgruppen den Sicherheitsgruppen von App Builder zuordnen.

Um Auth0-Sicherheitsgruppen den Sicherheitsgruppen von App Builder zuzuordnen, melden Sie sich zunächst als Administrator bei App Builder an.

- Navigieren Sie zur IDE

- Wählen Sie die Schaltfläche Benutzerverwaltung

- Klicken Sie auf die Registerkarte Identitäten

- Suchen Sie im Anbieter-Panel den Auth0-Sicherheitsanbieter und wählen Sie ihn aus

- Suchen Sie im Anbietergruppen-Panel eine Auth0-Gruppe, die Sie zuordnen möchten, und klicken Sie auf das Bearbeiten-Symbol (Stift). Wenn sie nicht angezeigt wird, klicken Sie auf + Gruppe und konfigurieren Sie einen Datensatz entsprechend.

- Wählen Sie die Sicherheits-Gruppe von App Builder aus, der die Auth0-Gruppe zugeordnet werden soll

- Klicken Sie auf die Speichern-Schaltfläche

Bitte siehe den Abschnitt über Identitäts- und Gruppenabbildung für weitere Informationen.

Ohne Benutzerbereitstellung

Wenn Sie die Benutzerbereitstellung nicht aktiviert haben, ist die Authentifizierung mit einer Nachricht fehlgeschlagen, die ähnlich wie folgt aussieht:

Obwohl Sie sich erfolgreich bei Auth0 authentifiziert haben, ist das Konto

arthur.dent@example.com(auth0|aBcDeFgHiJkLmNoPqRsTuVwZyZ) nicht mit einem lokalen Konto verknüpft.

In der obigen Nachricht ist arthur.dent@example.com der Benutzername (in der Ansprüche-Authentifizierung als "name" bezeichnet). Der Teil in Klammern ist der eindeutige Bezeichner (in der Ansprüche-Authentifizierung als "name identifier" bezeichnet). Diese beiden Informationen benötigen Sie für den nächsten Schritt.

Um ein App Builder-Benutzerkonto mit einer Auth0-Identität zu verknüpfen, melden Sie sich zunächst als Administrator bei App Builder an:

- Navigieren Sie zur IDE

- Wählen Sie die Schaltfläche Benutzerverwaltung

- Wählen Sie Benutzer aus dem Menü

- Suchen und wählen Sie im Panel Benutzer den Benutzer aus, den Sie verknüpfen möchten

- Klicken Sie im Panel Identitäten auf die Schaltfläche + Identität

-

Geben Sie Folgendes an:

- Anbieter: Auth0 (oder den im vorherigen Abschnitt gewählten Namen)

- Name: Der Auth0-Benutzername (siehe oben)

- Bezeichner: Der Auth0-Namebezeichner (siehe oben)

-

Klicken Sie auf das Speichern-Symbol (Überprüfen)

Fehlersuche

Der Benutzer wird nach der Anmeldung zurück zur Anmeldeseite umgeleitet.

-

Wenn die Bereitstellung aktiviert wurde, könnte der Benutzer erstellt worden sein, aber keiner Gruppe zugewiesen worden sein, oder die Gruppen, denen der Benutzer zugewiesen wurde, haben keinen Zugriff auf App Builder-Anwendungen erhalten. Die einzige Gruppe, die neuen Benutzern standardmäßig zugewiesen wird (d.h. die die Option Grant On User Create aktiviert hat), ist die Benutzergruppe. Diese Gruppe hat standardmäßig keinen Zugriff auf Anwendungen.

- Wenn die Option Supplies Group Membership aktiviert wurde, hat App Builder alle Auth0-Gruppen registriert, die über eine SAML-Assertion übergeben wurden. Melden Sie sich als Administrator an und verknüpfen Sie die Auth0-Gruppen mit den App Builder-Sicherheitsgruppen.

- Wenn die Option Supplies Group Membership nicht aktiviert wurde, hat der Auth0-Sicherheitsanbieter keine Gruppen. Melden Sie sich als Administrator an und definieren Sie eine oder mehrere Auth0-Anbieterguppen mit der aktivierten Option Grant On Identity Create und verknüpfen Sie die Anbieterguppen mit den App Builder-Sicherheitsgruppen.

-

Wenn der Sicherheitsanbieter HTTPS erforderlich nicht aktiviert ist, kann der Benutzer den SAML SSO-Prozess von einer unsicheren URL aus initiieren (z. B.

http://example.com/). Auth0 kann den Benutzer jedoch zur sicheren Assertion Consumer Service (ACS) URL (https://example.com/signin-Auth0) zurückleiten. Der App Builder authentifiziert den Benutzer im Kontext der sicheren URL, bevor er den Benutzer zur unsicheren URL zurückleitet. In der Tat hat der Benutzer zwei separate Sitzungen. Um dieses Problem zu beheben, aktivieren Sie den Sicherheitsanbieter HTTPS erforderlich.