Konfigurieren von Duo Single Sign-On mit SAML als Sicherheitsanbieter in Jitterbit App Builder

Dieser Artikel beschreibt, wie Duo Single Sign-On mit SAML als SSO-Sicherheitsanbieter im App Builder konfiguriert wird. Die Konfiguration von Duo Single Sign-On muss zuerst eingerichtet werden, gefolgt von der Konfiguration der Sicherheitsanbieterinformationen im App Builder, um eine Verbindung zu Duo Single Sign-On herzustellen.

Duo Single Sign-On mit SAML

Duo Single Sign-On bietet einen SAML-basierten Dienst, der Unternehmen die Kontrolle über die Autorisierung und Authentifizierung von gehosteten Benutzerkonten ermöglicht, die auf webbasierte Entitäten zugreifen können. Der App Builder fungiert als Identitätsanbieter und kann, wenn er zusammen mit Duo Single Sign-On konfiguriert ist, verwendet werden, um Benutzer in eine App Builder-App zu authentifizieren und zu autorisieren.

Bevor Sie Duo Single Sign-On für die Verwendung mit App Builder konfigurieren, müssen Sie Duo Single Sign-On für Ihr Duo-Konto aktivieren und eine Authentifizierungsquelle konfigurieren. Siehe den Artikel Duo Single Sign-On für generische SAML-Dienstanbieter für Anleitungen.

Der Duo Single Sign-On-Dienst basiert auf den SAML v2.0-Spezifikationen.

Einstellungen zur Konfiguration von Duo Single Sign-On

Um zu beginnen, konfigurieren Sie Duo Single Sign-On für die Verwendung mit Ihrer App Builder-App:

- Melden Sie sich im Duo Admin Panel an

- Gehen Sie zu Anwendungen

- Klicken Sie auf Eine Anwendung schützen und suchen Sie den Generischen SAML-Dienstanbieter mit dem Schutztyp

2FA mit SSO, gehostet von Duo (Single Sign-On)in der Anwendungsliste - Klicken Sie auf Schützen, um die Konfiguration des Generischen SAML-Dienstanbieters zu starten

-

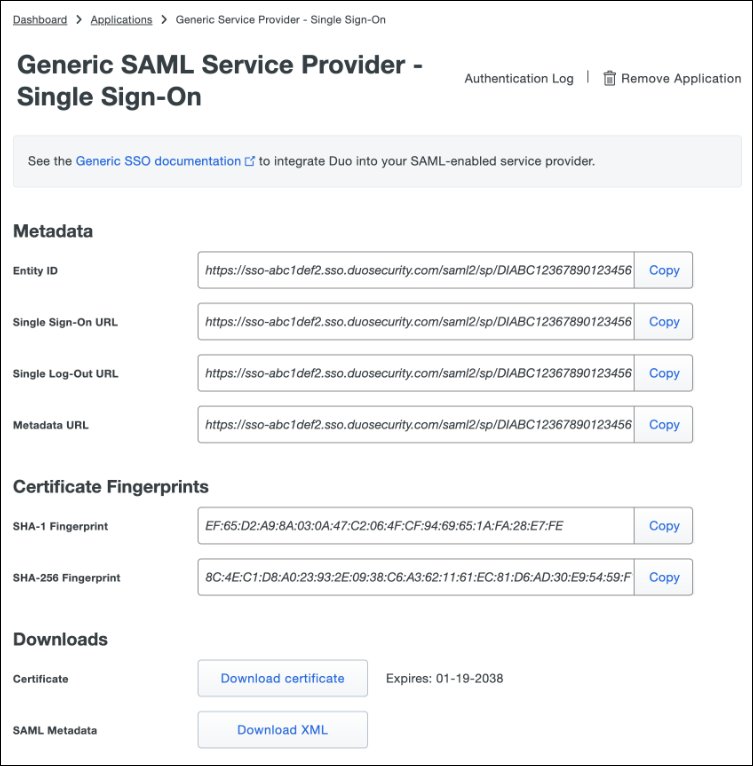

Auf der Seite des Generischen SAML-Dienstanbieters müssen Sie einige der Metadaten und Downloads-Werte für die App Builder-Konfiguration referenzieren:

-

Kopieren Sie die Metadaten-URL und laden Sie das Zertifikat herunter

-

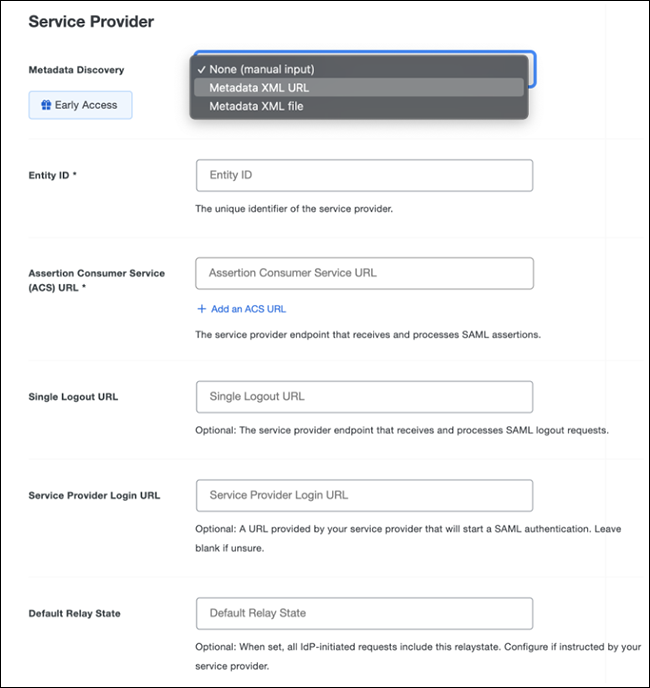

Geben Sie im Abschnitt Dienstanbieter die folgenden Informationen ein:

- Metadatenentdeckung: Keine (manuelle Eingabe)

- Entitäts-ID: Entspricht der URL des Anmeldedienstanbieters. Beispiel:

https://example.zudy.com/signin-{{ProviderName}} - ACS-URL: Die URL, an der Ihr Dienstanbieter SAML-Assertions empfängt. Dies wird der gleiche Wert wie Ihre Entitäts-ID sein.

App Builder Sicherheitsanbieter

Nachdem die Duo Single Sign-On-Konfiguration abgeschlossen ist, konfigurieren Sie Duo im App Builder als SAML-Sicherheitsanbieter.

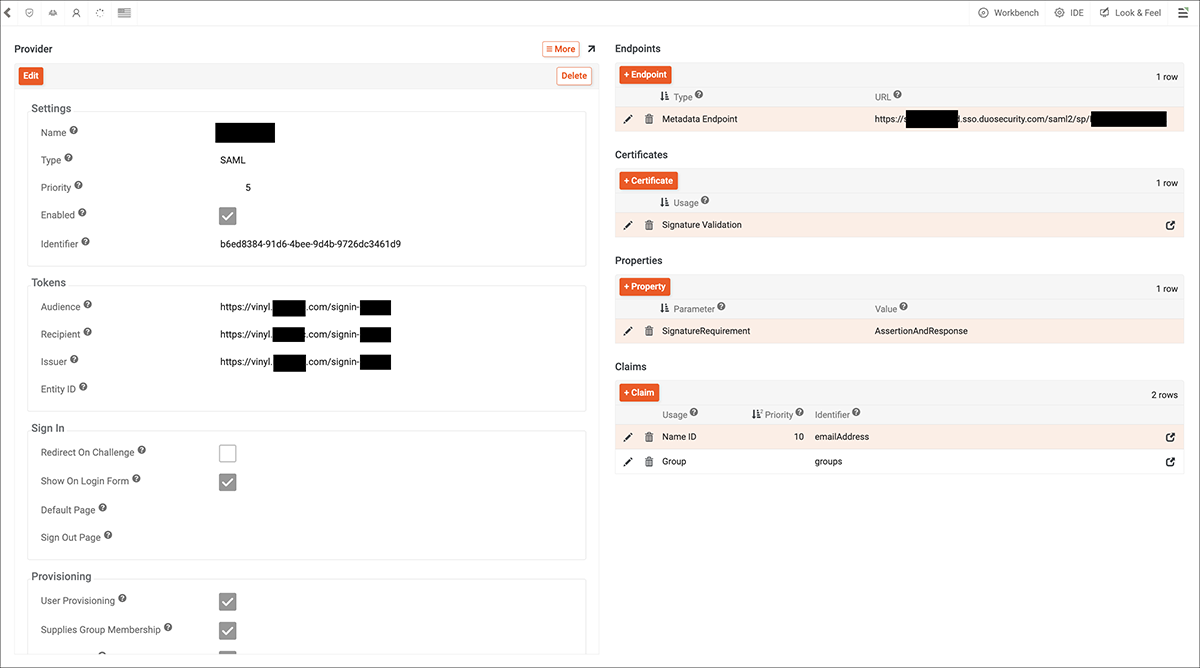

Beispielkonfiguration des Duo Single Sign-On SAML-Anbieters

App Builder-Konfiguration spezifisch für Duo Single Sign-On

Befolgen Sie die grundlegende Konfiguration für App Builder als SAML-Sicherheitsanbieter. Überprüfen und bestätigen Sie außerdem die folgenden Einstellungen, die spezifisch für die Integration mit Duo Single Sign-On sind:

Einstellungen

- Name: Duo Single Sign-On

- Typ: SAML

- Aktiviert: Wahr

Token

- Audience, Recipient und Issuer: Werte müssen mit dem Entitäts-ID-Wert übereinstimmen, der von Duo Single Sign-On bereitgestellt wird. Beispiel:

https://vinyl.example.com/signin-Duo

Endpunkte

- Metadaten-Endpunkt: Wert muss mit dem Metadaten-URL-Wert übereinstimmen, der von Duo Single Sign-On bereitgestellt wird. Beispiel:

https://example.sso.duosecurity.com/saml2/sp/12345

Eigenschaften

- SignatureRequirement: Wert auf AssertionAndResponse gesetzt.

Ansprüche

- Konfigurieren Sie Ansprüche-Datensätze, um anzugeben, wie die Identitätserstellung und die Gruppenabbildung behandelt werden sollen. Beispiel: Name ID ist ein Verwendungstyp, mit emailAddress als Identifikatorwert. Sie können auch Gruppe als Verwendungstyp konfigurieren, mit Gruppen als Identifikator.

Zuletzt müssen Sie die Zertifikat-Informationen hochladen, die von Duo Single Sign-On heruntergeladen wurden:

- Klicken Sie auf + Zertifikat im Bereich Zertifikate in den Anbietereinstellungen

- Wählen Sie Signaturvalidierung für die Verwendung

- Wählen Sie X.509-Zertifikat für den Typ

- Wählen Sie PEM für das Format

- Geben Sie die Duo Security-Zertifikatsinformationen ein. Stellen Sie sicher, dass Sie die Start- und Endnotierung des Zertifikats entfernen.