Microsoft Exchange-Verbindungsanleitung für Jitterbit App Builder

Übersicht

Diese Anleitung beschreibt die Systemanforderungen und Anweisungen zur Verbindung von App Builder mit Microsoft Exchange als Datenserver. Diese Verbindung nutzt den OAuth-Flow für Client-Anmeldeinformationen.

Client-Anmeldeinformationen beziehen sich auf einen Flow in OAuth, bei dem keine direkte Benutzeranmeldung erfolgt. Stattdessen werden Anmeldeinformationen nur für die App selbst erstellt. Alle Aufgaben, die von der App ausgeführt werden, erfolgen ohne einen standardmäßigen Benutzerkontext. Dies macht den Authentifizierungsfluss etwas anders als im Standard. Alle Berechtigungen, die mit dem Client-OAuth-Flow verbunden sind, erfordern die Zustimmung des Administrators.

Systemanforderungen

-

Microsoft Exchange

-

Azure-Portal

Webbrowser des Clients

-

Chrome: 84+

-

Firefox: 73+

-

Safari: 13.0.1+

-

Edge: 84+

Einschränkungen und unterstützte Funktionen

Es kann Einschränkungen bezüglich der Primärschlüssel-IDs von Microsoft Exchange mit der SQL Server-Datenbank geben. Der Primärschlüssel ist eine lange alphanumerische Zeichenfolge und wird für neue Emails inkrementell durch a-z, 0-1, A-Z durchlaufen. Das Problem dabei ist, dass SQL Server standardmäßig nicht zwischen Groß- und Kleinschreibung unterscheidet, sodass zwei Emails mit PKs "1234a" und "1234A" für App Builder identisch sind. Eine Lösung besteht darin, die Spalte changeKey zu nutzen, die in Kombination mit id immer einzigartig sein wird.

Verbindungsanweisungen

Voraussetzungen zur Konfiguration im Azure-Portal

Bevor Sie die Verbindung zum Microsoft Exchange-Datenserver in App Builder konfigurieren, müssen Sie zunächst die folgenden Informationen aus Ihrem Azure-Portal konfigurieren.

-

Erstellen Sie eine benutzerdefinierte OAuth-App im Azure-Portal: https://cdn.cdata.com/help/CEH/ado/pg_oauthcustomappcreate.htm

-

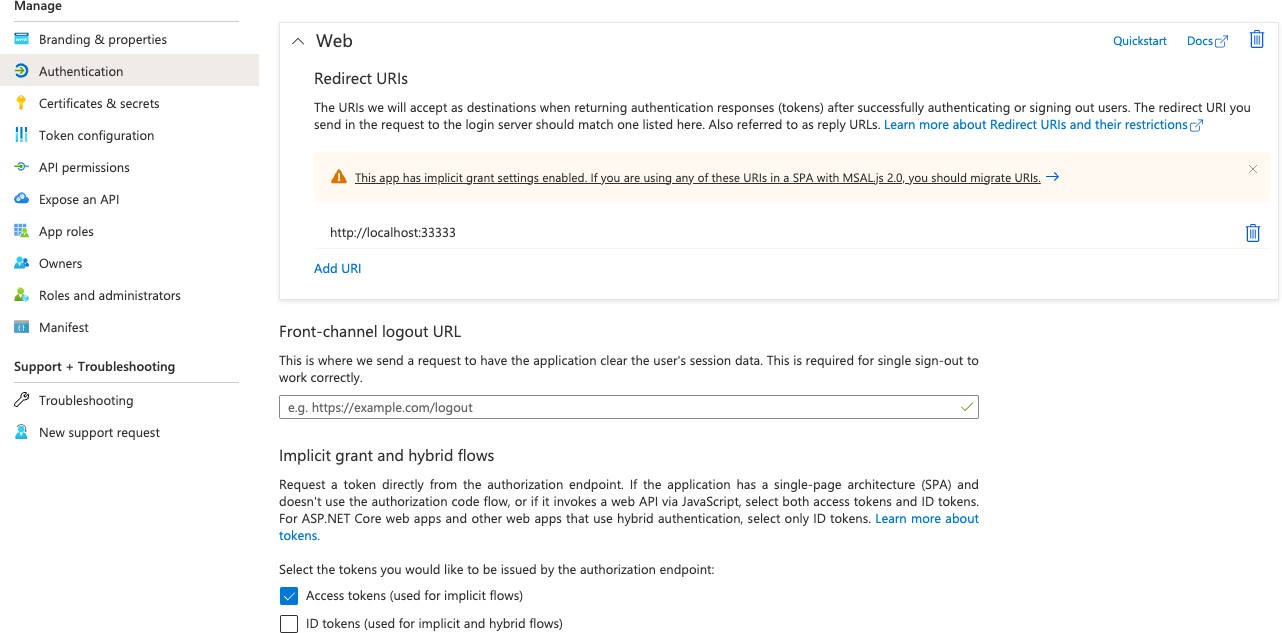

Wählen Sie bei der App-Registrierung im Abschnitt Authentifizierung Zugriffstoken (verwendet für implizite Flows) aus.

-

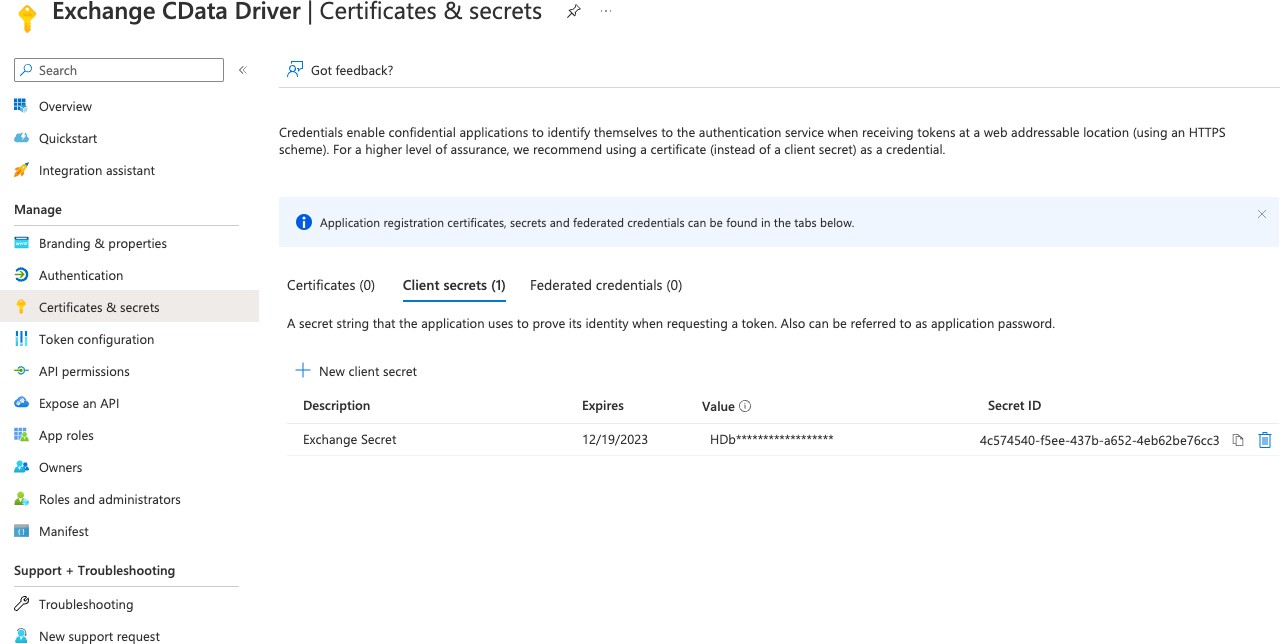

Navigieren Sie zu Zertifikate & Geheimnisse und erstellen Sie einen Client-Geheimnis-Wert

Hinweis

Stellen Sie sicher, dass Sie den Wert des Client-Geheimnisses kopieren und an einem Ort speichern, an dem Sie ihn beim Konfigurieren der Schritte im App Builder abrufen können.

-

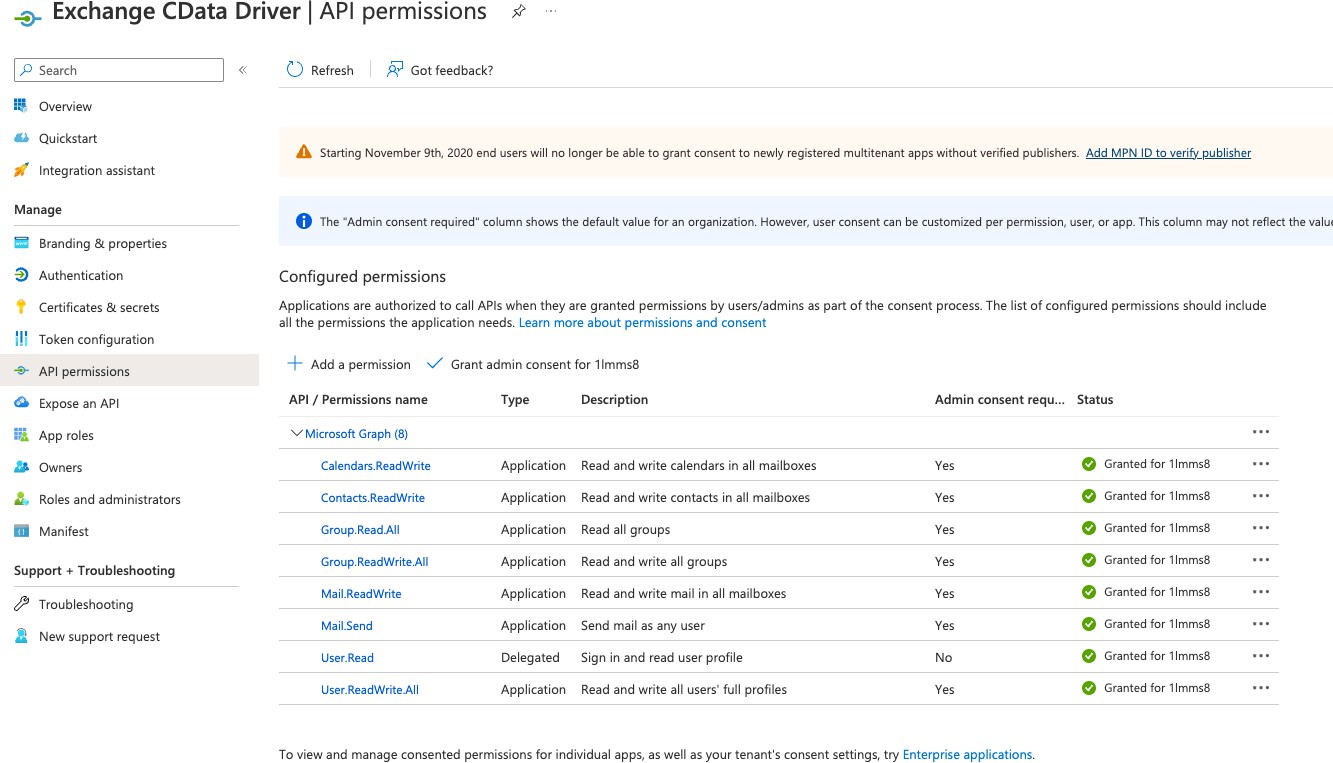

Navigieren Sie zu API-Berechtigungen und wählen Sie die Berechtigungen für Microsoft Graph aus. Es gibt zwei verschiedene Berechtigungssets - Delegierte und Anwendungs-Berechtigungen. Die während der Authentifizierung mit Client-Anmeldeinformationen verwendeten Berechtigungen befinden sich unter Anwendungsberechtigungen. Wählen Sie die entsprechenden Berechtigungen aus, die Sie für Ihre Integration benötigen.

-

Konfigurieren Sie die folgenden API-Berechtigungen und gewähren Sie die Zustimmung des Administrators zu diesen Berechtigungen.

Konfigurieren im App Builder

Erstellen eines OAuth-Sicherheitsanbieters

-

Navigieren Sie zur App Builder IDE

-

Klicken Sie auf die Schaltfläche Sicherheitsanbieter

-

Klicken Sie auf die Schaltfläche + Benutzeranmeldung

-

Weisen Sie den Namen als etwas Identifizierbares zu. Zum Beispiel: Microsoft Exchange Connector

-

Setzen Sie den Typ auf OAuth

-

Setzen Sie den Authentifizierungstyp auf OAuth

-

Setzen Sie die OAuth-Berechtigung auf Client-Anmeldeinformationen

-

Setzen Sie die OAuth-Client-Authentifizierung auf Basic

-

Setzen Sie die OAuth-Ressourcen-Authentifizierung auf Bearer

-

Setzen Sie den Token-Besitzer auf Client

-

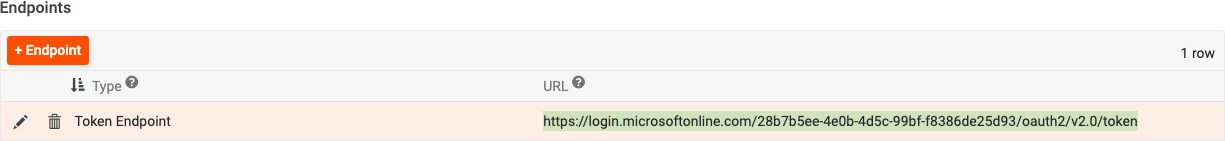

Klicken Sie auf die Schaltfläche + Endpunkt und erstellen Sie einen Datensatz:

-

Typ = Token-Endpunkt

-

URL = https://login.microsoftonline.com/{{TenantID}}/oauth2/v2.0/token

Hinweis

Ersetzen Sie die TenantID in der bereitgestellten URL-Zeichenfolge entsprechend

-

-

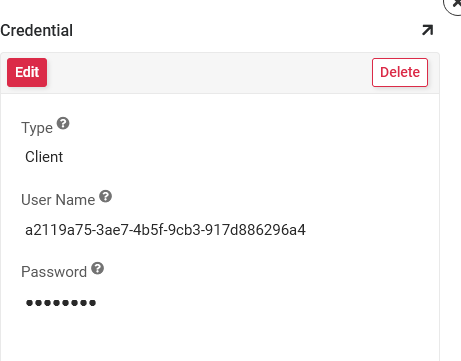

Klicken Sie auf die Schaltfläche + Anmeldeinformationen und erstellen Sie einen Datensatz mit dem in Azure erstellten Anwendungs- (Client-) ID-Wert. Diese Informationen sind auf der Übersichtsseite der Azure-Anwendung gespeichert:

-

Setzen Sie den Typ auf Client

-

Geben Sie den Benutzernamen an. Dies ist der Wert der Anwendungs-ID (Client-ID), der auf der Übersichtsseite der Azure-Anwendung zu finden ist.

-

Geben Sie das Passwort an. Dies ist der Wert des zuvor erstellten Client-Geheimnisses.

-

Klicken Sie auf die Schaltfläche Speichern

-

-

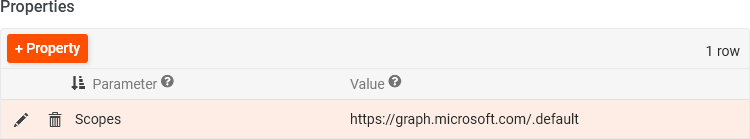

Klicken Sie auf die Schaltfläche + Eigenschaft und erstellen Sie einen Scopes-Datensatz:

-

Setzen Sie den Parameter auf Scopes

-

Setzen Sie den Wert auf den Standardberechtigungswert für Microsoft Graph

-

-

Aktivieren Sie das Feld Aktiviert in den Anbieter-Einstellungen, um dies als Sicherheitsanbieter zu aktivieren

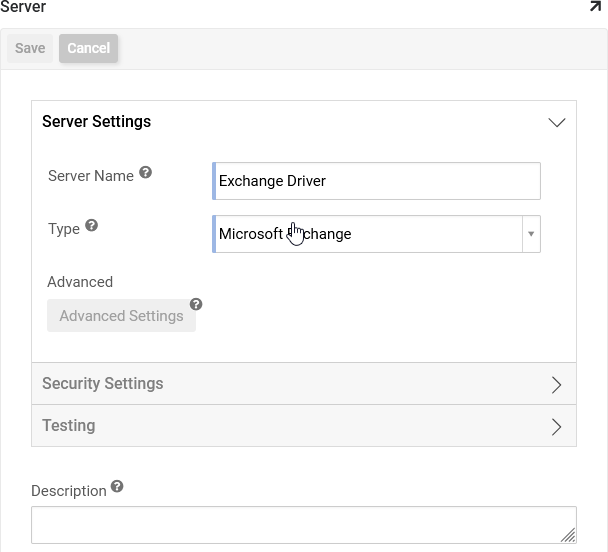

Erstellen Sie den Microsoft Exchange-Datenserver

-

Navigieren Sie zur App Builder IDE

-

Klicken Sie auf die Schaltfläche Datenserver

-

Klicken Sie auf die Schaltfläche + Server

-

Weisen Sie einen Servernamen zu. Zum Beispiel: Exchange-Treiber

-

Setzen Sie den Typ auf Microsoft Exchange

-

Klicken Sie, um die Sicherheitseinstellungen zu erweitern

-

Setzen Sie den Sicherheitsanbieter auf den Sicherheitsanbieter, den wir erstellt haben. Zum Beispiel: Microsoft Exchange Connector

-

Klicken Sie auf die Schaltfläche Speichern

-

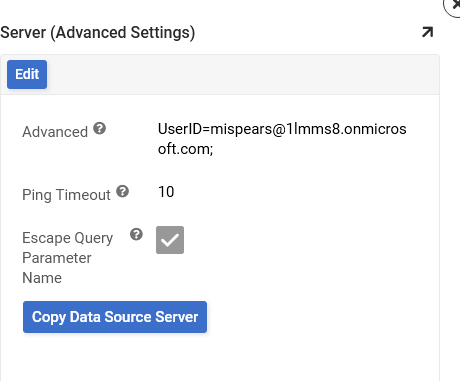

Klicken Sie, um die Servereinstellungen zu erweitern

-

Klicken Sie auf die Schaltfläche Erweiterte Einstellungen

-

Im Feld Erweitert müssen Sie einen Benutzer aus dem Mandanten angeben, auf dessen Outlook-Ressourcen Sie zugreifen möchten. Das Format sollte sein: UserID={{ UserEmail }}

- Wenn Sie mehrere Mandanten konfiguriert haben, müssen Sie hier auch angeben, welcher Mandant verwendet werden soll. Wenn nicht angegeben, wird Ihr Standardmandant verwendet.

Verknüpfen Sie den Exchange-Datenserver mit der Anwendung

In diesem Abschnitt verknüpfen wir die Quelle des Exchange-Datenservers, die wir erstellt haben, mit unserer App Builder-App.

-

Navigieren Sie von Ihrer App Builder-App zum App Workbench

-

Klicken Sie auf die Kachel Datenquellen

-

Klicken Sie auf die Schaltfläche + Quelle

-

Wählen Sie Verknüpfung zu vorhandener Quelle

-

Klicken Sie auf Weiter

-

Suchen Sie den Exchange-Treiber

-

Aktivieren Sie das Feld Ausgewählt

-

Klicken Sie auf die Schaltfläche 1 Quelle verknüpfen

-

Klicken Sie auf Fertig

-

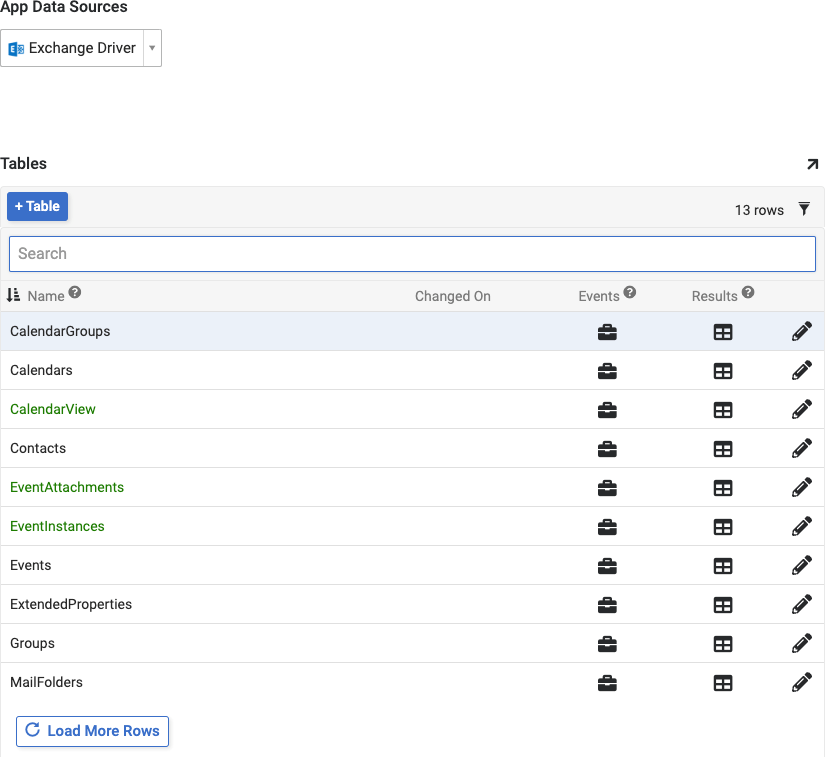

Klicken Sie auf die Kachel Tabellen

-

Wählen Sie den Exchange-Treiber als Wert für die App-Datenquellen aus

-

Bestätigen Sie, dass Sie jetzt alle Tabellen sehen können, die mit der Datenquelle des Exchange-Treibers für den angegebenen Benutzer verknüpft sind

Fehlerbehebung

Wenn Sie Probleme mit Microsoft Exchange haben, werden die folgenden Schritte zur Fehlerbehebung empfohlen:

-

Aktivieren Sie Datenprotokollierung, um Protokolldateien und Daten zu generieren, die Sie herunterladen und überprüfen können.

-

Konsultieren Sie die CData ADO.NET Provider für Microsoft Exchange-Dokumentation für detaillierte Informationen.