Amazon AWS Cognito-Setup für Jitterbit App Builder

AWS-Einrichtung

-

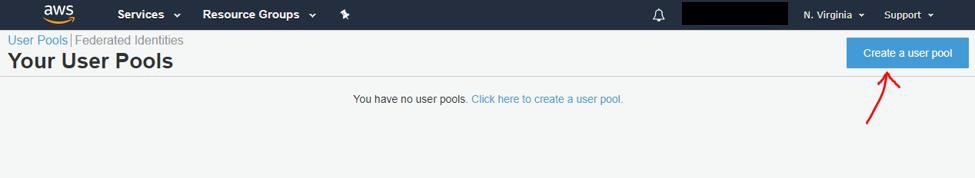

Gehen Sie zu https://console.aws.amazon.com/cognito/users/, während Sie mit einem AWS-Administratorkonto angemeldet sind, und wählen Sie „Benutzerpool erstellen“.

-

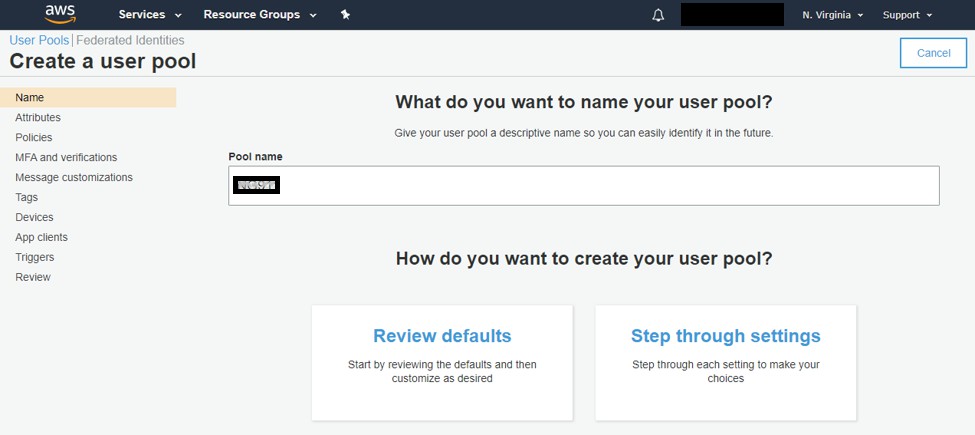

Geben Sie Ihrem Benutzerpool einen Namen und wählen Sie „Einstellungen schrittweise durchführen“, um ihn zu konfigurieren.

-

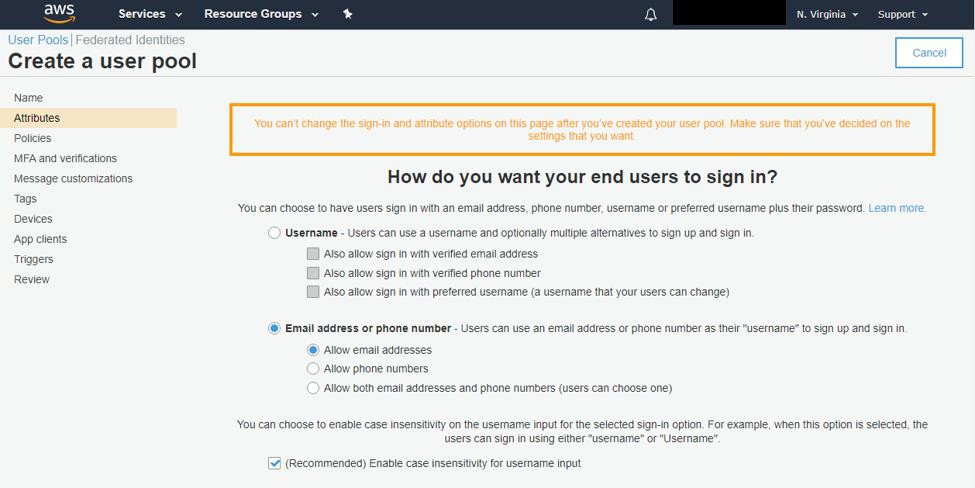

Wählen Sie aus, wie sich Ihre Benutzer anmelden. Wir empfehlen, als Anmeldeidentität die Email-Adresse zu verwenden und die Groß-/Kleinschreibung mithilfe des Kontrollkästchens zu aktivieren.

-

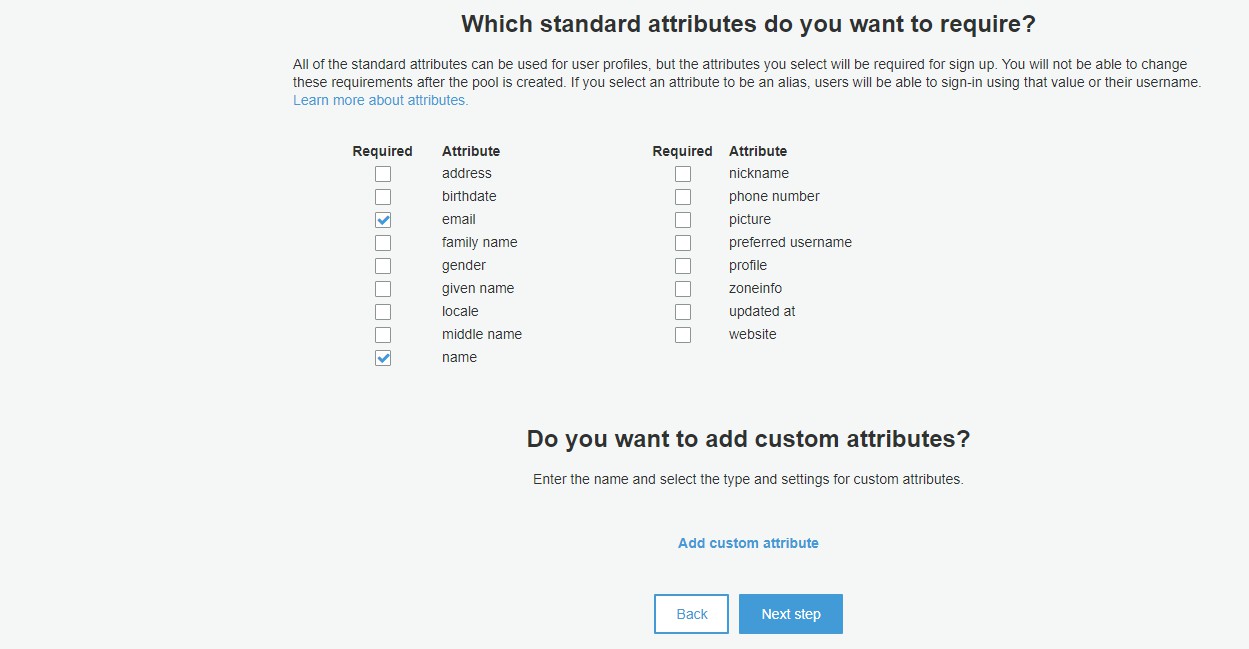

Wählen Sie die integrierten Benutzerattribute aus, die Sie bei der Einrichtung für jeden Benutzer festlegen möchten. Mindestens sollten die Attribute „Email“ und „Name“ aktiviert sein, um dem App Builder Kontoinformationen bereitzustellen. Klicken Sie anschließend auf „Weiter“.

-

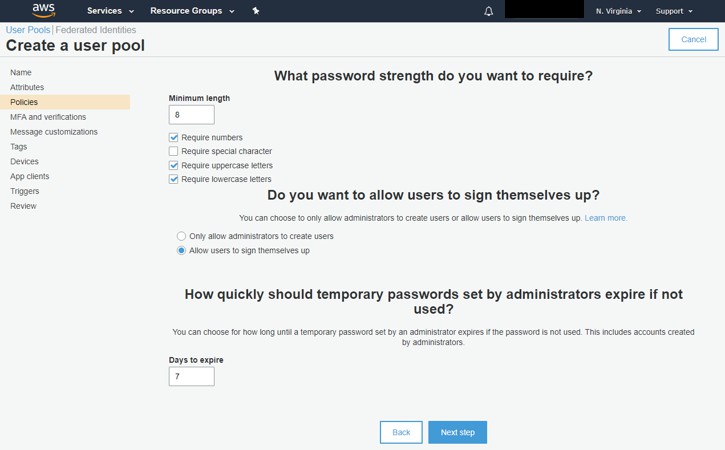

Legen Sie die Passwort- und Benutzererstellungsrichtlinien fest. Wir empfehlen die Auswahl von „Nur Administratoren Benutzer erstellen lassen“, um unbefugten Zugriff zu verhindern. Klicken Sie anschließend auf „Nächster Schritt“.

-

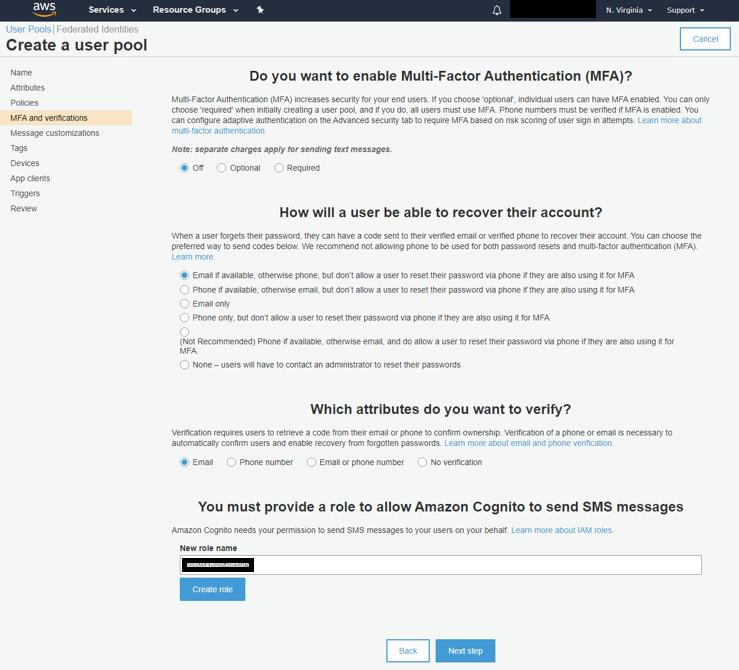

Legen Sie die Multi-Faktor-Authentifizierung für den Pool fest. Wir empfehlen die Verwendung von „Nur Email“ für die Wiederherstellungsoption. MFA ist optional. Wenn Sie MFA jedoch nicht verwenden möchten, klicken Sie auf die Schaltfläche „** Rolle erstellen**“.

-

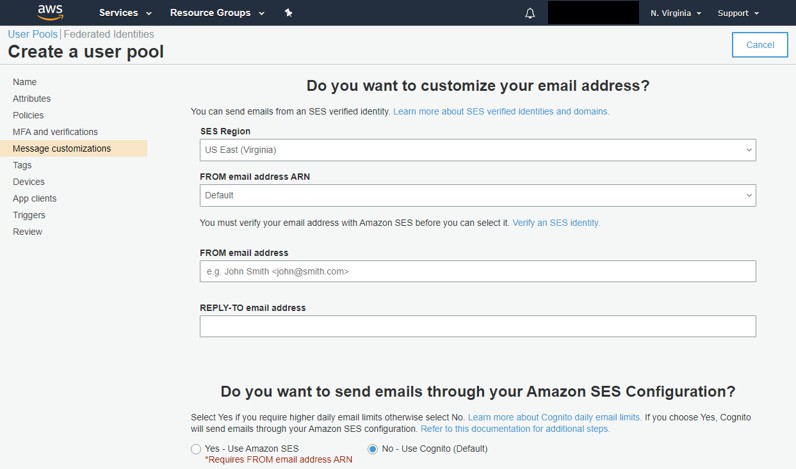

Sie können die Email-Adresse, von der Cognito Nachrichten sendet, optional anpassen oder die integrierte Standardadresse verwenden. Um eine benutzerdefinierte Email Adresse oder einen benutzerdefinierten Server zu verwenden, müssen Sie zunächst einen SMTP-Server über AWS SES unabhängig von Cognito einrichten.

-

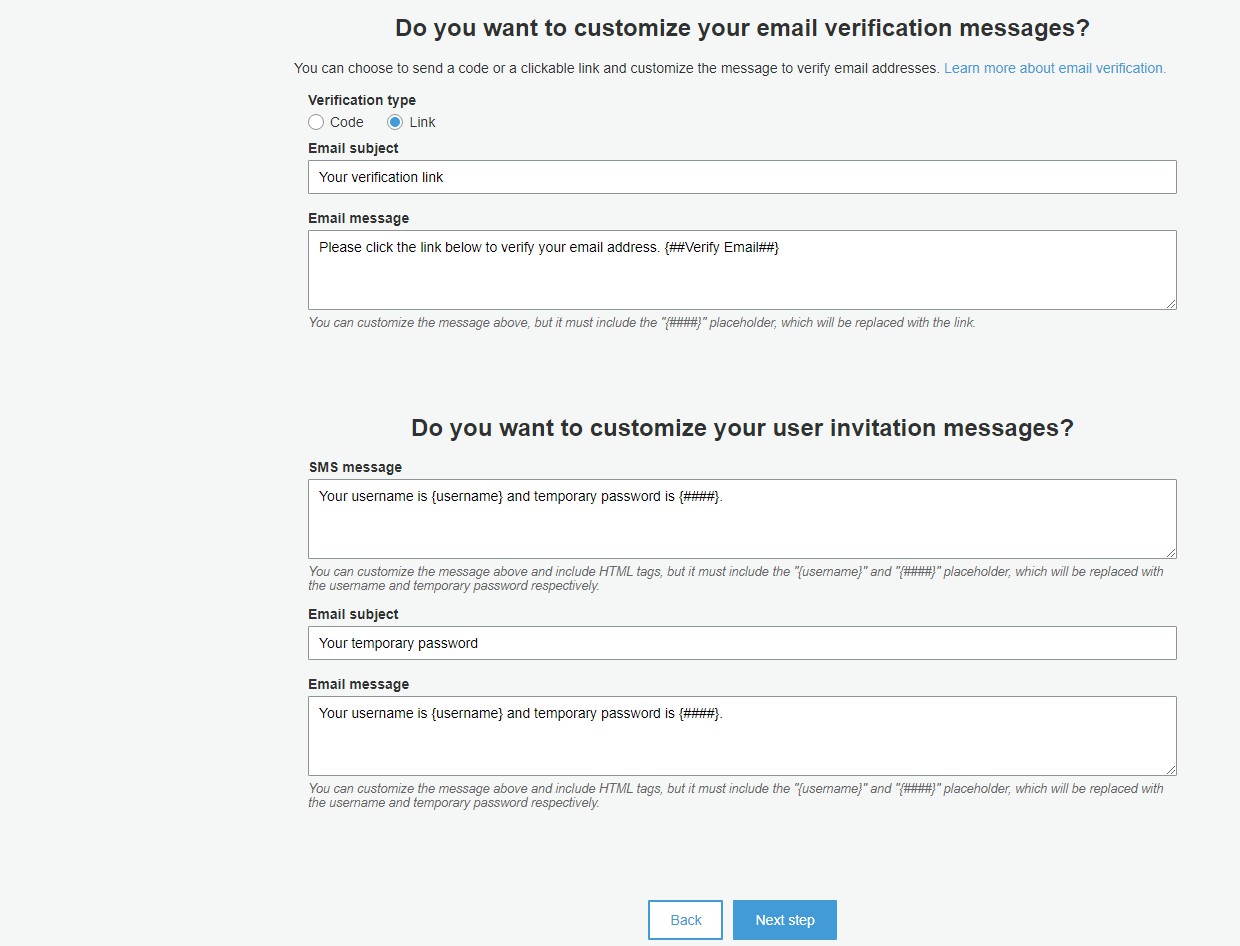

Sie können auch die Email-Nachrichten an neue Benutzer anpassen. Wir empfehlen die Verwendung des Verifizierungstyps „Link“ für mehr Benutzerfreundlichkeit. Klicken Sie anschließend auf „Nächster Schritt“.

-

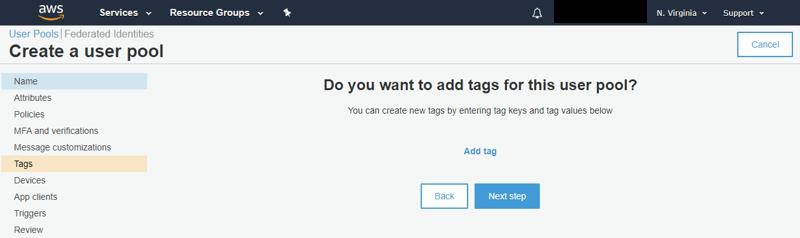

Das Hinzufügen von Tags ist optional. Sie können zur Nutzungsverfolgung oder Abrechnung verwendet werden. Legen Sie die gewünschten Tags für diesen Benutzerpool fest und klicken Sie auf „Nächster Schritt“.

-

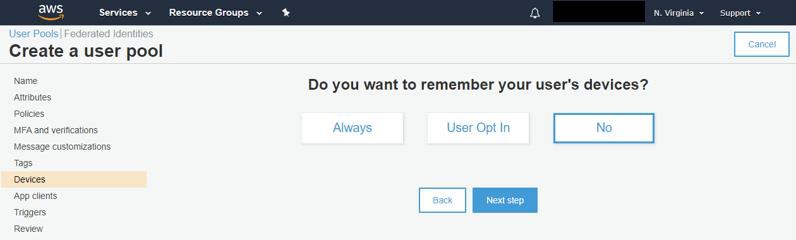

Die Speicherung von Benutzergeräten ist optional. Die sicherste Option ist, keine Benutzergeräte zu speichern. Wählen Sie die Geräteoption aus und klicken Sie anschließend auf „Nächster Schritt“.

-

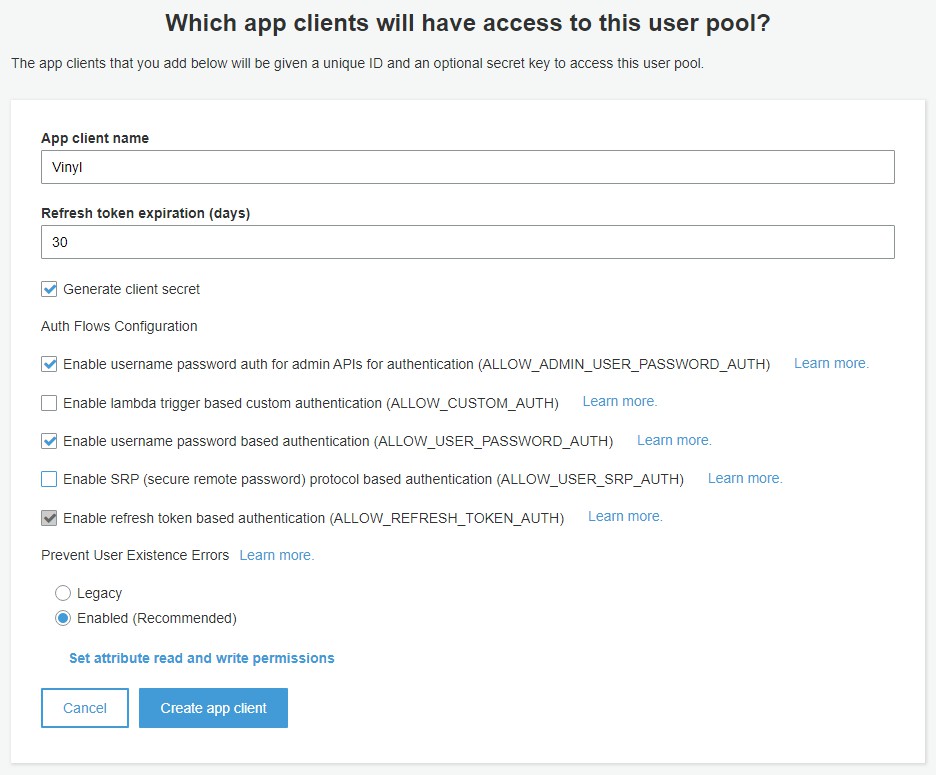

App Builder ist ein App-Client, den wir hier einrichten. Klicken Sie auf „App-Client hinzufügen“ und stellen Sie die Optionen entsprechend der Abbildung unten ein. Klicken Sie anschließend auf „App-Client erstellen“ und anschließend auf „Nächster Schritt“.

-

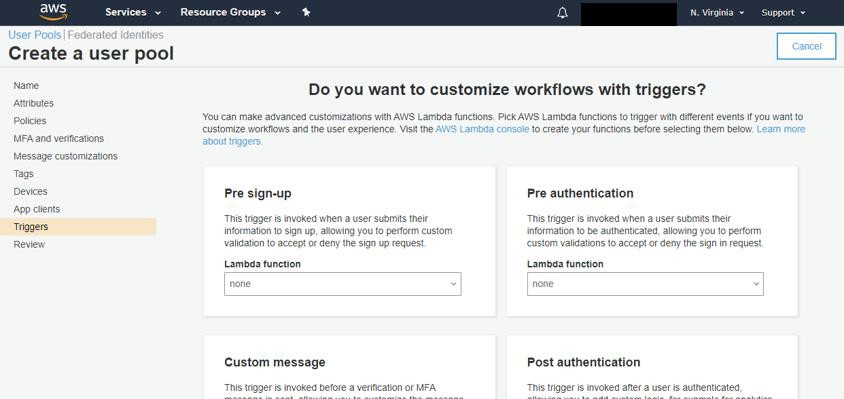

Das Anpassen von Triggern ist optional und wird im App Builder nicht verwendet. Damit können Sie benutzerdefinierte Lambda-Funktionen für Benutzeranmelde-/Registrierungsaktionen auslösen. Wir verwenden diese nicht für die Authentifizierung. Klicken Sie auf „Nächster Schritt“.

-

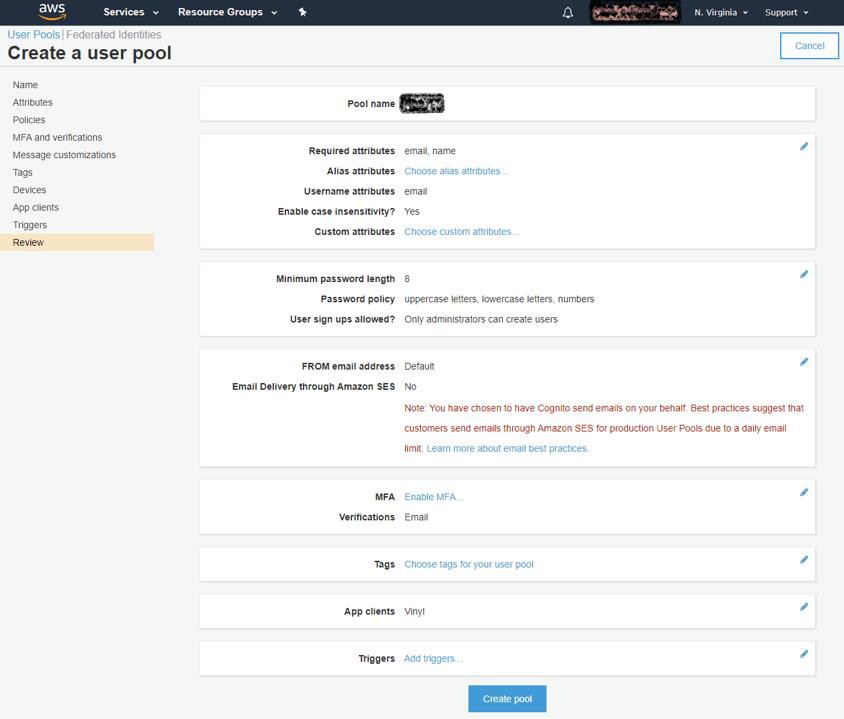

Überprüfen Sie Ihre Optionen und Einstellungen und klicken Sie anschließend auf „Pool erstellen“.

-

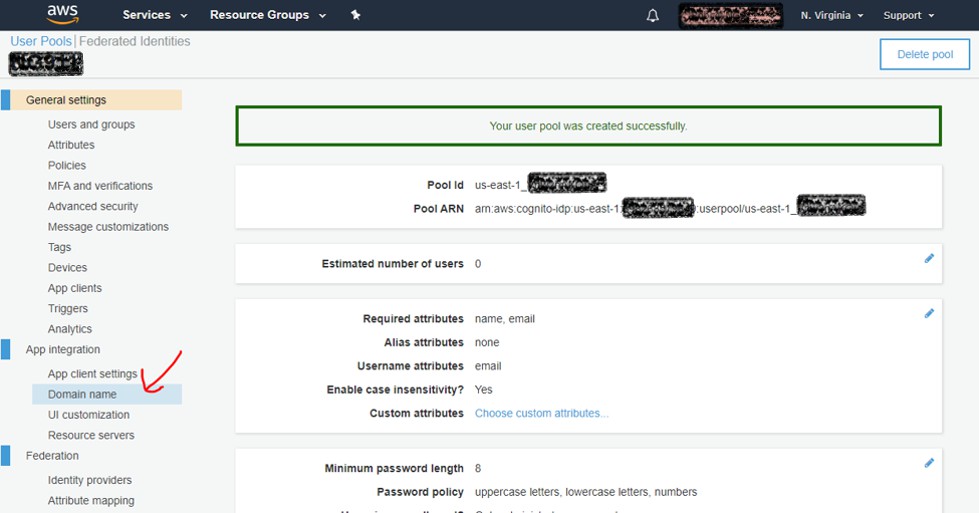

Wählen Sie in der linken Spalte des neu erstellten Benutzerpools „Domänenname“ aus.

-

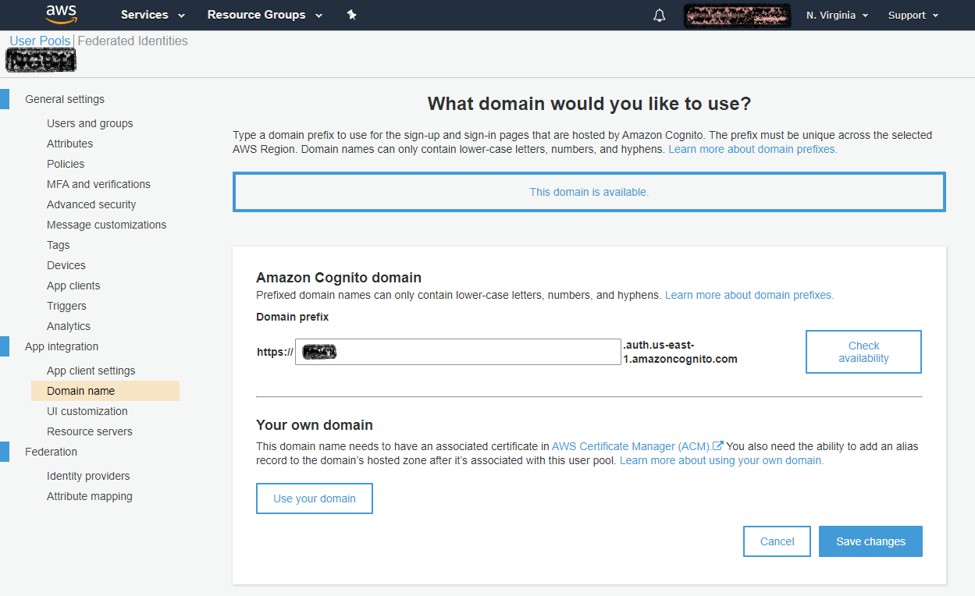

Geben Sie Ihr Domain-Präfix ein und stellen Sie sicher, dass es verfügbar ist. Klicken Sie anschließend auf „Änderungen speichern“.

-

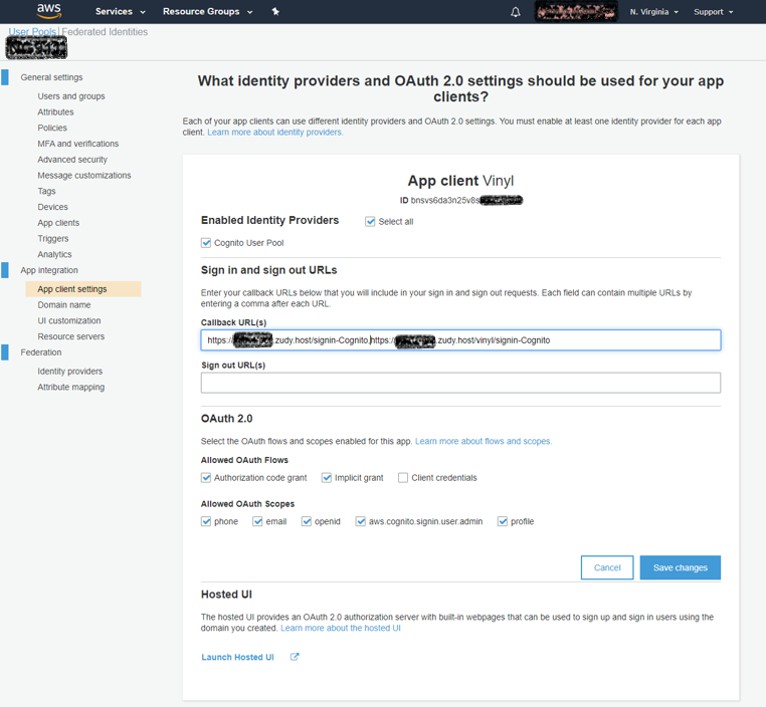

Klicken Sie im linken Bereich auf die Option „App-Client-Einstellungen“, um die Zugriffseinstellungen für den App Builder einzurichten. Wählen Sie als Identitätsanbieter entweder „Alle auswählen“ oder „Cognito-Benutzerpool“. Geben Sie für Rückruf URLs Folgendes ein:

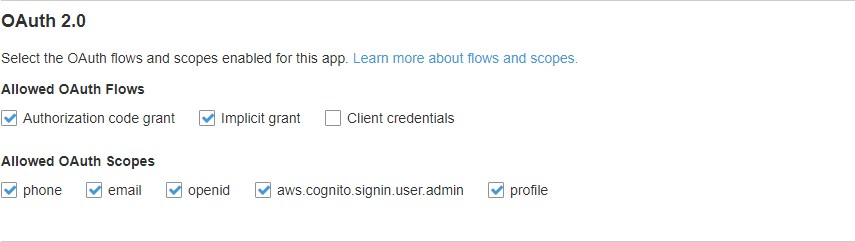

https://<server>/signin-Cognito,https://<server>/vinyl/signin-Cognitoim selben Feld mit einem Komma dazwischen. Aktivieren Sie „Autorisierungscode-Erteilung“ und „Implizite Erteilung“ sowie alle Optionen unter „Zulässige OAuth-Bereiche“. Klicken Sie anschließend auf „Änderungen speichern“.

-

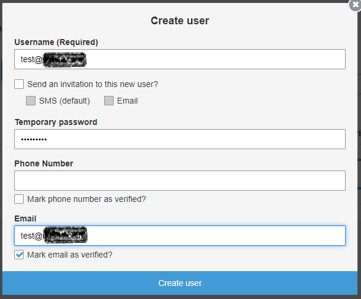

Klicken Sie im linken Bereich auf „Benutzer und Gruppen“ und anschließend auf die Schaltfläche „Benutzer erstellen“. Erstellen Sie einen Benutzer, um die App Builder Integration zu testen. Es ist keine Einladung erforderlich, und Sie können ihn als verifiziert markieren.

-

Sammeln Sie die Informationen, die wir für den App Builder benötigen:

-

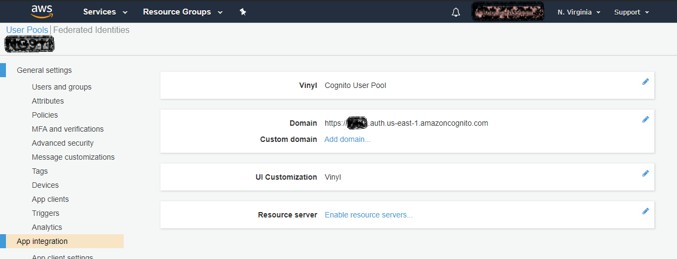

Klicken Sie im linken Bereich auf „App-Integration“ und kopieren Sie den hier aufgeführten Domänenwert. Dies wird Ihr Haupt-Authentifizierungsserver-Endpoint sein.

-

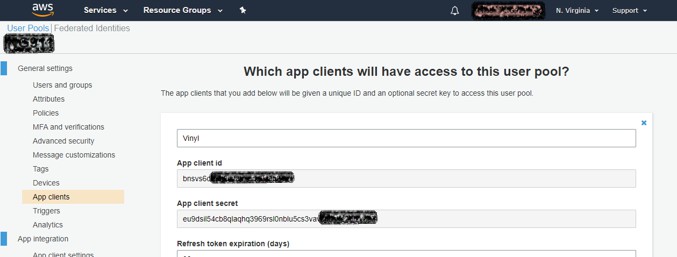

Klicken Sie im linken Bereich auf „App-Clients“ und dann auf „Details anzeigen“. Notieren Sie sich die Werte für „App-Client-ID“ und „App-Client-Geheimnis“.

-

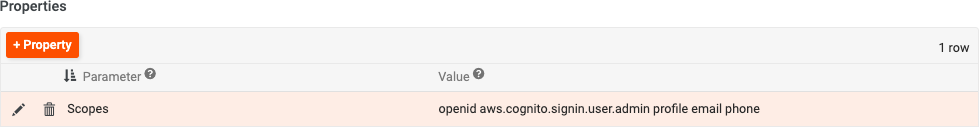

Klicken Sie abschließend im linken Bereich auf „App-Client-Einstellungen“ und kopieren Sie unter „OAuth 2.0“ und „Erlaubte OAuth-Bereiche“ die markierten Felder mit Leerzeichen dazwischen. Dies ist der Wert für „Bereich“. Der Standardwert für alle markierten Felder lautet: openid aws.cognito.signin.user.admin profile Email phone

-

App Builder Einrichtung

Nachdem das AWS-Setup konfiguriert ist, schließen Sie das App Builder-Setup ab:

-

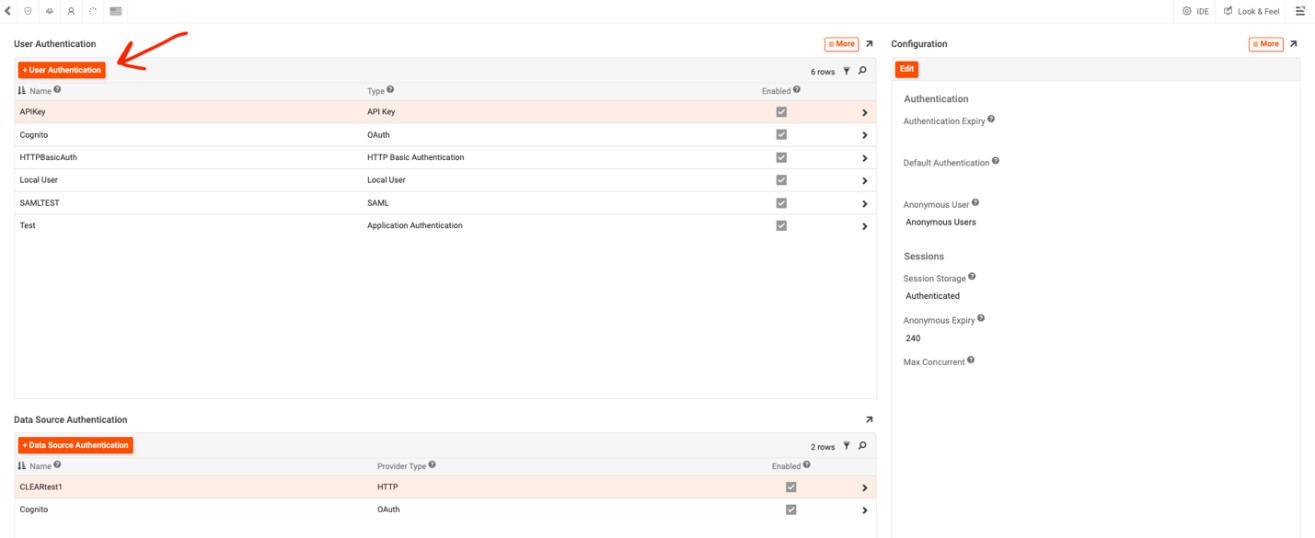

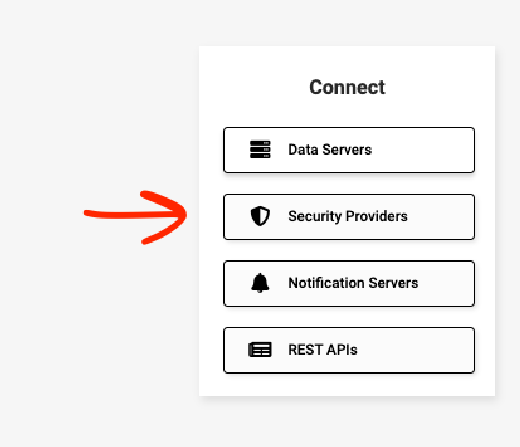

Gehen Sie zur App Builder IDE und wählen Sie Sicherheitsanbieter unter dem Verbinden-Bereich

-

Klicken Sie im Bereich Benutzerauthentifizierung auf die Schaltfläche + Benutzerauthentifizierung.

-

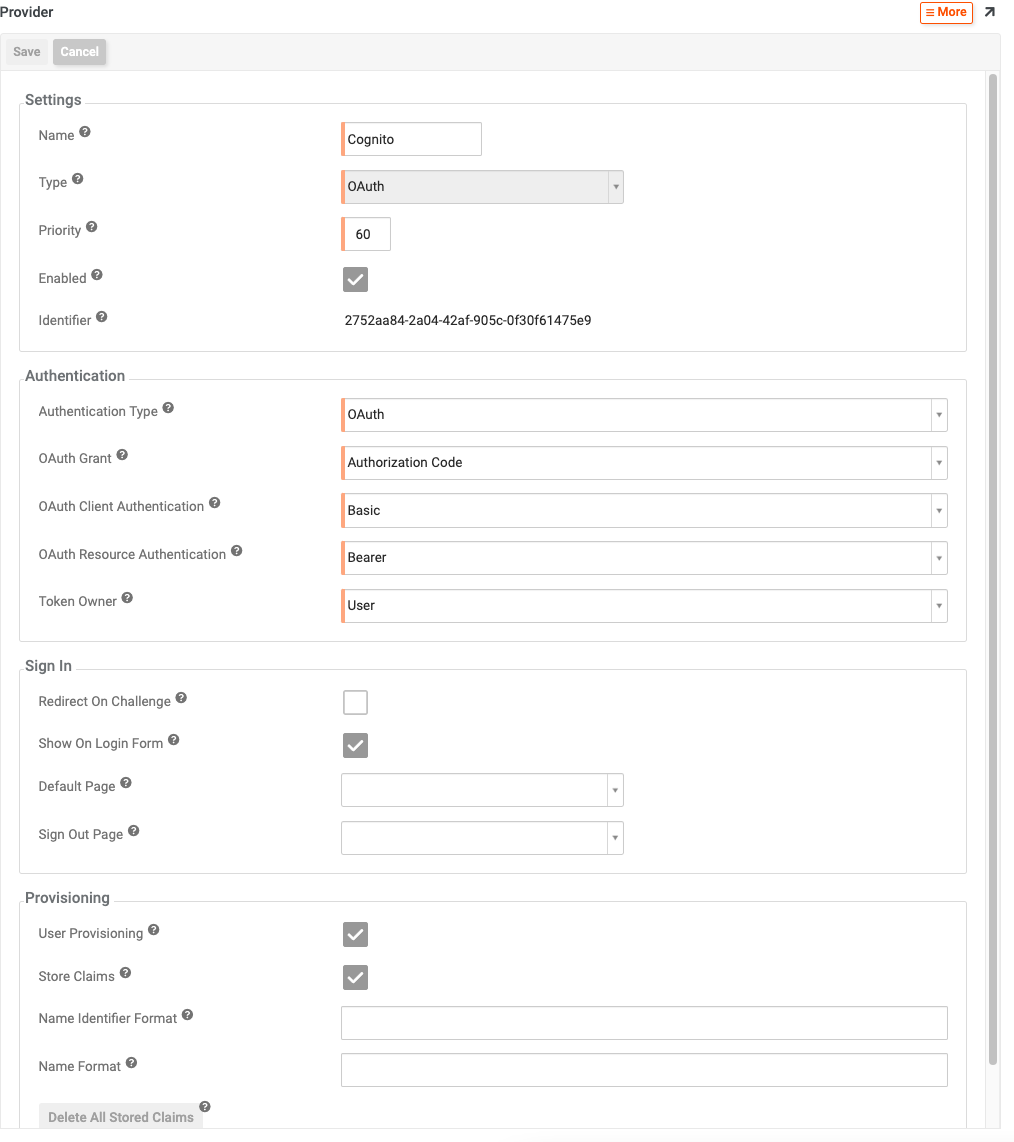

Setzen Sie den Wert für „Name“ auf „Cognito“. Wenn Sie einen anderen Namen wünschen, müssen wir die Weiterleitungs-URIs aus dem AWS-Setup entsprechend anpassen.

-

Wählen Sie bei Typ OAuth

-

Der Priorität-Wert kann als Standardwert belassen werden

-

Aktivieren Sie das Kontrollkästchen Aktiviert unter Einstellungen

-

Der Authentifizierungstyp sollte automatisch auf OAuth gesetzt werden.

-

Wählen Sie für OAuth Grant den Autorisierungscode

-

Die Werte OAuth Grant, OAuth Grant Authentication, OAuth Resource Authentication und Token Owner können mit den Standardeinstellungen belassen werden.

-

Aktivieren Sie die Option Auf Anmeldeformular anzeigen unter dem Bereich Anmelden

-

Aktivieren Sie die Kontrollkästchen Benutzerbereitstellung und Speicheransprüche im Bereich Bereitstellung

-

Klicken Sie oben auf Speichern

-

-

Klicken Sie oben rechts im Bereich „Endpoints“ auf die Schaltfläche „+ Endpoint“, um die drei unten angezeigten Endpoints zu erstellen. Beachten Sie, dass Sie für die Endpoint jeweils /oauth2/authorize, /oauth2/token bzw. /oauth2/userInfo zur Endpoints URL hinzufügen müssen. Beachten Sie dabei die Groß- und Kleinschreibung.

-

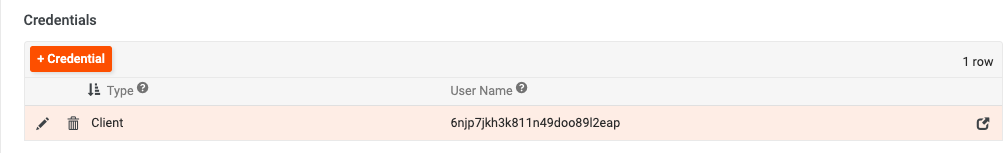

Klicken Sie im Bereich Anmeldeinformationen darunter auf die Schaltfläche + Anmeldeinformationen, um neue Anmeldeinformationen vom Typ Client hinzuzufügen. Geben Sie die zuvor erstellte App-Client-ID und das App-Client-Geheimnis an.

-

Lassen Sie den Wert Zertifikate leer

-

Klicken Sie im Bereich Eigenschaften auf die Schaltfläche + Eigenschaft, um eine neue Eigenschaft zu erstellen. Wählen Sie Bereiche für den Parameter und openid aws.cognito.signin.user.admin profile Email phone für den Wert.

-

Im Bereich Claims müssen wir die von AWS gesendeten Daten den App Builder Werten zuordnen. Klicken Sie auf die Schaltfläche + Claim, um die drei unten gezeigten Einträge zu erstellen. Die Priorität kann auf dem Standardwert 10 belassen werden. Die drei Claims sind Name, Anzeigename und E-Mail-Adresse. Das Feld „Identifier“ können Sie eingeben.

Wenn Sie sich nun mit Cognito bei App Builder anmelden, werden Sie zum AWS-Anmeldeformular weitergeleitet. Der Benutzer in App Builder wird basierend auf dem Benutzer in AWS Cognito erstellt. Dem Benutzer werden dabei noch keine Gruppen oder Berechtigungen zugewiesen. Ein Administrator muss daher manuell Gruppen oder Berechtigungen in der Benutzerverwaltung von App Builder zuweisen, um eine vollständige Anmeldung oder die Nutzung von Anwendungen zu ermöglichen.