Configuração do Perfil de Segurança

Visão Geral

Esta página descreve como criar e configurar um perfil de segurança dos Perfis de Segurança página do Harmony API Manager.

Após criar um perfil de segurança, ele pode ser atribuído a uma ou mais APIs no ambiente ao qual o perfil de segurança pertence. Para obter mais informações sobre como atribuir perfis de segurança a uma API, consulte estes recursos:

Nota

Os perfis de segurança são armazenados em cache no gateway da API, portanto, as alterações nos perfis de segurança de uma API já ativa podem levar vários minutos para entrarem em vigor.

Configurar um Perfil de Segurança

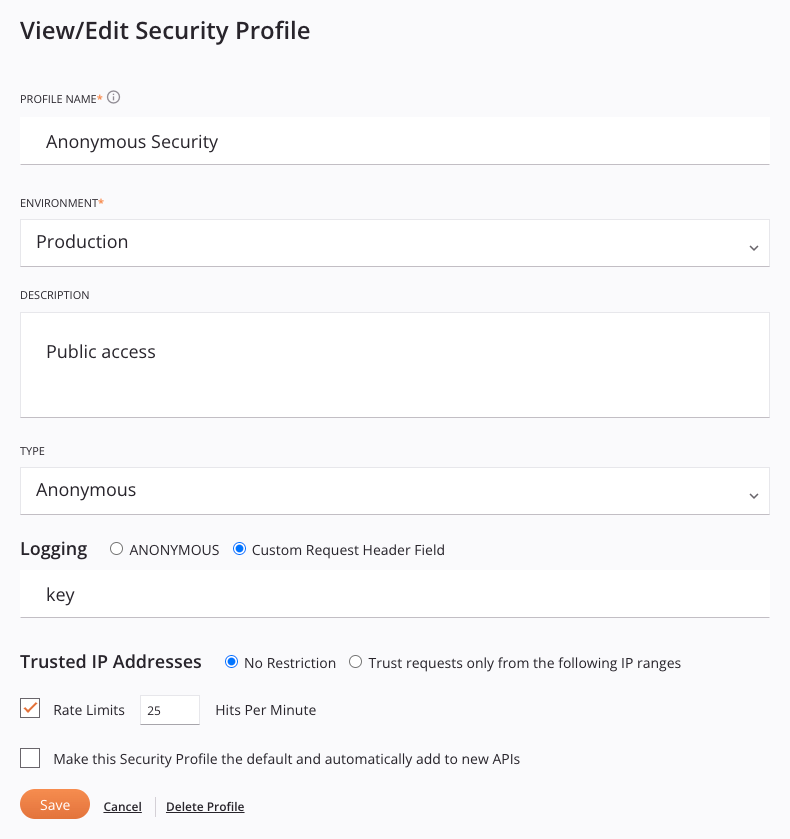

A tela de configuração do perfil de segurança inclui estes campos e ações:

-

Nome do perfil: Insira um nome para usar para identificar o perfil de segurança. O nome não deve começar ou terminar com um espaço.

Cuidado

Se estiver configurando o perfil de segurança com um Tipo de OAuth 2.0 e usando o Azure AD ou o Google como o provedor de identidade OAuth 2.0 (configurado abaixo), o Nome do perfil não deve conter espaços. Se o Nome do perfil contiver espaços, você receberá um erro ao tentar acessar uma API à qual o perfil de segurança está atribuído.

-

Ambiente: Use o menu suspenso para selecionar um ambiente existente onde o perfil de segurança pode ser atribuído. Você pode digitar qualquer parte do nome do ambiente no menu para filtrar a lista de ambientes. Os resultados do menu são filtrados em tempo real com cada pressionamento de tecla. Para saber mais sobre o relacionamento de ambientes com perfis de segurança, consulte Usar vários perfis de segurança em um ambiente em Segurança do API Manager.

-

Descrição: Insira uma descrição opcional do perfil de segurança.

-

Tipo: Use o menu suspenso para selecionar um tipo de autenticação para o perfil de segurança. Veja Tipos de autenticação abaixo para mais detalhes.

-

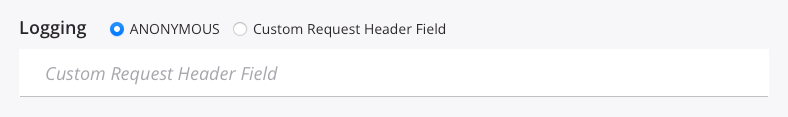

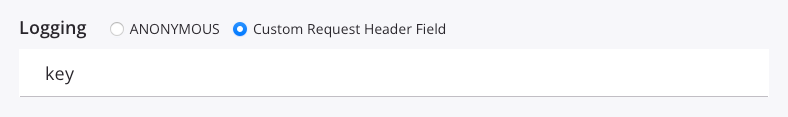

Logging: No campo Logging, selecione o valor que será enviado no cabeçalho da solicitação da API para indicar o tipo de autorização por meio do qual uma API atribuída a este perfil de segurança está sendo acessada. Para cada ocorrência na API, este valor é identificado no log da API no campo Usuário definido para.

-

Um dos seguintes: Anônimo, Igual ao nome de usuário, OAuth ou Chave de API: O rótulo do primeiro botão de opção corresponde ao Tipo de autorização configurado para o perfil de segurança:

- Anonymous: Envia o valor Anonymous. Disponível apenas com o tipo de autenticação Anonymous.

- Same As Username: Envia o valor do campo Username (conforme definido acima). Disponível apenas com o tipo de autenticação Basic.

- OAuth: Envia o valor OAuth2.0. Disponível apenas com o tipo de autenticação OAuth 2.0.

- Chave API: Envia o valor APIKEY. Disponível apenas com o tipo de autenticação Chave API.

-

Campo de cabeçalho de solicitação personalizado: Envia o valor inserido na caixa de texto:

-

-

Endereços IP confiáveis: Selecione se deseja restringir o acesso às APIs dentro do perfil de segurança para consumidores de um único endereço IP ou de um intervalo de endereços IP. Veja Endereços IP confiáveis abaixo para mais detalhes.

-

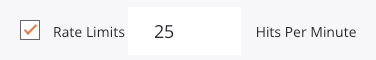

Limites de taxa e Acessos por minuto: Selecione Limites de taxa para impor um número máximo compartilhado de acessos de API por minuto que podem ser feitos em todas as APIs às quais esse perfil de segurança está atribuído. Quando essa opção é selecionada, você deve inserir um número máximo de Acessos por minuto.

Quando habilitado, chamadas acima do máximo definido são rejeitadas. Como tal, chamadas para APIs atribuídas a este perfil de segurança podem sofrer um número maior de rejeições. Para obter mais informações, consulte Usar limites de taxa em Segurança do API Manager.

-

Tornar este Perfil de Segurança o padrão e adicionar automaticamente a novas APIs: Selecione para tornar este perfil de segurança o padrão para o ambiente selecionado. O perfil de segurança padrão será pré-selecionado quando uma nova API for criada. Apenas um perfil de segurança padrão pode ser selecionado em cada ambiente. Depois que um perfil de segurança padrão for especificado para um ambiente, selecionar um perfil de segurança diferente como padrão substituirá a seleção do perfil de segurança padrão existente. Selecionar ou alterar o perfil de segurança padrão não alterará o perfil de segurança atribuído às APIs existentes.

-

Salvar: Clique para salvar e fechar a configuração do perfil de segurança.

-

Cancelar: Clique para fechar a configuração sem salvar.

-

Excluir Perfil: Exclui permanentemente o perfil de segurança. Uma mensagem pede para você confirmar que deseja excluir o perfil de segurança. Se o perfil de segurança for atribuído a qualquer APIs, ele deve primeiro ser desatribuído ou substituído antes de ser excluído.

Tipos de Autenticação

Depois de usar o menu Tipo para selecionar o tipo de autenticação, campos adicionais ficam disponíveis para configuração, descritos nesta seção para cada tipo:

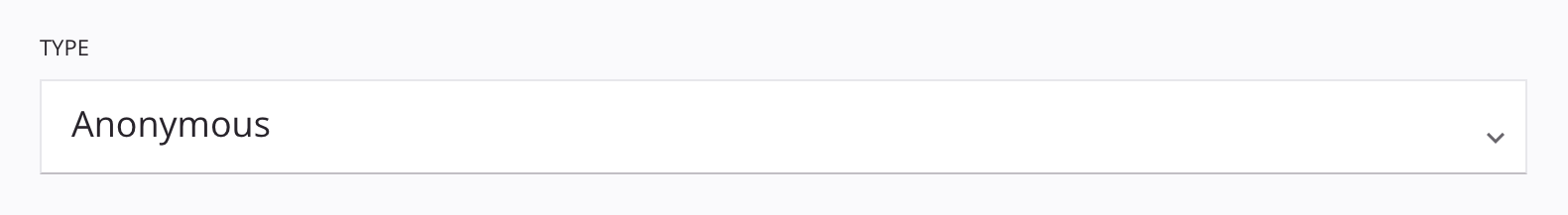

Anônimo

Selecione o tipo de autenticação Anonymous se nenhuma autenticação HTTP for necessária.

Nota

Se você não atribuir um perfil de segurança a uma API, a autenticação anônima também será usada. No entanto, você pode querer usar um perfil de segurança anônimo (em vez de nenhum perfil de segurança) para poder definir opções de segurança adicionais para Logging, Faixas de IPs Confiáveis ou Rate Limits, conforme descrito nos marcadores subsequentes.

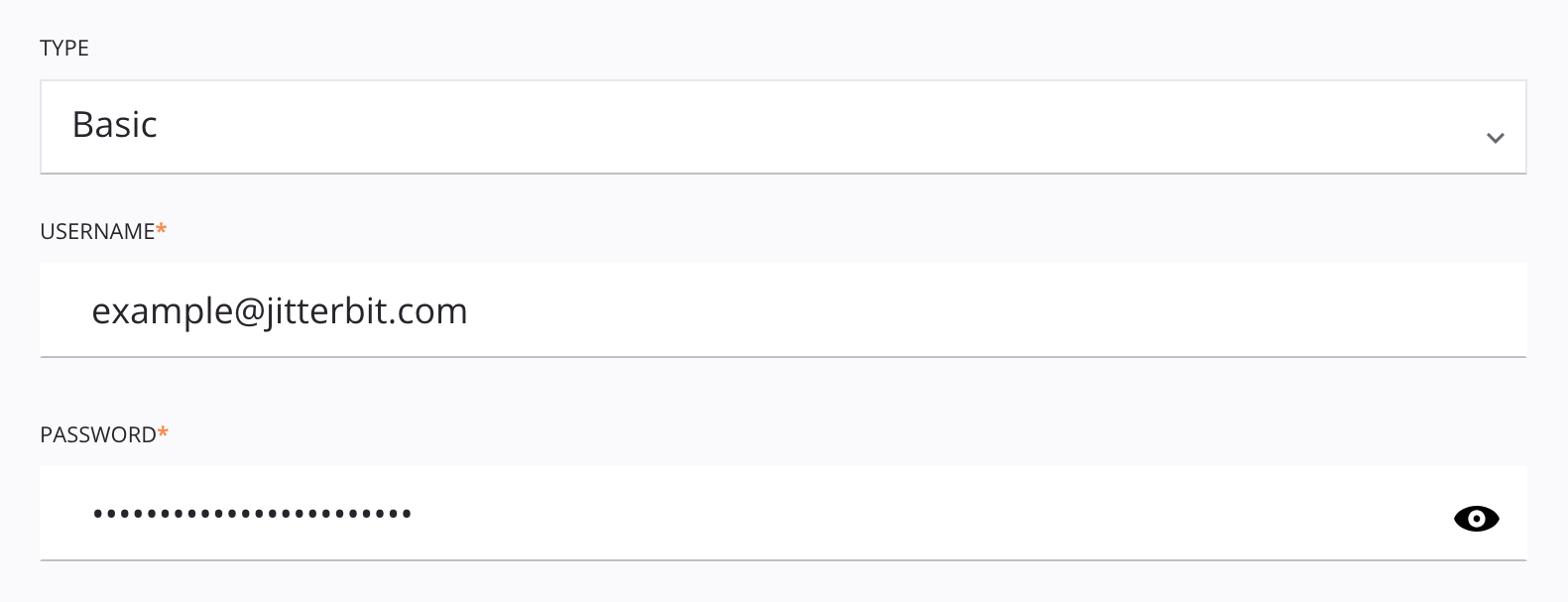

Básico

Selecione o tipo de autenticação Básica para usar a autenticação HTTP básica para acessar uma API atribuída a este perfil de segurança. Quando esse tipo é selecionado, esses campos são usados para criar as credenciais necessárias:

-

Nome de usuário: Insira um nome de usuário para criar para acessar a API. O nome de usuário diferencia maiúsculas de minúsculas e não deve conter dois pontos (

:) se você pretende usar as credenciais em um cabeçalho HTTP ao chamar a API. -

Senha: Digite uma senha para criar e acessar a API.

Dica

Para usar as credenciais em um cabeçalho HTTP ao chamar uma API atribuída a este perfil de segurança, forneça uma string codificada em Base64 do nome de usuário e senha combinados com dois pontos. Por exemplo, usando a função Jitterbit Base64Encode:

Base64Encode("exampleuser"+":"+"examplepassword")

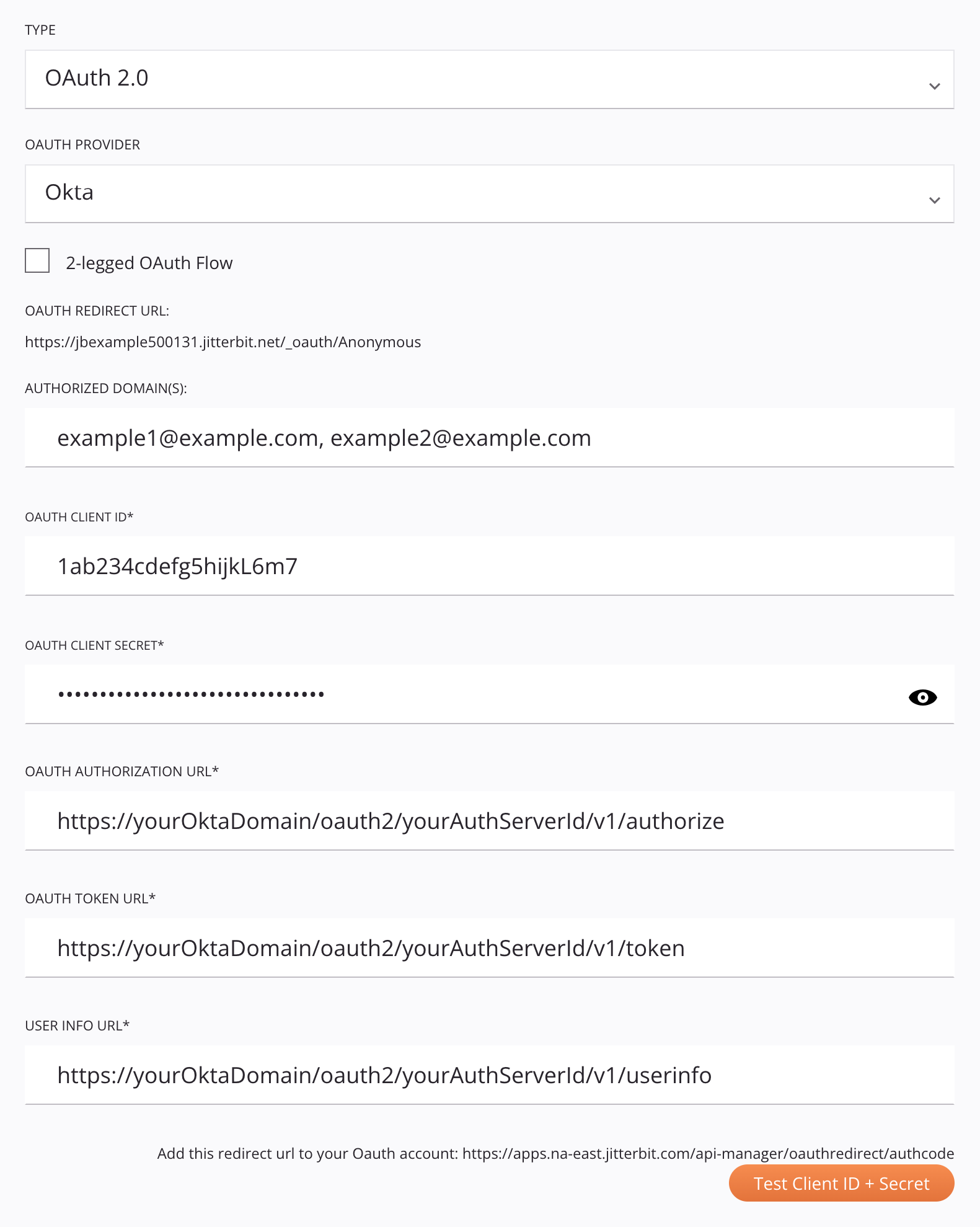

OAuth 2.0

Selecione o tipo de autenticação OAuth 2.0 para usar um token de autorização OAuth 2.0 para acessar uma API atribuída a este perfil de segurança. Quando esse tipo é selecionado, esses campos são usados para criar as credenciais necessárias:

-

Provedor OAuth: Use o menu suspenso para selecionar um provedor de identidade compatível: Azure AD, Google, Okta ou Salesforce.

-

URL de redirecionamento OAuth: Este campo é pré-preenchido e não pode ser editado. Este valor é necessário como entrada ao obter o ID do cliente e o segredo do cliente para Azure AD, Google, Okta, ou Salesforce.

-

Fluxo OAuth de 2 pernas: Por padrão, o OAuth de 3 pernas é usado para todos os provedores de identidade, exigindo interação manual para autenticação ao acessar uma API atribuída a este perfil de segurança. A opção Fluxo OAuth de 2 pernas, disponível somente para Azure AD e Okta, permite que você configure um escopo e um público para eliminar essa etapa manual.

Nota

Aqueles que usam um gateway de API privado deve estar usando uma versão de gateway 10.48 ou posterior para que esta opção entre em vigor. Se o gateway não for 10.48 ou posterior, o OAuth de 3 pernas será usado mesmo se o OAuth de 2 pernas estiver configurado. Se você não estiver usando um gateway de API privado, esta opção não tem requisitos de versão.

Quando esta opção é selecionada, estes campos ficam disponíveis para configuração:

- Escopo OAuth: Insira o escopo a ser usado para OAuth de 2 pernas. Consulte as instruções para Azure AD ou Okta.

- URL de descoberta do OpenID: Este campo é pré-preenchido com valores padrão do provedor de identidade. Esses valores devem ser editados com valores específicos para a instância do Azure AD ou Okta. Consulte as instruções para Azure AD ou Okta.

- Público: Insira o público a ser usado para OAuth de 2 pernas. Consulte as instruções para Azure AD ou Okta.

-

Domínio(s) autorizado(s): Insira nomes de domínio separados por vírgulas para restringir o acesso a domínios permitidos. Deixe em branco para acesso irrestrito.

-

ID do cliente OAuth e segredo do cliente OAuth: Insira o ID do cliente e o segredo do cliente obtidos do provedor de identidade. Consulte as instruções para obter o ID do cliente e o segredo do cliente para Azure AD, Google, Okta, ou Salesforce.

-

URL de autorização OAuth, URL de token OAuth e URL de informações do usuário: Esses campos são pré-preenchidos com valores padrão do provedor de identidade. Eles podem precisar ser editados dependendo do provedor de identidade:

-

Google ou Salesforce: Normalmente, esses valores não precisam ser editados. Se você estiver usando uma implementação personalizada e precisar substituir os valores padrão, você pode editá-los aqui. Para obter mais assistência, entre em contato com suporte Jitterbit.

-

Azure AD ou Okta: Esses valores devem ser editados com valores específicos para a instância do Azure AD ou Okta. Consulte as instruções para Azure AD ou Okta.

-

-

Adicione esta URL de redirecionamento à sua conta OAuth: Este campo é pré-preenchido e não pode ser editado. Este valor é necessário como entrada ao obter o ID do cliente e o segredo do cliente para Azure AD, Google, Okta, ou Salesforce.

-

Test Client ID + Secret: Clique para verificar a conectividade com o provedor de identidade usando a configuração fornecida. O comportamento resultante depende se a opção 2-legged OAuth Flow está sendo usada:

- OAuth de 2 pernas: Para Azure AD e Okta quando Fluxo OAuth de 2 pernas está sendo usado, o gateway de API busca o token de acesso e a autenticação ocorre automaticamente. Você é então redirecionado para o API Manager com uma mensagem indicando os resultados do teste.

- OAuth de 3 pernas: Para Google e Salesforce, e para Azure AD e Okta quando Fluxo OAuth de 2 pernas não está sendo usado, uma nova aba do navegador exibe a interface de login nativa para o provedor de identidade. Após fornecer suas credenciais para o provedor de identidade, você é redirecionado para o API Manager com uma mensagem indicando os resultados do teste.

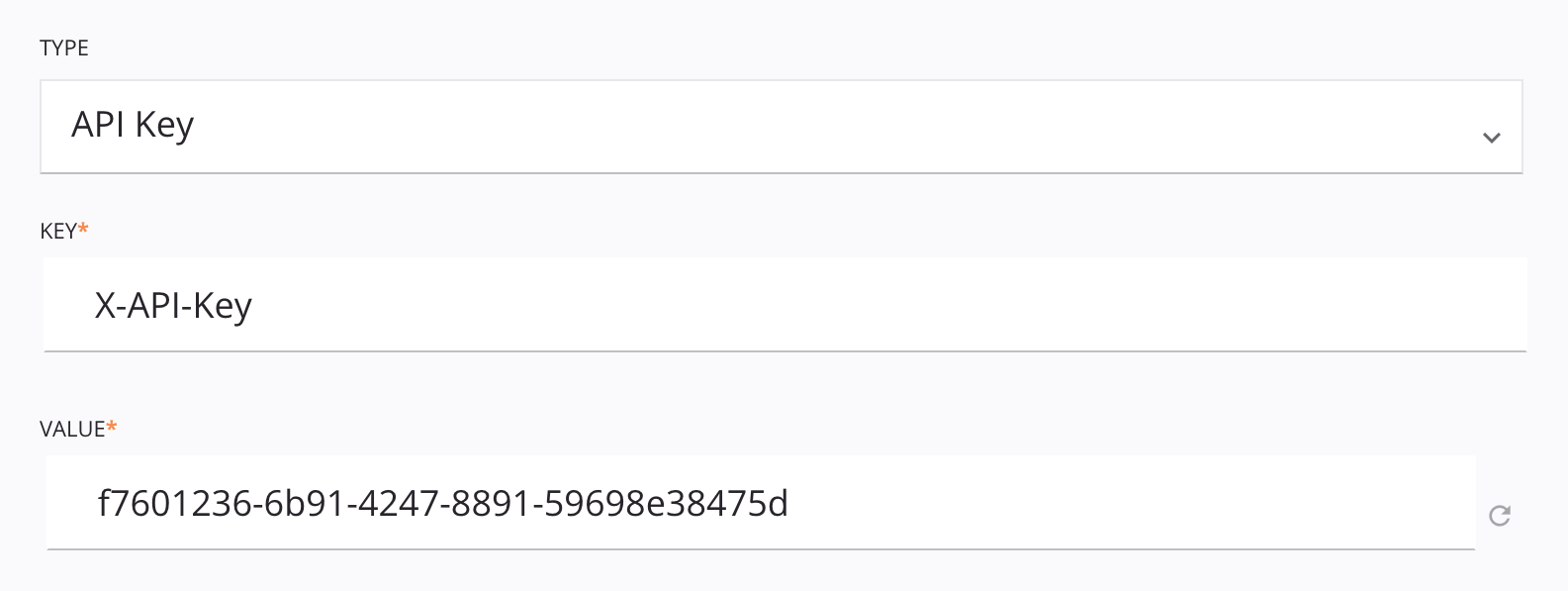

Chave API

Selecione o tipo de autenticação Chave de API para usar um par de chave e valor de API para acessar uma API atribuída a este perfil de segurança. Quando este tipo é selecionado, estes campos são usados para criar as credenciais necessárias:

- Chave: Insira o nome do cabeçalho que você deseja usar, como Authorization ou X- API-KEY. São permitidos no máximo 256 caracteres.

- Valor: Um valor é gerado automaticamente para uso com o nome do cabeçalho Chave. Você pode editar o valor ou usar o ícone de atualização para gerar um novo valor. É permitido um máximo de 256 caracteres.

Nota

O par de chave e valor que é inserido é aceito tanto como um cabeçalho quanto como um parâmetro de consultar. Por exemplo, uma Chave de X- API-KEY com um Valor de abc123 é passada em um cabeçalho como X-API-KEY:abc123 e em um parâmetro de consultar como ?X-API-KEY=abc123.

Endereços IP Confiáveis

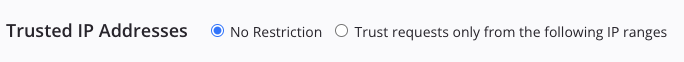

Você pode selecionar se deseja restringir o acesso às APIs no perfil de segurança aos consumidores de um único endereço IP ou de um intervalo de endereços IP:

- Sem Restrições: Não limita o acesso às APIs por endereço IP.

-

Solicitações de confiança somente dos seguintes intervalos de IP: Restringe o acesso às APIs dentro de um perfil de segurança a consumidores de determinados endereços de IP. Somente endereços de IP que estão incluídos dentro dos intervalos especificados podem acessar as APIs usando este perfil de segurança.

-

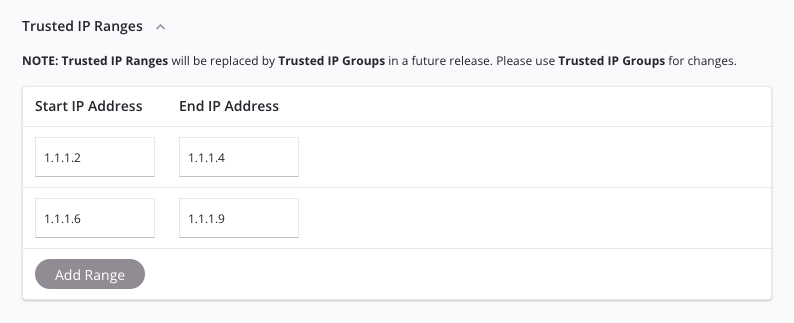

Faixas de IPs Confiáveis: Se você tiver um intervalo de IP confiável que foi configurado antes do lançamento do Harmony 10.58, esta interface de usuário será apresentada:

Cuidado

É recomendável que todos os usuários passem a usar Grupos de IPs Confiáveis, pois Faixas de IPs Confiáveis estão obsoletos e serão removidos em uma versão futura.

- Endereço IP inicial: Insira o primeiro endereço IP a ser incluído no intervalo. Somente endereços IP inseridos no formato IPv4 são suportados.

- Endereço IP final: Insira o último endereço IP a ser incluído no intervalo. Somente endereços IP inseridos no formato IPv4 são suportados.

- Adicionar intervalo: Clique para adicionar um intervalo de IP adicional.

- Excluir: Passe o mouse sobre qualquer intervalo de endereços IP e clique em ícone excluir para excluir a linha do intervalo de endereços IP.

-

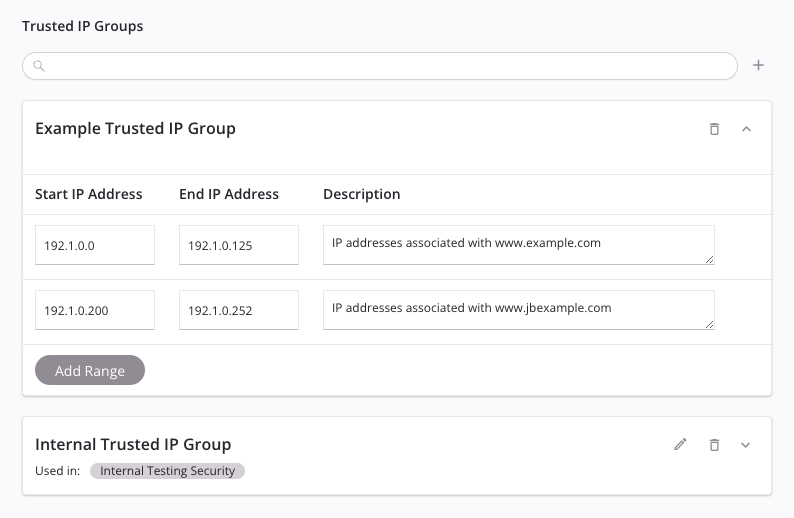

Grupos de IPs Confiáveis: Selecione um grupo de IP confiáveis existente ou adicione um novo grupo de IP confiáveis ao perfil de segurança:

-

Pesquisar: Insira o nome de um grupo de IP confiável existente. Ao clicar na caixa de pesquisa, uma lista de grupos de IP confiáveis existentes é preenchida. A lista é filtrada em tempo real com cada pressionamento de tecla dentro da caixa de pesquisa. Clique no nome do grupo de IP confiável para adicioná-lo ao perfil de segurança.

-

Adicionar: Clique para adicionar um novo grupo de IP confiável. Depois que o perfil de segurança for salvo, esse grupo de IP confiável será adicionado aos Grupos de IPs Confiáveis como um grupo de IP confiável existente para ser usado em outros perfis de segurança, conforme necessário.

-

Nome: Insira um nome para identificar o grupo de IP confiável. Para grupos de IP confiáveis existentes, clique no nome de um grupo de IP confiável para renomeá-lo.

-

Endereço IP inicial: Insira o primeiro endereço IP a ser incluído no intervalo. Somente endereços IP inseridos no formato IPv4 são suportados.

-

Endereço IP final: Insira o último endereço IP a ser incluído no intervalo. Somente endereços IP inseridos no formato IPv4 são suportados.

-

Descrição: Insira uma descrição do intervalo de endereços IP (opcional).

-

Adicionar intervalo: Clique para adicionar um intervalo adicional ao grupo de IP confiável.

-

Editar: Clique no ícone de edição para editar grupos de IP confiáveis existentes que foram selecionados para uso com o perfil de segurança.

Nota

Quaisquer alterações feitas em um grupo de IP confiável existente afetarão todos os perfis de segurança que usam o grupo de IP confiável.

-

Excluir: Clique no ícone delete ao lado do nome do grupo de IP confiável para excluir todo o grupo de IP confiável do perfil de segurança. Passe o mouse sobre qualquer intervalo de endereço IP e clique no delete icon para excluir aquela linha de intervalo de endereço IP.

-

-

Próximos Passos

Após criar um perfil de segurança, ele pode ser atribuído a uma ou mais APIs no ambiente ao qual o perfil de segurança pertence. Para obter mais informações sobre como atribuir perfis de segurança a uma API, consulte estes recursos: