Perfil de segurança da API OAuth 2.0 de 2 pernas do Okta no Jitterbit API Manager

Introdução

Dentro de um perfil de segurança, é possível configurar o Okta como um provedor de identidade OAuth 2.0 para fornecer acesso aos consumidores da API usando a autenticação do Okta.

Esta página mostra como configurar e usar a autenticação de 2 pernas do Okta com uma API personalizada do Jitterbit, OData ou proxy, seguindo estas etapas:

- Configurar o Okta como um provedor de identidade

Configure a instância do Okta como um provedor de identidade e obtenha o Audience e o Scope do Okta para usar como entrada na configuração de um perfil de segurança no API Manager. - Configurar um perfil de segurança no API Manager

Configure o Okta como o provedor de identidade no API Manager. - Atribuir um perfil de segurança no API Manager

Atribua o perfil de segurança a uma ou mais APIs personalizadas do Jitterbit, OData ou proxy. - Acessar uma API com autenticação do Okta

Os consumidores da API poderão usar a autenticação do Okta para consumir APIs personalizadas do Jitterbit, OData ou proxy às quais o perfil de segurança está atribuído.

Para informações adicionais, consulte a documentação do Okta Visão geral do OAuth 2.0 e OpenID Connect.

Para configuração do perfil de segurança OAuth de 3 pernas do Okta, consulte Perfil de segurança da API OAuth 2.0 de 3 pernas do Okta.

1. Configurar o Okta como um provedor de identidade

-

Faça login no Console do Desenvolvedor do Okta como um usuário com privilégios administrativos.

-

No menu lateral do Console do Desenvolvedor do Okta, navegue até Aplicativos > Aplicativos, e clique no botão Criar Integração de Aplicativo.

-

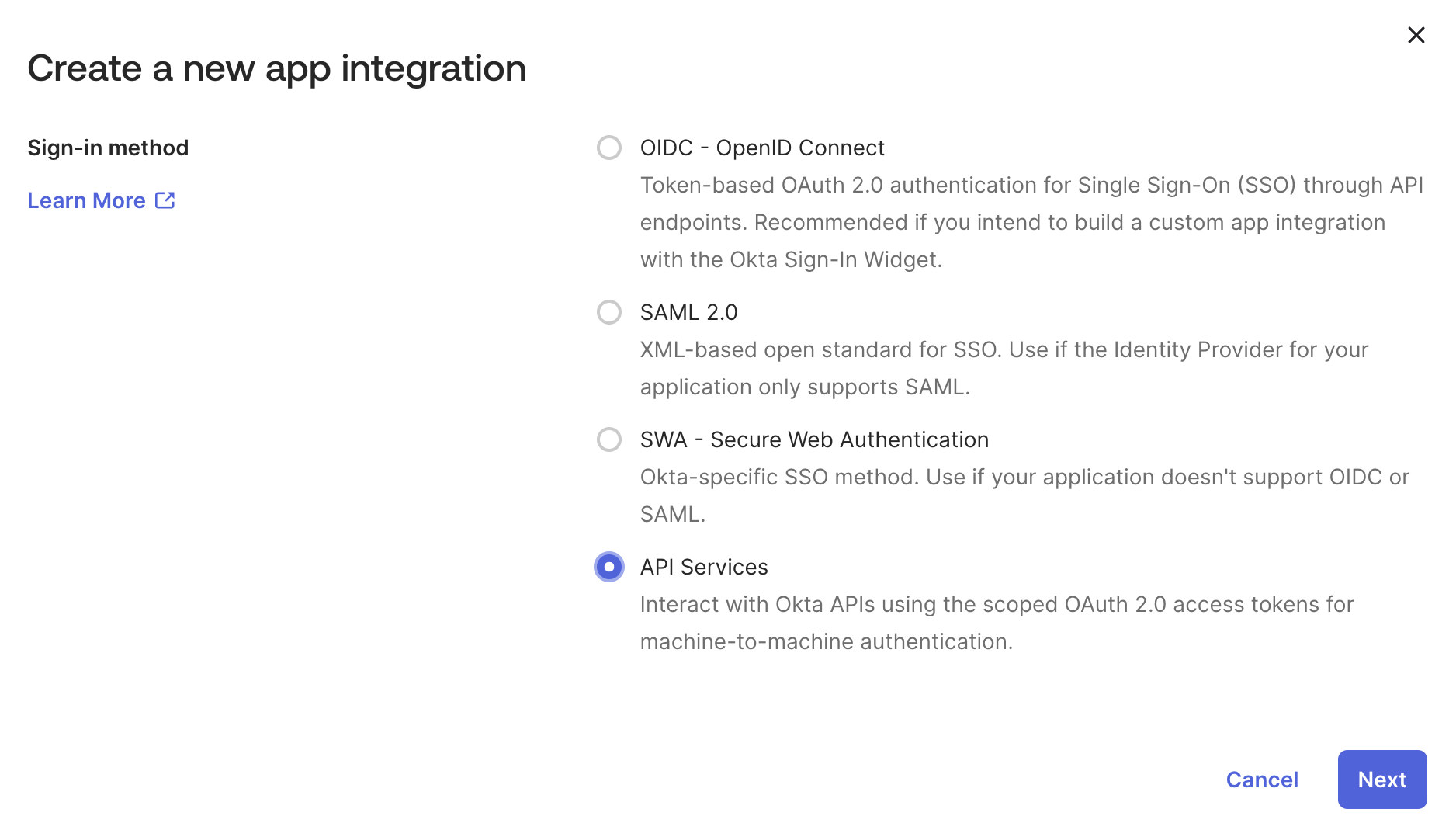

Na seção Método de Login da página Criar uma Nova Integração de Aplicativo, selecione Serviços de API e clique em Próximo.

-

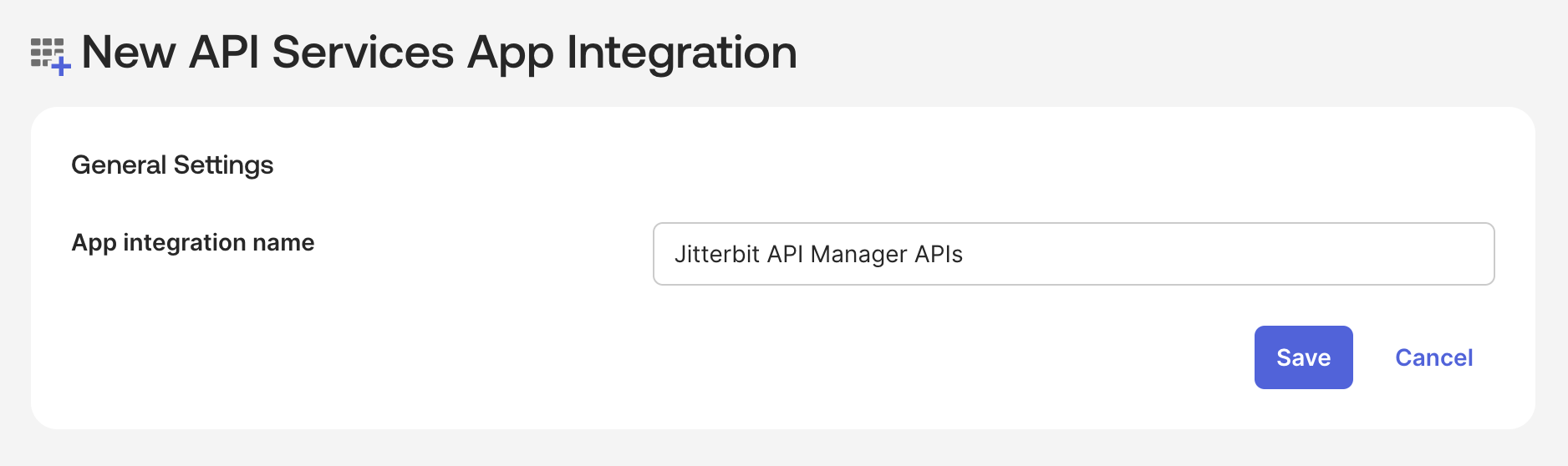

Na seção Configurações Gerais da página Nova Integração de Aplicativo de Serviços de API, insira um nome de integração de aplicativo e clique em Salvar:

-

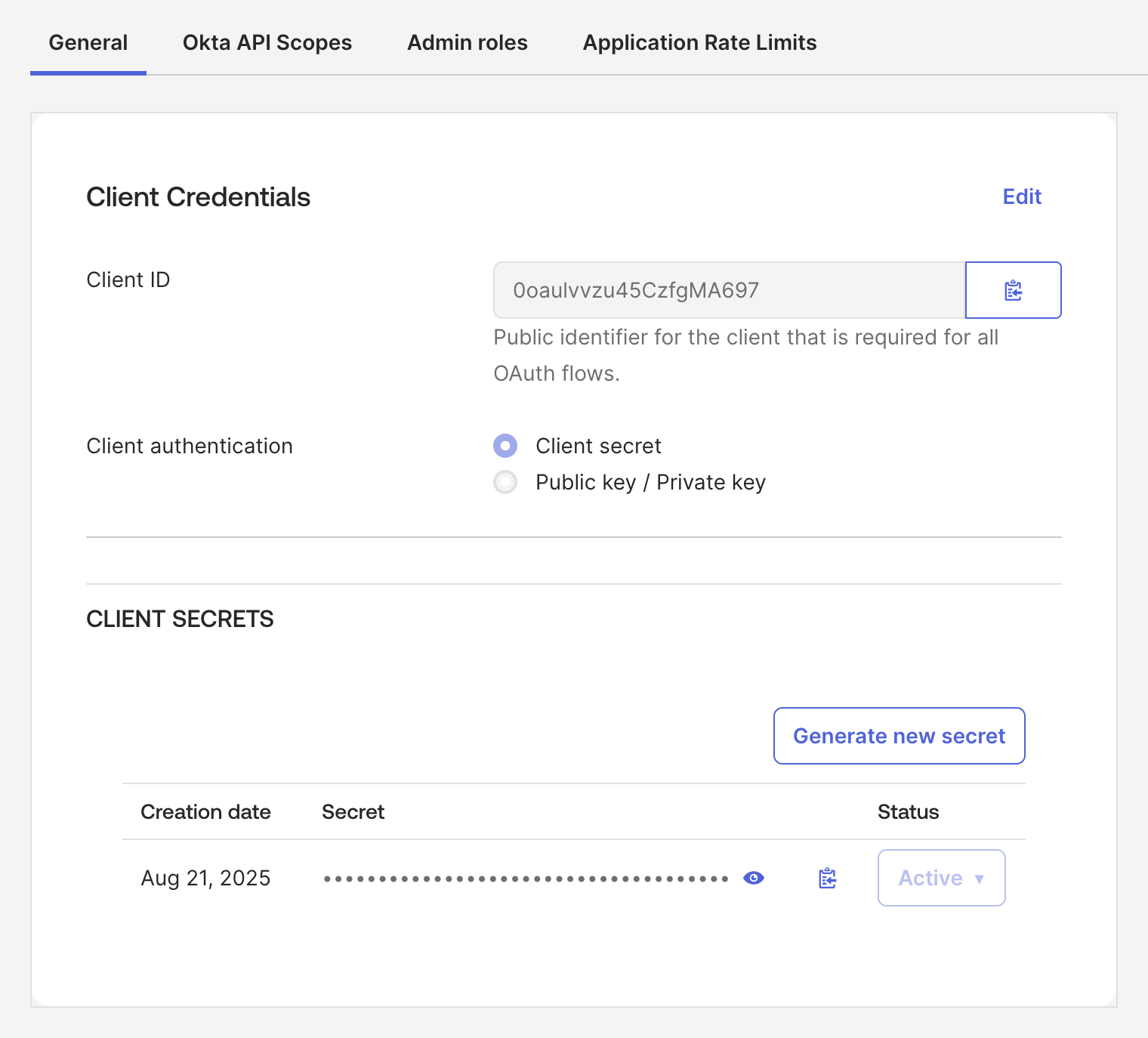

Após clicar em Salvar, o ID do Cliente e um segredo de cliente gerado são exibidos na aba Geral sob Credenciais do Cliente. Mantenha esses dados para uso posterior, pois serão necessários ao gerar um token OAuth no passo 4.

-

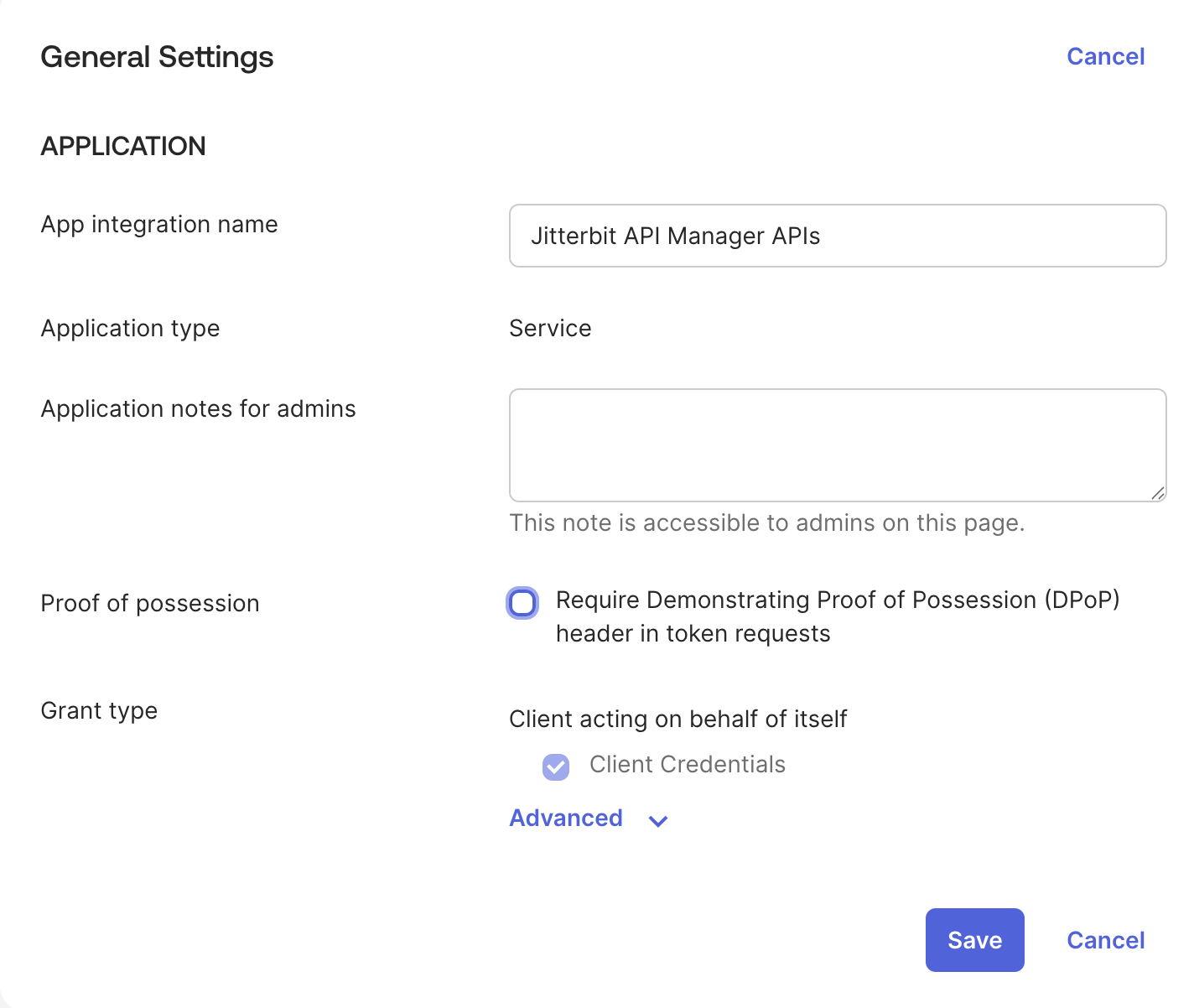

Na aba Geral sob Configurações Gerais, clique em Editar, desative Exigir Demonstração de Prova de Posse (DPoP) no cabeçalho das solicitações de token, e clique em Salvar:

-

Siga estas etapas para criar um escopo:

-

No console de desenvolvedor da Okta, no menu lateral, navegue até Segurança > API > Servidores de Autorização e selecione o servidor apropriado. Mantenha o URI do Emissor do servidor para uso posterior.

-

Na aba Escopos do servidor, clique em Adicionar Escopo.

-

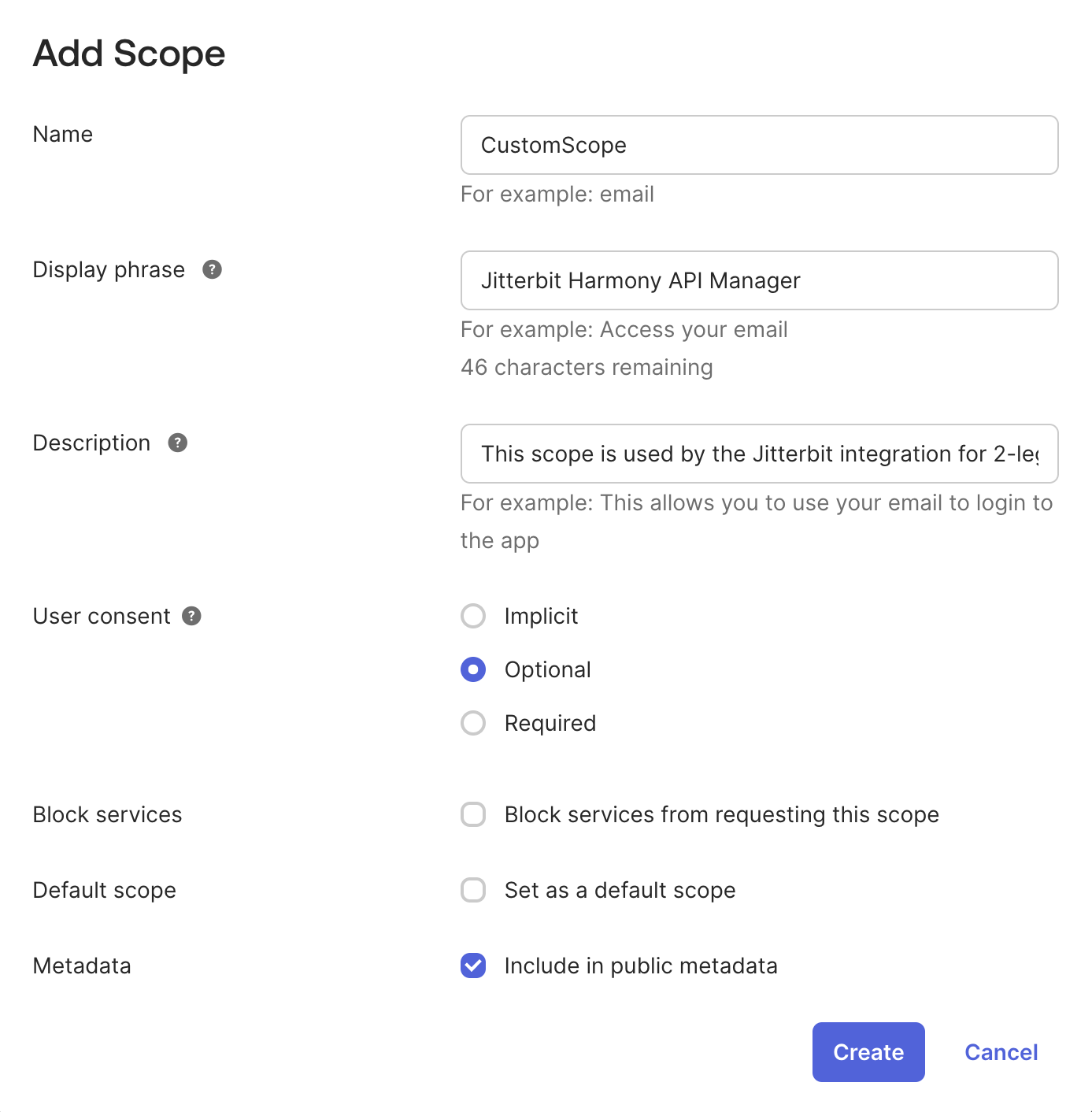

Na caixa de diálogo Adicionar Escopo, insira um Nome (como CustomScope) e preencha os campos opcionais conforme desejado. Mantenha o Nome que você inserir para uso posterior, pois será necessário ao configurar o perfil de segurança. Em Metadados, selecione Incluir em metadados públicos. Clique em Criar:

-

-

Siga estas etapas para criar uma política de acesso e regra:

-

Navegue de volta para o mesmo servidor de autorização usado ao criar um escopo.

-

Na aba Políticas de Acesso do servidor, clique em Adicionar Política se uma já não existir.

-

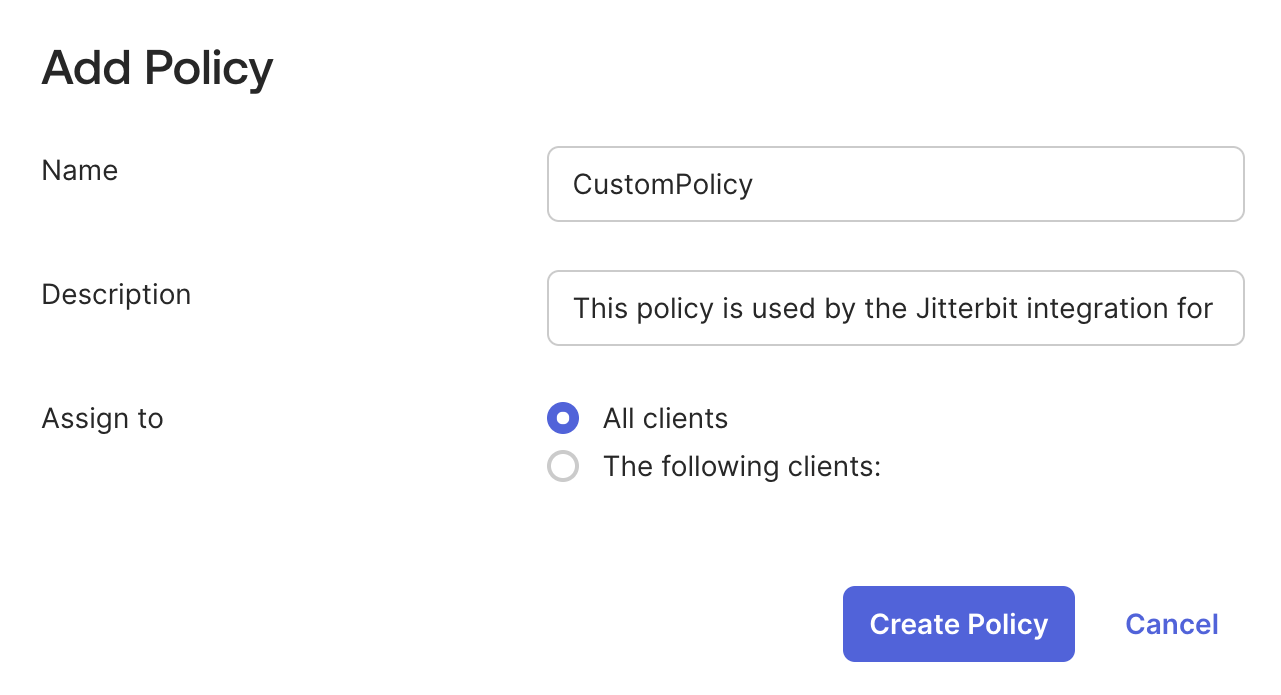

Na caixa de diálogo Adicionar Política, insira um Nome (como CustomPolicy) e preencha os campos opcionais conforme desejado. Clique em Criar Política:

-

Clique em Adicionar regra.

-

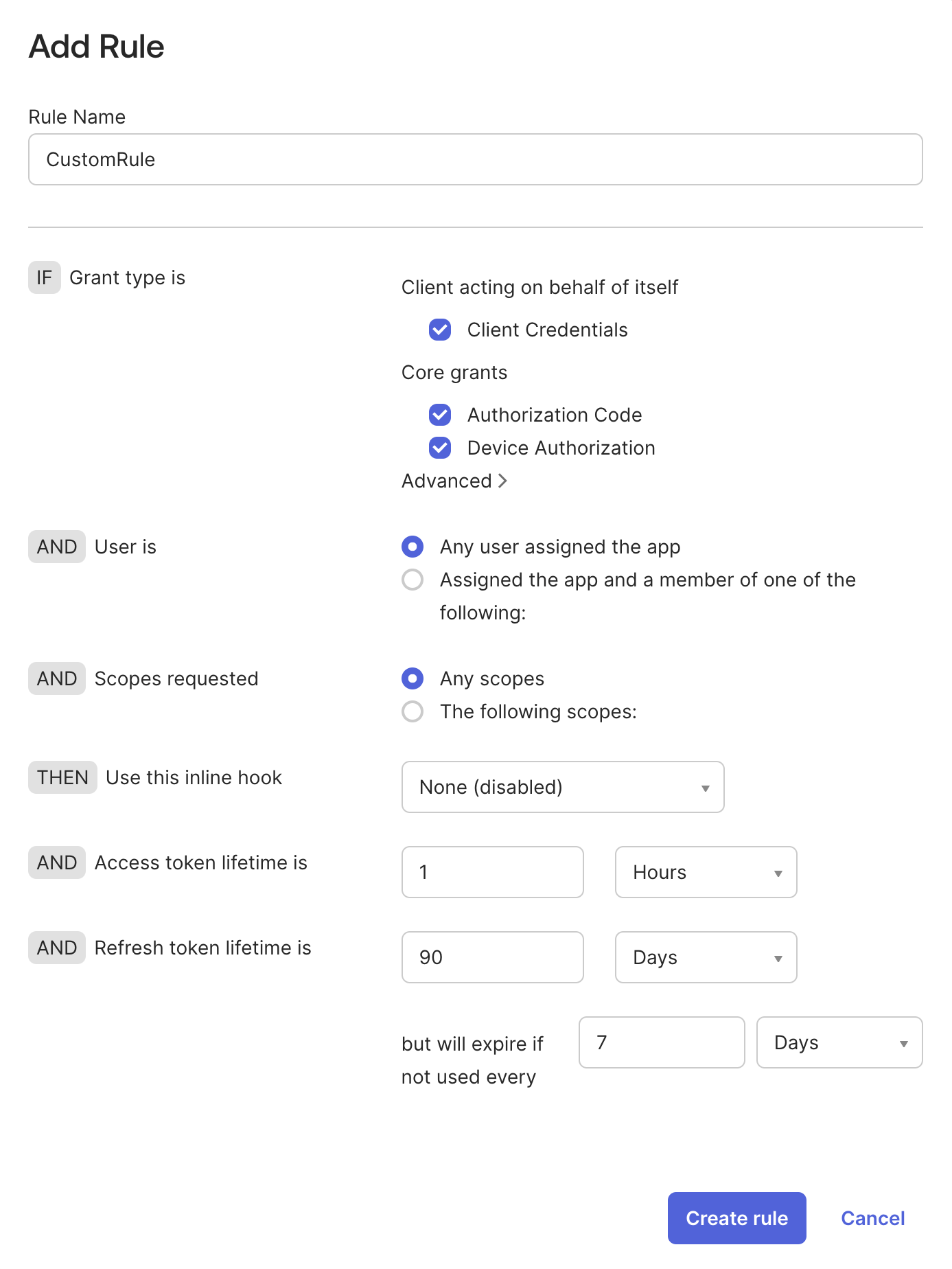

Na caixa de diálogo Adicionar Regra, insira um Nome da Regra (como CustomRule) e preencha os campos opcionais conforme desejado. Os valores padrão funcionam com o Jitterbit. Clique em Criar regra:

-

2. Configure um perfil de segurança de API OAuth 2.0 de 2 pernas

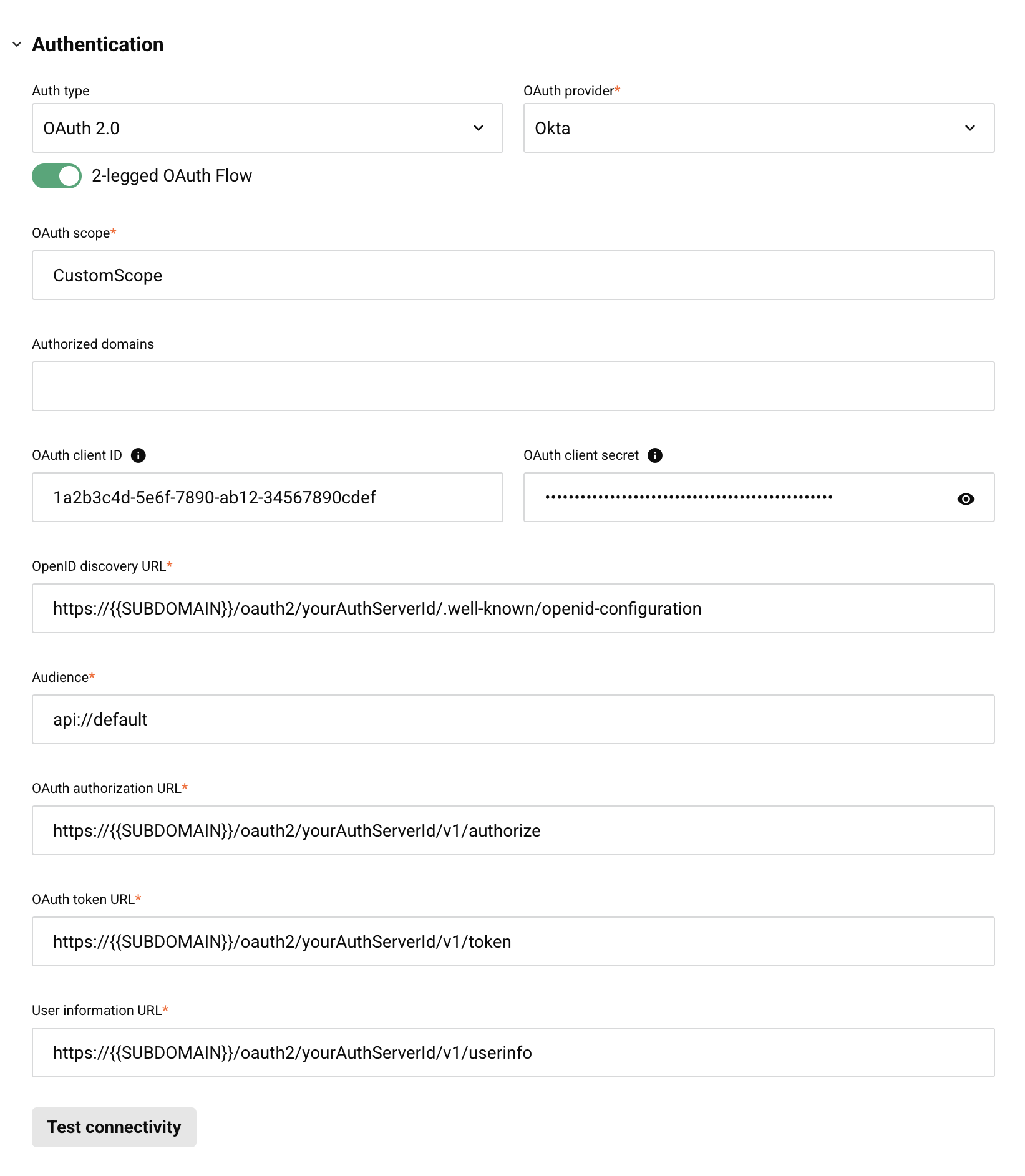

Configure estes campos para um perfil de segurança:

-

Tipo de autenticação: Selecione OAuth 2.0.

-

Provedor OAuth: Selecione Okta.

-

Fluxo OAuth de 2 pernas: Use o botão para habilitar este campo.

-

Escopo OAuth: Insira o nome do escopo que você especificou ao configurar o escopo no Okta. Consulte Configurar o Okta como um provedor de identidade para mais informações.

-

Domínios autorizados: Deixe este campo vazio.

-

ID do cliente OAuth: Opcionalmente, insira o ID do cliente do passo 1 para testes.

-

Segredo do cliente OAuth: Opcionalmente, insira o segredo do cliente do passo 1 para testes.

-

URL de descoberta OpenID: Substitua

{{SUBDOMAIN}}eyourAuthServerIdpelo subdomínio Okta e ID do servidor do URI do Emissor do servidor de autenticação Okta escolhido no passo 1. Por exemplo,https://example-1234.okta.com/oauth2/defaultse tornahttps://example-1234.okta.com/oauth2/default/.well-known/openid-configuration. -

Público-alvo: Insira o público do Okta. Ele pode ser encontrado em Segurança > API na aba Configurações do servidor de autorização.

-

URL de autorização OAuth: Substitua

{{SUBDOMAIN}}eyourAuthServerIdpelo subdomínio do Okta e pelo ID do servidor do URI do emissor do servidor de autenticação Okta escolhido a partir do passo 1. Por exemplo,https://example-1234.okta.com/oauth2/defaultse tornahttps://example-1234.okta.com/oauth2/default/v1/authorize. -

URL do token OAuth: Substitua

{{SUBDOMAIN}}eyourAuthServerIdpelo domínio do Okta e pelo ID do servidor do URI do emissor do servidor de autenticação Okta escolhido a partir do passo 1. Por exemplo,https://example-1234.okta.com/oauth2/defaultse tornahttps://example-1234.okta.com/oauth2/default/v1/token. -

URL de informações do usuário: Substitua

{{SUBDOMAIN}}eyourAuthServerIdpelo subdomínio do Okta e pelo ID do servidor do URI do emissor do servidor de autenticação Okta escolhido a partir do passo 1. Por exemplo,https://example-1234.okta.com/oauth2/defaultse tornahttps://example-1234.okta.com/oauth2/default/v1/userinfo. -

Testar conectividade: Clique para validar o token de autenticação.

3. Atribuir um perfil de segurança no API Manager

Para usar o perfil de segurança com uma API, siga as instruções para configurar uma API personalizada, API OData ou API proxy e selecione o perfil de segurança configurado com autenticação Okta OAuth 2.0.

4. Acessar uma API com autenticação Okta

Uma vez que você tenha salvo e publicado uma API personalizada, API OData ou API proxy, sua API é acessível por URL na aplicação que chama a API usando o método de autenticação configurado.

Usar OAuth 2.0 de 2 pernas é um processo em duas etapas:

-

Gere um token OAuth passando o ID do cliente Okta e o segredo do cliente obtidos acima no passo 1 em um Pedido de Token de Acesso de Credenciais de Cliente RFC6749 para o novo link URL do Token OAuth de 2 pernas exibido na página Perfis de Segurança ou obtendo o token OAuth diretamente do Okta.

-

Envie o token OAuth no cabeçalho da API usando o tipo de token "bearer" definido em RFC6750.

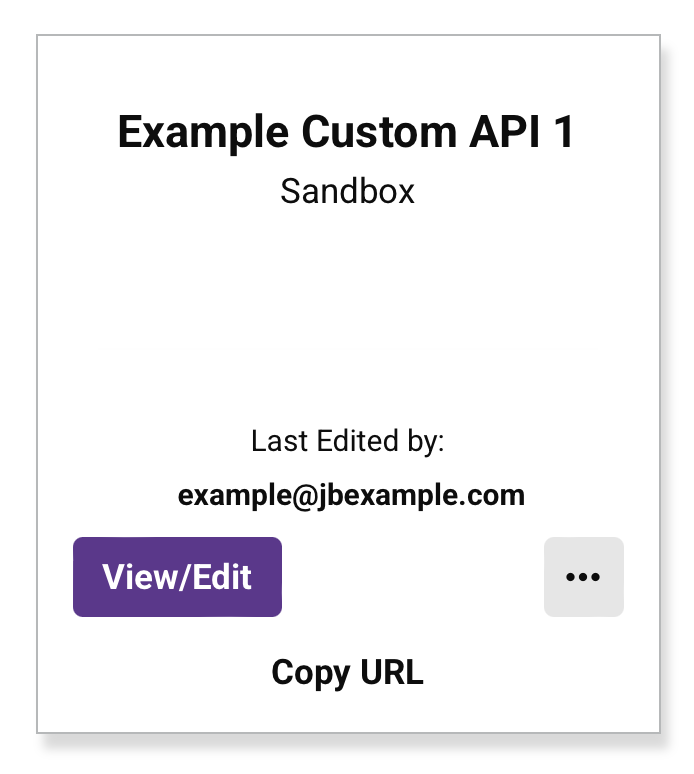

Para consumir a API, use o link para Copiar URL e utilize-o dentro da aplicação que faz a chamada:

Se a API suportar GET, você também pode colar a URL em um navegador da web para consumir a API manualmente.

Quando o Fluxo OAuth de 2 pernas está sendo usado, o gateway da API busca o token de acesso e a autenticação ocorre automaticamente.

Se a autenticação for bem-sucedida, a carga útil esperada é exibida no navegador da web.