Perfil de segurança da API OAuth 2.0 de 2 pernas do Microsoft Entra ID no Jitterbit API Manager

Introdução

Importante

O Microsoft Entra ID era anteriormente conhecido como Microsoft Azure AD.

Esta página explica como usar o Microsoft Entra ID 2-legged OAuth 2.0 com uma API personalizada do Jitterbit, API OData ou API proxy. Para OAuth de 3 pernas, consulte Perfil de segurança da API OAuth 2.0 de 3 pernas do Microsoft Entra ID.

Dentro de um perfil de segurança, é possível configurar o Microsoft Entra ID (Azure AD) como um provedor de identidade OAuth 2.0 para fornecer acesso a consumidores de API usando a autenticação do Microsoft Entra ID.

Para informações adicionais, consulte a documentação da Microsoft sobre Configurar um aplicativo OAuth OpenID Connect da galeria de aplicativos do Microsoft Entra.

Depreciação do Azure AD Graph

A API Azure AD Graph está depreciada. A Microsoft irá retirá-la completamente em 30 de junho de 2025.

Se você configurou anteriormente o registro do seu aplicativo com o Azure AD Graph, deve migrar o registro do aplicativo para o Microsoft Graph antes de 1º de fevereiro de 2025. Registros de aplicativos que não forem migrados até 1º de fevereiro de 2025 receberão um erro ao fazer solicitações.

Após migrar o registro do aplicativo para o Microsoft Graph, você deve atualizar o manifesto do aplicativo. Siga as instruções na etapa 12 em Conceder permissões de API ao Harmony.

Pré-requisitos

Você precisa da edição P1 do Microsoft Entra ID para configurar e usar o Microsoft Entra ID como um provedor de identidade.

1. Configurar o Microsoft Entra ID como um provedor de identidade

Siga estas etapas para configurar um aplicativo OAuth 2.0 no portal Microsoft Azure. Você precisa obter o ID do cliente, o segredo do cliente e o ID do diretório para configurar o Microsoft Entra ID como um provedor de identidade em um perfil de segurança.

-

Faça login no portal Microsoft Azure.

-

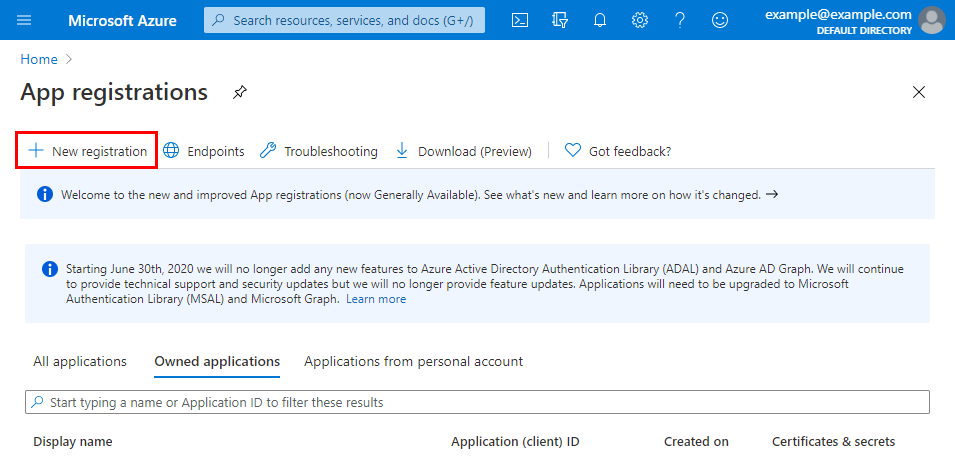

Vá para Registros de aplicativos e clique em Novo registro:

-

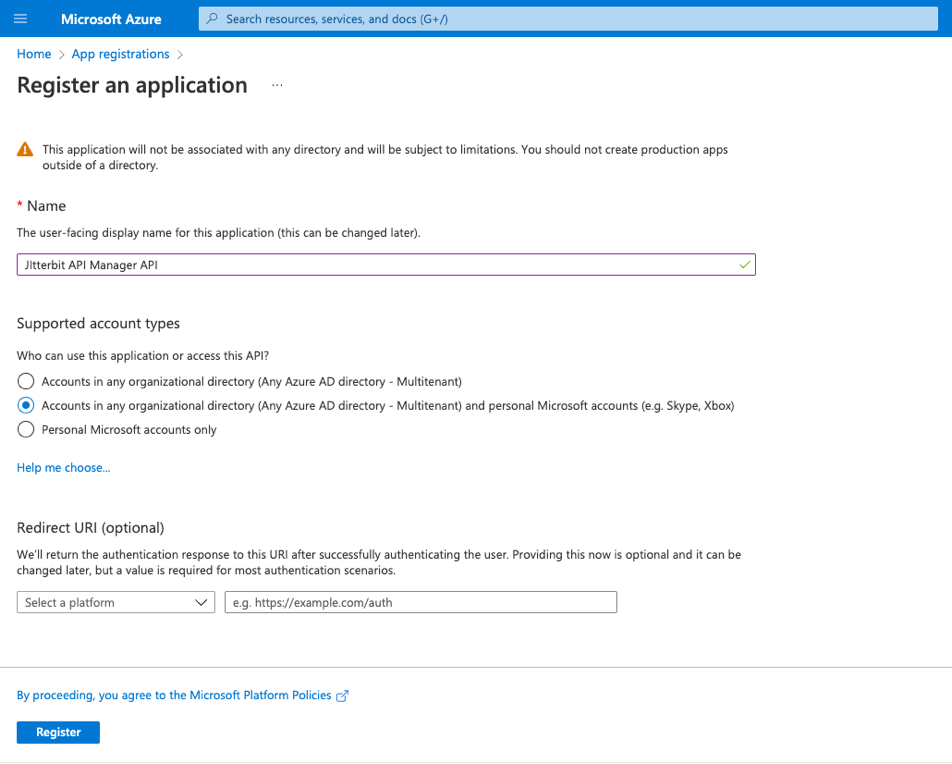

Na tela Registrar um aplicativo, insira estes detalhes:

- Nome: Insira um nome, como Jitterbit API Manager APIs.

- Tipos de conta suportados: Selecione a opção apropriada para o seu ambiente.

-

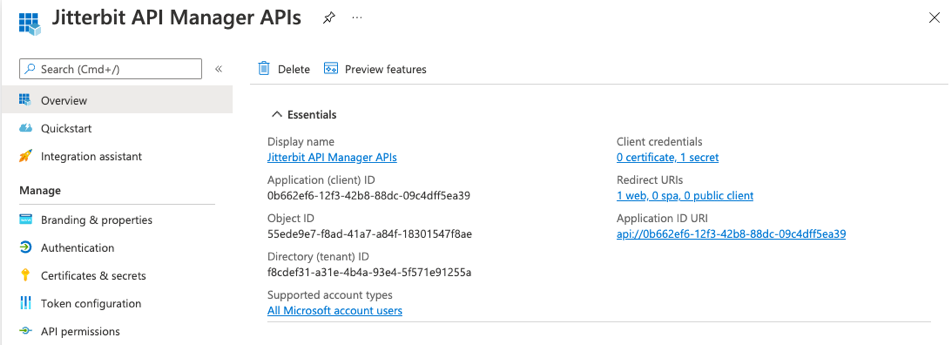

Após clicar em Registrar, a tela Visão geral mostra o ID do aplicativo (cliente) e o ID do diretório (locatário). Salve esses valores. Você precisará deles mais tarde:

-

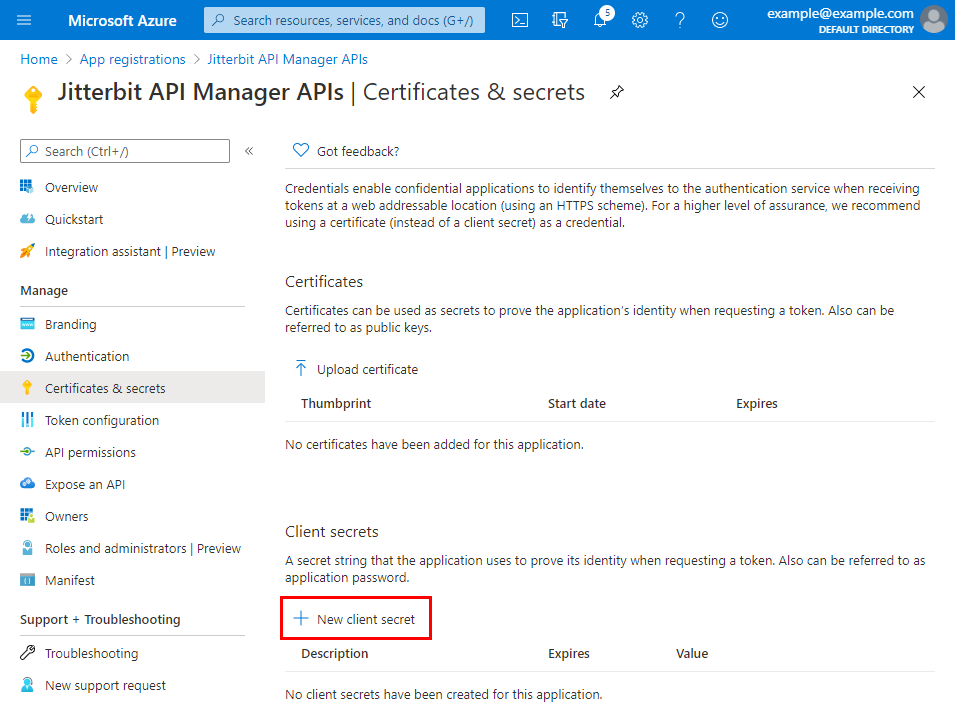

No menu Gerenciar à esquerda, selecione Certificados e segredos. Em Segredos do cliente, clique em Novo segredo do cliente:

-

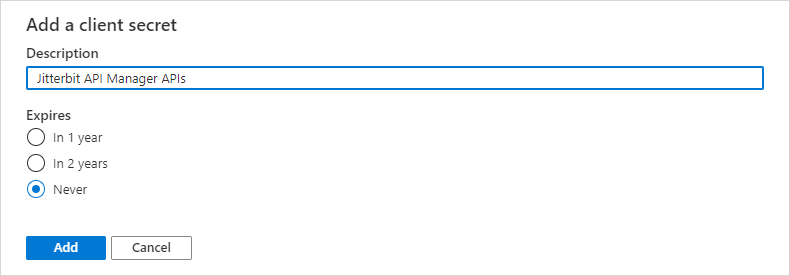

Insira uma Descrição e defina o segredo para Nunca expirar. Em seguida, clique em Adicionar:

-

Clique no ícone Copiar para a área de transferência para salvar o segredo do cliente. Salve este valor, pois você precisará dele mais tarde:

2. Conceder permissões de API ao Harmony

Siga estas etapas para conceder permissões ao Harmony para usar as APIs do Microsoft Entra ID com o aplicativo OAuth 2.0 que você criou em Configurar o Microsoft Entra ID como um provedor de identidade. Se você estiver continuando da seção anterior, comece na etapa 3.

-

Faça login no portal do Microsoft Azure.

-

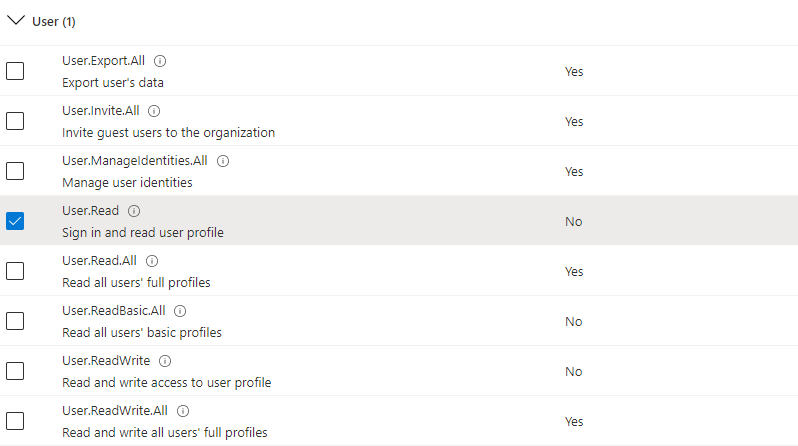

No portal do Microsoft Azure, vá para Registros de aplicativo. Selecione o aplicativo OAuth 2.0 que você criou em Configurar o Microsoft Entra ID como um provedor de identidade. No exemplo, isso é chamado de Jitterbit API Manager APIs.

-

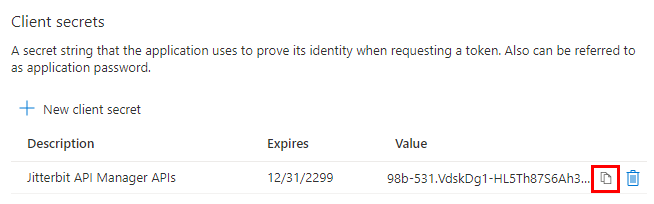

Em Gerenciar, selecione Permissões de API. Em seguida, clique em Adicionar uma permissão:

-

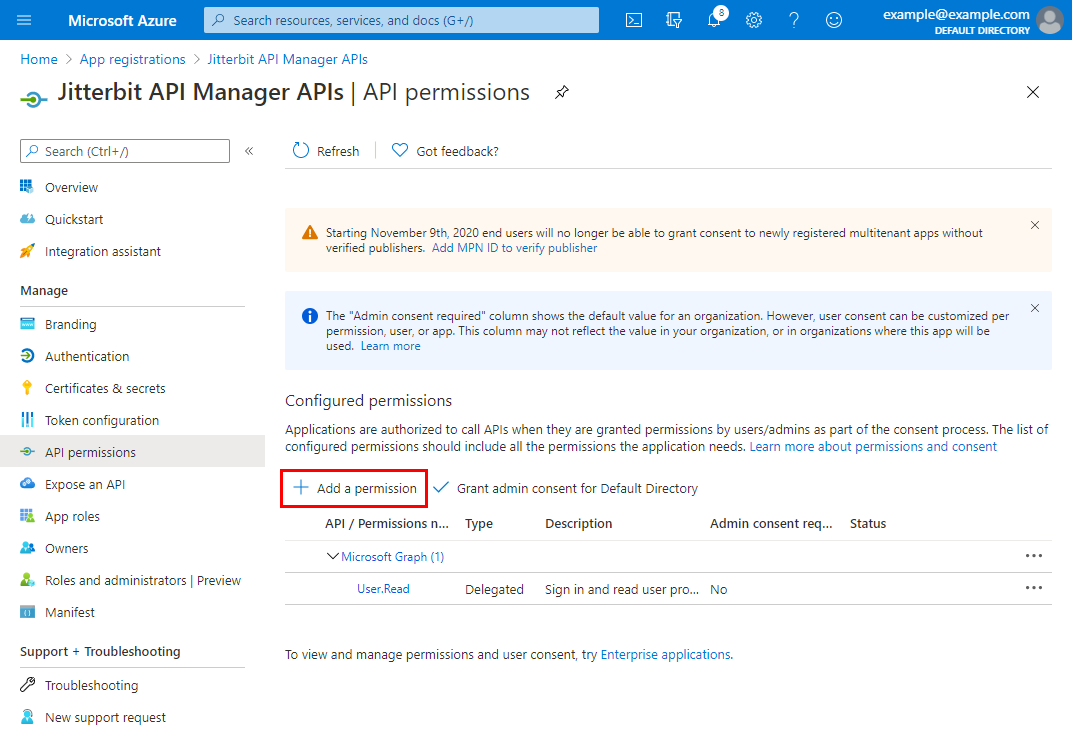

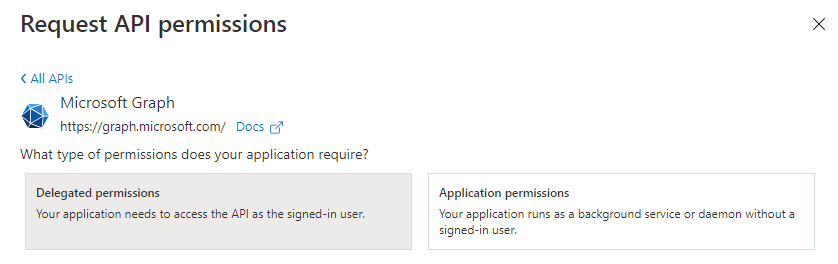

Em APIs da Microsoft, selecione Microsoft Graph:

-

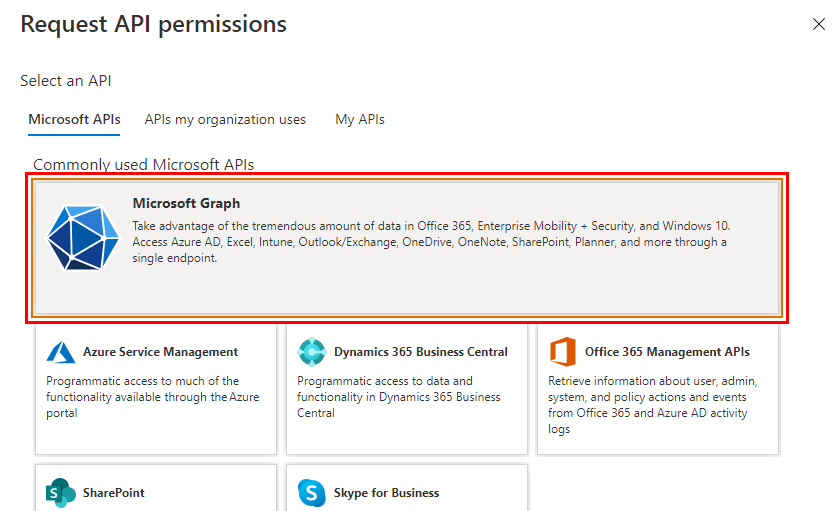

Selecione Permissões delegadas:

-

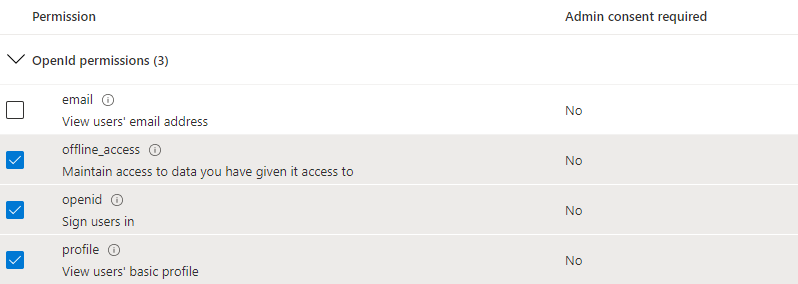

Em Selecionar permissões, selecione estas permissões:

-

Permissões OpenId: Selecione offline_access, openid e profile.

-

- Usuário: Selecione User.Read.

-

-

Na parte inferior da tela Solicitar permissões de API, clique em Adicionar permissões.

-

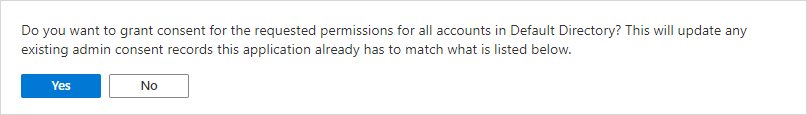

Você retorna à tela Permissões de API para o aplicativo. Em Permissões configuradas, clique em Conceder consentimento de administrador para \<Directory>.

-

Confirme o diálogo para conceder consentimento:

-

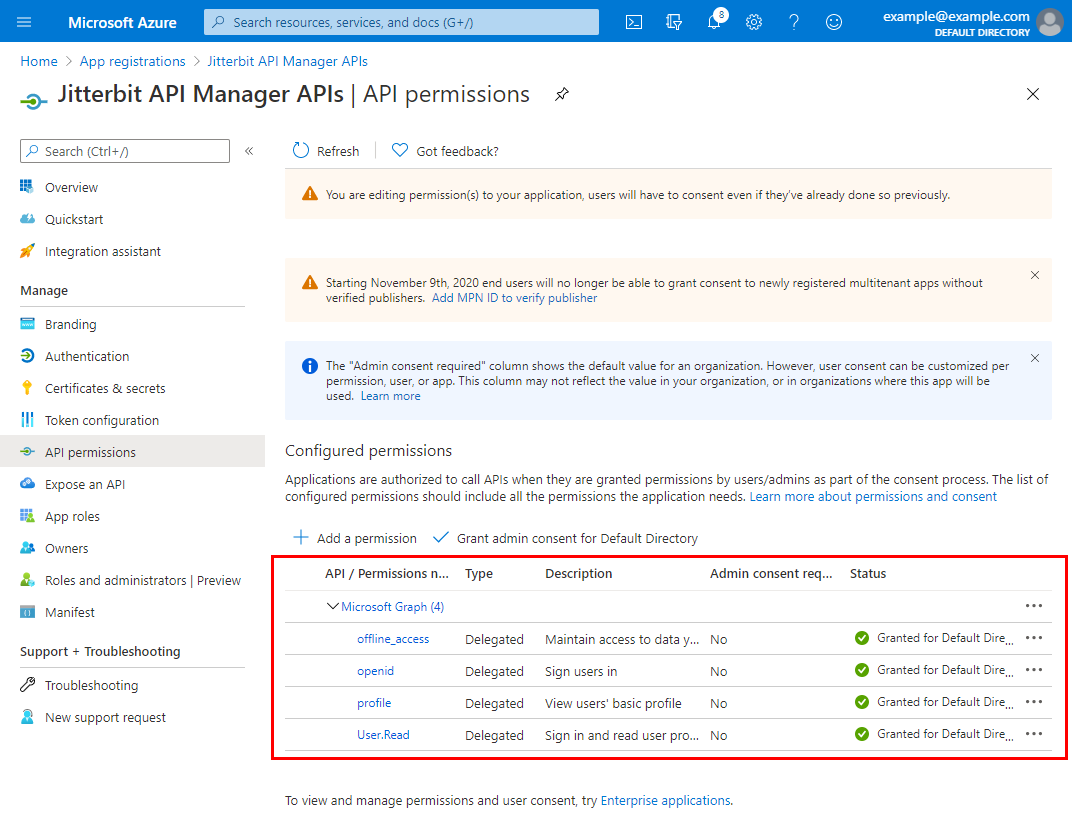

Em Permissões configuradas, a coluna Status mostra que o consentimento foi concedido para cada permissão adicionada:

-

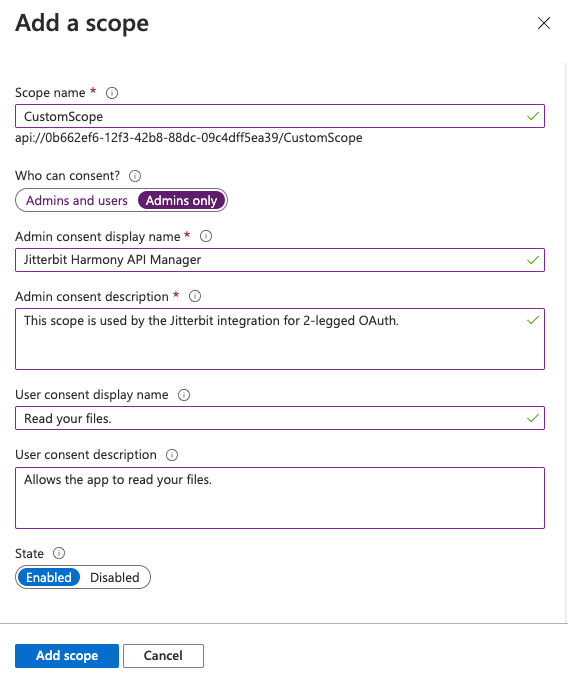

Siga estas etapas adicionais para criar um escopo personalizado:

- Navegue até Expor uma API e clique em Adicionar um escopo.

-

Na caixa de diálogo Adicionar um escopo, insira um Nome de escopo, Nome de exibição de consentimento de administrador, Descrição de consentimento de administrador e complete os campos opcionais conforme desejado. Clique em Adicionar escopo:

-

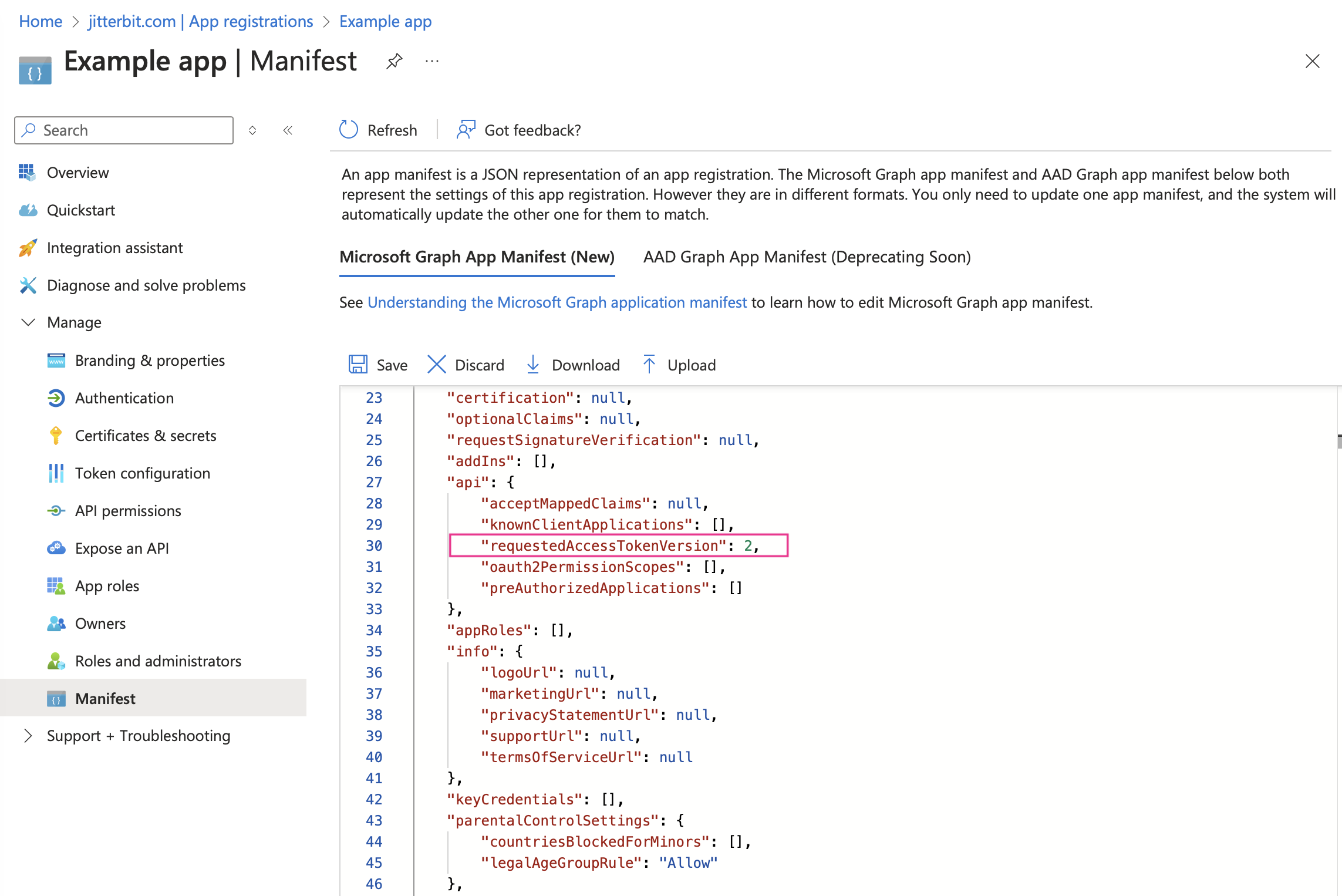

Na categoria Gerenciar à esquerda, selecione Manifesto. Certifique-se de que

requestedAccessTokenVersionesteja definido como2e clique em Salvar:

Nota

Seu token de autenticação não será validado se

requestedAccessTokenVersionnão estiver definido como2.

3. Configure um perfil de segurança no API Manager

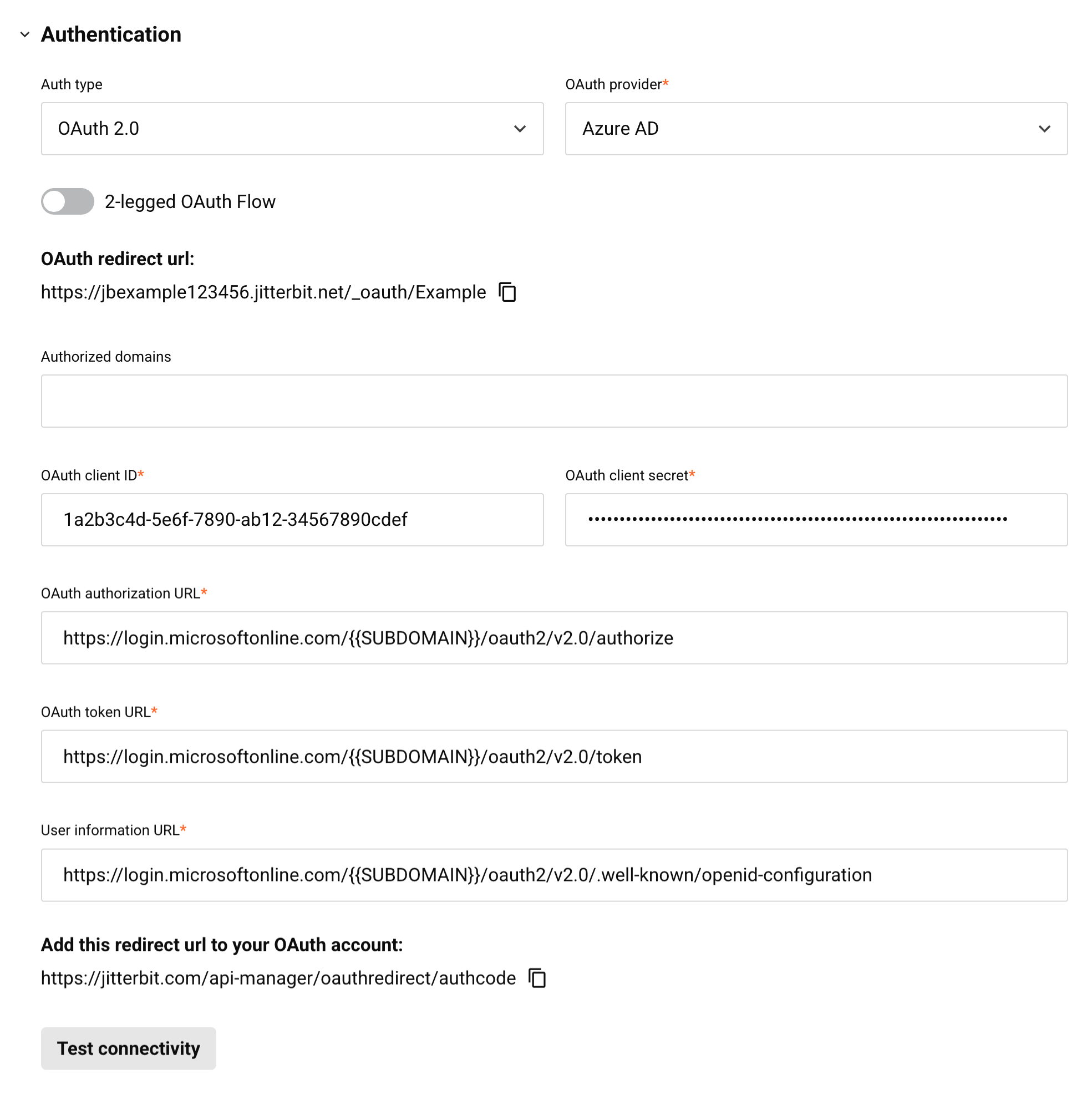

Configure estes campos para um perfil de segurança:

Nota

O Nome do perfil não deve conter espaços. Se o Nome do perfil contiver espaços, você receberá um erro ao tentar acessar uma API usando esse perfil de segurança. O Microsoft Entra ID retorna um erro semelhante a este:

A URL de resposta especificada na solicitação não corresponde às URLs de resposta configuradas para o aplicativo.

-

Tipo de autenticação: Selecione OAuth 2.0.

-

Provedor OAuth: Selecione Azure AD.

-

Fluxo OAuth de 2 pernas: Use o botão para habilitar este campo.

-

Escopo OAuth: Insira o ID do cliente e o escopo neste formato:

<client_id>/.default. -

Domínios autorizados: Deixe este campo vazio.

-

ID do cliente OAuth: Opcionalmente, insira o ID do cliente do passo 1 para testes.

-

Segredo do cliente OAuth: Opcionalmente, insira o segredo do cliente do passo 1 para testes.

-

URL de descoberta Openid: Substitua

{{ SUBDOMAIN }}pelo ID do Diretório do passo 1. -

Público: Insira o ID do cliente obtido acima no passo 1.

-

URL de autorização OAuth: Substitua

{{ SUBDOMAIN }}pelo ID do Diretório do passo 1. -

URL do token OAuth: Substitua

{{ SUBDOMAIN }}pelo ID do Diretório do passo 1. -

URL de informações do usuário: Substitua

{{ SUBDOMAIN }}pelo ID do Diretório do passo 1. -

Testar conectividade: Clique para validar o token de autenticação.

4. Atribuir o perfil de segurança no API Manager

Para usar o perfil de segurança com uma API, siga as instruções para configurar uma API personalizada, API OData ou API proxy e selecione o perfil de segurança configurado com autenticação OAuth 2.0 do Microsoft Entra ID.

5. Acessar a API com autenticação do Microsoft Entra ID

Uma vez que você tenha salvo e publicado uma API personalizada, API OData ou API proxy, sua API é acessível por URL na aplicação que chama a API usando o método de autenticação configurado.

Usar OAuth 2.0 de 2 pernas é um processo em duas etapas:

- Gere um token OAuth passando o ID do cliente Azure e o segredo do cliente obtidos acima no passo 1 em um Pedido de Token de Acesso de Credenciais de Cliente RFC6749 para o novo link URL do Token OAuth de 2 pernas exibido na página de Perfis de Segurança ou obtendo o token OAuth diretamente do Microsoft Entra ID.

- Envie o token OAuth no cabeçalho da API usando o tipo de token "bearer" definido na RFC6750.

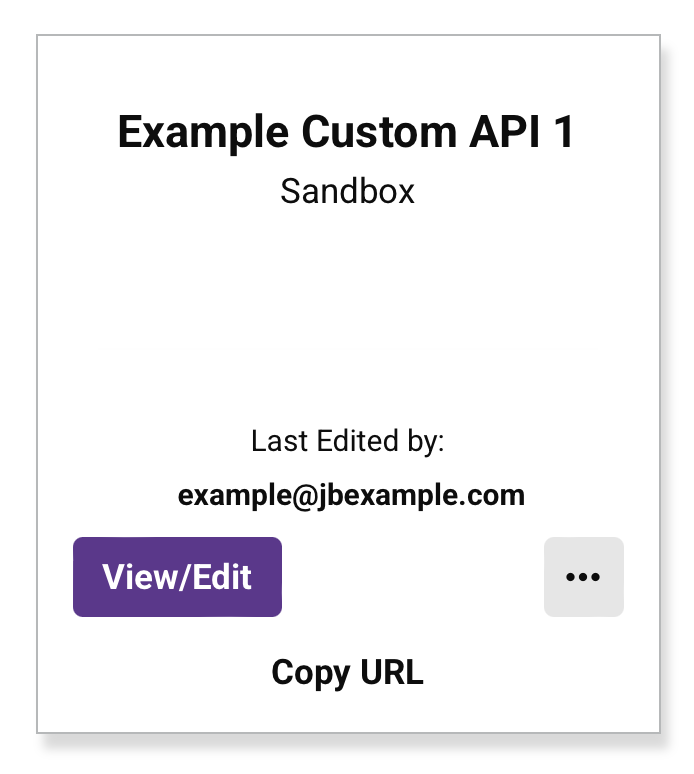

Para consumir a API, use o link para Copiar URL e utilize-o dentro do aplicativo que faz a chamada:

Se a API suportar GET, você também pode colar a URL em um navegador da web para consumir a API manualmente.

Quando o Fluxo OAuth de 2 pernas está sendo utilizado, o gateway da API busca o token de acesso e a autenticação ocorre automaticamente.

Se a autenticação for bem-sucedida, a carga útil esperada é exibida no navegador da web.