Configure um provedor de identidade para uso com o Jitterbit Harmony single sign-on (SSO)

Introdução

Antes de [configurar o SSO], você deve configurar seu provedor de identidade. Esta página mostra como fazer isso para os seguintes protocolos e provedores de identidade:

-

OAuth 2.0

- Autodesk

- BMC (proprietário apenas para clientes da BMC)

- Salesforce

-

SAML 2.0

Nessas seções, as URLs de redirecionamento e callback para os clientes do Harmony são as seguintes:

-

OAuth 2.0

WMChttps://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/oauthStudiohttps://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/oauth/login/studio/callback -

SAML 2.0

WMChttps://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/samlStudiohttps://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml/login/studio/callback

REGION é sua [região do Harmony], uma das na-east, emea-west ou apac-southeast.

Mudanças nas URLs de redirecionamento

URLs de redirecionamento publicadas anteriormente (contendo jitterbit-cloud-mgmt-console) estão sendo atualizadas para as novas URLs mostradas acima.

Embora as URLs antigas continuarão a funcionar por meio de redirecionamento para as novas, elas serão descontinuadas em algum momento no futuro.

O Jitterbit recomenda que organizações atualmente habilitadas para SSO e usando provedores de identidade configurados com as URLs antigas reconfigurem o SSO usando as novas URLs o mais rápido possível para evitar quaisquer interrupções futuras.

OAuth 2.0

Autodesk

Para obter um ID de cliente e um segredo de cliente do Autodesk OAuth 2.0, faça login no [portal Autodesk Forge], e siga estas etapas para dois aplicativos cliente do Jitterbit, WMC, para acesso às aplicações web do Harmony via o portal Harmony, e Studio, para acesso ao Design Studio:

Importante

Você deve criar ambos os aplicativos, mesmo que não pretenda usar o Design Studio.

-

Vá para Meus Aplicativos e clique no botão Criar Aplicativo.

-

Defina os seguintes valores:

-

Nome do Aplicativo: Insira o nome do aplicativo que os usuários veem ao fazer login no Harmony através deste provedor.

-

URL de Retorno: Insira a URL de redirecionamento ou callback OAuth da sua região do Harmony para o aplicativo cliente Jitterbit.

-

-

Clique em Criar Aplicativo.

-

Use o ID do cliente e o segredo do cliente na seção do aplicativo da gaveta Configurar SSO OAuth 2.0 na página Organizações do Console de Gerenciamento.

BMC

Para instruções sobre como configurar o provedor de identidade BMC, entre em contato com o [suporte ao cliente da BMC].

Para obter um ID de cliente OAuth 2.0 do Google e um segredo do cliente, faça login no Google API Console, e siga estas etapas para dois aplicativos clientes Jitterbit, WMC, para acesso aos aplicativos web do Harmony via o portal Harmony, e Studio, para acesso ao Design Studio:

Importante

Você deve criar ambos os aplicativos, mesmo que não pretenda usar o Design Studio.

-

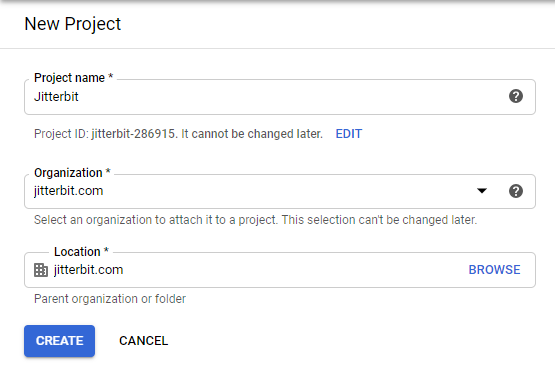

No Painel, clique em Criar Projeto.

-

Na tela Novo Projeto, insira um Nome do Projeto.

Dica

Você pode criar ambos os aplicativos clientes Jitterbit dentro do mesmo projeto.

Se necessário, selecione uma Organização e Localização, e clique em Criar:

-

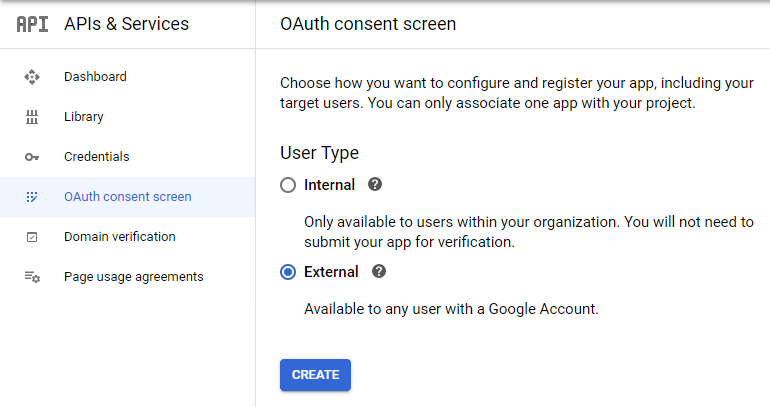

Vá para a aba Tela de Consentimento OAuth do projeto, selecione Externo, e clique em Criar:

-

Na Tela de Consentimento OAuth, insira um Nome do Aplicativo, complete as informações de contato obrigatórias e faça quaisquer alterações adicionais nos valores padrão.

-

Clique em Salvar e Continuar.

-

Vá para a aba Credenciais do projeto.

-

Clique em Criar Credenciais.

-

No menu suspenso, selecione ID do cliente OAuth, e defina os seguintes valores:

-

Tipo de aplicativo: Selecione Aplicativo da Web.

-

Nome: Insira um nome para o cliente.

-

-

Em URIs de redirecionamento autorizados, clique em Adicionar URI, e então defina o seguinte:

- URIs: Insira a URL de redirecionamento da sua região Harmony para o aplicativo cliente Jitterbit.

-

Clique em Criar.

-

Use o ID do cliente e o segredo do cliente na seção do aplicativo na gaveta Configurar SSO OAuth 2.0 na página Organizações do Console de Gerenciamento.

Salesforce

Para habilitar o Salesforce como um provedor de identidade e obter um ID de cliente OAuth 2.0 e um segredo de cliente, faça login na interface do usuário do Salesforce Classic como um Administrador do Salesforce e siga estas etapas:

-

Navegue até Configuração > Administrar > Controles de Segurança > Provedor de Identidade.

-

Na seção Configuração do Provedor de Identidade, verifique se você tem um nome de domínio configurado e se o Salesforce está habilitado como um provedor de identidade:

-

Se você não tiver um domínio configurado, clique no link para Configurar um Nome de Domínio e siga as etapas para configurar um domínio e implantá-lo para os usuários. Isso habilita automaticamente o Salesforce como um provedor de identidade.

-

Se você tiver um domínio configurado, mas desabilitado como provedor de identidade, clique no botão Habilitar Provedor de Identidade.

Dica

Após fazer alterações na Configuração do Provedor de Identidade, pode ser necessário atualizar a página.

-

Realize as seguintes etapas para dois aplicativos clientes Jitterbit, WMC, para acesso aos aplicativos da web Harmony via o portal Harmony, e Studio, para acesso ao Design Studio:

Importante

Você deve criar ambos os aplicativos, mesmo que não pretenda usar o Design Studio.

-

Na seção Provedores de Serviço, clique no link para criar via Aplicativos Conectados, ou navegue até Configuração > Criar > Criar > Aplicativos e clique em Novo na seção Aplicativos Conectados.

-

Defina os seguintes valores:

-

Informações Básicas:

-

Nome do Aplicativo Conectado: Insira um nome para o aplicativo cliente Jitterbit.

-

Defina quaisquer outros campos obrigatórios.

-

-

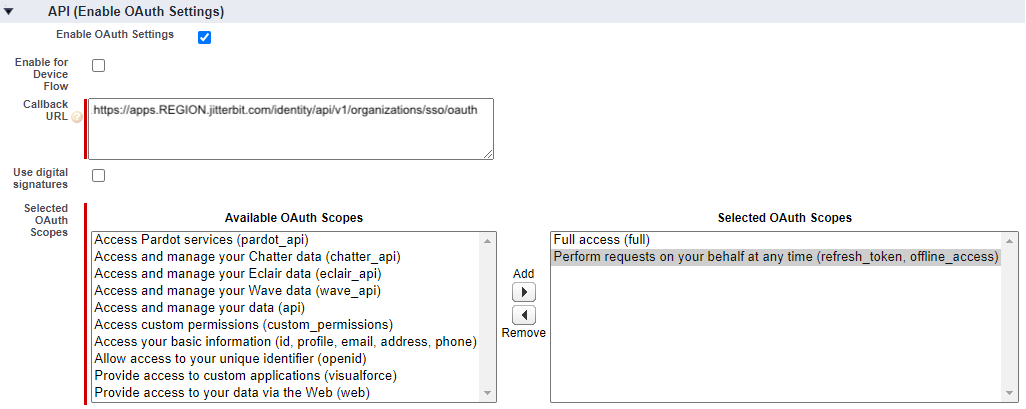

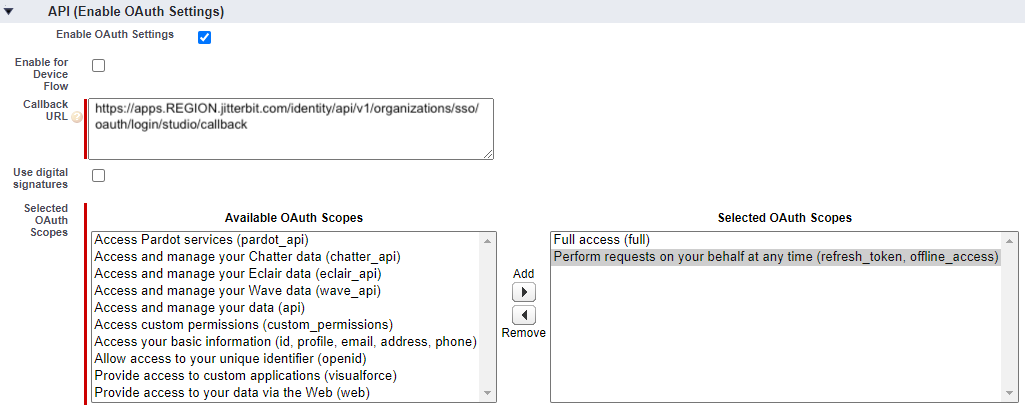

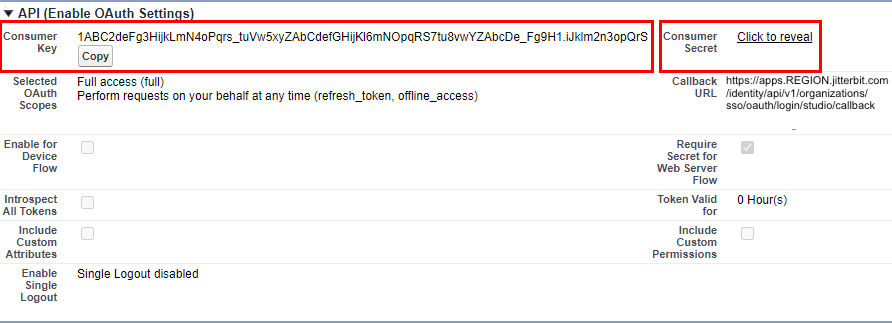

API (Ativar Configurações de OAuth):

-

Ativar Configurações de OAuth: Ative esta configuração para revelar os campos URL de Retorno e Escopos de OAuth Selecionados:

Para WMC:

Para Studio:

Defina esses campos da seguinte forma:

-

URL de Retorno: Insira a URL de redirecionamento ou retorno da sua região Harmony para o aplicativo cliente Jitterbit.

-

Escopos de OAuth Selecionados: Selecione esses escopos de OAuth movendo-os para Escopos de OAuth Selecionados:

-

Acesso total (full)

-

Realizar solicitações em seu nome a qualquer momento (refresh_token, offline_access)

-

-

-

-

-

Clique em Salvar.

-

Em API (Ativar Configurações de OAuth), use a Chave do Consumidor para o ID do cliente e o Segredo do Consumidor para o segredo do cliente na seção do aplicativo do Configurar SSO OAuth 2.0 na página Organizações do Console de Gerenciamento.

SAML 2.0

Microsoft Entra ID

Para obter os metadados de identidade e provedor de serviço SAML 2.0 para o Microsoft Entra ID (agora conhecido como Microsoft Entra ID), faça login no [portal do Microsoft Azure] com uma conta que inclua a edição P2 do Microsoft Entra ID, e siga estas etapas:

-

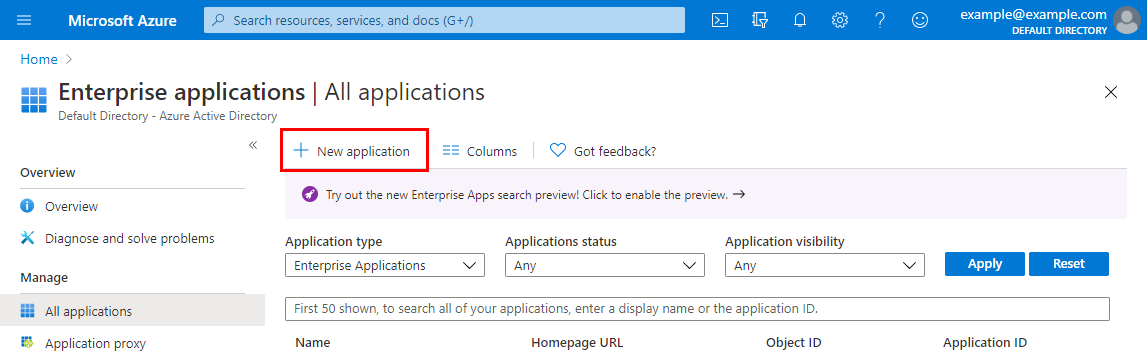

Vá para a seção Aplicativos empresariais e clique em Novo aplicativo:

-

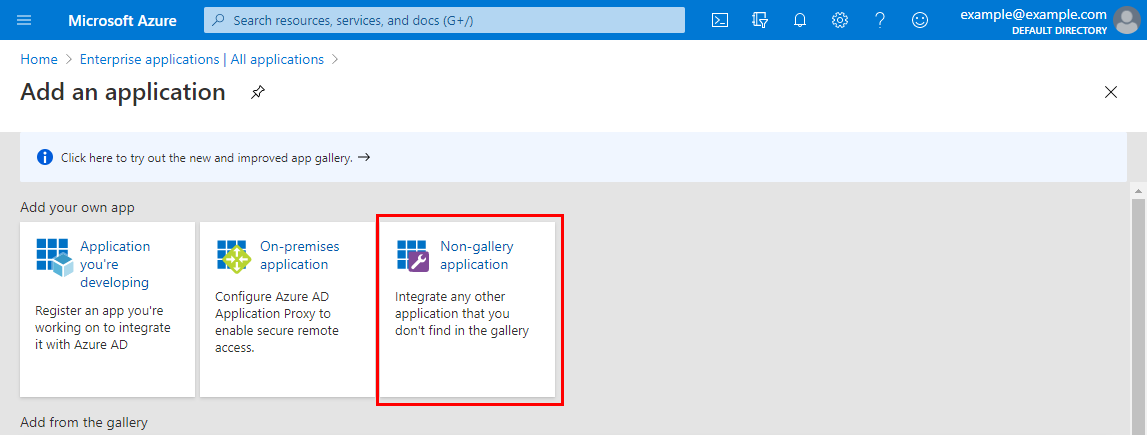

Na tela Adicionar um aplicativo, sob Adicionar seu próprio aplicativo, selecione Aplicativo não da galeria:

-

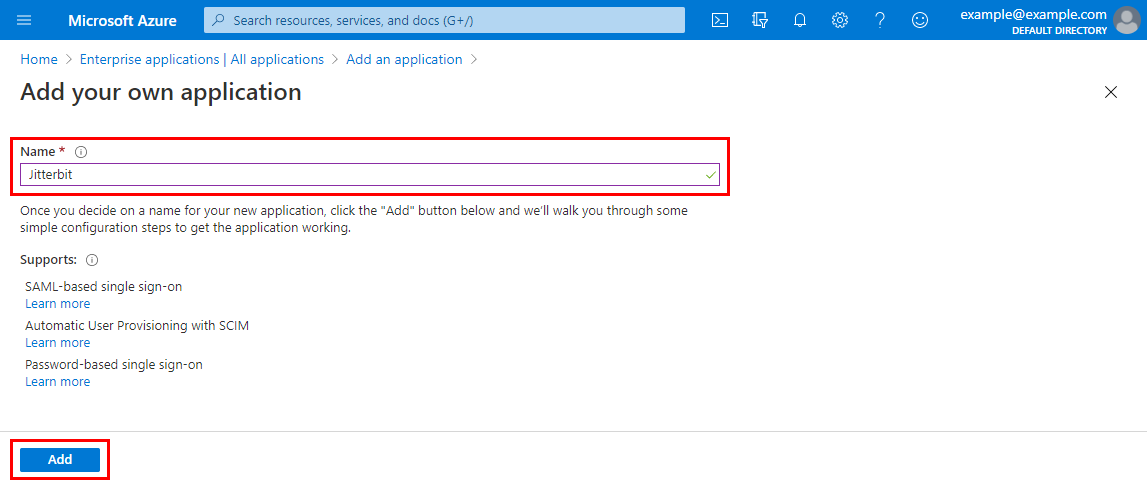

Na tela Adicionar seu próprio aplicativo, insira um nome para o novo aplicativo e clique em Adicionar:

-

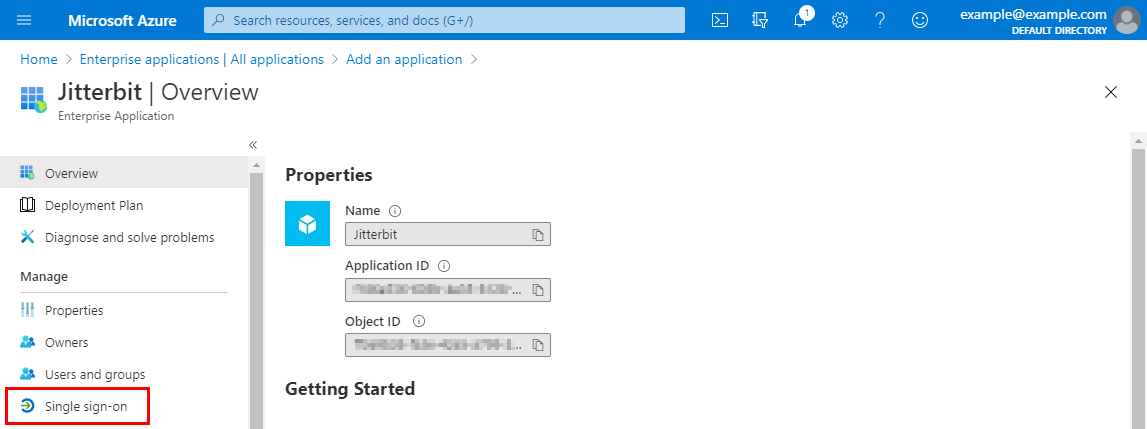

Na tela de Visão Geral para o novo aplicativo, na categoria Gerenciar à esquerda, selecione Single sign-on:

-

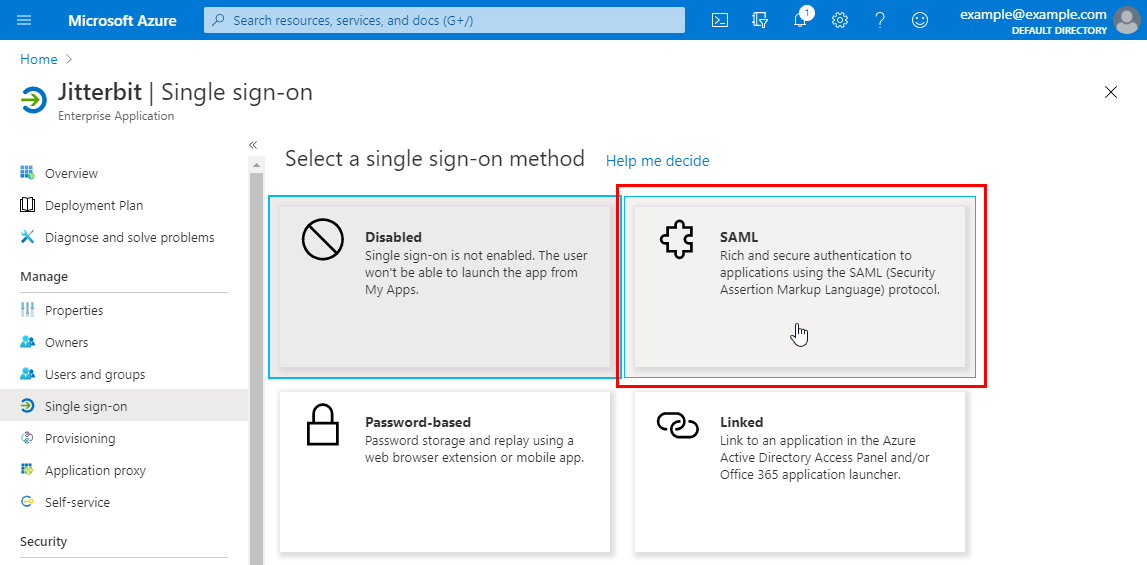

Na tela de Single sign-on para o novo aplicativo, em Selecione um método de single sign-on, selecione SAML:

-

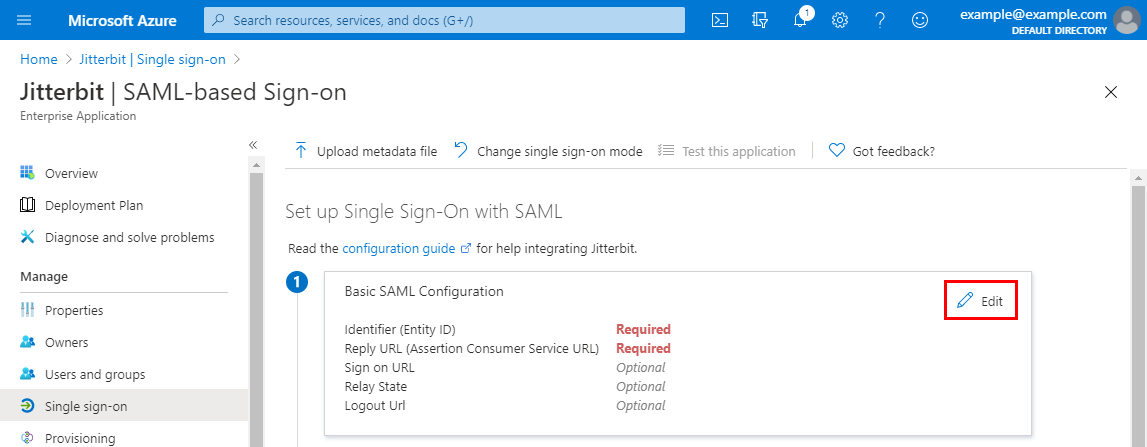

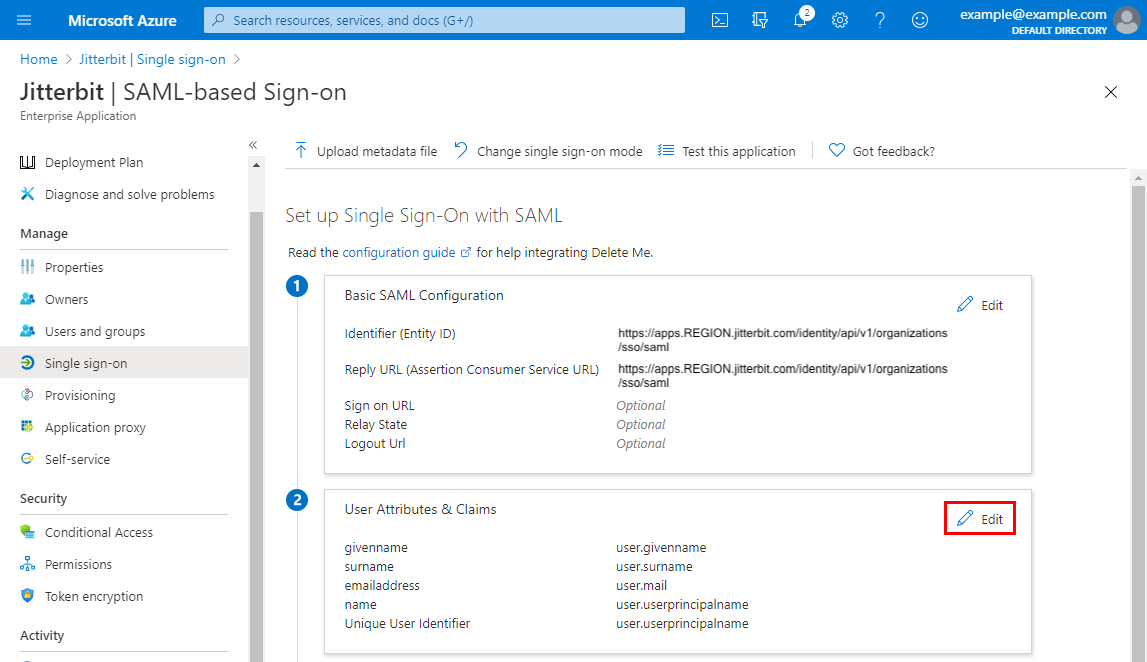

Na tela de Single Sign-on baseado em SAML, edite o primeiro passo, Configuração Básica de SAML:

-

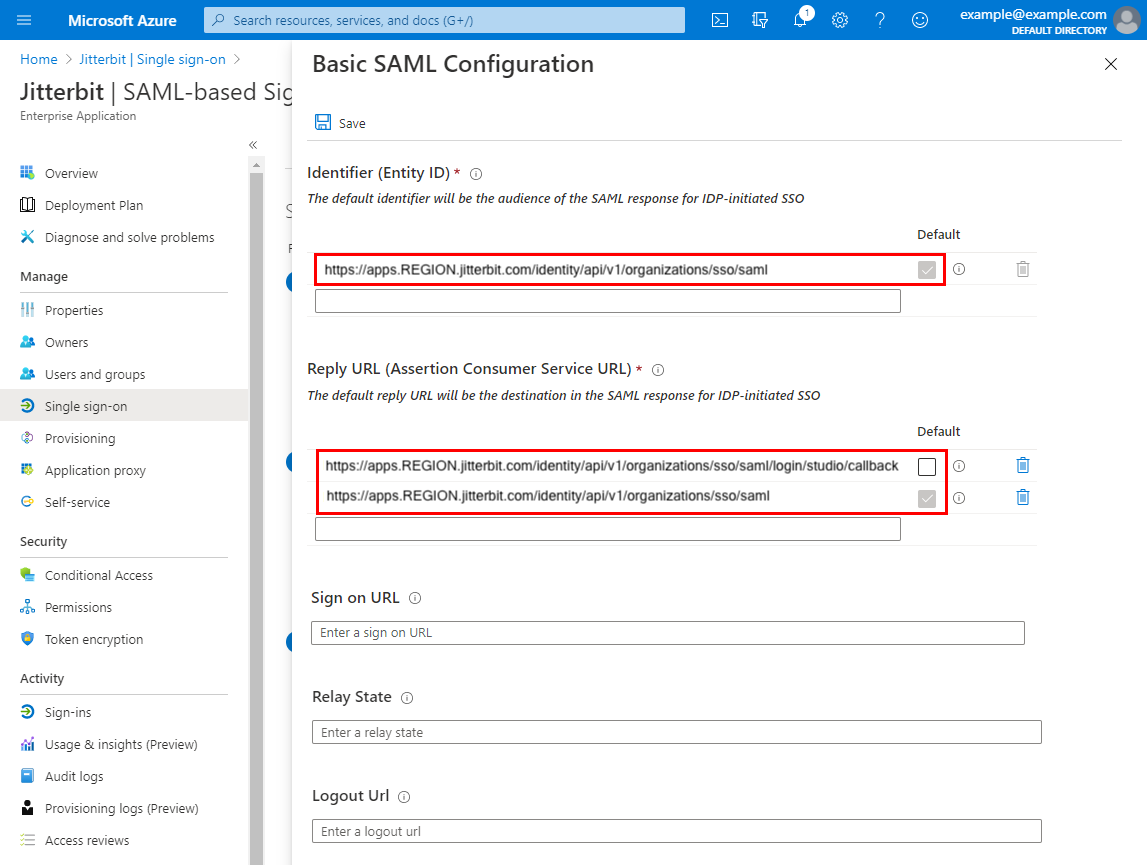

Na tela de Configuração Básica de SAML, defina valores para os seguintes campos:

-

Identificador (Entity ID): Insira a URL de redirecionamento SAML da sua região Harmony para o aplicativo cliente WMC Jitterbit e selecione a caixa de seleção Padrão.

-

URL de Resposta (Assertion Consumer Service URL): Em linhas separadas, insira a URL de redirecionamento SAML e as URLs de callback da sua região Harmony para ambos os aplicativos clientes Jitterbit, WMC, para acesso às aplicações web Harmony via o portal Harmony, e Studio, para acesso ao Design Studio. Selecione a caixa de seleção Padrão para a URL de redirecionamento WMC.

Importante

Você deve criar ambos os aplicativos, mesmo que não pretenda usar o Design Studio.

-

-

Clique em Salvar e feche.

-

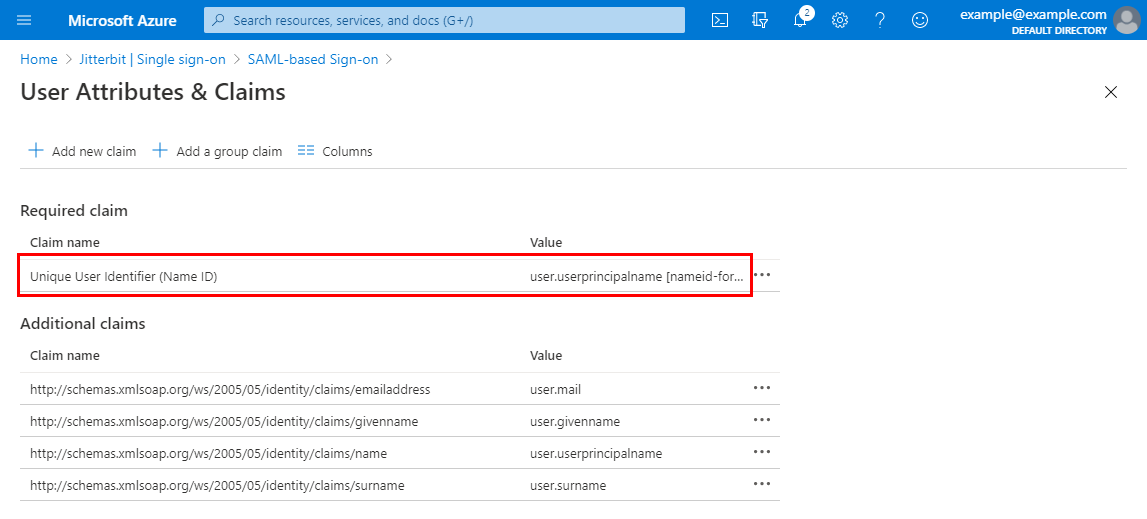

Na tela de Single Sign-on baseado em SAML, edite o segundo passo, Atributos e Claims do Usuário:

-

Por padrão, o Microsoft Azure usa o

user.userprincipalnamecomo identificador, que éonemicrosoft.com. Isso deve ser alterado parauser.mail.Para abrir a claim para modificação, clique na linha com o Nome da Claim de Identificador Único do Usuário (Name ID):

-

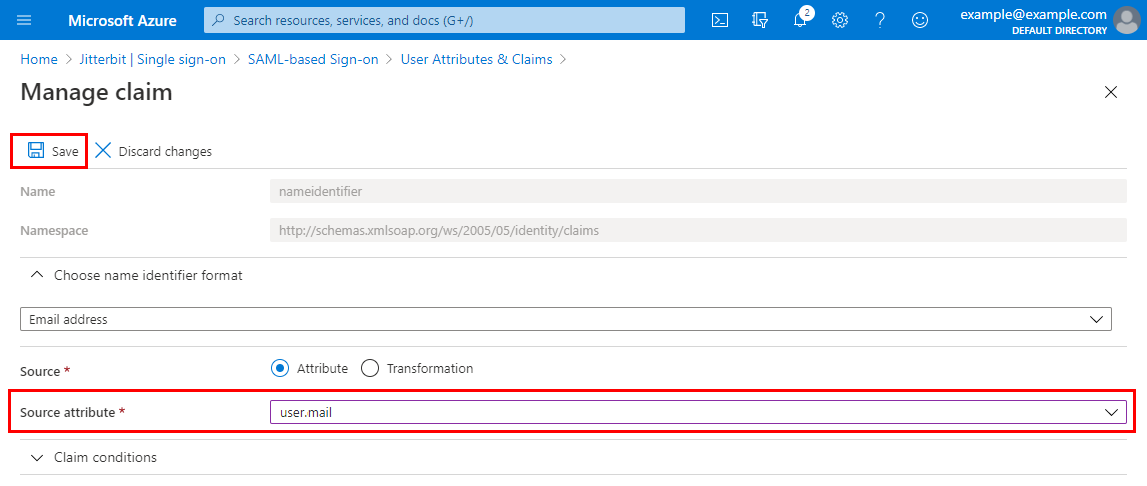

Na tela Gerenciar reivindicação, altere o campo Atributo de origem de

user.userprincipalnameparauser.mail.

-

Clique em Salvar e feche.

-

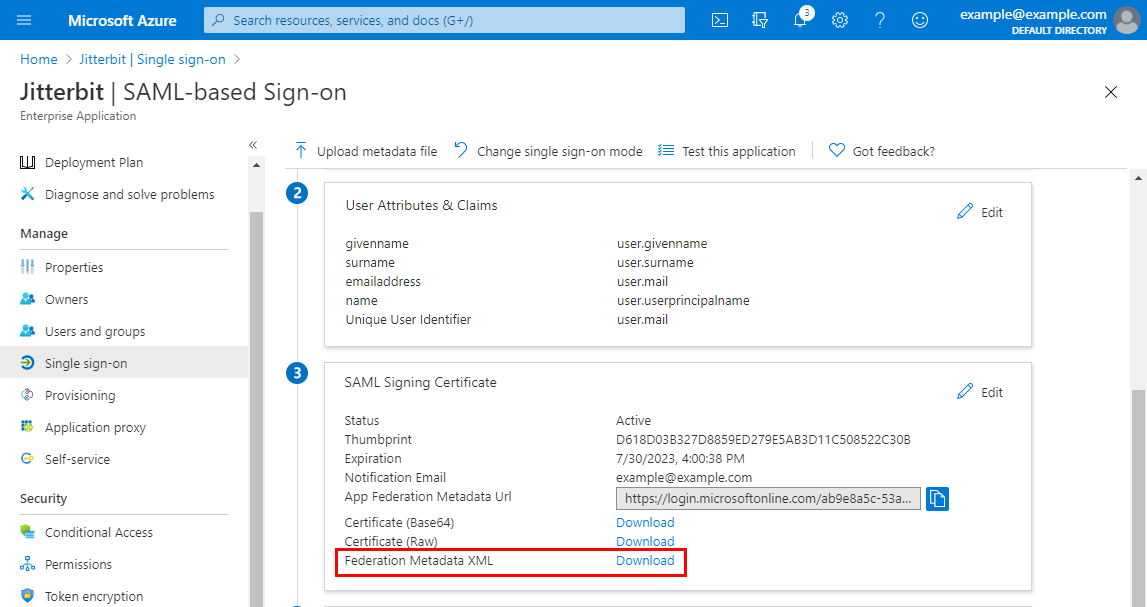

Na tela Login baseado em SAML, no terceiro passo, Certificado de Assinatura SAML, baixe o XML de Metadados da Federação. Use isso como o campo Metadados do Provedor de Identidade na seção do aplicativo da Configurar SSO SAML 2.0 na página Organizações do Console de Gerenciamento.

Nota

Múltiplas definições de certificado (

<X509Data>elementos) nos metadados são suportadas com versões de agentes 10.84 / 11.22 e posteriores.

-

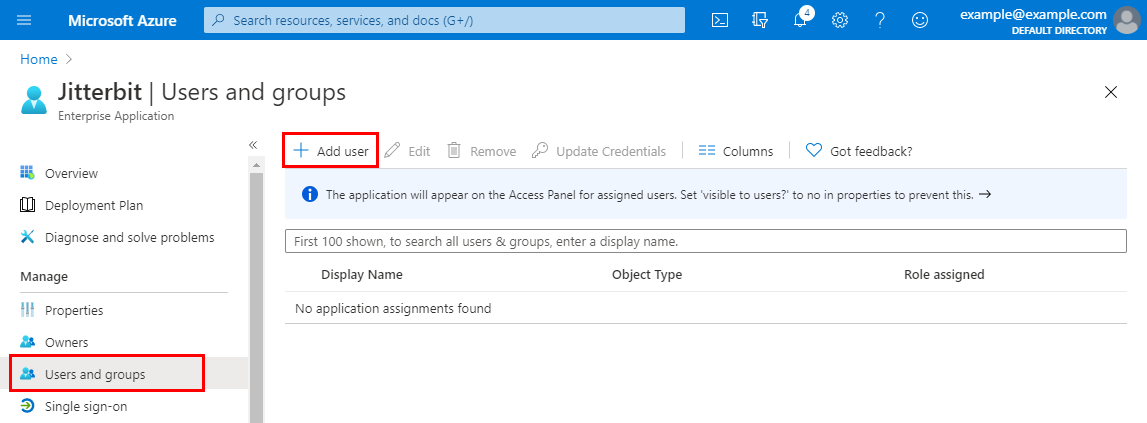

Sob a categoria Gerenciar à esquerda, selecione Usuários e grupos.

-

Para cada usuário, clique em Adicionar usuário e adicione seu endereço de email.

-

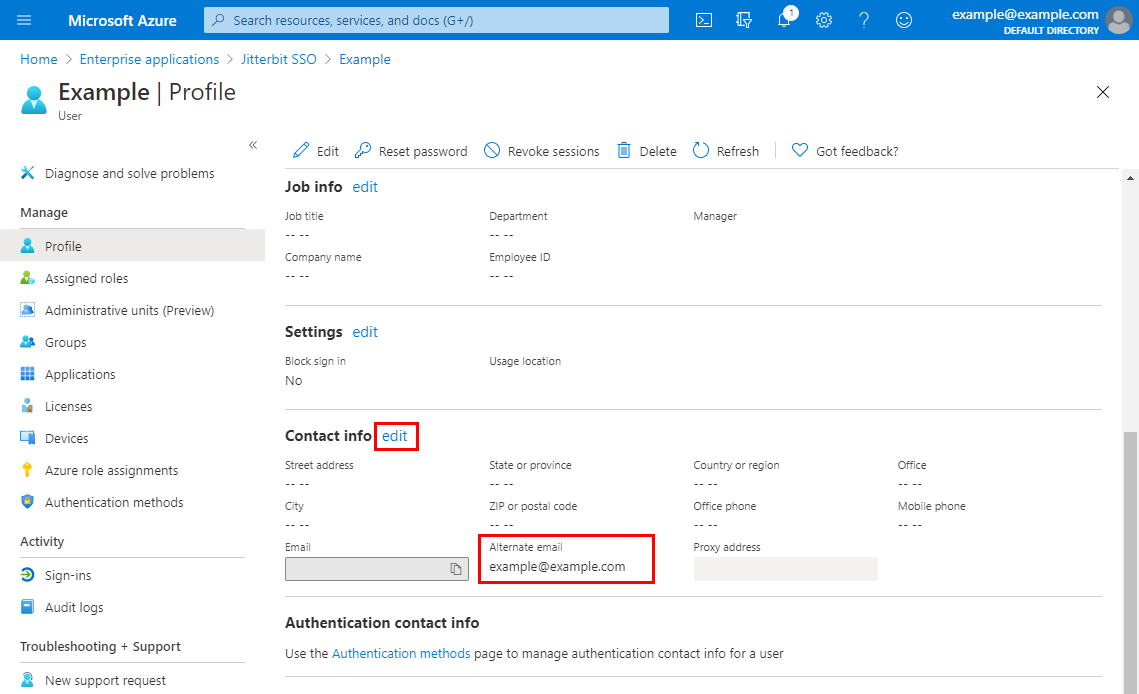

Após adicionar cada usuário, forneça um Email alternativo que corresponda ao nome de usuário do Harmony. Esses usuários devem ser membros da organização Harmony.

-

Para criar os metadados do provedor de serviços para os clientes WMC e Studio, use os exemplos abaixo, substituindo

REGIONnas linhas destacadas pelas URLs de redirecionamento e callback SAML da sua região Harmony para o aplicativo cliente Jitterbit:WMC<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"/> </md:SPSSODescriptor> </md:EntityDescriptor>Studio<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml/login/studio/callback"/> </md:SPSSODescriptor> </md:EntityDescriptor> -

Use esses metadados no campo Metadados do Provedor de Serviços na seção do aplicativo da Configurar SSO SAML 2.0 na página Organizações do Console de Gerenciamento. para configurar SSO para SAML 2.0.

Salesforce

Para obter os metadados de identidade e provedor de serviços SAML 2.0 para o Salesforce, faça login na interface do Salesforce Classic como um Administrador do Salesforce e siga estas etapas:

-

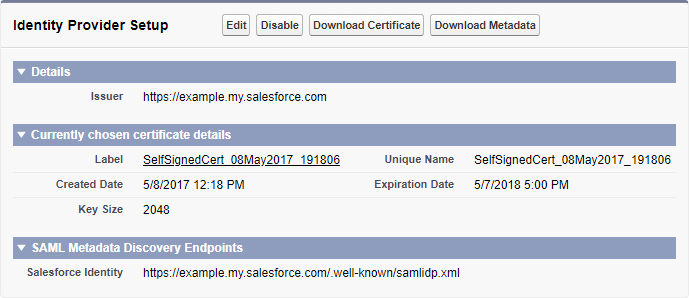

Navegue até Configuração > Administrar > Controles de Segurança > Provedor de Identidade.

-

Na seção Configuração do Provedor de Identidade, verifique se você tem um nome de domínio configurado e se o Salesforce está habilitado como um provedor de identidade:

-

Se você não tiver um domínio configurado, clique no link para Configurar um Nome de Domínio e siga os passos para configurar um domínio e implantá-lo para os usuários. Isso habilita automaticamente o Salesforce como um provedor de identidade.

-

Se você tiver um domínio configurado, mas desabilitado como provedor de identidade, clique no botão Habilitar Provedor de Identidade.

Dica

Após fazer alterações na Configuração do Provedor de Identidade, pode ser necessário atualizar a página.

-

Realize os seguintes passos para dois aplicativos cliente Jitterbit, WMC, para acesso aos aplicativos web Harmony via o portal Harmony, e Studio, para acesso ao Design Studio:

Importante

Você deve criar ambos os aplicativos, mesmo que não pretenda usar o Design Studio.

-

Na seção Provedores de Serviço, clique no link para criar via Aplicativos Conectados, ou navegue até Configuração > Criar > Criar > Aplicativos e clique em Novo na seção Aplicativos Conectados.

-

Defina os seguintes valores:

-

Informações Básicas:

-

Nome do Aplicativo Conectado: Insira um nome para o aplicativo cliente Jitterbit.

-

Preencha quaisquer outros campos obrigatórios.

-

-

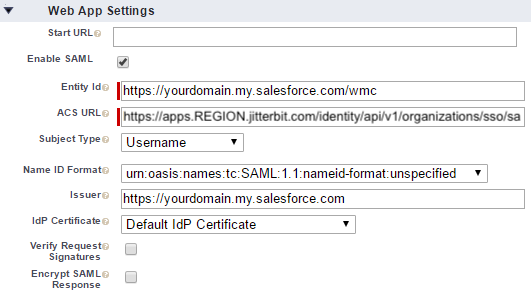

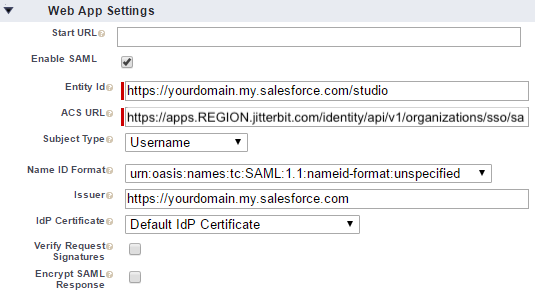

Configurações do Aplicativo Web:

-

Habilitar SAML: Habilite esta configuração para revelar os campos Id da Entidade e URL ACS:

Para WMC:

Para Studio:

Defina esses campos da seguinte forma:

-

Id da Entidade: Este deve ser único por cliente Harmony.

Dica

Inspecione o arquivo de metadados XML baixado e encontre o elemento

entityID. Isso deve corresponder ao seu domínio Salesforce (https://seudominio.my.salesforce.com/). Para criar um Id da Entidade único por cliente, você pode adicionar/wmcou/studioao ID padrão. -

URL do ACS: Insira o URL de redirecionamento ou callback da sua região Harmony para o aplicativo cliente Jitterbit.

-

-

-

-

Complete quaisquer outros campos opcionais conforme desejado e clique em Salvar.

Para atribuir perfis aos Aplicativos Conectados para que os usuários tenham as permissões apropriadas, siga estas etapas:

-

Para cada Aplicativo Conectado, clique no botão Gerenciar, ou navegue até Configuração > Administrar > Gerenciar Aplicativos > Aplicativos Conectados.

-

Você deve atribuir perfis para cada Aplicativo Conectado. Faça o seguinte para cada um:

-

Na seção Perfis, clique em Gerenciar Perfis.

-

Na tela Atribuição de Perfil de Aplicativo, selecione Administrador do Sistema. Isso fornece acesso ao provedor de serviços.

Selecione quaisquer perfis adicionais associados a usuários que utilizam o Harmony SSO.

-

Quando todos os perfis desejados tiverem sido atribuídos, clique em Salvar.

-

-

Os clientes Harmony agora devem estar listados em Gerenciar Aplicativos Conectados. (Você pode não ver os aplicativos da página do provedor de identidade listados sob provedores de serviços.)

-

Para criar os metadados do provedor de serviços para os clientes WMC e Studio, use os exemplos abaixo, substituindo (nas linhas destacadas)

ENTITY_IDpelo ID da Entidade do Salesforce eREGIONpelo URL de redirecionamento e callback SAML da sua região Harmony para o aplicativo cliente Jitterbit:WMC<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="ENTITY_ID"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"/> </md:SPSSODescriptor> </md:EntityDescriptor>Studio<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="ENTITY_ID"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml/login/studio/callback"/> </md:SPSSODescriptor> </md:EntityDescriptor>Dica

Se você ver o erro Nenhum certificado de assinatura válido encontrado, verifique se os metadados do provedor de identidade têm uma tag

KeyDescriptorcom o atributouse="signing".

Okta

Para obter os metadados de identidade e provedor de serviços SAML 2.0 para Okta, faça login na sua organização Okta como um usuário com privilégios administrativos e siga estas etapas:

-

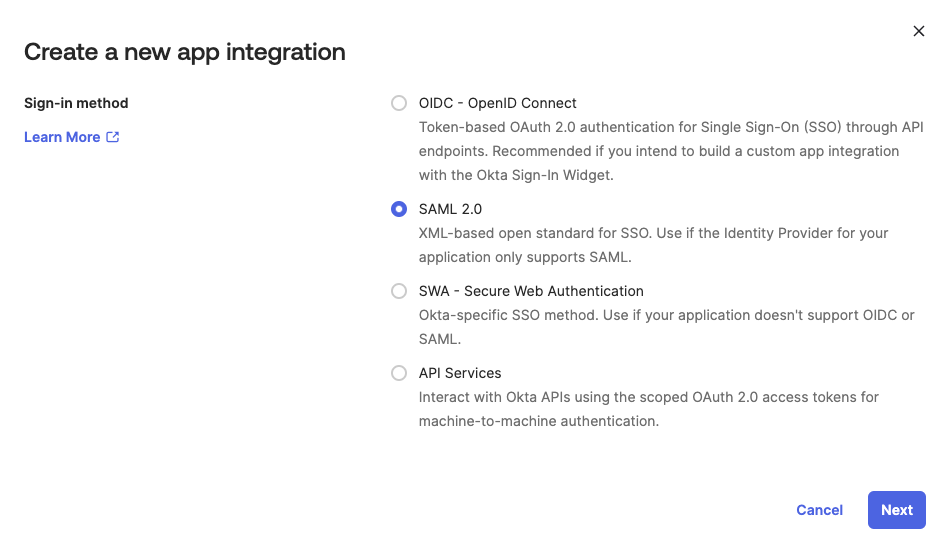

No menu principal, vá para Aplicativos > Aplicativos, e clique em Criar Integração de Aplicativo.

-

Na janela Criar uma nova integração de aplicativo, selecione SAML 2.0 e clique em Próximo.

-

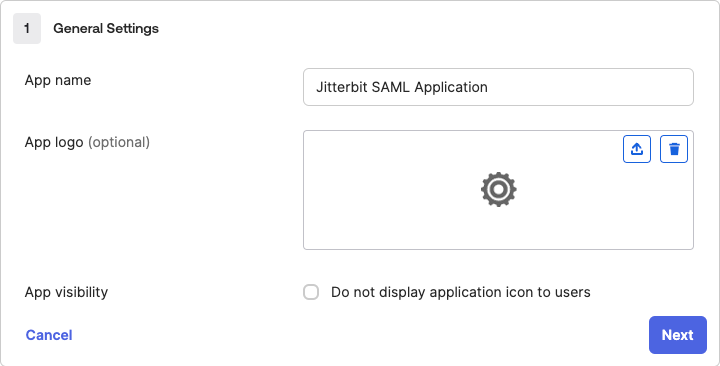

Na página Criar Integração SAML, várias etapas orientam você na configuração do novo aplicativo.

-

Na etapa 1, Configurações Gerais, insira um Nome do aplicativo, e clique em Próximo:

-

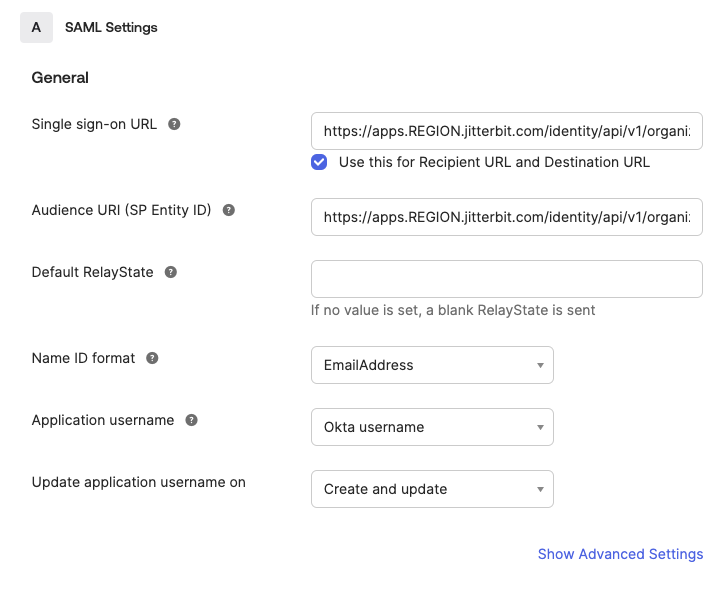

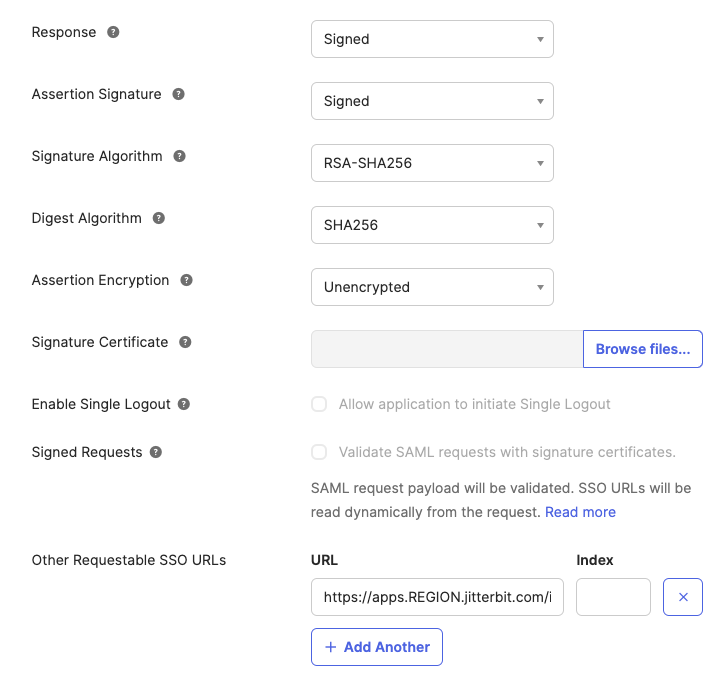

Na etapa 2, Configurar SAML, forneça as seguintes informações na parte A, Configurações SAML:

-

URL de login único: Insira a URL de redirecionamento SAML 2.0 da sua região Harmony para o aplicativo cliente WMC Jitterbit.

-

URI do público (ID da entidade SP): Novamente, insira a URL de redirecionamento SAML 2.0 da sua região Harmony para o aplicativo cliente WMC Jitterbit.

-

Formato do ID do nome: Clique no menu suspenso e escolha a opção EmailAddress. Deixe os campos restantes com seus valores padrão.

-

-

Clique em Mostrar Configurações Avançadas.

-

Em Outras URLs SSO solicitáveis, clique em + Adicionar Outro. Insira a URL de callback SAML 2.0 da sua região Harmony para o aplicativo cliente Studio Jitterbit. Deixe os campos restantes com seus valores padrão.

-

-

Quando terminar, você pode pular a parte B e clicar em Próximo para continuar.

-

Complete a última etapa, Feedback, e clique em Concluir para finalizar a criação do aplicativo.

Para criar os metadados para o campo Metadados do Provedor de Serviço na seção do aplicativo do painel Configurar SSO SAML 2.0 na página Organizações do Console de Gerenciamento, siga estas etapas:

-

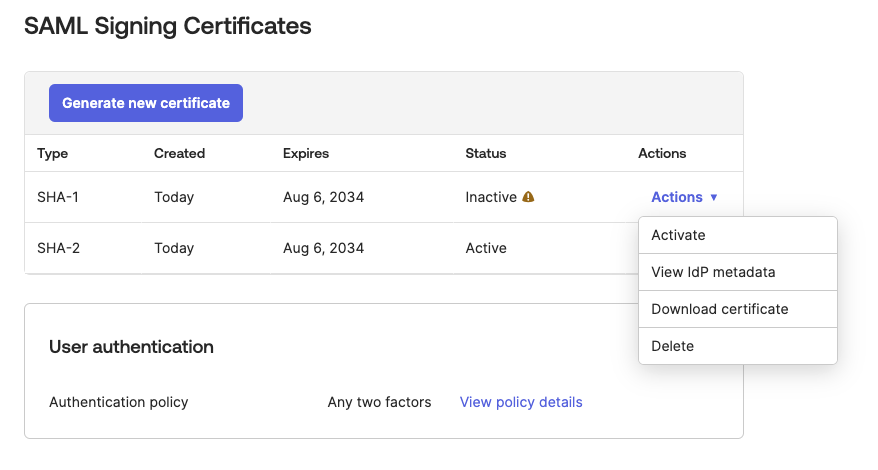

Vá para a aba Login Único do seu aplicativo recém-criado.

-

Na coluna Ações, selecione Ações > Ver Metadados do IdP para baixar o arquivo de metadados:

Este exemplo mostra como o arquivo de metadados deve ser:

Exemplo de Metadados do Provedor de Identidade<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" entityID="http://www.okta.com/exknvfdjbL8smSRvK2p6"><md:IDPSSODescriptor WantAuthnRequestsSigned="false" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"><md:KeyDescriptor use="signing"><ds:KeyInfo xmlns:ds="http://www.w3.org/2000/09/xmldsig#"><ds:X509Data><ds:X509Certificate>MIIDqjCCApKgAwIBAgIGAWFj+QgOMA0GCSqGSIb3DQEBCwUAMIGVMQswCQYDVQQGEwJVUzETMBEG A1UECAwKQ2FsaWZvcm5pYTEWMBQGA1UEBwwNU2FuIEZyYW5jaXNjbzENMAsGA1UECgwET2t0YTEU MBIGA1UECwwLU1NPUHJvdmlkZXIxFjAUBgNVBAMMDWppdHRlcmJpdGJsdWUxHDAaBgkqhkiG9w0B CQEWDWluZm9Ab2t0YS5jb20wHhcNMTgwMjA1MDMxNzQwWhcNMjgwMjA1MDMxODQwWjCBlTELMAkG A1UEBhMCVVMxEzARBgNVBAgMCkNhbGlmb3JuaWExFjAUBgNVBAcMDVNhbiBGcmFuY2lzY28xDTAL BgNVBAoMBE9rdGExFDASBgNVBAsMC1NTT1Byb3ZpZGVyMRYwFAYDVQQDDA1qaXR0ZXJiaXRibHVl MRwwGgYJKoZIhvcNAQkBFg1pbmZvQG9rdGEuY29tMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIB CgKCAQEAwRuDKQWs/uWFEulxYk1/V436/zhy/XxAL3swKUdfFlevC4XZcQtTdpspgwdt0TIgTpz1 dZGx5ystxz1slZ5e9jk20iHAsRuzKKeL657DDFHlG8Qg7HCg8B55TKKhTUsYQLikqeWx8R7F+rHh dG6eEJut4/CHOMlb/G4Ynrq8tpwlqVtaqLZrL2GPfEKUJVOvqxHeqVqmB7Pduh3E9/7rgEN6yXiL 6hISTRLIb13TGGyqpLPMRsgJnkMifQMI12OK0PQnFqRc2ES0JUnWhpv/WN4VYuvN3SgaIgE5VY86 C0J8IB6ljXx6uJj6EeC60KTmDUPtC1Au345jzBwY9yKLoQIDAQABMA0GCSqGSIb3DQEBCwUAA4IB AQAD7Ba6pwUUmxCtiqKE4E4JwMMCUrlHghL80Vru3SHWU3GdMEM9kVizVUcM57QzyIlwx8KdCXbB yfxo8Eh88mAYDRifLmeospLQvC5OhfF/5XKmsTa5JnF+bSB41iCZUsB88byLI1nARFZGznboQXK9 pT3egaEHsWffiIYR+Y2lcAW66OH6FEZ0lTy628q1LsuS/UruA3so+qFgPqTc0yiZEv65MZQWd1cg qRlLK1bcoR4d5Qfo0nWFDBXWqX4LX4c5xe7zh4wtbiG1i9Oh8qWJp8KUmgfSkQf79mUhib9YvzBE RdXU7eUS0/E3G21yLa9wQtHkEY3cIDs58AEIpuR0</ds:X509Certificate></ds:X509Data></ds:KeyInfo></md:KeyDescriptor><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat><md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://jitterbitblue.okta.com/app/jitterbitorg316974_jitterbitsamlapplication_1/exknvfdjbL8smSRvK2p6/sso/saml"/><md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect" Location="https://jitterbitblue.okta.com/app/jitterbitorg316974_jitterbitsamlapplication_1/exknvfdjbL8smSRvK2p6/sso/saml"/></md:IDPSSODescriptor></md:EntityDescriptor>

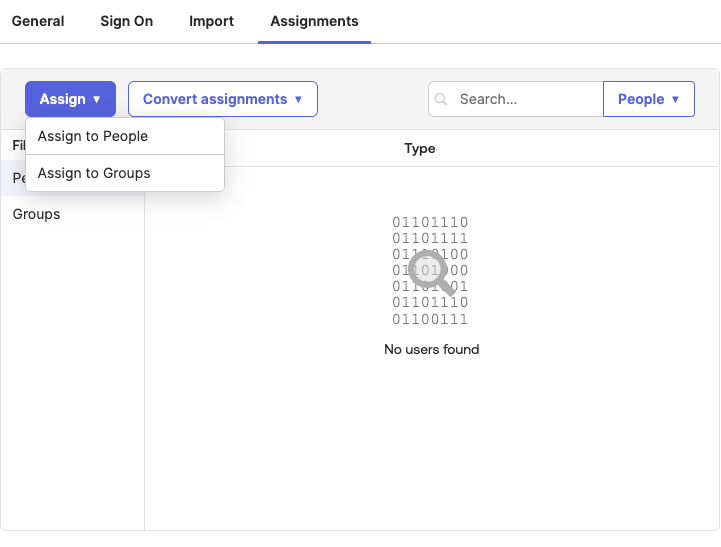

Para atribuir usuários ao aplicativo Jitterbit SAML dentro do Okta, siga estas etapas:

-

Vá para a aba Assignments do seu aplicativo Jitterbit recém-criado.

-

Para cada usuário que deve fazer login no Harmony via Okta, clique no dropdown Assign, selecione Assign to People, e então atribua-os.

-

Quando terminar, clique em Done.

-

Para criar os metadados do provedor de serviços para os clientes WMC e Studio, use os exemplos abaixo, substituindo

REGIONpela URL SAML para a região do Harmony nas linhas destacadas:WMC<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"/> </md:SPSSODescriptor> </md:EntityDescriptor>Studio<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" xmlns:ds="http://www.w3.org/2000/09/xmldsig#" entityID="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml"> <md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://apps.REGION.jitterbit.com/identity/api/v1/organizations/sso/saml/login/studio/callback"/> </md:SPSSODescriptor> </md:EntityDescriptor>Dica

Se você ver o erro No valid signing cert found, verifique se os metadados do provedor de identidade têm uma tag

KeyDescriptorcom o atributouse="signing".