Configurar autenticação única (SSO) para Jitterbit Harmony

Introdução

Para habilitar e configurar o SSO, você deve fazer o seguinte:

-

(Opcional) Adicionar usuários à Lista de Bypass SSO.

Esses passos são explicados nas seções a seguir.

1. Habilitar SSO

Para habilitar o SSO, siga estas etapas:

-

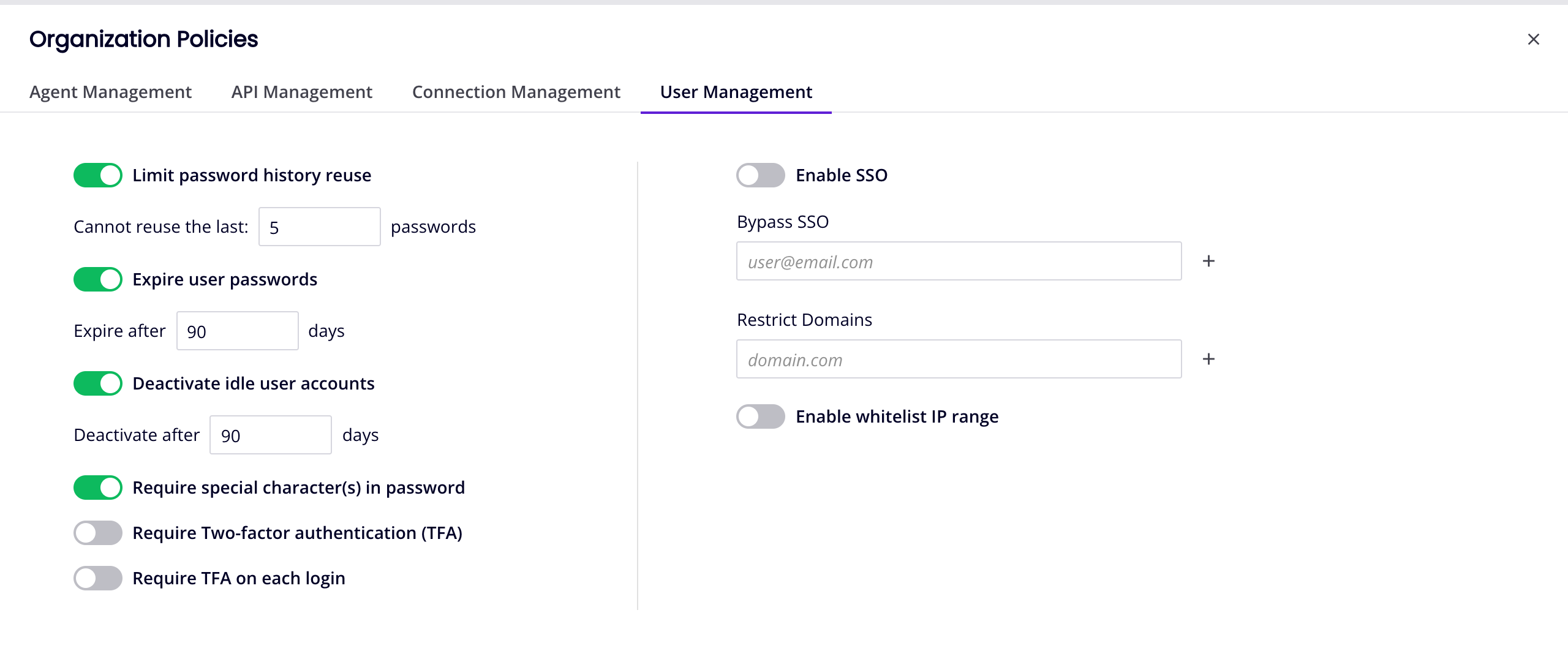

Na página [Organizações] da Console de Gerenciamento, selecione uma organização e, em seguida, selecione a aba Gerenciamento de Usuários:

-

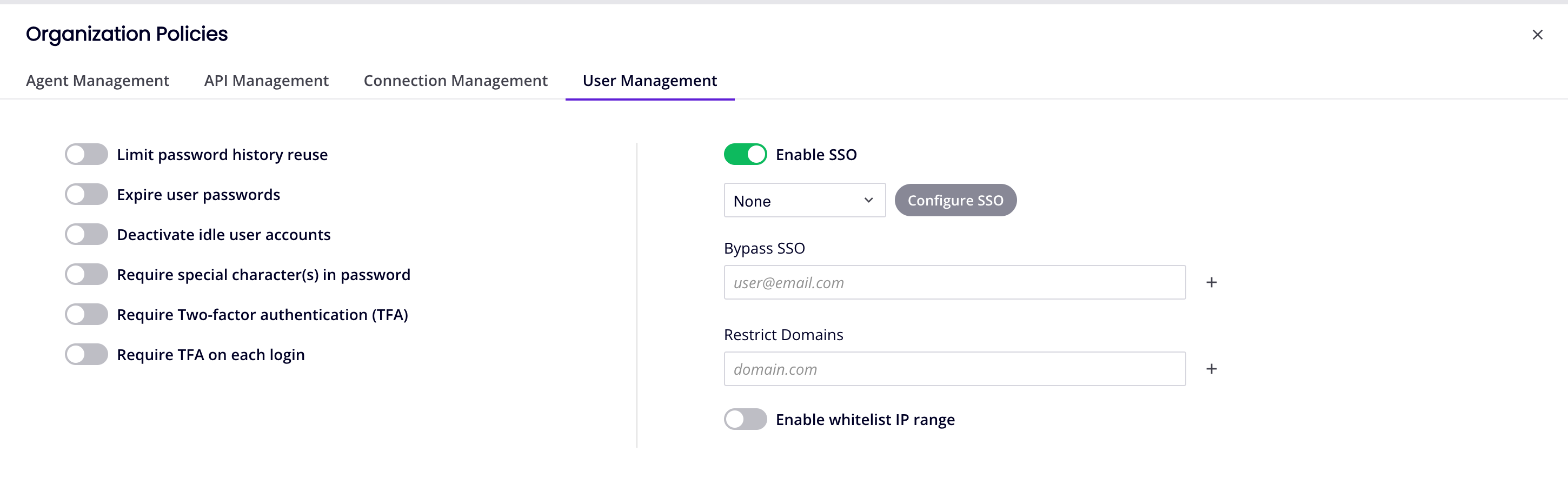

Clique no interruptor Habilitar SSO para habilitar o SSO para todos os membros da organização (exceto aqueles listados sob Bypass SSO).

Quando Habilitar SSO está ativo, o menu protocolo SSO e o botão Configurar SSO se tornam visíveis:

2. Protocolo SSO

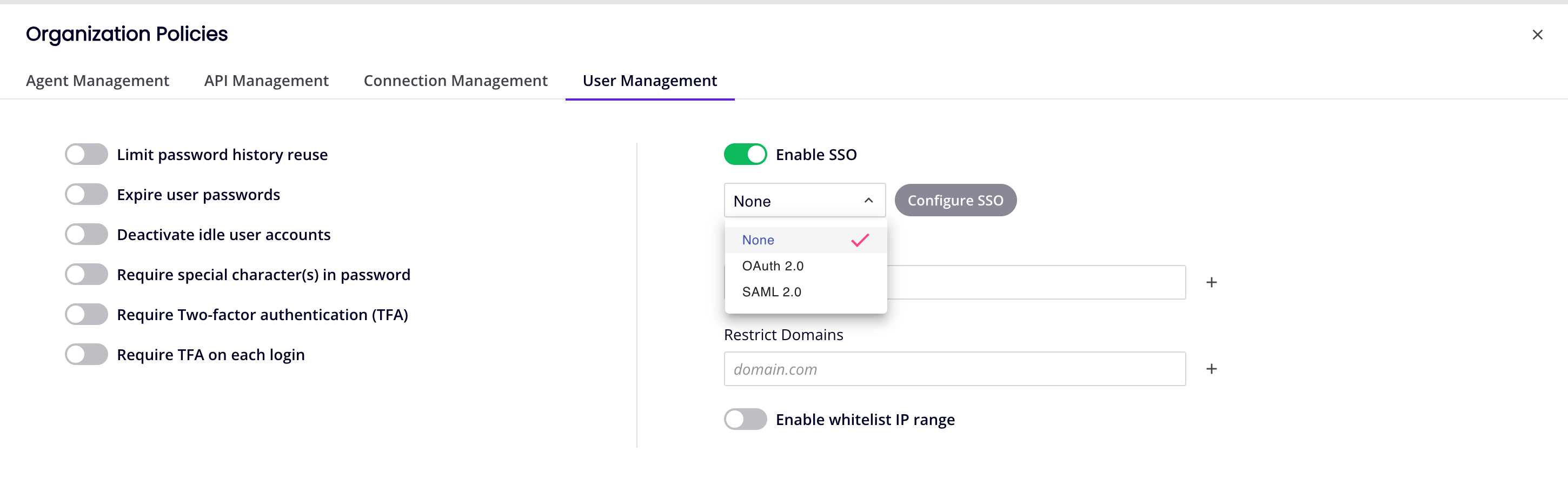

Para definir o protocolo SSO, clique no menu abaixo do interruptor Habilitar SSO e selecione uma das seguintes opções:

-

Nenhum: (Padrão) Os usuários fazem login com suas credenciais do Harmony. Quando Nenhum é selecionado, não há mais nada a configurar.

-

OAuth 2.0: Os usuários fazem login com o protocolo OAuth 2.0 do provedor de identidade.

-

SAML 2.0: Os usuários fazem login com o protocolo SAML 2.0 do provedor de identidade.

Quando OAuth 2.0 ou SAML 2.0 são selecionados, clique no botão Configurar SSO para abrir um painel de configuração para o protocolo.

3. Configurar SSO

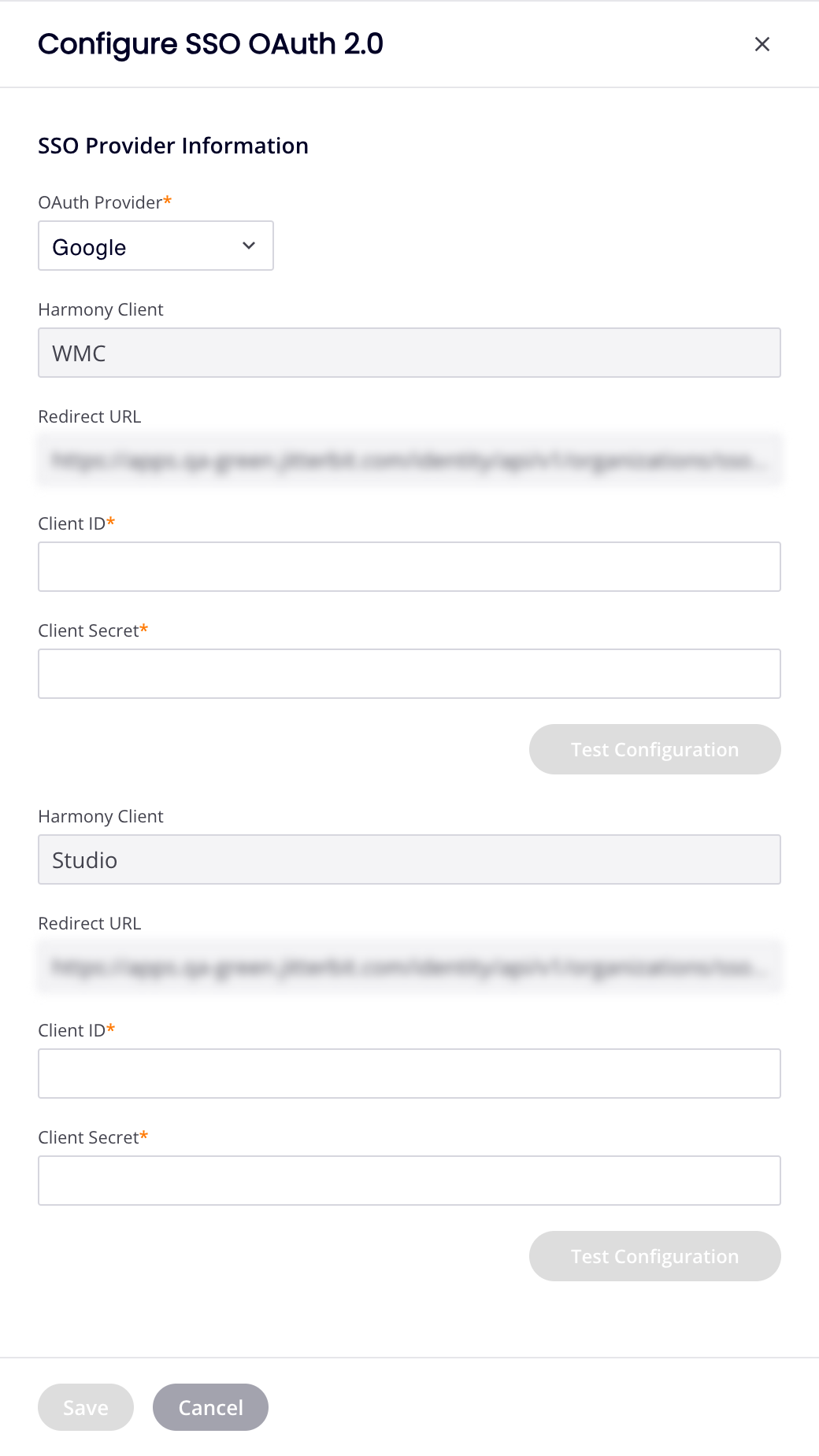

Para habilitar o SSO no Harmony, você deve configurar dois aplicativos cliente Jitterbit:

-

WMC: Este cliente fornece autenticação SSO via o portal Harmony para todos os aplicativos web do Harmony. (WMC é o antigo nome da Console de Gerenciamento.)

-

Studio: Este cliente fornece autenticação SSO para o Design Studio. (Não é necessário para clientes BMC.)

Importante

Você deve configurar ambos os aplicativos cliente, mesmo que não pretenda usá-los todos. (Para BMC, apenas o WMC é necessário.)

Para OAuth 2.0, a configuração envolve o seguinte:

-

Do seu provedor de identidade, obtenha o ID do cliente e o segredo do cliente para ambos os aplicativos cliente Jitterbit.

-

Na página Organizações do Console de Gerenciamento, copie e cole esses valores nos campos relevantes conforme descrito abaixo.

Para SAML 2.0, a configuração envolve o seguinte:

-

Do seu provedor de identidade, baixe os arquivos de metadados para ambos os aplicativos cliente Jitterbit.

-

Na página Organizações do Console de Gerenciamento, copie e cole o conteúdo desses arquivos nos campos relevantes conforme descrito abaixo.

OAuth 2.0

Para configurar um provedor de identidade OAuth 2.0, siga estas etapas:

-

Configure seu [provedor de identidade] para obter o ID do cliente e o segredo do cliente para ambos os aplicativos cliente Jitterbit, WMC e Studio.

-

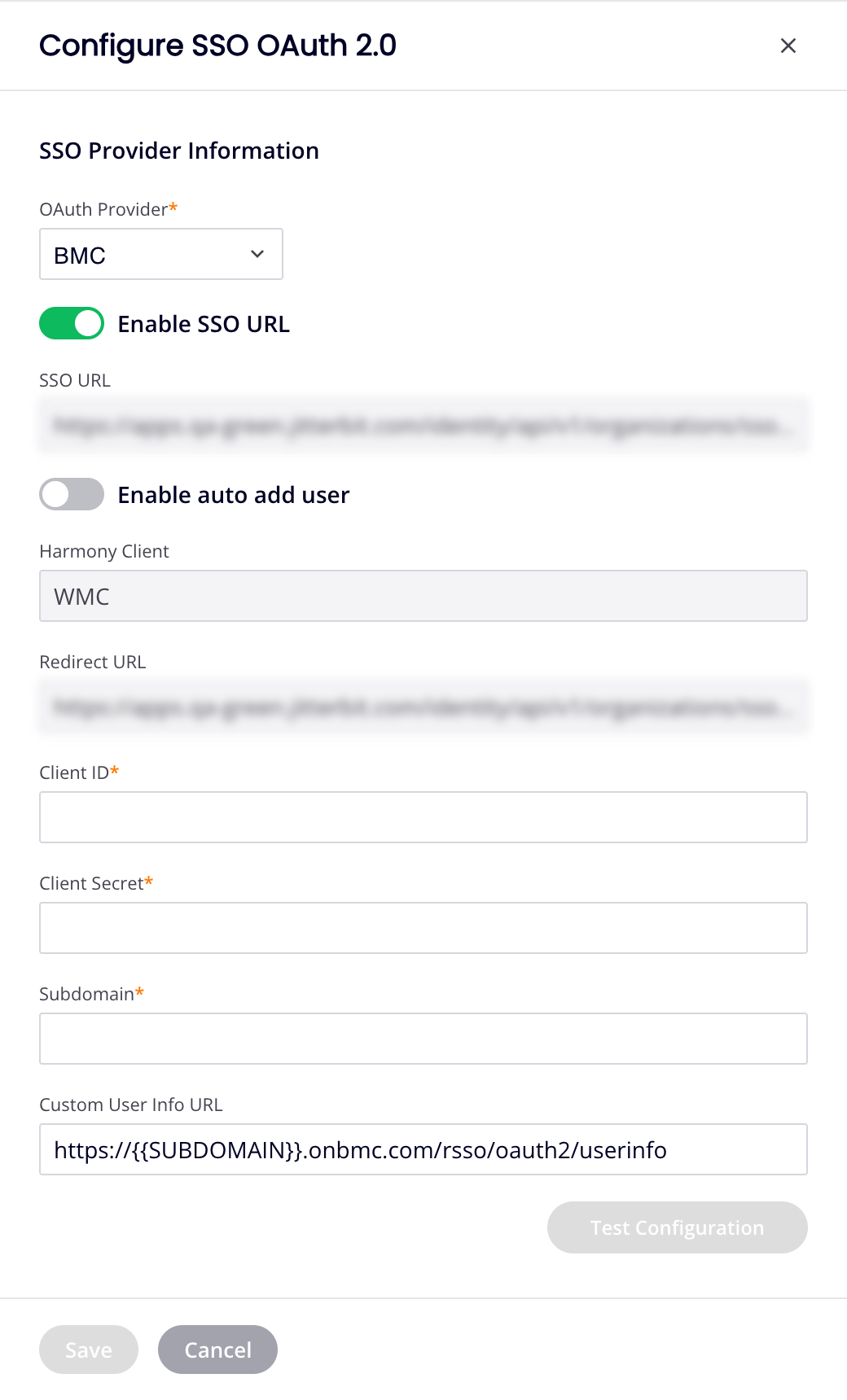

No painel Configurar SSO OAuth 2.0, abra o menu Provedor OAuth e selecione um dos Google, Salesforce, Autodesk ou BMC (apenas para clientes BMC). O conteúdo do painel depende da sua seleção:

Para Google, Salesforce ou Autodesk:

Para BMC:

-

Se o Provedor OAuth for Google, Salesforce ou Autodesk, há seções separadas para WMC e Studio. Defina os seguintes valores para ambos os aplicativos cliente Jitterbit:

-

ID do Cliente: Insira o ID do cliente do seu provedor de identidade.

-

Segredo do Cliente: Insira o segredo do cliente do seu provedor de identidade.

(Para clientes BMC) Se o Provedor OAuth for BMC, há uma seção apenas para WMC. Defina os seguintes valores:

-

-

Habilitar URL SSO: Quando selecionado, os campos URL SSO e Adicionar Usuário Automaticamente são exibidos:

-

URL SSO: Exibe uma URL específica da organização que é usada para identificar a organização no BMC Helix iPaaS. Este link é usado na Plataforma BMC Helix como um bloco para o BMC Helix iPaaS ou como um link clicável.

-

Adicionar Usuário Automaticamente: Selecione para adicionar automaticamente usuários à organização se eles não forem membros existentes. Quando selecionado, o campo Função Padrão é exibido:

- Função Padrão: Use o menu para selecionar a [função] padrão para usuários que são adicionados automaticamente à organização (obrigatório quando Adicionar Usuário Automaticamente é selecionado).

-

ID do Cliente: Insira o ID do cliente BMC.

-

Segredo do Cliente: Insira o segredo do cliente BMC.

-

Subdomínio: Insira o subdomínio do cliente BMC para identificar o inquilino.

-

URL de Informações do Usuário Personalizadas: Insira a URL a ser usada para verificar o endereço de email do cliente BMC. A URL fornecida deve ser uma solicitação GET e também deve usar o mesmo token recebido do endpoint de token OAuth.

-

-

Para todos os provedores, os seguintes campos não podem ser editados e são apenas para informação:

-

Cliente Harmony: O nome do cliente.

-

URL de Redirecionamento: A URL associada ao cliente é fornecida por padrão para cada um.

-

-

Quando configurado, clique no botão Testar Configuração de cada seção para abrir o portal de login do provedor de identidade em uma nova aba. Faça login com suas credenciais e siga as instruções.

Atenção

Testes de configuração repetidos podem bloquear o acesso à conta do seu provedor de identidade.

Se o SSO estiver configurado corretamente, você será redirecionado para o Console de Gerenciamento com uma mensagem indicando sucesso. Caso contrário, você será redirecionado para o Console de Gerenciamento com uma mensagem de erro fornecendo mais informações sobre o erro específico.

-

Quando os testes forem bem-sucedidos, o botão Salvar é habilitado. Clique nele para salvar a configuração e fechar o painel.

As alterações nas configurações de SSO entram em vigor quando um usuário faz login na próxima vez.

Dica

Para desativar o SSO após ter sido ativado, altere a seleção para Nenhum no menu suspenso Ativar SSO. Nesse caso, os usuários que já possuem credenciais do Harmony poderão usá-las novamente para esta organização. Usuários sem credenciais do Harmony (ou seja, aqueles cuja única organização era a organização SSO) não poderão acessar a organização.

SAML 2.0

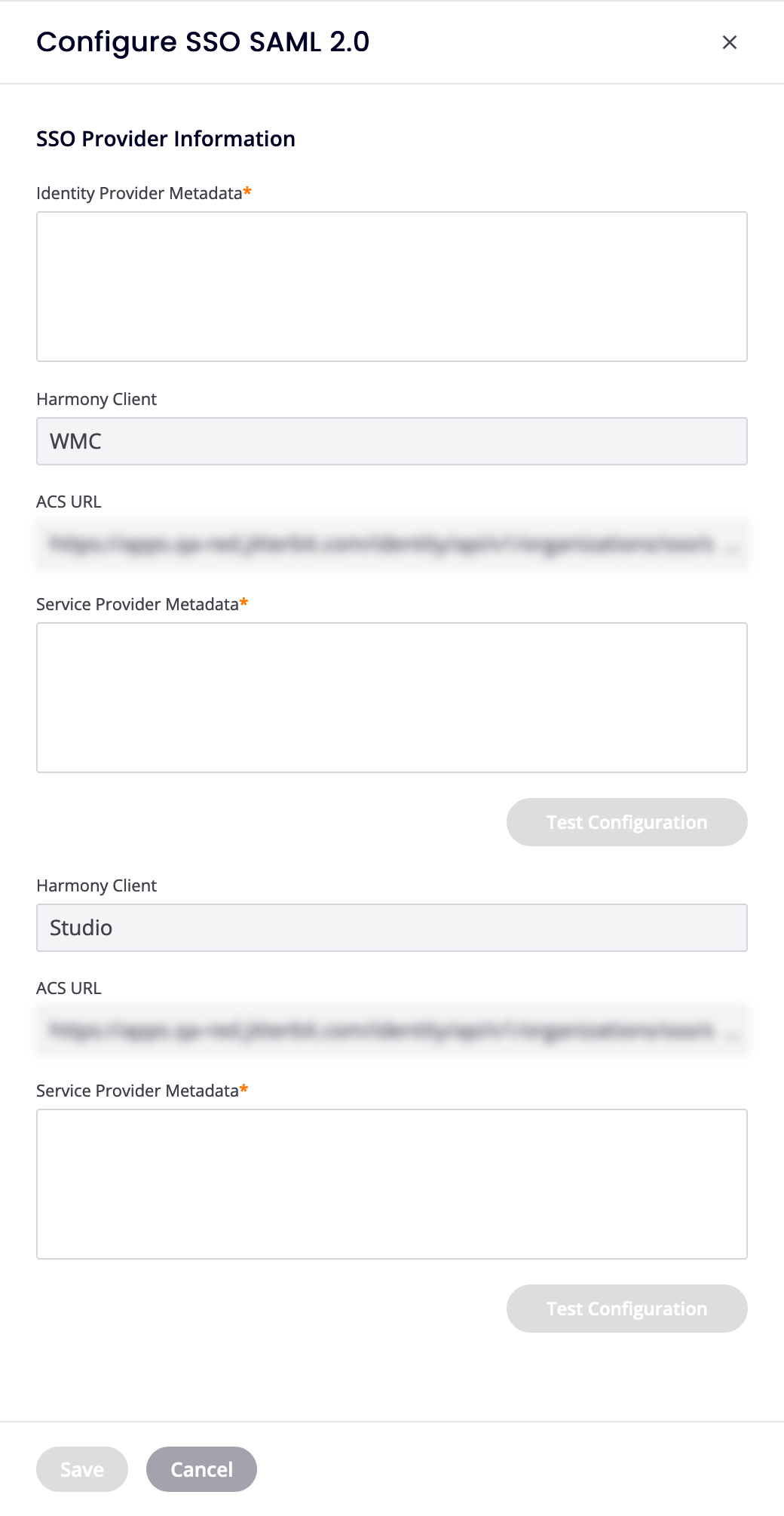

Para configurar um provedor de identidade SAML 2.0, siga estas etapas:

-

No painel Configurar SSO SAML 2.0, preencha os seguintes campos:

- Metadados do Provedor de Identidade: Insira os metadados XML obtidos do provedor de identidade Azure, Okta ou Salesforce.

Defina o seguinte para ambos os aplicativos cliente do Jitterbit:

- Metadados do Provedor de Serviços: Insira os metadados XML do provedor de serviços.

Os seguintes campos não podem ser editados e são apenas para informação:

-

Cliente Harmony: O cliente.

-

URL ACS: A URL associada ao cliente Harmony.

-

Quando configurado, clique no botão Testar Configuração de cada seção para abrir o portal de login do provedor de identidade em uma nova aba. Faça login com suas credenciais e siga as instruções.

Cuidado

Testes de configuração repetidos podem bloquear o acesso à sua conta do provedor de identidade.

Se o SSO estiver configurado corretamente, você será redirecionado para o Console de Gerenciamento com uma mensagem indicando sucesso. Caso contrário, você será redirecionado para o Console de Gerenciamento com uma mensagem de erro fornecendo mais informações sobre o erro específico.

-

Quando os testes forem bem-sucedidos, o botão Salvar será habilitado. Clique nele para salvar a configuração e fechar o painel.

4. Bypass SSO

Para permitir que um usuário faça login em uma organização com SSO ativado usando suas credenciais do Harmony, adicione-o à lista Bypass SSO antes de adicioná-lo à organização. Você deve adicionar pelo menos um administrador de organização do Harmony para fins de recuperação de desastres.

Importante

Você não pode adicionar membros da organização atual à sua lista de Bypass SSO. Se membros existentes precisarem ser adicionados, remova seu acesso à organização atual e, em seguida, re-adicione-os após colocá-los na lista de Bypass SSO.

Para permitir que um usuário contorne o SSO, insira o endereço de email dele no campo e clique em Adicionar. Para remover um usuário, clique em Excluir.

Atenção

Não adicione usuários pertencentes a outra organização Harmony com SSO habilitado, pois eles não poderão se juntar à organização selecionada.