Segurança lógica e arquitetura do Jitterbit Harmony

Introdução

A segurança lógica é composta por todas as medidas de segurança adotadas na plataforma Harmony. Esta seção descreve o seguinte:

- Arquitetura do sistema

- Processos de desenvolvimento

- Autenticação, permissões e acesso

- Armazenamento de dados

- Serviços de IA

- Topologias de segurança iPaaS

Arquitetura do sistema

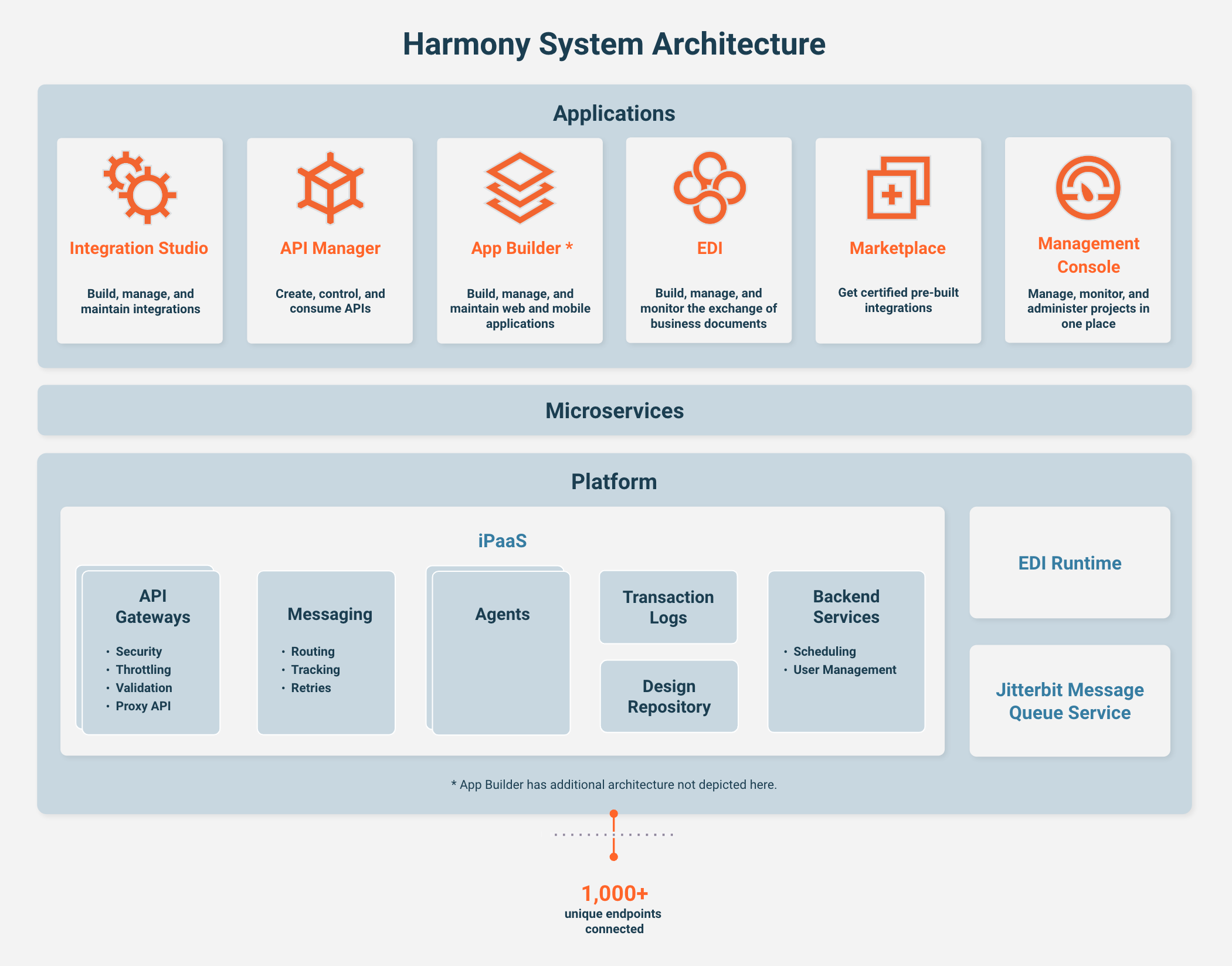

Harmony é uma plataforma unificada de baixo código que oferece iPaaS para sistemas de integração, gerenciamento de API para expor essas integrações como APIs, desenvolvimento de aplicativos de baixo código para criar aplicativos da web e móveis e processamento EDI para transações entre empresas.

Os principais componentes do Harmony são infundidos com recursos de IA, incluindo assistentes com tecnologia de IA para criação de aplicativos e conectores.

As seções a seguir descrevem a arquitetura e a segurança de cada componente principal: Designers de baixo código, Ativos reutilizáveis, Microsserviços e Motores de plataforma.

Designers de baixo código

Os designers de baixo código da Jitterbit são os aplicativos front-end da Jitterbit que permitem aos usuários criar e gerenciar projetos de integração, APIs, aplicativos web personalizados e aplicativos móveis nativos, além de processos de EDI.

A comunicação entre os aplicativos Jitterbit e a plataforma Harmony ocorre por meio de microsserviços Jitterbit. Todos os usuários devem ser autenticados no Harmony e toda a comunicação é transmitida com segurança via HTTPS.

O acesso do usuário aos aplicativos Jitterbit é controlado ainda mais por uma combinação de permissões de papel da organização e níveis de acesso ao ambiente, conforme descrito em Autenticação, permissões e acesso.

Designers de integração

Ou Integration Studio (recomendado) ou Design Studio pode ser usado para criar, configurar, implantar e testar projetos de integração do Jitterbit iPaaS:

- Integration Studio é um portal Harmony aplicação web.

- O Design Studio é um aplicativo de desktop que deve ser instalado em uma estação de trabalho Windows ou macOS com acesso à Internet.

A comunicação por meio de servidores proxy corporativos é totalmente suportada, bem como lista de permissões de IP (lista de permissões) para garantir a adesão à VPN corporativa, se necessário.

Ambos os aplicativos usam a plataforma Harmony e aproveitam os recursos de segurança do Harmony, incluindo logon único, funções de usuário e permissões de organização, além de níveis de acesso ao ambiente.

A papel de usuário do Harmony deve ter no mínimo acesso de Leitura em um ambiente para acessar projetos no Integration Studio ou no Design Studio. Níveis mais altos de acesso ao ambiente concedem privilégios adicionais (consulte Autenticação, permissões e acesso).

API Manager

API Manager é um portal Harmony aplicativo web onde os usuários podem criar, controlar e consumir APIs personalizadas, Serviços OData e APIs de proxy.

O Jitterbit oferece uma variedade de opções para proteger APIs:

-

Perfis de segurança permitem que uma API publicada seja consumida apenas por um consumidor ou grupo de consumidores de API específico. Você define o método de autenticação no perfil de segurança, escolhendo entre autenticação anônima, básica, OAuth 2.0 ou por chave de API.

-

Modo somente SSL restringe o tráfego HTTP a comunicações criptografadas. A identidade da URL HTTPS é verificada pela Symantec Class 3 Secure Server SHA256 SSL CA. A conexão com a URL HTTPS é criptografada com criptografia moderna (com criptografia TLS 1.2, a conexão é criptografada e autenticada usando AES_128_GCM e usa ECDHE_RSA como mecanismo de troca de chaves).

-

Registros da API registre o perfil de segurança usado para acessar a API para cada solicitação de API.

A papel de usuário do Harmony deve ter permissão de organização Admin ou uma combinação de permissão de organização Read com um mínimo de acesso Read em um ambiente para acessar o API Manager.

O Portal da API para APIs individuais ou grupos de API também podem ser acessados por usuários externos convidado por um administrador da organização Harmony.

App Builder

App Builder é um criador de aplicativos visuais de baixo código para criação de aplicativos web e móveis de nível empresarial.

Acesso a uma instância configurada do App Builder está disponível através do portal Harmony. Uma papel de usuário do Harmony com a permissão de organização Admin é necessária para configurar o acesso por usuários com uma papel de usuário do Harmony de pelo menos a permissão Read.

No App Builder, as seguintes opções de segurança adicionais são suportadas:

-

HTTPS: Quando o HTTPS está habilitado, os cookies são definidos com o

Securesinalizador. Isso impede que o navegador transmita o cookie por um canal não seguro (HTTP). Os cookies são definidos com oHttpOnlysinalizador por padrão. OHttpOnlysinalizador atenua ataques de Cross-Site Scripting (XSS). -

Logon único (SSO): A autenticação pode ser delegada a um provedor de SSO. O App Builder oferece suporte a vários padrões do setor, incluindo SAML SSO e WS-Federation. Estes utilizam a especificação de assinatura digital PKCS #1 com resumos SHA-256.

-

Autenticação baseada em declarações: Os provedores de autenticação de usuário passam declarações no App Builder. Os administradores de segurança mapeiam as declarações aos atributos do usuário, incluindo a associação ao grupo.

-

Autenticação local: Autenticação local pode ser usado para autenticação com uma senha armazenada no App Builder usando a função de derivação de chave PBKDF2 com o algoritmo de hash SHA-256, um comprimento de chave de 16 bytes, um comprimento de salt de 16 bytes e 10.000 iterações. Os recursos de segurança incluem políticas de senha, expiração da senha, bloqueio de conta e redefinição de senha.

-

Sessões: Sessão as políticas de armazenamento são configuráveis. Por padrão, o App Builder persiste as informações da sessão no banco de dados. Os administradores podem visualizar sessões e forçar o encerramento de sessões de usuários. O rastreamento de sessões protege contra certas vulnerabilidades, como ataques de repetição de cookies.

-

Segurança baseada em funções: O acesso aos dados pode ser controlado com a associação de grupo do usuário, que determina as funções do usuário, que determinam permissões para dados comerciais. Reinos permitem que os administradores deleguem tarefas administrativas, como provisionamento de usuários e associação a grupos.

EDI

EDI é um portal Harmony aplicativo web para gerenciar parceiros comerciais de EDI e as transações feitas com eles.

O aplicativo EDI processa dados EDI na nuvem Harmony. (A Jitterbit oferece uma oferta separada para processamento local de dados EDI.)

As informações de identificação pessoal (PII) são mascaradas por padrão. Um administrador do Harmony pode expor os dados PII no aplicativo EDI por até 24 horas, após o que serão mascarados novamente.

O aplicativo EDI também oferece a opção de gerenciar as informações de identificação pessoal de um parceiro comercial removendo-o dos documentos do parceiro.

Uma papel de usuário do Harmony com permissão de organização Leitura ou Administrador fornece acesso para editar e executar todas as ações no aplicativo EDI. Funções de usuário com permissão de Leitura também têm acesso para editar e executar ações em páginas diferentes da página Administrador.

Marketplace

Marketplace é um portal Harmony aplicativo web que fornece acesso a mais de 400 receitas de integração e modelos de processo que podem ser importados para um ambiente para serem usados como base para projetos de integração do Integration Studio.

Uma papel de usuário Harmony com permissão de organização de Leitura ou Administrador fornece acesso a receitas e modelos no Marketplace. Iniciar uma receita ou modelo em um ambiente requer acesso de Gravação nesse ambiente.

Management Console

Management Console é um portal Harmony aplicativo web para gerenciar e monitorar sua organização Harmony no portal Harmony, bem como os componentes da própria plataforma Harmony.

O gerenciamento da organização inclui a configuração de políticas da organização, incluindo logon único (SSO) e definição de quem pode acessar diferentes áreas dos aplicativos Jitterbit (consulte Autenticação, permissões e acesso).

O Management Console facilita uma variedade de outras tarefas de gerenciamento que são típicas de um administrador do Harmony:

- Configure ambientes, agentes e grupos de agentes para uso com projetos de integração do Integration Studio ou Design Studio.

- Gerenciar cronogramas, variáveis, ouvintes e backups para projetos de integração.

- Gerenciar o acesso de usuários externos ao Portal da API.

- Configure tokens de acesso para conectar o aplicativo EDI ao Integration Studio.

- Adicionar filas de mensagens para serem usadas com o Integration Studio.

O Management Console também fornece informações para monitorar a organização:

- Informações de registro de auditoria sobre quem e qual atividade ocorreu na organização.

- Registros de operação e histórico de implantar para projetos de integração do Integration Studio e do Design Studio.

Uma papel de usuário Harmony com permissão de organização Ler tem acesso ao Painel, enquanto a permissão da organização Admin tem acesso e a capacidade de fazer edições e executar ações em todas as páginas do Management Console.

Uma papel de usuário com permissão de organização Leitura pode acessar páginas adicionais do Management Console quando recebe níveis de acesso ao ambiente conforme descrito em Autenticação, permissões e acesso. O modelo de camada de controle de acesso definido para cada ambiente é granular, de modo que as configurações que os usuários veem e com as quais podem interagir dependem dos controles de acesso do usuário. Os controles de acesso são aplicados a todas as funções, incluindo a busca de operações, a execução de operações, a visualização de logs, etc.

Data Loader os usuários têm acesso a informações limitadas no Painel, Operações de tempo de execução e Agentes páginas.

Ativos reutilizáveis

Ativos reutilizáveis incluem conectores, aplicativos e projetos de integração, além das ferramentas para criá-los:

- SDK do Conector: O SDK do Conector Jitterbit (kit de desenvolvimento de software) fornece os meios para que os desenvolvedores criem conectores e os disponibilizem no Integration Studio.

- Construtor de Conectores: Construtor de Conectores Jitterbit é um assistente de baixo código para qualquer pessoa criar um conector do Integration Studio que expõe uma API REST acessível via HTTP.

- Conectores pré-construídos: Jitterbit e seus parceiros fornecem centenas de conectores Integration Studio para uso em projetos de integração.

- Aplicativos pré-construídos: Jitterbit oferece aplicativos web e móveis nativos pré-construídos por meio do App Builder.

- Modelos: Soluções de integração bidirecional pré-construídas que resolvem um caso de uso complexo são fornecidas pelo Marketplace.

- Receitas: Projetos de integração unidirecional que resolvem um caso de uso simples são fornecidos pelo Marketplace.

Microsserviços

Os aplicativos Jitterbit se comunicam com a plataforma Harmony por meio de um conjunto bem definido de APIs da plataforma Harmony, conhecidas como microsserviços do Jitterbit.

As APIs são criadas usando o mesmo rigor de codificação segura do próprio Harmony (consulte Processos de desenvolvimento).

Todos os usuários dessas APIs devem ser autenticados no Harmony e toda a comunicação é transmitida com segurança por HTTPS.

Motores de plataforma

A plataforma Harmony fornece toda a infraestrutura e serviços para implantar, gerenciar e executar projetos de integração; criar aplicativos móveis nativos e da web personalizados; criar, controlar e consumir APIs; e processar transações EDI.

Gateways de API

Um gateway de API é um serviço que aplica as políticas e perfis de segurança criados em APIs usando o API Manager aplicativo web. A conectividade com APIs publicadas por meio do API Manager é habilitada por meio do gateway de API em nuvem da Jitterbit ou um gateway de API privado.

Os gateways de API lidam com estas tarefas de segurança envolvidas na aceitação e processamento de chamadas feitas a uma API:

- Gestão de tráfego

- Autorização e controle de acesso

- Limitação de taxa

- Processamento de payload da API

Recursos de segurança são configurados no nível da API ou nível de perfil de segurança e são armazenados em cache no gateway da API, sendo então referenciados durante o tempo de execução da API.

O gateway de API em nuvem da Jitterbit é gerenciado, mantido e hospedado pela Jitterbit e não requer nenhuma configuração.

Um gateway de API privado é um gateway local para processar APIs diretamente dos seus próprios servidores. Um gateway de API privado pode ser restrito apenas a uma rede interna protegida por firewall e não ser acessível pela internet, embora certos serviços Jitterbit devam ser permitidos (na lista de permissões). Com um gateway de API privado, as cargas de resposta da API nunca passam pelos sistemas da Jitterbit.

Mensagens

A comunicação entre os vários componentes do Jitterbit iPaaS, como o Integration Studio, agentes e a plataforma Harmony, é realizada por meio de um conjunto de serviços de mensagens de tempo de execução seguros baseados na API Java Messaging Services ( JMS ) incluída na plataforma Java. Essas APIs são internas ao Harmony e os clientes não têm acesso a APIs.

Agentes incluem ouvintes do serviço de mensagens JMS. Todos os agentes que escutam solicitações são fortemente autenticados e recebem uma sessão autorizada na rede de mensagens Harmony. Eles só podem escutar solicitações para seus grupos de agentes específicos ou que lhes sejam enviadas diretamente pelo Harmony. As mensagens nunca são enviadas aos agentes; os agentes sempre as recebem por HTTPS. Isso permite que os agentes operem atrás de firewalls corporativos e permaneçam protegidos sem a necessidade de abrir portas que permitiriam o tráfego de entrada da Internet.

Agentes

Os processos de integração projetados nos projetos do Integration Studio e do Design Studio são executados em agentes, usando um grupo de agentes de nuvem Jitterbit ou agentes privados e um grupo de agentes privados.

Esses processos podem ser executados completamente na nuvem, sem a necessidade de adquirir ou gerenciar qualquer software ou infraestrutura necessária para operá-los. Aqueles que optarem por implantar agentes no local ou em modo híbrido têm a flexibilidade de executar seus processos de integração implantando agentes privados atrás do firewall, obtendo assim maior controle sobre o fluxo de seus dados.

A Jitterbit reconhece que os clientes precisam que seus processos de integração se comuniquem com aplicativos que operam atrás de firewalls corporativos por vários motivos de segurança e conformidade regulatória.

A arquitetura do sistema Harmony atende a ambos os cenários: os processos de integração podem ser executados completamente na nuvem ou por trás de firewalls corporativos para garantir que os dados da empresa não sejam expostos à nuvem. Os usuários também podem empregar modelos híbridos, nos quais algumas integrações são executadas na nuvem, como no desenvolvimento, e outras, por exemplo, na produção, podem ser executadas por trás de firewalls corporativos.

Ao mesmo tempo em que simplifica o provisionamento, a implantação e o gerenciamento de projetos de integração, o sistema também oferece aos usuários a flexibilidade de executar suas operações de integração usando grupos de agentes privados destacáveis. Trata-se de subsistemas independentes que podem ser instalados atrás de firewalls corporativos ou em nuvens privadas dedicadas.

A separação dos designs de integração, que são armazenados no Harmony, do tempo de execução da integração que ocorre nos grupos de agentes, permite que os clientes controlem o acesso e o fluxo de dados comerciais confidenciais.

Grupo de agentes de nuvem

Agentes de nuvem são serviços, conhecidos como backend como serviço (BaaS), projetados para processar e atender às necessidades dos clientes de forma ad hoc. Eles realizam todo o seu trabalho de forma orientada a eventos, eliminando assim a necessidade de qualquer configuração ou gerenciamento tradicional em sistemas de servidores "sempre ativos" que ficam por trás dos aplicativos.

A Jitterbit oferece aos seus clientes a opção de executar todas as suas integrações na nuvem, fornecendo um grupo de agentes em cluster, escalável e tolerante a falhas, totalmente mantido e gerenciado pela Jitterbit.

Para aumentar a segurança e proteger a privacidade, os agentes de nuvem do Jitterbit são codificados para garantir que os dados processados localmente não sejam persistentes; eles são usados pelo tempo mínimo necessário para concluir o processo pretendido e, em seguida, eliminados.

Quando o grupo de agentes de nuvem Jitterbit realiza uma integração, ele se conecta diretamente ao aplicativo que requer integração de dados. Em seguida, ele lê e publica dados nesses aplicativos.

Os metadados persistidos no grupo de agentes de nuvem do Jitterbit são armazenados em buckets criptografados do Amazon S3 que são acessíveis somente ao grupo de agentes.

Para clientes que precisam que os aplicativos residam dentro de seu firewall, ou para usuários que realizam integrações sob estrita conformidade regulatória que proíbe que os dados viajem para fora de um determinado limite geográfico ou residam na nuvem, a Jitterbit recomenda usar um grupo de agentes privados.

Agentes privados e grupo de agentes privados

A Jitterbit oferece flexibilidade para que os clientes provisionem e gerenciem seus próprios grupos de agentes e agentes privados dentro de seu firewall corporativo ou nuvens privadas virtuais. Isso permite que os clientes escolham onde seu ambiente de tempo de execução de integração opera e controlem em qual rede seus dados corporativos trafegam e residem. Ao usar grupos de agentes privados para integrações, as empresas podem garantir que seus dados corporativos confidenciais nunca fluam pela plataforma Harmony.

Agentes pertencentes a grupos de agentes privados autenticam-se e comunicam-se com o Jitterbit Harmony via HTTPS. Grupos de agentes privados implantados atrás de firewalls corporativos podem ser configurados para se comunicar por meio de um servidor proxy corporativo. Se a sua organização não restringir conexões de saída, não há requisitos adicionais de rede, como a abertura de portas dentro de firewalls corporativos. Quando as conexões de saída são restritas, você deve lista de permissões (lista de permissões) determinados serviços Jitterbit..

O código do agente privado é criado com o mesmo rigor de codificação do código Harmony (consulte Processos de desenvolvimento).

Embora os grupos de agentes privados atendam a requisitos de segurança rigorosos, o usuário ou cliente é responsável por instalar e gerenciar seus agentes privados. No grupo de agentes em nuvem, a Jitterbit oferece alta disponibilidade e escalabilidade prontas para uso, equivalentes ao que se espera de uma tecnologia sem servidor. No entanto, em grupos de agentes privados, a segurança e a escalabilidade dos agentes privados são de responsabilidade do cliente (embora a alta disponibilidade ainda seja garantida pela plataforma Harmony sempre que mais de um agente for usado em um grupo de agentes privados). A Jitterbit fornece recomendações de práticas recomendadas para hospedar código de agente privado em Requisitos de sistema para agentes privados da Jitterbit.

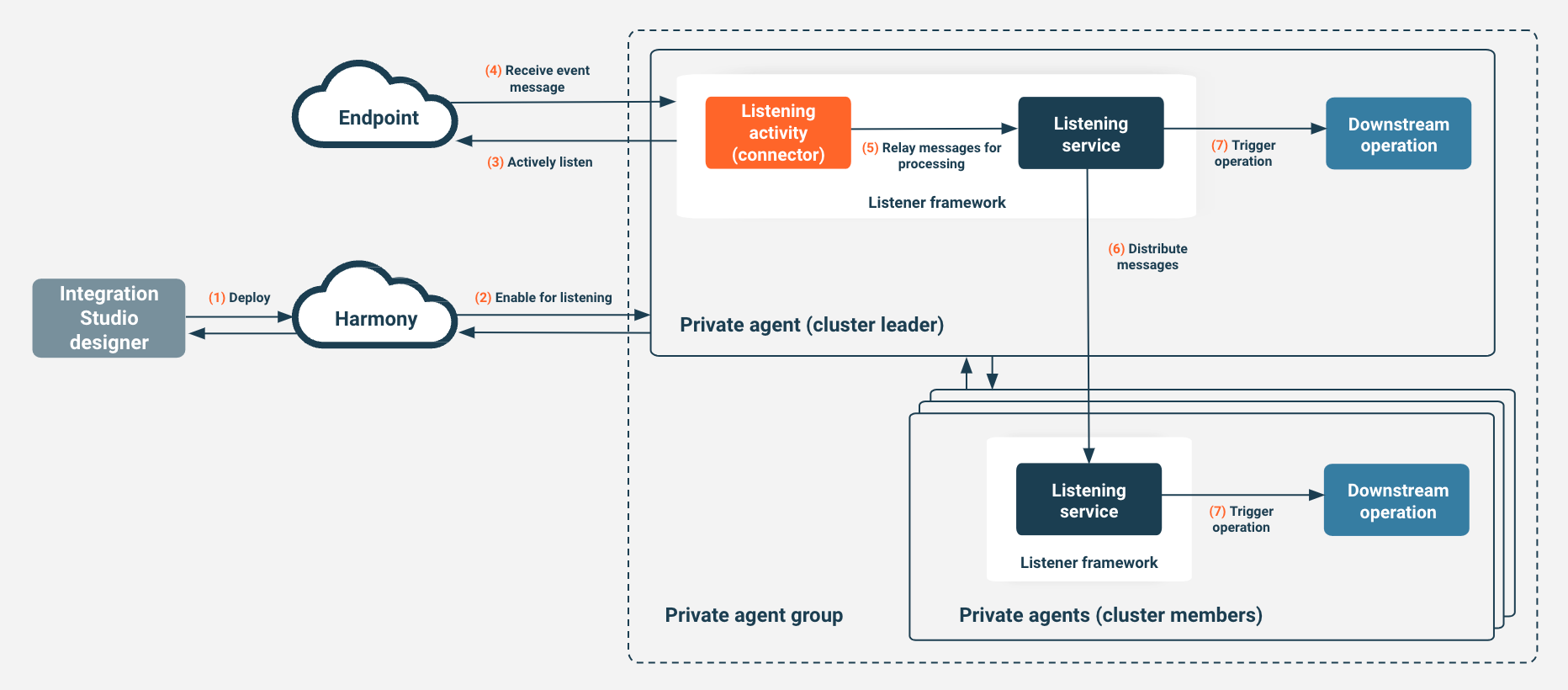

Serviço de escuta

O Serviço de Escuta é um serviço de aplicativo executado em um agente privado e consumido por determinados conectores do Integration Studio com recursos de escuta. O serviço de escuta fornece recursos de tratamento de eventos assíncronos para operações implantadas no agente.

- Uma operação que contém um conector configurado com uma atividade de escuta de eventos é implantada e habilitada para escuta.

- O serviço de escuta dentro do agente iniciará um ouvinte para essa operação.

- O ouvinte começará a escutar ativamente quaisquer notificações de eventos do endpoint.

- Quando um evento acontece no endpoint, ele publica uma notificação de evento que pode ser recebida por seus assinantes.

- O ouvinte recebe a mensagem de notificação do evento.

- Se houver um agente no grupo de agentes, o ouvinte retransmite a mensagem de evento para a operação. Se o grupo de agentes contiver o número mínimo necessário para permitir a capacidade total do serviço de escuta, a mensagem de evento é passada para o agente com a menor carga de trabalho.

- Ao receber a notificação do evento, a operação acionará uma operação abaixo.

Registros de transações

Registros de transações, também chamados de registros de operação, são os logs gerados quando uma operação do Integration Studio ou Design Studio é executada. Eles contêm informações sobre a operação, incluindo sua localização, período e status.

Registro em nuvem determina se os dados de log são salvos temporariamente e acessíveis na nuvem Harmony. Quando o registro em nuvem está habilitado, os logs de operações também incluem mensagens de log detalhadas. O registro em nuvem está sempre habilitado para grupos de agentes de nuvem Jitterbit e pode ser desabilitado, opcionalmente, para agentes privados.

Os logs de operação, incluindo mensagens de log detalhadas de agentes de nuvem e agentes privados, e dados de entrada e saída de componentes dentro dos logs de operação, são retidos por 30 dias.

Repositório de design

O Jitterbit armazena todos os projetos implantados no Harmony em um repositório de design multilocatário. Este repositório de projetos é construído em uma arquitetura de banco de dados multilocatário, que fornece particionamento lógico de projetos por organização e, na maioria dos casos, por ambiente. Especificamente, o Harmony isola e protege os projetos dos clientes usando o seguinte:

- Arquitetura de banco de dados segura: Inclui arquitetura de banco de dados separada e arquitetura de esquema separada.

- Conexões ou tabelas seguras: Usa conexões de banco de dados confiáveis.

- Criptografia: Oculta dados críticos para que eles permaneçam inacessíveis a terceiros não autorizados, mesmo que eles tomem posse deles.

- Filtragem: Usa uma camada intermediária entre um locatário e uma fonte de dados que atua como uma peneira, fazendo com que pareça ao locatário que seus dados são os únicos dados no banco de dados.

- Listas de controle de acesso: Determinam quem pode acessar dados no aplicativo e o que pode fazer com eles.

Os projetos normalmente contêm credenciais, como nome de usuário e senha, usadas para se conectar a vários endpoints. Essas informações são criptografadas no repositório multilocatário.

O repositório é replicado em duas regiões (como Leste e Oeste) para cada região Harmony (NA, EMEA e APAC).

Os clientes não têm acesso direto a este repositório. Os diversos componentes do Jitterbit iPaaS, como designers de integração e agentes de nuvem, usam APIs para acessar o repositório. Uma vez autenticado e o controle de acesso validado, toda a comunicação com o repositório é feita por meio de várias camadas de API. Além de controlar o acesso à API de ponta via HTTPS e sessões do lado do servidor, as APIs devem validar o controle de acesso do usuário por meio de listas de Controle de Acesso Baseado em Função (RBAC) e baseadas em ambiente. Essas listas garantem que os usuários possam visualizar, atuar e alterar o sistema com base apenas nas permissões concedidas por um administrador da organização (usuário com permissão Admin). Além disso, a granularidade da trilha de auditoria é configurável por cliente.

O banco de dados de atividades rotativas do Harmony armazena informações de status de tempo de execução, bem como registros de operações em execução de todos os usuários do Harmony.

O banco de dados de atividades é criado em uma arquitetura multilocatário e, embora os dados de atividades de todos os usuários residam no mesmo banco de dados, há uma segmentação lógica por organização e ambiente aplicada por meio de uma camada de controle de acesso de software e chaves de criptografia exclusivas para garantir que os usuários possam visualizar apenas as atividades às quais têm acesso.

O banco de dados de atividades é replicado em todas as regiões e zonas de disponibilidade da AWS para garantir alta disponibilidade e é feito backup caso seja necessário restaurá-lo.

O acesso ao banco de dados de atividades é fornecido por um conjunto de APIs. O registro de atividades utiliza APIs e infraestrutura de lista de controle de acesso (ACL) semelhantes às do repositório do projeto.

Serviços de arquivo

O Harmony inclui um conjunto de serviços de arquivo usados para armazenar arquivos, como esquemas e personalizações. Todos os arquivos são armazenados no serviço AWS S3 e podem ser acessados apenas pela plataforma Harmony, não sendo possível acessá-los diretamente.

Repositório de esquemas

Para oferecer suporte a integrações de diversos endpoints, o Harmony armazena vários tipos de esquemas, como WSDL, XSD, JTR e DTDs.

Além do armazenamento no repositório de dados em nuvem do Harmony, os esquemas do Integration Studio são armazenados no repositório de design para gerenciar a reutilização de esquemas dentro de um projeto.

Repositório de personalizações

Para oferecer suporte a integrações de uma variedade de endpoints de banco de dados, o Harmony armazena vários drivers JDBC e ODBC, incluindo aqueles que os clientes instalam nos próprios agentes privados.

Para estender os recursos do Integration Studio, você pode criar seus próprios conectores personalizados usando o Connector Builder ou o Connector SDK.

Serviços de backend

Os serviços de backend são os serviços e APIs subjacentes do Harmony por meio dos quais todos os dados fluem.

Os serviços de backend lidam com tarefas como login, gerenciamento de usuários, implantação, agendamento, gerenciamento de organização, etc.

Tempo de execução do construtor de aplicativos

As soluções do App Builder podem ser executadas nas seguintes configurações de implantação:

-

Local: O ambiente do App Builder é implantado localmente, no site do cliente. Os servidores web e de banco de dados, bem como o ambiente do App Builder, residem no hardware do cliente, na rede do cliente. Esta opção oferece controle total e flexibilidade sobre o ambiente e a infraestrutura do App Builder. Todas as operações de manutenção, segurança, hardware e software são gerenciadas pelo cliente.

-

Nuvem privada: O ambiente do App Builder é implantado em um provedor de nuvem privada do cliente, seja AWS, Google Cloud Platform (GCP) ou Microsoft Azure. Os servidores web e de banco de dados, bem como o ambiente do App Builder, residem na nuvem privada. Esta opção oferece flexibilidade e controle sobre o ambiente e a infraestrutura do App Builder. Todas as operações de manutenção, segurança, hardware e software são gerenciadas pelo cliente.

Mecanismo de tempo de execução B2B

As transações EDI são processadas pelo EDI Cloud tempo de execução, também conhecido como eiCloud.

Após a geração de uma transação, ela é armazenada no banco de dados de transações enquanto aguarda o processamento. O documento EDI persiste até ser arquivado usando as configurações de arquivamento definidas para o parceiro comercial. O status de um documento EDI pode ser verificado a qualquer momento por meio do EDI Transações página.

Protocolos de comunicação EDI padrão são suportados, como FTP/SFTP, HTTP/HTTPS, AS2, pipes personalizados, etc.

Os formatos EDI padrão são suportados, incluindo ANSI X12 (incluindo VICS), EDIFACT e seus subconjuntos, e padrões xCBL.

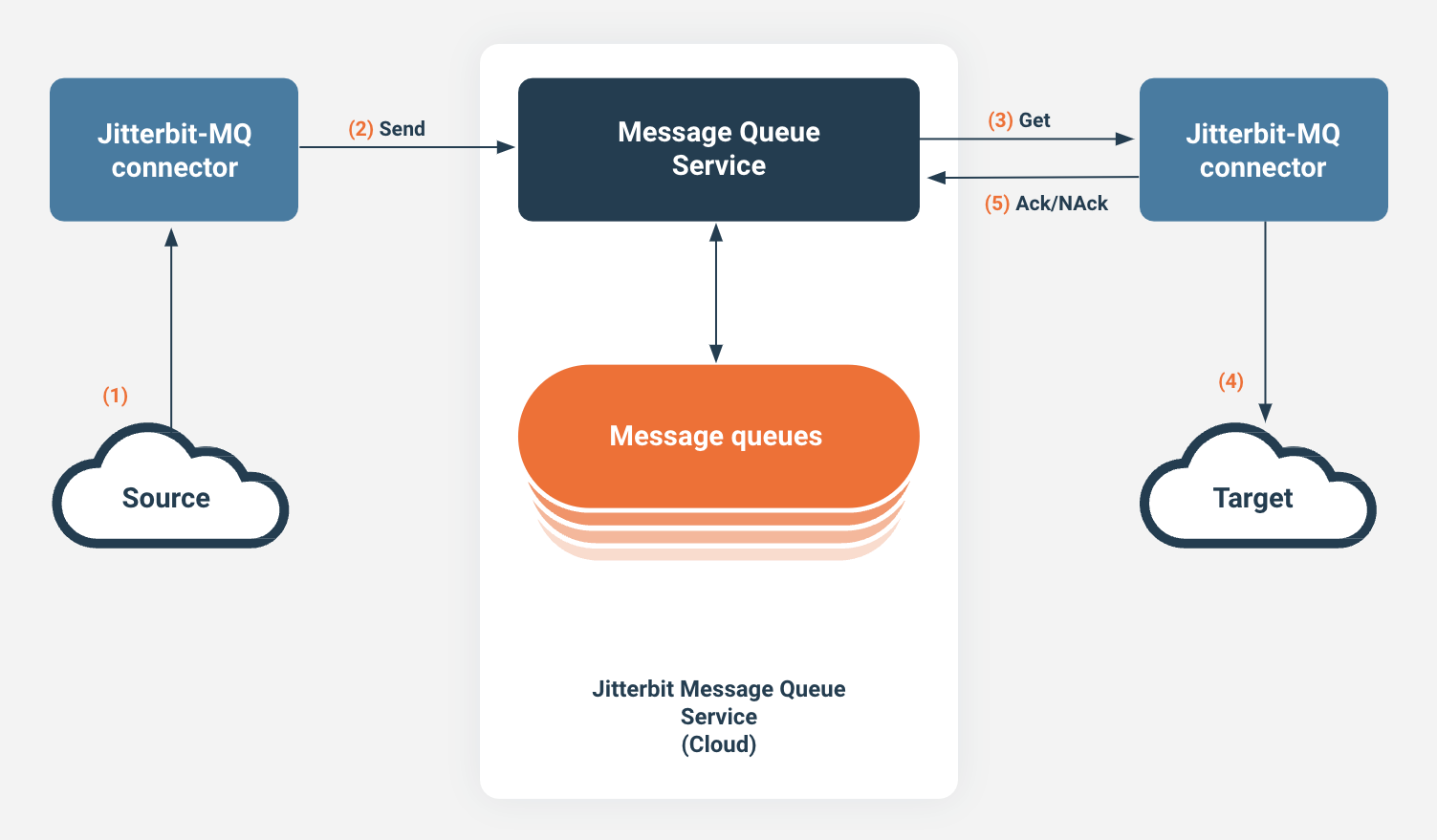

Sistema de mensagens

O Serviço de Message Queue (MQ) é um serviço de fila de mensagens multilocatário baseado em nuvem para criar e gerenciar filas e mensagens. Ele permite criar integrações desacopladas dos endpoints que você está integrando. O Serviço MQ é usado com o Integration Studio conector Jitterbit MQ.

-

Os dados são recuperados de um endpoint de origem, como por exemplo, usando um conector do Integration Studio .. Os dados recuperados podem então ser transformados em uma mensagem a ser consumida pelo conector Jitterbit MQ.

-

Usando o Jitterbit MQ Enviar ou Enviar atividade em massa, os dados são enviados para o serviço Jitterbit Message Queue (que envia as mensagens para a fila de mensagens especificada.).

-

As mensagens podem então ser recuperadas de uma fila de mensagens usando um Jitterbit MQ Get ou Obter atividade em massa.

-

Os dados recuperados de uma mensagem podem então ser usados como entrada a ser consumida por um endpoint de destino, como por exemplo, usando um Integration Studio conector.

-

Após o consumo dos dados, a mensagem pode ser confirmada (usando a Atividade de Confirmação) ou reconhecido negativamente (usando a atividade NACK). Se a mensagem não for confirmada ou for confirmada negativamente antes do tempo limite de 30 minutos, a mensagem estará disponível para ser recuperada da fila novamente por um Get ou Obter atividade em massa.

Mecanismos de análise e registro

A plataforma Harmony fornece informações analíticas e de registro que podem ser acessadas pelo portal Harmony ou diretamente em servidores de agentes privados.

Processos de desenvolvimento

A Jitterbit desenvolve e aprimora seus aplicativos usando práticas sólidas de ciclo de vida de desenvolvimento de software (SDLC), como:

- Identificar vulnerabilidades de fontes externas para impulsionar mudanças e melhorias de código.

- Aplicação de patches de hardware e software. Nosso ambiente virtual nos permite aplicar alterações de código e patches de hardware sem qualquer tempo de inatividade.

- Fornecer recursos seguros de autenticação e registro.

- Remoção de contas de desenvolvimento, IDs e senhas de ambientes de produção.

- Aderir a práticas rigorosas de gerenciamento de mudanças para atualizações de código e patches.

- Separar os ambientes de teste e desenvolvimento da produção.

- Manter a separação de tarefas entre a equipe de desenvolvimento e de suporte.

- Garantir que Informações Pessoais Identificáveis (PII) não sejam usadas em ambientes de teste.

- Remover IDs de teste e desenvolvimento antes de migrar o código para produção.

- Realizar revisões regulares de código.

- Documentar alterações de código.

- Envolver a contribuição e aprovação do desenvolvedor sênior para todas as alterações de código.

- Concluir testes de funcionalidade e regressão antes do lançamento para produção.

- Manter procedimentos de backout para preservar alta disponibilidade e integridade.

- Seguir práticas de codificação seguras de acordo com uma política SDLC e atender às necessidades de treinamento de segurança para a equipe de desenvolvimento.

- Verificação de falhas de segurança conforme prescrito pelo Open Web Application Security Project (OWASP), como falhas de injeção, estouros de buffer, erros criptográficos, tratamento de erros, etc.

- Avaliar vulnerabilidades em cada lançamento.

- Realização de testes de penetração anuais.

Autenticação, permissões e acesso

Antes de um usuário poder começar a trabalhar, ele precisa se autenticar no Harmony usando sua conta de usuário. Essa conta tem permissões baseadas em funções na organização Harmony. Essas funções podem ter vários níveis de acesso em ambientes individuais.

Registro e autenticação

Para acessar e usar a plataforma Harmony, o usuário deve se registrar e se autenticar usando sua conta de usuário.

A força, a complexidade e os atributos da senha, como a autenticação de dois fatores, são personalizáveis para que os clientes possam atender aos requisitos de sua política de segurança. Os administradores também podem restringir o acesso a domínios de membros específicos ou exigir que os endereços IP dos usuários estejam dentro de um intervalo especificado. Essas configurações são definidas nas políticas da organização.

Após 5 tentativas de login malsucedidas usando as credenciais da conta Harmony, as contas são bloqueadas por 30 minutos. Os usuários são notificados por email se o motivo da falha de login for o bloqueio da conta. Quando um usuário é bloqueado, seu status na página Management Console > Gerenciamento de Usuários em Usuários Harmony está Inativa. Para remover o bloqueio, eles devem aguardar 30 minutos antes de tentar fazer login novamente com a senha atual ou redefinir a senha usando o link Esqueci minha senha na página de login do portal Harmony.

Quando logon único (SSO) estiver habilitado, tais requisitos serão gerenciados pelo provedor de identidade. O SSO também é habilitado por um administrador nas políticas de uma organização. O Jitterbit oferece suporte aos seguintes provedores de identidade:

- Autodesk (OAuth 2.0)

- Azure Active Directory (SAML 2.0)

- BMC (propriedade exclusiva dos clientes BMC) (OAuth 2.0)

- Google (OAuth 2.0)

- Okta (SAML 2.0)

- Salesforce (OAuth 2.0 e SAML 2.0)

Quando o SSO está habilitado para uma organização, os usuários efetuam login no portal Harmony e no Design Studio com as credenciais do provedor de identidade configurado.

Toda a comunicação com o Harmony ocorre via HTTPS (superior a TLS 1.2).

Funções de usuário e permissões de organização

Cada usuário do Harmony tem sua própria conta pessoal baseada em funções e credenciais de login, onde ferramentas de integração pessoal e projetos são armazenados com segurança.

Após a autenticação, o Harmony identifica todas as organizações e ambientes aos quais esse usuário tem acesso. O Harmony fornece ao usuário uma lista dos ativos nos quais ele pode trabalhar e permite que ele crie ativos em qualquer ambiente em que tenha privilégios suficientes.

Os privilégios são baseados em funções e podem ser selecionados/configuráveis por ambiente e por organização. Cada organização tem duas funções padrão:

- Administrador: Uma papel chamada Administrador cuja permissão Admin permite acesso a todos os ativos pertencentes àquela organização.

- Usuário: Uma papel chamada Usuário cuja permissão de Leitura fornece acesso ao portal Harmony e outras áreas de acesso mínimo.

Além das permissões Admin e Read, estas permissões independentes estão disponíveis para serem atribuídas a funções:

- Agent-Install: Permite que um usuário instale agentes, mas não oferece controle nem visibilidade fora desta função. Isso pode ser usado para permitir que administradores dentro e fora da empresa estabeleçam conectividade adicional sem qualquer impacto nos projetos ou mesmo no conhecimento da plataforma.

- ApiConsumer: Quando usado em combinação com níveis de acesso de ambiente, fornece acesso para visualizar a documentação do OpenAPI em um ambiente. Por si só, essa permissão permite acesso ao Portal da API página.

Os administradores podem adicionar novas funções à organização e convidar outros usuários do Harmony para participar quando precisarem trabalhar em equipes para projetar, construir, testar e gerenciar seus projetos, APIs e dados EDI. Os usuários podem ser adicionados a várias funções dentro de uma organização.

Consulte Permissões tabela para obter informações sobre os privilégios concedidos por cada permissão e para Funções para criar funções adicionais com qualquer combinação de permissões.

Ambientes e níveis de acesso

Os ambientes são usados para segregar os ativos de uma organização para estes aplicativos Harmony:

- Os projetos de integração do Integration Studio e do Design Studio são implantados em ambientes associados a grupos de agentes.

- As APIs do API Manager são criadas e publicadas em ambientes.

- Parceiros comerciais são adicionados e dados EDI são processados por ambiente.

Ambientes representam um determinado estado de um projeto ou API. Muitos projetos existem em vários estágios dentro de diferentes ambientes. Por exemplo, uma configuração comum de ciclo de vida de projeto pode ter três ambientes: desenvolvimento, teste e produção. Um projeto ou API pode existir em diferentes estados dentro de cada ambiente.

Os administradores da organização (usuários com permissão Admin) gerenciam o acesso a cada ambiente usando acesso baseado em função. Por exemplo, usuários com a papel de desenvolvedor podem ter privilégios de leitura, execução e gravação no ambiente de desenvolvimento, mas apenas acesso de leitura ao ambiente de teste e nenhum acesso ao ambiente de produção.

Existem quatro níveis de acesso ao ambiente em cascata:

-

Exibir logs: Permite que um usuário visualize os logs de operação do Integration Studio e do Design Studio por meio do Management Console Operações de tempo de execução em um ambiente específico, mas não oferece visibilidade ou controle sobre os projetos. Isso permite que os usuários ofereçam suporte, mas não modifiquem, a projetos implantados em ambientes críticos, como produção. O acesso é limitado à visualização da tabela de operações e não inclui acesso às mensagens de log.

-

Leitura: Permite que um usuário tenha acesso somente leitura aos projetos do Integration Studio e Design Studio e às APIs do API Manager em um determinado ambiente. Isso pode ser usado para compartilhar modelos ou permitir que os usuários visualizem, mas não alterem ativos. Este nível de acesso também fornece acesso somente leitura ao Management Console Projetos, Ambientes e Agentes páginas.

-

Executar: Permite que os usuários executem operações do Integration Studio e do Design Studio e visualizem mensagens de log no Management Console Operações de Tempo de Execução página dentro de um determinado ambiente. Este é um controle de acesso comum para ambientes de teste e geralmente é concedido a usuários que precisam dar suporte a projetos, pois podem precisar testar e executar tarefas conforme necessário.

-

Gravação: Permite controle total sobre um determinado ambiente. Usuários pertencentes a uma papel com acesso de Gravação podem fazer edições e executar ações naquele ambiente específico. Isso inclui implantar operações do Integration Studio e do Design Studio; editar e publicar APIs do API Manager; iniciar receitas e modelos no Marketplace; e executar ações no Management Console Projetos, Ambientes e Agentes páginas.

Armazenamento de dados

As seções a seguir descrevem os tipos de informações armazenadas no Harmony.

Dados do usuário

Ao se registrar e assinar o Harmony, um usuário deve fornecer as seguintes informações, armazenadas no repositório do projeto: nome, sobrenome, email e número de telefone. Informações como empresa, endereço e site podem ser fornecidos, mas são opcionais.

Além disso, certos dados do sistema que podem ser usados para identificar um usuário são registrados para garantir a segurança e a integridade do sistema.

Autenticação do usuário

Tentativas de login bem-sucedidas e malsucedidas são registradas para identificar possíveis violações de segurança e determinar se alguém está tentando obter acesso não autorizado ao sistema. Essas informações são registradas:

- ID do usuário: O ID do usuário associado a cada tentativa de login. Isso ajuda a identificar qual usuário está tentando fazer login e rastrear sua atividade.

- Timestamp: O horário de cada tentativa de login. Isso ajuda a identificar quando um usuário está tentando fazer login e rastrear sua atividade ao longo do tempo.

- Endereço IP: O endereço IP associado a cada tentativa de login. Isso ajuda a identificar de onde o usuário está tentando fazer login e detectar possíveis violações de segurança.

- Informações do dispositivo: Informações sobre o dispositivo usado para fazer login, como sistema operacional, versão do navegador e tipo de dispositivo. Isso ajuda a identificar possíveis violações de segurança e diagnosticar e resolver problemas quaisquer problemas que possam surgir.

- Eventos de logout: Sempre que um usuário efetua logout. Isso ajuda a garantir que os usuários sejam desconectados e a rastrear suas atividades.

Autorização do usuário

A autorização do usuário determina se um usuário possui as permissões apropriadas para acessar um recurso específico ou executar uma ação específica em um sistema.

Além do ID do Usuário e do Carimbo de Data/Hora (descritos em Autenticação do usuário), essas informações de autorização do usuário são registradas:

- ID do Recurso: O ID do recurso que o usuário está tentando acessar ou modificar. Isso ajuda a identificar qual recurso o usuário está tentando acessar e rastrear o uso do recurso.

- ID da ação: O ID da ação que o usuário está tentando executar. Isso ajuda a identificar qual ação o usuário está tentando executar e rastrear o uso da ação.

- Resultado da autorização: O resultado de cada tentativa de autorização, incluindo se o usuário recebeu ou não acesso ao recurso ou ação. Isso ajuda a identificar possíveis violações de segurança e rastrear o uso de recursos e ações.

- Políticas de autorização: Informações sobre as políticas de autorização, como o nome e a versão da política, e quaisquer opções de configuração relevantes. Isso ajuda a diagnosticar e resolver problemas problemas de autorização e auditar alterações nas políticas.

Acesso a dados

O acesso a dados refere-se ao processo de leitura ou modificação de dados dentro de um sistema.

Além de ID do Usuário, Carimbo de Data/Hora, Endereço IP e Informações do Dispositivo (descritos em Autenticação do Usuário), estas informações de acesso aos dados são registradas:

- ID dos Dados: O ID dos dados que o usuário está tentando acessar ou modificar. Isso ajuda a identificar quais dados o usuário está tentando acessar ou modificar e a rastrear o uso dos dados.

- Tipo de acesso: O tipo de acesso que está sendo tentado, como leitura ou gravação. Isso ajuda a identificar se o usuário está tentando visualizar ou modificar os dados.

- Resultado do acesso: O resultado de cada tentativa de acesso aos dados, incluindo se o usuário teve acesso aos dados concedido ou negado. Isso ajuda a identificar possíveis violações de segurança e a rastrear o uso dos dados.

Alterações de configuração

Alterações de configuração referem-se a modificações feitas nas definições de configuração de um sistema ou aplicativo.

Além de ID do Usuário e Carimbo de Data/Hora (descritos em Autenticação do Usuário), essas informações de alteração de configuração são registradas:

- Item de configuração: O item de configuração específico que foi alterado. Isso ajuda a identificar qual configuração foi modificada e rastrear as alterações nesse item ao longo do tempo.

- Valor antigo: O valor anterior do item de configuração antes da alteração. Isso ajuda a identificar qual era a configuração antes da alteração.

- Novo valor: O novo valor do item de configuração após a alteração. Isso ajuda a identificar para qual configuração a configuração foi alterada.

- Tipo de alteração: O tipo de alteração feita, como uma adição, modificação ou exclusão. Isso ajuda a identificar que tipo de alteração foi feita no item de configuração.

- Motivo da alteração: (opcional) O motivo da alteração na configuração, se disponível. Isso ajuda a identificar o motivo da alteração e a diagnosticar e resolver problemas quaisquer problemas que possam surgir como resultado dela.

Eventos do sistema

Eventos do sistema referem-se a vários eventos que ocorrem dentro de um sistema, como inicialização ou desligamento, erros, avisos e outros eventos do sistema.

Além do ID do Usuário, Carimbo de Data/Hora e Endereço IP (descritos em Autenticação do Usuário), essas informações de eventos do sistema são registradas:

- Tipo de evento: O tipo de evento que ocorreu, como um erro, um aviso ou um evento informativo. Isso ajuda a identificar a gravidade do evento e priorizar os esforços de solução de problemas.

- Descrição do evento: Uma descrição do evento, incluindo mensagens de erro ou outros detalhes relevantes. Isso ajuda a identificar o que aconteceu e diagnosticar e resolver problemas quaisquer problemas que possam surgir.

- Origem do evento: A origem do evento, como o aplicativo, o processo do sistema ou o dispositivo. Isso ajuda a identificar onde o evento ocorreu e isolar quaisquer problemas em componentes específicos do sistema.

- Status do evento: O status do evento, incluindo se foi resolvido ou ainda está em andamento. Isso ajuda a acompanhar a resolução do evento e garantir que todos os problemas sejam devidamente resolvidos.

Uso da API

O uso de API refere-se ao uso de interfaces de programação de aplicativos (APIs) para interagir com um sistema ou aplicativo.

Além de ID do usuário, Carimbo de data/hora, Endereço IP e Informações do dispositivo (descritos em Autenticação do usuário), essas informações de uso da API são registradas:

- endpoint da API: O endpoint da API específico que foi chamado. Isso ajuda a identificar qual funcionalidade foi acessada e rastrear o uso da API por endpoint.

- Parâmetros da solicitação: Os parâmetros que foram passados na solicitação da API. Isso ajuda a identificar quais dados foram usados na chamada da API e a diagnosticar e resolver problemas quaisquer problemas que possam surgir.

- Status da resposta: O status da resposta da API, incluindo quaisquer mensagens de erro ou outros detalhes relevantes. Isso ajuda a identificar se a chamada da API foi bem-sucedida ou não e a diagnosticar e resolver problemas quaisquer problemas que possam surgir.

Dados do projeto de integração

Para executar e gerenciar um projeto de integração, o usuário deve implantar -lo no Harmony. O projeto armazena detalhes de design e implementação para instruir os grupos de agentes sobre as atividades que eles precisam executar. Isso inclui o seguinte:

- Operações de integração que descrevem o que uma unidade de integração fará. Por exemplo, sincronizar todas as alterações nos dados do cliente no sistema CRM com os dados do cliente no sistema ERP.

- Transformações e scripts que descrevem como os dados são transpostos do sistema de origem para o sistema de destino. Isso inclui quaisquer regras de validação ou manipulação de dados necessárias para a transferência bem-sucedida dos dados.

- Interfaces que descrevem as diversas estruturas de objetos de origem e destino. Essas interfaces podem ser estruturas de texto simples ou representações complexas de objetos XML, JSON ou EDI.

- Conexões e endpoints que são usados como origens ou destinos. Embora possam ser valores codificados, incluindo endereços de sistema e credenciais, também podem ser referenciados por meio de variáveis que podem ser armazenadas em bancos de dados internos para clientes que implementam seus próprios cofres de credenciais.

- Cronogramas e notificações que determinam quando as operações em lote precisam ser executadas e o que fazer em caso de resultados bem-sucedidos e malsucedidos.

- endpoints de API que informam agentes e grupos de agentes sobre como expor APIs para que eventos externos do sistema possam chamar e invocar integrações do Jitterbit.

Dados persistentes são protegidos em repouso com:

- Autenticação

- Listas de controle de acesso

- criptografia FIPS 140-2 e chaves de criptografia exclusivas por cliente

Dados persistentes na nuvem são protegidos em trânsito com:

- Autenticação

- criptografia TLS (Transport Layer Security)

Registro de atividades de integração

Quando um grupo de agentes executa uma operação de integração, ele sincroniza seus logs com o log de atividades rotativas multilocatário do Harmony. Isso inclui as seguintes informações:

- Status: O estado de uma operação (por exemplo, pendente, em execução, bem-sucedida, com falha).

- Agente: Qual agente no grupo de agentes executou a operação.

- Tempo: Quando a operação foi enviada, iniciada e concluída.

- Enviado por: Quem enviou a solicitação para executar a operação.

- Registros processados: O número de registros processados do sistema de origem e quantos registros foram postados no sistema de destino.

- Mensagem: Qualquer informação adicional que seja relevante para solucionar problemas de um resultado com falha ou informações resumidas que um usuário explicitamente informa ao Jitterbit para gravar no log usando a função interna

WriteToOperationLog.

Além disso, quando o registro de depurar da operação é habilitado em uma operação do Integration Studio, dados de entrada e saída do componente é gravado no log de operação.

Os dados do registro de operação são armazenados na nuvem em um sistema rotativo, particionado diariamente. As atividades de cada dia são capturadas na partição correspondente, e cada partição é descartada após 31 dias. Os dados do registro de atividades com mais de 31 dias são removidos permanentemente.

Os logs de operação, incluindo mensagens de log detalhadas de agentes de nuvem e agentes privados, e dados de entrada e saída de componentes dentro dos logs de operação, são retidos por 30 dias pelo Harmony.

Registros do Agente

Cada agente pode gerar dados adicionais que podem ser acessados via Harmony ou armazenados em dispositivos de armazenamento de arquivos locais e acessados por meio de um firewall. Esses são registros detalhados, que incluem:

- Registros de depurar de operação para agentes de nuvem ou para agentes privados

- Logs detalhados do conector acessíveis apenas em agentes privados

- Registros adicionais acessíveis apenas em agentes privados

- Arquivos de registros bem-sucedidos processados

- Arquivos de registros com falha processados

Os grupos de agentes e agentes não os sincronizam automaticamente com o Harmony, pois normalmente incluem dados comerciais confidenciais. Ao usar seus próprios dispositivos de armazenamento, os clientes podem proteger seus dados em seu firewall ou em suas próprias infraestruturas de nuvem privada.

Esses logs são úteis para fins de solução de problemas detalhados e auditoria.

Por padrão, um grupo de agentes privados armazenará arquivos de log, arquivos de depurar, arquivos temporários, dados de transformação e arquivos de sucesso e falha por 1 a 14 dias, dependendo da configuração das regras do serviço de limpeza de arquivos.

Dados de teste de integração que fluem pelo Harmony

Além dos dados armazenados no Harmony, os dados corporativos podem fluir pela plataforma de nuvem durante o projeto de integração. Esses dados de teste não persistentes fluem ao executar funções como:

- Visualização usando arquivo de amostra: Traz dados de amostra - carregados pelo usuário ou dados simulados criados a partir da estrutura de origem - para uma transformação para auxiliar o usuário a identificar elementos em uma interface e testar transformações. Mostra o resultado alvo transformado para um determinado conjunto de dados carregado.

- Visualização usando dados de origem: Traz dados de origem de determinados endpoints - como de um banco de dados, Salesforce ou consultar do NetSuite - para a transformação que está sendo visualizada e mostra o resultado de destino transformado para um determinado conjunto de dados que é carregado.

- script de teste: Permite que um usuário teste scripts, incluindo funções que podem retornar dados - como os de um banco de dados, Salesforce ou consultar NetSuite - ou scripts que mostram valores de variáveis retornados de uma API.

- consultar de teste: Permite que um usuário teste se uma consultar é válida e retorna uma amostra de dados do endpoint durante a configuração de determinadas atividades do endpoint, como aquelas para um banco de dados ou consultar do Salesforce.

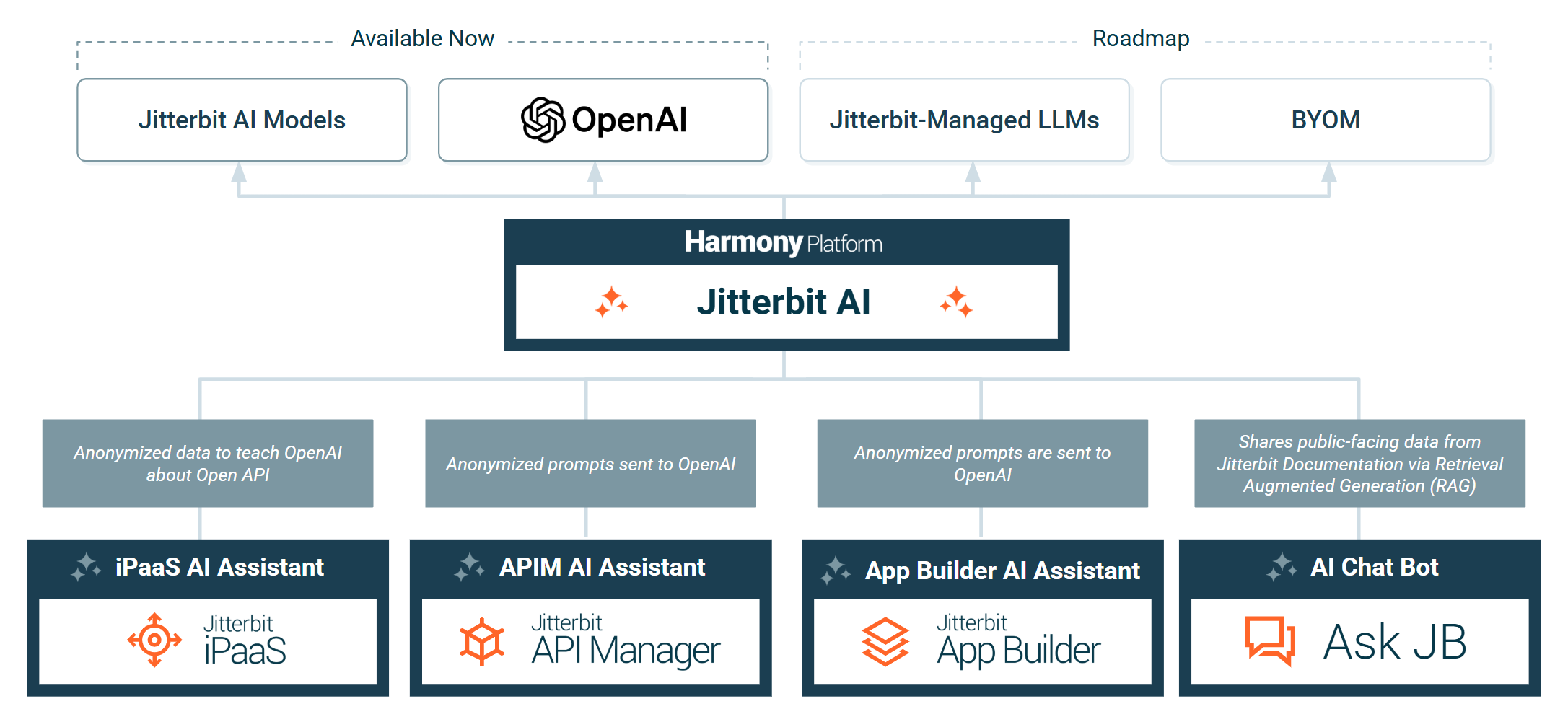

Serviços de IA

A plataforma Harmony é repleta de recursos de IA, incluindo assistentes e chatbots com tecnologia de IA:

Importante

Somente dados anônimos e não sensíveis são compartilhados com segurança com o OpenAI.

O Jitterbit usa serviços de IA para processar dados com estes recursos:

- Assistente de IA do iPaaS: O Assistente de IA do Connector Builder (Beta) envia prompts anonimizados ao OpenAI para ensiná-lo a entender a documentação da API usada para gerar um conector do Integration Studio. O recurso de mapeamento de IA do Jitterbit (Beta) é baseado no modelo próprio do Jitterbit. O Jitterbit não envia dados de transformação para nenhum provedor de modelo.

- Assistente de IA APIM (Beta): O Assistente de IA APIM (Beta) envia prompts anônimos ao OpenAI para criar e publicar ativos no API Manager.

- Assistente de IA do App Builder: O Assistente de IA do App Builder envia prompts anônimos ao OpenAI para serem usados para gerar um aplicativo App Builder.

- ChatBot de IA: O chatbot de IA AskJB usa OpenAI com Retrieval Augmented Generation (RAG) para recuperar informações públicas disponíveis através da Documentação Jitterbit. O AskJB AI está disponível no portal Jitterbit Harmony e publicamente no site de documentação do Jitterbit.

Topologias de segurança iPaaS

Qualquer projeto ou serviço de integração, incluindo APIs, pode ser implantado com as topologias de segurança descritas abaixo. Dependendo das necessidades ambientais imediatas e/ou específicas, você deve empregar a topologia que atenda aos requisitos de dados e às políticas de governança da sua organização. Essas arquiteturas de implantação, com as topologias de segurança associadas, são resumidas a seguir e detalhadas nesta seção.

- Nuvem: Na nuvem Harmony, onde o sistema e a escala são completamente gerenciados pelo Jitterbit.

- Privado (local, local): Em um servidor local ou nuvem privada, onde o sistema é auto-hospedado e gerenciado localmente.

- Híbrido: Em um modo híbrido, onde partes específicas do sistema são auto-hospedadas e o restante é gerenciado pelo Jitterbit.

Além disso, o Jitterbit permite inúmeras combinações e localizações para seus componentes, além de permitir a troca ad hoc de opções de implantação em diferentes situações. Essa flexibilidade proporciona os seguintes benefícios:

- Melhor desempenho de processamento: O desempenho pode ser aprimorado usando processamento de ponta, onde os agentes ficam localizados próximos de onde os dados residem.

- Facilidade de gerenciamento: O gerenciamento remoto está disponível até mesmo para implantações privadas/locais.

- Segurança e privacidade: Todo o processamento é realizado diretamente pelos agentes, sem exposição a terceiros além das conexões imediatas de origem e destino.

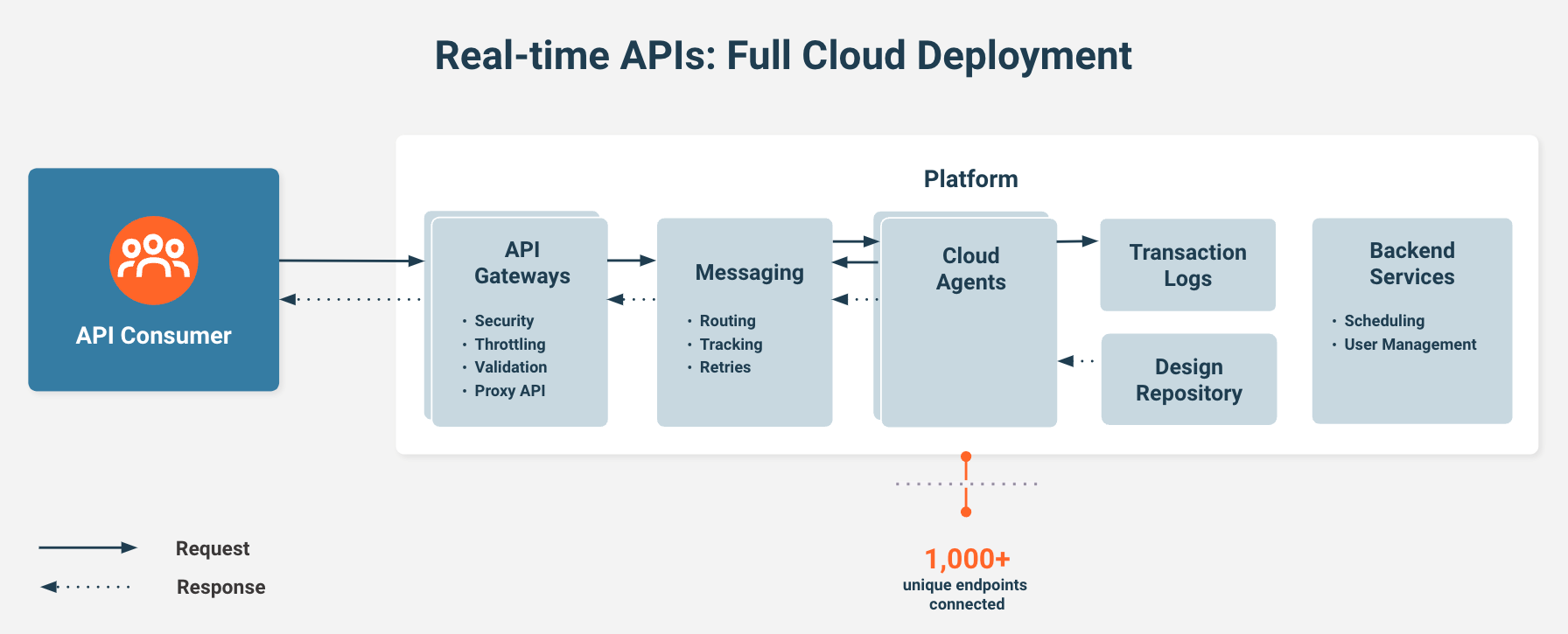

Topologia de segurança de implantação de nuvem completa

Os clientes que precisam realizar integrações onde todas as suas fontes de dados são acessíveis via nuvem podem implantar seus projetos em ambientes Harmony e executá-los no grupo de agentes de nuvem Jitterbit.

Aqui, o grupo de agentes de nuvem pública multilocatário operado pela Jitterbit acessará os dados comerciais dos clientes diretamente pela internet usando HTTPS. Os agentes da Jitterbit dentro deste grupo de agentes processarão os dados comerciais e os publicarão em qualquer sistema de destino necessário. Os dados fluirão pela rede da Jitterbit usando HTTPS.

Nota

Todos os dados mencionados acima persistirão no ambiente operacional seguro da Harmony por um breve período de tempo.

Os clientes que possuem políticas que não permitem a utilização da nuvem ou exigem garantias excessivas de responsabilidade e indenização devem validar o Contrato de Assinatura Mestre Jitterbit e Política de Privacidade cumprir com as necessidades relativas às regulamentações do setor, às disposições do cliente, à indenização do cliente e aos termos de responsabilidade do cliente.

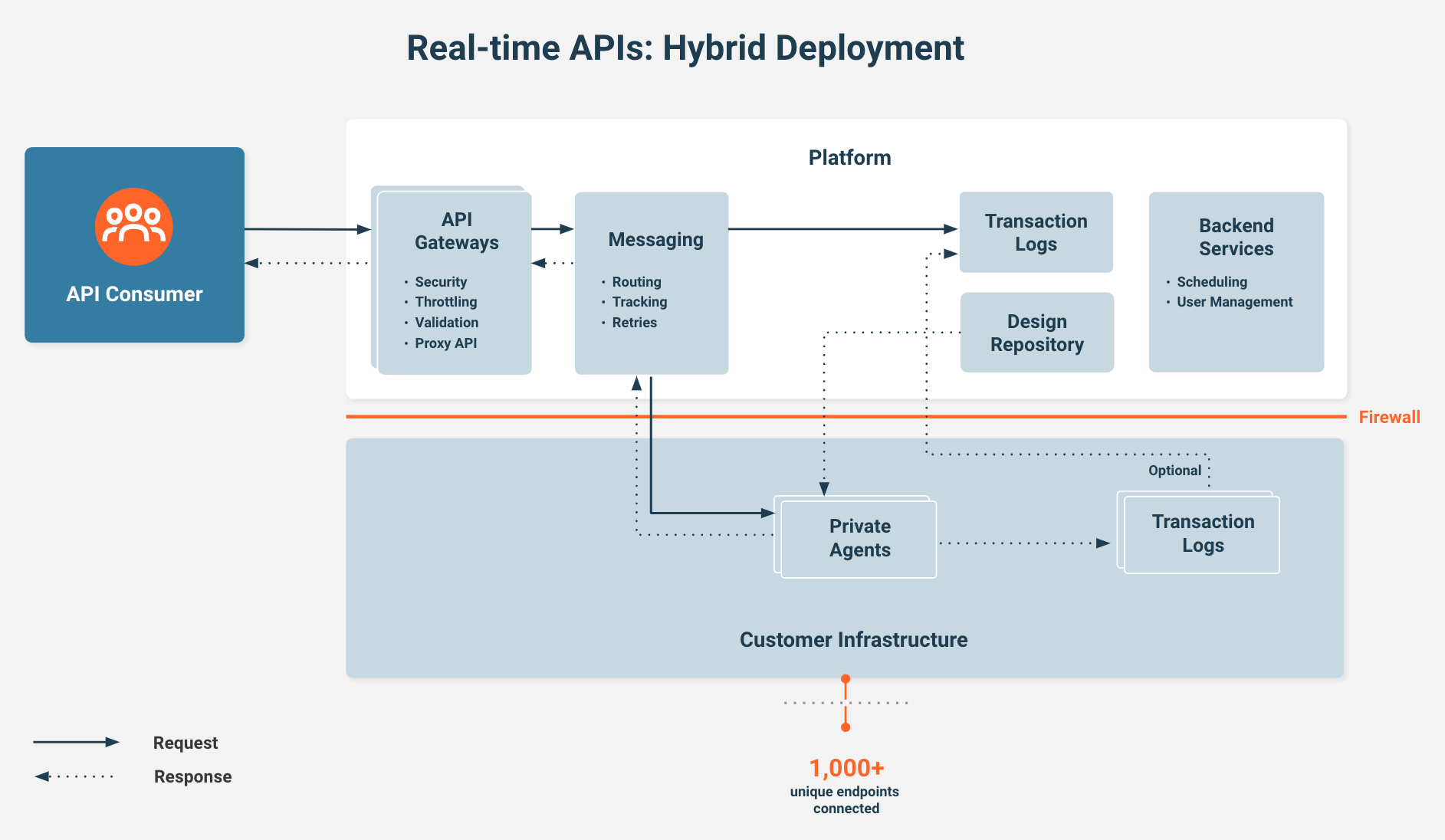

Topologia de segurança de implantação híbrida

Em um cenário de implantação híbrida, partes específicas do sistema são auto-hospedadas e o restante é gerenciado pelo Jitterbit. Por exemplo, você pode não querer expor bancos de dados e aplicativos a nenhum sistema em nuvem, incluindo o Jitterbit, se os requisitos da sua organização não permitirem que os dados residam na nuvem (fora do firewall) devido a questões de privacidade e regulatórias.

Nesse caso, os agentes privados residem atrás do firewall, enquanto o gateway de API está na nuvem Harmony. O agente solicita as informações por meio da camada de mensagens e envia o payload dos aplicativos e fontes de dados de volta ao gateway por meio do payload. Os clientes podem limitar o que é armazenado nos logs para impedir que esses dados cheguem à nuvem Harmony.

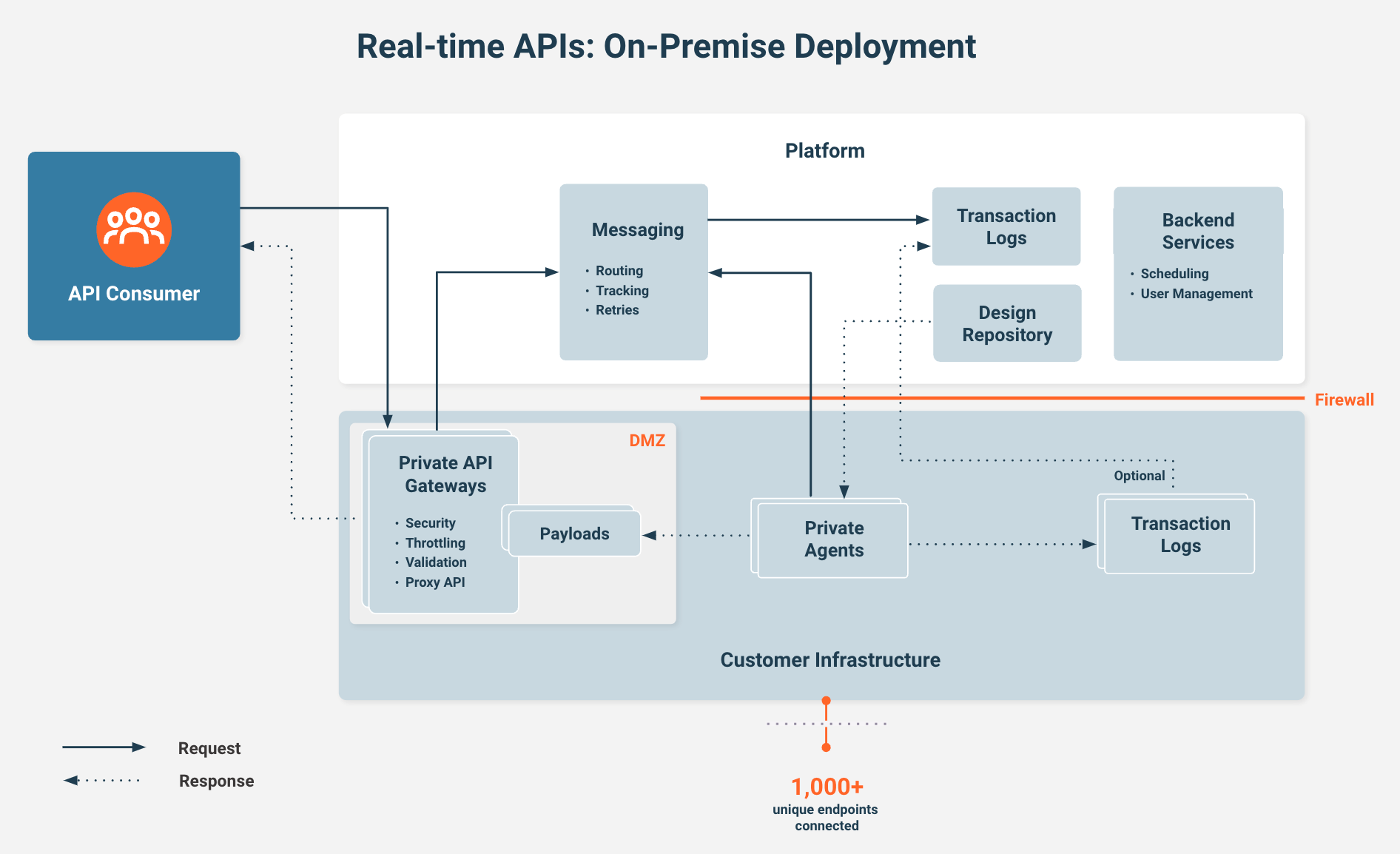

Topologia de segurança de implantação privada

Na maioria dos cenários de integração empresarial, o grupo de agentes precisa acessar aplicativos internos e na nuvem. Nesse caso, os usuários implantar seus projetos em ambientes Harmony, instalariam seus próprios grupos de agentes privados em suas redes com acesso aos seus aplicativos e, em seguida, gerenciariam esses grupos de agentes provisionados por meio da plataforma Harmony.

Esta topologia permite que os usuários provisionem e gerenciem seus grupos de agentes usando o Harmony, mas o grupo de agentes e quaisquer dados comerciais confidenciais processados ou armazenados residem em sua rede. Nesta topologia, o grupo de agentes privados pode ser executado em ambientes de servidores físicos ou virtuais Windows ou Linux (consulte Requisitos do sistema para agentes privados para mais informações).