Pré-requisitos para o conector Microsoft SharePoint 365 no Jitterbit Studio

Introdução

Para usar o conector Microsoft SharePoint 365, é necessário ter um aplicativo Microsoft SharePoint 365, suas credenciais e certas permissões configuradas. Este documento descreve como criar um aplicativo e obter suas credenciais para ambos os tipos de autenticação disponíveis na conexão (Serviço de Controle de Acesso do Azure ou Microsoft Entra ID).

Consulte a documentação da Microsoft para obter informações sobre como atualizar seu aplicativo SharePoint existente do Serviço de Controle de Acesso do Azure para o Microsoft Entra ID.

Microsoft Entra ID

Esta seção descreve como registrar um aplicativo usando o Microsoft Entra ID, definir suas permissões e gerar uma afirmação de cliente.

Etapas de registro do aplicativo Microsoft Entra ID

Siga estas etapas para criar um registro de aplicativo com a plataforma de identidade da Microsoft:

-

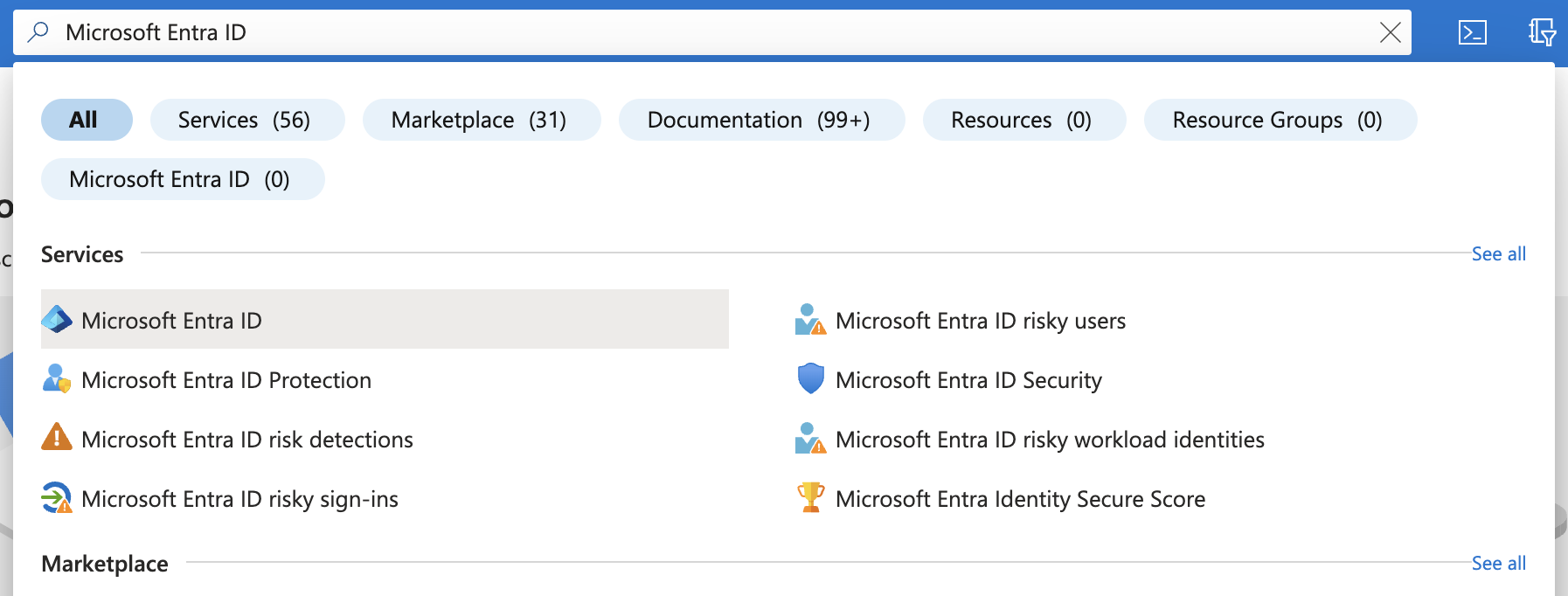

No portal do Azure, pesquise e clique em Microsoft Entra ID (anteriormente conhecido como Azure Active Directory ou Azure AD):

-

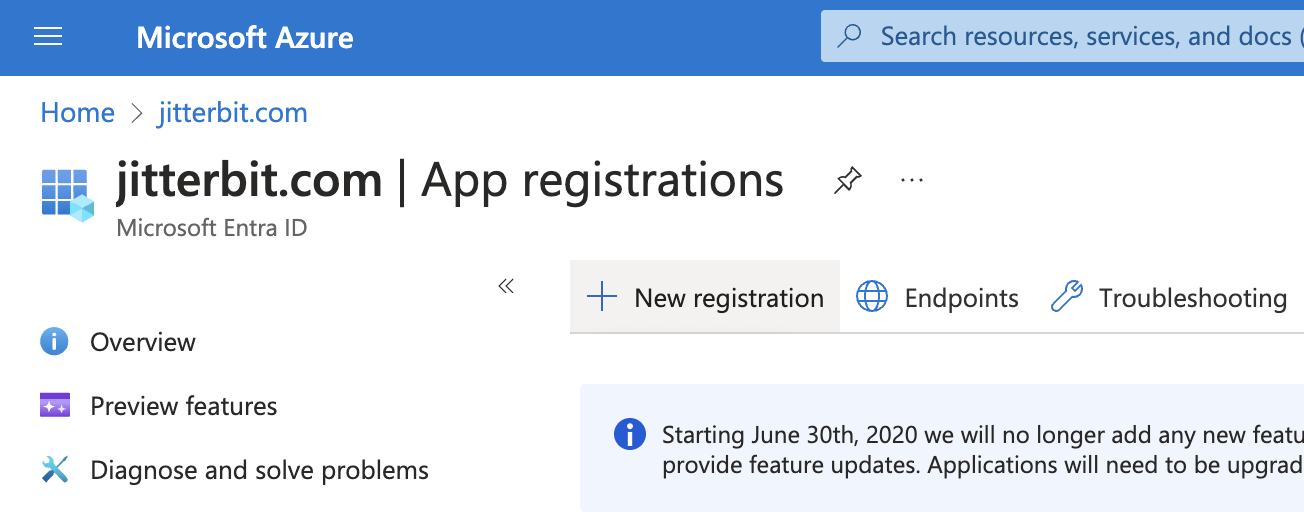

No menu à esquerda, sob Gerenciar, clique em Registros de aplicativos.

-

Clique em Novo registro:

-

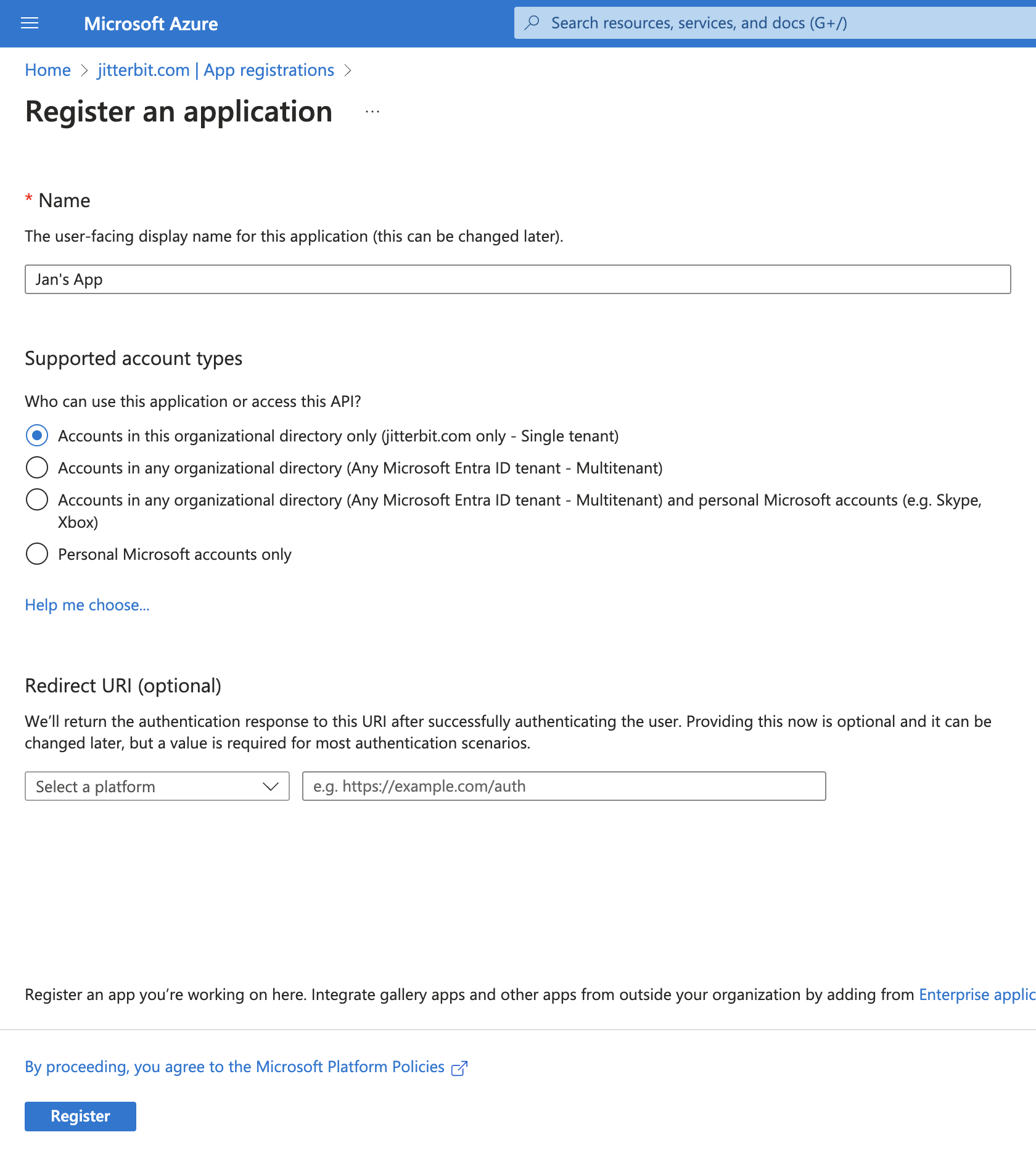

Insira um Nome para seu aplicativo. Este nome de exibição será visível para os usuários:

-

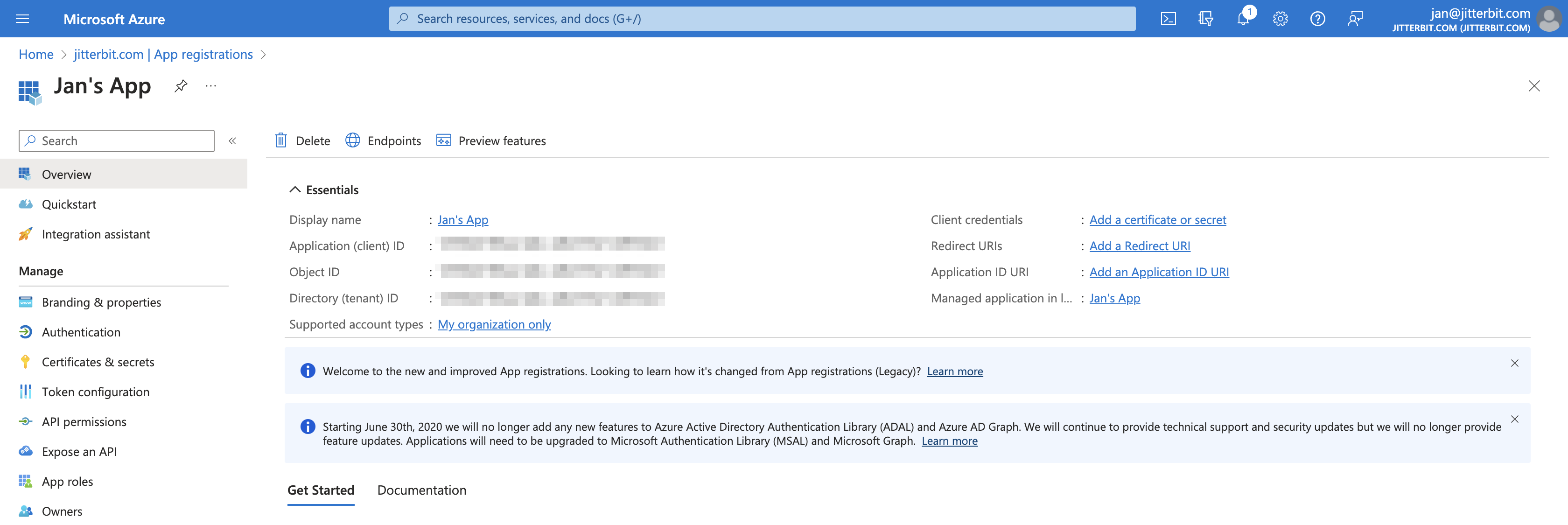

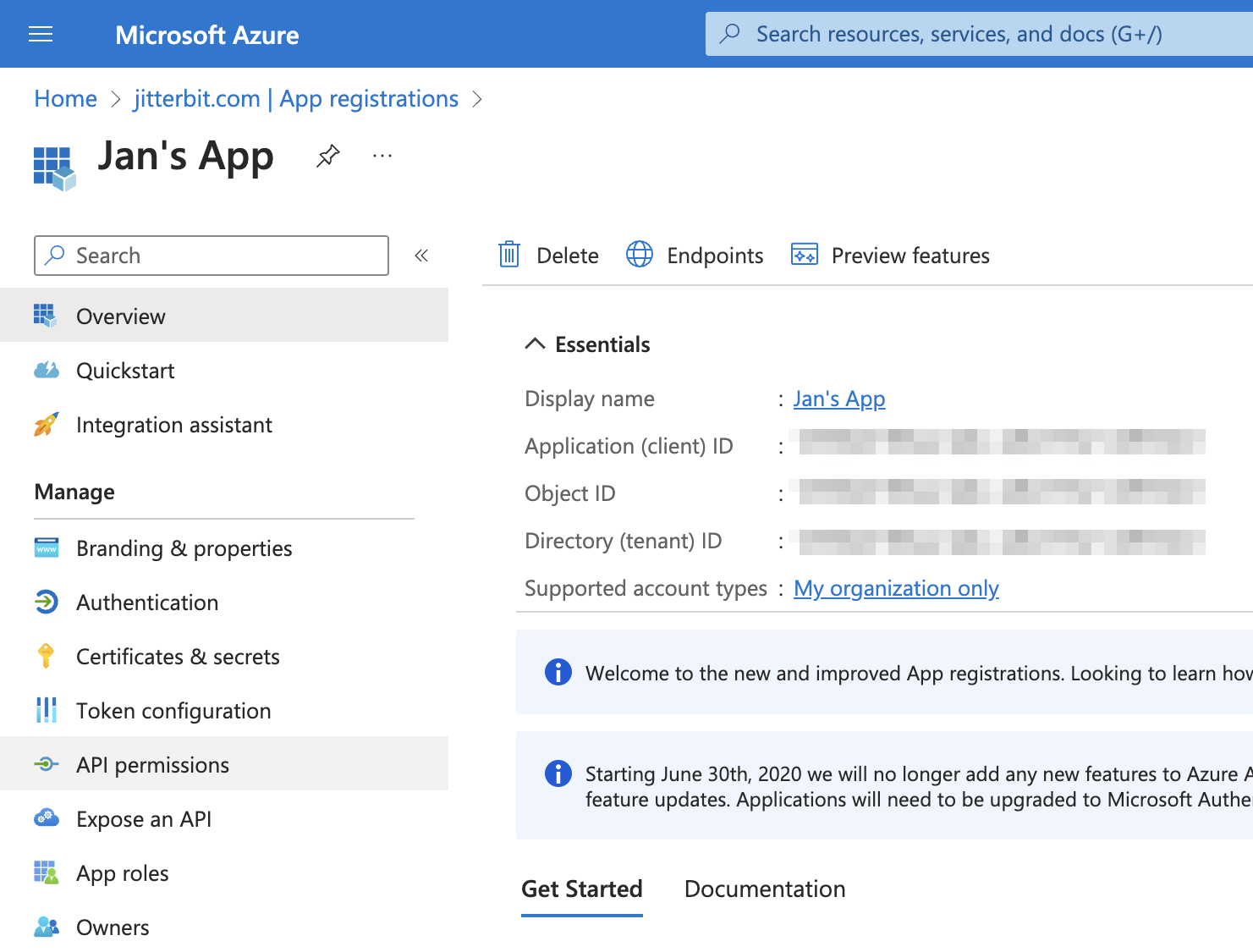

Clique em Registrar para concluir o registro do aplicativo. Você será direcionado para a página Visão geral do aplicativo:

Importante

Mantenha o ID do aplicativo (cliente) e o ID do diretório (inquilino) da inscrição do aplicativo para usar como ID do cliente e ID do inquilino ao configurar uma conexão.

Adicionar permissões necessárias à inscrição do aplicativo

Sua inscrição do aplicativo deve ter um conjunto específico de permissões.

No portal do Azure, navegue até sua inscrição do aplicativo e clique em Permissões da API na barra lateral esquerda:

Importante

Dependendo das configurações de segurança da sua organização no Azure, algumas permissões exigirão consentimento do administrador para serem permitidas.

Para adicionar permissões de aplicativo do Microsoft SharePoint, siga estas etapas:

-

Na página Permissões da API, clique em Adicionar uma permissão.

-

No painel Solicitar permissões da API, clique na guia APIs que minha organização usa, pesquise e clique em SharePoint.

-

Clique em Permissões de aplicativo.

-

Ative a permissão Sites.FullControl.All.

-

Clique em Adicionar permissões. A página Permissões configuradas da inscrição do aplicativo atualizada é exibida.

Gerar a asserção do cliente

Siga estas etapas para gerar uma asserção do cliente (necessária para configuração da conexão):

-

Crie um certificado autoassinado seguindo as instruções a seguir:

Salve o script do PowerShell fornecido pela Microsoft nomeado

Create-SelfSignedCertificate.ps1em sua máquina.Dentro do PowerShell, vá para o diretório onde o script foi salvo e execute este script (como administrador):

.\Create-SelfSignedCertificate.ps1 -CommonName "<Digite um nome para o certificado, exemplo: MyCert>" -StartDate <Digite uma data de início do certificado no formato de data ISO: 2024-10-01> -EndDate <Digite uma data de expiração do certificado no formato ISO: 2029-10-01>Substitua o texto de espaço reservado (incluindo os sinais de menor

<>) pelos valores apropriados para o seu caso de uso.Após executar o script, você será solicitado a fornecer uma senha para criptografar sua chave privada, e tanto o arquivo .PFX quanto o arquivo .CER serão exportados para o diretório atual.

-

Faça o upload do certificado autoassinado para o registro do aplicativo:

Na página de visão geral do registro do seu aplicativo, clique em Adicionar um certificado ou segredo e depois clique em Fazer upload do certificado e selecione o arquivo .CER gerado na etapa 1.

Após fazer o upload do certificado, mantenha o valor na coluna Impressão digital para o certificado. Converta a impressão digital em hexadecimal para uma string codificada em Base64 e remova quaisquer caracteres

=. -

Gere um arquivo .PEM a partir do arquivo .PFX gerado (da etapa 1) com este script no PowerShell (como administrador):

openssl pkcs12 -in <Digite o nome do arquivo .PFX gerado>.pfx -out private.pem -nodesSubstitua o texto de espaço reservado (incluindo os sinais de menor

<>) pelos valores apropriados.Mantenha o valor

private_keydo arquivo .PEM gerado (para ser usado na etapa 4). -

Gere a asserção do cliente. Os passos a seguir mostram como fazer isso usando jwt.io.

Dica

A asserção do cliente também pode ser gerada em um script Jitterbit usando a

CreateJwtTokenfunction.No jwt.io, selecione RS256 como Algoritmo e configure o Cabeçalho, Carga útil e Verificar assinatura.

Insira o Cabeçalho neste formato:

Cabeçalho{ "alg": "RS256", "typ": "JWT", "x5t":"<Enter the Base64-encoded thumbprint obtained in step 2>" }Substitua o texto de espaço reservado (incluindo os sinais de menor e maior

<>) pelo valor apropriado.Digite o Payload neste formato:

Payload{ "aud": "https://login.microsoftonline.com/<tenantId>/oauth2/v2.0/token", "exp": <an expiration time>, "iss": "<client ID>", "jti": "<a GUID>", "nbf": <a "not before" claim>, "iat": <an "issued at" claim>, "sub": "<client ID>" }Substitua o texto de espaço reservado (incluindo os sinais de menor e maior

<>) pelo valor apropriado para o seu caso de uso. Para mais informações sobre esses campos, consulte a documentação da Microsoft.Na seção Verificar assinatura, insira a

private_key(obtida na etapa 3) para o registro do aplicativo.Uma vez que as seções Header, Payload e Verificar assinatura tenham sido configuradas, o valor gerado na seção Encoded é o valor a ser usado como a Client assertion na configuração de conexão.

Serviço de Controle de Acesso do Azure (Obsoleto)

Aviso

O Serviço de Controle de Acesso do Azure (ACS) está obsoleto e será totalmente descontinuado em 2 de abril de 2026.

Se você estiver usando o conector do Jitterbit Microsoft SharePoint 365 com autenticação do Serviço de Controle de Acesso do Azure, recomendamos que você mude para a autenticação do Microsoft Entra ID. Em 2 de abril de 2026, operações que utilizam uma atividade de endpoint do Microsoft SharePoint 365 com autenticação do Serviço de Controle de Acesso do Azure falharão com erros de autenticação ao fazer solicitações.

Esta seção descreve como criar um aplicativo usando o modelo de Add-in do SharePoint e o Serviço de Controle de Acesso do Azure (ACS) e definir suas permissões. Os passos para autenticar com o Microsoft Entra ID estão descritos na próxima seção.

Criar um aplicativo

Estas são as instruções para criar um aplicativo:

-

Faça login na instância do Microsoft SharePoint.

-

Uma vez logado, navegue até esta URL (substituindo

<office_365_tenant_URL>pela URL do seu locatário do Office 365):https://<office_365_tenant_URL>/_layouts/15/appregnew.aspx -

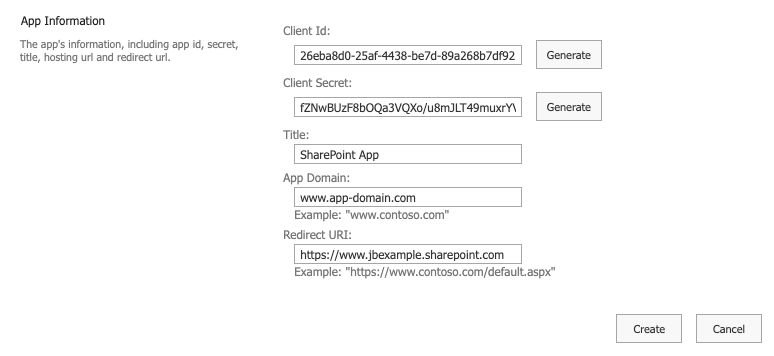

Uma vez que você estiver na URL acima, será apresentada esta interface:

-

Client Id: Clique em Gerar para gerar um ID de cliente para seu aplicativo.

-

Client Secret: Clique em Gerar para gerar um segredo de cliente para seu aplicativo.

-

Título: Insira um título para seu aplicativo.

-

Domínio do Aplicativo: Insira um domínio para seu aplicativo ou insira um valor de espaço reservado.

-

URI de Redirecionamento: Insira uma URI de redirecionamento para seu aplicativo ou insira um valor de espaço reservado.

Nota

O conector Microsoft SharePoint 365 não utiliza o Domínio do Aplicativo ou a URI de Redirecionamento configurados.

-

-

Uma vez que todos os campos estejam preenchidos, clique em Criar. Uma página exibirá as informações do aplicativo. Mantenha essas informações para uso ao definir permissões para o aplicativo.

Definir permissões

Estas são as instruções para autorizar o aplicativo para uso com o conector Microsoft SharePoint 365:

-

Navegue até esta URL (substituindo

<office_365_tenant_URL>pela URL do seu locatário do Office 365):https://<office_365_tenant_URL>/_layouts/appinv.aspx -

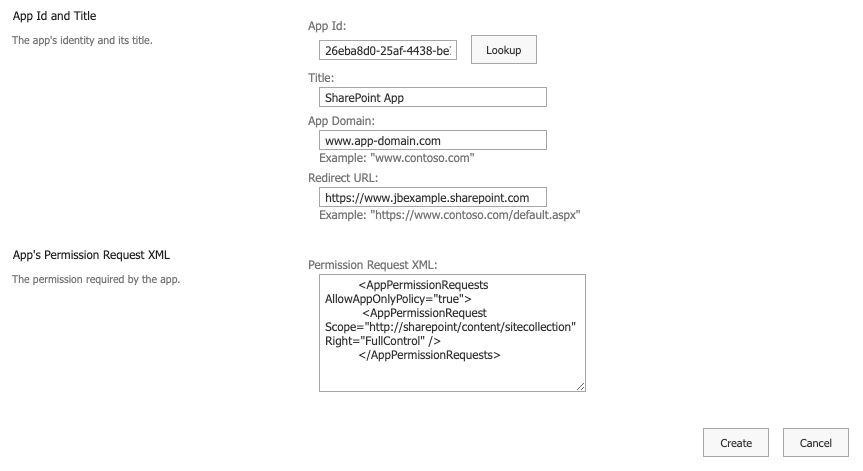

Uma vez que você estiver na URL acima, será apresentada esta interface:

-

App Id: Insira o ID do cliente para o aplicativo (gerado durante a criação do aplicativo).

-

Título: Insira o título do seu aplicativo (definido durante a criação do aplicativo).

-

Domínio do Aplicativo: Insira o domínio do seu aplicativo (definido durante a criação do aplicativo).

-

URL de Redirecionamento: Insira a URL de redirecionamento para seu aplicativo (definida durante a criação do aplicativo).

-

XML de Solicitação de Permissão: Insira esta permissão na caixa de texto:

<AppPermissionRequests AllowAppOnlyPolicy="true"> <AppPermissionRequest Scope="http://sharepoint/content/sitecollection" Right="FullControl" /> </AppPermissionRequests>

-

Para mais informações sobre permissões de complementos, consulte a documentação da Microsoft sobre Permissões de complementos no SharePoint e Fluxo OAuth de código de autorização para complementos do SharePoint.