Descontinuação do HMAC-SHA1 no NetSuite

Resumo

O algoritmo de assinatura HMAC-SHA1 não será mais suportado pelo NetSuite ou pelos conectores Harmony do NetSuite. Portanto, você deve alterar qualquer projeto Harmony que esteja atualmente usando HMAC-SHA1 como algoritmo de assinatura para usar HMAC-SHA256 o mais rápido possível, a fim de evitar problemas com essas integrações.

Informações adicionais

O NetSuite está descontinuando o algoritmo de assinatura HMAC-SHA1 como um método de assinatura válido para autenticação baseada em token (TBA) a partir das seguintes versões:

- Contas Não-Produção: Versão 2021.2 do NetSuite e posteriores.

- Contas de Produção: Versão 2023.1 do NetSuite e posteriores.

A descontinuação do HMAC-SHA1 é independente da versão do WSDL que você especifica na configuração do endpoint Harmony do NetSuite.

Em uma próxima versão do Harmony, o algoritmo de assinatura HMAC-SHA1 será removido como uma opção no conector Harmony do NetSuite para o Design Studio. Esta opção já foi removida do Studio. Recomendamos que você altere qualquer projeto Harmony que esteja atualmente usando HMAC-SHA1 como algoritmo de assinatura para usar HMAC-SHA256 o mais rápido possível, a fim de evitar problemas com essas integrações.

Datas-chave

Abaixo está um resumo das datas-chave:

| Data-chave | Evento |

|---|---|

| 21 de julho de 2021 | Início da atualização da Rede de Desenvolvedores SuiteCloud (SDN) do NetSuite, levando contas para a versão 2021.2 do NetSuite. |

| 30 de julho de 2021 | Fim da atualização da SDN, levando contas para a versão 2021.2 do NetSuite. A assinatura HMAC-SHA1 parou de funcionar permanentemente em todas as contas SDN. |

| De meados a final de agosto de 2021 | Janela de teste do NetSuite para contas de produção de clientes, durante a qual o HMAC-SHA1 parou de funcionar por 6 horas por região. |

| Primavera de 2022 | Atualização do NetSuite das contas de produção de clientes para a versão 2022.1 do NetSuite. O NetSuite anunciou originalmente que a assinatura HMAC-SHA1 pararia de funcionar permanentemente com a versão 2022.1 do NetSuite; no entanto, o NetSuite anunciou posteriormente que o fim do suporte para HMAC-SHA1 foi adiado. |

| 14 de junho de 2022 | Janela de teste do NetSuite para contas de produção de clientes, durante a qual o HMAC-SHA1 parará de funcionar por 24 horas por região. |

| Fevereiro a abril de 2023 | Atualizações do NetSuite das contas de produção de clientes para a versão 2023.1 do NetSuite, momento em que o método de assinatura HMAC-SHA1 parará de funcionar permanentemente. |

| A ser determinado | Uma próxima versão do Harmony removerá a seleção HMAC-SHA1 do Design Studio. Esta seleção já foi removida do Studio. |

Mudanças necessárias

Mudanças são necessárias se um projeto estiver atualmente usando HMAC-SHA1 como o algoritmo de assinatura para comunicação com o NetSuite. Instruções são fornecidas abaixo para projetos que utilizam o conector NetSuite do Design Studio. Se um projeto se conectar ao NetSuite usando um método diferente do conector NetSuite e você precisar de assistência para atualizar o algoritmo de assinatura, entre em contato com o suporte da Jitterbit.

Se um projeto já estiver usando HMAC-SHA256 como o algoritmo de assinatura, nenhuma mudança é necessária.

Design Studio

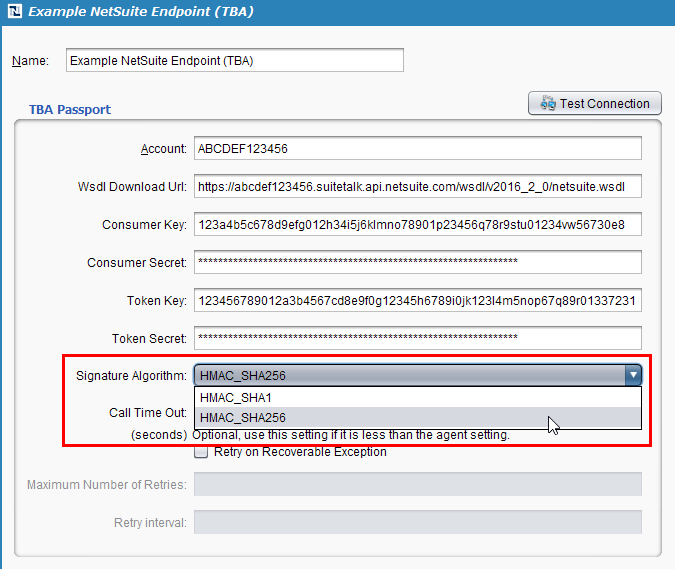

Para verificar o algoritmo de assinatura em uso pelo conector NetSuite do Design Studio e fazer as mudanças necessárias, se necessário, siga estas etapas:

-

No aplicativo Design Studio, abra cada projeto que utiliza o conector NetSuite do Design Studio.

-

Abra cada endpoint do NetSuite e localize o campo Algoritmo de Assinatura. Se a seleção mostrar HMAC-SHA256, nenhuma mudança é necessária. Se a seleção mostrar HMAC-SHA1, use o menu suspenso para alterar o algoritmo de assinatura para HMAC-SHA256:

-

Teste, salve e reimplante cada Endpoint do NetSuite onde o algoritmo de assinatura foi atualizado.

Se as mudanças necessárias não forem feitas

Se um projeto Harmony ainda estiver usando HMAC-SHA1 quando o NetSuite descontinuar esse método de assinatura para sua conta do NetSuite, a integração deixará de funcionar.

Um erro semelhante ao mostrado abaixo ocorrerá quando você testar o endpoint ou executar uma operação usando HMAC-SHA1:

<?xml version="1.0" encoding="utf-8"?>

<soapenv:Envelope

xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"

xmlns:xsd="http://www.w3.org/2001/XMLSchema"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<soapenv:Body>

<soapenv:Fault>

<faultcode>soapenv:Server.userException</faultcode>

<faultstring>The request could not be understood by the server due to malformed syntax.</faultstring>

<detail>

<platformFaults:invalidCredentialsFault

xmlns:platformFaults="urn:faults_2019_2.platform.webservices.netsuite.com">

<platformFaults:code>USER_ERROR</platformFaults:code>

<platformFaults:message>The request could not be understood by the server due to malformed syntax.</platformFaults:message>

</platformFaults:invalidCredentialsFault>

<ns1:hostname

xmlns:ns1="http://xml.apache.org/axis/">example123

</ns1:hostname>

</detail>

</soapenv:Fault>

</soapenv:Body>

</soapenv:Envelope>

Para resolver o erro e corrigir a integração, veja Mudanças necessárias acima para alterar o algoritmo de assinatura para HMAC-SHA256.