Configurar Microsoft Entra ID usando WS-Federation no Jitterbit App Builder

O App Builder integra-se ao Microsoft Entra ID usando o protocolo WS-Federation, permitindo o login único. Cada instância do App Builder deve ser configurada individualmente para funcionar com o Microsoft Entra ID e vice-versa. Para alcançar isso, certifique-se de atender aos requisitos e, em seguida, siga as instruções nesta página, que estão divididas em três etapas gerais:

-

Etapa 1: Registrar o App Builder como um aplicativo do Microsoft Entra ID

-

Etapa 2: Configurar o Microsoft Entra ID como um provedor de segurança do App Builder

-

Etapa 3: Mapear usuários e grupos do App Builder para identidades do Azure

Requisitos

Para configurar o Microsoft Entra ID com WS-Federation para o App Builder, você deve atender aos seguintes requisitos:

-

Você deve ter acesso de administrador a uma conta do Azure com um serviço do Microsoft Entra ID.

-

Você deve ter acesso de administrador ao App Builder.

-

O App Builder deve estar disponível via HTTPS com um certificado TLS válido.

Terminologia

A tabela abaixo define alguns dos termos usados nesta página.

| Exemplo | Notas | |

|---|---|---|

| URL do App Builder | https://example.com/Vinyl/ |

O App Builder deve ser acessível via HTTPS. A URL deve incluir a barra final. O caminho é sensível a maiúsculas e minúsculas. |

| Nome do Provedor | Azure | Normalmente, o nome do provedor deve corresponder ao nome de domínio do Active Directory. Como o nome do provedor aparecerá na URL de login (veja abaixo), evite espaços, pontuação e caracteres especiais. |

| URL de Login | Diretório raiz do App Builder/signin-<Provider-Name>https://example.com/Vinyl/signin-Azure |

URL de retorno provisionada automaticamente ao criar o provedor de segurança do Microsoft Entra ID dentro do App Builder. O exemplo fornecido aqui assume que: example.com é o nome do host, https://example.com/Vinyl/ é o diretório raiz do aplicativo App Builder e que Azure é o nome do Provedor de Segurança do Azure. |

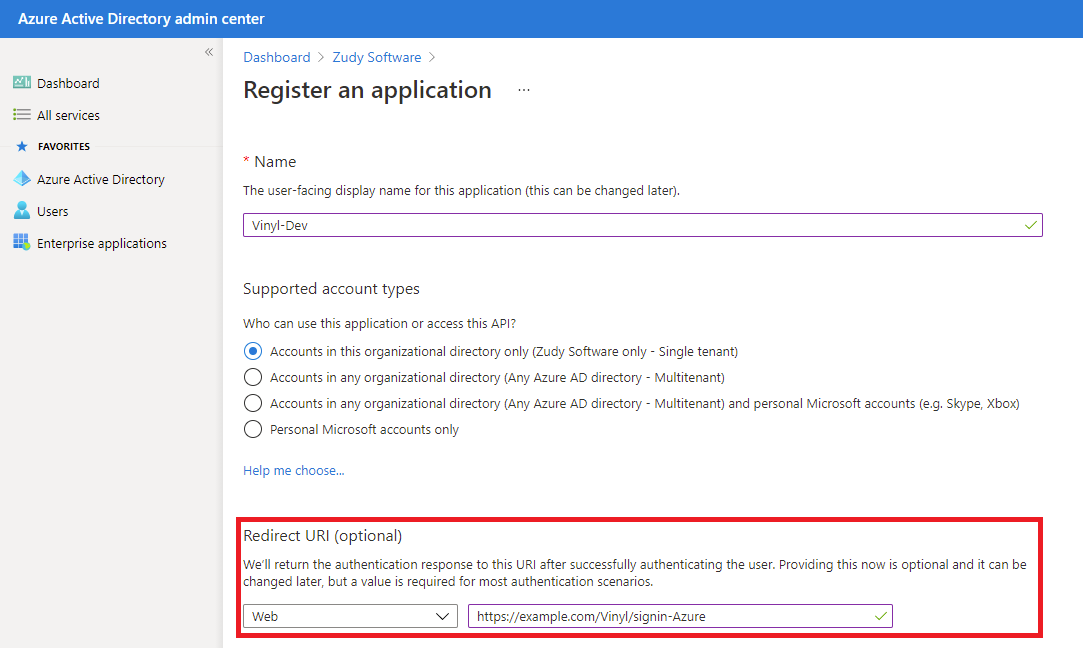

Passo 1: Registrar o App Builder como um aplicativo do Microsoft Entra ID

A instância do App Builder deve ser registrada como um aplicativo do Microsoft Entra ID. A documentação da Microsoft oferece um tutorial detalhado do processo. Uma visão geral dos passos pode ser vista abaixo:

-

Faça login no Portal do Microsoft Azure.

-

Navegue até o centro de administração do Azure Active Directory.

-

Clique em Azure Active Directory na navegação.

-

Clique em Registros de Aplicativos.

-

Crie um Novo Registro e forneça o Nome como App Builder.

-

Digite seu URI de Redirecionamento como

https://<seu-domínio>/signin-<Nome-do-Provedor>, substituindo<seu-domínio>pelo seu domínio real e<Nome-do-Provedor>pelo nome que você usará dentro dos provedores de segurança do App Builder.

-

Clique em Registrar.

-

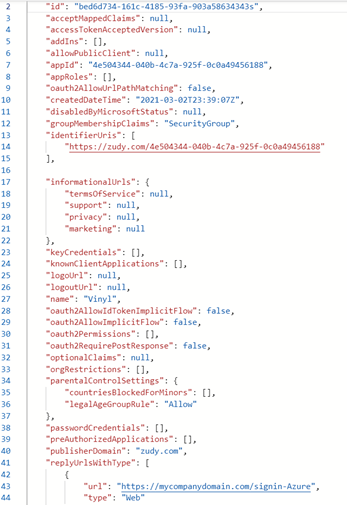

Abra o aplicativo recém-criado que você registrou e, no painel lateral Gerenciar, selecione Manifesto:

-

Anote a string appId, formatada como um GUID (por exemplo,

012a3b4c-d567-89ef-g012-3hi456jklm7n.) -

Anote seu domínio principal, mostrado nas Informações do inquilino do Microsoft Entra ID.

-

Edite as seguintes linhas da seguinte forma:

Em vez de:

"groupMembershipClaims": null, "identifierUris": [],Altere para:

"groupMembershipClaims": "SecurityGroup", "identifierUris": [ "https://<your-primary-domain>/<app-id>" ],Exemplo: Se o domínio principal para o Inquilino do Azure for

zudy.com:

-

-

Clique em Salvar.

-

Clique em Visão Geral na navegação.

-

Clique na aba Endpoints.

-

Onde está escrito Documento de metadados de federação, clique no ícone Copiar para a área de transferência e cole em um arquivo de texto temporário para uso em etapas posteriores.

Passo 2: Conectar e configurar novo provedor de segurança no App Builder

Neste passo, você definirá o novo provedor de segurança para o Microsoft Entra ID. Isso inclui configurar o Entity ID (que serve como o Audience ou Wtrealm) usando valores fornecidos pela Microsoft.

-

Selecione IDE > Provedores de Segurança.

-

No painel Autenticação do Usuário, clique em + Autenticação do Usuário. A página Provedor será aberta.

-

Configure as opções da seguinte forma:

-

Configurações:

-

Nome: Insira um nome que corresponda ao que você usou para configurar o Redirect URI. Por exemplo:

Azure. -

Tipo: Escolha WS-Federation.

-

Habilitado: Selecione esta caixa de seleção.

-

-

Tokens:

- Entity ID: Isso é o que a Microsoft se refere como o App ID URI ou Wtrealm. Insira a URI contendo seu domínio primário do Azure e o ID do aplicativo anotado na Etapa 1 seguindo este formato:

https://<seu-domínio-primário>/<app-id>. (Nota: O campo Audience será automaticamente definido para corresponder ao Entity ID).

- Entity ID: Isso é o que a Microsoft se refere como o App ID URI ou Wtrealm. Insira a URI contendo seu domínio primário do Azure e o ID do aplicativo anotado na Etapa 1 seguindo este formato:

-

Provisionamento:

-

Provisionamento de Usuário: Selecione esta caixa de seleção. Isso permitirá que o Azure crie usuários no App Builder.

-

Fornece Membros do Grupo: Selecione esta caixa de seleção.

-

-

-

Clique em Salvar. Assim que você salvar, o App Builder emitirá um valor único de Identificador para este provedor.

Após a criação do provedor, você também deve configurar alguns outros parâmetros que representam valores fornecidos pelo Microsoft Azure. Para fazer isso, siga estas etapas:

-

Encontre seu provedor de segurança em IDE > Provedores de Segurança e clique duas vezes em sua linha.

-

No painel Endpoints, clique em + Endpoint. Configure as seguintes opções:

-

Tipo de Endpoint: Selecione Endpoint de Metadados.

-

URL: Insira a seguinte URL:

https://login.microsoftonline.com/<seu-tenant-id>/federationmetadata/2007-06/federationmetadata.xml, substituindo<seu-tenant-id>pelo seu ID de locatário do Entra.

-

-

Clique em Salvar.

-

Em seguida, no painel Claims, clique em + Claim. Configure o seguinte:

-

Identificador: Selecione:

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups. -

Uso: Selecione Grupo.

-

Nome: Insira um nome para identificar esta reivindicação.

-

Clique em Salvar.

-

(Opcional) No painel Reivindicações, clique em Descobrir. Ao selecionar a caixa de seleção Armazenar Reivindicações, você pode informar ao App Builder para registrar todas as reivindicações extraídas do token de segurança para fins de solução de problemas.

Etapa 3: Mapear usuários e grupos do App Builder para identidades do Azure

Se você visitar IDE > Gerenciamento de Usuários e abrir a aba Identidades, agora verá que o painel Provedores contém uma entrada para o provedor de segurança que você criou.

Com provisionamento de usuários

Se você ativou o provisionamento de usuários e tentar fazer login, pode ser redirecionado de volta para a página de login do App Builder com uma mensagem semelhante a:

Texto de erro

A conta de usuário (bob@example.com) não recebeu acesso a um aplicativo.

Embora o App Builder tenha conseguido provisionar o usuário com sucesso, você deve mapear os grupos de segurança do Microsoft Entra ID para os grupos de segurança do App Builder para conceder acesso:

-

Faça login no App Builder como administrador.

-

Vá para IDE > Gerenciamento de Usuários.

-

Clique na aba Identidades.

-

No painel Provedores, selecione seu novo provedor de segurança do Microsoft Entra ID.

-

No painel Grupos do Provedor, clique em + Grupo:

-

Nome: Insira o nome de um grupo que você possui dentro do Microsoft Entra ID.

-

Identificador: Insira o Id do Objeto do grupo encontrado no Portal do Microsoft Entra ID.

-

Grupo: Use o menu suspenso para selecionar o grupo do App Builder ao qual os usuários devem se juntar.

-

-

Clique no botão Salvar.

Sem provisionamento de usuários

Se você não ativou o provisionamento de usuários, a autenticação falhará com uma mensagem semelhante à seguinte:

Texto de erro

Embora você tenha se autenticado com sucesso no Azure, a conta bob@example.com (bob@example.com) não está associada a uma conta local.

Existem duas maneiras de corrigir isso:

-

Método 1: Permitir que o App Builder corresponda a usuários existentes:

-

Vá para IDE > Provedores de Segurança.

-

No painel Autenticação de Usuário, localize o provedor de segurança que você criou e selecione-o.

-

No painel Provedor, clique em Editar.

-

Em Provisionamento, ative a caixa de seleção Correspondência de Usuário Existente.

-

-

Método 2: Mapear manualmente um novo usuário:

-

Vá para IDE > Gerenciamento de Usuários.

-

Abra a aba Usuários.

-

No painel Usuários, selecione o usuário que você gostaria de mapear.

-

No painel Identidades, clique no botão + Identidade. Um diálogo se abre. Forneça o seguinte:

-

Nome: O nome do usuário do Azure. Na mensagem de erro mostrada acima, é a parte fora dos parênteses.

-

Identificador: O identificador do nome do usuário do Azure. Na mensagem de erro mostrada acima, é a parte dentro dos parênteses.

-

Provedor: Use o menu suspenso para selecionar o provedor de segurança que você criou.

-

-

Clique em Salvar.

-

Verifique o novo método de login

Desconecte-se do App Builder para verificar se a página de login agora possui um botão Entrar com ...: