Guia de configuração do Google SAML para Jitterbit App Builder

Propósito do documento

Descrever os passos de configuração necessários para configurar o App Builder para usar o Google como um provedor de segurança externo SAML para gerenciar a autenticação de usuários.

Introdução

SAML utiliza a terminologia de IdP (Provedor de Identidade) e SP (Provedor de Serviço) para descrever os dois sistemas participantes em uma configuração SAML. Neste caso, o Google Workspace é o IdP e a instância do App Builder é o SP.

Configurar a autenticação externa requer configuração tanto no IdP quanto no SP. Em ambos os casos, são necessários direitos administrativos.

Importante

Os valores de exemplo fornecidos neste guia são representativos, mas fictícios, e não devem ser usados em configurações do mundo real.

Passos no App Builder

Criar um provedor de segurança

- Faça login no App Builder como Administrador

- Navegue até IDE > Provedores de Segurança

- Na seção de Autenticação de Usuário, + Autenticação de Usuário um novo Provedor de Segurança

-

Preencha os seguintes valores:

- Nome: nome breve e descritivo para o provedor de segurança. Idealmente, evite espaços. Esta string, em sua forma exata, se torna parte da URL ACS.

- Tipo: Autenticação Externa > SAML

- Prioridade: aceite a sugestão padrão ou atualize conforme sua preferência

- Habilitado: Marcar

- Redirecionar em Desafio: Marcar

- Mostrar no formulário de login: Marcar

- Provisionamento de Usuário: Marcar

- Armazenar Claims: Marcar. Esta configuração é importante ao configurar inicialmente e ao solucionar problemas, mas pode ser removida posteriormente, se desejado.

-

Clique em Salvar

Passos no Google Workspace

Nota

Observe que você deve ser um Super Administrador do seu Google Workspace para realizar esses passos.

Configure seu aplicativo SAML personalizado

- Faça login no seu console Google Admin

- Na página inicial do console Admin, vá para Apps > Aplicativos da web e móveis

- Clique em Adicionar App > Adicionar aplicativo SAML personalizado

-

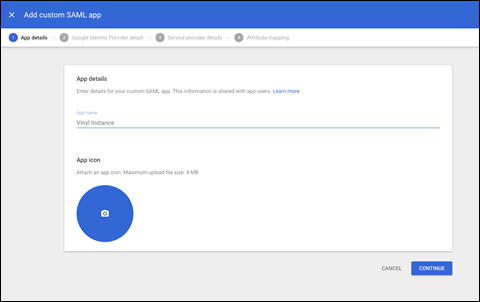

Na página de Detalhes do App:

- Insira o Nome do App do aplicativo personalizado. Por exemplo: Instância do App Builder. Normalmente, você deve especificar Dev, QA ou Prod, ou o propósito da instância, se diferente, como parte do Nome do App. Este valor é usado exclusivamente como um rótulo dentro do Google Workspace e não é utilizado em outros lugares.

- (Opcional) Faça o upload de um ícone do App. Se você não fizer o upload de um ícone, um ícone será criado usando as duas primeiras letras do Nome do App.

Exemplo de configuração de aplicativo SAML personalizado

-

Clique em Continuar

-

Na página de detalhes do Provedor de Identidade do Google, anote as informações de configuração necessárias pelo provedor de serviços. Esses valores são específicos para a conta do Google Workspace e não são genéricos:

- URL SSO: Por exemplo:

https://accounts.google.com/o/saml2/idp?idpid=C01D02E032 - ID da Entidade: Por exemplo:

https://accounts.google.com/o/saml2?idpid=C01D02E032 - Certificado

- URL SSO: Por exemplo:

-

Clique em Continuar. Você pode voltar a esses valores mais tarde clicando em Baixar Metadados.

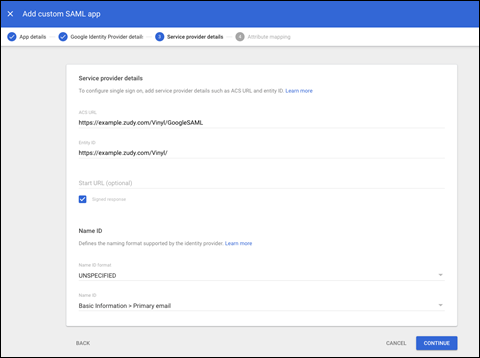

- Na janela de Detalhes do Provedor de Serviços, insira uma URL ACS e um ID da Entidade para seu aplicativo personalizado. Observe que as partes do caminho das URLs a seguir são sensíveis a maiúsculas e minúsculas (ou seja, a parte que segue o FQDN).

-

URL ACS: A URL da raiz da instância do App Builder, com o seguinte acrescentado:

/signin-<nome do provedor de serviços>- Por exemplo:

https://example.zudy.com/Vinyl/signin-GoogleSAML - Nota: A URL ACS deve começar com

https://

- Por exemplo:

-

ID da Entidade: A raiz da instância do App Builder. Isso deve terminar com uma barra. - Por exemplo:

https://example.zudy.com/Vinyl/ - Marque a caixa Resposta Assinada

- O formato padrão de Nome ID pode ser mantido conforme o padrão (email principal).

-

Informações adicionais sobre mapeamento de Nome ID podem ser encontradas aqui: catálogo de aplicativos SAML. Se necessário, você também pode criar atributos personalizados, seja no console do Admin ou via APIs do Google Admin SDK, e mapear para esses. Atributos personalizados precisam ser criados antes de configurar seu aplicativo SAML e geralmente não são necessários para o App Builder. Exemplo de configuração:

Configuração do aplicativo SAML personalizado no Google Workspace

-

Clique em Continuar

- Na página de Mapeamento de Atributos, observe que mapeamentos adicionais podem ser criados, se necessário, e clique em Concluir. Se forem necessários mapeamentos adicionais, eles podem ser configurados posteriormente. Ao configurar mapeamentos, os valores de Atributo do Aplicativo devem corresponder aos valores de Identificador especificados no App Builder sob Tipos de Reivindicação.

- Clique em Concluir

- Na página de Aplicativo (sob Aplicativos da Web e móveis), clique na seta para baixo na seção Acesso do Usuário

-

O acesso pode ser configurado para Grupos, Unidades Organizacionais ou para Todos os Usuários na conta. Para simplificar, recomendamos ativar o acesso para todos. Se apenas um número limitado de usuários deve ter acesso, consulte a documentação do Google Workspace para criar e configurar Grupos e Unidades Organizacionais e para atribuir acesso ao aplicativo nesse nível.

Nota

Quando o acesso é configurado pela primeira vez, o Google Workspace informa que pode levar até 24 horas para que essa alteração se propague para todos os usuários. Ao testar, se um erro for recebido indicando que o usuário não tem acesso ao aplicativo, ou que ele não está habilitado para eles, certifique-se de que tempo suficiente tenha passado após a configuração antes de retestar.

-

Isso completa os passos no Google Workspace. Para informações adicionais, consulte: https://support.google.com/a/answer/6087519

Passos no App Builder

Configurar propriedades do provedor de segurança e tipos de reivindicação

- Retorne à página de configuração para o Provedor de Serviço criado nos passos 1 a 5 da configuração do App Builder anteriormente descrita

- Na seção Propriedades, + Propriedade e Salvar as seguintes propriedades com os seguintes valores especificados:

- Público: a raiz da instância do App Builder. Por exemplo:

https://example.zudy.com/Vinyl/- Nota: isso corresponderá ao ID da Entidade configurado no Google Workspace

- Destinatário: Isso corresponderá à URL ACS configurada no Google Workspace e consiste na URL da raiz da instância do App Builder, com o seguinte acrescentado:

/signin-<nome do provedor de serviço>- Por exemplo:

https://example.zudy.com/Vinyl/signin-GoogleSAML

- Por exemplo:

- RequestRedirectEndpoint: Esta é a URL SSO do Google Workspace, veja o passo 6 dos passos de configuração do Google. Por exemplo:

https://accounts.google.com/o/saml2/idp?idpid=C01D02E032 - SigningCertificate: Esta é a longa string de texto do passo 6. Ao copiar o certificado, certifique-se de excluir

BEGINeENDe remover quaisquer quebras de linha ou espaços em branco no início/fim.- Exemplo do conteúdo do certificado que deve ser copiado:

- Público: a raiz da instância do App Builder. Por exemplo:

MIIDdDCCAlygAwIBAgIGAXy6QtfkMA0GCSqGSIb3DQEBCwUAMHsxFDASBgNVBAoTC0dvb2dsZSBJ bmMuMRYwFAYDVQQHEw1Nb3VudGFpbiBWaWV3MQ8wDQYDVQQDEwZHb29nbGUxGDAWBgNVBAsTD0dv b2dsZSBGb3IgV29yazELMAkGA1UEBhMCVVMxEzARBgNVBAgTCkNhbGlmb3JuaWEwHhcNMjExMDI2 MDE0MTU0WhcNMjYxMDI1MDE0MTU0WjB7MRQwEgYDVQQKEwtHb29nbGUgSW5jLjEWMBQGA1UEBxMN TW91bnRhaW4gVmlIjANBgkqhkiG9w0BAQEFAAOCAQ8A MIIBCgKCAQEAlwzhMrwH3WO1rbv5Ftkkg7USOhE6bBl7xVPyy3o6HCq1Rcnh/T5zsvmNyLQ3n7GL Q7AomWFRTa8sriXQPqz8xT67fVq5tWpl3t0CiJ36XxM8AUd1u9juaxSTdYFDRQf5JCvE/RK1aqR/ qVIqU/keehoozfhMM9jlrxqNfcwKPiKb3583jHGpu6TvSet4Dmg5NzE0y28ZFDaB2NBa0fE9euEq o3Ulf2uqY2RSGw8x92d8YMLX/1qZtp+/xkYmAQaIUNGe0PhHpLoDhjxNN6RVRESiA/Jkcyc6ZCUd Wn+6B5ZNq0X4OZkdfgkjfgdskrTTSRFASSF3333fgfsg/LZNPSDlbwJId2SX48ejzbcNpGBWCPPKNeSwIDAQABMA0GCSqGSIb3DQEBCwUA A4IBAQBzokabj8aD6/DStvpzuUPn0P/EIu4fKEx8MwsDnKzGC0s/3EcWZuiutKmaTdLbWY2BJhZmaj 5mg8Xs+EtGAQqZ2DxFJDeyWruGMKW3S5NMMtZC+w8fj7kdHRByBTVgEqAGfehCoP7zjf7jAQfLe/ wjeehVlc8Q0nNzueNNrPQABgdyAuknS5Syzkjl8Wmd611uUjMXlBsoLY3gBvSuF8WNzqQXYOUQuL OIJXJ2K/o8dBNRQC015ygcRi57nHaBMTh3BL22jMX

Configurar tipos de reivindicações do provedor de segurança (opcional)

- Retorne à página de configuração do Provedor de Serviço ou minimize o painel Propriedades

- Na seção Reivindicações, + Reivindicação e Salvar o seguinte Tipo de Reivindicação. Isso é opcional, mas garantirá que o atributo Endereço de Email do usuário do App Builder seja preenchido quando o usuário fizer login no App Builder usando o provedor de autenticação externo.

-

Clique em + Reivindicação e use os seguintes valores:

- Identificador:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier - Uso: Endereço de Email

- Nome: rótulo descritivo. Por exemplo: Endereço de Email

- Identificador:

-

Clique em Salvar

Testando

Neste ponto, a configuração está pronta para teste. Recomenda-se que todos os testes sejam realizados a partir de novas janelas de navegador Incognito ou Privado, ou em um navegador alternativo.

Etapas de teste

- No Google Workspace, sob Aplicativos da web e móveis, clique em TESTAR LOGIN SAML e revise o resultado

-

Navegue até a página de login da instância do App Builder e:

-

Confirme se o novo método de autenticação é exibido corretamente

-

Tente fazer login com o novo método de autenticação e revise o resultado. Isso deve ser feito com um login separado do utilizado para administrar o App Builder.

-

Se erros forem relatados, revise toda a configuração e confirme que os elementos necessários para a correspondência estão corretos – sensível a maiúsculas e minúsculas e com correspondência de / no final, etc.

- Se um erro for recebido de uma página do Google informando que o aplicativo não está habilitado para o usuário, confirme que os passos 17 e 18 foram concluídos e que algum tempo se passou permitindo que o acesso se propagasse por todo o Google Workspace.

- Se todas as configurações estiverem presentes e parecerem corretas, mas a autenticação externa ainda não estiver funcionando, entre em contato com o suporte do Jitterbit.