Configurar o duo single sign-on com SAML como um provedor de segurança no Jitterbit App Builder

Este artigo descreve como configurar o Duo Single Sign-On com SAML como um Provedor de Segurança SSO no App Builder. A configuração do Duo Single Sign-On deve ser feita primeiro, seguida pela configuração das informações do Provedor de Segurança do App Builder para se conectar ao Duo Single Sign-On.

Duo single sign-on com SAML

O Duo Single Sign-On oferece um serviço baseado em SAML que fornece às empresas controle sobre a autorização e autenticação de contas de usuário hospedadas que podem acessar entidades baseadas na web. O App Builder atua como o provedor de identidade e, quando configurado junto com o Duo Single Sign-On, pode ser usado para autenticar e autorizar Usuários em um aplicativo do App Builder.

Antes de configurar o Duo Single Sign-On para uso com o App Builder, você precisará habilitar o Duo Single Sign-On para sua conta Duo e configurar uma fonte de autenticação. Consulte o artigo Duo Single Sign-On para Provedores de Serviço SAML Genéricos para orientações.

O serviço Duo Single Sign-On é baseado nas especificações SAML v2.0.

Configurações de configuração do duo single sign-on

Para começar, configure o Duo Single Sign-On para uso com seu aplicativo do App Builder:

- Faça login no Painel de Administração do Duo

- Vá para Aplicações

- Clique em Proteger uma Aplicação e localize o Provedor de Serviço SAML Genérico com o tipo de proteção

2FA com SSO hospedado pelo Duo (Single Sign-On)na lista de aplicações - Clique em Proteger para começar a configurar o Provedor de Serviço SAML Genérico

-

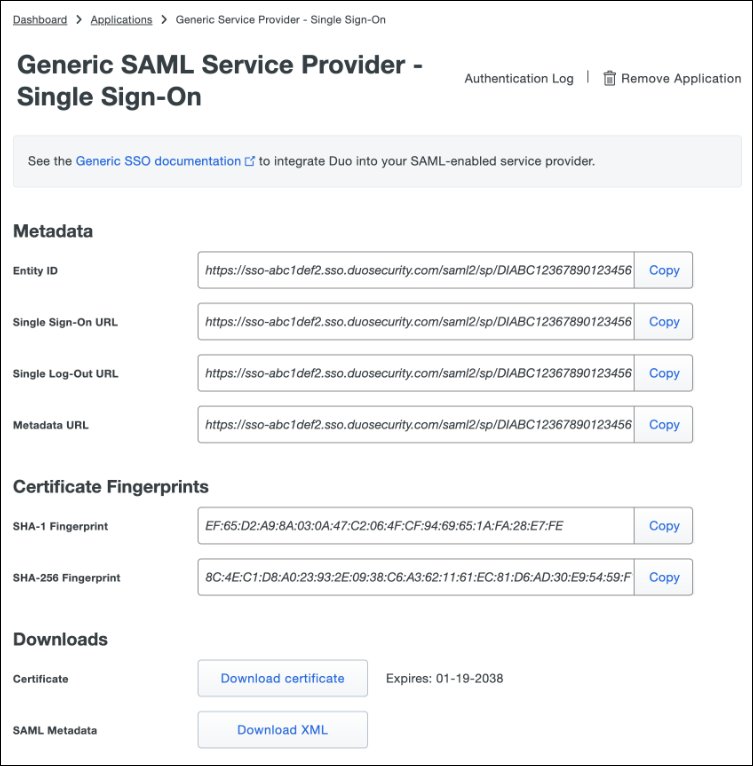

Na página do Provedor de Serviço SAML Genérico, você precisará referenciar alguns dos valores de Metadados e Downloads para a configuração do App Builder:

-

Copie a URL de Metadados e baixe o Certificado

-

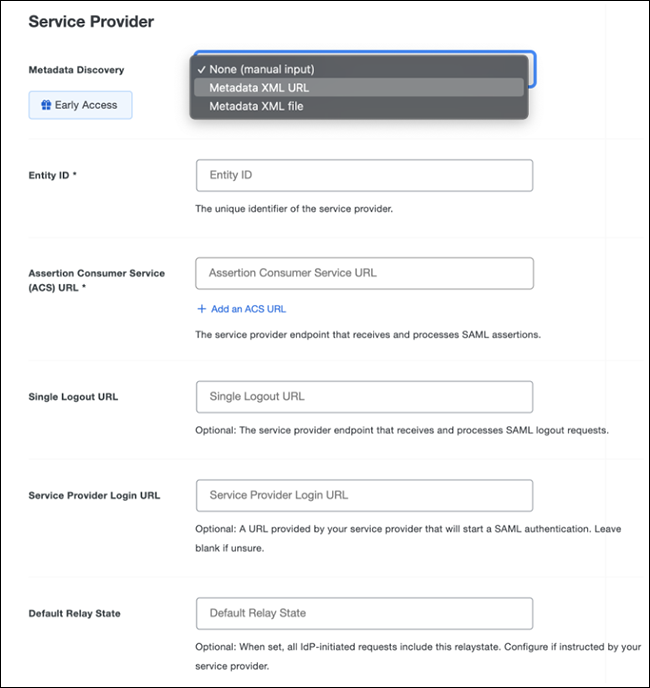

Na seção Provedor de Serviço, insira as seguintes informações:

- Descoberta de Metadados: Nenhum (entrada manual)

- ID da Entidade: Corresponde à URL do Provedor de Login. Exemplo:

https://example.zudy.com/signin-{{ProviderName}} - URL ACS: A URL onde seu provedor de serviços recebe as afirmações SAML. Este será o mesmo valor que seu ID da Entidade.

Provedor de segurança do App Builder

Após a configuração do Duo Single Sign-On ser concluída, você configurará o Duo no App Builder como um Provedor de Segurança SAML.

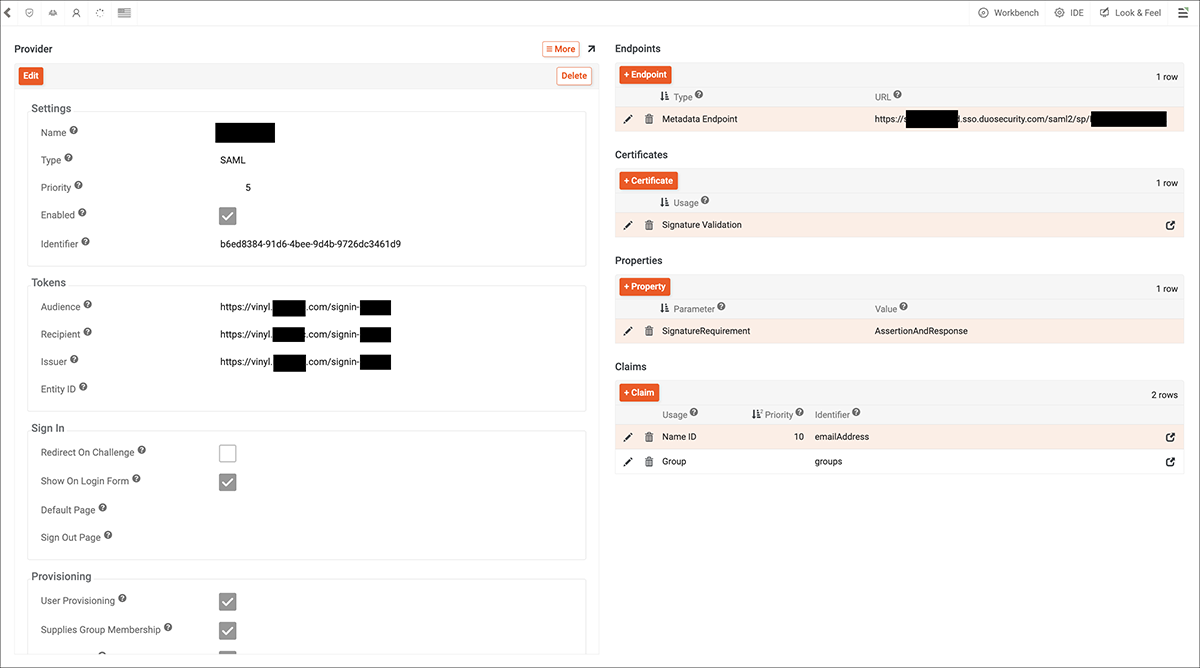

Exemplo de configuração do Provedor SAML do Duo Single Sign-On

Configuração do App Builder específica para o duo single sign-on

Siga a configuração básica para App Builder como um provedor de segurança SAML. Além disso, revise e confirme as seguintes configurações que são específicas para a integração com o Duo Single Sign-On:

Configurações

- Nome: Duo Single Sign-On

- Tipo: SAML

- Habilitado: Verdadeiro

Tokens

- Público, Destinatário e Emissor: os valores devem corresponder ao valor do ID da Entidade fornecido pelo Duo Single Sign-On. Exemplo:

https://vinyl.example.com/signin-Duo

Endpoints

- Endpoint de Metadados: o valor deve corresponder ao valor da URL de Metadados fornecido pelo Duo Single Sign-On. Exemplo:

https://example.sso.duosecurity.com/saml2/sp/12345

Propriedades

- Requisito de Assinatura: valor definido como AssertionAndResponse.

Alegações

- Configure os registros de Alegações para instruir como lidar com a criação de identidade e mapeamento de grupos. Exemplo: Name ID é um tipo de Uso, com emailAddress como o valor do Identificador. Você também pode configurar Grupo como um tipo de Uso, com grupos como o Identificador.

Por fim, você precisará fazer o upload das informações do Certificado baixadas do Duo Single Sign-On:

- Clique em + Certificado na área de Certificados nas configurações do Provedor

- Selecione Validação de Assinatura para Uso

- Selecione Certificado X.509 para Tipo

- Selecione PEM para Formato

- Insira as informações do Certificado de Segurança do Duo. Certifique-se de remover a notação de início e fim do certificado.