Requisitos previos para el conector de Microsoft SharePoint 365 en Jitterbit Studio

Introducción

Para usar el conector de Microsoft SharePoint 365, debes tener una aplicación de Microsoft SharePoint 365, sus credenciales y ciertos permisos configurados. Este documento describe cómo crear una aplicación y obtener sus credenciales para ambos tipos de autenticación disponibles en la conexión (Servicio de Control de Acceso de Azure o Microsoft Entra ID).

Consulta la documentación de Microsoft para obtener información sobre cómo actualizar tu aplicación de SharePoint existente del Servicio de Control de Acceso de Azure a Microsoft Entra ID.

Microsoft Entra ID

Esta sección describe cómo registrar una aplicación utilizando Microsoft Entra ID, establecer sus permisos y generar una afirmación de cliente.

Pasos para el registro de la aplicación de Microsoft Entra ID

Sigue estos pasos para crear un registro de aplicación con la plataforma de identidad de Microsoft:

-

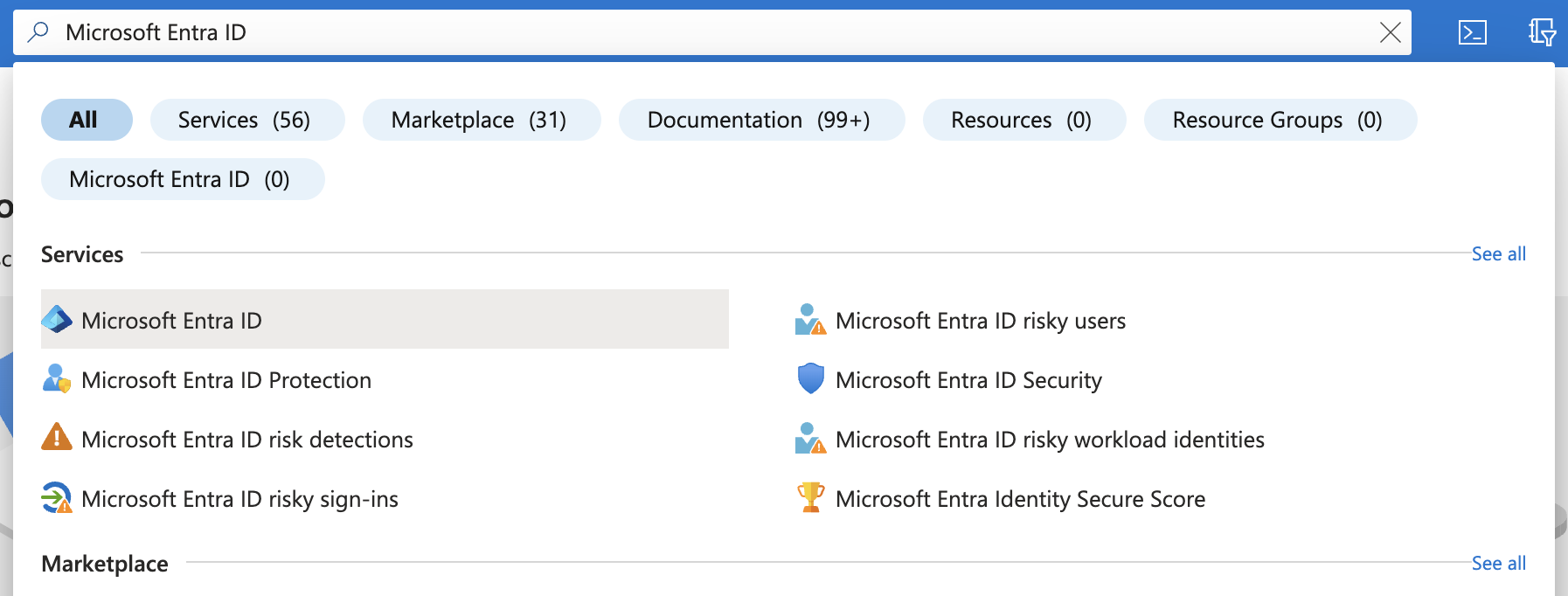

En el portal de Azure, busca y haz clic en Microsoft Entra ID (anteriormente conocido como Azure Active Directory o Azure AD):

-

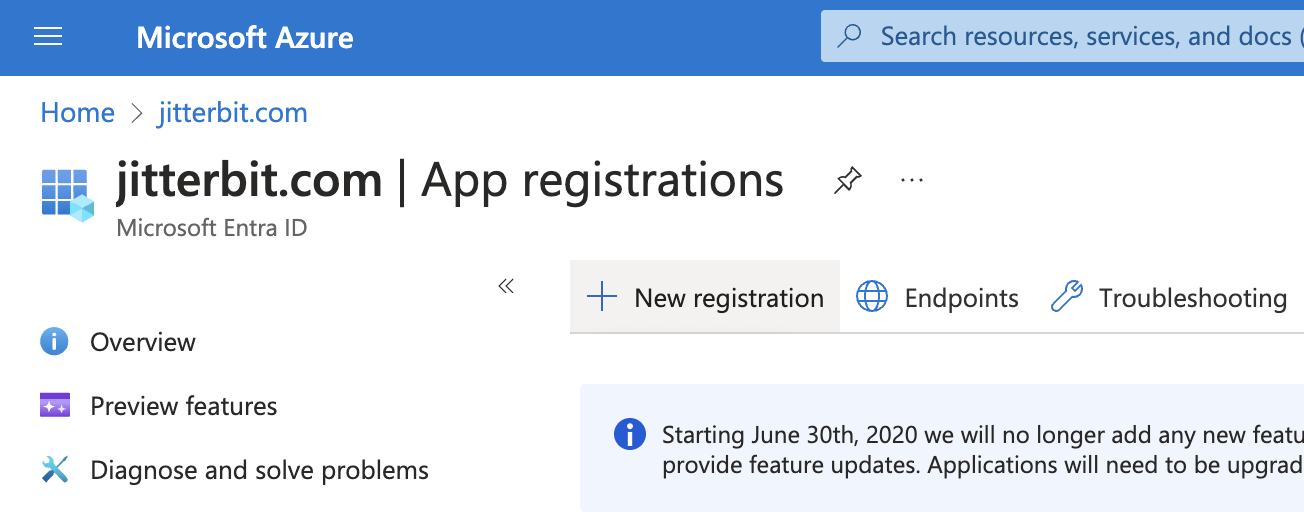

En la barra lateral izquierda, bajo Administrar, haz clic en Registros de aplicaciones.

-

Haz clic en Nuevo registro:

-

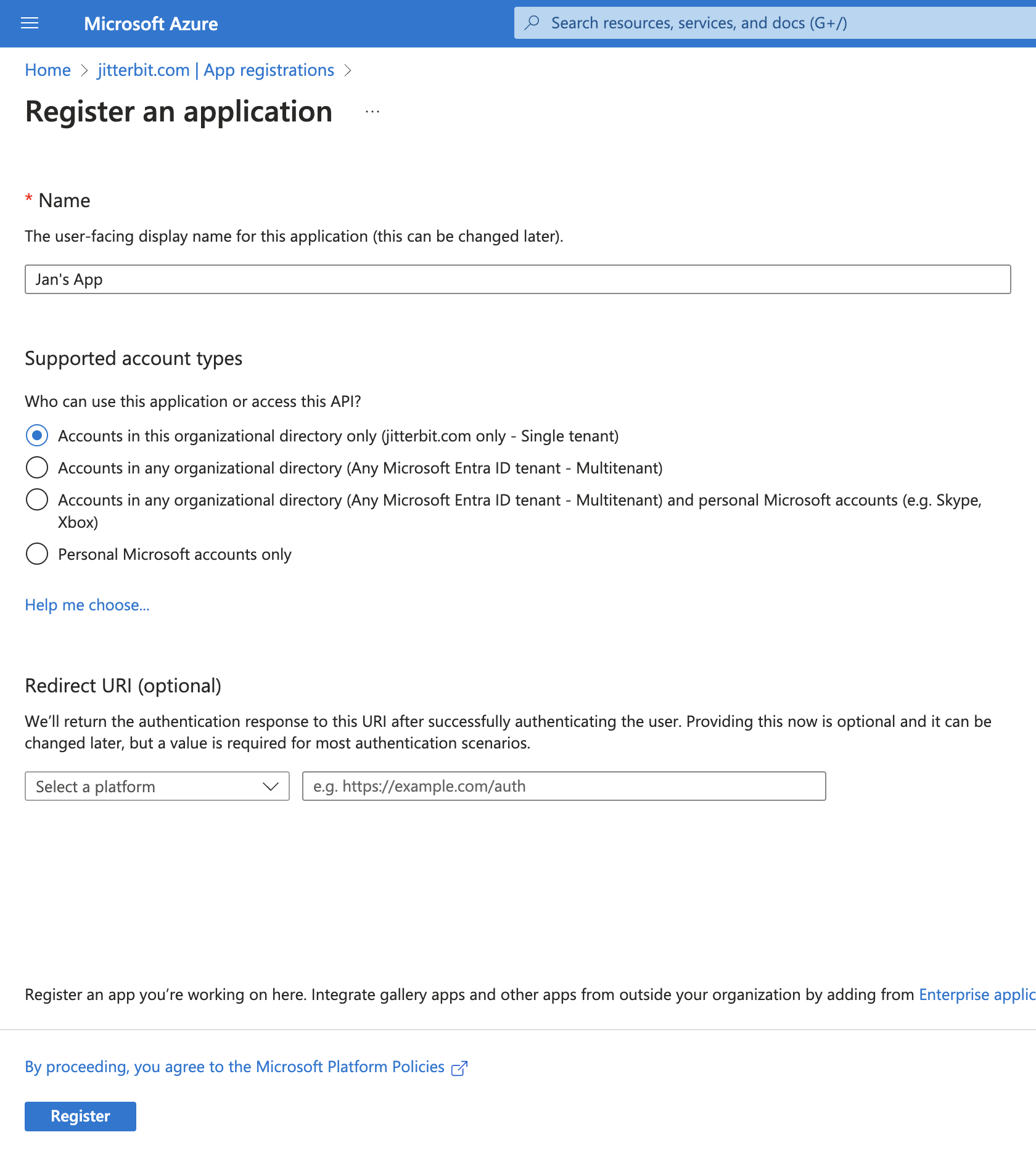

Ingresa un Nombre para tu aplicación. Este nombre de visualización será visible para los usuarios:

-

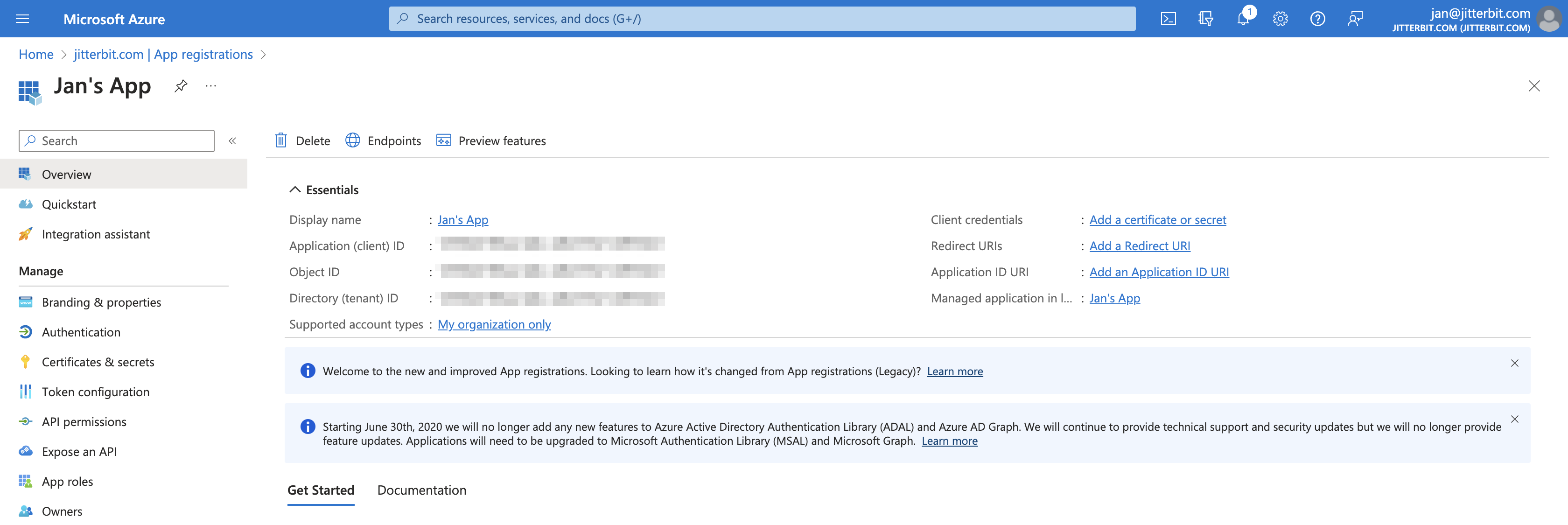

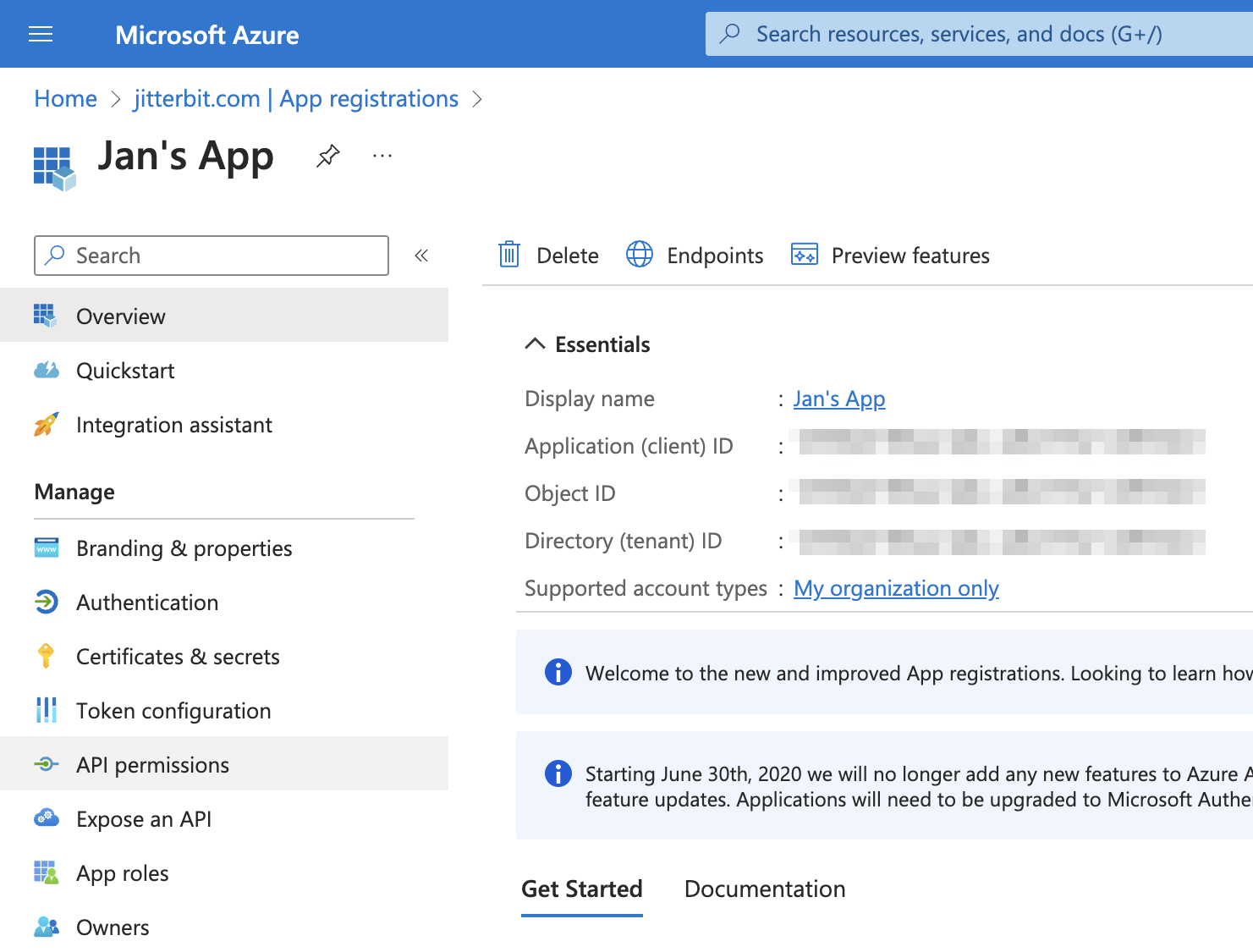

Haz clic en Registrar para completar el registro de la aplicación. Luego serás dirigido a la página de Resumen de la aplicación:

Importante

Retén el ID de aplicación (cliente) y el ID de directorio (inquilino) del registro de la aplicación para usarlos como ID de cliente e ID de inquilino al configurar una conexión.

Agregar permisos requeridos al registro de la aplicación

Tu registro de aplicación debe tener un conjunto específico de permisos.

En el portal de Azure, navega hasta tu registro de aplicación y haz clic en Permisos de API en la barra lateral izquierda:

Importante

Dependiendo de la configuración de seguridad de tu organización en Azure, algunos permisos requerirán consentimiento administrativo para ser habilitados.

Para agregar permisos de aplicación de Microsoft SharePoint, sigue estos pasos:

-

En la página de Permisos de API, haz clic en Agregar un permiso.

-

En el panel de Solicitar permisos de API, haz clic en la pestaña APIs que usa mi organización, busca y haz clic en SharePoint.

-

Haz clic en Permisos de aplicación.

-

Habilita el permiso Sites.FullControl.All.

-

Haz clic en Agregar permisos. Se mostrará la página de Permisos configurados del registro de aplicación actualizado.

Generar la afirmación del cliente

Sigue estos pasos para generar una afirmación del cliente (requerida para la configuración de la conexión):

-

Crea un certificado autofirmado completando las siguientes instrucciones:

Guarda el script de PowerShell proporcionado por Microsoft llamado

Create-SelfSignedCertificate.ps1en tu máquina.Dentro de PowerShell, ve al directorio donde se guardó el script y ejecuta este script (como administrador):

.\Create-SelfSignedCertificate.ps1 -CommonName "<Ingresa un nombre para el certificado, ejemplo: MyCert>" -StartDate <Ingresa una fecha de inicio del certificado en formato de fecha ISO: 2024-10-01> -EndDate <Ingresa una fecha de expiración del certificado en formato ISO: 2029-10-01>Reemplaza el texto de marcador de posición (incluyendo los corchetes angulares

<>) con los valores apropiados para tu caso de uso.Después de ejecutar el script, se te pedirá que des una contraseña para encriptar tu clave privada, y tanto el archivo .PFX como el archivo .CER se exportarán al directorio actual.

-

Sube el certificado autofirmado a la inscripción de la aplicación:

En la página de resumen de la inscripción de tu aplicación, haz clic en Agregar un certificado o secreto y luego haz clic en Subir certificado y selecciona el archivo .CER generado en el paso 1.

Después de subir el certificado, conserva el valor en la columna Huella digital para el certificado. Convierte la huella digital en hexadecimal a una cadena codificada en Base64 y elimina cualquier carácter

=. -

Genera un archivo .PEM a partir del archivo .PFX generado (del paso 1) con este script en PowerShell (como administrador):

openssl pkcs12 -in <Ingresa el nombre del archivo .PFX generado>.pfx -out private.pem -nodesReemplaza el texto de marcador de posición (incluyendo los corchetes angulares

<>) con los valores apropiados.Conserva el valor

private_keydel archivo .PEM generado (para ser utilizado en el paso 4). -

Genera la afirmación del cliente. Los siguientes pasos muestran cómo hacerlo usando jwt.io.

Consejo

La afirmación del cliente también se puede generar en un script de Jitterbit usando la

CreateJwtTokenfunction.En jwt.io, selecciona RS256 como Algoritmo y configura el Encabezado, Carga útil y Verificar firma.

Ingresa el Encabezado en este formato:

Encabezado{ "alg": "RS256", "typ": "JWT", "x5t":"<Enter the Base64-encoded thumbprint obtained in step 2>" }Reemplace el texto de marcador de posición (incluyendo los signos de menor y mayor

<>) con el valor apropiado.Ingrese el Payload en este formato:

Payload{ "aud": "https://login.microsoftonline.com/<tenantId>/oauth2/v2.0/token", "exp": <an expiration time>, "iss": "<client ID>", "jti": "<a GUID>", "nbf": <a "not before" claim>, "iat": <an "issued at" claim>, "sub": "<client ID>" }Reemplace el texto de marcador de posición (incluyendo los signos de menor y mayor

<>) con el valor apropiado para su caso de uso. Para obtener más información sobre estos campos, consulte la documentación de Microsoft.En la sección de Verificar firma, ingrese la

private_key(obtenida en el paso 3) para el registro de la aplicación.Una vez que las secciones de Header, Payload y Verificar firma hayan sido configuradas, el valor generado en la sección de Encoded es el valor que se utilizará como Client assertion en la configuración de conexión.

Servicio de Control de Acceso de Azure (Obsoleto)

Advertencia

El Servicio de Control de Acceso de Azure (ACS) está obsoleto y será retirado completamente el 2 de abril de 2026.

Si está utilizando el conector de Jitterbit para Microsoft SharePoint 365 con autenticación del Servicio de Control de Acceso de Azure, le recomendamos que cambie a la autenticación de Microsoft Entra ID. El 2 de abril de 2026, las operaciones que utilicen una actividad de punto final de Microsoft SharePoint 365 con autenticación del Servicio de Control de Acceso de Azure fallarán con errores de autenticación al realizar solicitudes.

Esta sección describe cómo crear una aplicación utilizando el modelo de complemento de SharePoint y el Servicio de Control de Acceso de Azure (ACS) y establecer sus permisos. Los pasos para autenticar con Microsoft Entra ID se describen en la siguiente sección.

Crear una aplicación

Estas son las instrucciones para crear una aplicación:

-

Inicie sesión en la instancia de Microsoft SharePoint.

-

Una vez que haya iniciado sesión, navegue a esta URL (reemplazando

<office_365_tenant_URL>con la URL de su inquilino de Office 365):https://<office_365_tenant_URL>/_layouts/15/appregnew.aspx -

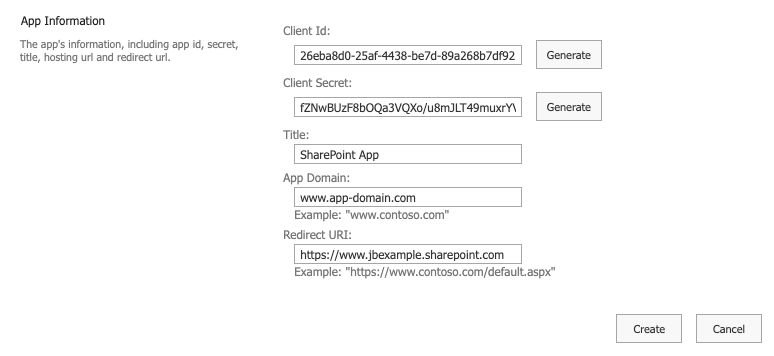

Una vez que estés en la URL anterior, se te presentará esta interfaz:

-

Client Id: Haz clic en Generar para generar un ID de cliente para tu aplicación.

-

Client Secret: Haz clic en Generar para generar un secreto de cliente para tu aplicación.

-

Title: Ingresa un título para tu aplicación.

-

App Domain: Ingresa un dominio para tu aplicación o ingresa un valor de marcador de posición.

-

Redirect URI: Ingresa una URI de redirección para tu aplicación o ingresa un valor de marcador de posición.

Nota

El conector de Microsoft SharePoint 365 no utiliza el App Domain o Redirect URI configurados.

-

-

Una vez que todos los campos estén completados, haz clic en Crear. Se mostrará una página con la información de la aplicación. Retén esta información para usarla al configurar permisos para la aplicación.

Configurar permisos

Estas son las instrucciones para autorizar la aplicación para su uso con el conector de Microsoft SharePoint 365:

-

Navega a esta URL (reemplazando

<office_365_tenant_URL>con la URL de tu inquilino de Office 365):https://<office_365_tenant_URL>/_layouts/appinv.aspx -

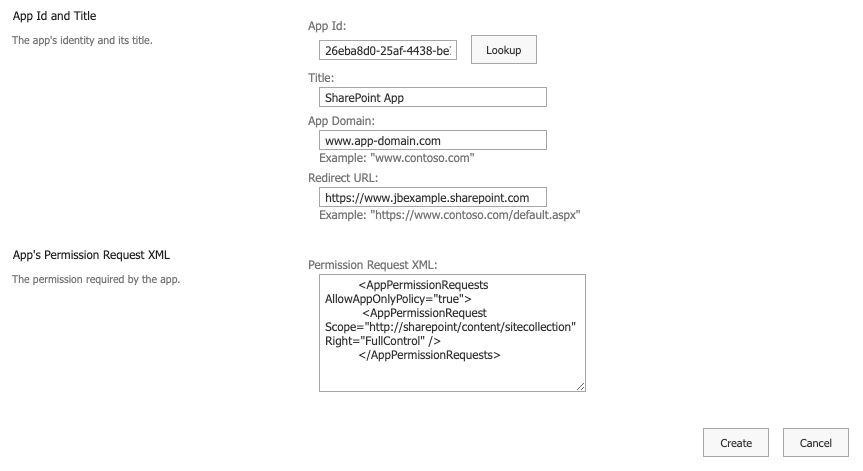

Una vez que estés en la URL anterior, se te presentará esta interfaz:

-

App Id: Ingresa el ID de cliente para la aplicación (generado durante la creación de la aplicación).

-

Title: Ingresa el título de tu aplicación (establecido durante la creación de la aplicación).

-

App Domain: Ingresa el dominio para tu aplicación (establecido durante la creación de la aplicación).

-

Redirect URL: Ingresa la URL de redirección para tu aplicación (establecida durante la creación de la aplicación).

-

Permission Request XML: Ingresa este permiso en el cuadro de texto:

<AppPermissionRequests AllowAppOnlyPolicy="true"> <AppPermissionRequest Scope="http://sharepoint/content/sitecollection" Right="FullControl" /> </AppPermissionRequests>

-

Para obtener más información sobre los permisos de complementos, consulte la documentación de Microsoft sobre Permisos de complementos en SharePoint y Flujo de OAuth con código de autorización para complementos de SharePoint.