Requisitos previos para el conector de Microsoft Azure Service Bus en Jitterbit Studio

Introducción

Para utilizar el conector de Microsoft Azure Service Bus, debes tener las credenciales para un espacio de nombres de Service Bus.

Este documento describe cómo obtener las credenciales para un espacio de nombres de Service Bus tanto para Microsoft Entra ID como para el tipo de autenticación de Shared Access Signature.

Importante

Antes de seguir los pasos descritos en esta página, debes tener un espacio de nombres de Service Bus. Para obtener información sobre cómo crear un espacio de nombres, consulta la documentación de Microsoft.

Microsoft Entra ID

Esta sección describe cómo configurar un espacio de nombres de Service Bus con autenticación de Microsoft Entra ID y obtener las credenciales necesarias para la configuración de conexión. Los pasos para autenticar con Shared Access Signatures se describen en la siguiente sección.

Crear un registro de aplicación

Sigue estos pasos para crear un registro de aplicación que se utilizará para autenticar el espacio de nombres de Service Bus:

- Inicia sesión en el portal de Microsoft Azure.

- En el panel de navegación de la izquierda, selecciona Microsoft Entra ID, luego Registros de aplicaciones.

- Haz clic en Nuevo registro.

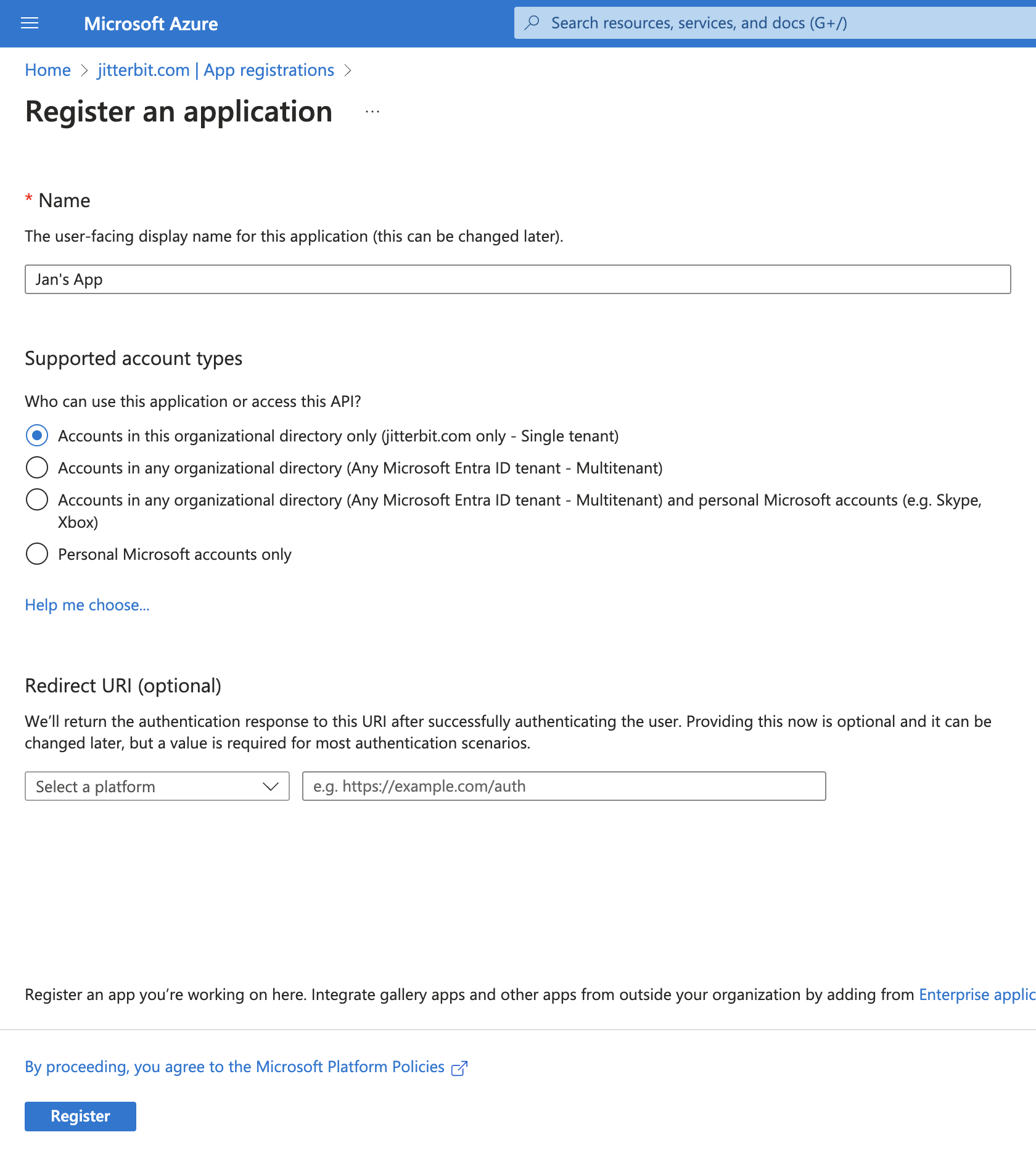

-

Ingresa un nombre para la aplicación. Los campos restantes se pueden dejar como están por defecto:

-

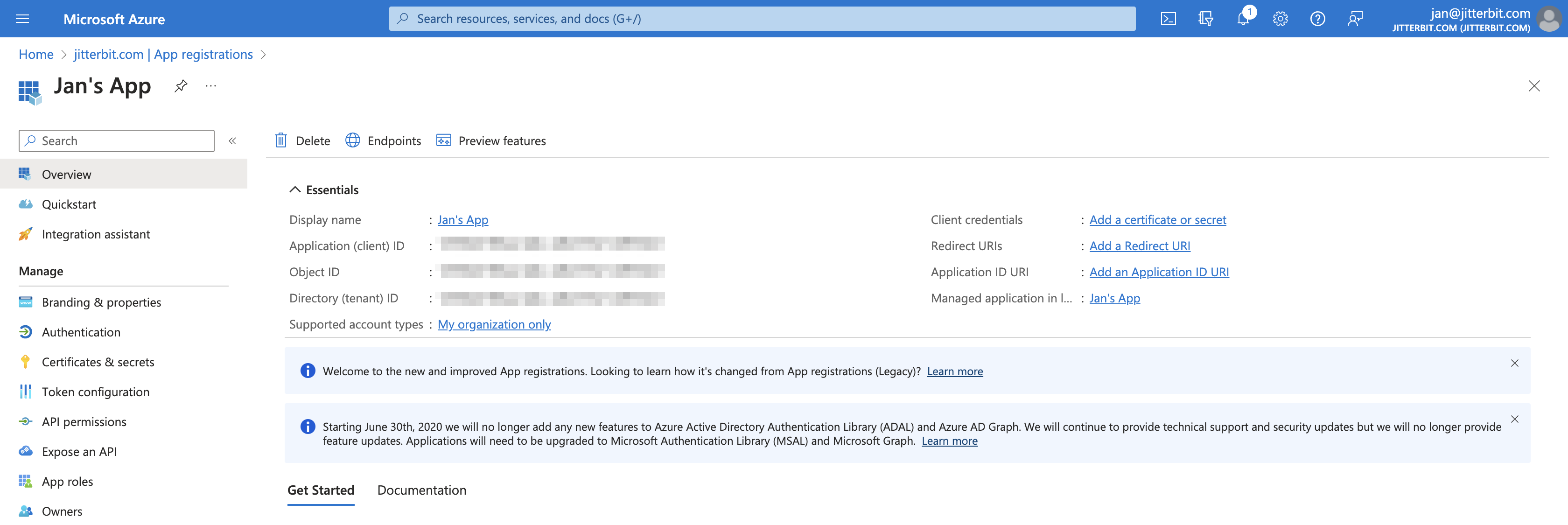

Haz clic en Registrar para completar el registro de la aplicación. Luego serás dirigido a la página de Descripción general de la aplicación:

Importante

Retén el ID de aplicación (cliente) y el ID de directorio (inquilino) del registro de la aplicación para usarlos como ID de cliente y ID de inquilino al configurar una conexión.

-

Desde la página de Descripción general del registro de la aplicación, haz clic en Agregar un certificado o secreto. En la página de Certificados y secretos, selecciona la pestaña Secretos de cliente y luego haz clic en Nuevo secreto de cliente. Ingresa un nombre para el secreto de cliente y selecciona un tiempo de expiración. Después de hacer clic en Agregar, se mostrarán los detalles del secreto de cliente.

Importante

Retén el Valor del secreto de cliente para usarlo como Secreto de cliente al configurar una conexión.

-

Una vez completados los pasos 1 - 6, deberías tener las siguientes credenciales de tu registro de aplicación que se utilizarán durante la configuración de la conexión:

Credencial de Microsoft Entra ID Campo de conexión El ID de aplicación (cliente) del registro de la aplicación (paso 5) ID de cliente El ID de directorio (inquilino) del registro de la aplicación (paso 5) ID de inquilino El Valor del secreto de cliente del registro de la aplicación (paso 6) Secreto de cliente

Agregar el registro de la aplicación al rol de Propietario de datos de Azure Service Bus

Sigue estos pasos para agregar el registro de la aplicación al rol de Propietario de datos de Azure Service Bus para tu espacio de nombres de Service Bus:

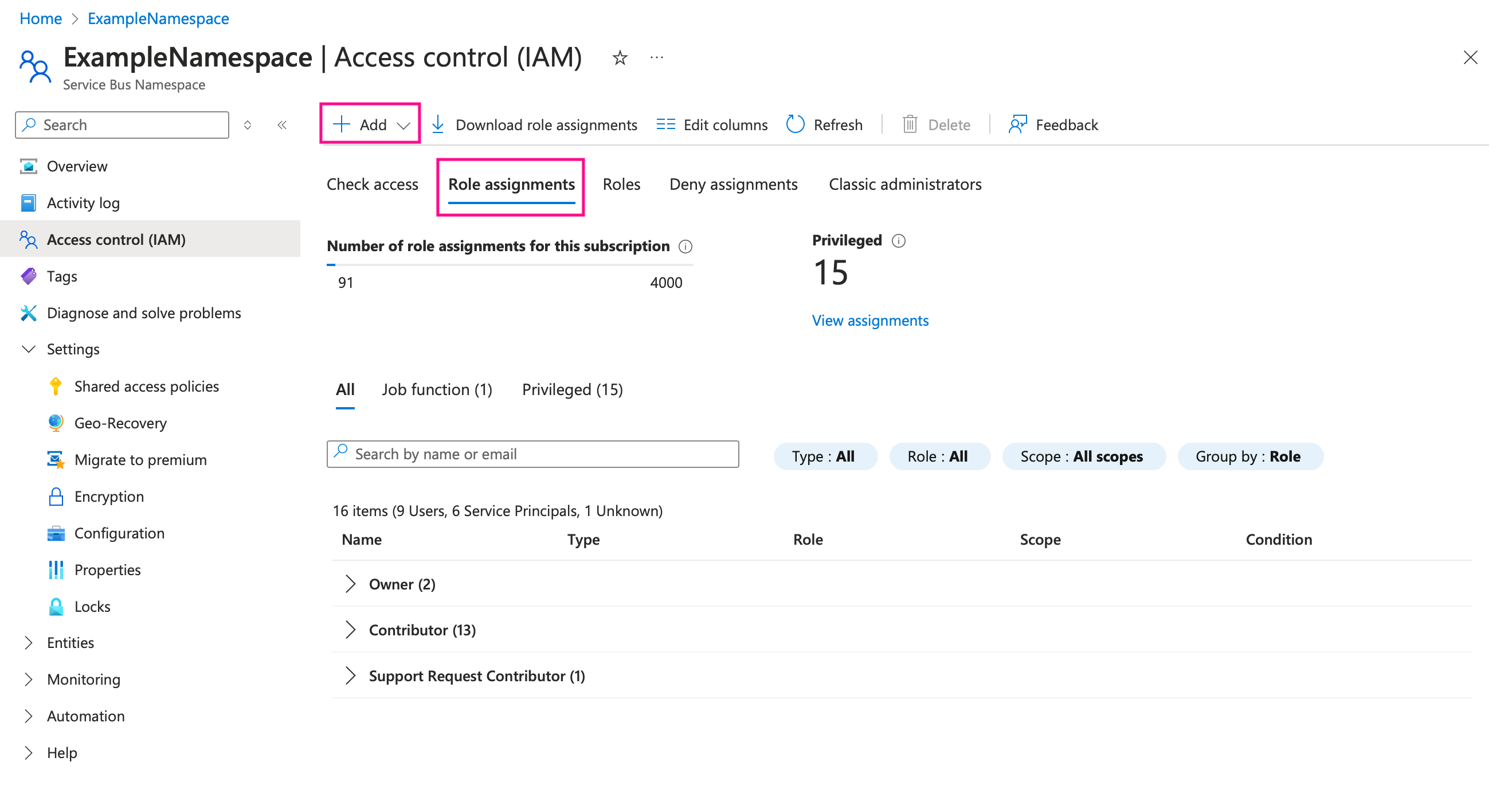

-

Navega al espacio de nombres de Service Bus y ve a su página de Control de acceso (IAM), selecciona la pestaña Asignaciones de rol y luego haz clic en Agregar > Asignaciones de rol:

-

En el panel de Agregar asignaciones de roles, selecciona Propietario de datos de Azure Service Bus como el Rol, y selecciona el registro de la aplicación creado en la sección anterior.

-

Haz clic en Guardar.

Firma de Acceso Compartido

Esta sección describe cómo obtener credenciales (que se utilizarán durante la configuración de conexión) para un espacio de nombres de Service Bus con autenticación de Firma de Acceso Compartido. Los pasos para autenticarte con Microsoft Entra ID se describen en las secciones anteriores.

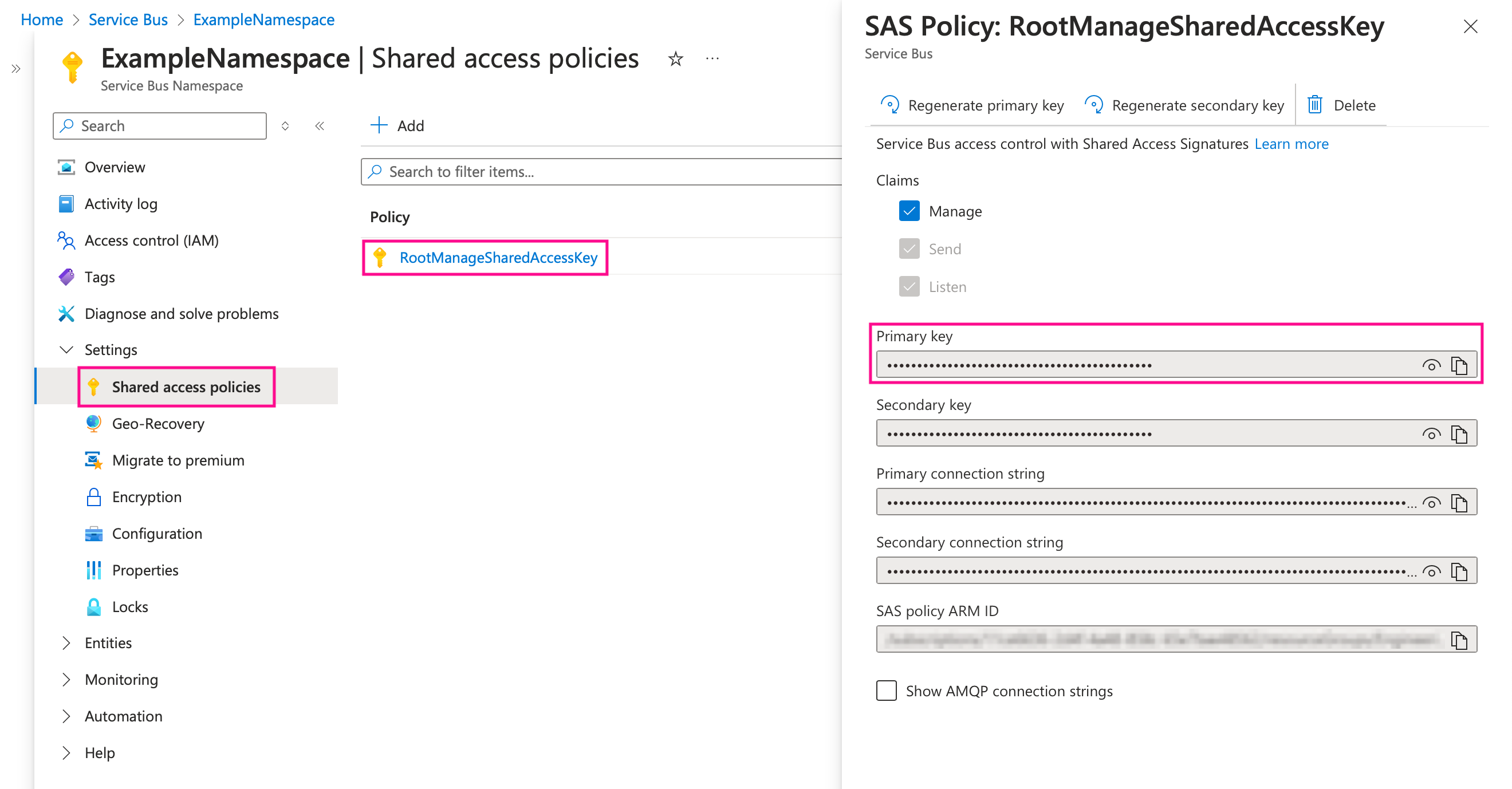

-

Desde la sección de resumen del espacio de nombres de Service Bus, navega a Políticas de acceso compartido bajo Configuración en el panel de navegación de la izquierda:

-

Bajo Política, haz clic en el nombre de la política que se utilizará para la autenticación. El ejemplo anterior utiliza la política de administrador predeterminada RootManageSharedAccessKey. Si has creado políticas adicionales, también se enumeran aquí. Retén el nombre de la política seleccionada, ya que se utiliza como el Nombre de la política durante la configuración de conexión.

-

Una vez que se hace clic en una política, se muestran sus claves y cadenas de conexión. Retén la Clave primaria, ya que se utiliza como la Clave primaria durante la configuración de conexión.