Configurar inicio de sesión único (SSO) para Jitterbit Harmony

Introducción

Para habilitar y configurar SSO, debes hacer lo siguiente:

-

(Opcional) Agregar usuarios a la Lista de omisión de SSO.

Estos pasos se explican en las siguientes secciones.

1. Habilitar SSO

Para habilitar SSO, sigue estos pasos:

-

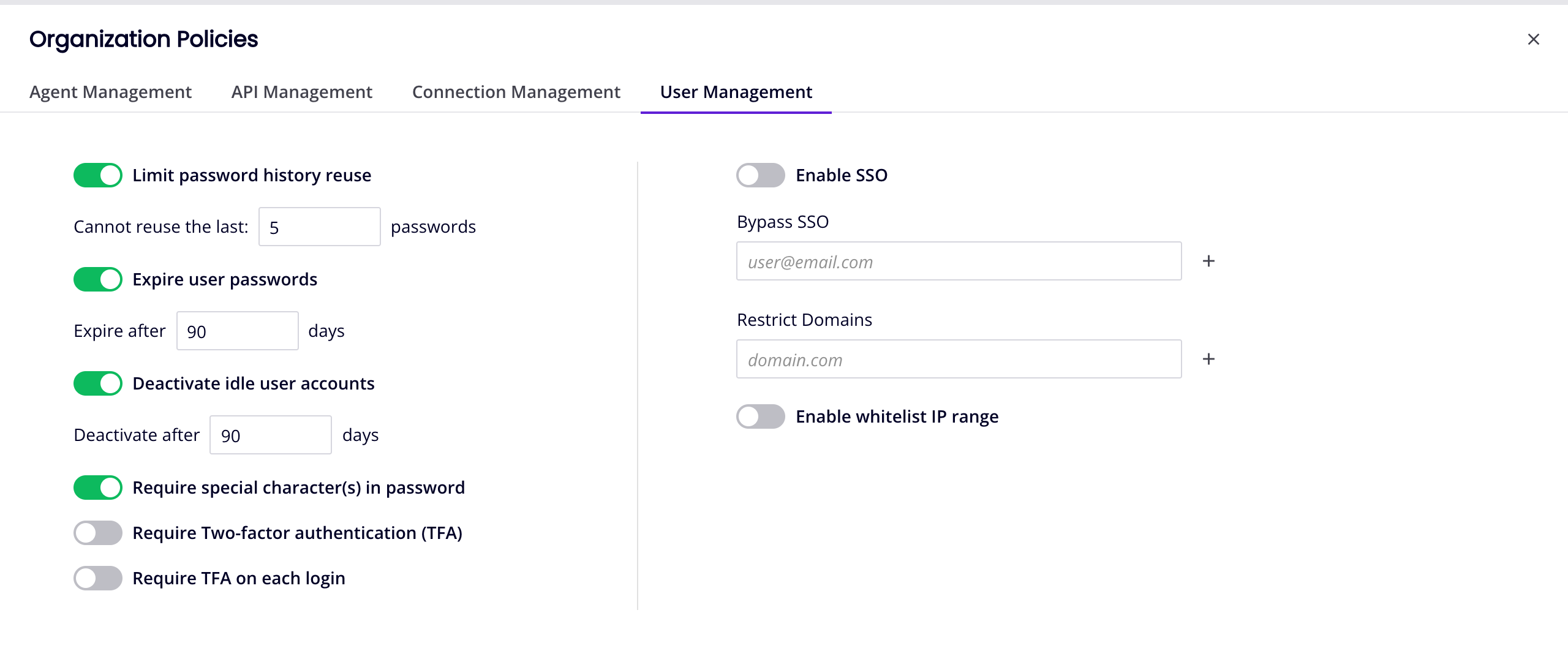

En la página de [Organizaciones] de la Consola de Administración, selecciona una organización y luego selecciona la pestaña Gestión de Usuarios:

-

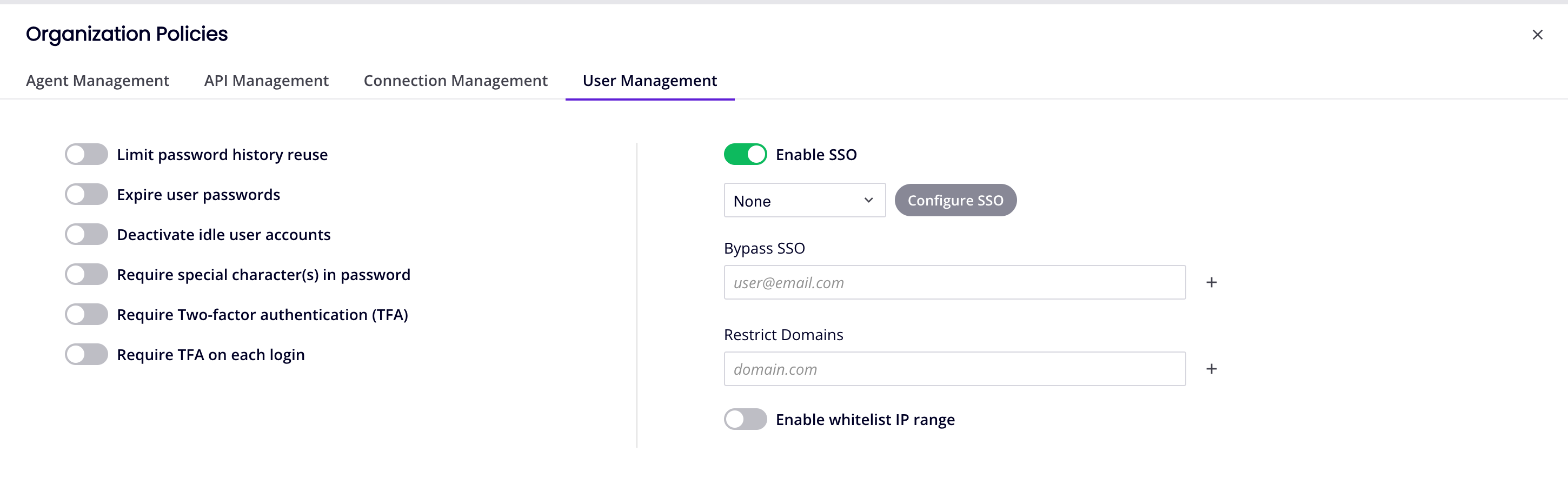

Haz clic en el interruptor Habilitar SSO para habilitar SSO para todos los miembros de la organización (excepto aquellos listados en Omitir SSO).

Cuando Habilitar SSO está activo, el menú de protocolo SSO y el botón Configurar SSO se vuelven visibles:

2. Protocolo SSO

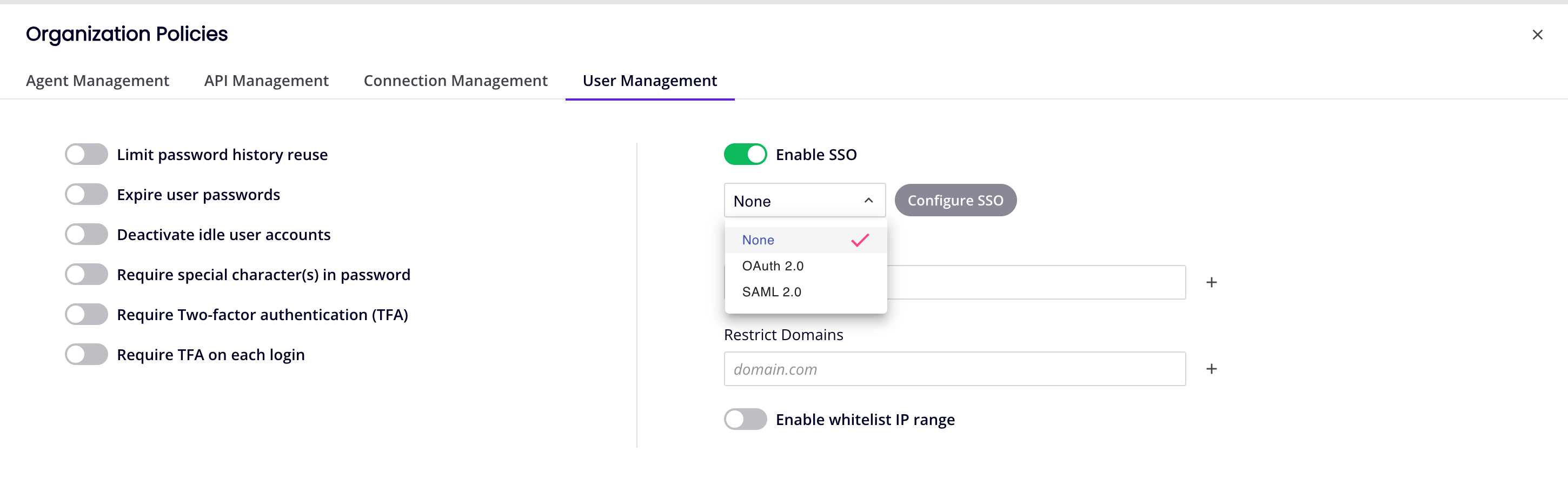

Para establecer el protocolo SSO, haz clic en el menú debajo del interruptor Habilitar SSO y selecciona una de estas opciones:

-

Ninguno: (Predeterminado) Los usuarios inician sesión con sus credenciales de Harmony. Cuando se selecciona Ninguno, no hay nada más que configurar.

-

OAuth 2.0: Los usuarios inician sesión con el protocolo OAuth 2.0 del proveedor de identidad.

-

SAML 2.0: Los usuarios inician sesión con el protocolo SAML 2.0 del proveedor de identidad.

Cuando se selecciona OAuth 2.0 o SAML 2.0, haz clic en el botón Configurar SSO para abrir un panel de configuración para el protocolo.

3. Configurar SSO

Para habilitar SSO en Harmony, debes configurar dos aplicaciones cliente de Jitterbit:

-

WMC: Este cliente proporciona autenticación SSO a través del portal de Harmony para todas las aplicaciones web de Harmony. (WMC es el antiguo nombre de la Consola de Administración.)

-

Studio: Este cliente proporciona autenticación SSO para Design Studio. (No es necesario para clientes de BMC.)

Importante

Debe configurar ambas aplicaciones cliente, incluso si no tiene la intención de usarlas todas. (Para BMC, solo se requiere WMC.)

Para OAuth 2.0, la configuración implica lo siguiente:

-

Desde su proveedor de identidad, obtenga el ID de cliente y el secreto de cliente para ambas aplicaciones cliente de Jitterbit.

-

En la página de Organizaciones de la Consola de Administración, copie y pegue estos valores en los campos relevantes como se describe a continuación.

Para SAML 2.0, la configuración implica lo siguiente:

-

Desde su proveedor de identidad, descargue los archivos de metadatos para ambas aplicaciones cliente de Jitterbit.

-

En la página de Organizaciones de la Consola de Administración, copie y pegue el contenido de estos archivos en los campos relevantes como se describe a continuación.

OAuth 2.0

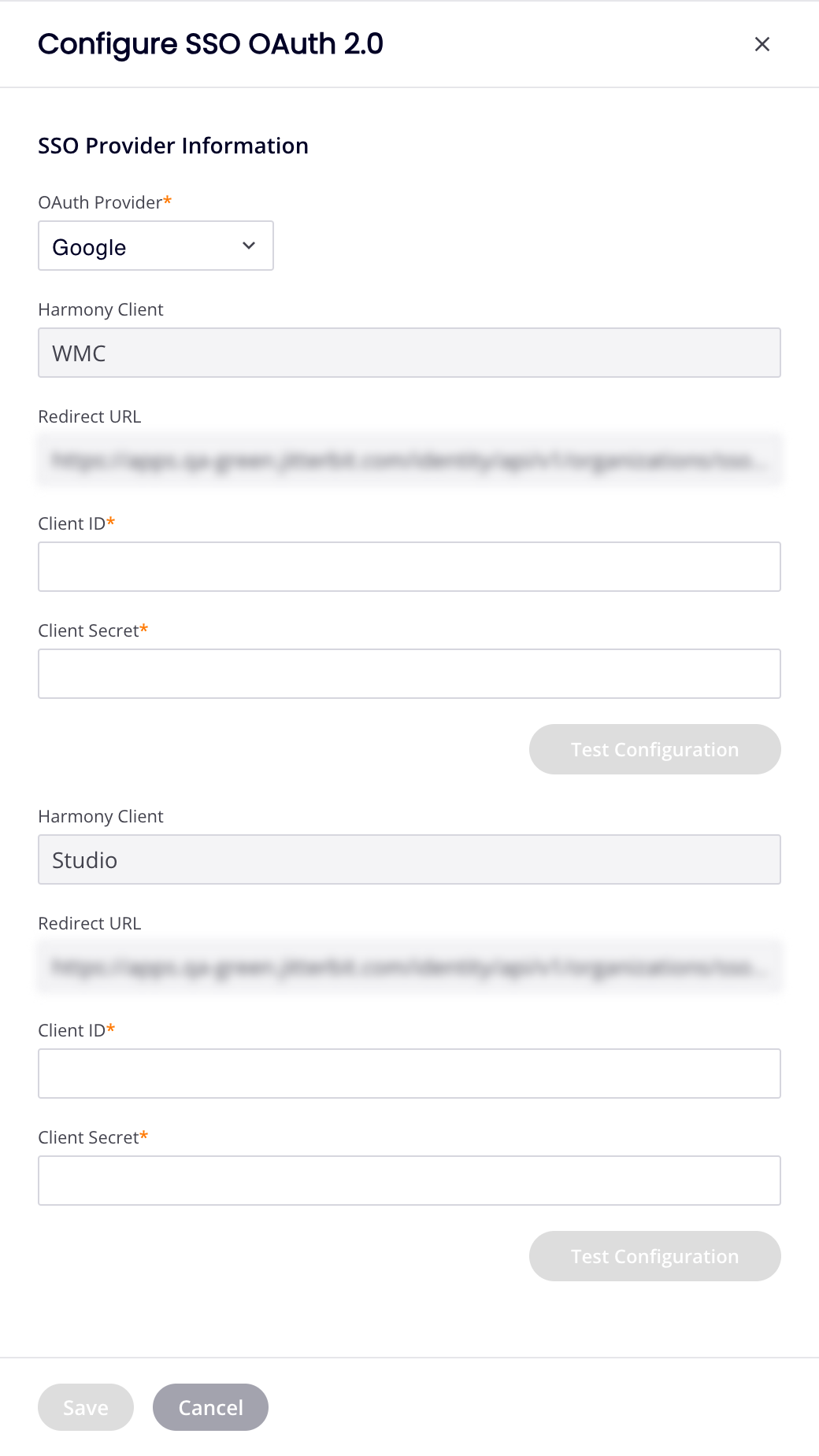

Para configurar un proveedor de identidad OAuth 2.0, siga estos pasos:

-

Configure su [proveedor de identidad] para obtener el ID de cliente y el secreto de cliente para ambas aplicaciones cliente de WMC y Studio de Jitterbit.

-

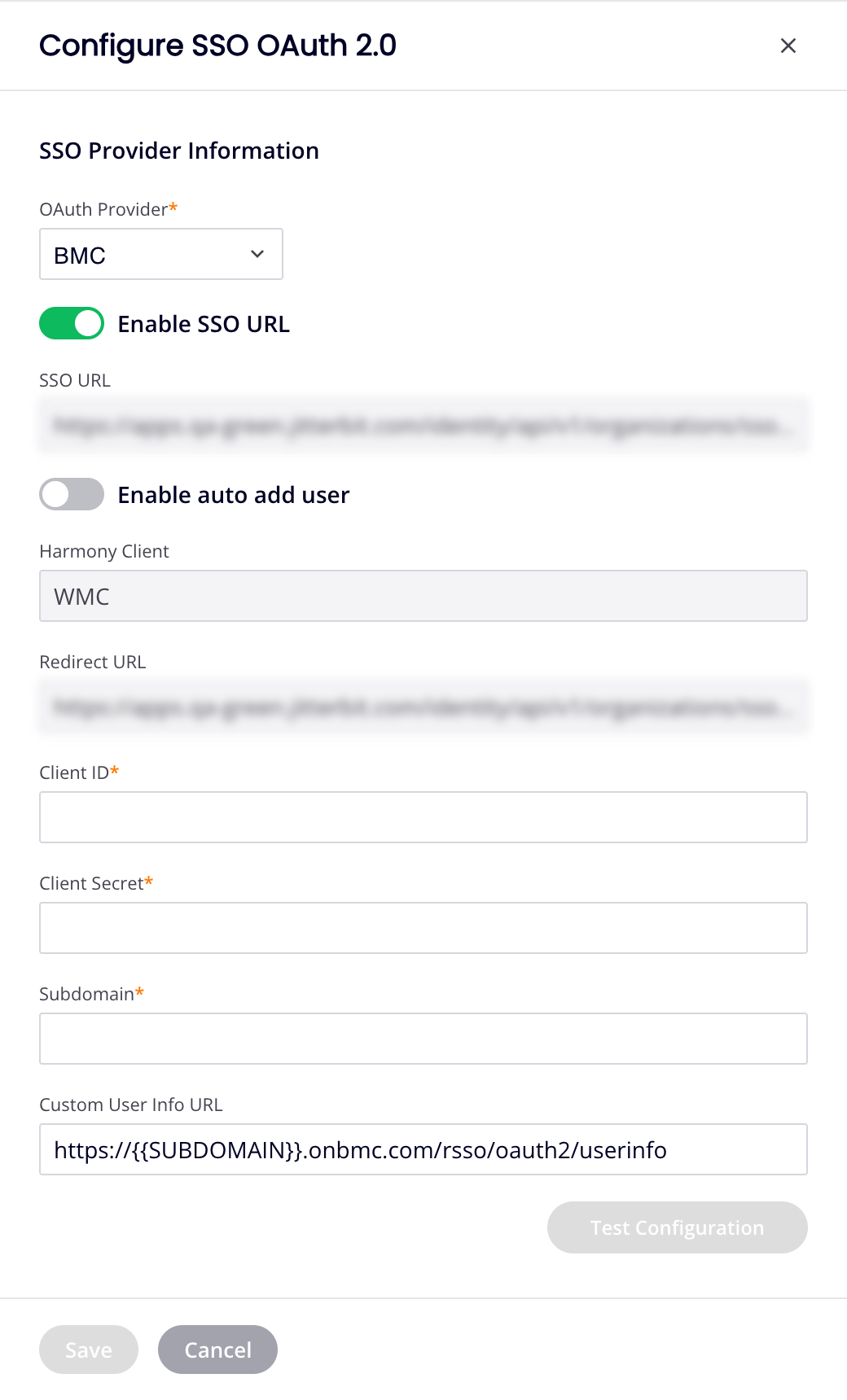

En el panel Configurar SSO OAuth 2.0, abra el menú Proveedor OAuth y seleccione uno de Google, Salesforce, Autodesk o BMC (solo para clientes de BMC). El contenido del panel depende de su selección:

Para Google, Salesforce o Autodesk:

Para BMC:

-

Si el Proveedor OAuth es Google, Salesforce o Autodesk, hay secciones separadas para WMC y Studio. Establezca los siguientes valores para ambas aplicaciones cliente de Jitterbit:

-

ID de Cliente: Ingrese el ID de cliente de su proveedor de identidad.

-

Secreto de Cliente: Ingrese el secreto de cliente de su proveedor de identidad.

(Para clientes de BMC) Si el Proveedor OAuth es BMC, hay una sección solo para WMC. Establezca los siguientes valores:

-

Habilitar URL de SSO: Al seleccionarlo, se muestran los campos URL de SSO y Agregar Usuario Automáticamente:

-

URL de SSO: Muestra una URL específica de la organización que se utiliza para identificar la organización en BMC Helix iPaaS. Este enlace se utiliza en la Plataforma BMC Helix como un mosaico para BMC Helix iPaaS o como un enlace clicable.

-

Agregar Usuario Automáticamente: Seleccione para agregar automáticamente a los usuarios a la organización si no son miembros existentes de la organización. Al seleccionarlo, se muestra el campo Rol Predeterminado:

- Rol Predeterminado: Utilice el menú para seleccionar el [rol] predeterminado para los usuarios que se agregan automáticamente a la organización (requerido cuando se selecciona Agregar Usuario Automáticamente).

-

ID de Cliente: Ingrese el ID de cliente de BMC.

-

Secreto de Cliente: Ingrese el secreto de cliente de BMC.

-

Subdominio: Ingrese el subdominio del cliente de BMC para identificar al inquilino.

-

URL de Información de Usuario Personalizada: Ingrese la URL que se utilizará para verificar la dirección de correo electrónico del cliente de BMC. La URL proporcionada debe ser una solicitud GET y también debe utilizar el mismo token recibido del punto final del token OAuth.

-

-

-

Para todos los proveedores, los siguientes campos no se pueden editar y son solo para información:

-

Cliente Harmony: El nombre del cliente.

-

URL de Redirección: La URL asociada con el cliente se proporciona por defecto para cada uno.

-

-

Cuando esté configurado, haga clic en el botón Probar Configuración de cada sección para abrir el portal de inicio de sesión del proveedor de identidad en una nueva pestaña. Inicie sesión con sus credenciales y siga las indicaciones.

Advertencia

Las pruebas de configuración repetidas pueden bloquearlo fuera de la cuenta de su proveedor de identidad.

Si SSO está configurado correctamente, será redirigido a la Consola de Administración con un mensaje que indica éxito. Si no, será redirigido a la Consola de Administración con un mensaje de error que proporciona más información sobre el error específico.

-

Cuando las pruebas sean exitosas, el botón Guardar se habilita. Haga clic en él para guardar la configuración y cerrar el panel.

Los cambios en las configuraciones de SSO entran en vigor cuando un usuario inicia sesión por primera vez.

Consejo

Para deshabilitar SSO después de haberlo habilitado, cambia la selección a Ninguno en el menú desplegable Habilitar SSO. En este caso, los usuarios que ya tienen credenciales de Harmony podrán volver a usarlas para esta organización. Los usuarios sin credenciales de Harmony (es decir, aquellos cuya única organización era la organización SSO) no podrán acceder a la organización.

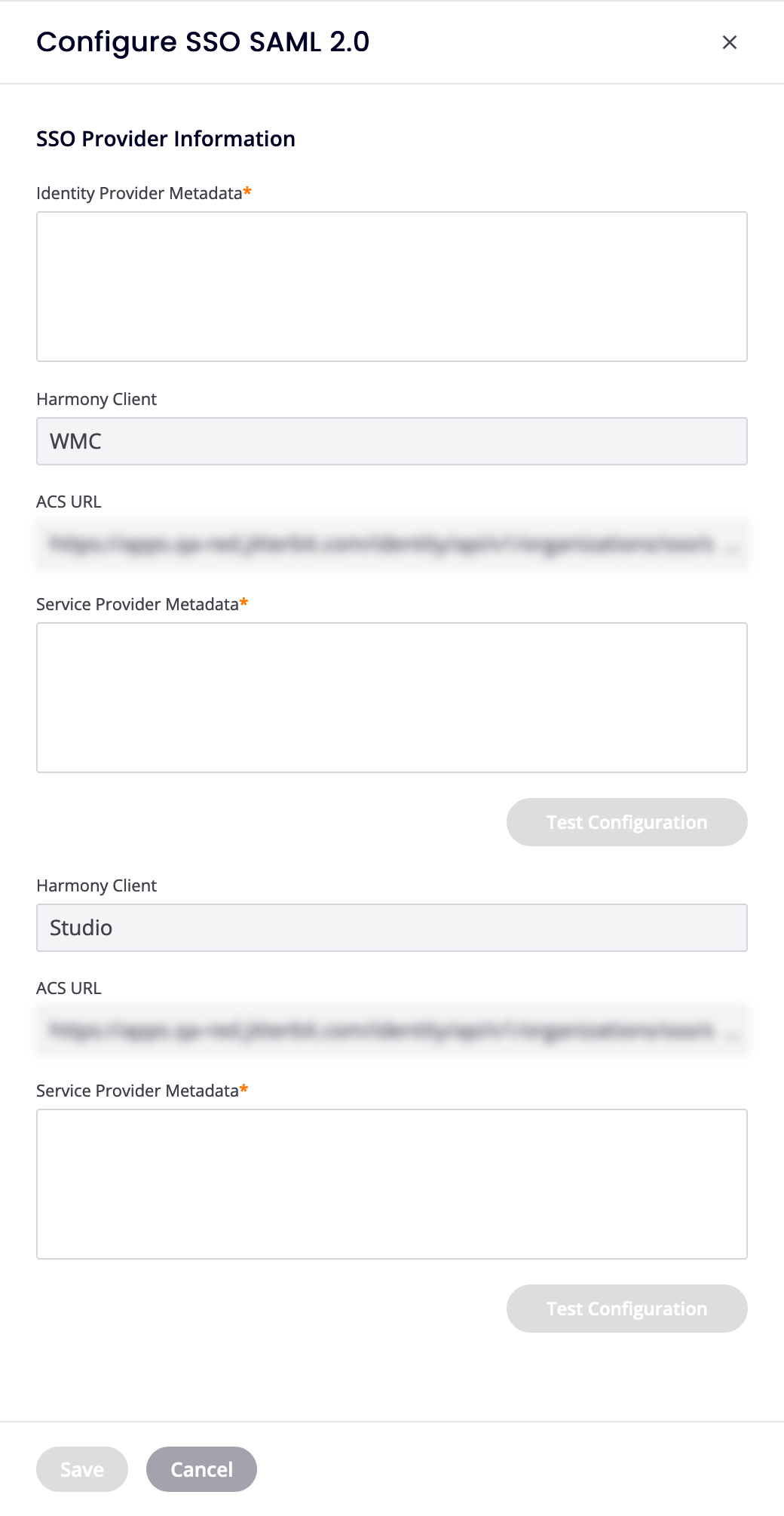

SAML 2.0

Para configurar un proveedor de identidad SAML 2.0, sigue estos pasos:

-

En el panel Configurar SSO SAML 2.0, establece los siguientes campos:

- Metadatos del Proveedor de Identidad: Ingresa los metadatos XML obtenidos del proveedor de identidad Azure, Okta o Salesforce.

Establece lo siguiente para ambas aplicaciones cliente de Jitterbit:

- Metadatos del Proveedor de Servicios: Ingresa los metadatos XML del proveedor de servicios.

Los siguientes campos no se pueden editar y son solo para información:

-

Cliente Harmony: El cliente.

-

URL ACS: La URL asociada con el cliente Harmony.

-

Cuando esté configurado, haz clic en el botón Probar Configuración de cada sección para abrir el portal de inicio de sesión del proveedor de identidad en una nueva pestaña. Inicia sesión con tus credenciales y sigue las indicaciones.

Precaución

Las pruebas de configuración repetidas pueden bloquearte el acceso a la cuenta de tu proveedor de identidad.

Si SSO está configurado correctamente, serás redirigido a la Consola de Administración con un mensaje que indica éxito. Si no, serás redirigido a la Consola de Administración con un mensaje de error que proporciona más información sobre el error específico.

-

Cuando las pruebas sean exitosas, el botón Guardar se habilita. Haz clic en él para guardar la configuración y cerrar el panel.

4. Bypass SSO

Para permitir que un usuario inicie sesión en una organización habilitada para SSO utilizando sus credenciales de Harmony, agrégalo a la lista Bypass SSO antes de agregarlo a la organización. Debes agregar al menos un administrador de organización de Harmony para fines de recuperación ante desastres.

Importante

No se pueden agregar miembros de la organización actual a su lista de Bypass SSO. Si es necesario agregar a miembros existentes, elimine su acceso a la organización actual y luego vuélvalos a agregar después de colocarlos en la lista de Bypass SSO.

Para permitir que un usuario evite SSO, ingrese su dirección de correo electrónico en el campo y luego haga clic en Agregar. Para eliminar a un usuario, haga clic en Eliminar.

Precaución

No agregue usuarios que pertenezcan a otra organización de Harmony habilitada para SSO, ya que no podrán unirse a la organización seleccionada.