Seguridad lógica y arquitectura de Jitterbit Harmony

Introducción

La seguridad lógica consiste en todas las medidas de seguridad tomadas dentro de la plataforma Harmony. Esta sección describe lo siguiente:

- Arquitectura del sistema

- Procesos de desarrollo

- Autenticación, permisos y acceso

- Almacenamiento de datos

- Servicios de IA

- Topologías de seguridad de iPaaS

Arquitectura del sistema

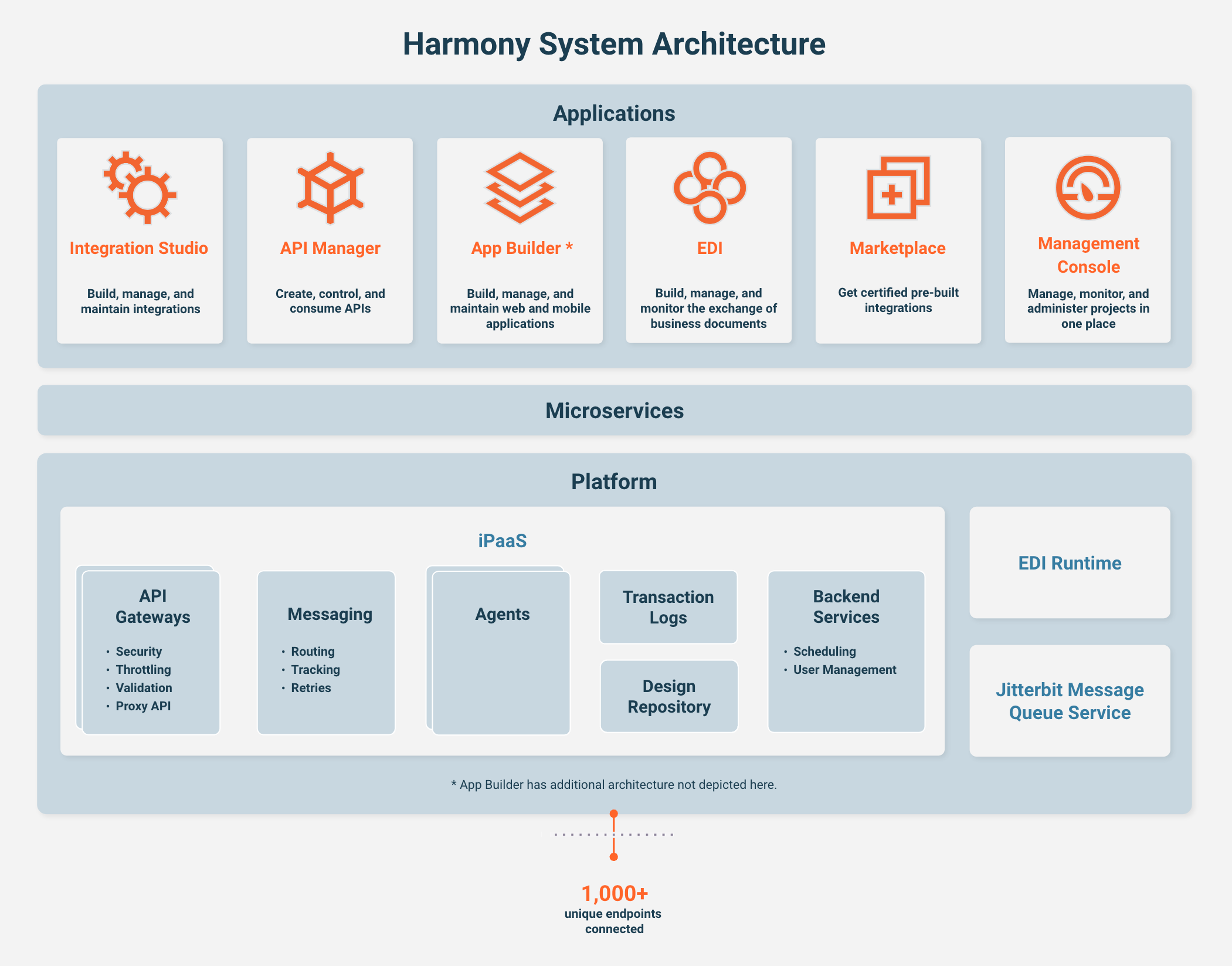

Harmony es una plataforma unificada de bajo código que ofrece iPaaS para sistemas de integración, gestión de API para exponer esas integraciones como APIs, desarrollo de aplicaciones de bajo código para construir aplicaciones web y móviles, y procesamiento de EDI para transacciones entre empresas.

Los componentes centrales de Harmony están impregnados de capacidades de IA, incluyendo asistentes impulsados por IA para la construcción de aplicaciones y conectores.

Las siguientes secciones describen la arquitectura y la seguridad de cada componente central: Diseñadores de bajo código, Activos reutilizables, Microservicios y Motores de plataforma.

Diseñadores de bajo código

Los diseñadores de bajo código de Jitterbit son las aplicaciones front-end de Jitterbit que permiten a los usuarios crear y gestionar proyectos de integración, APIs, aplicaciones web personalizadas y aplicaciones móviles nativas, así como procesos de EDI.

La comunicación entre las aplicaciones de Jitterbit y la plataforma Harmony ocurre a través de microservicios de Jitterbit. Todos los usuarios deben estar autenticados con Harmony y toda la comunicación se transmite de manera segura a través de HTTPS.

El acceso de los usuarios a las aplicaciones de Jitterbit se controla además mediante una combinación de permisos de rol de organización y niveles de acceso al entorno, como se describe en Autenticación, permisos y acceso.

Diseñadores de integración

Se puede utilizar Studio (recomendado) o Design Studio para crear, configurar, implementar y probar proyectos de integración de Jitterbit iPaaS:

- Studio es una aplicación web del portal Harmony.

- Design Studio es una aplicación de escritorio que debe instalarse en una estación de trabajo con Windows o macOS con acceso a Internet.

La comunicación a través de servidores proxy corporativos está completamente soportada, así como el permitido de IP (whitelisting) para garantizar la adherencia a la VPN corporativa si es necesario.

Ambas aplicaciones utilizan la plataforma Harmony y aprovechan las características de seguridad de Harmony, incluyendo inicio de sesión único, roles de usuario y permisos de organización, y niveles de acceso al entorno.

El rol de un usuario de Harmony debe tener un mínimo de acceso Lectura en un entorno para acceder a proyectos en Studio o Design Studio. Niveles más altos de acceso al entorno otorgan privilegios adicionales (ver Autenticación, permisos y acceso).

Administrador de API

API Manager es una aplicación web del portal Harmony donde los usuarios pueden crear, controlar y consumir APIs personalizadas, APIs OData, y APIs proxy.

Jitterbit proporciona una variedad de opciones para asegurar las APIs:

-

Los perfiles de seguridad permiten que una API publicada sea consumida solo por un consumidor de API específico o un grupo de consumidores. Se define el método de autenticación en el perfil de seguridad, eligiendo entre anónimo, básico, OAuth 2.0 o autenticación por clave de API.

-

El modo solo SSL restringe el tráfico HTTP a comunicaciones encriptadas. La identidad de la URL HTTPS es verificada por Symantec Class 3 Secure Server SHA256 SSL CA. La conexión a la URL HTTPS está encriptada con criptografía moderna (con encriptación TLS 1.2, la conexión está encriptada y autenticada utilizando AES_128_GCM y utiliza ECDHE_RSA como mecanismo de intercambio de claves).

-

API logs registran el perfil de seguridad utilizado para acceder a la API en cada solicitud de API.

El rol de un usuario de Harmony debe tener permiso de organización Admin, o debe tener una combinación de permiso de organización Read con un mínimo de acceso Read en un entorno para acceder al API Manager.

El API Portal para APIs individuales o grupos de API también puede ser accedido por usuarios externos invitados por un administrador de organización de Harmony.

App Builder

App Builder es un constructor de aplicaciones visual de bajo código para crear aplicaciones web y móviles de nivel empresarial.

El acceso a una instancia de App Builder configurada está disponible a través del portal de Harmony. Se requiere un rol de usuario de Harmony con permiso de organización Admin para configurar el acceso por parte de usuarios con un rol de usuario de Harmony de al menos permiso Read.

Dentro de App Builder, se admiten las siguientes opciones de seguridad adicionales:

-

HTTPS: Cuando HTTPS está habilitado, se establecen cookies con la bandera

Secure. Esto evita que el navegador transmita la cookie a través de un canal no seguro (HTTP). Las cookies se establecen con la banderaHttpOnlypor defecto. La banderaHttpOnlymitiga los ataques de Cross-Site Scripting (XSS). -

Single sign-on (SSO): La autenticación puede ser delegada a un proveedor de SSO. App Builder admite varios estándares de la industria, incluidos SAML SSO y WS-Federation. Estos utilizan la especificación de firma digital PKCS #1 con resúmenes SHA-256.

-

Claims-based authentication: Los proveedores de autenticación de usuarios pasan claims a App Builder. Los administradores de seguridad asignan los claims a atributos de usuario, incluida la membresía en grupos.

-

Local authentication: Local authentication se puede utilizar para autenticar con una contraseña almacenada en App Builder utilizando la función de derivación de clave PBKDF2 con el algoritmo de hash SHA-256, una longitud de clave de 16 bytes, una longitud de sal de 16 bytes y 10,000 iteraciones. Las características de seguridad incluyen políticas de contraseña, expiración de contraseña, bloqueo de cuenta y restablecimiento de contraseña.

-

Sesiones: Las políticas de almacenamiento de Sesión son configurables. Por defecto, App Builder persiste la información de la sesión en la base de datos. Los administradores pueden ver las sesiones y cerrar forzosamente las sesiones de usuario. El seguimiento de sesiones protege contra ciertas vulnerabilidades, como los ataques de repetición de cookies.

-

Seguridad basada en roles: El acceso a los datos puede ser controlado con la membresía de grupo de un usuario, que determina los roles del usuario, los cuales determinan los permisos sobre los datos empresariales. Los Reinos permiten a los administradores delegar tareas administrativas como provisión de usuarios y membresía de grupos.

EDI

EDI es una aplicación web del portal Harmony para gestionar socios comerciales de EDI y las transacciones realizadas con ellos.

La aplicación EDI procesa datos de EDI en la nube de Harmony. (Jitterbit ofrece una solución separada para el procesamiento de datos de EDI en las instalaciones).

La información de identificación personal (PII) está enmascarada por defecto. Un administrador de Harmony puede exponer los datos de PII en la aplicación EDI por un período de hasta 24 horas, después de lo cual volverán a estar enmascarados.

La aplicación EDI también proporciona la opción de gestionar la PII de un socio comercial eliminándola de los documentos del socio.

Un rol de usuario de Harmony con el permiso de organización Admin proporciona acceso para editar y realizar todas las acciones en la aplicación EDI.

Los roles específicos de EDI EDI Viewer o EDI User proporcionan un acceso más detallado a páginas y funciones de EDI.

Marketplace

Marketplace es una aplicación web del portal Harmony que proporciona acceso a más de 400 recetas de integración y plantillas de procesos que pueden ser importadas a un entorno para usarse como base para proyectos de integración en Studio.

Un rol de usuario de Harmony con permiso de organización Read o Admin proporciona acceso a recetas y plantillas en Marketplace. Iniciar una receta o plantilla en un entorno requiere acceso Write en ese entorno.

Consola de Administración

La Consola de Administración es una aplicación web del portal Harmony para gestionar y monitorear tu organización Harmony a través del portal Harmony, así como los componentes de la plataforma Harmony en sí.

La gestión de la organización incluye la configuración de políticas organizacionales, incluyendo el inicio de sesión único (SSO), y la definición de quién puede acceder a diferentes áreas de las aplicaciones de Jitterbit (ver Autenticación, permisos y acceso).

La Consola de Administración facilita una variedad de otras tareas de gestión que son típicas de un administrador de Harmony:

- Configurar entornos, agentes y grupos de agentes para su uso con proyectos de integración de Studio o Design Studio.

- Gestionar horarios, variables, oyentes y copias de seguridad para proyectos de integración.

- Gestionar el acceso de usuarios externos al Portal API.

- Configurar tokens de acceso para conectar la aplicación EDI a Studio.

- Agregar colas de mensajes para ser utilizadas con Studio.

La Consola de Administración también proporciona información para monitorear la organización:

- Información de registro de auditoría sobre quién y qué actividad tuvo lugar en la organización.

- Registros de operaciones e historial de despliegue para proyectos de integración de Studio y Design Studio.

Un rol de usuario de Harmony con permiso de Lectura de la organización tiene acceso a la página del Tablero, mientras que el permiso de organización Admin tiene acceso y la capacidad de realizar ediciones y llevar a cabo acciones en todas las páginas de la Consola de Administración.

Un rol de usuario con permiso de Lectura de la organización puede acceder a páginas adicionales de la Consola de Administración cuando se le otorgan niveles de acceso a entornos como se describe en Autenticación, permisos y acceso. El modelo de capa de control de acceso definido para cada entorno es granular, de tal manera que las configuraciones que los usuarios ven y con las que pueden interactuar dependen de los controles de acceso del usuario. Los controles de acceso se aplican a todas las funciones, incluyendo la búsqueda de operaciones, la ejecución de operaciones, la visualización de registros, etc.

Un rol de usuario con permiso de Gestor de Usuarios puede agregar, editar o eliminar usuarios y roles no administrativos, pero no puede cambiar un usuario de no administrativo a administrativo. También pueden administrar usuarios externos.

Activos reutilizables

Los activos reutilizables incluyen conectores, aplicaciones y proyectos de integración, así como las herramientas para construirlos:

- SDK de Conectores: El SDK de Conectores de Jitterbit (kit de desarrollo de software) proporciona los medios para que los desarrolladores construyan conectores y los hagan disponibles en Studio.

- Constructor de Conectores: El Constructor de Conectores de Jitterbit es un asistente de bajo código para que cualquiera cree un conector de Studio que exponga una API REST accesible a través de HTTP.

- Conectores preconstruidos: Jitterbit y sus socios proporcionan cientos de conectores de Studio preconstruidos para su uso en proyectos de integración.

- Aplicaciones preconstruidas: Jitterbit ofrece aplicaciones web y móviles nativas preconstruidas a través de App Builder.

- Plantillas: Se proporcionan soluciones de integración bidireccional preconstruidas que resuelven un caso de uso complejo a través de Marketplace.

- Recetas: Se proporcionan proyectos de integración unidireccional que resuelven un caso de uso simple a través de Marketplace.

- Agentes de IA: Se proporcionan agentes preconstruidos que pueden usarse para lograr sus objetivos de manera autónoma sin supervisión humana directa a través de Marketplace.

Microservicios

Las aplicaciones de Jitterbit se comunican con la plataforma Harmony a través de un conjunto bien definido de APIs de la plataforma Harmony, conocidas como microservicios de Jitterbit.

Las APIs se crean utilizando el mismo rigor de codificación segura que Harmony (ver Procesos de desarrollo).

Todos los usuarios de estas APIs deben estar autenticados con Harmony y toda la comunicación se transmite de forma segura a través de HTTPS.

Motores de la plataforma

La plataforma Harmony proporciona toda la infraestructura y los servicios para desplegar, gestionar y ejecutar proyectos de integración; construir aplicaciones web y móviles nativas personalizadas; crear, controlar y consumir APIs; y procesar transacciones EDI.

Puertas de enlace API

Una puerta de enlace API es un servicio que aplica las políticas y perfiles de seguridad creados en las API utilizando la aplicación web API Manager. La conectividad a las API publicadas a través de API Manager se habilita a través de la puerta de enlace API en la nube de Jitterbit o una puerta de enlace API privada.

Las puertas de enlace API manejan estas tareas de seguridad involucradas en la aceptación y procesamiento de llamadas realizadas a una API:

- Gestión del tráfico

- Autorización y control de acceso

- Limitación de tasa

- Procesamiento de carga útil de la API

Las características de seguridad se configuran a nivel de API o a nivel de perfil de seguridad y se almacenan en caché en la puerta de enlace API, que luego se referencia durante el tiempo de ejecución de la API.

La puerta de enlace API en la nube de Jitterbit es gestionada, mantenida y alojada por Jitterbit y no requiere ninguna configuración.

Una puerta de enlace API privada es una puerta de enlace local para procesar APIs directamente desde sus propios servidores. Una puerta de enlace API privada puede estar restringida únicamente a una red interna detrás de un firewall y no ser accesible desde Internet, aunque ciertos servicios de Jitterbit deben estar en la lista de permitidos (whitelist). Con una puerta de enlace API privada, las cargas útiles de respuesta de la API nunca pasan por los sistemas de Jitterbit.

Mensajería

La comunicación entre varios componentes de Jitterbit iPaaS, como Studio, agentes y la plataforma Harmony, se logra utilizando un conjunto de servicios de mensajería en tiempo de ejecución seguros basados en la API de Java Messaging Services (JMS) incluida en la Plataforma Java. Estas APIs son internas a Harmony, y los clientes no tienen acceso a estas APIs.

Los agentes incluyen oyentes del servicio de mensajería JMS. Todos los agentes que escuchan solicitudes se autentican de manera robusta y se les proporciona una sesión autorizada en la red de mensajería de Harmony. Solo pueden escuchar solicitudes para sus grupos de agentes particulares o que se les hagan directamente a través de Harmony. Los mensajes nunca se envían a los agentes; los agentes siempre los recogen a través de HTTPS. Esto permite que los agentes funcionen detrás de firewalls corporativos y permanezcan protegidos sin necesidad de abrir puertos que permitirían el tráfico entrante desde Internet.

Agentes

Los procesos de integración diseñados en Studio y proyectos de Design Studio se ejecutan en agentes, utilizando ya sea un grupo de agentes en la nube de Jitterbit o agentes privados y un grupo de agentes privados.

Estos procesos se pueden ejecutar completamente en la nube sin necesidad de adquirir o gestionar ningún software o la infraestructura requerida para operarlo. Aquellos que eligen desplegar agentes ya sea en las instalaciones o en un modo híbrido tienen la flexibilidad de ejecutar sus procesos de integración desplegando agentes privados detrás del firewall, obteniendo así un mayor control sobre el flujo de sus datos.

Jitterbit reconoce que los clientes necesitan que sus procesos de integración se comuniquen con aplicaciones que operan detrás de firewalls corporativos por diversas razones de seguridad y cumplimiento normativo.

La arquitectura del sistema de Harmony se adapta a ambos escenarios: los procesos de integración pueden ejecutarse completamente en la nube o pueden ejecutarse detrás de firewalls corporativos para asegurar que los datos comerciales no se expongan a la nube. Los usuarios también pueden emplear modelos híbridos donde algunas integraciones se ejecutan en la nube, como el desarrollo, y otras, por ejemplo en producción, pueden ejecutarse detrás de firewalls corporativos.

Mientras que el sistema simplifica la provisión, el despliegue y la gestión de proyectos de integración, también ofrece a los usuarios la flexibilidad de ejecutar sus operaciones de integración utilizando grupos de agentes privados desmontables. Estos son subsistemas autónomos que pueden instalarse detrás de firewalls corporativos o en nubes privadas dedicadas.

La separación de los diseños de integración, que se almacenan en Harmony, de la ejecución de integración que ocurre en los grupos de agentes, permite a los clientes controlar el acceso y el flujo de datos comerciales sensibles.

Grupo de agentes en la nube

Los agentes en la nube son servicios, conocidos como backend as a service (BaaS), diseñados para procesar y atender las necesidades del cliente de manera ad-hoc. Realizan todo su trabajo de manera impulsada por eventos, eliminando así la necesidad de cualquier configuración, ajuste o gestión que es tradicional en sistemas de servidores "siempre activos" que se encuentran detrás de aplicaciones.

Jitterbit ofrece a sus clientes la opción de ejecutar todas sus integraciones en la nube al proporcionar un grupo de agentes escalable, tolerante a fallos y en clúster, completamente mantenido y gestionado por Jitterbit.

Para mejorar la seguridad y proteger la privacidad, los agentes en la nube de Jitterbit están codificados para garantizar que los datos procesados localmente no sean persistentes; se utilizan durante el tiempo mínimo necesario para completar el proceso previsto y luego se eliminan.

Cuando el grupo de agentes en la nube de Jitterbit realiza una integración, se conecta directamente con la aplicación que requiere la integración de datos. Luego, leerá y publicará datos en estas aplicaciones.

Los metadatos persistidos en el grupo de agentes en la nube de Jitterbit se almacenan en buckets de Amazon S3 encriptados que son accesibles solo para el grupo de agentes.

Para los clientes que necesitan que las aplicaciones residan dentro de su firewall, o para los usuarios que realizan integraciones bajo estrictas normativas de cumplimiento que prohíben que los datos viajen fuera de un límite geográfico determinado o residan en la nube, Jitterbit recomienda utilizar un grupo de agentes privado.

Agentes privados y grupo de agentes privado

Jitterbit proporciona la flexibilidad para que los clientes provisionen y gestionen sus propios grupos de agentes y agentes privados dentro de su firewall corporativo o nubes privadas virtuales. Esto permite a los clientes elegir dónde opera su entorno de ejecución de integración y les permite controlar en qué red viajan y residen sus datos comerciales. Al utilizar grupos de agentes privados para integraciones, las empresas pueden asegurarse de que sus datos comerciales sensibles nunca fluyan a través de la plataforma Harmony.

Los agentes que pertenecen a grupos de agentes privados se autentican y comunican con Jitterbit Harmony a través de HTTPS. Los grupos de agentes privados desplegados detrás de firewalls corporativos pueden configurarse para comunicarse a través de un servidor proxy corporativo. Si su organización no restringe las conexiones salientes, no hay requisitos adicionales de red, como abrir puertos dentro de los firewalls corporativos. Cuando las conexiones salientes están restringidas, debe permitir ciertos servicios de Jitterbit en la lista blanca.

El código del agente privado se crea con el mismo rigor de codificación que el código de Harmony (ver Procesos de desarrollo).

Mientras que los grupos de agentes privados satisfacen requisitos de seguridad estrictos, el usuario o cliente es responsable de instalar y gestionar sus agentes privados. En el grupo de agentes en la nube, Jitterbit proporciona en su lugar enrutamiento inteligente, alta disponibilidad y escalabilidad a la par de lo que se espera de una tecnología sin servidor. Sin embargo, en los grupos de agentes privados, la seguridad y la escalabilidad de los agentes privados son responsabilidad del cliente (aunque la alta disponibilidad sigue garantizándose por la plataforma Harmony siempre que se utilice más de un agente dentro de un grupo de agentes privados). Jitterbit proporciona consejos sobre las mejores prácticas para alojar el código del agente privado en Requisitos del sistema para agentes privados.

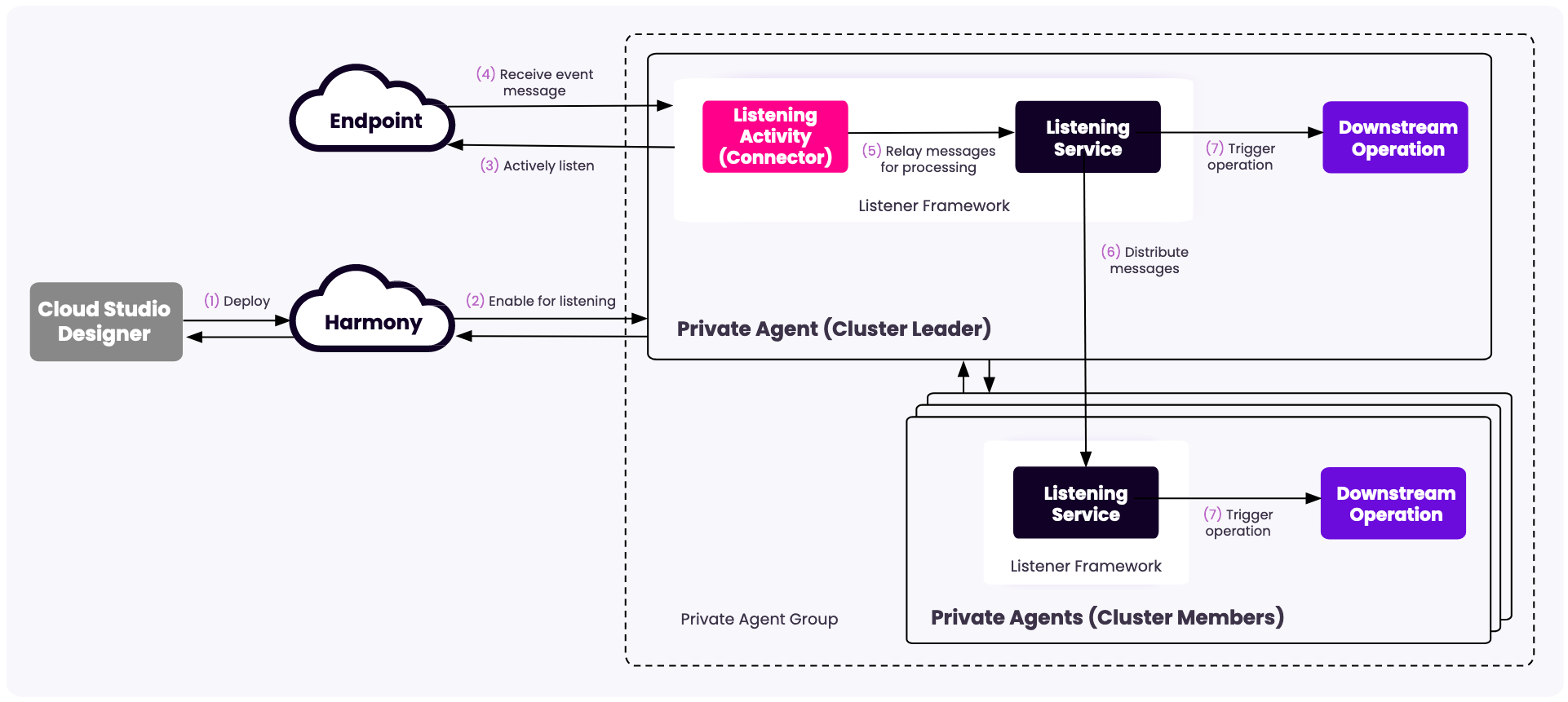

Servicio de escucha

El Servicio de escucha es un servicio de aplicación que se ejecuta en un agente privado y es consumido por ciertos conectores de Studio que tienen capacidades de escucha. El servicio de escucha proporciona capacidades de manejo de eventos asíncronos para las operaciones desplegadas en el agente.

- Se despliega y habilita una operación que contiene un conector configurado con una actividad de escucha de eventos.

- El servicio de escucha dentro del agente iniciará un oyente para esa operación.

- El oyente comenzará a escuchar activamente cualquier notificación de evento del punto final.

- Cuando ocurre un evento en el punto final, publica una notificación de evento que puede ser recibida por sus suscriptores.

- El oyente recoge el mensaje de notificación de evento.

- Si hay un agente en el grupo de agentes, el oyente retransmite el mensaje de evento a la operación. Si el grupo de agentes contiene el número mínimo para permitir capacidades completas del servicio de escucha, el mensaje de evento se pasa al agente con la menor carga de trabajo.

- Al recibir la notificación de evento, la operación desencadenará una operación posterior.

Registros de transacciones

Los registros de transacciones, también conocidos como registros de operación, son los registros generados cuando se ejecuta una operación en Studio o Design Studio. Contienen información sobre la operación, incluyendo su ubicación, período de tiempo y estado.

El registro en la nube determina si los datos de registro se guardan temporalmente y son accesibles desde la nube de Harmony. Cuando el registro en la nube está habilitado, los registros de las operaciones también incluyen mensajes de registro detallados. El registro en la nube siempre está habilitado para los grupos de agentes en la nube de Jitterbit y se puede desactivar opcionalmente para agentes privados.

Los registros de operación, incluyendo mensajes de registro detallados de agentes en la nube y agentes privados, así como los datos de entrada y salida de componentes dentro de los registros de operación, se conservan durante 30 días.

Repositorio de diseño

Jitterbit almacena todos los proyectos desplegados en Harmony en un repositorio de diseño multi-tenant. Este repositorio de proyectos se basa en una arquitectura de base de datos multi-tenant, que proporciona particionamiento lógico de proyectos por organización y, en la mayoría de los casos, por entorno. Específicamente, Harmony aísla y asegura los proyectos de los clientes utilizando lo siguiente:

- Arquitectura de base de datos segura: Incluye arquitectura de base de datos separada y arquitectura de esquema separado.

- Conexiones o tablas seguras: Utiliza conexiones de base de datos de confianza.

- Cifrado: Oculta datos críticos para que los datos permanezcan inaccesibles a partes no autorizadas, incluso si llegan a poseerlos.

- Filtrado: Utiliza una capa intermedia entre un inquilino y una fuente de datos que actúa como un tamiz, haciendo que parezca al inquilino que sus datos son los únicos datos en la base de datos.

- Listas de control de acceso: Determina quién puede acceder a los datos en la aplicación y qué pueden hacer con ellos.

Los proyectos suelen contener credenciales como nombre de usuario y contraseña utilizadas para conectarse a varios puntos finales. Esta información está cifrada dentro del repositorio multi-tenant.

El repositorio se replica en dos regiones (como Este y Oeste) para cada región de Harmony (NA, EMEA y APAC).

Los clientes no tienen acceso directo a este repositorio. Los diversos componentes de Jitterbit iPaaS, como los diseñadores de integración y los agentes en la nube, utilizan APIs para acceder al repositorio. Una vez autenticados y validado el control de acceso, toda la comunicación con el repositorio se realiza a través de varias capas de API. Además de controlar el acceso a la API de borde a través de HTTPS y sesiones del lado del servidor, las APIs deben validar el control de acceso del usuario a través de listas basadas en el entorno y Control de Acceso Basado en Roles (RBAC). Estas listas aseguran que los usuarios puedan ver, actuar y cambiar el sistema únicamente en función de los permisos otorgados por un administrador de la organización (usuario con permiso de Admin). Además, la granularidad de la auditoría es configurable por cliente.

La base de datos de actividades rotativas de Harmony almacena información sobre el estado de ejecución, así como registros de las operaciones en ejecución de todos los usuarios de Harmony.

La base de datos de actividades está construida sobre una arquitectura multi-inquilino, y aunque los datos de actividad de todos los usuarios residen en la misma base de datos, se aplica una segmentación lógica por organización y entorno a través de una capa de control de acceso de software y claves de cifrado únicas para garantizar que los usuarios solo puedan ver las actividades a las que tienen acceso.

La base de datos de actividades se replica en las Regiones y Zonas de Disponibilidad de AWS para garantizar alta disponibilidad y se respalda si es necesario restaurarla.

El acceso a la base de datos de actividades se proporciona mediante un conjunto de APIs. El registro de actividades utiliza APIs similares e infraestructura de lista de control de acceso (ACL) como el repositorio de proyectos.

Servicios de archivos

Harmony incluye un conjunto de servicios de archivos utilizados para almacenar archivos, como esquemas y personalizaciones. Todos los archivos se almacenan en el servicio AWS S3 y solo se pueden acceder a través de la plataforma Harmony y no se pueden acceder directamente.

Repositorio de esquemas

Para soportar integraciones desde una variedad de puntos finales, Harmony almacena varios tipos de esquemas, como WSDL, XSD, JTR y DTDs.

Además del almacenamiento en el datastore en la nube de Harmony, los esquemas de Studio se almacenan en el repositorio de diseño para gestionar la reutilización de esquemas dentro de un proyecto.

Repositorio de personalizaciones

Para soportar integraciones desde una variedad de puntos finales de bases de datos, Harmony almacena varios controladores JDBC y ODBC, incluidos aquellos que los clientes instalan en agentes privados.

Para extender las capacidades de Studio, puedes construir tus propios conectores personalizados utilizando Connector Builder o el Connector SDK.

Servicios de backend

Los servicios de backend son los servicios y API subyacentes de Harmony a través de los cuales fluye toda la información.

Los servicios de backend manejan tareas como iniciar sesión, gestión de usuarios, implementación, programación, gestión de organizaciones, etc.

Tiempo de ejecución del constructor de aplicaciones

Las soluciones de App Builder pueden ejecutarse en las siguientes configuraciones de implementación:

-

En las instalaciones: El entorno de App Builder se despliega en las instalaciones en el sitio del cliente. Los servidores web y de bases de datos y el entorno de App Builder residen en el hardware del cliente en la red del cliente. Esta opción proporciona control total y flexibilidad sobre el entorno e infraestructura de App Builder. Todo el mantenimiento, seguridad, hardware y operaciones de software son gestionados por el cliente.

-

Nube privada: El entorno de App Builder se despliega en un proveedor de nube privada del cliente, ya sea AWS, Google Cloud Platform (GCP) o Microsoft Azure. Los servidores web y de bases de datos y el entorno de App Builder residen en la nube privada. Esta opción proporciona flexibilidad y control sobre el entorno e infraestructura de App Builder. Todo el mantenimiento, seguridad, hardware y operaciones de software son gestionados por el cliente.

Motor de tiempo de ejecución B2B

Las transacciones EDI se procesan a través del tiempo de ejecución en la nube EDI, también conocido como eiCloud.

Una vez que se genera una transacción, se almacena en la base de datos de transacciones mientras espera ser procesada. El documento EDI persiste hasta que se archiva utilizando la configuración de archivo establecida para el socio comercial. El estado de un documento EDI se puede verificar en cualquier momento a través de la página de Transacciones EDI.

Los protocolos de comunicación EDI estándar son compatibles, como FTP/SFTP, HTTP/HTTPS, AS2, tuberías personalizadas, etc.

Se admiten formatos EDI estándar, incluidos ANSI X12 (incluido VICS), EDIFACT y sus subconjuntos, y estándares xCBL.

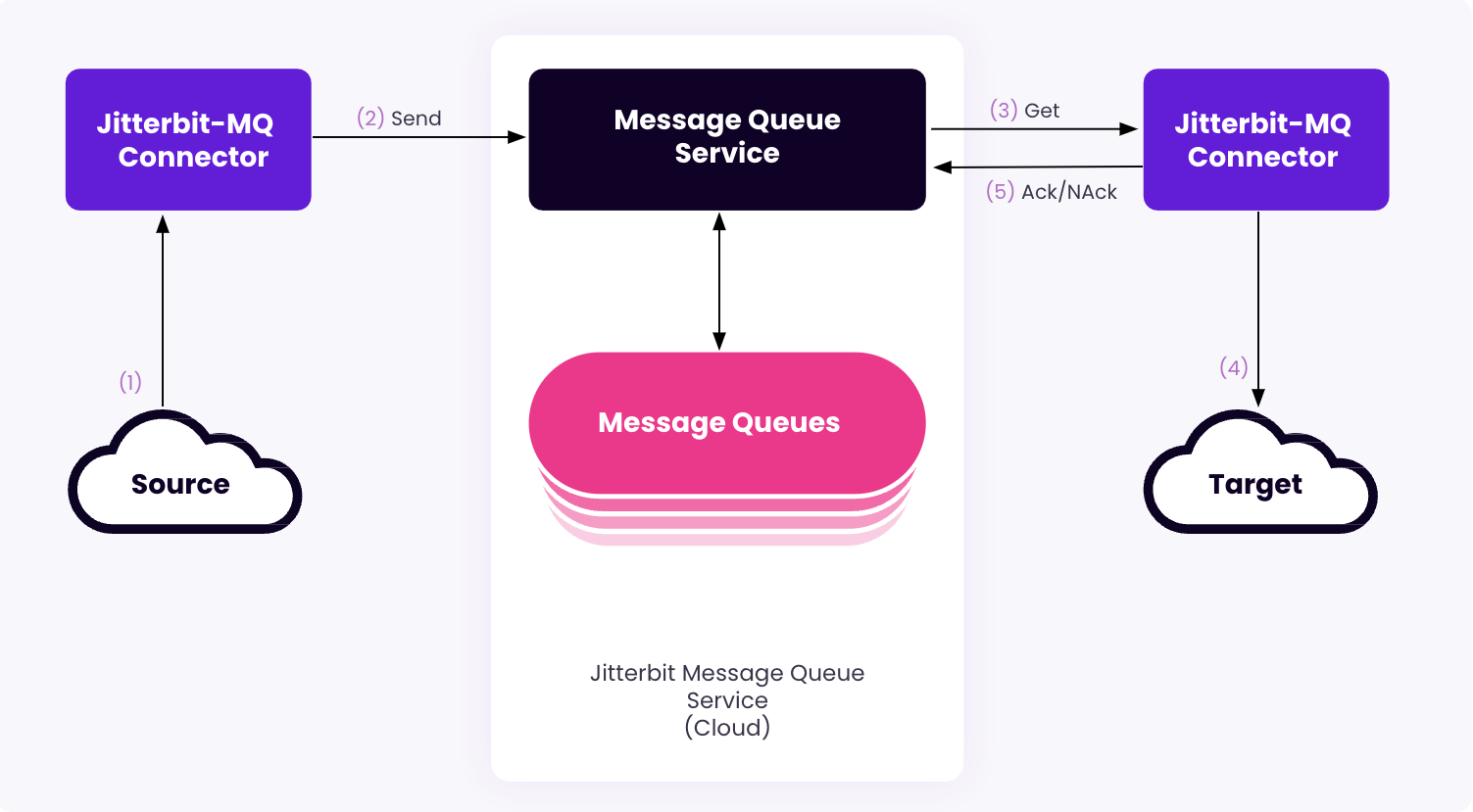

Sistema de mensajería

El Servicio de Cola de Mensajes (MQ) es un servicio de cola de mensajería basado en la nube y multiusuario para crear y gestionar colas y mensajes. Permite crear integraciones que están desacopladas de los puntos finales que se están integrando. El Servicio MQ se utiliza con el conector Jitterbit MQ del Studio.

-

Los datos se recuperan de un punto final de origen, como utilizando un conector del Studio. Los datos recuperados pueden transformarse en un mensaje que será consumido por el conector Jitterbit MQ.

-

Usando la actividad Enviar o la actividad Enviar en masa de Jitterbit MQ, los datos se envían al servicio de Cola de Mensajes de Jitterbit (que envía los mensajes a la cola de mensajes especificada).

-

Los mensajes se pueden recuperar de una cola de mensajes utilizando la actividad Obtener o la actividad Obtener en masa de Jitterbit MQ.

-

Los datos recuperados de un mensaje se pueden utilizar como entrada para ser consumidos por un punto final de destino, como utilizando un conector del Studio.

-

Una vez que se consumen los datos, el mensaje puede ser reconocido (usando la actividad Reconocer) o negativamente reconocido (usando la actividad NACK). Si el mensaje no es reconocido o negativamente reconocido antes del tiempo de espera de 30 minutos, el mensaje estará disponible para ser recuperado de la cola nuevamente mediante una actividad Obtener o una actividad Obtener en masa.

Analítica y motores de registro

La plataforma Harmony proporciona información de analítica y registro que se puede acceder a través del portal de Harmony o directamente en servidores de agentes privados.

Procesos de desarrollo

Jitterbit desarrolla y mejora sus aplicaciones utilizando prácticas sólidas del ciclo de vida del desarrollo de software (SDLC) tales como:

- Identificar vulnerabilidades de fuentes externas para impulsar cambios y mejoras en el código.

- Aplicar parches de hardware y software. Nuestro entorno virtual nos permite aplicar cambios en el código y parches de hardware sin tiempo de inactividad.

- Proporcionar capacidades de autenticación y registro seguras.

- Eliminar cuentas de desarrollo, IDs y contraseñas de los entornos de producción.

- Cumplir con estrictas prácticas de gestión de cambios para actualizaciones de código así como parches.

- Separar los entornos de prueba y desarrollo de la producción.

- Mantener la separación de funciones entre el personal de desarrollo y soporte.

- Asegurar que la Información Personal Identificable (PII) no se utilice en entornos de prueba.

- Eliminar IDs de prueba y desarrollo antes de migrar el código a producción.

- Realizar revisiones de código regularmente.

- Documentar los cambios en el código.

- Involucrar la opinión y aprobación de desarrolladores senior para todos los cambios en el código.

- Completar pruebas de funcionalidad y regresión antes del lanzamiento a producción.

- Mantener procedimientos de reversión para preservar alta disponibilidad e integridad.

- Seguir prácticas de codificación segura de acuerdo con una política de SDLC y abordar las necesidades de capacitación en seguridad para el equipo de desarrollo.

- Verificar fallas de seguridad según lo prescrito por el Proyecto Abierto de Seguridad de Aplicaciones Web (OWASP), tales como fallas de inyección, desbordamientos de búfer, errores criptográficos, manejo de errores, etc.

- Evaluar vulnerabilidades en cada lanzamiento.

- Realizar pruebas de penetración anuales.

Autenticación, permisos y acceso

Antes de que un usuario pueda comenzar su trabajo, debe autenticarse con Harmony utilizando su cuenta de usuario. Esa cuenta tiene permisos basados en roles en la organización de Harmony. Esos roles pueden asignarse varios niveles de acceso en entornos individuales.

Registro y autenticación

Para acceder y utilizar la plataforma Harmony, un usuario debe registrarse y autenticarse utilizando su cuenta de usuario.

La fortaleza de la contraseña, la complejidad y atributos, como la autenticación de dos factores, son personalizables para que los clientes puedan cumplir con los requisitos de su política de seguridad. Los administradores también pueden restringir el acceso a dominios de miembros específicos o requerir que las direcciones IP de los usuarios estén dentro de un rango especificado. Estas configuraciones se establecen en las políticas de la organización. Si un usuario es miembro de múltiples organizaciones, las políticas más estrictas de cualquier organización de la que sea miembro entran en vigor para su inicio de sesión.

Después de 5 intentos fallidos de inicio de sesión utilizando las credenciales de la cuenta de Harmony, las cuentas se bloquean durante 30 minutos. Los usuarios son notificados por correo electrónico si la razón de un inicio de sesión fallido se debe al bloqueo de la cuenta. Cuando un usuario está bloqueado, su estado en la página Consola de administración > Gestión de usuarios en la pestaña Usuarios de Harmony es Inactivo. Para eliminar el bloqueo, deben esperar 30 minutos antes de intentar iniciar sesión nuevamente con su contraseña existente, o restablecer su contraseña utilizando el enlace Olvidé mi contraseña en la página de inicio de sesión del portal de Harmony. No se pueden reutilizar las contraseñas. Si un cambio de contraseña falla por cualquier motivo, incluyendo si la contraseña se ha utilizado antes, se devuelve un mensaje de error genérico por razones de seguridad.

Cuando se habilita inicio de sesión único (SSO) para un usuario, tales requisitos son gestionados por el proveedor de identidad. El SSO también es habilitado por un administrador desde las políticas de una organización. Jitterbit admite estos principales proveedores de identidad:

- Autodesk (OAuth 2.0)

- Azure Active Directory (SAML 2.0)

- BMC (propietario solo para clientes de BMC) (OAuth 2.0)

- Google (OAuth 2.0)

- Okta (SAML 2.0)

- Salesforce (OAuth 2.0 y SAML 2.0)

Cuando el SSO está habilitado para una organización, los usuarios inician sesión en el portal de Harmony y en Design Studio con las credenciales de su proveedor de identidad configurado.

Toda la comunicación con Harmony se realiza a través de HTTPS (mayor que TLS 1.2).

Roles de usuario y permisos de organización

Cada usuario de Harmony tiene su propia cuenta personal basada en roles y credenciales de inicio de sesión donde se almacenan de forma segura las herramientas de integración y proyectos personales.

Una vez autenticado, Harmony identifica todas las organizaciones y entornos a los que este usuario tiene acceso. Harmony proporciona al usuario una lista de los activos en los que puede trabajar y permite al usuario crear activos en cualquier entorno donde tenga privilegios suficientes.

Los privilegios son basados en roles y seleccionables/configurables por entorno y por organización. Cada organización tiene dos roles predeterminados:

- Administrador: Un rol llamado Administrador cuyo permiso Admin permite el acceso a todos los activos que pertenecen a esa organización.

- Usuario: Un rol llamado Usuario cuyo permiso Read proporciona acceso al portal de Harmony y otras áreas de acceso mínimo.

Además de los permisos Admin y Read, estos permisos independientes están disponibles para ser asignados a roles:

- Delegado de Agente: Permite a un usuario gestionar usuarios y roles no administrativos. Pueden agregar, editar o eliminar usuarios no administrativos, pero no pueden cambiar un usuario de no administrativo a administrativo. También pueden administrar usuarios externos.

- Instalación de Agente: Permite a un usuario instalar agentes pero no proporciona control ni visibilidad fuera de esta función. Esto se puede usar para permitir que los administradores dentro y fuera de la empresa establezcan conectividad adicional sin ningún impacto en los proyectos o incluso conocimiento de la plataforma.

- ApiConsumer: Cuando se utiliza en combinación con niveles de acceso al entorno, proporciona acceso para ver la documentación de OpenAPI en un entorno. Por sí solo, este permiso permite el acceso a la página del Portal API.

- Usuario EDI: Permite a un usuario EDI crear y actualizar socios EDI, transacciones y configuraciones.

- Visualizador EDI: Permite a un usuario EDI ver socios EDI, transacciones y configuraciones.

Los administradores pueden agregar nuevos roles a la organización e invitar a otros usuarios de Harmony a unirse cuando necesiten trabajar en equipos para diseñar, construir, probar y gestionar sus proyectos, APIs y datos EDI. Los usuarios pueden ser añadidos a múltiples roles dentro de una organización.

Consulte la tabla de Permisos para obtener información sobre los privilegios otorgados por cada permiso, y a Roles para crear roles adicionales con cualquier combinación de permisos.

Entornos y niveles de acceso

Los entornos se utilizan para segregar los activos de una organización para estas aplicaciones de Harmony:

- Los proyectos de integración de Studio y Design Studio se despliegan en entornos asociados con grupos de agentes.

- Las APIs del API Manager se crean y publican en entornos.

- Los socios comerciales se añaden y los datos EDI se procesan por entorno.

Los entornos representan un estado dado de un proyecto o API. Muchos proyectos existen en varias etapas dentro de diferentes entornos. Por ejemplo, una configuración común del ciclo de vida de un proyecto podría tener tres entornos: desarrollo, prueba y producción. Un proyecto o API puede existir en diferentes estados dentro de cada entorno.

Los administradores de la organización (usuarios con permiso de Admin) gestionan el acceso a cada entorno utilizando acceso basado en roles. Por ejemplo, los usuarios en el rol de desarrollador pueden tener privilegios de lectura, ejecución y escritura en el entorno de desarrollo, pero solo acceso de lectura al entorno de prueba y ningún acceso al entorno de producción.

Hay cuatro niveles de acceso a entornos en cascada:

-

Ver registros: Permite a un usuario ver los registros de operación de Studio y Design Studio a través de la página Runtime de la Consola de Gestión en un entorno particular, pero no proporciona visibilidad ni control sobre los proyectos. Esto permite a los usuarios apoyar pero no modificar proyectos desplegados en entornos críticos como producción. El acceso se limita a ver la tabla de operaciones y no incluye acceso a los mensajes de registro.

-

Leer: Permite a un usuario acceso solo de lectura a los proyectos de Studio y Design Studio y a las APIs del API Manager en un entorno dado. Esto se puede utilizar para compartir plantillas o para permitir que los usuarios vean pero no cambien activos. Este nivel de acceso también proporciona acceso solo de lectura a las páginas de la Consola de Administración Proyectos, Entornos, y Agentes.

-

Ejecutar: Permite a los usuarios ejecutar operaciones de Studio y Design Studio y ver mensajes de registro en la página Tiempo de Ejecución de la Consola de Administración dentro de un entorno dado. Este es un control de acceso común para entornos de prueba y a menudo se otorga a los usuarios que necesitan apoyar proyectos, ya que pueden necesitar tanto probar como ejecutar tareas según sea necesario.

-

Escribir: Permite el control total de un entorno dado. Los usuarios que pertenecen a un rol con acceso Escribir pueden hacer ediciones y realizar acciones dentro de ese entorno particular. Esto incluye desplegar operaciones de Studio y Design Studio; editar y publicar APIs del API Manager; iniciar recetas y plantillas del Marketplace; y realizar acciones en las páginas de la Consola de Administración Proyectos, Entornos, y Agentes.

Almacenamiento de datos

Las siguientes secciones describen los tipos de información almacenada en Harmony.

Datos del usuario

Cuando un usuario se registra y se suscribe a Harmony, debe proporcionar la siguiente información, que se almacena en el repositorio del proyecto: nombre, apellido, correo electrónico y número de teléfono. La empresa, la dirección de la empresa y el sitio web de la empresa se pueden proporcionar, pero son opcionales.

Además, ciertos datos del sistema que pueden ser utilizados para identificar a un usuario se registran para garantizar la seguridad y la integridad del sistema.

Autenticación del usuario

Los intentos de inicio de sesión exitosos y fallidos se registran para identificar posibles brechas de seguridad y determinar si alguien está intentando obtener acceso no autorizado al sistema. Esta información se registra:

- ID de usuario: El ID de usuario asociado con cada intento de inicio de sesión. Esto ayuda a identificar qué usuario está intentando iniciar sesión y a rastrear su actividad.

- Marca de tiempo: La hora de cada intento de inicio de sesión. Esto ayuda a identificar cuándo un usuario está intentando iniciar sesión y a rastrear su actividad a lo largo del tiempo.

- Dirección IP: La dirección IP asociada con cada intento de inicio de sesión. Esto ayuda a identificar desde dónde el usuario está intentando iniciar sesión y a detectar posibles brechas de seguridad.

- Información del dispositivo: Información sobre el dispositivo utilizado para iniciar sesión, como el sistema operativo, la versión del navegador y el tipo de dispositivo. Esto ayuda a identificar posibles brechas de seguridad y a solucionar cualquier problema que pueda surgir.

- Eventos de cierre de sesión: Cada vez que un usuario cierra sesión. Esto ayuda a asegurar que los usuarios hayan cerrado sesión y a rastrear su actividad.

Autorización de usuario

La autorización de usuario determina si un usuario tiene los permisos apropiados para acceder a un recurso específico o realizar una acción específica dentro de un sistema.

Además de ID de usuario y Marca de tiempo (descritos en Autenticación de usuario), se registra esta información de autorización de usuario:

- ID de recurso: El ID del recurso que el usuario está intentando acceder o modificar. Esto ayuda a identificar qué recurso el usuario está intentando acceder y a rastrear el uso de recursos.

- ID de acción: El ID de la acción que el usuario está intentando realizar. Esto ayuda a identificar qué acción el usuario está intentando realizar y a rastrear el uso de acciones.

- Resultado de autorización: El resultado de cada intento de autorización, incluyendo si se otorgó o denegó el acceso al recurso o acción. Esto ayuda a identificar posibles brechas de seguridad y a rastrear el uso de recursos y acciones.

- Políticas de autorización: Información sobre las políticas de autorización, como el nombre y la versión de la política, y cualquier opción de configuración relevante. Esto ayuda a solucionar problemas de autorización y a auditar cambios en las políticas.

Acceso a datos

El acceso a datos se refiere al proceso de leer o modificar datos dentro de un sistema.

Además de ID de usuario, Marca de tiempo, Dirección IP y Información del dispositivo (descritos en Autenticación de usuario), se registra la siguiente información de acceso a datos:

- ID de datos: El ID de los datos que el usuario está intentando acceder o modificar. Esto ayuda a identificar qué datos está intentando acceder o modificar el usuario y a rastrear el uso de datos.

- Tipo de acceso: El tipo de acceso que se está intentando, como lectura o escritura. Esto ayuda a identificar si el usuario está intentando ver o modificar datos.

- Resultado de acceso: El resultado de cada intento de acceso a los datos, incluyendo si se le otorgó o denegó el acceso al usuario. Esto ayuda a identificar posibles brechas de seguridad y a rastrear el uso de datos.

Cambios de configuración

Los cambios de configuración se refieren a modificaciones realizadas en la configuración de un sistema o aplicación.

Además de ID de usuario y Marca de tiempo (descritos en Autenticación de usuario), se registra la siguiente información sobre cambios de configuración:

- Elemento de configuración: El elemento de configuración específico que fue cambiado. Esto ayuda a identificar qué ajuste fue modificado y a rastrear los cambios en ese elemento a lo largo del tiempo.

- Valor antiguo: El valor anterior del elemento de configuración antes del cambio. Esto ayuda a identificar cuál era el ajuste antes de que se realizara el cambio.

- Nuevo valor: El nuevo valor del elemento de configuración después del cambio. Esto ayuda a identificar a qué se cambió el ajuste.

- Tipo de cambio: El tipo de cambio que se realizó, como una adición, modificación o eliminación. Esto ayuda a identificar qué tipo de cambio se realizó en el elemento de configuración.

- Razón del cambio: (opcional) La razón del cambio de configuración, si está disponible. Esto ayuda a identificar por qué se realizó el cambio y a solucionar cualquier problema que pueda surgir como resultado del cambio.

Eventos del sistema

Los eventos del sistema se refieren a varios eventos que ocurren dentro de un sistema, como el inicio o apagado del sistema, errores, advertencias y otros eventos del sistema.

Además del ID de usuario, la marca de tiempo y la dirección IP (descritos en Autenticación de usuario), se registra la siguiente información sobre eventos del sistema:

- Tipo de evento: El tipo de evento que ocurrió, como un error, advertencia o evento informativo. Esto ayuda a identificar la gravedad del evento y priorizar los esfuerzos de solución de problemas.

- Descripción del evento: Una descripción del evento, incluyendo cualquier mensaje de error u otros detalles relevantes. Esto ayuda a identificar qué sucedió y a solucionar cualquier problema que pueda surgir.

- Fuente del evento: La fuente del evento, como la aplicación, el proceso del sistema o el dispositivo. Esto ayuda a identificar dónde ocurrió el evento y a aislar cualquier problema a componentes específicos del sistema.

- Estado del evento: El estado del evento, incluyendo si fue resuelto o si aún está en curso. Esto ayuda a rastrear la resolución del evento y asegurar que todos los problemas sean abordados adecuadamente.

Uso de la API

El uso de la API se refiere al uso de interfaces de programación de aplicaciones (APIs) para interactuar con un sistema o aplicación.

Además del ID de usuario, marca de tiempo, dirección IP y información del dispositivo (descritos en Autenticación de usuario), se registra la siguiente información sobre el uso de la API:

- Endpoint de la API: El endpoint específico de la API que fue llamado. Esto ayuda a identificar qué funcionalidad fue accedida y a rastrear el uso de la API por endpoint.

- Parámetros de la solicitud: Los parámetros que fueron pasados en la solicitud de la API. Esto ayuda a identificar qué datos se utilizaron en la llamada a la API y a solucionar cualquier problema que pueda surgir.

- Estado de la respuesta: El estado de la respuesta de la API, incluyendo cualquier mensaje de error u otros detalles relevantes. Esto ayuda a identificar si la llamada a la API fue exitosa o no y a solucionar cualquier problema que pueda surgir.

Datos del proyecto de integración

Para ejecutar y gestionar un proyecto de integración, un usuario debe desplegar el proyecto en Harmony. El proyecto almacena detalles de diseño e implementación para instruir a los grupos de agentes sobre qué actividades necesitan realizar. Esto incluye lo siguiente:

- Operaciones de integración que describen lo que hará una unidad de integración. Por ejemplo, sincronizar todos los cambios en los datos de clientes en el sistema CRM con los datos de clientes en el sistema ERP.

- Transformaciones y scripts que describen cómo se transponen esos datos del sistema fuente al sistema objetivo. Esto incluye cualquier regla de validación o manipulación de datos necesaria para transferir los datos con éxito.

- Interfaces que describen las diversas estructuras de objetos fuente y objetivo. Estas interfaces pueden ser estructuras de texto simples o representaciones de objetos complejas en XML, JSON o EDI.

- Conexiones y puntos finales que se utilizan como fuentes o destinos. Si bien estos pueden ser valores codificados, incluidos direcciones de sistema y credenciales, también pueden ser referenciados a través de variables que se pueden almacenar en bases de datos internas para clientes que implementan sus propios cofres de credenciales.

- Programaciones y notificaciones que determinan cuándo deben ejecutarse las operaciones por lotes y qué hacer en caso de resultados exitosos o fallidos.

- Puntos finales de API que informan a los agentes y grupos de agentes cómo exponer APIs para que los eventos del sistema externo puedan llamar e invocar integraciones de Jitterbit.

Los datos persistentes están asegurados en reposo con:

- Autenticación

- Listas de control de acceso

- Cifrado FIPS 140-2 y claves de cifrado únicas por cliente

Los datos persistentes en la nube están asegurados en tránsito con:

- Autenticación.

- Cifrado TLS (Transport Layer Security).

Registro de actividad de integración

Cuando un grupo de agentes ejecuta una operación de integración, sincroniza sus registros con el registro de actividad rotativa multi-tenant de Harmony. Esto incluye la siguiente información:

- Estado: El estado de una operación (por ejemplo, pendiente, en ejecución, exitosa, fallida).

- Agente: Qué agente en el grupo de agentes ejecutó la operación.

- Tiempo: Cuándo se envió, comenzó y completó la ejecución de la operación.

- Enviado por: Quién envió la solicitud para ejecutar la operación.

- Registros procesados: El número de registros procesados desde el sistema fuente y cuántos registros se publicaron en el objetivo.

- Mensaje: Cualquier información adicional que sea relevante para solucionar un resultado fallido, o información resumida que un usuario le indique explícitamente a Jitterbit que escriba en el registro utilizando la función interna

WriteToOperationLog.

Además, cuando se habilita el registro de depuración de operaciones en una operación de Studio, se escribe los datos de entrada y salida del componente en el registro de operaciones.

Los datos del registro de operaciones se almacenan en la nube en un sistema de particiones rotativas diarias. Las actividades de cada día se capturan en la partición de ese día y cada partición se elimina después de 31 días. Los datos del registro de actividades que tienen más de 31 días se eliminan permanentemente.

Los registros de operaciones, incluidos los mensajes de registro detallados de los agentes en la nube y los agentes privados, así como los datos de entrada y salida del componente dentro de los registros de operaciones, se retienen durante 30 días por Harmony.

Registros de agentes

Cada agente puede generar datos adicionales que pueden ser accedidos a través de Harmony o pueden ser almacenados en dispositivos de almacenamiento de archivos locales y accesibles desde dentro de un firewall. Estos son registros detallados, que incluyen:

- Registros de depuración de operaciones para agentes en la nube o para agentes privados

- Registros detallados de conectores accesibles solo en agentes privados

- Registros adicionales accesibles solo en agentes privados

- Archivos de registros exitosos procesados

- Archivos de registros fallidos procesados

Los grupos de agentes y los agentes no sincronizan automáticamente estos con Harmony, ya que típicamente incluyen datos comerciales confidenciales. Al utilizar sus propios dispositivos de almacenamiento, los clientes pueden asegurar sus datos dentro de su firewall o en sus propias infraestructuras de nube privada.

Estos registros son útiles para la solución de problemas detallada y fines de auditoría.

Por defecto, un grupo de agentes privados almacenará archivos de registro, archivos de depuración, archivos temporales, datos de transformación y archivos de éxito y fracaso durante 1 a 14 días, dependiendo de la configuración de las reglas del servicio de limpieza de archivos.

Datos de prueba de integración que fluyen a través de Harmony

Además de los datos almacenados en Harmony, los datos comerciales pueden fluir a través de la plataforma en la nube durante el diseño de integración. Estos datos de prueba no persistentes fluyen al realizar funciones como:

- Vista previa usando archivo de muestra: Trae datos de muestra – ya sea cargados por el usuario o datos simulados creados a partir de la estructura de origen – a una transformación para ayudar al usuario a identificar elementos en una interfaz y probar transformaciones. Muestra el resultado transformado del objetivo para un conjunto de datos dado que está cargado.

- Vista previa usando datos de origen: Trae datos de origen de ciertos puntos finales – como los de una base de datos, Salesforce o consulta de NetSuite – a la transformación que se está previsualizando y muestra el resultado transformado del objetivo para un conjunto de datos dado que está cargado.

- Script de prueba: Permite al usuario probar scripts que incluyen funciones que podrían devolver datos – como los de una base de datos, Salesforce o consulta de NetSuite – o scripts que muestran valores de variables devueltos de una API.

- Consulta de prueba: Permite al usuario probar si una consulta es válida y devuelve una muestra de datos del punto final durante la configuración de ciertas actividades de punto final, como las de una base de datos o consulta de Salesforce.

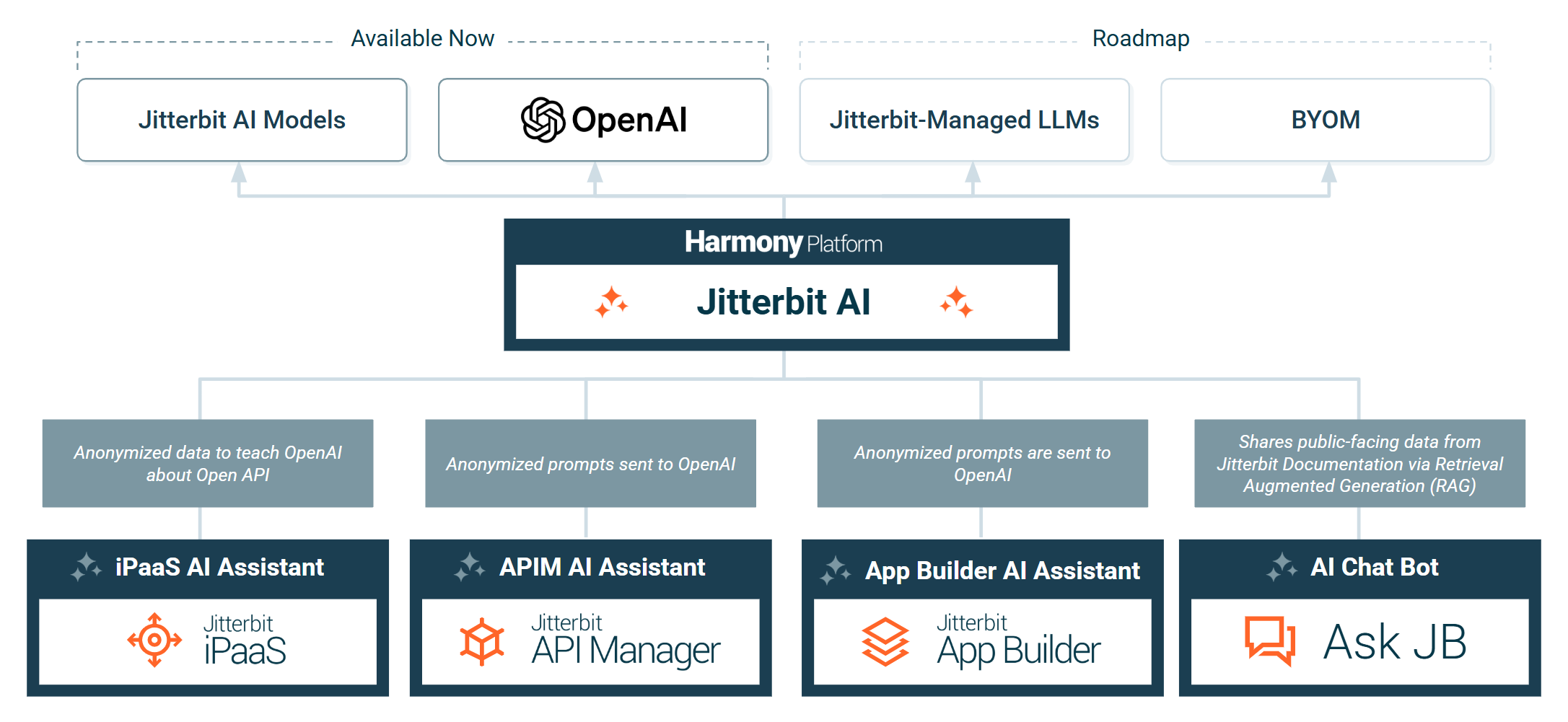

Servicios de IA

La plataforma Harmony está impregnada de capacidades de IA, incluyendo asistentes y chatbots impulsados por IA:

Importante

Solo se comparten de manera segura datos anonimizados y no sensibles con OpenAI.

Jitterbit utiliza servicios de IA para procesar datos con estas características:

- Asistente de IA de iPaaS: El Asistente de IA del Constructor de Conectores envía mensajes anonimizados a OpenAI para enseñarle a entender la documentación de API que utiliza para generar un conector de Studio. La función de mapeo de IA de Jitterbit (Beta) se basa en el propio modelo de Jitterbit. Jitterbit no envía ningún dato de transformación a ningún proveedor de modelos.

- Asistente de IA de APIM: El Asistente de IA de APIM envía mensajes anonimizados a OpenAI para crear y publicar activos en el Administrador de API.

- Asistente de IA del Constructor de Aplicaciones: El Asistente de IA del Constructor de Aplicaciones envía mensajes anonimizados a OpenAI para ser utilizados para generar una aplicación del Constructor de Aplicaciones.

- Chat Bot de IA: El chatbot AskJB de IA utiliza OpenAI con Generación Aumentada por Recuperación (RAG) para recuperar información pública disponible a través del sitio de Documentación de Jitterbit. AskJB AI está disponible a través del portal Jitterbit Harmony y públicamente en el sitio de Documentación de Jitterbit.

topologías de seguridad de iPaaS

Cualquier proyecto o servicio de integración, incluidas las API, se puede implementar con las topologías de seguridad descritas a continuación. Dependiendo de las necesidades ambientales inmediatas y/o específicas, se debe emplear la topología que cumpla con los requisitos de datos y políticas de gobernanza de su organización. Estas arquitecturas de implementación, con las topologías de seguridad asociadas, se resumen a continuación y se detallan en esta sección.

- Nube: En la nube de Harmony, donde el sistema y la escala son completamente gestionados por Jitterbit.

- Privada (Local, On-Premises): En un servidor local o nube privada, donde el sistema es autoalojado y gestionado localmente.

- Híbrida: En un modo híbrido, donde partes particulares del sistema son autoalojadas y el resto es gestionado por Jitterbit.

Además, Jitterbit permite cualquier número de combinaciones y ubicaciones para sus componentes, así como permite intercambiar las opciones de implementación ad hoc en diferentes situaciones. Esta flexibilidad conduce a estos beneficios:

- Mayor rendimiento de procesamiento: El rendimiento se puede mejorar utilizando procesamiento en el borde, donde los agentes están ubicados cerca de donde residen los datos.

- Facilidad de gestión: La gestión remota está disponible incluso para implementaciones privadas/locales.

- Seguridad y privacidad: Todo el procesamiento se realiza directamente por los agentes sin exposición a partes externas más allá de las conexiones de origen y destino inmediatas.

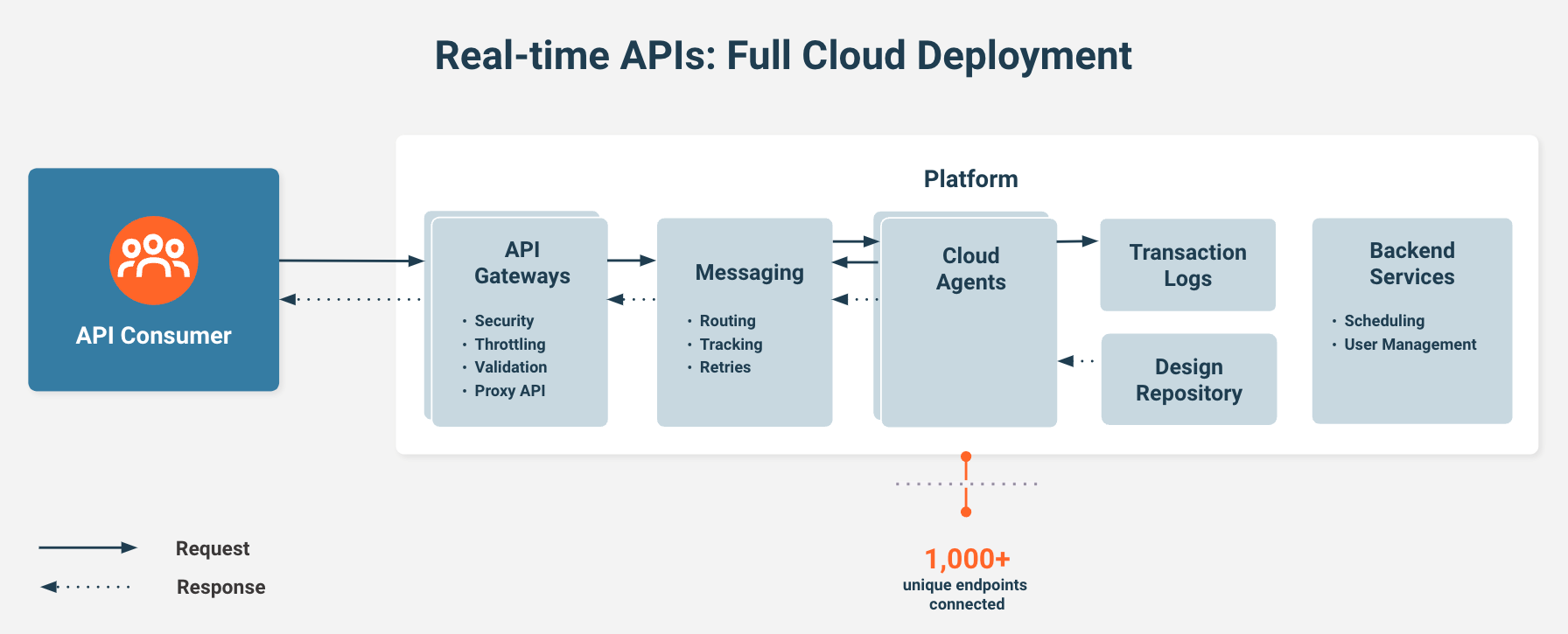

topología de seguridad de implementación en la nube completa

Los clientes que necesitan realizar integraciones donde todas sus fuentes de datos son accesibles a través de la nube pueden implementar sus proyectos en entornos de Harmony y ejecutar sus proyectos en el grupo de agentes de la nube de Jitterbit.

Aquí, el grupo de agentes de nube pública multi-inquilino operado por Jitterbit accederá directamente a los datos comerciales del cliente a través de Internet utilizando HTTPS. Los agentes de Jitterbit dentro de este grupo de agentes procesarán los datos comerciales y los publicarán en cualquier sistema de destino requerido. Los datos fluirán dentro de la red de Jitterbit utilizando HTTPS.

Nota

Todos los datos mencionados anteriormente persistirán en el entorno operativo seguro de Harmony por un breve período de tiempo.

Los clientes que tienen políticas que no permiten la utilización de la nube o que requieren garantías excesivas de responsabilidad e indemnización deben validar que el Acuerdo de Suscripción Maestra de Jitterbit y la Política de Privacidad cumplan con las necesidades relacionadas con las regulaciones de su industria, disposiciones del cliente, indemnización del cliente y términos de responsabilidad del cliente.

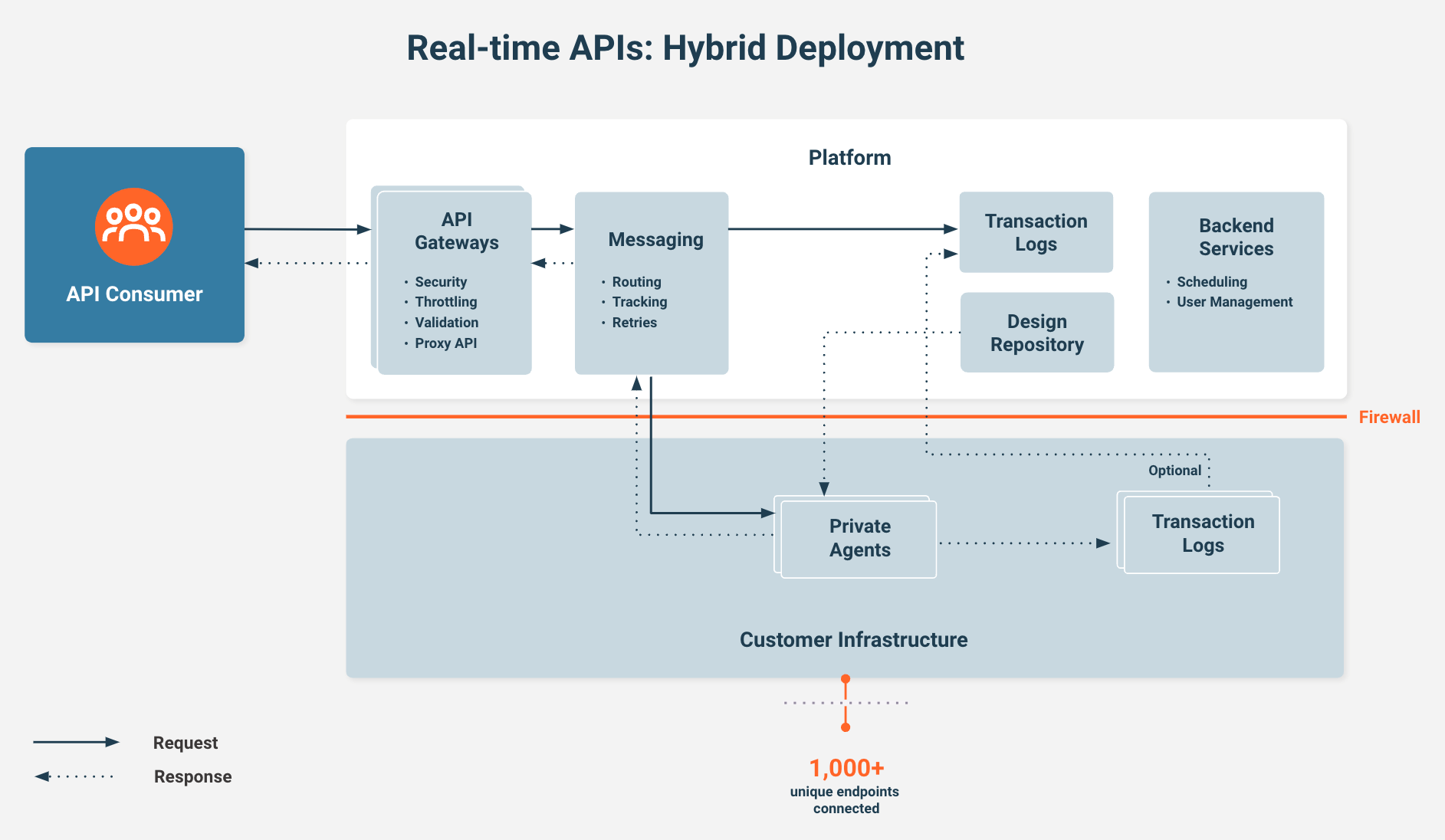

Topología de seguridad de implementación híbrida

En un escenario de implementación híbrida, partes particulares del sistema son autoalojadas, y el resto es gestionado por Jitterbit. Por ejemplo, puede que no desee exponer bases de datos y aplicaciones a ningún sistema en la nube, incluyendo Jitterbit, si los requisitos de su organización no permiten que los datos residan en la nube (fuera del firewall) debido a preocupaciones de privacidad y regulaciones.

En este caso, los agentes privados residen detrás del firewall, mientras que la puerta de enlace API está en la nube de Harmony. El agente solicita la información a través de la capa de mensajería y envía la carga útil de las aplicaciones y fuentes de datos de vuelta a la puerta de enlace a través de la carga útil. Los clientes pueden limitar lo que se almacena en los registros para evitar que estos datos lleguen a la nube de Harmony.

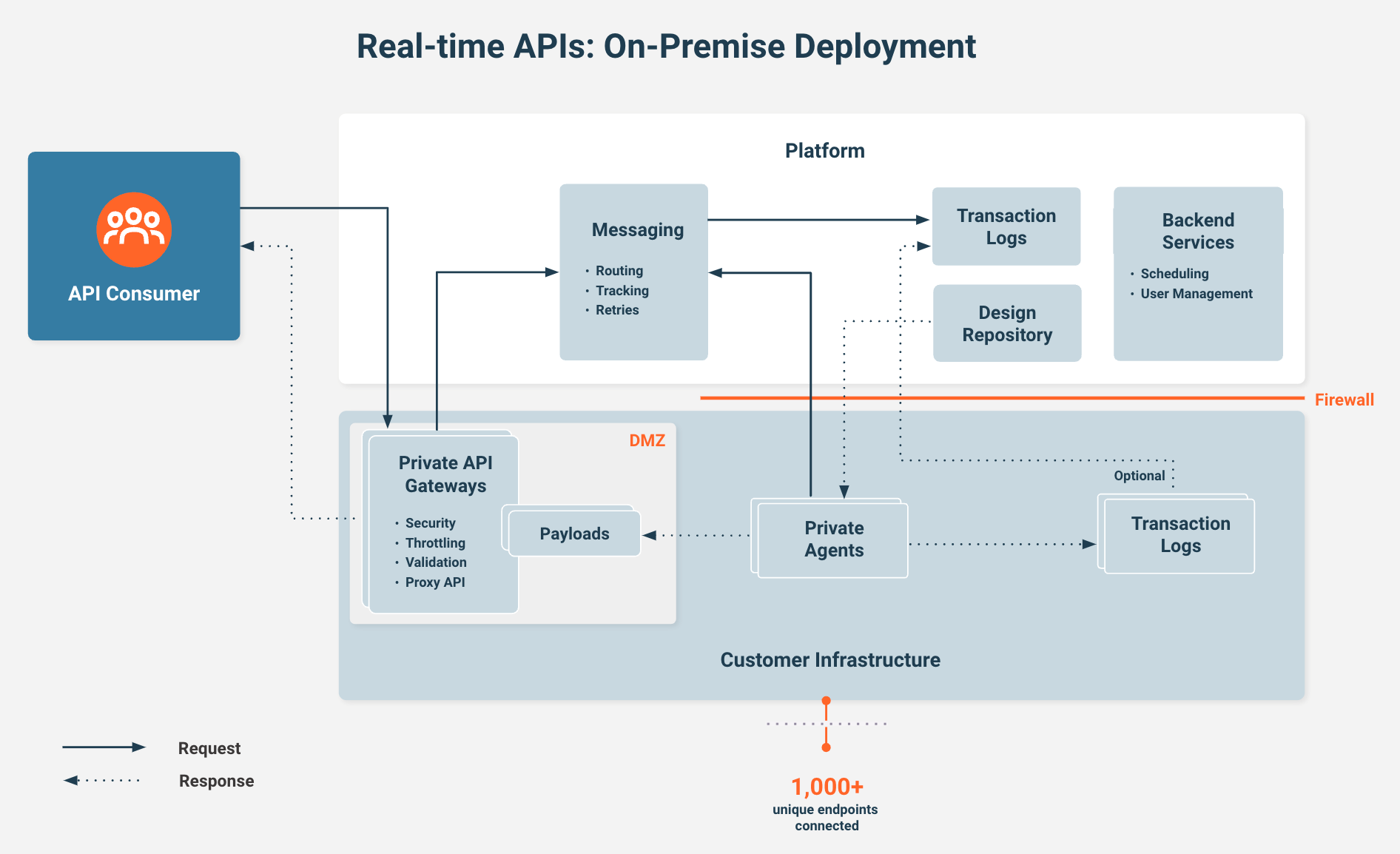

Topología de seguridad de implementación privada

En la mayoría de los escenarios de integración empresarial, el grupo de agentes debe acceder tanto a aplicaciones internas como a aplicaciones en la nube. Aquí, los usuarios desplegarían sus proyectos en entornos de Harmony, instalarían sus propios grupos de agentes privados dentro de sus redes que tienen acceso a sus aplicaciones, y luego gestionarían esos grupos de agentes provisionados a través de la plataforma Harmony.

Esta topología permite a los usuarios provisionar y gestionar sus grupos de agentes utilizando Harmony, pero el grupo de agentes y cualquier dato empresarial sensible que se procese o almacene reside dentro de su red. En esta topología, el grupo de agentes privado puede ejecutarse en entornos de servidor físico o virtual de Windows o Linux (consulte Requisitos del sistema para agentes privados para más información).