Configurar Microsoft Entra ID usando WS-Federation en Jitterbit App Builder

App Builder se integra con Microsoft Entra ID utilizando el protocolo WS-Federation, lo que permite el inicio de sesión único. Cada instancia de App Builder debe configurarse individualmente para trabajar con Microsoft Entra ID y viceversa. Para lograr esto, asegúrate de cumplir con los requisitos y luego sigue las instrucciones en esta página, que están divididas en tres pasos generales:

-

Paso 1: Registrar App Builder como una aplicación de Microsoft Entra ID

-

Paso 2: Configurar Microsoft Entra ID como un proveedor de seguridad de App Builder

-

Paso 3: Mapear usuarios y grupos de App Builder a identidades de Azure

Requisitos

Para configurar Microsoft Entra ID con WS-Federation para App Builder, debes cumplir con los siguientes requisitos:

-

Debes tener acceso de administrador a una cuenta de Azure con un servicio de Microsoft Entra ID.

-

Debes tener acceso de administrador a App Builder.

-

App Builder debe estar disponible a través de HTTPS con un certificado TLS válido.

Terminología

La tabla a continuación define algunos de los términos utilizados en esta página.

| Ejemplo | Notas | |

|---|---|---|

| URL de App Builder | https://example.com/Vinyl/ |

App Builder debe ser accesible a través de HTTPS. La URL debe incluir la barra diagonal final. La ruta es sensible a mayúsculas y minúsculas. |

| Nombre del Proveedor | Azure | Típicamente, el nombre del proveedor debe coincidir con el nombre de dominio de Active Directory. Dado que el nombre del proveedor aparecerá en la URL de inicio de sesión (ver más abajo), evita espacios, puntuación y caracteres especiales. |

| URL de inicio de sesión | Directorio raíz de App Builder/iniciar-sesión-<Nombre-del-Proveedor>https://example.com/Vinyl/iniciar-sesión-Azure |

URL de callback provisionada automáticamente al crear el proveedor de seguridad de Microsoft Entra ID dentro de App Builder. El ejemplo proporcionado aquí asume que: example.com es el nombre del host, https://example.com/Vinyl/ es el directorio raíz de la aplicación App Builder, y que Azure es el nombre del Proveedor de Seguridad de Azure. |

Paso 1: Registrar App Builder como una aplicación de Microsoft Entra ID

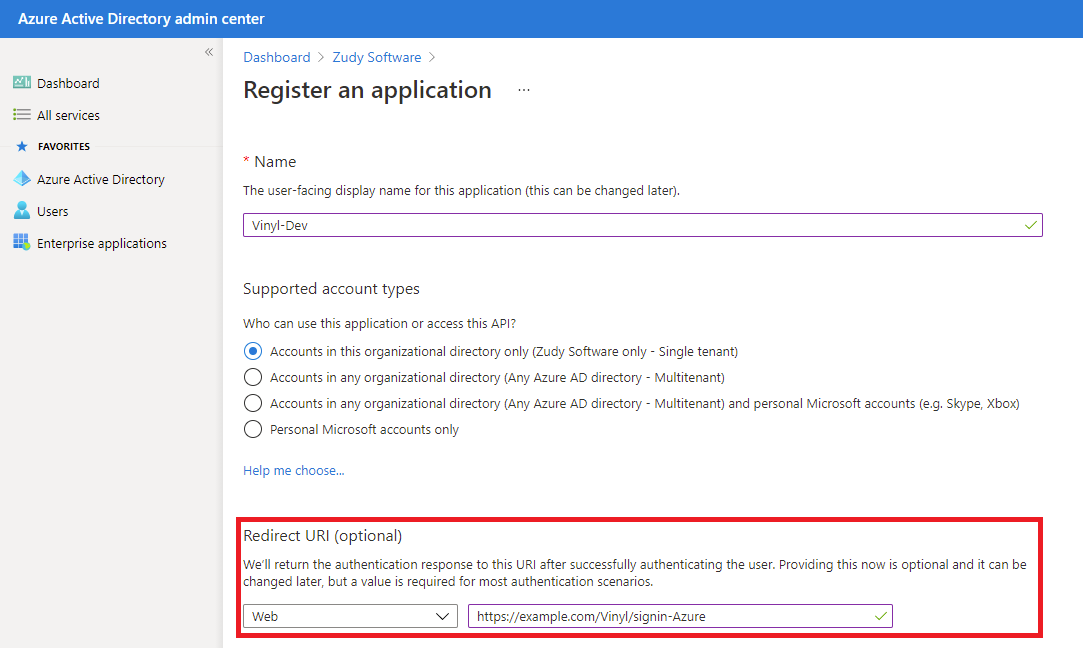

La instancia de App Builder debe registrarse como una aplicación de Microsoft Entra ID. La documentación de Microsoft ofrece un tutorial detallado del proceso. A continuación se puede ver un resumen de los pasos:

-

Inicie sesión en el Portal de Microsoft Azure.

-

Navegue al centro de administración de Azure Active Directory.

-

Haga clic en Azure Active Directory en la navegación.

-

Haga clic en Registros de aplicaciones.

-

Cree un Nuevo registro y proporcione el Nombre como App Builder.

-

Escriba su URI de redirección como

https://<su-dominio>/signin-<Nombre-Proveedor>, reemplazando<su-dominio>con su dominio real y<Nombre-Proveedor>con el nombre que utilizará dentro de los proveedores de seguridad de App Builder.

-

Haga clic en Registrar.

-

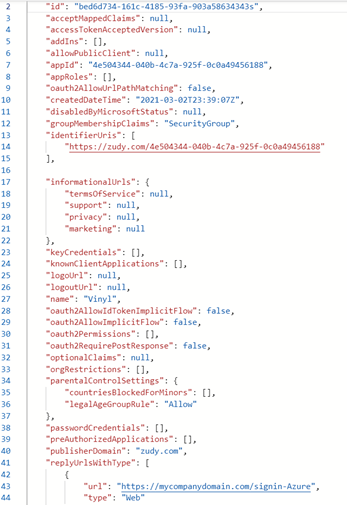

Abra la aplicación recién creada que registró, y en la barra lateral de Administrar, seleccione Manifiesto:

-

Anote la cadena appId, formateada como un GUID (por ejemplo,

012a3b4c-d567-89ef-g012-3hi456jklm7n). -

Anote su dominio principal, que se muestra en la Información del inquilino de Microsoft Entra ID.

-

Edite las siguientes líneas de la siguiente manera:

En lugar de:

"groupMembershipClaims": null, "identifierUris": [],Cámbielo a:

"groupMembershipClaims": "SecurityGroup", "identifierUris": [ "https://<your-primary-domain>/<app-id>" ],Ejemplo: Si el dominio principal para el inquilino de Azure es

zudy.com:

-

-

Haga clic en Guardar.

-

Haga clic en Resumen en la navegación.

-

Haga clic en la pestaña Puntos finales.

-

Donde dice Documento de metadatos de federación, haga clic en el ícono de Copiar al portapapeles y péguelo en un archivo de texto temporal para usar en pasos posteriores.

Paso 2: Conectar y configurar un nuevo proveedor de seguridad en App Builder

En este paso, definirás el nuevo proveedor de seguridad para Microsoft Entra ID. Esto incluye configurar el ID de Entidad (que sirve como el Audiencia o Wtrealm) utilizando los valores proporcionados por Microsoft.

-

Selecciona IDE > Proveedores de Seguridad.

-

En el panel de Autenticación de Usuario, haz clic en + Autenticación de Usuario. Se abrirá la página de Proveedor.

-

Configura las opciones de la siguiente manera:

-

Configuraciones:

-

Nombre: Ingresa un nombre que coincida con el que usaste para configurar la URI de Redirección. Por ejemplo:

Azure. -

Tipo: Selecciona WS-Federation.

-

Habilitado: Marca esta casilla.

-

-

Tokens:

- ID de Entidad: Esto es lo que Microsoft se refiere como el URI de ID de Aplicación o Wtrealm. Ingresa la URI que contenga tu dominio principal de Azure y el ID de la aplicación anotado en el Paso 1 siguiendo este formato:

https://<tu-dominio-principal>/<id-de-aplicación>. (Nota: El campo Audiencia se ajustará automáticamente para coincidir con el ID de Entidad).

- ID de Entidad: Esto es lo que Microsoft se refiere como el URI de ID de Aplicación o Wtrealm. Ingresa la URI que contenga tu dominio principal de Azure y el ID de la aplicación anotado en el Paso 1 siguiendo este formato:

-

Provisionamiento:

-

Provisionamiento de Usuario: Marca esta casilla. Esto permitirá que Azure cree usuarios en App Builder.

-

Suministra Membresía de Grupo: Marca esta casilla.

-

-

-

Haz clic en Guardar. Una vez que guardes, App Builder emitirá un valor único de Identificador para este proveedor.

Después de la creación del proveedor, también debes configurar algunos otros parámetros que representan valores proporcionados por Microsoft Azure. Para hacer eso, sigue estos pasos:

-

Encuentra tu proveedor de seguridad en IDE > Proveedores de Seguridad y haz doble clic en su fila.

-

En el panel de Puntos Finales, haz clic en + Punto Final. Configura las siguientes opciones:

-

Tipo de Punto Final: Selecciona Punto Final de Metadatos.

-

URL: Ingresa la siguiente URL:

https://login.microsoftonline.com/<tu-id-de-inquilino>/federationmetadata/2007-06/federationmetadata.xml, reemplazando<tu-id-de-inquilino>con tu ID de inquilino de Entra.

-

-

Haz clic en Guardar.

-

A continuación, en el panel de Reclamaciones, haz clic en + Reclamación. Configura lo siguiente:

-

Identificador: Seleccionar:

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups. -

Uso: Seleccionar Grupo.

-

Nombre: Ingresar un nombre para identificar este reclamo.

-

-

Haga clic en Guardar.

-

(Opcional) En el panel de Reclamos, haga clic en Descubrir. Al seleccionar la casilla de verificación Almacenar Reclamos, puede indicarle a App Builder que registre todos los reclamos extraídos del token de seguridad para fines de solución de problemas.

Paso 3: Mapear usuarios y grupos de App Builder a identidades de Azure

Si visita IDE > Gestión de Usuarios y abre la pestaña Identidades, ahora verá que el panel de Proveedores contiene una entrada para el proveedor de seguridad que ha creado.

Con aprovisionamiento de usuarios

Si ha habilitado el aprovisionamiento de usuarios y intenta iniciar sesión, puede ser redirigido de vuelta a la página de inicio de sesión de App Builder con un mensaje similar a:

Texto de error

La cuenta de usuario (bob@example.com) no ha sido autorizada para acceder a una aplicación.

Aunque App Builder pudo aprovisionar exitosamente al usuario, debe mapear los grupos de seguridad de Microsoft Entra ID a los grupos de seguridad de App Builder para otorgar acceso:

-

Inicie sesión en App Builder como administrador.

-

Vaya a IDE > Gestión de Usuarios.

-

Haga clic en la pestaña Identidades.

-

En el panel de Proveedores, seleccione su nuevo proveedor de seguridad de Microsoft Entra ID.

-

En el panel de Grupos del Proveedor, haga clic en + Grupo:

-

Nombre: Ingrese el nombre de un grupo que tenga dentro de Microsoft Entra ID.

-

Identificador: Ingrese el Id. de Objeto del grupo encontrado en el Portal de Microsoft Entra ID.

-

Grupo: Use el menú desplegable para seleccionar el grupo de App Builder al que deben unirse los usuarios.

-

-

Haga clic en el botón Guardar.

Sin aprovisionamiento de usuarios

Si no ha habilitado el aprovisionamiento de usuarios, la autenticación fallará con un mensaje similar al siguiente:

Texto de error

Aunque se ha autenticado exitosamente con Azure, la cuenta bob@example.com (bob@example.com) no está asociada con una cuenta local.

Hay dos formas de solucionar esto:

-

Método 1: Permitir que App Builder coincida con usuarios existentes:

-

Ve a IDE > Proveedores de Seguridad.

-

En el panel de Autenticación de Usuarios, localiza el proveedor de seguridad que has creado y selecciónalo.

-

En el panel de Proveedor, haz clic en Editar.

-

En Provisionamiento, habilita la casilla de verificación Coincidir con Usuario Existente.

-

-

Método 2: Mapear manualmente un nuevo usuario:

-

Ve a IDE > Gestión de Usuarios.

-

Abre la pestaña de Usuarios.

-

En el panel de Usuarios, selecciona el usuario que te gustaría mapear.

-

En el panel de Identidades, haz clic en el botón + Identidad. Se abre un diálogo. Proporciona lo siguiente:

-

Nombre: El nombre de usuario de Azure. En el mensaje de error mostrado arriba, es la parte fuera del paréntesis.

-

Identificador: El identificador del nombre de usuario de Azure. En el mensaje de error mostrado arriba, es la parte dentro del paréntesis.

-

Proveedor: Usa el menú desplegable para seleccionar el proveedor de seguridad que has creado.

-

-

Haz clic en Guardar.

-

Verifica el nuevo método de inicio de sesión

Cierra sesión en App Builder para verificar que la página de inicio de sesión ahora tiene un botón de Iniciar sesión con ...: