Configurando Auth0 en Jitterbit App Builder

Auth0 es un Proveedor de Identidad (IdP) que soporta varios protocolos de autenticación, incluyendo la autenticación SAML de Inicio de Sesión Único (SSO). App Builder se integra con Auth0 como un Proveedor de Servicios (SP). Cada instancia de App Builder debe integrarse individualmente con Auth0 y viceversa. Hay tres tareas principales involucradas:

- Registrar App Builder como un cliente de Auth0.

- Configurar Auth0 como un Proveedor de Seguridad de App Builder.

- Mapear usuarios de App Builder a identidades de Auth0.

Se asume que su organización ya tiene una cuenta de Auth0 existente.

Las instrucciones a continuación se referirán a las siguientes propiedades:

| Ejemplo | Notas | |

|---|---|---|

| URL de la App de App Builder | https://example.com/Vinyl/ | La URL desde la cual se hospeda App Builder. Incluye la barra diagonal final. |

| Nombre del Proveedor de Seguridad | Auth0 | A cada proveedor de seguridad de App Builder se le asigna un nombre lógico. Este nombre se utiliza en la URL del Servicio de Consumidor de Afirmaciones (ACS). |

| URL del Servicio de Consumidor de Afirmaciones | https://example.com/Vinyl/signin-Auth0 | App Builder provisiona automáticamente una URL de Servicio de Consumidor de Afirmaciones (ACS) para proveedores de seguridad de SSO SAML. Auth0 se refiere a la URL de ACS como la "URL de Callback". Tenga en cuenta que el Nombre del Proveedor de Seguridad de Auth0 aparece en la URL de ACS. |

Registrar App Builder como un cliente de Auth0

Para registrar App Builder como un cliente de Auth0, comienza iniciando sesión en el panel de Auth0 como un Administrador del Panel.

-

Selecciona el enlace del menú Clientes.

-

Haz clic en el botón Crear Cliente.

-

Proporciona el Nombre del cliente.

- Para el Tipo de Cliente, elige Aplicaciones Web Regulares.

- Haz clic en el botón Crear.

- Haz clic en la pestaña Complementos.

-

Selecciona la opción Aplicación Web SAML2.

-

Para la URL de Callback de la Aplicación, proporciona la URL del Servicio de Consumidor de Afirmaciones.

Ejemplo: https://example.com/Vinyl/signin-Auth0 -

Haz clic en la pestaña Uso.

-

Toma nota de la URL de Metadatos del Proveedor de Identidad, es decir, haz clic derecho en el enlace de Descarga y elige Copiar dirección del enlace.

https://example.auth0.com/samlp/metadata/aBcDeFgHiJkLmNoPqRsTuVwXyZ -

Haz clic en el botón Guardar.

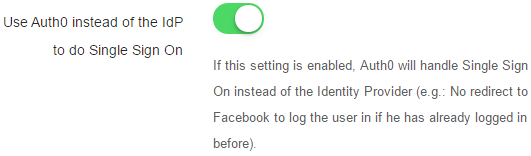

Ten en cuenta que el inicio de sesión único (SSO) no está habilitado por defecto. Si requieres inicio de sesión único:

-

Haz clic en la pestaña Configuración.

-

Habilita la opción Usar Auth0 en lugar del IdP para hacer Inicio de Sesión Único.

-

Haz clic en el botón Guardar.

Configurar Auth0 como un proveedor de seguridad de App Builder

Para configurar Auth0 como un proveedor de seguridad de App Builder, comienza iniciando sesión en App Builder como un administrador.

- Navega a la IDE

- Selecciona el botón Proveedores de Seguridad

- En el panel de Autenticación de Fuente de Datos, haz clic en el botón + Autenticación de Fuente de Datos

-

Proporciona lo siguiente:

-

Nombre: {Nombre del Proveedor de Seguridad}

Ejemplo: Auth0

-

Tipo: SAML

-

Prioridad: Un número entero único entre 10 y 100. Ten en cuenta que este valor debe ser único.

Ejemplo: 50

-

Habilitado: Marcar

- Provisionamiento de Usuarios: Marcar para habilitar el provisionamiento de usuarios justo a tiempo

- Suministra Membresía de Grupo: Marcar si Auth0 ha sido configurado para pasar la membresía de grupo de usuario.

- Redirigir en Desafío: Si esto está habilitado, el cliente web omitirá el formulario de inicio de sesión, redirigiendo al usuario al proveedor de OAuth

- Mostrar en el Formulario de Inicio de Sesión: Marcar

-

-

Haga clic en el botón Guardar

- En el panel de Propiedades, haga clic en el botón + Propiedad

- En la lista de selección de Parámetros, seleccione MetadataEndpoint

-

Para el Valor, proporcione el enlace {Identity Provider Metadata} (ver arriba).

Ejemplo: https://example.auth0.com/samlp/metadata/aBcDeFgHiJkLmNoPqRsTuVwXyZ -

Haga clic en el ícono Guardar (Marcar)

Mapear usuarios de App Builder a identidades de Auth0

Con provisionamiento de usuarios

Si ha habilitado el provisionamiento de usuarios como se describió anteriormente y intenta iniciar sesión, es posible que sea redirigido de regreso al formulario de inicio de sesión de App Builder con el siguiente mensaje:

La cuenta de usuario (

arthur.dent@example.com) no ha sido autorizada para acceder a una aplicación.

Aunque App Builder pudo provisionar al usuario con éxito, el usuario no tiene acceso a ninguna aplicación de App Builder por defecto. Suponiendo que el usuario de Auth0 ha sido agregado a uno o más grupos y que Suministra Membresía de Grupo está habilitado (como se describió anteriormente), necesitará mapear los grupos de seguridad de Auth0 a los grupos de seguridad de App Builder.

Para mapear los grupos de seguridad de Auth0 a los grupos de seguridad de App Builder, comience iniciando sesión en App Builder como administrador.

- Navegue a la IDE

- Seleccione el botón de Gestión de Usuarios

- Haga clic en la pestaña Identidades

- En el panel de Proveedores, localice y seleccione el proveedor de seguridad de Auth0

- En el panel de Grupos del Proveedor, localice un grupo de Auth0 que le gustaría mapear y haga clic en el ícono de Editar (Lápiz). Si no aparece, haga clic en + Grupo y configure un registro en consecuencia.

- Seleccione el Grupo de seguridad de App Builder al que se mapeará el grupo de Auth0

- Haga clic en el botón Guardar

Por favor, consulte la sección sobre mapeo de identidad y grupo para más información.

Sin aprovisionamiento de usuario

Si no ha habilitado el aprovisionamiento de usuario, la autenticación habrá fallado con un mensaje similar al siguiente:

Aunque se ha autenticado correctamente con Auth0, la cuenta

arthur.dent@example.com(auth0|aBcDeFgHiJkLmNoPqRsTuVwZyZ) no está asociada con una cuenta local.

En el mensaje anterior, arthur.dent@example.com es el nombre de usuario (llamado "nombre" en la autenticación de reclamos). La parte entre paréntesis es el identificador único (llamado "identificador de nombre" en la autenticación de reclamos). Necesitará estas dos piezas de información para el siguiente paso.

Para mapear una cuenta de usuario de App Builder a una identidad de Auth0, comience iniciando sesión en App Builder como administrador:

- Navegue a la IDE

- Seleccione el botón Gestión de Usuarios

- Seleccione Usuarios en el menú

- En el panel Usuarios, localice y seleccione al usuario que desea mapear

- En el panel Identidades, haga clic en el botón + Identidad

-

Proporcione lo siguiente:

- Proveedor: Auth0 (o el nombre elegido en la sección anterior)

- Nombre: El nombre de usuario de Auth0 (ver arriba)

- Identificador: El identificador de nombre de Auth0 (ver arriba)

-

Haga clic en el ícono de Guardar (Check)

Solución de problemas

El usuario es redirigido de vuelta a la página de inicio de sesión después de iniciar sesión.

-

Si se ha habilitado el Aprovisionamiento, entonces el usuario puede haber sido creado pero no asignado a ningún grupo o los grupos a los que se ha asignado al usuario no han recibido acceso a ninguna aplicación de App Builder. El único grupo asignado a nuevos usuarios por defecto (es decir, que tiene habilitada la opción Conceder al Crear Usuario) es el grupo de Usuarios. Este grupo no tiene acceso a ninguna aplicación por defecto.

- Si se ha habilitado la opción Suministra Membresía de Grupo, App Builder habrá registrado cualquier grupo de Auth0 pasado a través de una afirmación SAML. Inicie sesión como administrador y mapee los grupos de Auth0 a los grupos de seguridad de App Builder.

- Si no se ha habilitado la opción Suministra Membresía de Grupo, el proveedor de seguridad de Auth0 no tendrá grupos. Inicie sesión como administrador y defina uno o más grupos de proveedor de Auth0 con la opción Conceder al Crear Identidad habilitada y mapee los grupos de proveedor a los grupos de seguridad de App Builder.

-

Si el proveedor de seguridad Requerir HTTPS no ha sido habilitado, el usuario puede iniciar el proceso SSO SAML desde una URL no segura (por ejemplo,

http://example.com/). Sin embargo, Auth0 puede devolver al usuario a la URL segura del Servicio de Consumidor de Afirmaciones (ACS) (https://example.com/signin-Auth0). App Builder autentica al usuario en el contexto de la URL segura antes de devolver al usuario a la URL no segura. En efecto, el usuario tiene dos sesiones separadas. Para abordar este problema, habilite el proveedor de seguridad Requerir HTTPS.