Configurar el inicio de sesión único de Duo con SAML como proveedor de seguridad en Jitterbit App Builder

Este artículo describe cómo configurar el inicio de sesión único de Duo con SAML como un Proveedor de Seguridad SSO en App Builder. La configuración del inicio de sesión único de Duo debe establecerse primero, seguida de la configuración de la información del Proveedor de Seguridad de App Builder para conectarse al inicio de sesión único de Duo.

Inicio de sesión único de Duo con SAML

El inicio de sesión único de Duo ofrece un servicio basado en SAML que proporciona a las empresas control sobre la autorización y autenticación de cuentas de usuario alojadas que pueden acceder a entidades basadas en la web. App Builder actúa como el proveedor de identidad y, cuando se configura junto con el inicio de sesión único de Duo, se puede utilizar para autenticar y autorizar a los usuarios en una aplicación de App Builder.

Antes de configurar el inicio de sesión único de Duo para su uso con App Builder, necesitará habilitar el inicio de sesión único de Duo para su cuenta de Duo y configurar una fuente de autenticación. Consulte el artículo Inicio de sesión único de Duo para Proveedores de Servicios SAML Genéricos para obtener orientación.

El servicio de inicio de sesión único de Duo se basa en las especificaciones SAML v2.0.

Configuración de la configuración del inicio de sesión único de Duo

Para comenzar, configure el inicio de sesión único de Duo para su aplicación de App Builder:

- Inicie sesión en el Panel de Administración de Duo

- Vaya a Aplicaciones

- Haga clic en Proteger una Aplicación y localice el Proveedor de Servicios SAML Genérico con el tipo de protección

2FA con SSO alojado por Duo (Inicio de sesión único)en la lista de aplicaciones - Haga clic en Proteger para comenzar a configurar el Proveedor de Servicios SAML Genérico

-

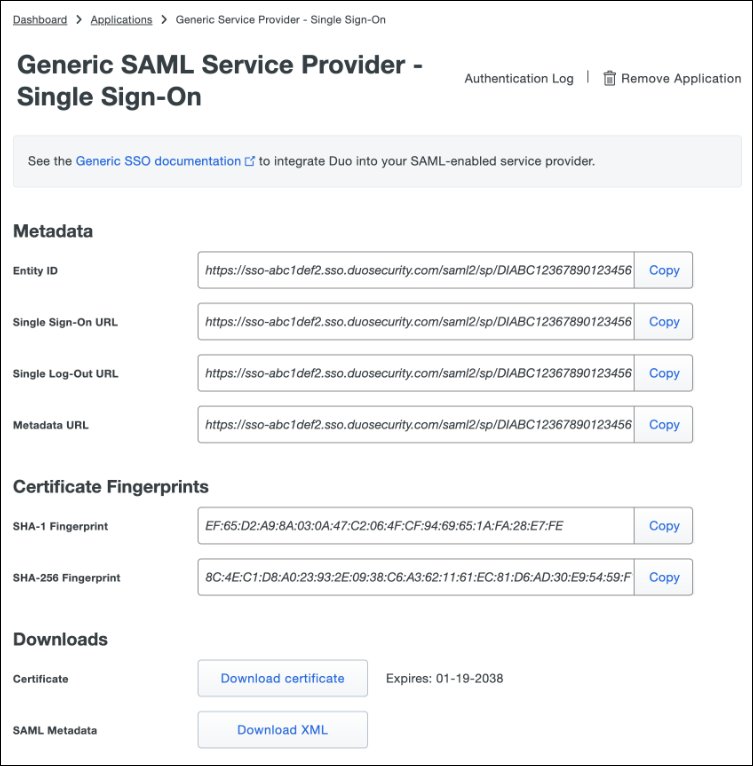

En la página del Proveedor de Servicios SAML Genérico, necesitará hacer referencia a algunos de los valores de Metadatos y Descargas para la configuración de App Builder:

-

Copie la URL de Metadatos y descargue el Certificado

-

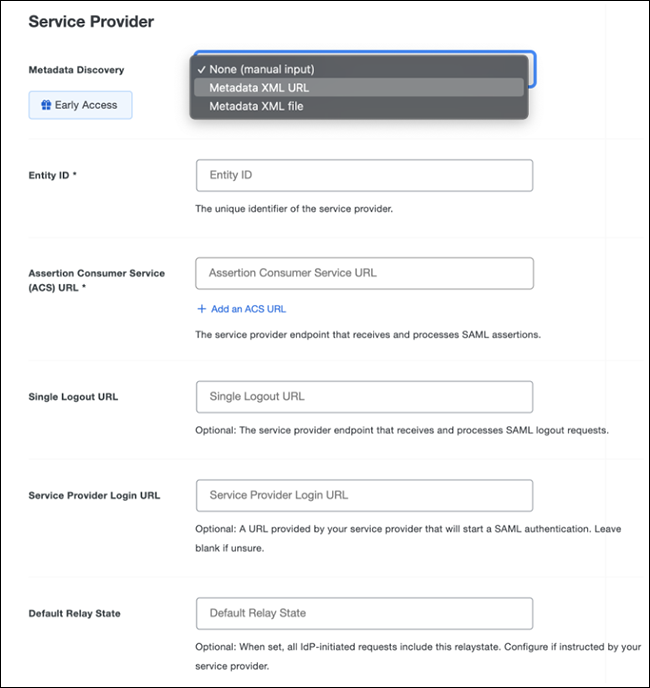

En la sección de Proveedor de Servicios, ingrese la siguiente información:

- Descubrimiento de Metadatos: Ninguno (entrada manual)

- ID de Entidad: Corresponde con la URL del Proveedor de Inicio de Sesión. Ejemplo:

https://example.zudy.com/signin-{{ProviderName}} - URL de ACS: La URL donde su proveedor de servicios recibe las afirmaciones SAML. Este será el mismo valor que su ID de Entidad.

Proveedor de seguridad de App Builder

Después de completar la configuración de Duo Single Sign-On, configurará Duo en App Builder como un Proveedor de Seguridad SAML.

Ejemplo de configuración del Proveedor SAML de Duo Single Sign-On

Configuración de App Builder específica para duo single sign-on

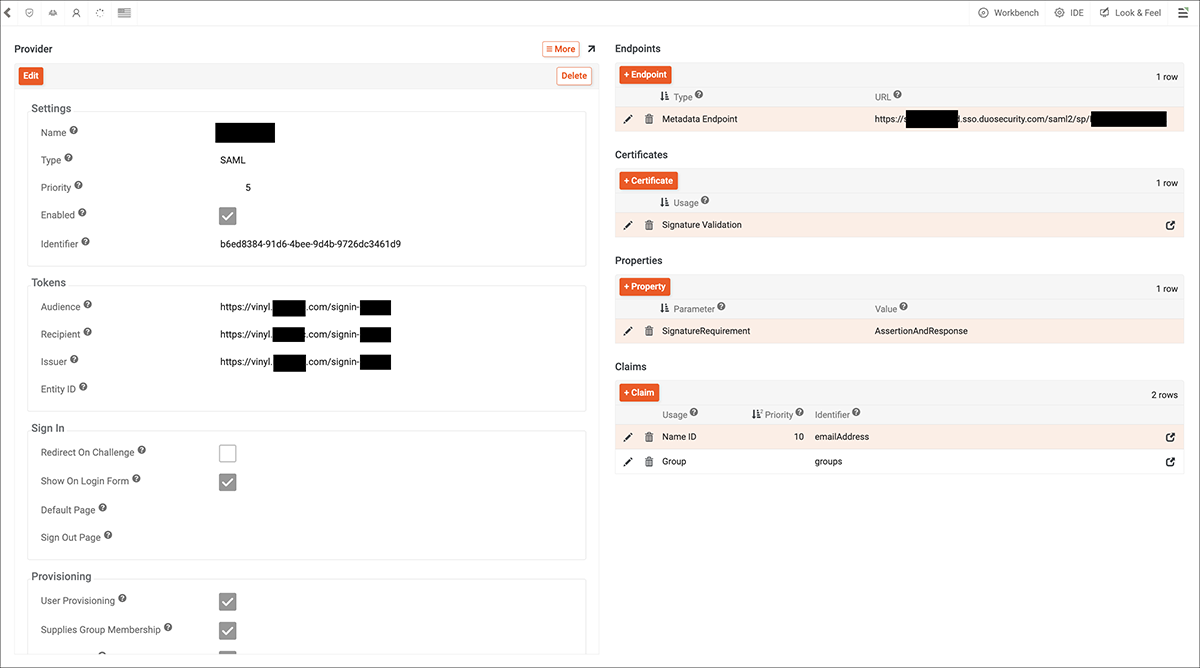

Siga la configuración básica para App Builder como un proveedor de seguridad SAML. Además, revise y confirme los siguientes ajustes que son específicos para la integración con Duo Single Sign-On:

Ajustes

- Nombre: Duo Single Sign-On

- Tipo: SAML

- Habilitado: Verdadero

Tokens

- Audiencia, Destinatario y Emisor: los valores deben coincidir con el valor de ID de Entidad proporcionado por Duo Single Sign-On. Ejemplo:

https://vinyl.example.com/signin-Duo

Puntos finales

- Punto final de Metadatos: el valor debe coincidir con el valor de URL de Metadatos proporcionado por Duo Single Sign-On. Ejemplo:

https://example.sso.duosecurity.com/saml2/sp/12345

Propiedades

- Requerimiento de Firma: valor establecido en AssertionAndResponse.

Reclamaciones

- Configure los registros de Reclamaciones para instruir cómo manejar la creación de identidad y el mapeo de grupos. Ejemplo: el Nombre ID es un tipo de Uso, con emailAddress como el valor del Identificador. También puede configurar Grupo como un tipo de Uso, con grupos como el Identificador.

Por último, necesitará cargar la información del Certificado descargada de Duo Single Sign-On:

- Haga clic en + Certificado en el área de Certificados en la configuración del Proveedor

- Seleccione Validación de Firma para Uso

- Seleccione Certificado X.509 para Tipo

- Seleccione PEM para Formato

- Ingrese la información del Certificado de Seguridad de Duo. Asegúrese de eliminar la notación de inicio y fin del certificado.