Conceptos clave para Jitterbit API Manager

Esta página cubre los conceptos fundamentales que necesitas entender al trabajar con Jitterbit API Manager, incluidos los tipos de API, las características de seguridad aplicadas a través de los gateways de API y la estructura de la URL del servicio.

Tipos de API

Puedes crear y publicar tres tipos de API en API Manager. Cada tipo interactúa con Harmony de manera única dentro de la arquitectura del sistema.

Para obtener más información sobre la seguridad y la arquitectura del sistema de Jitterbit, consulta el documento técnico sobre seguridad y arquitectura de Jitterbit.

API personalizadas

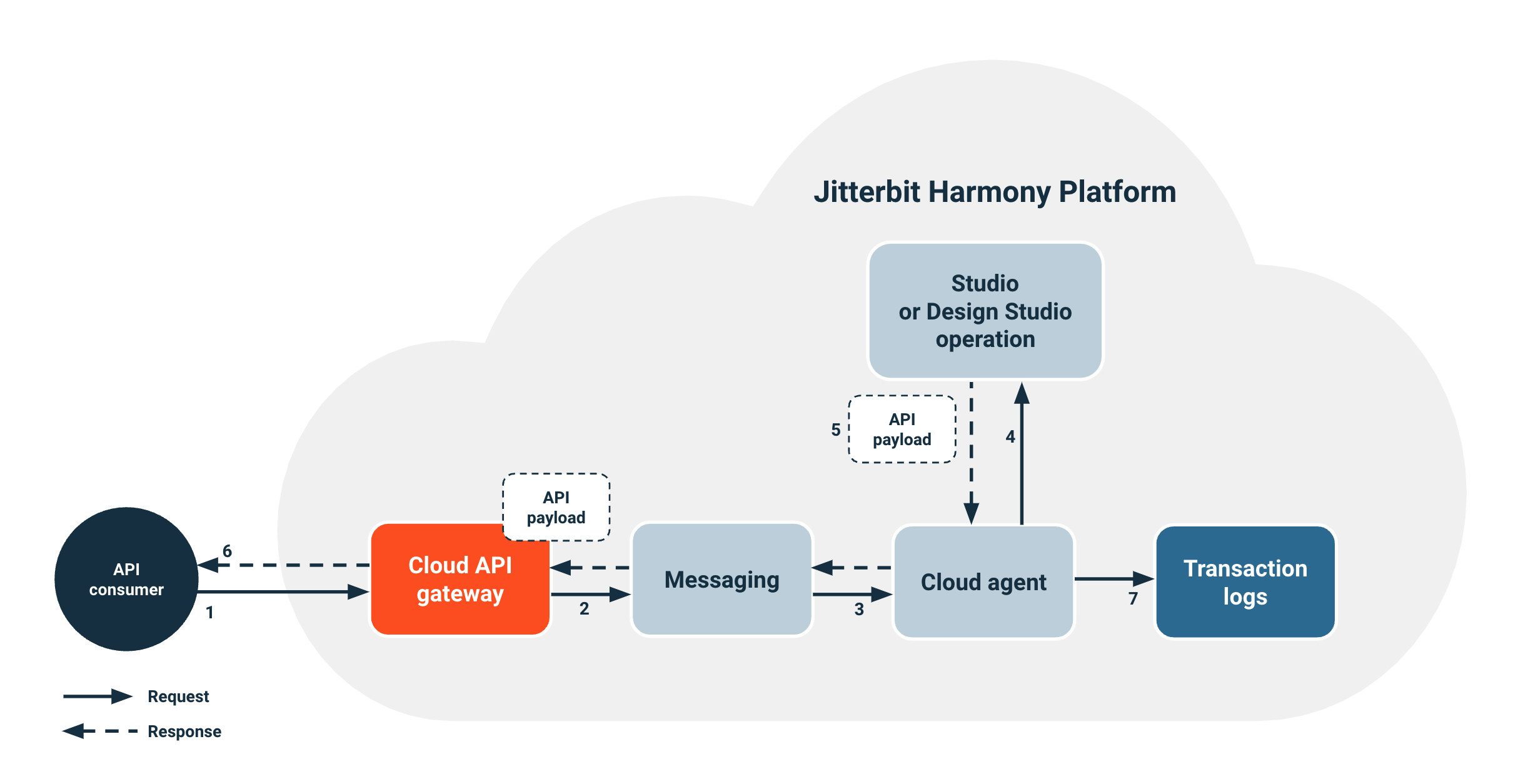

Las API personalizadas exponen una operación de Harmony para su consumo. Para configurar una API personalizada, primero debes crear y desplegar una operación en Harmony. La operación puede ser cualquier operación de Studio o Design Studio. Cuando configuras la API personalizada, haces referencia a la operación existente. Los consumidores de API llaman y consumen la operación a través de la API personalizada. Las API personalizadas se enrutan a través de agentes de Jitterbit (ya sea grupos de agentes en la nube o agentes privados).

Cómo funcionan las API personalizadas

Cuando un consumidor de API llama a una API personalizada, ocurre el siguiente proceso:

- Un consumidor de API realiza una llamada a la API personalizada en el gateway de API en la nube.

- El gateway de API en la nube autentica la solicitud y aplica las políticas de seguridad. Luego enruta la solicitud de la API personalizada al servicio de mensajería, que enruta las solicitudes para grupos de agentes.

- Un agente en la nube recibe la solicitud del servicio de mensajería.

- El agente en la nube hace referencia a la operación de la API personalizada que especificaste durante la configuración de la API personalizada y activa la operación desplegada.

- La operación responde con una carga útil de API. Esta carga útil es consistente con el tipo de respuesta que seleccionaste durante la configuración de la API personalizada.

- El agente en la nube enruta la carga útil de API de vuelta al consumidor de API.

Nota

Ten en cuenta las siguientes consideraciones al trabajar con APIs personalizadas:

-

La carga útil de la API permanece en el agente solo durante dos días. Esto se aplica a menos que la operación utilice Almacenamiento Temporal.

-

El sistema envía información de estado en tiempo de ejecución y registros de operaciones en ejecución a la base de datos de registros de transacciones.

-

Los datos del consumidor no se almacenan en la base de datos de registros de transacciones a menos que habilites modo de depuración durante la configuración de la API personalizada.

Para obtener información sobre cómo configurar una API personalizada, consulta Configuración de API personalizada.

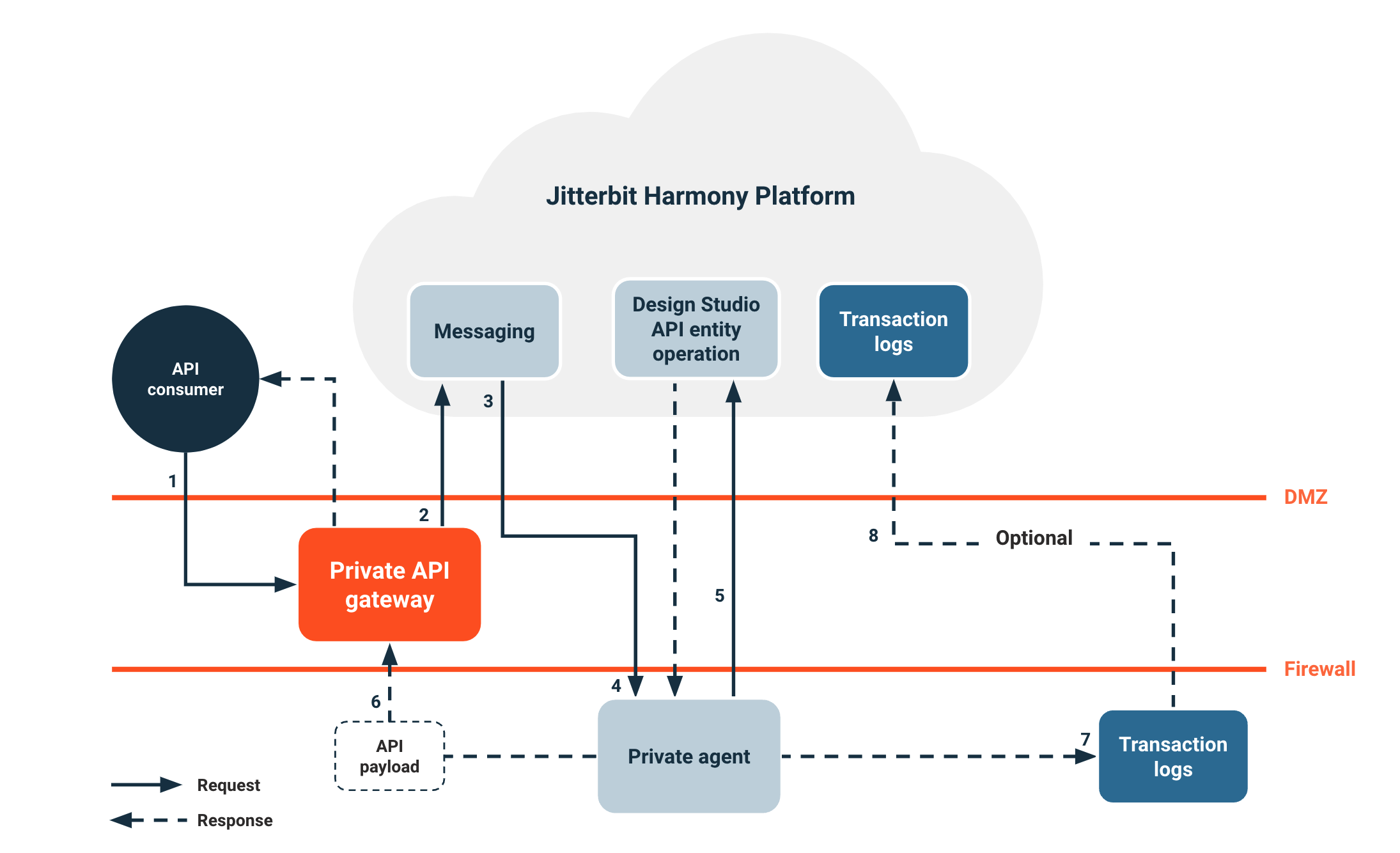

OData API

Las APIs OData exponen una operación de entidad API de Design Studio para su consumo. Para configurar una API OData, primero debes crear y desplegar una operación de entidad API en Harmony. Al configurar la API OData, haces referencia a la operación de entidad API existente. Los consumidores de la API llaman y consumen la operación a través de la API OData. Las APIs OData se enrutan a través de agentes Jitterbit (ya sea grupos de agentes en la nube o agentes privados).

Cómo funcionan las APIs OData

Cuando un consumidor de API llama a una API OData, ocurre el siguiente proceso:

- Un consumidor de API realiza una llamada a la API OData en el puente API privado.

- El puente API privado autentica la solicitud y aplica políticas de seguridad. Luego enruta la solicitud de la API OData.

- El servicio de mensajería recibe la solicitud y enruta las solicitudes para grupos de agentes.

- El agente privado recibe la solicitud del servicio de mensajería.

- El agente privado hace referencia a la operación de entidad API OData en Harmony y activa la operación de entidad desplegada.

- El agente privado enruta la carga útil de la API desde la respuesta de la operación a través del puente API privado de regreso al consumidor de la API.

Nota

Ten en cuenta las siguientes consideraciones al trabajar con APIs OData:

- La carga útil de la API permanece en el agente solo por dos días. Esto se aplica a menos que la operación utilice Almacenamiento Temporal.

- El sistema envía información de estado en tiempo de ejecución y registros de operaciones en ejecución a la base de datos de registros de transacciones en el agente privado.

- Los datos del consumidor no se almacenan en la base de datos de registros de transacciones a menos que habilites modo de depuración durante la configuración de la API OData.

- Opcionalmente, puedes sincronizar los registros en el agente privado con la base de datos de registros de transacciones dentro de Harmony.

Para obtener información sobre cómo configurar una API OData, consulta Configuración de la API OData.

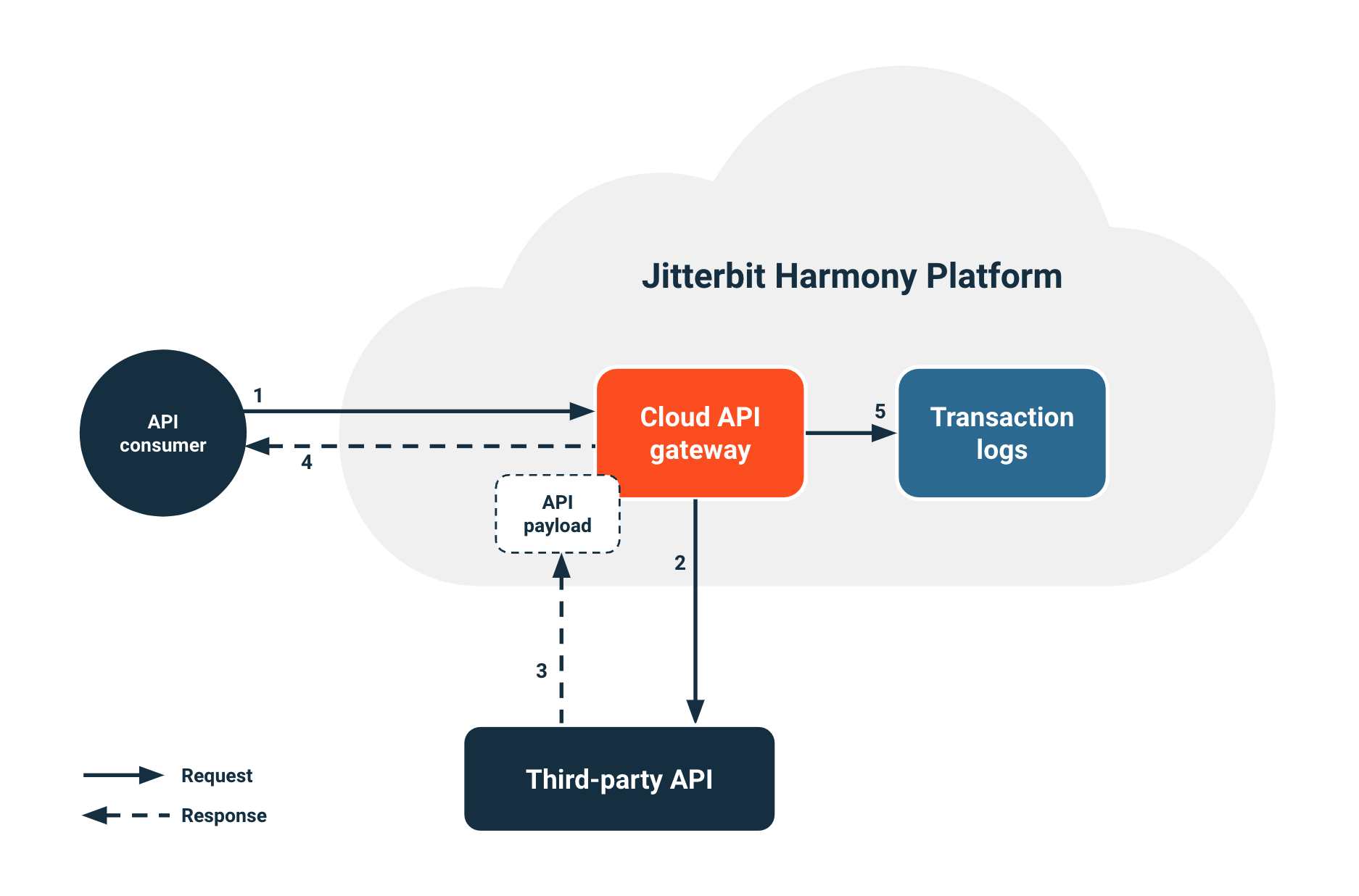

Proxy API

Las APIs proxy trabajan con una API de terceros existente y no se enrutan a través de los agentes de Jitterbit, a diferencia de las APIs personalizadas o las APIs OData que exponen una operación de Harmony para su consumo. La API que estás proxyando debe ser accesible para el gateway que procesa la API, ya sea el gateway de API en la nube o un gateway de API privado:

-

Gateway de API en la nube: Si utilizas el gateway de API que Jitterbit hospeda en Harmony, la API existente debe ser accesible públicamente, incluso si está asegurada. La API que intentas proxyar no puede estar detrás de un firewall. Para permitir las direcciones IP del gateway de API en la nube y permitir el acceso del gateway a la API que estás proxyando, consulta Información de lista blanca y navega a https://services.jitterbit para tu región.

-

Gateway de API privado: Si utilizas un gateway de API privado, la API existente debe ser accesible por el gateway de API privado.

Cómo funcionan las APIs proxy

Cuando un consumidor de API llama a una API proxy, ocurre el siguiente proceso:

- Un consumidor de API realiza una llamada a la API proxy en el gateway de API en la nube.

- El gateway de API en la nube autentica la solicitud y aplica políticas de seguridad. Luego, enruta la llamada a la API proxy y la envía a la API de terceros que estás utilizando como proxy.

- La API de terceros responde con una carga útil de API que se enruta al gateway de API en la nube y de regreso al consumidor de API.

- El sistema envía información de estado en tiempo de ejecución a la base de datos de registros de transacciones.

Nota

Los datos del consumidor no se almacenan en la base de datos de registros de transacciones a menos que habilites el modo de depuración durante la configuración de la API proxy.

Para obtener información sobre cómo configurar una API proxy, consulta la configuración de la API proxy.

Seguridad de API

Todas las solicitudes de API en Jitterbit API Manager deben pasar a través de gateways de API, que sirven como la capa principal de aplicación de seguridad para autenticación, autorización y control de acceso. API Manager proporciona múltiples características de seguridad que puedes configurar y gestionar para varios casos de uso. Para obtener información sobre las características de seguridad dentro de la arquitectura del sistema de Jitterbit, consulta seguridad de Jitterbit.

Perfiles de seguridad

Por defecto, una API es anónima y accesible públicamente cuando la creas, a menos que configures un perfil de seguridad en la página de Perfiles de Seguridad de API Manager y lo asignes a la API.

Un perfil de seguridad de API gobierna y asegura el consumo de API. Los perfiles de seguridad permiten que una API publicada sea consumida solo por un consumidor de API específico o un grupo de consumidores. Puedes crear y asignar perfiles de seguridad si eres un miembro de la organización con permiso de Admin.

Los administradores de la organización de Harmony pueden requerir que asignes perfiles de seguridad a cada API cuando la creas utilizando una configuración en las políticas de la organización de Harmony.

Tipos de autenticación

Las opciones de autenticación en los perfiles de seguridad controlan el acceso a la API por parte de los consumidores de la API. La siguiente tabla muestra los tipos de autenticación de perfil de seguridad disponibles:

| Anónimo | La autenticación anónima permite que la API sea accesible públicamente sin requerir ninguna autenticación. |

| Básica | La autenticación básica utiliza la autenticación HTTP para proporcionar acceso a la API. Al usar la autenticación básica, los consumidores incluyen el nombre de usuario y la contraseña en una cadena codificada en el encabezado de autorización de cada solicitud realizada. |

| OAuth 2.0 | La autenticación OAuth 2.0 utiliza uno de Microsoft Entra ID, Google, Okta o Salesforce como proveedor de identidad. Al usar la autenticación OAuth 2.0, el consumidor debe validar sus credenciales del proveedor de identidad para acceder a una API en tiempo de ejecución. Para obtener más información sobre cómo configurar un proveedor de identidad de API, consulta la configuración del proveedor de identidad de API. |

| Clave de API | La autenticación con clave de API utiliza un par clave-valor para acceder a una API. |

Nota

Los perfiles de seguridad se almacenan en caché en la puerta de enlace API. Los cambios en los perfiles de seguridad de una API ya activa pueden tardar varios minutos en tener efecto.

Puertas de enlace API como puntos de aplicación de seguridad

Tanto la puerta de enlace API en la nube como las puertas de enlace API privadas sirven como puntos de aplicación de seguridad en la arquitectura del Administrador de API. En estas puertas de enlace, el sistema realiza las siguientes acciones:

- Autenticar a los consumidores de API utilizando el perfil de seguridad asignado

- Aplicar limitaciones de tasa y restricciones de dirección IP

- Aplicar requisitos de cifrado SSL

- Registrar todo el acceso a la API para auditoría de seguridad

- Bloquear solicitudes no autorizadas antes de que lleguen a los sistemas de backend

Este modelo de seguridad garantiza una protección consistente en todos los tipos de API. También proporciona un control centralizado sobre las políticas de acceso a la API.

Múltiples perfiles de seguridad

Puedes utilizar múltiples perfiles de seguridad para emplear diferentes métodos de autenticación y opciones de seguridad en el mismo entorno, con cada perfil dirigido a un grupo específico de consumidores de API.

Por ejemplo, si tienes dos tipos de consumidores (contabilidad y finanzas), y dos APIs (API-Ingresos y API-Presupuesto) en un entorno y API-Ingresos está destinada a consumidores de contabilidad y API-Presupuesto está destinada tanto a consumidores de contabilidad como de finanzas, puedes crear un único perfil de seguridad para consumidores de contabilidad y asignarlo a ambas APIs. Luego podrías crear un perfil de seguridad separado para consumidores de finanzas y asignarlo a API-Presupuesto.

El resultado de los dos perfiles de seguridad es que los consumidores de contabilidad (usando su perfil de seguridad) solo pueden acceder a API-Ingresos, y los consumidores de finanzas (usando su perfil de seguridad separado) pueden acceder a API-Ingresos o API-Presupuesto.

Estas combinaciones de perfiles de seguridad son permitidas:

- Puedes asignar múltiples perfiles de seguridad con autenticación básica a una sola API.

- Puedes asignar múltiples perfiles de seguridad con autenticación de clave API a una sola API.

- Puedes asignar una combinación de perfiles de seguridad que utilicen autenticación básica y autenticación de clave API a una sola API.

Cualquier otra combinación de perfil de seguridad no está permitida.

Límites de tasa

Cada organización tiene dos asignaciones, como se indica en el acuerdo de licencia de Jitterbit de la organización. Los gateways de API hacen cumplir estos límites en el punto de entrada:

-

Asignación de hits de API por mes: La asignación total proporcionada a una organización en un mes. Todas las llamadas recibidas por todas las APIs (en todos los entornos) en un solo mes cuentan para este límite.

-

Asignación de hits de API por minuto: La tasa máxima a la que se puede consumir la asignación de una organización.

Por defecto, un entorno o perfil de seguridad puede acceder a la asignación total de hits de una organización en todas las APIs dentro de un minuto.

Después de que una organización agote su asignación de hits por mes, todas las APIs dentro de la organización reciben un Error 429 hasta que la asignación se restablezca a su máxima asignación el primer día del mes siguiente.

Se pueden usar límites de tasa a nivel de entorno y perfil de seguridad para hacer cumplir un número máximo compartido de hits de API por minuto que se pueden realizar en todas las APIs dentro de un entorno al que se le asigna un perfil de seguridad.

Nota

El sistema hace cumplir la limitación de tasa a nivel de organización, a nivel de entorno y a nivel de perfil de seguridad. No hace cumplir la limitación de tasa a nivel de API.

Rangos de IP de confianza

Por defecto, un perfil de seguridad no limita el acceso a ningún rango de direcciones IP predeterminado. Se puede limitar el acceso a las APIs dentro de un perfil de seguridad a consumidores de una sola dirección IP o un rango de direcciones IP durante la configuración del perfil de seguridad.

Cuando un consumidor intenta acceder a una API con un perfil de seguridad que está limitado a una cierta dirección IP o rango, el gateway de API verifica la dirección IP del consumidor contra los rangos permitidos. Las direcciones IP que no cumplen con los criterios son rechazadas y se devuelve un mensaje de Error 429.

Modo solo SSL

Puedes configurar cualquier API para usar cifrado SSL. Por defecto, cada API admite tanto la transferencia HTTP como HTTPS.

La opción solo SSL te permite redirigir el tráfico HTTP para asegurar que toda la comunicación esté cifrada. La identidad de la URL HTTPS es verificada por Symantec Class 3 Secure Server SHA256 SSL CA. La conexión a la URL HTTPS está cifrada con criptografía moderna.

Puedes habilitar la opción solo SSL durante la configuración de una API personalizada, API OData o API proxy.

Registros de API

Por cada acceso a una API, el perfil de seguridad utilizado para acceder a la API se registra en un log. La página de Registros de API muestra una tabla de todos los registros de procesamiento de API y registros de depuración (si el registro de depuración está habilitado) para ayudar a los editores y consumidores a solucionar problemas relacionados. Los registros se muestran para APIs personalizadas, APIs OData y APIs proxy cuando se llaman a través del gateway de API en la nube o un gateway de API privado.

URLs de servicio de API

Accedes a APIs personalizadas, APIs OData y APIs proxy que se crean a través del Jitterbit API Manager utilizando la URL de servicio de una API. La URL de servicio es la URL utilizada para consumir la API utilizando el método de autenticación configurado.

Puedes llamar a la URL de servicio desde una aplicación. Si la API admite GET, puedes pegar la URL en un navegador web para consumir la API manualmente.

Formato de URL de servicio

Todas las URLs de servicio de API siguen el mismo formato. Las APIs proxy pueden tener parámetros de ruta de servicio adicionales:

<Protocolo>://<URL base>/<Prefijo de URL del entorno>/<Versión>/<Raíz del servicio>

<Protocolo>://<URL base>/<Prefijo de URL del entorno>/<Versión>/<Raíz del servicio>/<Ruta del servicio>

Ejemplo

Estos son ejemplos típicos de la URL de servicio de una API:

- API personalizada o API OData:

https://JBExample123456.jitterbit.net/Development/1/customer - API proxy:

https://JBExample123456.jitterbit.net/Development/1/dog/pet/{petId}/uploadImage

Nota

Las URLs de servicio de API tienen un límite máximo de longitud de 8,000 caracteres. Asegúrate de que los componentes de tu URL (incluyendo las rutas de servicio para APIs proxy) se mantengan dentro de este límite para evitar fallos en la solicitud. Cuando se excede, el API gateway devuelve un error HTTP 414 (URI Too Large).

Componentes de la URL de servicio

Cada URL de servicio de API se construye automáticamente a partir de estas partes:

| Parte | Ejemplo | Descripción |

|---|---|---|

| Protocolo | https |

El protocolo siempre es https |

| URL base | JBExample123456.jitterbit.net |

La URL base. La URL base predeterminada consiste en el nombre de la organización de Harmony, el ID de la organización de Harmony y el nombre de dominio de la región de Harmony. Para usar un nombre de dominio personalizado como la URL base para tus APIs publicadas, puedes utilizar métodos de configuración de dominio personalizado |

| Nombre de la organización Harmony | JBExample |

El nombre de la organización de Harmony. Para licencias de prueba que se iniciaron antes de ciertas fechas, pueden aplicarse convenciones de nomenclatura específicas |

| ID de la organización Harmony | 123456 |

El identificador único para la organización de Harmony |

| Dominio de la región | jitterbit.net |

El nombre de dominio de la región de Harmony de la organización de Harmony: • APAC: jitterbit.cc• EMEA: jitterbit.eu• NA: jitterbit.net |

| Prefijo de URL del entorno | Development |

El prefijo de URL en Entornos |

| Versión | 1 |

La versión que especificas en la configuración de la API personalizada, API OData o API proxy |

| Raíz del servicio | customer, dog |

La raíz del servicio que especificas en la configuración de la API personalizada, API OData o API proxy |

| Ruta del servicio | pet/{petId}/uploadImage |

La ruta que especificas en la configuración de la API proxy (solo APIs proxy) |