Microsoft 365 OAuth 2.0 Voraussetzungen für den Email-Connector in Jitterbit Studio

Einführung

Diese Seite dokumentiert die Voraussetzungen für die Verwendung des Email-Connectors mit einer Microsoft 365 OAuth 2.0-Verbindung unter Verwendung der Resource Owner Password Credential (ROPC) Authentifizierung.

Eine Microsoft 365 Business Standard Lizenz ist erforderlich, wenn Sie sich mit Microsoft 365 OAuth 2.0 authentifizieren.

Alle erforderlichen Aufgaben erfordern, dass Sie sich im Azure-Portal mit einem Azure-Konto anmelden, bei dem die Berechtigungen Exchange-Administrator aktiviert sind. Exchange-Administrator ist erforderlich, um das Exo2 PowerShell-Modul herunterzuladen, das benötigt wird, um die App-Registrierung mit Exchange Online zu verbinden. Der Benutzername und das Passwort dieses Kontos werden auch in Zugriffstoken für die ROPC-Authentifizierung erhalten verwendet.

Einige Aufgaben erfordern außerdem Windows PowerShell und curl, Postman oder ein ähnliches Tool zum Senden von POST-Anfragen.

Erstellen einer App-Registrierung

Befolgen Sie diese Schritte, um eine App-Registrierung mit der Microsoft-Identitätsplattform zu erstellen:

-

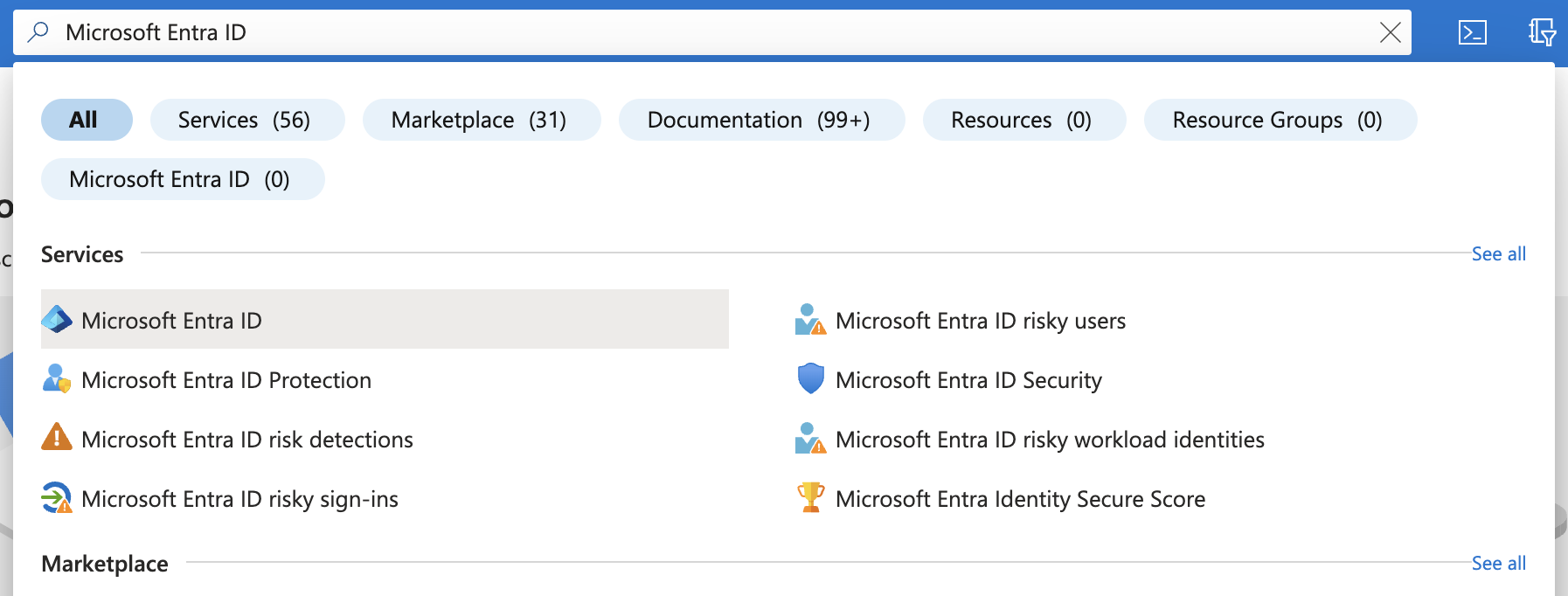

Suchen Sie im Azure-Portal nach Microsoft Entra ID (früher bekannt als Azure Active Directory oder Azure AD) und klicken Sie darauf:

-

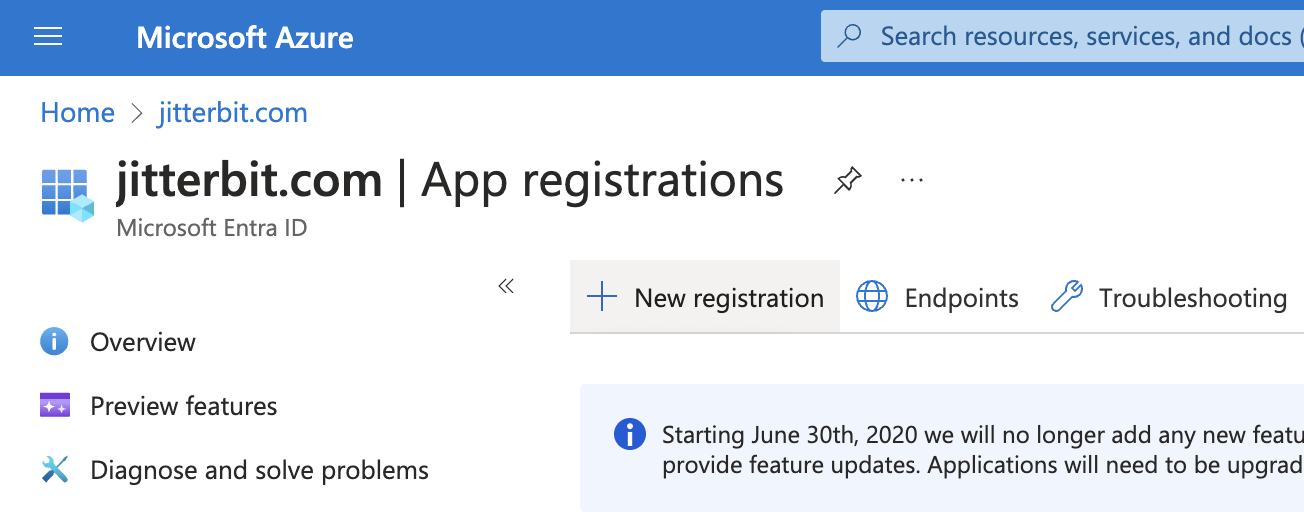

Klicken Sie im linken Seitenbereich unter Verwalten auf App-Registrierungen.

-

Klicken Sie auf Neue Registrierung:

-

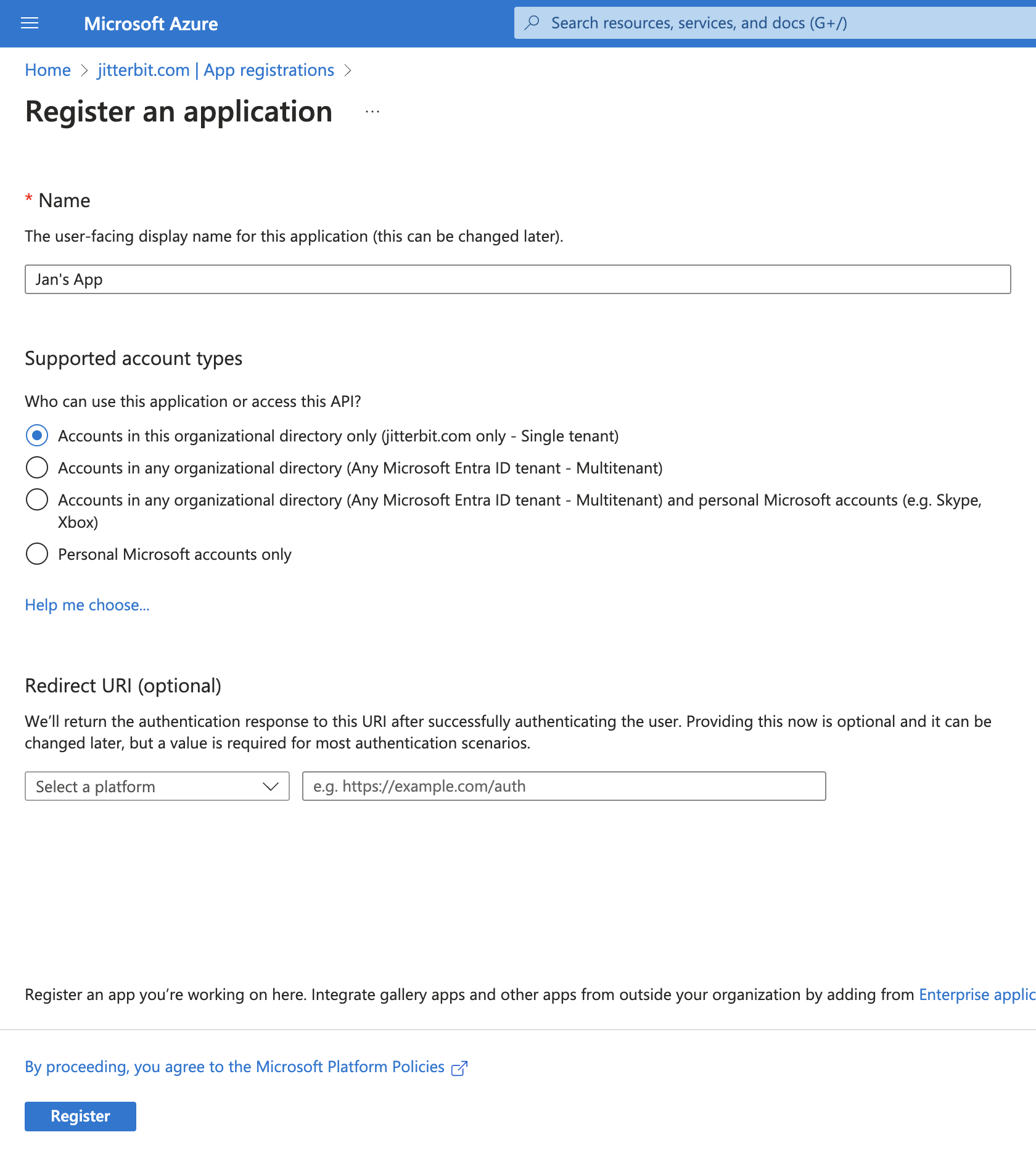

Geben Sie einen Namen für Ihre App ein. Dieser Anzeigename wird für die Benutzer sichtbar sein:

-

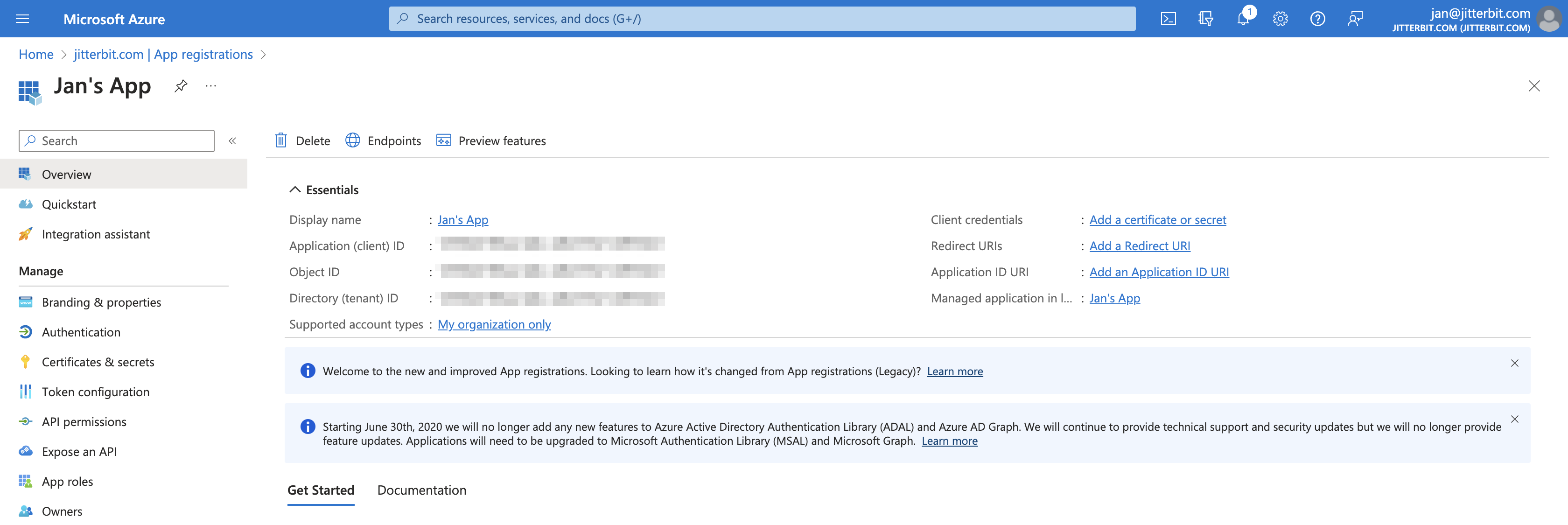

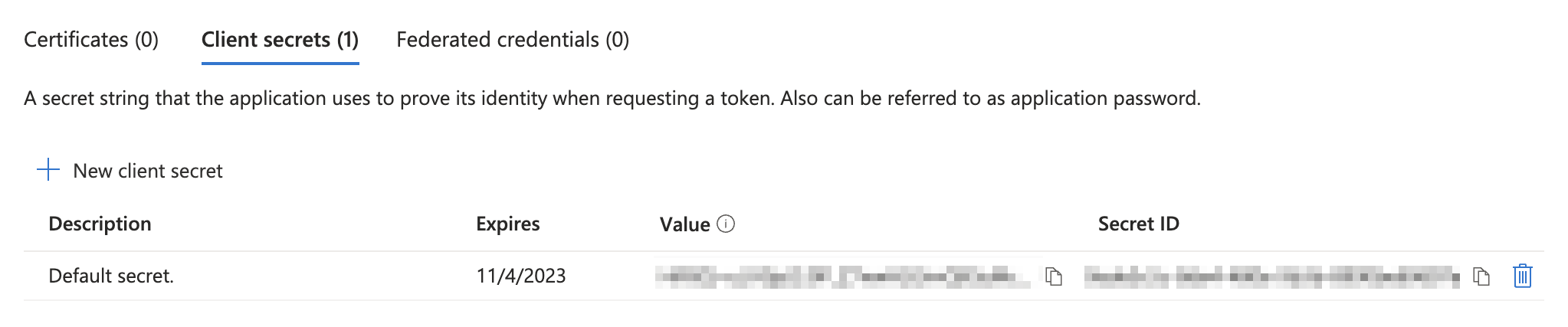

Klicken Sie auf Registrieren, um die App-Registrierung abzuschließen. Sie werden dann zur Übersicht-Seite der App weitergeleitet:

Wichtig

Bewahren Sie die Anwendungs- (Client-) ID und die Verzeichnis- (Mandanten-) ID der App-Registrierung auf, um sie als

client_idundtenant_idin Überprüfen der App-Registrierung und Zugriffstoken für ROPC-Authentifizierung erhalten zu verwenden. -

Klicken Sie auf Ein Zertifikat oder Geheimnis hinzufügen.

-

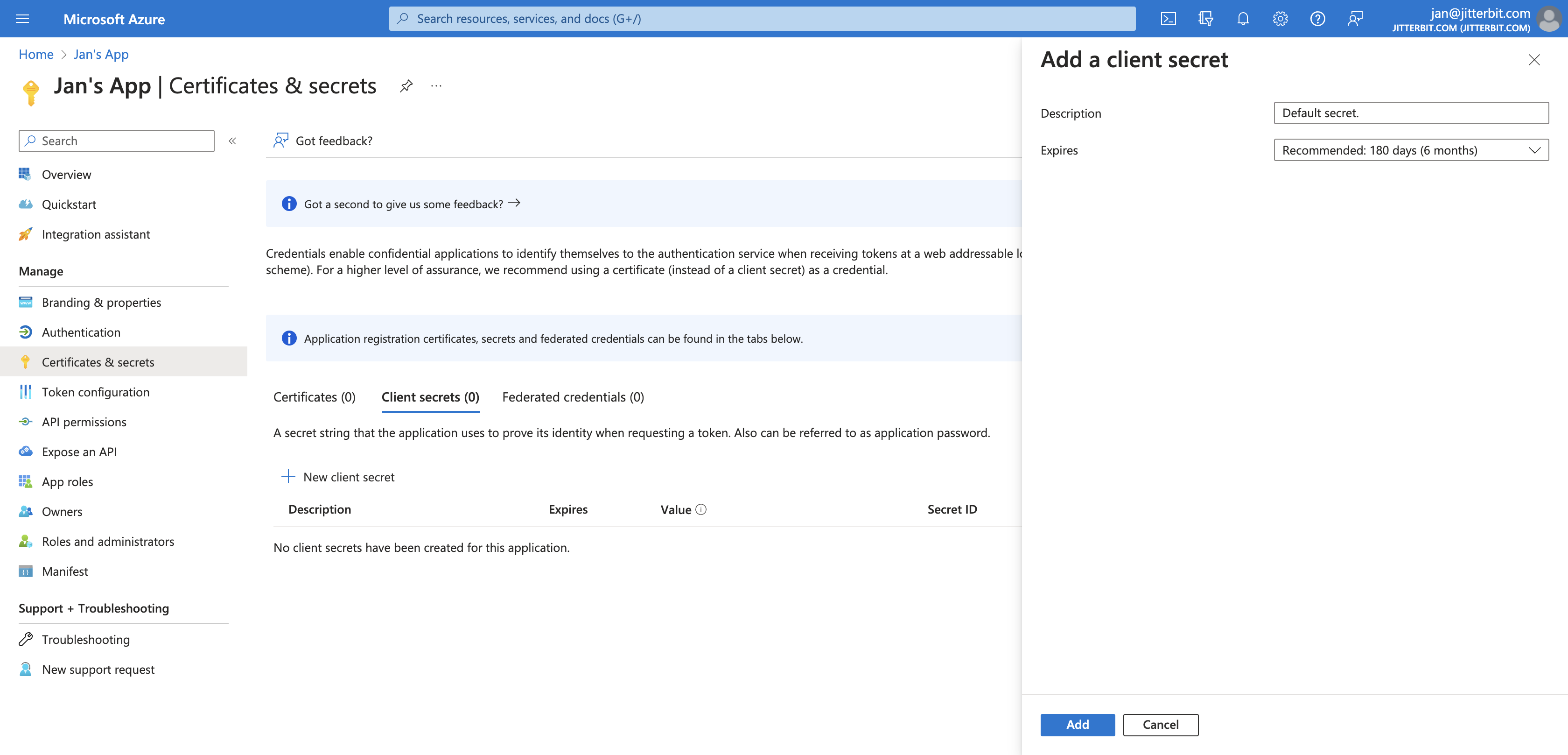

Klicken Sie im Tab Clientgeheimnisse auf Neues Clientgeheimnis, um das Fenster Clientgeheimnis hinzufügen zu öffnen. Geben Sie in diesem Fenster eine Beschreibung ein und wählen Sie ein Ablaufdatum für das Clientgeheimnis aus, und klicken Sie dann auf Hinzufügen:

-

Das Clientgeheimnis ist jetzt im Tab Clientgeheimnisse sichtbar. Bewahren Sie den Wert des Clientgeheimnisses auf, um ihn als

client_secretin Zugriffstoken für ROPC-Authentifizierung erhalten zu verwenden.

Fügen Sie der App-Registrierung erforderliche Berechtigungen hinzu

Um den Email-Connector mit einer Microsoft 365 OAuth 2.0-Verbindung zu verwenden, muss Ihre App-Registrierung über diese Berechtigungen verfügen:

- Office 365 Exchange Online-Anwendungsberechtigungen

- Microsoft Graph-Anwendungsberechtigungen

- Microsoft Graph delegierte Berechtigungen

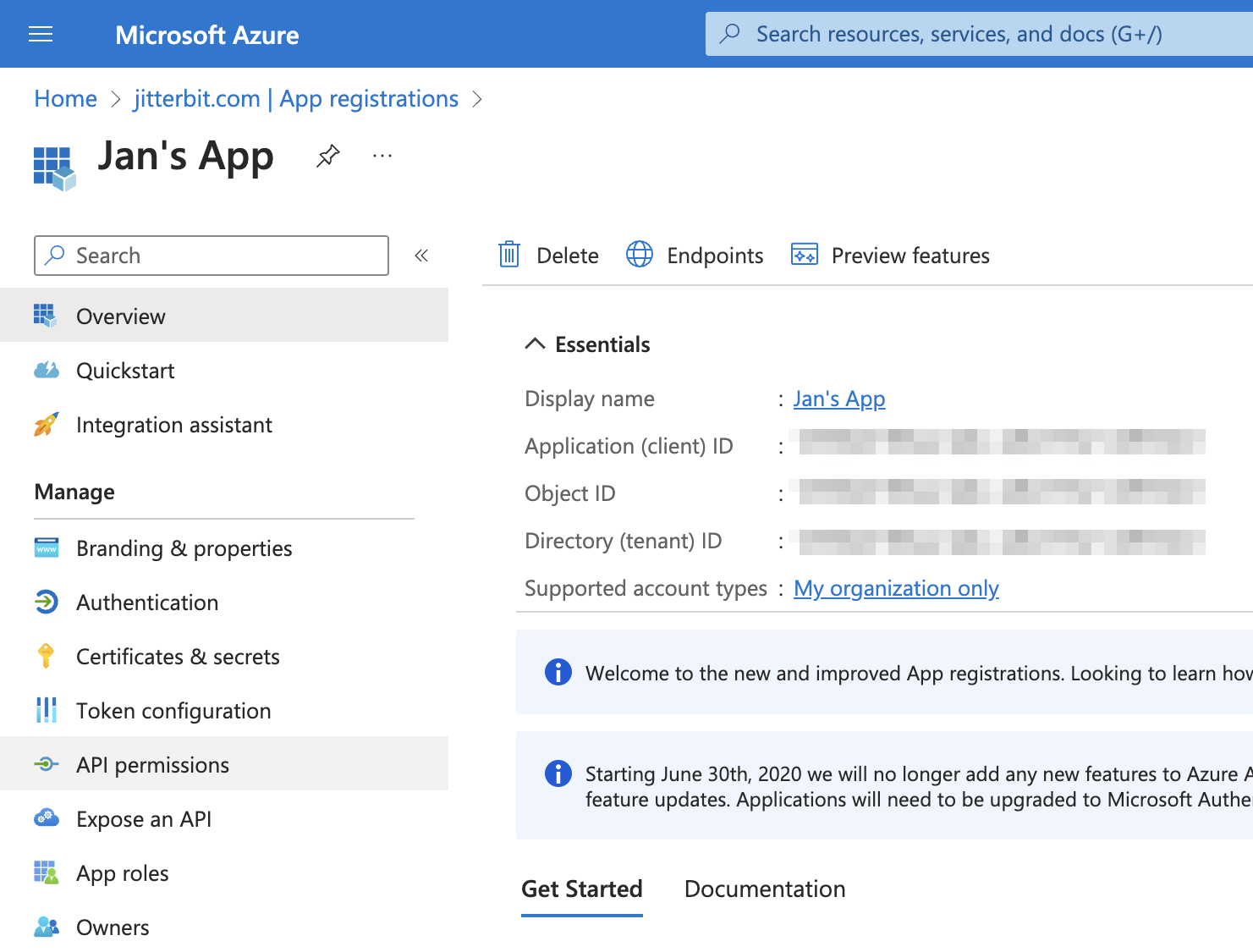

Navigieren Sie im Azure-Portal zu Ihrer App-Registrierung und klicken Sie in der linken Seitenleiste auf API-Berechtigungen:

Wichtig

Abhängig von den Sicherheitseinstellungen Ihrer Azure-Organisation erfordern einige Berechtigungen die Zustimmung des Administrators.

Office 365 Exchange Online-Anwendungsberechtigungen

Um die Berechtigungen für die Office 365 Exchange Online-Anwendung hinzuzufügen, befolgen Sie diese Schritte:

-

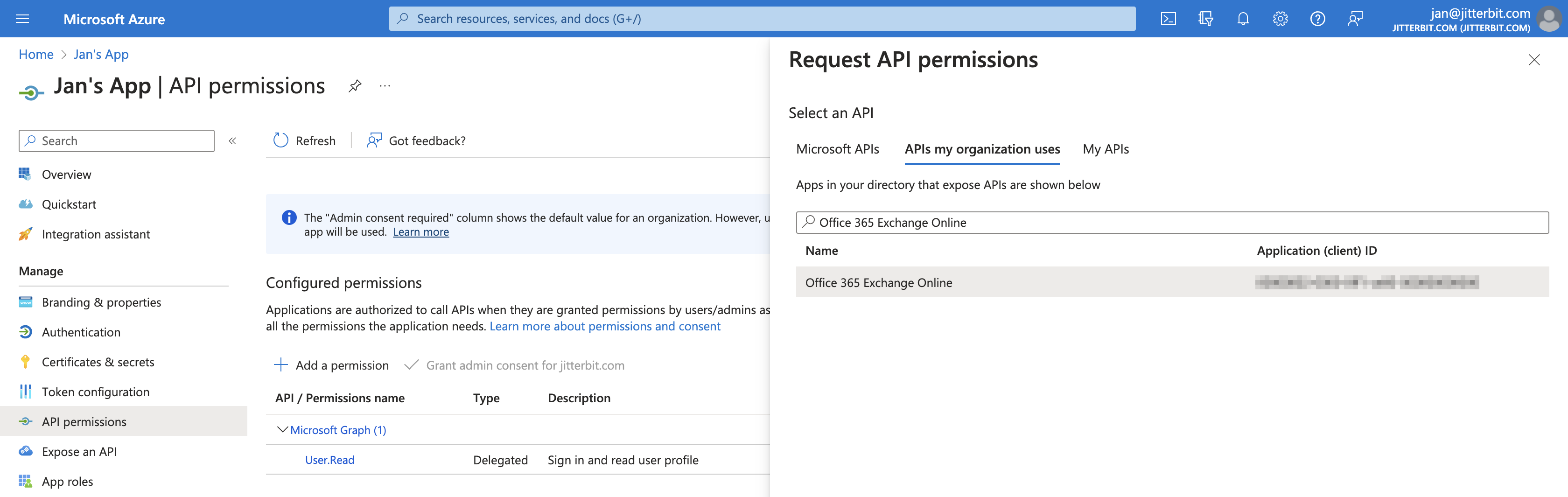

Gehen Sie zur Seite API-Berechtigungen und klicken Sie auf Berechtigung hinzufügen.

-

Im Bereich API-Berechtigungen anfordern klicken Sie auf die Registerkarte APIs, die meine Organisation verwendet, suchen Sie nach Office 365 Exchange Online und klicken Sie darauf:

-

Klicken Sie auf Anwendungsberechtigungen.

-

Aktivieren Sie für den POP-Zugriff die Berechtigung POP.AccessAsApp. Aktivieren Sie für den IMAP-Zugriff die Berechtigung IMAP.AccessAsApp.

-

Klicken Sie auf Berechtigungen hinzufügen. Die aktualisierte Seite der Konfigurierten Berechtigungen der App-Registrierung wird angezeigt.

Microsoft Graph-Anwendungsberechtigungen

Um die Microsoft Graph-Anwendungsberechtigungen hinzuzufügen, befolgen Sie diese Schritte:

-

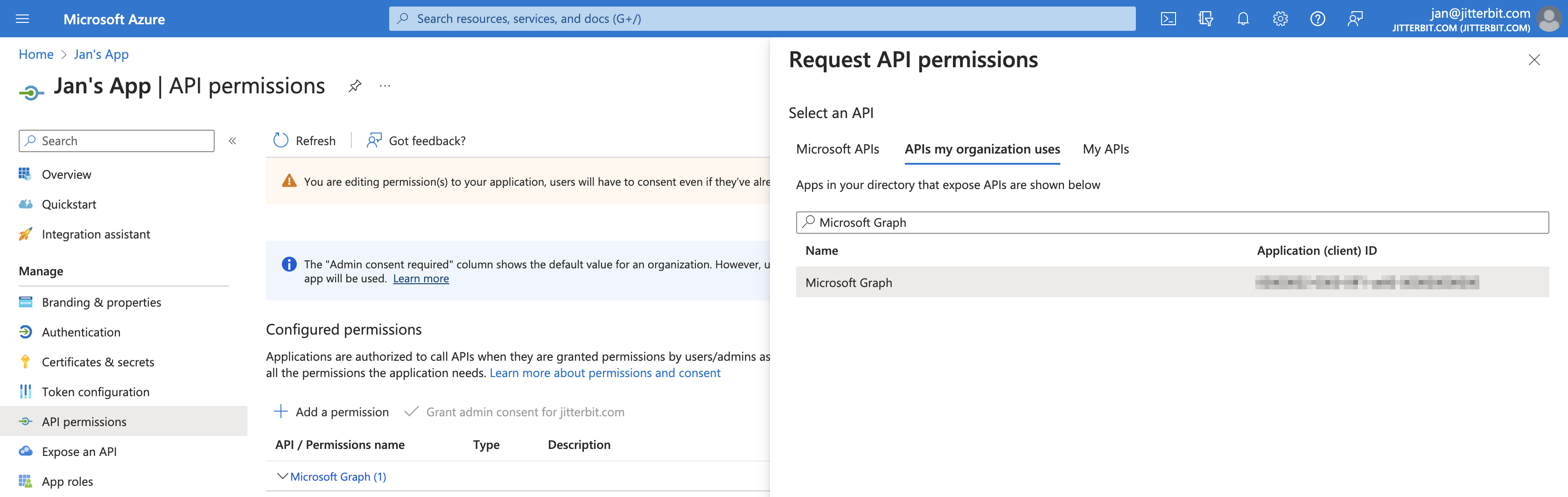

Gehen Sie zur Seite API-Berechtigungen und klicken Sie auf Berechtigung hinzufügen.

-

Im Bereich API-Berechtigungen anfordern klicken Sie auf die Registerkarte APIs, die meine Organisation verwendet, suchen Sie nach Microsoft Graph und klicken Sie darauf:

-

Klicken Sie auf Anwendungsberechtigungen.

-

Aktivieren Sie die Berechtigungen Mail.Send und User.Read.All.

-

Klicken Sie auf Berechtigungen hinzufügen. Die aktualisierte Seite der Konfigurierten Berechtigungen der App-Registrierung wird angezeigt.

Microsoft Graph delegierte Berechtigungen

Um die Microsoft Graph delegierten Berechtigungen hinzuzufügen, befolgen Sie diese Schritte:

-

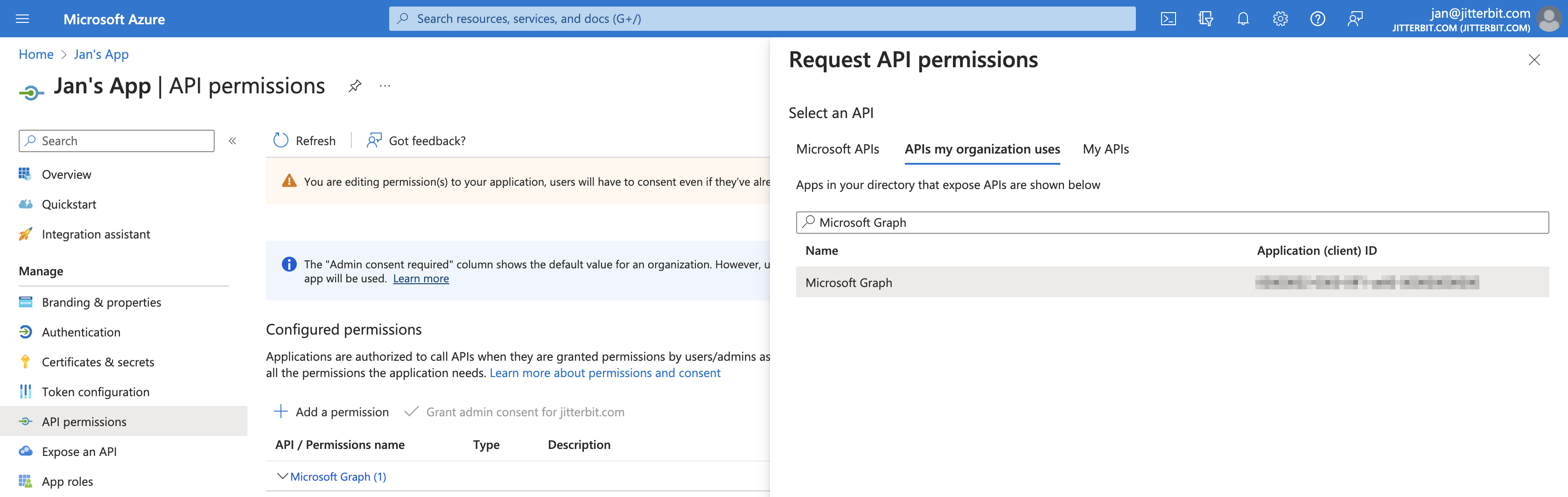

Gehen Sie zur Seite API-Berechtigungen und klicken Sie auf Berechtigung hinzufügen.

-

Im Bereich API-Berechtigungen anfordern klicken Sie auf die Registerkarte APIs, die meine Organisation verwendet, suchen Sie nach Microsoft Graph und klicken Sie darauf:

-

Klicken Sie auf Delegierte Berechtigungen.

-

Aktivieren Sie diese Berechtigungen, abhängig von der zu verwendenden Email-Aktivität:

Aktivität Erforderliche Berechtigungen Email lesen offline_access, IMAP.AccessAsUser.All und User.Read Email senden offline_access und SMTP.Send -

Klicken Sie auf Berechtigungen hinzufügen. Die aktualisierte Seite Konfigurierte Berechtigungen der App-Registrierung wird angezeigt. Ihre App-Registrierung hat jetzt die erforderlichen Berechtigungen.

Verbinden Sie die App-Registrierung mit Exchange Online

Um die App-Registrierung mit Exchange Online zu verbinden, befolgen Sie diese Schritte:

-

Laden Sie das EXO2 PowerShell-Modul herunter und installieren Sie es, indem Sie zum Classic Exchange Admin Center gehen. Klicken Sie auf Hybrid und dann auf Exchange PowerShell-Modul konfigurieren.

Wichtig

Wenn Sie das EXO2 PowerShell-Modul nicht herunterladen und installieren können, können Sie die Verbindung zu Exchange nicht abschließen.

-

Starten Sie Windows PowerShell und führen Sie aus:

Install-Module -Name ExchangeOnlineManagement -allowprerelease Install-Module Microsoft.Graph -allowprerelease Install-Module -Name AzureAD Install-module AzureADPreview -Verbose import-module AzureADPreview import-module ExchangeOnlineManagement -

Führen Sie

Connect-AzureADaus und geben Sie Ihre Anmeldeinformationen ein. -

Führen Sie

Connect-ExchangeOnlineaus und geben Sie Ihre Anmeldeinformationen ein. -

Holen Sie sich die Informationen des Dienstprinzipals der registrierten App und speichern Sie sie in einer Variablen, indem Sie ausführen:

$MyApp = Get-AzureADServicePrincipal -SearchString <Registrierter Anwendungsname> $MyApp | fl -

Verwenden Sie die gespeicherten Informationen des Dienstprinzipals, um die Verbindung abzuschließen:

New-ServicePrincipal -AppId $MyApp.AppId -ServiceId $MyApp.ObjectId -DisplayName "Dienstprinzipal für IMAP APP" Add-MailboxPermission -Identity <Email-Adresse des Administrators> -User $MyApp.ObjectId -AccessRights FullAccess

Überprüfen Sie die App-Registrierung

Um die App-Registrierung zu überprüfen, befolgen Sie diese Schritte:

-

Senden Sie eine POST-Anforderung an

https://login.microsoftonline.com/<tenant_id>/oauth2/v2.0/devicecode, wobei<client_id>und<tenant_id>durch die Anwendungs-ID (Client-ID) und die Verzeichnis-ID (Mandanten-ID) ersetzt werden, die Sie beim Erstellen Ihrer App-Registrierung gespeichert haben:curl --location --request POST 'https://login.microsoftonline.com/<tenant_id>/oauth2/v2.0/devicecode' \ --header 'Content-Type: application/x-www-form-urlencoded' \ --data-urlencode 'client_id=<client_id>' \ --data-urlencode 'scope=https://outlook.office.com/SMTP.Send https://outlook.office.com/IMAP.AccessAsUser.All'Hinweis

Wenn Sie nur die offline_access und SMTP.Send Berechtigungen aktiviert haben, setzen Sie den

scopeaufhttps://outlook.office365.com/.default.Wenn erfolgreich, enthält die Antwort einen Autorisierungscode.

-

Navigieren Sie zu

https://login.microsoftonline.com/common/oauth2/deviceauthin Ihrem Browser und geben Sie den Autorisierungscode ein. Die App-Registrierung ist nun verifiziert und Sie können problemlos Zugriffstoken erhalten.

Zugriffstoken für ROPC-Authentifizierung erhalten

Nachdem Sie die vorherigen Schritte abgeschlossen haben, können Token für die ROPC-Authentifizierung mit einer POST-Anfrage generiert werden:

curl --location --request POST 'https://login.microsoftonline.com/<tenant_id>/oauth2/v2.0/token' \

--header 'Content-Type: application/x-www-form-urlencoded' \

--data-urlencode 'client_id=<client_id>' \

--data-urlencode 'scope=https://outlook.office.com/IMAP.AccessAsUser.All' \

--data-urlencode 'client_secret=<client_secret>' \

--data-urlencode 'username=<account_username>' \

--data-urlencode 'password=<account_password>' \

--data-urlencode 'grant_type=password'

Hinweis

Wenn Sie nur die offline_access und SMTP.Send Berechtigungen aktiviert haben, setzen Sie den scope auf https://outlook.office365.com/.default.

<client_id>und<tenant_id>werden durch die Anwendungs-ID (Client-ID) und Verzeichnis-ID (Mandanten-ID) ersetzt, die Sie beim Erstellen Ihrer App-Registrierung gespeichert haben.<client_secret>wird durch das Client-Geheimnis ersetzt, das Sie beim Erstellen Ihrer App-Registrierung gespeichert haben.<account_username>und<account_password>werden durch Ihre Azure-Anmeldeinformationen für die ROPC-Authentifizierung ersetzt.

Hinweis

Der Parameter grant_type muss für die ROPC-Authentifizierung immer password sein.

Wenn erfolgreich, enthält die Antwort ein access_token für die ROPC-Authentifizierung.