Microsoft Entra ID mit WS-Federation im Jitterbit App Builder konfigurieren

Der App Builder integriert sich mit Microsoft Entra ID über das WS-Federation-Protokoll und ermöglicht so die Nutzung von Single Sign-On. Jede Instanz des App Builders muss individuell konfiguriert werden, um mit Microsoft Entra ID zu arbeiten, und umgekehrt. Um dies zu erreichen, stellen Sie sicher, dass Sie die Anforderungen erfüllen, und folgen Sie dann den Anweisungen auf dieser Seite, die in drei allgemeine Schritte unterteilt sind:

-

Schritt 1: Registrieren Sie den App Builder als Microsoft Entra ID-Anwendung

-

Schritt 2: Konfigurieren Sie Microsoft Entra ID als Sicherheitsanbieter für den App Builder

-

Schritt 3: Ordnen Sie App Builder-Benutzer und -Gruppen Azure-Identitäten zu

Anforderungen

Um Microsoft Entra ID mit WS-Federation für den App Builder zu konfigurieren, müssen Sie die folgenden Anforderungen erfüllen:

-

Sie müssen über Administratorzugriff auf ein Azure-Konto mit einem Microsoft Entra ID-Dienst verfügen.

-

Sie müssen über Administratorzugriff auf den App Builder verfügen.

-

Der App Builder muss über HTTPS mit einem gültigen TLS-Zertifikat verfügbar sein.

Terminologie

Die folgende Tabelle definiert einige der in dieser Seite verwendeten Begriffe.

| Beispiel | Hinweise | |

|---|---|---|

| App Builder URL | https://example.com/Vinyl/ |

Der App Builder muss über HTTPS zugänglich sein. Die URL muss den abschließenden Schrägstrich enthalten. Der Pfad ist groß- und kleinschreibungsempfindlich. |

| Anbietername | Azure | Typischerweise sollte der Anbietername mit dem Active Directory-Domainnamen übereinstimmen. Da der Anbietername in der Anmeldungs-URL (siehe unten) angezeigt wird, vermeiden Sie Leerzeichen, Satzzeichen und Sonderzeichen. |

| Anmeldungs-URL | Wurzelverzeichnis des App Builders/signin-<Provider-Name>https://example.com/Vinyl/signin-Azure |

Callback-URL, die automatisch erstellt wird, wenn der Microsoft Entra ID-Sicherheitsanbieter innerhalb des App Builders erstellt wird. Das hier angegebene Beispiel geht davon aus, dass: example.com der Hostname ist, https://example.com/Vinyl/ das Wurzelverzeichnis der App Builder-Anwendung ist und Azure der Name des Azure-Sicherheitsanbieters ist. |

Schritt 1: Registrieren Sie App Builder als Microsoft Entra ID-Anwendung

Die App Builder-Instanz muss als Microsoft Entra ID-Anwendung registriert werden. Die Microsoft-Dokumentation bietet ein detailliertes Tutorial zu diesem Prozess. Eine Übersicht der Schritte ist unten zu sehen:

-

Melden Sie sich im Microsoft Azure-Portal an.

-

Navigieren Sie zum Azure Active Directory-Admin-Center.

-

Klicken Sie im Navigationsbereich auf Azure Active Directory.

-

Klicken Sie auf App-Registrierungen.

-

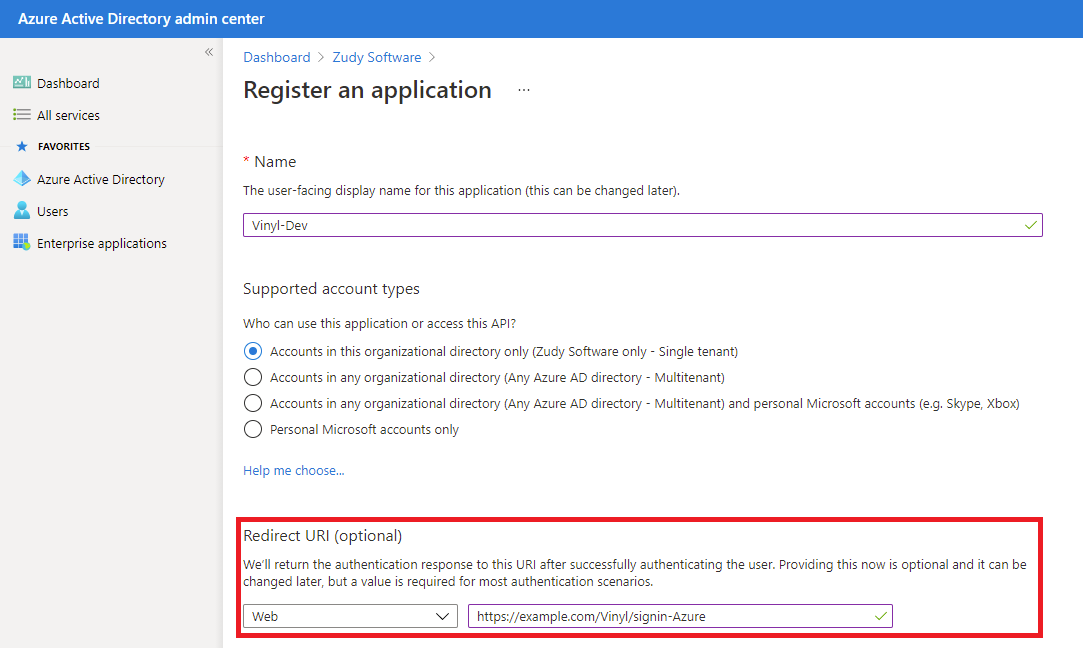

Erstellen Sie eine Neue Registrierung und geben Sie den Namen als App Builder an.

-

Geben Sie Ihre Umleitungs-URI als

https://<your-domain>/signin-<Provider-Name>ein, wobei Sie<your-domain>durch Ihre tatsächliche Domain und<Provider-Name>durch den Namen ersetzen, den Sie innerhalb der Sicherheitsanbieter von App Builder verwenden werden.

-

Klicken Sie auf Registrieren.

-

Öffnen Sie die neu erstellte Anwendung, die Sie registriert haben, und wählen Sie im Seitenbereich Verwalten die Option Manifest:

-

Notieren Sie sich die appId-Zeichenfolge, die als GUID formatiert ist (zum Beispiel

012a3b4c-d567-89ef-g012-3hi456jklm7n). -

Notieren Sie sich Ihre primäre Domain, die in den Mandanteninformationen Ihrer Microsoft Entra ID angezeigt wird.

-

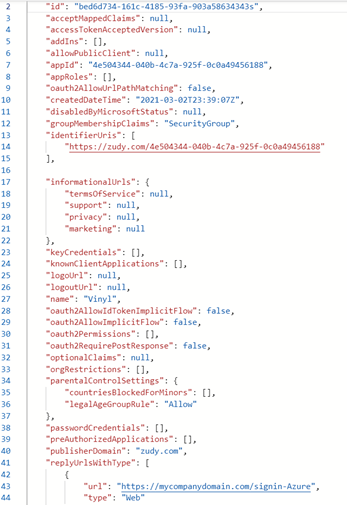

Bearbeiten Sie die folgenden Zeilen wie folgt:

Statt:

"groupMembershipClaims": null, "identifierUris": [],Ändern Sie es zu:

"groupMembershipClaims": "SecurityGroup", "identifierUris": [ "https://<your-primary-domain>/<app-id>" ],Beispiel: Wenn die primäre Domain für den Azure-Mandanten

zudy.comist:

-

-

Klicken Sie auf Speichern.

-

Klicken Sie im Navigationsbereich auf Übersicht.

-

Klicken Sie auf die Registerkarte Endpunkte.

-

Wo Federation metadata document steht, klicken Sie auf das Symbol In die Zwischenablage kopieren und fügen Sie es in eine temporäre Textdatei ein, die Sie in späteren Schritten verwenden werden.

Schritt 2: Verbinden und Einrichten eines neuen Sicherheitsanbieters in App Builder

In diesem Schritt definieren Sie den neuen Sicherheitsanbieter für Microsoft Entra ID. Dies umfasst die Konfiguration der Entity ID (die als Audience oder Wtrealm dient) mit Werten, die von Microsoft bereitgestellt werden.

-

Wählen Sie IDE > Sicherheitsanbieter.

-

Klicken Sie im Panel Benutzerauthentifizierung auf + Benutzerauthentifizierung. Die Seite Anbieter öffnet sich.

-

Konfigurieren Sie die Optionen wie folgt:

-

Einstellungen:

-

Name: Geben Sie einen Namen ein, der mit dem übereinstimmt, was Sie zur Konfiguration der Redirect URI verwendet haben. Zum Beispiel:

Azure. -

Typ: Wählen Sie WS-Federation.

-

Aktiviert: Aktivieren Sie dieses Kontrollkästchen.

-

-

Tokens:

- Entity ID: Dies ist das, was Microsoft als App ID URI oder Wtrealm bezeichnet. Geben Sie die URI ein, die Ihre primäre Azure-Domain und die in Schritt 1 notierte App-ID enthält, im folgenden Format:

https://<your-primary-domain>/<app-id>. (Hinweis: Das Feld Audience wird automatisch auf die Entity ID eingestellt).

- Entity ID: Dies ist das, was Microsoft als App ID URI oder Wtrealm bezeichnet. Geben Sie die URI ein, die Ihre primäre Azure-Domain und die in Schritt 1 notierte App-ID enthält, im folgenden Format:

-

Provisionierung:

-

Benutzerprovisionierung: Aktivieren Sie dieses Kontrollkästchen. Dadurch kann Azure Benutzer im App Builder erstellen.

-

Stellt Gruppenmitgliedschaft bereit: Aktivieren Sie dieses Kontrollkästchen.

-

-

-

Klicken Sie auf Speichern. Sobald Sie speichern, gibt der App Builder einen eindeutigen Identifier-Wert für diesen Anbieter aus.

Nach der Erstellung des Anbieters müssen Sie auch einige andere Parameter konfigurieren, die Werte darstellen, die von Microsoft Azure bereitgestellt werden. Gehen Sie dazu wie folgt vor:

-

Suchen Sie Ihren Sicherheitsanbieter in IDE > Sicherheitsanbieter und doppelklicken Sie auf die Zeile.

-

Klicken Sie im Panel Endpunkte auf + Endpunkt. Richten Sie die folgenden Optionen ein:

-

Endpunkttyp: Wählen Sie Metadaten-Endpunkt.

-

URL: Geben Sie die folgende URL ein:

https://login.microsoftonline.com/<your-tenant-id>/federationmetadata/2007-06/federationmetadata.xml, wobei Sie<your-tenant-id>durch Ihre Mandanten-ID von Entra ersetzen.

-

-

Klicken Sie auf Speichern.

-

Klicken Sie als Nächstes im Panel Ansprüche auf + Anspruch. Richten Sie Folgendes ein:

-

Identifier: Wählen Sie:

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups. -

Verwendung: Wählen Sie Gruppe.

-

Name: Geben Sie einen Namen ein, um diesen Anspruch zu identifizieren.

-

Klicken Sie auf Speichern.

-

(Optional) Klicken Sie im Ansprüche-Panel auf Entdecken. Indem Sie das Kontrollkästchen Ansprüche speichern aktivieren, können Sie App Builder anweisen, alle aus dem Sicherheitstoken extrahierten Ansprüche zu protokollieren, um Probleme zu beheben.

Schritt 3: App Builder-Benutzer und -Gruppen mit Azure-Identitäten verknüpfen

Wenn Sie IDE > Benutzerverwaltung besuchen und die Registerkarte Identitäten öffnen, sehen Sie nun, dass das Anbieter-Panel einen Eintrag für den von Ihnen erstellten Sicherheitsanbieter enthält.

Mit Benutzerbereitstellung

Wenn Sie die Benutzerbereitstellung aktiviert haben und versuchen, sich anzumelden, werden Sie möglicherweise mit einer ähnlichen Nachricht zurück zur Anmeldeseite von App Builder umgeleitet:

Fehlermeldung

Das Benutzerkonto (bob@example.com) hat keinen Zugriff auf eine Anwendung erhalten.

Obwohl App Builder den Benutzer erfolgreich bereitstellen konnte, müssen Sie die Microsoft Entra ID-Sicherheitsgruppen den Sicherheitsgruppen von App Builder zuordnen, um Zugriff zu gewähren:

-

Melden Sie sich als Administrator bei App Builder an.

-

Gehen Sie zu IDE > Benutzerverwaltung.

-

Klicken Sie auf die Registerkarte Identitäten.

-

Wählen Sie im Anbieter-Panel Ihren neuen Microsoft Entra ID-Sicherheitsanbieter aus.

-

Klicken Sie im Anbietergruppen-Panel auf + Gruppe:

-

Name: Geben Sie den Namen einer Gruppe ein, die Sie innerhalb von Microsoft Entra ID haben.

-

Identifier: Geben Sie die Objekt-ID der Gruppe ein, die im Microsoft Entra ID-Portal gefunden wurde.

-

Gruppe: Verwenden Sie das Dropdown-Menü, um die App Builder-Gruppe auszuwählen, der die Benutzer beitreten sollen.

-

-

Klicken Sie auf die Schaltfläche Speichern.

Ohne Benutzerbereitstellung

Wenn Sie die Benutzerbereitstellung nicht aktiviert haben, schlägt die Authentifizierung mit einer ähnlichen Nachricht fehl:

Fehlermeldung

Obwohl Sie sich erfolgreich bei Azure authentifiziert haben, ist das Konto bob@example.com (bob@example.com) nicht mit einem lokalen Konto verknüpft.

Es gibt zwei Möglichkeiten, dies zu beheben:

-

Methode 1: App Builder erlauben, vorhandene Benutzer abzugleichen:

-

Gehe zu IDE > Sicherheitsanbieter.

-

Im Panel Benutzerauthentifizierung suche den Sicherheitsanbieter, den du erstellt hast, und wähle ihn aus.

-

Im Panel Anbieter klicke auf Bearbeiten.

-

Aktiviere im Bereich Provisionierung das Kontrollkästchen Vorhandenen Benutzer abgleichen.

-

-

Methode 2: Neuen Benutzer manuell zuordnen:

-

Gehe zu IDE > Benutzerverwaltung.

-

Öffne den Tab Benutzer.

-

Im Panel Benutzer wähle den Benutzer aus, den du zuordnen möchtest.

-

Im Panel Identitäten klicke auf die Schaltfläche + Identität. Ein Dialog öffnet sich. Gib Folgendes an:

-

Name: Der Azure-Benutzername. Im oben gezeigten Fehlertext ist es der Teil außerhalb der Klammern.

-

Identifier: Der Azure-Benutzername-Identifikator. Im oben gezeigten Fehlertext ist es der Teil in den Klammern.

-

Provider: Verwende das Dropdown-Menü, um den Sicherheitsanbieter auszuwählen, den du erstellt hast.

-

-

Klicke auf Speichern.

-

Überprüfe die neue Anmeldemethode

Melde dich von App Builder ab, um zu überprüfen, ob die Anmeldeseite jetzt eine Schaltfläche Mit ... anmelden hat: