Google SAML als SSO-Sicherheitsanbieter im Jitterbit App Builder konfigurieren

Dieser Artikel beschreibt, wie Google SAML als SSO-Sicherheitsanbieter im App Builder konfiguriert wird. Die Google SSO SAML-Konfiguration muss zuerst eingerichtet werden, gefolgt von der Konfiguration der Sicherheitsanbieterinformationen im App Builder, um eine Verbindung zu Google SAML herzustellen.

Google SSO SAML

Google bietet einen SAML-basierten Single Sign-On (SSO)-Dienst an, der Unternehmen die Kontrolle über die Autorisierung und Authentifizierung von gehosteten Benutzerkonten ermöglicht, die auf webbasierte Entitäten zugreifen können. Der App Builder fungiert als Identitätsanbieter und kann, wenn er zusammen mit Google SSO konfiguriert ist, verwendet werden, um Benutzer in eine App Builder-App zu authentifizieren und zu autorisieren.

Der Google SSO-Dienst basiert auf den SAML v2.0-Spezifikationen.

Google SSO-Konfigurationseinstellungen

Um zu beginnen, konfigurieren Sie zunächst Google SAML Single Sign-On für die Verwendung mit Ihrer App Builder-App:

- Melden Sie sich bei Ihrer Google Admin-Konsole an.

- Gehen Sie zu Menü > Apps > Web- und mobile Apps.

- Klicken Sie auf App hinzufügen > Benutzerdefinierte SAML-App hinzufügen.

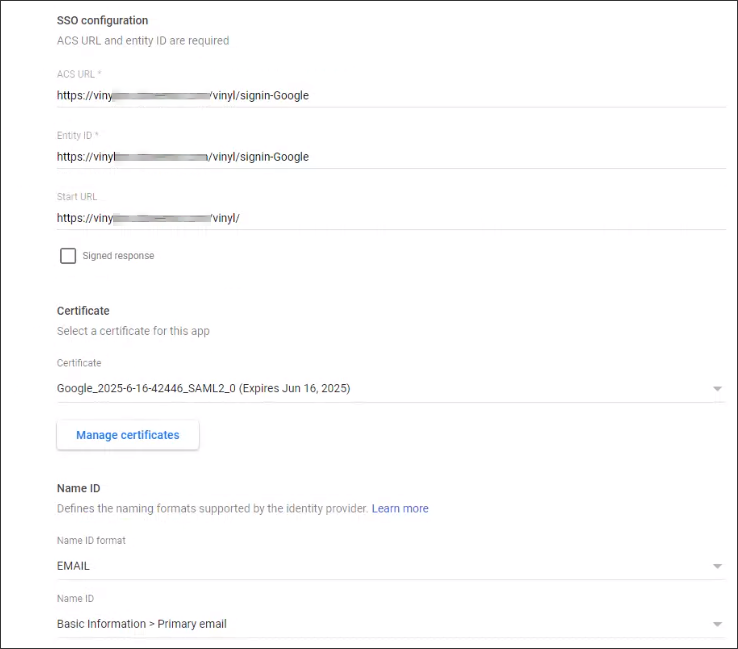

-

Geben Sie auf der Seite mit den App-Details den Namen der App sowie die folgenden Informationen ein:

- ACS-URL: Entspricht der URL des Anmeldeanbieters. Beachten Sie, dass diese mit

https://beginnen muss. Beispiel:https://example.zudy.com/signin-{{ProviderName}} - Entity ID: Dies ist das Publikum, das Sie vom Anbieter übergeben möchten. Es wird empfohlen, denselben Wert wie die ACS-URL zu verwenden.

- Start-URL: Die URL, zu der ein authentifizierter Benutzer umgeleitet wird, wenn er die Anmeldung über das Google-Kachel im Browser initiiert.

- Name ID-Format: Der Wert, den Google als eindeutigen Identifikator für den Benutzer übergeben wird. Standardmäßig wird die Email verwendet, wenn keine ausgewählt ist.

- SSO-URL: Der Wert, der für den Parameter der Anforderungsumleitungsendpunkt in App Builder verwendet wird.

- Entity ID: Die tatsächliche Entity ID, die in der App Builder-Konfiguration ausgefüllt werden muss.

- Zertifikat: Sie müssen dies herunterladen und das Ablaufdatum notieren, da es geändert werden muss, sobald das alte Zertifikat abläuft.

- ACS-URL: Entspricht der URL des Anmeldeanbieters. Beachten Sie, dass diese mit

-

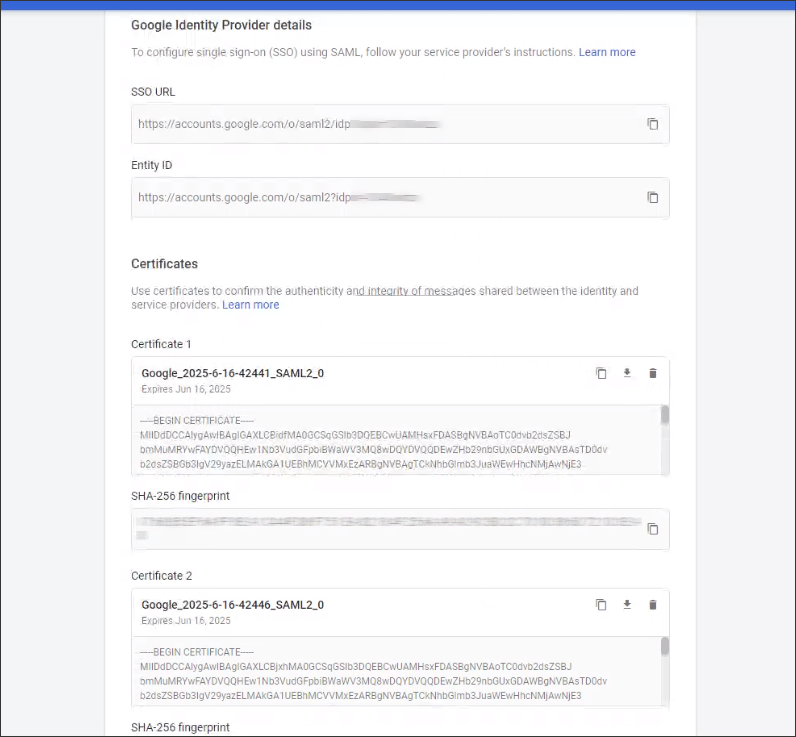

Auf der Detailseite des Google Identity Providers die Informationen für den App Builder-Dienstanbieter abrufen:

- Kopiere die SSO-URL und die Entity-ID und lade das Zertifikat herunter.

App Builder Sicherheitsanbieter

Nachdem die Google SSO-Konfiguration abgeschlossen ist, wird Google im App Builder als SAML-Sicherheitsanbieter konfiguriert.

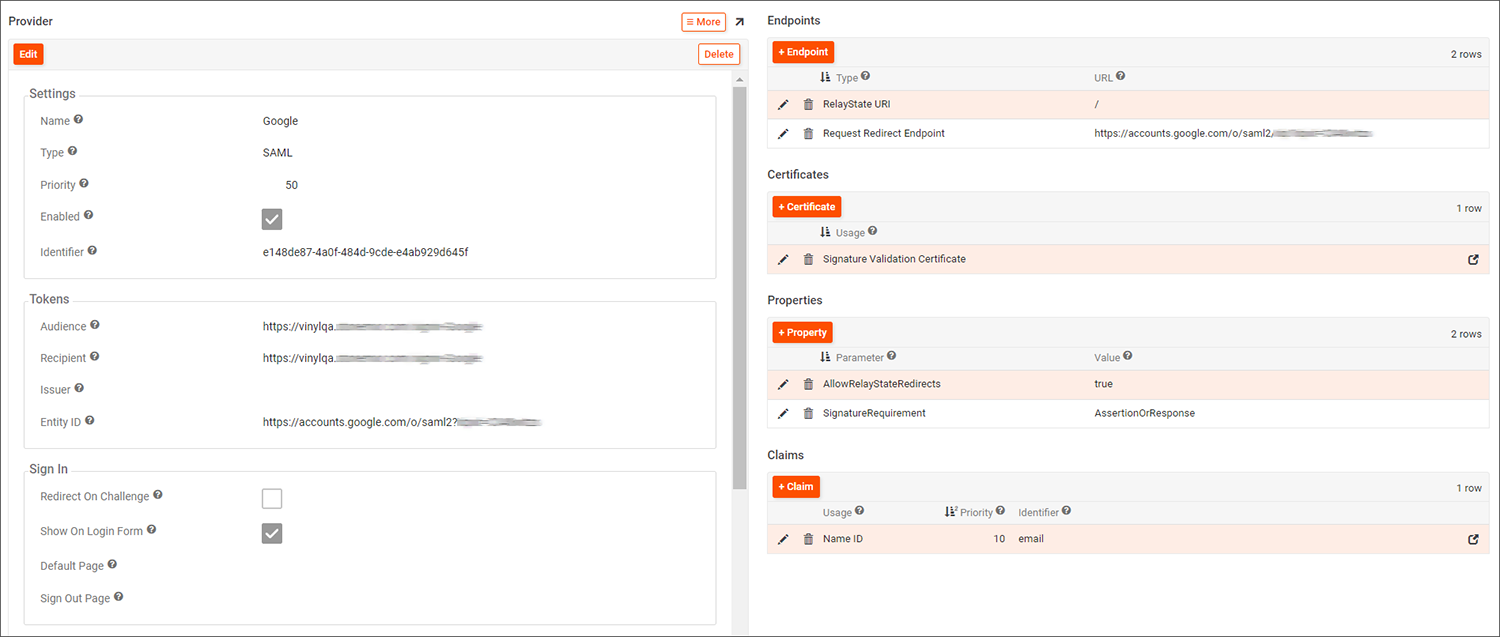

Beispiel für die Konfiguration des Google SAML-Anbieters

App Builder-Konfiguration spezifisch für Google SSO

Befolge die grundlegende Konfiguration für App Builder als SAML-Sicherheitsanbieter. Überprüfe außerdem die folgenden Einstellungen, die spezifisch für die Integration mit Google SSO sind:

Einstellungen

- Name: Google

- Typ: SAML

- Aktiviert: Wahr

Tokens

- Audience und Recipient: Werte müssen mit dem von Google bereitgestellten Entity-ID-Wert übereinstimmen. Beispiel:

https://vinyl.example.com/signin-Google - Entity-ID: muss mit dem zweiten generierten Google Entity-ID-Wert übereinstimmen

Endpunkte

- RelayState-URI: ist ein konfiguriertes Endpunkt mit dem Wert von "

/". Dies ermöglicht es dem Google-Element, den Authentifizierungsfluss zu initiieren.

Eigenschaften

- AllowRelayStateRedirects: ist eine konfigurierte Eigenschaft mit dem Wert Wahr. Dies ermöglicht es dem Google-Element, den Authentifizierungsfluss zu initiieren.

- SignatureRequirement: ist eine konfigurierte Eigenschaft mit dem Wert AssertionOrResponse. Dies ist optional, wird jedoch empfohlen.

Ansprüche

- Konfiguriere einen Claims-Datensatz, um anzugeben, wie die Identitätserstellung und die Gruppenzuordnung behandelt werden sollen, falls erforderlich. Beispiel: Names ID ist ein Verwendungstyp, mit Email als Identifikatorwert.

Zuletzt musst du die Zertifikat-Informationen hochladen, die von Google heruntergeladen wurden.

- Klicke auf + Zertifikat im Bereich Zertifikate in den Anbietereinstellungen

- Wähle Signaturvalidierungszertifikat für die Verwendung

- Wähle X.509-Zertifikat für das Format

- Gib die Google-Zertifikatsinformationen ein. Stelle sicher, dass du die Start- und Endnotierung aus dem Zertifikat entfernst.