Schlüsselkonzepte für den Jitterbit API Manager

Diese Seite behandelt die grundlegenden Konzepte, die Sie verstehen müssen, wenn Sie mit dem Jitterbit API Manager arbeiten, einschließlich API-Typen, Sicherheitsfunktionen, die durch API-Gateways durchgesetzt werden, und der Struktur der Dienst-URLs.

API-Typen

Sie können im API Manager drei Arten von APIs erstellen und veröffentlichen. Jeder Typ interagiert auf einzigartige Weise mit Harmony innerhalb der Systemarchitektur.

Für weitere Informationen zu Jitterbit-Sicherheit und Systemarchitektur siehe das Jitterbit-Sicherheits- und Architektur-Whitepaper.

Benutzerdefinierte API

Benutzerdefinierte APIs stellen eine Harmony-Operation zur Verfügung. Um eine benutzerdefinierte API zu konfigurieren, müssen Sie zunächst eine Operation in Harmony erstellen und bereitstellen. Die Operation kann jede Studio oder Design Studio Operation sein. Wenn Sie die benutzerdefinierte API konfigurieren, verweisen Sie auf die vorhandene Operation. API-Nutzer rufen die Operation über die benutzerdefinierte API auf und konsumieren sie. Benutzerdefinierte APIs leiten über Jitterbit-Agenten (entweder Cloud-Agent-Gruppen oder private Agenten).

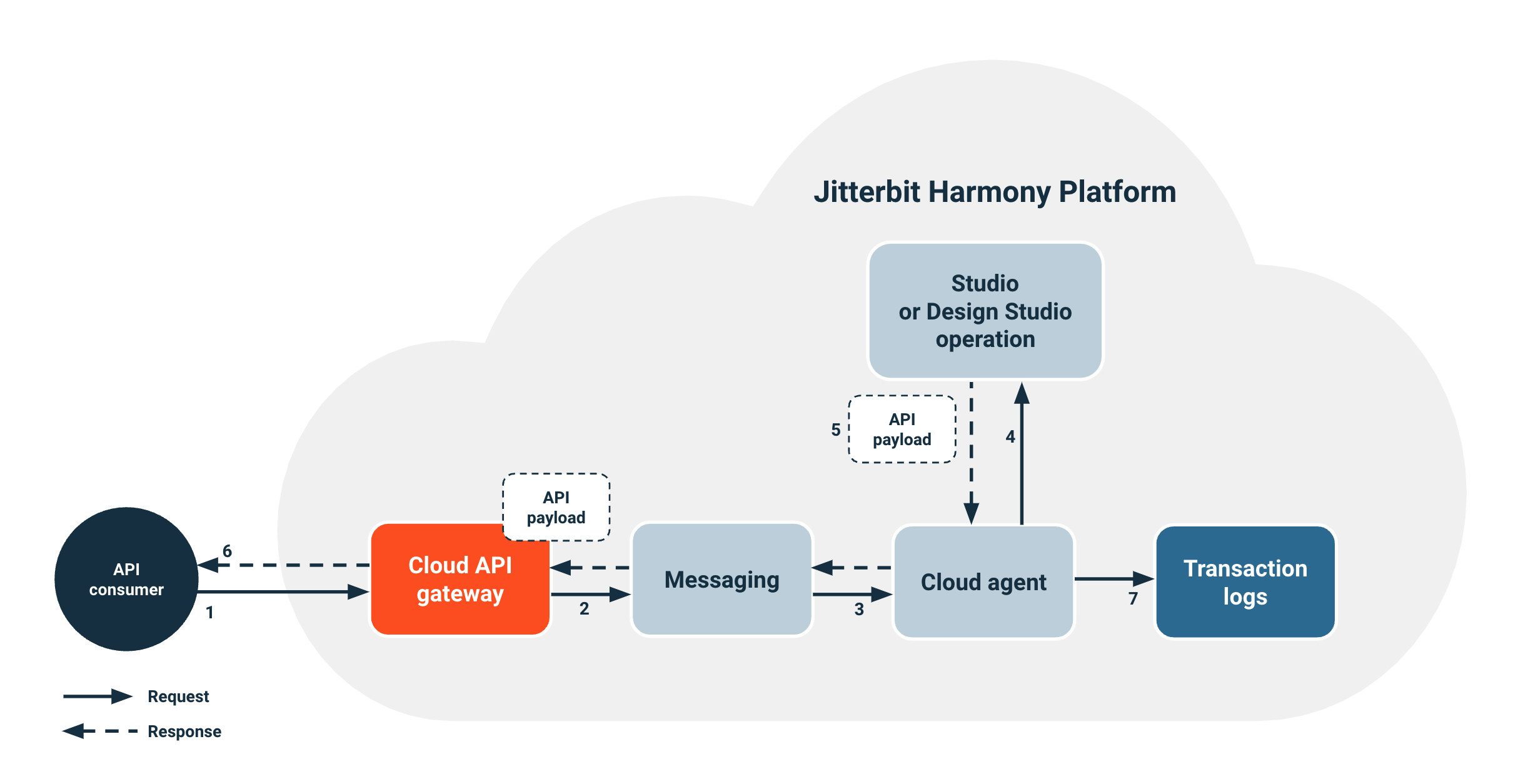

Wie benutzerdefinierte APIs funktionieren

Wenn ein API-Nutzer eine benutzerdefinierte API aufruft, erfolgt der folgende Prozess:

- Ein API-Nutzer tätigt einen Aufruf an die benutzerdefinierte API am Cloud-API-Gateway.

- Das Cloud-API-Gateway authentifiziert die Anfrage und setzt Sicherheitsrichtlinien durch. Anschließend leitet es die Anfrage der benutzerdefinierten API an den Messaging-Dienst weiter, der Anfragen für Agentengruppen weiterleitet.

- Ein Cloud-Agent erhält die Anfrage vom Messaging-Dienst.

- Der Cloud-Agent verweist auf die benutzerdefinierte API-Operation, die Sie während der Konfiguration der benutzerdefinierten API angegeben haben, und löst die bereitgestellte Operation aus.

- Die Operation antwortet mit einer API-Nutzlast. Diese Nutzlast entspricht dem Antworttyp, den Sie während der Konfiguration der benutzerdefinierten API ausgewählt haben.

- Der Cloud-Agent leitet die API-Nutzlast zurück an den API-Nutzer.

Hinweis

Beachten Sie die folgenden Überlegungen, wenn Sie mit benutzerdefinierten APIs arbeiten:

-

Die API-Nutzlast bleibt nur zwei Tage auf dem Agenten. Dies gilt, es sei denn, die Operation verwendet Temporären Speicher.

-

Das System sendet Informationen zum Laufzeitstatus und Protokolle von laufenden Operationen an die Transaktionsprotokolldatenbank.

-

Verbraucherdaten werden nicht in der Transaktionsprotokolldatenbank gespeichert, es sei denn, Sie aktivieren den Debug-Modus während der Konfiguration der benutzerdefinierten API.

Für Informationen zur Konfiguration einer benutzerdefinierten API siehe Konfiguration der benutzerdefinierten API.

OData API

OData APIs stellen eine Design Studio API-Entitätsoperation zur Verfügung. Um eine OData API zu konfigurieren, müssen Sie zunächst eine API-Entitätsoperation erstellen und in Harmony bereitstellen. Bei der Konfiguration der OData API verweisen Sie auf die vorhandene API-Entitätsoperation. API-Verbraucher rufen die Operation über die OData API auf und konsumieren sie. OData APIs leiten über Jitterbit-Agenten (entweder Cloud-Agentengruppen oder private Agenten).

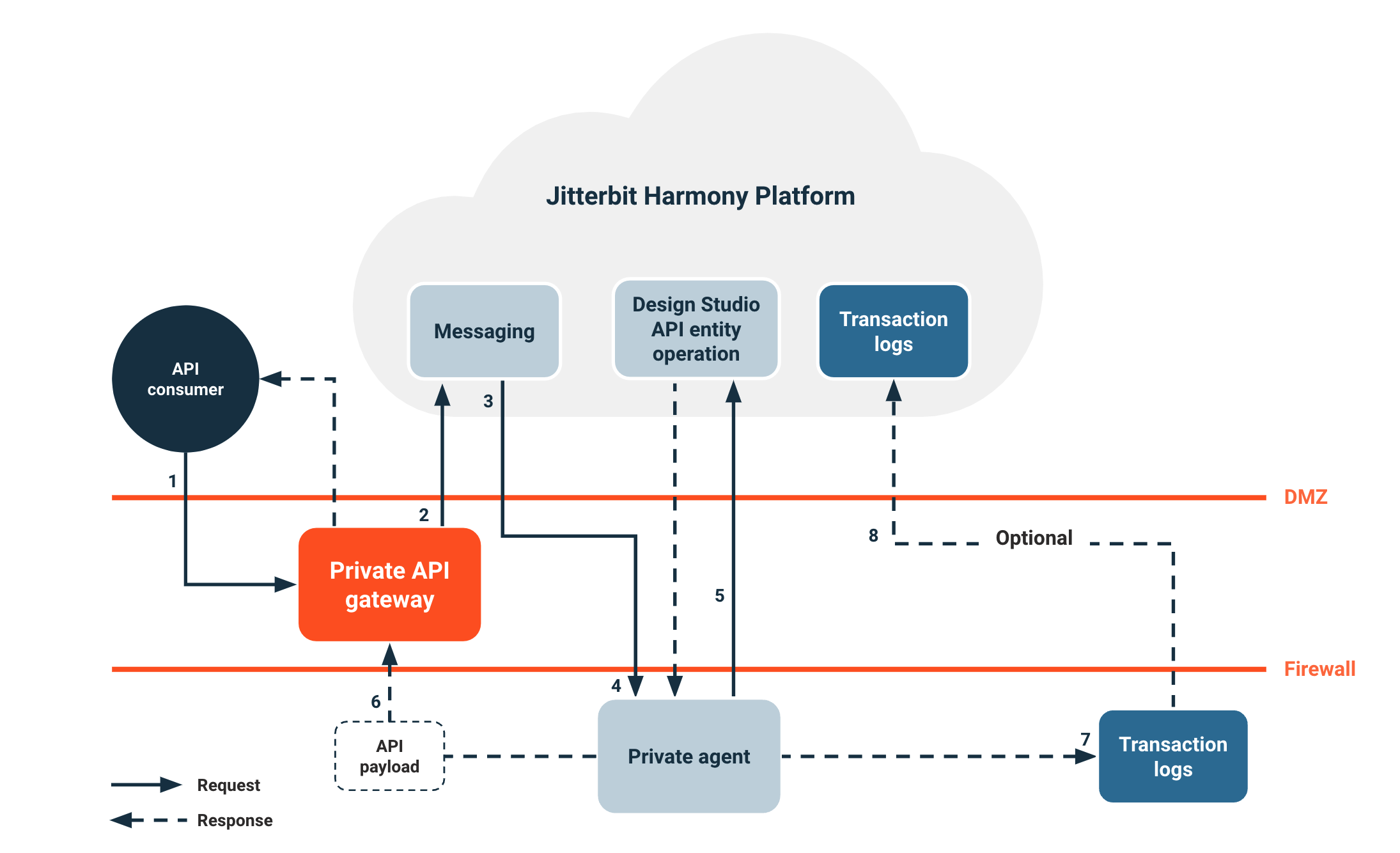

Wie OData APIs funktionieren

Wenn ein API-Verbraucher eine OData API aufruft, tritt folgender Prozess ein:

- Ein API-Verbraucher tätigt einen Aufruf an die OData API am privaten API-Gateway.

- Das private API-Gateway authentifiziert die Anfrage und setzt Sicherheitsrichtlinien durch. Anschließend leitet es die OData API-Anfrage weiter.

- Der Messaging-Dienst empfängt die Anfrage und leitet Anfragen für Agentengruppen weiter.

- Der private Agent empfängt die Anfrage vom Messaging-Dienst.

- Der private Agent verweist auf die OData API-Entitätsoperation in Harmony und löst die bereitgestellte Entitätsoperation aus.

- Der private Agent leitet die API-Nutzlast aus der Betriebsantwort über das private API-Gateway zurück an den API-Verbraucher.

Hinweis

Beachten Sie die folgenden Überlegungen bei der Arbeit mit OData-APIs:

- Die API-Nutzlast bleibt nur zwei Tage auf dem Agenten. Dies gilt, es sei denn, die Operation verwendet Temporären Speicher.

- Das System sendet Laufzeitstatusinformationen und Protokolle von laufenden Operationen an die Transaktionsprotokolldatenbank auf dem privaten Agenten.

- Verbraucherdaten werden nicht in der Transaktionsprotokolldatenbank gespeichert, es sei denn, Sie aktivieren den Debug-Modus während der OData API-Konfiguration.

- Sie können optional Protokolle auf dem privaten Agenten mit der Transaktionsprotokolldatenbank innerhalb von Harmony synchronisieren.

Für Informationen zur Konfiguration einer OData API siehe OData API-Konfiguration.

Proxy-API

Proxy-APIs arbeiten mit einer bestehenden Drittanbieter-API und leiten nicht über Jitterbit-Agenten, im Gegensatz zu benutzerdefinierten APIs oder OData-APIs, die eine Harmony-Operation zur Nutzung bereitstellen. Die API, die Sie proxen, muss für das Gateway, das die API verarbeitet, entweder das Cloud-API-Gateway oder ein privates API-Gateway, zugänglich sein:

-

Cloud-API-Gateway: Wenn Sie das API-Gateway verwenden, das Jitterbit auf Harmony hostet, muss die bestehende API öffentlich zugänglich sein, auch wenn sie gesichert ist. Die API, die Sie proxen möchten, darf sich nicht hinter einer Firewall befinden. Um die IP-Adressen des Cloud-API-Gateways auf die Zulassungsliste zu setzen und dem Gateway den Zugriff auf die API, die Sie proxen, zu ermöglichen, siehe Zulassungslisteninformationen und navigieren Sie zu https://services.jitterbit für Ihre Region.

-

Privates API-Gateway: Wenn Sie ein privates API-Gateway verwenden, muss die bestehende API vom privaten API-Gateway zugänglich sein.

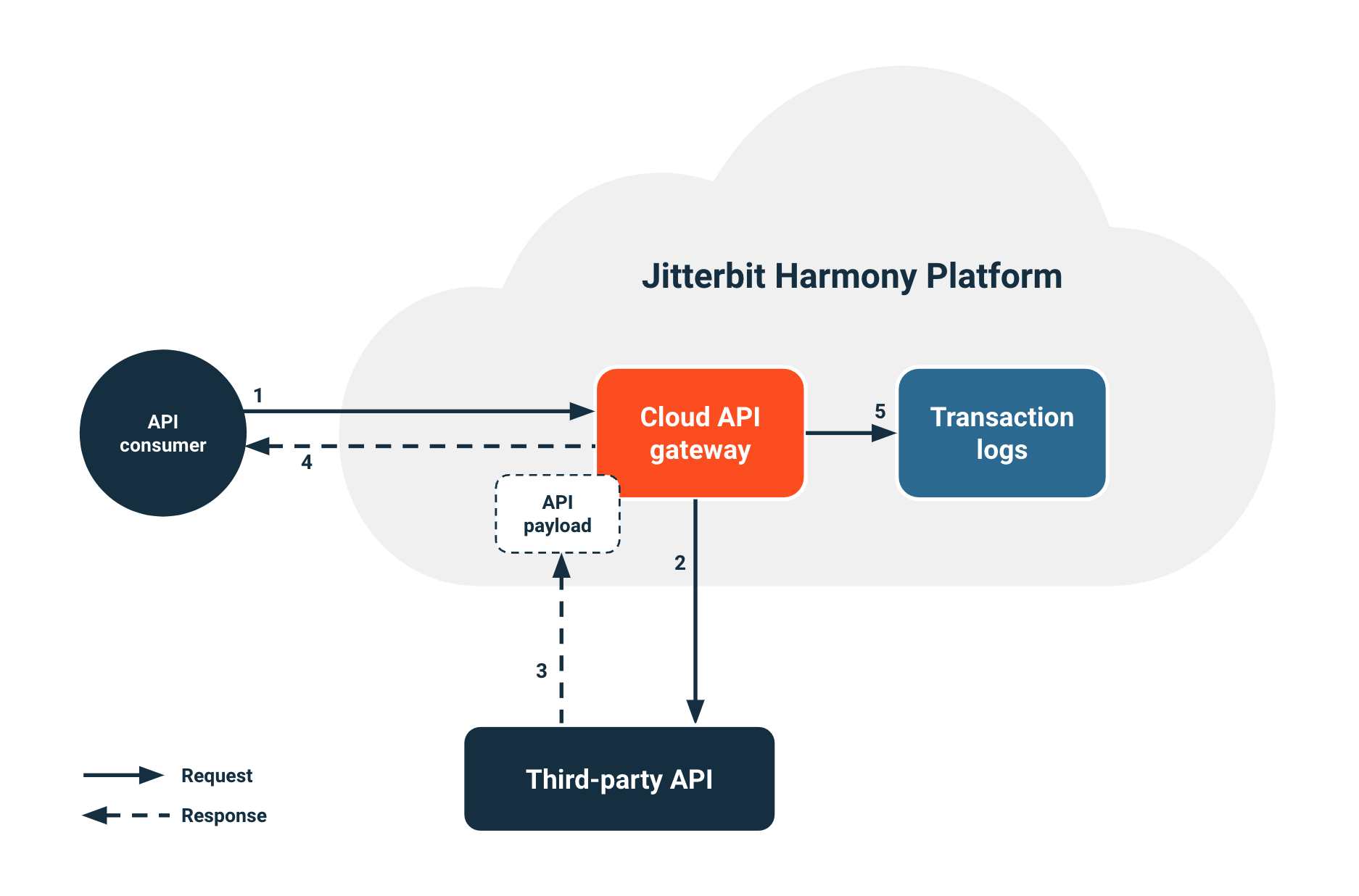

Wie Proxy-APIs funktionieren

Wenn ein API-Nutzer eine Proxy-API aufruft, erfolgt der folgende Prozess:

- Ein API-Nutzer ruft die Proxy-API am Cloud-API-Gateway auf.

- Das Cloud-API-Gateway authentifiziert die Anfrage und setzt Sicherheitsrichtlinien durch. Anschließend leitet es den Proxy-API-Aufruf weiter und sendet ihn an die Drittanbieter-API, die Sie proxyn.

- Die Drittanbieter-API antwortet mit einer API-Nutzlast, die zum Cloud-API-Gateway und zurück zum API-Nutzer geleitet wird.

- Das System sendet Laufzeitstatusinformationen an die Transaktionsprotokolldatenbank.

Hinweis

Verbraucherdaten werden nicht in der Transaktionsprotokolldatenbank gespeichert, es sei denn, Sie aktivieren den Debug-Modus während der Proxy-API-Konfiguration.

Für Informationen zur Konfiguration einer Proxy-API siehe Proxy-API-Konfiguration.

API-Sicherheit

Alle API-Anfragen im Jitterbit API Manager müssen durch API-Gateways geleitet werden, die als primäre Sicherheitsdurchsetzungsinstanz für Authentifizierung, Autorisierung und Zugriffskontrolle dienen. Der API Manager bietet mehrere Sicherheitsfunktionen, die Sie für verschiedene Anwendungsfälle konfigurieren und verwalten können. Für Informationen zu Sicherheitsfunktionen innerhalb der Systemarchitektur von Jitterbit siehe Jitterbit-Sicherheit.

Sicherheitsprofile

Standardmäßig ist eine API anonym und öffentlich zugänglich, wenn Sie sie erstellen, es sei denn, Sie konfigurieren ein Sicherheitsprofil auf der Seite Sicherheitsprofile im API Manager und weisen es der API zu.

Ein API-Sicherheitsprofil regelt und sichert den API-Verbrauch. Sicherheitsprofile ermöglichen es, dass eine veröffentlichte API nur von einem bestimmten API-Nutzer oder einer Gruppe von Nutzern konsumiert werden kann. Sie können Sicherheitsprofile erstellen und zuweisen, wenn Sie ein Mitglied der Organisation mit Admin-Berechtigung sind.

Harmony-Organisationsadministratoren können verlangen, dass Sie Sicherheitsprofile für jede API zuweisen, wenn Sie sie erstellen, indem Sie eine Einstellung in den Richtlinien der Harmony-Organisation verwenden.

Authentifizierungstypen

Die Authentifizierungsoptionen in Sicherheitsprofilen steuern den API-Zugriff durch API-Nutzer. Die folgende Tabelle zeigt die verfügbaren Authentifizierungstypen für Sicherheitsprofile:

| Anonym | Anonyme Authentifizierung ermöglicht den öffentlichen Zugriff auf die API, ohne dass eine Authentifizierung erforderlich ist. |

| Basis | Die Basis-Authentifizierung verwendet die HTTP-Authentifizierung, um den Zugriff auf die API zu ermöglichen. Bei der Verwendung der Basis-Authentifizierung fügen die Nutzer den Benutzernamen und das Passwort in einer kodierten Zeichenfolge im Autorisierungsheader jeder Anfrage hinzu. |

| OAuth 2.0 | Die OAuth 2.0-Authentifizierung verwendet Microsoft Entra ID, Google, Okta oder Salesforce als Identitätsanbieter. Bei der Verwendung der OAuth 2.0-Authentifizierung muss der Nutzer seine Identitätsanbieter-Anmeldeinformationen validieren, um zur Laufzeit auf eine API zuzugreifen. Weitere Informationen zur Konfiguration eines API-Identitätsanbieters finden Sie in der Konfiguration des API-Identitätsanbieters. |

| API-Schlüssel | Die API-Schlüssel-Authentifizierung verwendet ein Schlüssel-Wert-Paar, um auf eine API zuzugreifen. |

Hinweis

Sicherheitsprofile werden im API-Gateway zwischengespeichert. Änderungen an den Sicherheitsprofilen einer bereits aktiven API können mehrere Minuten in Anspruch nehmen, um wirksam zu werden.

API-Gateways als Sicherheitsdurchsetzungsstellen

Sowohl das Cloud-API-Gateway als auch die privaten API-Gateways dienen als Sicherheitsdurchsetzungsstellen in der Architektur des API-Managers. An diesen Gateways führt das System die folgenden Aktionen durch:

- Authentifizierung von API-Nutzern mit dem zugewiesenen Sicherheitsprofil

- Durchsetzung von Ratenbegrenzungen und IP-Adressbeschränkungen

- Anwendung von SSL-Verschlüsselungsanforderungen

- Protokollierung aller API-Zugriffe zur Sicherheitsprüfung

- Blockierung unautorisierter Anfragen, bevor sie die Backend-Systeme erreichen

Dieses Sicherheitsmodell gewährleistet einen konsistenten Schutz über alle API-Typen hinweg. Es bietet auch eine zentrale Kontrolle über die API-Zugriffsrichtlinien.

Mehrere Sicherheitsprofile

Sie können mehrere Sicherheitsprofile verwenden, um unterschiedliche Methoden der Authentifizierung und Sicherheitsoptionen in derselben Umgebung einzusetzen, wobei jedes Profil auf eine bestimmte Gruppe von API-Nutzern abzielt.

Wenn Sie beispielsweise zwei Arten von Nutzern (Buchhaltung und Finanzen) und zwei APIs (API-Umsatz und API-Budget) in einer Umgebung haben und API-Umsatz für Buchhaltungs-_Nutzer und _API-Budget für sowohl Buchhaltungs- als auch Finanz-_Nutzer gedacht ist, können Sie ein einzelnes Sicherheitsprofil für _Buchhaltungs-_Nutzer erstellen und es beiden APIs zuweisen. Sie könnten dann ein separates Sicherheitsprofil für _Finanz-_Nutzer erstellen und es _API-Budget zuweisen.

Das Ergebnis der beiden Sicherheitsprofile ist, dass Buchhaltungs-_Nutzer (mit ihrem Sicherheitsprofil) nur auf _API-Umsatz zugreifen können, während Finanz-_Nutzer (mit ihrem separaten Sicherheitsprofil) entweder auf _API-Umsatz oder API-Budget zugreifen können.

Diese Kombinationen von Sicherheitsprofilen sind zulässig:

- Sie können mehreren Sicherheitsprofilen mit Basis-Authentifizierung einer einzelnen API zuweisen.

- Sie können mehreren Sicherheitsprofilen mit API-Schlüssel-Authentifizierung einer einzelnen API zuweisen.

- Sie können eine Kombination von Sicherheitsprofilen, die Basis- und API-Schlüssel-Authentifizierung verwenden, einer einzelnen API zuweisen.

Any other security profile combination isn't allowed.

Rate limits

Jede Organisation hat zwei Zulassungen, wie im Lizenzvertrag der Organisation für Jitterbit angegeben. API-Gateways setzen diese Limits am Eintrittspunkt durch:

-

Zulassung für API-Aufrufe pro Monat: Die gesamte Zulassung, die einer Organisation in einem Monat zur Verfügung steht. Alle Anfragen, die von allen APIs (in allen Umgebungen) in einem einzigen Monat empfangen werden, zählen zu diesem Limit.

-

Zulassung für API-Aufrufe pro Minute: Die maximale Rate, mit der die Zulassung einer Organisation verbraucht werden kann.

Standardmäßig kann eine Umgebung oder ein Sicherheitsprofil auf die gesamte Zulassung einer Organisation für Aufrufe innerhalb einer Minute zugreifen.

Nachdem eine Organisation ihre Zulassung für API-Aufrufe pro Monat aufgebraucht hat, erhalten alle APIs innerhalb der Organisation einen Error 429, bis die Zulassung am ersten Tag des folgenden Monats auf die maximale Zulassung zurückgesetzt wird.

Sie können Ratenlimits auf der Ebene der Umgebung und des Sicherheitsprofils verwenden, um eine gemeinsame maximale Anzahl von API-Aufrufen pro Minute durchzusetzen, die über alle APIs innerhalb einer Umgebung, der ein Sicherheitsprofil zugewiesen ist, getätigt werden können.

Hinweis

Das System setzt die Ratenbegrenzung auf der Ebene der Organisation, der Umgebung und des Sicherheitsprofils durch. Es setzt die Ratenbegrenzung nicht auf der API-Ebene durch.

Trusted IP ranges

Standardmäßig beschränkt ein Sicherheitsprofil den Zugriff nicht auf einen vorher festgelegten Bereich von IP-Adressen. Sie können den Zugriff auf die APIs innerhalb eines Sicherheitsprofils auf Verbraucher von einer einzelnen IP-Adresse oder einem Bereich von IP-Adressen während der Konfiguration des Sicherheitsprofils beschränken.

Wenn ein Verbraucher versucht, auf eine API mit einem Sicherheitsprofil zuzugreifen, das auf eine bestimmte IP-Adresse oder einen bestimmten Bereich beschränkt ist, überprüft das API-Gateway die IP-Adresse des Verbrauchers gegen die erlaubten Bereiche. IP-Adressen, die die Kriterien nicht erfüllen, werden abgelehnt und eine Error 429-Nachricht wird zurückgegeben.

SSL-only-Modus

Sie können jede API so konfigurieren, dass sie SSL-Verschlüsselung verwendet. Standardmäßig unterstützt jede API sowohl HTTP- als auch HTTPS-Übertragungen.

Die SSL-only-Option ermöglicht es Ihnen, HTTP-Verkehr weiterzuleiten, um sicherzustellen, dass alle Kommunikationen verschlüsselt sind. Die Identität der HTTPS-URL wird von Symantec Class 3 Secure Server SHA256 SSL CA verifiziert. Die Verbindung zur HTTPS-URL ist mit moderner Kryptografie verschlüsselt.

Sie können die SSL-only-Option während der Konfiguration einer benutzerdefinierten API, OData-API oder Proxy-API aktivieren.

API-Protokolle

Für jeden Zugriff auf eine API wird das Sicherheitsprofil, das zum Zugriff auf die API verwendet wird, in einem Protokoll aufgezeichnet. Die Seite API-Protokolle zeigt eine Tabelle aller API-Verarbeitungsprotokolle und Debug-Protokolle (wenn das Debug-Logging aktiviert ist), um Herausgebern und Verbrauchern bei der Fehlersuche zu helfen. Protokolle werden für benutzerdefinierte APIs, OData-APIs und Proxy-APIs angezeigt, wenn sie über das Cloud-API-Gateway oder ein privates API-Gateway aufgerufen werden.

API-Dienst-URLs

Sie greifen auf benutzerdefinierte APIs, OData-APIs und Proxy-APIs zu, die über den Jitterbit API Manager erstellt wurden, indem Sie die Dienst-URL einer API verwenden. Die Dienst-URL ist die URL, die verwendet wird, um die API mit der konfigurierten Authentifizierungsmethode zu konsumieren.

Sie können die Dienst-URL von einer Anwendung aus aufrufen. Wenn die API GET unterstützt, können Sie die URL in einen Webbrowser einfügen, um die API manuell zu konsumieren.

Format der Dienst-URL

Alle API-Dienst-URLs folgen demselben Format. Proxy-APIs können zusätzliche Dienstpfadparameter haben:

<Protocol>://<Base URL>/<Environment URL Prefix>/<Version>/<Service Root>

<Protocol>://<Base URL>/<Environment URL Prefix>/<Version>/<Service Root>/<Service Path>

Beispiel

Dies sind typische Beispiele für die Service-URL einer API:

- Benutzerdefinierte API oder OData API:

https://JBExample123456.jitterbit.net/Development/1/customer - Proxy API:

https://JBExample123456.jitterbit.net/Development/1/dog/pet/{petId}/uploadImage

Hinweis

API-Service-URLs haben eine maximale Längenbeschränkung von 8.000 Zeichen. Stellen Sie sicher, dass Ihre URL-Komponenten (einschließlich Service-Pfade für Proxy-APIs) innerhalb dieses Limits bleiben, um Anforderungsfehler zu vermeiden. Bei Überschreitung gibt das API-Gateway einen HTTP-Fehler 414 (URI zu groß) zurück.

Service-URL-Komponenten

Die Service-URL jeder API wird automatisch aus diesen Teilen zusammengesetzt:

| Teil | Beispiel | Beschreibung |

|---|---|---|

| Protokoll | https |

Das Protokoll ist immer https |

| Basis-URL | JBExample123456.jitterbit.net |

Die Basis-URL. Die Standardbasis-URL besteht aus dem Namen der Harmony-Organisation, der ID der Harmony-Organisation und dem Domainnamen der Harmony-Region. Um einen benutzerdefinierten Domainnamen als Basis-URL für Ihre veröffentlichten APIs zu verwenden, können Sie Methoden zur Konfiguration benutzerdefinierter Domains verwenden. |

| Name der Harmony-Organisation | JBExample |

Der Name der Harmony-Organisation. Für Testlizenzen, die vor bestimmten Daten initiiert wurden, können spezifische Namenskonventionen gelten. |

| ID der Harmony-Organisation | 123456 |

Der eindeutige Identifikator für die Harmony-Organisation. |

| Regionsdomain | jitterbit.net |

Der Domainname der Harmony-Region der Harmony-Organisation: • APAC: jitterbit.cc• EMEA: jitterbit.eu• NA: jitterbit.net |

| Umgebungs-URL-Präfix | Development |

Das URL-Präfix in Umgebungen. |

| Version | 1 |

Die Version, die Sie in der Konfiguration der [benutzerdefinierten API], [OData API] oder [Proxy API] angeben. |

| Service-Root | customer, dog |

Der Service-Root, den Sie in der Konfiguration der [benutzerdefinierten API], [OData API] oder [Proxy API] angeben. |

| Service-Pfad | pet/{petId}/uploadImage |

Der Pfad, den Sie in der Konfiguration der [Proxy API] (nur Proxy-APIs) angeben. |